5.2. 역할 기반 정책

이 유형의 정책을 사용하여 하나 이상의 역할 집합이 오브젝트에 액세스할 수 있는 권한에 대한 조건을 정의할 수 있습니다.

기본적으로 이 정책에 추가된 역할은 필요에 따라 지정되지 않으며 사용자에게 이러한 역할을 요청하는 사용자에게 액세스 권한이 부여된 경우 정책은 액세스 권한을 부여합니다. 그러나 특정 역할을 적용하려면 필요에 따라 특정 역할을 지정할 수 있습니다. 영역 또는 클라이언트 역할 여부에 관계없이 필요한 역할과 필수 역할을 결합할 수도 있습니다.

역할 정책은 오브젝트에 대한 액세스 권한을 부여하기 위해 특정 역할을 적용해야 하는 RBAC(역할 기반 액세스 제어)가 필요한 경우 유용할 수 있습니다. 예를 들어, 사용자가 사용자 리소스에 액세스하도록 클라이언트 애플리케이션(사용자를 대신하여)을 허용하는 데 동의해야 함을 강제 적용할 수 있습니다. Red Hat Single Sign-On 클라이언트 범위 매핑을 사용하여 동의 페이지를 활성화하거나 클라이언트가 Red Hat Single Sign-On 서버에서 액세스 토큰을 가져올 때 범위를 명시적으로 제공하도록 시행할 수 있습니다.

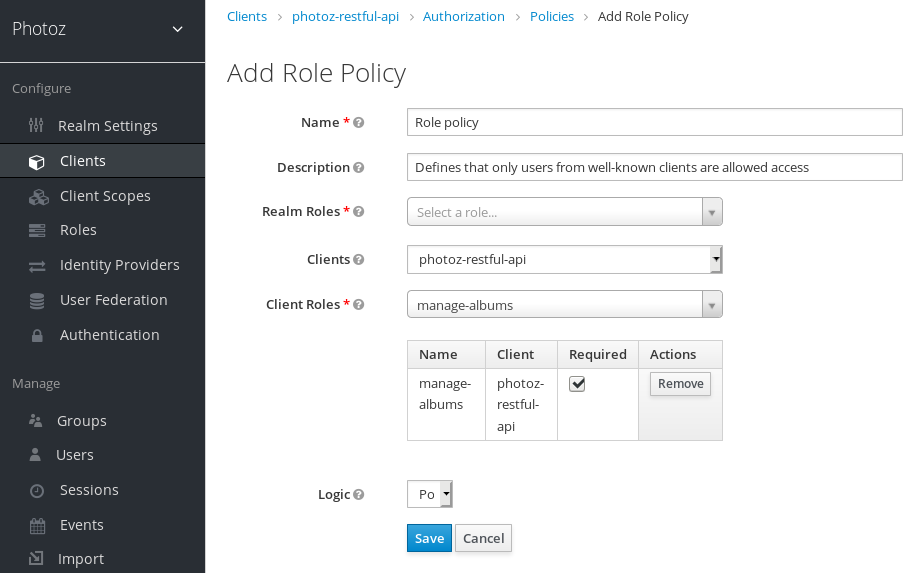

새 역할 기반 정책을 생성하려면 정책 목록의 오른쪽 상단에 있는 항목 목록에서 Role 을 선택합니다.

역할 정책 추가

5.2.1. 설정

이름

정책을 설명하는 사람이 읽을 수 있고 고유한 문자열입니다. 가장 좋은 방법은 비즈니스 및 보안 요구 사항과 밀접한 관련이 있는 이름을 사용하여 보다 쉽게 식별할 수 있도록 하는 것입니다.

설명

이 정책에 대한 세부 정보가 포함된 문자열입니다.

영역 역할

이 정책에서 허용되는 영역 역할을 지정합니다.

클라이언트 역할

이 정책에서 허용되는 클라이언트 역할을 지정합니다. 이 필드를 활성화하려면 먼저

클라이언트를 선택해야 합니다.논리

다른 조건을 평가한 후에 적용할 이 정책의 논리입니다.

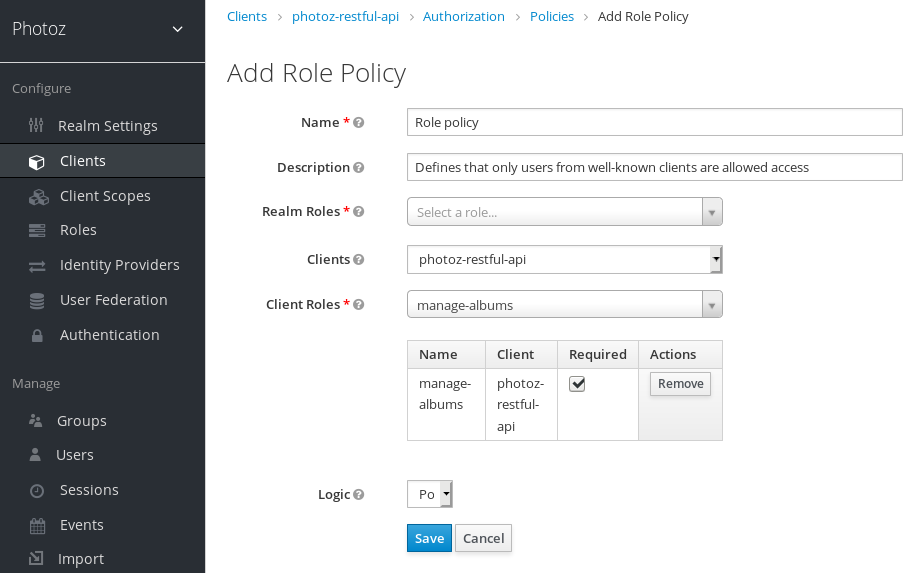

5.2.2. 필요에 따라 역할 정의

역할 기반 정책을 생성할 때 Required 로 특정 역할을 지정할 수 있습니다. 이렇게 하면 권한을 요청하는 사용자에게 필요한 모든 역할이 부여된 경우에만 정책은 액세스 권한을 부여합니다. 영역 및 클라이언트 역할은 다음과 같이 구성할 수 있습니다.

필수 역할의 예

필요에 따라 역할을 지정하려면 필요에 따라 구성할 역할의 Required 확인란을 선택합니다.

필수 역할은 정책이 여러 역할을 정의하는 경우 유용할 수 있지만, 해당 역할의 하위 집합만 필수입니다. 이 경우 realm 및 client 역할을 결합하여 애플리케이션에 대해 더욱 세분화된 RBAC(역할 기반 액세스 제어) 모델을 활성화할 수 있습니다. 예를 들어 클라이언트 고유의 정책을 사용할 수 있으며 해당 클라이언트와 연결된 특정 클라이언트 역할이 필요할 수 있습니다. 또는 액세스 권한을 특정 영역 역할의 존재에서만 적용할 수 있습니다. 동일한 정책 내에서 두 방법을 결합할 수도 있습니다.