规划、安装和部署指南

部分 I. 规划如何部署红帽认证系统

这部分提供了证书系统的概述,包括证书系统及其子系统的一般 PKI 原则和特定功能。规划部署对于设计符合您组织需求的 PKI 基础架构至关重要。

第 1 章 公钥加密简介

公钥加密和相关标准取决于许多产品的安全功能,如签名和加密的电子邮件、单点登录和传输层安全/安全套接字层(SSL/TLS)通信。本章论述了公钥加密的基本概念。

Internet 流量(通过中间计算机传递信息)可以被第三方拦截:

- 窃听

- 信息保持不变,但其隐私泄露。例如,某人可以收集信用卡号码、记录敏感对话或拦截分类信息。

- 篡改

- 传输中的信息会被更改或替换,然后发送到接收者。例如,某人可以更改好更改或更改个人恢复的顺序。

- 模拟(Impersonation)

信息传递给作为预期接收者的人员。模拟可以采用两种形式:

-

欺骗.个人可以假定成为其他人。例如,一个人可以假定电子邮件地址为

jdoe@example.net,或者计算机可能会错误地将其识别为名为www.example.net的站点。 -

Misrepresentation。个人或组织可以代表自己。例如,当站点真正收到信用卡付款时,名为

www.example.net的站点可以激发在线热点存储,但从未发送任何好的费用时。公钥加密提供保护,防止基于互联网的攻击:

-

欺骗.个人可以假定成为其他人。例如,一个人可以假定电子邮件地址为

- 加密和解密

- 加密和解密允许两个通信方互相发送的信息。在发送方之前,发送方加密或 scrambles 信息。接收器在收到信息后解密或取消评分。在传输过程中,加密的信息不适用于入侵者。

- 篡改检测

- 篡改检测允许接收方验证信息在传输中没有被修改。检测到任何修改或替换数据的尝试。

- 身份验证

- 身份验证可让接收者通过确认发送者的身份来确定其来源。

- nonRepudiation

- nonRepudiation 可防止发送信息的发送者在以后不会发送信息。

1.1. 加密和解密

加密 是转换信息的过程,使其对除预期接收者以外的任何人都不适合。解密 是解码加密信息的过程。加密算法也称为 密码, 是用于加密或解密的数学函数。通常,使用了两个相关功能,一个用于加密,另一个用于解密。

使用大多数现代加密时,保持加密信息 secret 的功能不基于加密算法,这并非广泛已知的,而是使用名为 的密钥 的数字来生成加密结果或解密之前加密的信息。使用正确密钥进行解密非常简单。如果无法进行,则在没有正确密钥的情况下进行解密非常困难。

1.1.1. 对称密钥加密

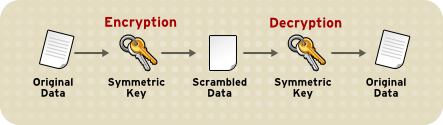

使用对称密钥加密,可以从解密密钥计算加密密钥,反之亦然。对于大多数对称算法,相同的密钥用于加密和解密,如 图 1.1 “对称密钥加密” 所示。

图 1.1. 对称密钥加密

对称密钥加密的实现可能非常高效,因此,由于加密和解密,用户不会遇到任何显著的延迟。

仅当对称密钥被涉及的双方持有机密时,对称密钥加密才有效。如果其他人发现密钥,它会同时影响机密性和身份验证。具有未授权的对称密钥的人员无法解密与该密钥发送的消息,但可以加密新消息,并将其发送,就像使用该密钥来自其中一个合法方一样。

对称密钥加密在 SSL/TLS 通信中扮演重要角色,它广泛用于通过 TCP/IP 网络进行身份验证、篡改检测和加密。SSL/TLS 还使用公钥加密的技术,在下一节中进行了描述。

1.1.2. 公钥加密

公钥加密(也称为非对称加密)涉及一对密钥、公钥和私钥,与实体相关联。每个公钥都已发布,并且对应的私钥保密。(有关发布公钥的更多信息,请参阅 第 1.3 节 “证书和身份验证”。)使用公钥加密的数据只能使用对应的私钥解密。图 1.2 “公钥加密” 显示公钥加密工作方式的简化视图。

图 1.2. 公钥加密

图 1.2 “公钥加密” 中显示的方案允许公钥自由分发,但只有授权人员才能读取使用此密钥加密的数据。通常,要发送加密数据,数据使用该人员的公钥加密,而接收加密数据的人员使用相应的私钥解密它。

与对称密钥加密相比,公钥加密需要更多处理,且可能不适用于加密和解密大量数据。但是,可以使用公钥加密来发送对称密钥,然后可用于加密其他数据。这是 SSL/TLS 协议使用的方法。

图 1.2 “公钥加密” 中显示的方案的反向也可以正常工作:使用私钥加密的数据只能使用对应的公钥解密。但不建议对敏感数据进行加密,因为这意味着具有公钥的任何人(由发布的定义发布)都可以解密数据。然而,私钥加密非常有用,因为它意味着私钥可用于使用数字签名为数据签名,对电子商业和其他加密商业应用程序的一项重要要求。然后 Mozilla Firefox 等客户端软件可以使用公钥确认消息已用适当的私钥签名,并且自自签名以来还没有篡改。第 1.2 节 “数字签名” 演示了此确认过程的工作方式。

1.1.3. 密钥长度和加密强度

破坏 加密算法以纯文本形式查找访问加密数据的密钥。对于对称算法,破坏算法通常意味着尝试确定用于加密文本的密钥。对于公钥算法,破坏算法通常意味着在两个接收方之间获取共享机密信息。

破坏对称算法的一种方法是,只需在找到正确密钥之前,只需尝试完整算法中的每个键即可。对于公钥算法,由于半数密钥对是公开已知的,其他半(私钥)可以使用已发布、但数学的计算而衍生。手动查找用于中断算法的密钥被称为 brute 强制攻击。

破坏算法可能会带来拦截的风险,甚至可以模仿和欺诈地验证专用信息。

算法 的主要强度 是通过找到最快的方法破坏算法并将其与暴力攻击相比较来确定的。

对于对称密钥,通常会在用于执行加密的密钥的大小或 长度 上描述加密密钥:较长的密钥通常提供更强大的加密。密钥长度以位为单位。

如果最已知的攻击中断密钥的速度不快于 brute 强制测试每个密钥的可能性,则加密密钥被视为完全强度。

不同类型的算法 - 特别是公钥算法 -may 需要不同的密钥长度,才能实现与对称密钥密码相同的加密强度。由于给定长度的性质,RSA 密码只能将所有可能值的子集用于给定长度的键。其他密码(如用于对称密钥加密的密码)可以将所有可能的值用于给定长度的键。更多可能匹配的选项意味着更高的安全性。

由于破坏 RSA 密钥相对来说比较简单,因此 RSA 公钥加密密码必须有非常长的密钥 -at 至少 2048 位 - 被视为强度强度。另一方面,对称密钥密码的补救措施是一样的,使用较短的密钥长度比大多数算法的 80 位小。同样,基于 elliptic curve 加密(ECC)的公钥密码,如 Elliptic Curve Digital Signature Algorithm (ECDSA)密码,还需要比 RSA 密码少。

1.2. 数字签名

篡改检测依赖于称为 单向哈希 (也称为 消息摘要)的数学函数。单向哈希是固定长度的多个固定长度,具有以下特征:

- 哈希的值对于散列数据是唯一的。对数据的任何更改(甚至删除或更改单个字符)都会生成不同的值。

- 散列数据的内容无法从哈希中推断出来。

如 第 1.1.2 节 “公钥加密” 所述,可以使用私钥进行加密,以及相应的公钥进行解密。虽然在加密敏感信息时不建议使用,但它是数字签名任何数据的关键部分。签名软件不加密数据本身,而是创建数据的单向哈希,然后使用私钥加密哈希。加密的哈希以及其他信息(如哈希算法)被称为数字签名。

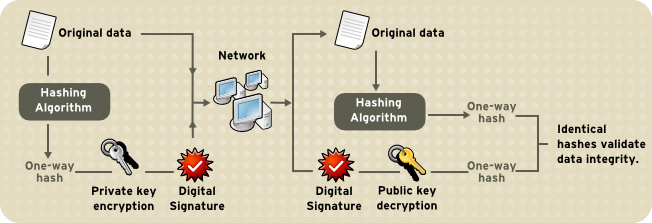

图 1.3 “使用数字签名来验证数据完整性” 演示了可以使用数字签名来验证已签名数据的完整性的方式。

图 1.3. 使用数字签名来验证数据完整性

图 1.3 “使用数字签名来验证数据完整性” 显示转移到某些签名数据的接收方的两个项目:原始数据和数字签名,它是使用签名者的私钥加密的原始数据的单向哈希。要验证数据的完整性,接收软件首先使用公钥解密哈希。然后,它使用生成原始哈希的同一哈希算法来生成同一数据的新单向哈希。(有关使用的哈希算法的信息与数字签名一起发送。)最后,接收软件将新哈希与原始哈希进行比较。如果两个哈希匹配,则数据自签名以来没有改变。如果不匹配,则数据可能是因为签名以来已被篡改,或者可能会使用与签名者提供的公钥不匹配的私钥创建签名。

如果两个哈希匹配,则接收方可以确定用于解密数字签名的公钥与用于创建数字签名的私钥对应。确认签名人的身份还需要某种方式确认公钥属于特定实体。有关验证用户的更多信息,请参阅 第 1.3 节 “证书和身份验证”。

数字签名与手写签名类似。在数据签名后,以后很难拒绝这样做,假设私钥没有被破坏。这种数字签名的质量提供了高度的非缓解;数字签名使签名人难以拒绝对数据进行签名。在某些情况下,数字签名是作为手写签名的法律绑定。

1.3. 证书和身份验证

1.3.1. 证书标识某些人或信息

证书是一个电子文件,用于识别个人、服务器、公司或其他实体并将该身份与公钥关联。比如某个驱动程序的许可或论坛,证书可提供个人身份的可识别验证。公钥加密使用证书来解决身份模拟问题。

要获得个人 ID,如驱动程序的许可证,用户必须提供一些其他身份证明,以确认个人是谁是谁。证书的工作方式与相同。证书颁发机构(CA)验证身份和发布证书。CA 可以是独立的第三方,也可以是运行自己的证书的组织,如证书系统。用于验证身份的方法因所请求的证书类型的给定 CA 策略而异。在发布证书前,CA 必须使用标准验证过程确认用户身份。

CA 发布的证书将特定公钥绑定到证书标识的实体名称,如员工或服务器的名称。证书有助于防止使用假的公钥模拟。只有证书认证的公钥将与证书标识的实体拥有的对应私钥一起使用。

除了公钥外,证书始终包括它标识的实体的名称、到期日期、签发证书的 CA 的名称以及序列号。最重要的是,证书总是包括发布 CA 的数字签名。CA 的数字签名允许证书充当知道和信任 CA 的用户的有效凭证,但不知道证书标识的实体。

有关 CA 角色的更多信息,请参阅 第 1.3.6 节 “CA 证书如何建立信任”。

1.3.2. 身份验证确认身份

身份验证 是确认身份的过程。对于网络交互,身份验证涉及由另一方识别方。可以通过多种方式通过网络使用身份验证。证书是这些方法之一。

网络交互通常在客户端(如 Web 浏览器和服务器)之间发生。客户端身份验证 指的是服务器的标识(假定使用软件的人)。服务器身份验证 指的是客户端的识别服务器(假定在网络地址中运行服务器)。

客户端和服务器身份验证不是证书支持的唯一验证形式。例如,电子邮件消息上的数字签名与标识发送者的证书相结合,可以验证邮件的发送者。同样,HTML 表单上的数字签名与标识签名者的证书相结合,可以提供由该证书标识给表单内容的人员的证据。除了身份验证之外,两个情况下的数字签名还确保了一定程度的非缓解;数字签名使签名者难以在以后不会发送电子邮件或表单。

客户端身份验证是大多数 Inets 或 extranets 中网络安全性的基本元素。客户端身份验证有两种形式:

- 基于密码的身份验证

- 几乎所有服务器软件都允许通过在授予服务器访问权限之前要求识别的名称和密码进行客户端身份验证。

- 基于证书的验证

- 基于证书的客户端身份验证是 SSL/TLS 协议的一部分。客户端以数字方式签署随机生成的数据,并通过网络发送证书和签名数据。服务器验证签名并确认证书的有效性。

1.3.2.1. 基于密码的身份验证

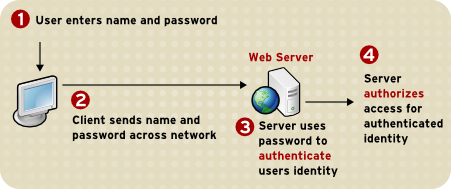

图 1.4 “使用密码验证客户端到服务器” 显示使用用户名和密码验证用户的过程。这个示例假设如下:

- 用户已经信任服务器,无需身份验证,或基于 SSL/TLS 服务器身份验证。

- 用户请求由服务器控制的资源。

- 服务器需要客户端身份验证,然后允许访问所请求的资源。

图 1.4. 使用密码验证客户端到服务器

以下是此身份验证过程中的步骤:

- 当服务器从客户端请求身份验证时,客户端会显示一个对话框,请求该服务器的用户名和密码。

- 客户端在网络上发送名称和密码,可以是纯文本或加密的 SSL/TLS 连接。

- 服务器在其本地密码数据库中查找名称和密码,如果匹配,则接受它们作为验证用户身份的证据。

- 服务器决定识别的用户是否允许访问所请求的资源,如果允许客户端访问它。

通过此安排,用户必须为访问的每个服务器提供新密码,并且管理员必须跟踪每个用户的名称和密码。

1.3.2.2. 基于证书的验证

基于证书的身份验证的一个优点是,它可用于用一种机制替换身份验证中的前三个步骤,允许用户提供一个密码(不通过网络发送),并允许管理员集中控制用户身份验证。这称为 单点登录。

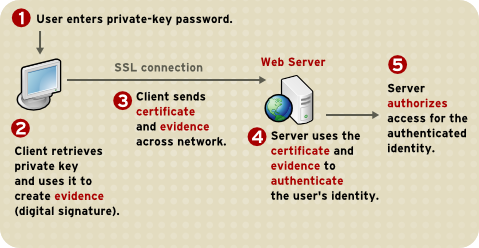

图 1.5 “使用证书向服务器验证客户端” 显示客户端身份验证如何使用证书和 SSL/TLS 工作。为了验证用户到服务器,客户端以数字方式签署随机生成的数据,并通过网络发送证书和签名数据。服务器根据证书和签名数据中的数据验证用户身份。

与 图 1.4 “使用密码验证客户端到服务器” 一样,图 1.5 “使用证书向服务器验证客户端” 假设用户已信任服务器并请求一个资源,且服务器在授予对所请求资源的访问权限前已请求客户端身份验证。

图 1.5. 使用证书向服务器验证客户端

与 图 1.4 “使用密码验证客户端到服务器” 中的身份验证过程不同,图 1.5 “使用证书向服务器验证客户端” 中的身份验证过程需要 SSL/TLS。图 1.5 “使用证书向服务器验证客户端” 另外,也假设客户端具有有效的证书,可用于识别客户端到服务器。基于证书的验证是首选基于密码的身份验证,因为它基于具有私钥和知道密码的用户。但是,只有在未授权人员没有获得用户机器或密码的访问权限时,才会满足这两个假设,客户端软件的私钥数据库的密码已被设置,软件会被设置为以合理的间隔请求密码。

无基于密码的身份验证或基于证书的身份验证地址与对各个机器或密码的物理访问相关的安全问题。公钥加密只能验证用于签署某些数据的私钥是否与证书中的公钥对应。用户负责保护机器的物理安全性,并保持私钥密码 secret。

以下是 图 1.5 “使用证书向服务器验证客户端” 中显示的身份验证步骤:

客户端软件维护一个私钥数据库,该密钥对应于为该客户端发布的任何证书中的公钥。客户端在第一次在给定会话中需要访问这个数据库时(如首次尝试访问启用了证书的 SSL/TLS 服务器时),客户端会要求提供密码。

输入此密码后,用户不需要为其余会话再次输入它,即使访问其他启用了 SSL/TLS 的服务器也是如此。

- 客户端解锁私钥数据库,检索用户证书的私钥,并使用该私钥为客户端和服务器输入随机生成的数据签名。此数据和数字签名的证据表明私钥的有效性。数字签名只能使用该私钥创建,并可以根据签名数据使用对应的公钥进行验证,这对 SSL/TLS 会话是唯一的。

- 客户端在网络上发送用户的证书和随机生成的数据。

- 服务器使用证书和签名数据来验证用户身份。

- 服务器可以执行其他身份验证任务,如检查是否由客户端提供的证书存储在 LDAP 目录中的用户条目中。然后,服务器会评估识别的用户是否允许访问所请求的资源。此评估过程可以使用各种标准授权机制,可能在 LDAP 目录或公司数据库中使用其他信息。如果评估的结果是正数,服务器则允许客户端访问请求的资源。

证书替换客户端和服务器间交互的身份验证部分。单点登录不必要求用户不断在网络中发送密码,而是要求用户输入一次私钥数据库密码,而无需通过网络发送密码。对于会话的其余部分,客户端提供用户的证书,以向它遇到的每个新服务器验证用户。基于经过身份验证的用户身份的现有授权机制不会受到影响。

1.3.3. 用于证书

证书的目的是建立信任。其使用量因它们用来确保的信任类型而异。某些类型的证书用于验证 presenter 的身份;另一些的证书用于验证对象或项目是否已被篡改。

1.3.3.1. SSL/TLS

传输层安全性/安全套接字层(SSL/TLS)协议管理服务器和客户端之间的服务器身份验证、客户端身份验证和加密通信。SSL/TLS 在互联网上广泛使用,特别是涉及交换机密信息的交互,如信用卡号码。

SSL/TLS 需要 SSL/TLS 服务器证书。作为初始 SSL/TLS 握手的一部分,服务器向客户端提供其证书以验证服务器的身份。身份验证使用公钥加密和数字签名来确认服务器是它声明为的服务器。服务器经过身份验证后,客户端和服务器使用对称密钥加密(非常快),加密会话剩余部分交换的所有信息,并检测任何篡改。

服务器可以配置为需要客户端身份验证以及服务器身份验证。在这种情况下,在服务器身份验证成功完成后,客户端还必须向服务器提供其证书,以便在建立加密的 SSL/TLS 会话前验证客户端的身份。

有关通过 SSL/TLS 客户端验证概述及其与基于密码的身份验证的不同,请参阅 第 1.3.2 节 “身份验证确认身份”。

1.3.3.2. 已签名并加密的电子邮件

有些电子邮件程序支持使用广泛接受的协议(称为安全多用途互联网邮件扩展(S/MIME))进行数字签名和加密的电子邮件。使用 S/MIME 签名或加密电子邮件消息,要求消息的发件人具有 S/MIME 证书。

包含数字签名的电子邮件消息提供了一些保证,它是由在邮件标头中显示的名称的人员发送的,从而对发送者进行身份验证。如果电子邮件软件无法验证数字签名,则会警告用户。

数字签名对它所对应的消息是唯一的。如果收到的消息因发送的消息的任何方式不同,即使添加或删除单个字符,也无法验证数字签名。因此,签名的电子邮件还提供保证电子邮件没有被篡改。这种保证称为非缓解,这使得发件人难以拒绝发送邮件。这对业务通信非常重要。有关数字签名工作方式的详情,请参考 第 1.2 节 “数字签名”。

s/MIME 还可以加密电子邮件消息,这对于某些业务用户来说非常重要。但是,对电子邮件使用加密需要仔细规划。如果加密的电子邮件邮件的接收者丢失了私钥并且无法访问密钥的备份副本,则加密的消息永远不会被解密。

1.3.3.3. 单点登录

网络用户通常需要记住他们所使用的各种服务的多个密码。例如,用户可能必须键入不同的密码来登录网络、收集电子邮件、使用目录服务、使用公司日历程序并访问各种服务器。对于用户和系统管理员,多个密码都是持续的难题。用户难以跟踪不同密码,往往选择不良密码,并且往往会将它们写在明显的位置。管理员必须跟踪每个服务器上的独立密码数据库,并处理与密码定期通过网络发送的事实相关的潜在安全问题。

解决此问题需要一些方法让用户使用单一密码登录一次,并获得对用户被授权使用的所有网络资源的访问权限,而无需通过网络发送任何密码。这个功能被称为单点登录。

客户端 SSL/TLS 证书和 S/MIME 证书都可以在全面的单点登录解决方案中扮演重要角色。例如,红帽产品支持的一个形式的单点登录依赖于 SSL/TLS 客户端身份验证。用户可以登录一次,使用单个密码到本地客户端的私钥数据库,并经过身份验证访问用户有权使用的所有支持 SSL/TLS 服务器,无需通过网络发送任何密码。这种方法简化了用户的访问权限,因为它们不需要为每个新的服务器输入密码。它还简化了网络管理,因为管理员可以通过控制证书颁发机构(CA)列表而不是更长的用户和密码列表来控制访问权限。

除了使用证书外,完整的单点登录解决方案还必须满足与企业系统(如底层操作系统)进行交互的需求,它们依赖于密码或其他形式的身份验证。

1.3.3.4. 对象签名

许多软件技术支持一组称为 对象签名 的工具。对象签名使用公钥加密的标准技术,让用户可以获得与其下载代码的可靠信息的方式与缩小软件相关的信息相同。

最重要的是,对象签名可帮助用户和网络管理员实施有关在内部网上分发的软件或互联网的决策,例如,是否允许由给定实体签名的 Java 小程序在特定用户机器上使用特定的计算机功能。

使用对象签名技术签名的对象可以是 小程序或其他 Java 代码、JavaScript 脚本、插件或任何类型的文件。签名是一个数字签名。签名的对象及其签名通常存储在名为 JAR 文件的特殊文件中。

软件开发人员和希望使用对象签名技术为文件签名,必须首先获取对象签名证书。

1.3.4. 证书类型

证书系统能够为不同的格式和不同的格式生成不同类型的证书。规划需要哪些证书,并计划如何管理它们,包括确定需要哪些格式以及如何规划续订,对于管理 PKI 和证书系统实例非常重要。

此列表并不完整,存在用于 LDAP 目录、文件签名证书和其他子系统证书的双用证书的证书注册表单。这些形式通过证书管理器的最终城市页面(位于 ui'8443/ca/ee/ca' )提供。

安装不同的证书系统子系统时,会生成基本所需的证书和密钥;例如,配置证书管理器为自签名根 CA 和内部 OCSP 签名、审计签名、SSL/TLS 服务器和代理用户证书生成 CA 签名证书。在 KRA 配置过程中,证书管理器会生成存储、传输、审计签名和代理证书。可以单独创建和安装其他证书。

| 证书类型 | 使用 | 示例 |

|---|---|---|

| 客户端 SSL/TLS 证书 | 用于通过 SSL/TLS 向服务器进行客户端身份验证。通常,假设客户端的身份与个人的身份相同,如员工。如需了解 SSL/TLS 客户端证书用于客户端身份验证的方式的描述,请参阅 第 1.3.2.2 节 “基于证书的验证”。客户端 SSL/TLS 证书也可以用作单点登录的一部分。 | 银行为客户提供了 SSL/TLS 客户端证书,允许银行的服务器识别该客户并授权访问客户的帐户。 公司为新员工提供一个 SSL/TLS 客户端证书,允许公司的服务器识别该员工并授权访问公司服务器。 |

| 服务器 SSL/TLS 证书 | 用于通过 SSL/TLS 向客户端进行服务器身份验证。在不进行客户端身份验证的情况下,可以使用服务器身份验证。加密 SSL/TLS 会话需要服务器身份验证。如需更多信息,请参阅 第 1.3.3.1 节 “SSL/TLS”。 | 参与电子商业业的互联网通常会支持基于证书的服务器身份验证,以建立加密的 SSL/TLS 会话,并确保客户处理公司标识的网站。加密的 SSL/TLS 会话可确保通过网络发送的个人信息(如信用卡号)无法轻松截获。 |

| s/MIME 证书 | 用于签名和加密的电子邮件。与 SSL/TLS 客户端证书一样,假设客户端的身份与个人的身份相同,如员工。单个证书可以用作 S/MIME 证书和 SSL/TLS 证书;请参阅 第 1.3.3.2 节 “已签名并加密的电子邮件”。s/MIME 证书也可以用作单点登录的一部分。 | 公司部署组合 S/MIME 和 SSL/TLS 证书,以专门验证员工身份,从而允许签名的电子邮件和 SSL/TLS 客户端身份验证,但不加密电子邮件。另一个公司只发出 S/MIME 证书以签发和加密处理敏感财务或法律问题的电子邮件。 |

| CA 证书 | 用于识别 CA。客户端和服务器软件使用 CA 证书来确定可信任哪些其他证书。如需更多信息,请参阅 第 1.3.6 节 “CA 证书如何建立信任”。 | Mozilla Firefox 中存储的 CA 证书确定可以验证哪些其他证书。管理员可以通过控制存储在 Firefox 每个用户副本中的 CA 证书来实施企业安全策略。 |

| 对象签名证书 | 用于识别 Java 代码、JavaScript 脚本或其他签名文件的签名者。 | 软件公司经常为通过互联网分发的软件签名,为用户提供一些保证,确保该软件是公司的合法产品。使用证书和数字签名也可以让用户识别和控制下载的软件对计算机的访问权限类型。 |

1.3.4.1. CA 签名证书

每个证书管理器都有一个带有公钥/私钥对的 CA 签名证书,用于签署证书和证书撤销列表(CRL)。安装证书管理器时,会创建并安装此证书。

有关 CRL 的更多信息,请参阅 第 2.4.4 节 “吊销证书并检查状态”。

证书管理器的状态作为根或下级 CA 决定,由其 CA 签名证书是自签名还是由另一个 CA 签名。自签名 root CA 设置他们用来发布证书的策略,如主题名称、可发布的证书类型,以及可以向谁签发证书。从属 CA 具有由另一个 CA 签名的 CA 签名证书,通常是 CA 层次结构中高于级别的 CA 签名证书(可能也可能不是 root CA)。如果证书管理器是 CA 层次结构中的从属 CA,则必须将 root CA 的签名证书导入到单独的客户端和服务器中,然后才能使用证书管理器向它们发布证书。

如果该 CA 发布的服务器或用户证书已安装在该客户端上,则必须将 CA 证书安装到客户端中。CA 证书确认服务器证书可以被信任。理想情况下,会安装证书链。

1.3.4.2. 其他签名证书

其他服务(如在线证书状态协议(OCSP)响应器服务和 CRL 发布)可以使用 CA 证书以外的签名证书。例如,单独的 CRL 签名证书可用于签署 CA 发布的撤销列表,而不使用 CA 签名证书。

有关 OCSP 的详情,请参考 第 2.4.4 节 “吊销证书并检查状态”。

1.3.4.3. SSL/TLS 服务器和客户端证书

服务器证书用于安全通信,如 SSL/TLS 和其他安全功能。服务器证书用于在操作期间和加密数据期间验证自己;客户端证书向服务器验证客户端。

具有第三方发布的签名证书的 CA 可能无法发布服务器证书。第三方 CA 可能有规则,以禁止其从属者发出服务器证书。

1.3.4.4. 用户证书

最终用户证书是客户端证书的子集,用于识别用户到服务器或系统。可以为用户分配用于安全通信的证书,如 SSL/TLS 和其他功能,如加密电子邮件或单点登录。特殊用户(如证书系统代理)可以被授予客户端证书来访问特殊服务。

1.3.4.5. 双密钥对

双密钥对是一组两个私钥和公钥,其中一个集合用于签名,另一个用于加密。这些双密钥用于创建双证书。双证书注册表是证书管理器端点中列出的标准表单之一。

在生成双密钥对时,在为签名和加密生成单独的证书时,将证书配置文件设置为正常工作。

1.3.4.6. 跨对证书

证书系统可以发布、导入和发布跨对 CA 证书。使用跨对证书时,一个 CA 签署并签发对第二个 CA 的跨对证书,第二个 CA 签署并向第一个 CA 发布跨对证书。然后,两个 CA 将两个证书存储或发布为 跨证书 条目。

可以进行桥接证书来遵循不是由 CA 发布的证书,该证书没有串联到 root CA。通过跨对 CA 证书在证书系统 CA 和另一个 CA 之间建立信任,可以下载跨对证书并用来信任其他 CA 发布的证书。

1.3.5. 证书内容

证书内容根据 X.509 v3 证书规范进行组织,该规范由国际电信联合(ITU)推荐,这是一个国际标准正文。

用户通常不需要关注证书的确切内容。但是,使用证书的系统管理员可能需要一定了解它们中包含的信息。

1.3.5.1. 证书数据格式

证书请求和证书可以使用多种不同的格式创建、存储和安装。所有这些格式均符合 X.509 标准。

1.3.5.1.1. 二进制

可识别以下二进制格式:

- DER 编码的证书.这是单个二进制 DER 编码的证书。

-

PKCS #7 证书链.这是一个 PKCS #7

SignedData对象。SignedData对象中唯一重要的字段是证书;例如,签名和内容将被忽略。PKCS #7 格式允许一次下载多个证书。 Netscape 证书序列.这是在 PKCS #7

ContentInfo结构中下载证书链的简单格式,嵌套证书序列。contentType字段的值应该是netscape-cert-sequence,而 content 字段具有以下结构:CertificateSequence ::= SEQUENCE OF Certificate

CertificateSequence ::= SEQUENCE OF CertificateCopy to Clipboard Copied! Toggle word wrap Toggle overflow 此格式允许同时下载多个证书。

1.3.5.1.2. 文本

任何二进制格式都可以以文本形式导入。文本表单以以下行开头:

-----BEGIN CERTIFICATE-----

-----BEGIN CERTIFICATE-----在此行之后,证书数据可以采用描述的任何二进制格式。这个数据应该采用 base-64 编码,如 RFC 1113 所述。证书信息后跟这一行:

-----END CERTIFICATE-----

-----END CERTIFICATE-----1.3.5.2. 可区分的名称

X.509 v3 证书将区分名称(DN)绑定到公钥。DN 是一系列名称值对,如 uid=doe,用于唯一标识一个实体。这也称为证书 主题名称。

这是 Example Corp 的员工的 DN 示例:

uid=doe,cn=John Doe,o=Example Corp.,c=US

uid=doe,cn=John Doe,o=Example Corp.,c=US

在此 DN 中,uid 是用户名,cn 是用户的通用名称,o 是机构或公司名称,c 是国家。

DNS 可能包括各种其他名称值对。它们用于识别支持轻量级目录访问协议(LDAP)的目录中的证书主题和条目。

监管 DN 结构的规则可能比较复杂;有关 DN 的综合信息,请参阅 http://www.ietf.org/rfc/rfc4514.txt 处 的可辨识名称 的字符串。

1.3.5.3. 典型的证书

每个 X.509 证书由两个部分组成:

- data 部分

本节包括以下信息:

- 证书支持的 X.509 标准的版本号。

- 证书的序列号。CA 发布的每个证书都有一个序列号,该序列号在该 CA 发布的证书之间是唯一的。

- 有关用户公钥的信息,包括使用的算法和密钥本身的表示。

- 发布证书的 CA 的 DN。

- 证书有效的期间;例如,2004 年 11 月 15 日下午 1:00 到 1:00 p.m 之间的时段。2022 年 11 月 15 日。

- 证书主题的 DN,也称为主题名称;例如,在 SSL/TLS 客户端证书中,这是用户的 DN。

可选 的证书扩展,可提供客户端或服务器使用的额外数据。例如:

- Netscape 证书类型扩展表示证书类型,如 SSL/TLS 客户端证书、SSL/TLS 服务器证书或签名电子邮件的证书

- 主题备用名称(SAN)扩展将证书链接到一个或多个主机名

证书扩展也可以用于其他目的。

- 签名部分

本节包括以下信息:

- 发布 CA 用来创建自己的数字签名的加密算法或密码。

- CA 的数字签名,通过对证书中的所有数据进行哈希处理,并使用 CA 的私钥加密。以下是以可读用户友善格式显示的证书的数据和签名部分:

以下是 base-64 编码格式的相同证书:

1.3.6. CA 证书如何建立信任

CA 验证身份和发布证书。它们可以是独立的第三方,也可以是运行自己的证书的组织,如证书系统。

支持证书的任何客户端或服务器软件均维护可信 CA 证书的集合。这些 CA 证书决定了软件可以信任或验证哪些证书签发者。在最简单的情形中,软件只能验证其具有证书的 CA 发布的证书。可信 CA 证书也可以作为 CA 证书链的一部分,每个证书都由 CA 在证书层次结构中的上面发布的。

以下章节解释了证书层次结构和证书链如何确定软件可以信任哪些证书。

1.3.6.1. CA 层次结构

在大型机构中,发布证书的责任可以委派给多个不同的 CA。例如,为单个 CA 维护所需的证书数量可能太大;不同的机构单元可能具有不同的策略要求;或者,CA 可能需要物理位于与发出证书的人员相同的地理位置。

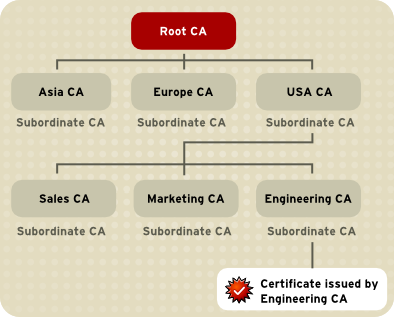

这些证书职责可以划分到从属的 CA 中。X.509 标准包括设置 CA 层次结构的模型,如 图 1.6 “证书颁发机构层次结构示例” 所示。

图 1.6. 证书颁发机构层次结构示例

root CA 位于层次结构的顶部。root CA 的证书是 自签名证书 ;也就是说,证书由证书标识的同一实体进行数字签名。直接分配给 root CA 的 CA 具有由 root CA 签名的 CA 证书。层次结构中从属 CA 下的 CA 具有其由更高级别的从属 CA 签名的 CA 证书。

机构具有大量如何设置 CA 层次结构的灵活性,图 1.6 “证书颁发机构层次结构示例” 仅显示一个示例。

1.3.6.2. 证书链

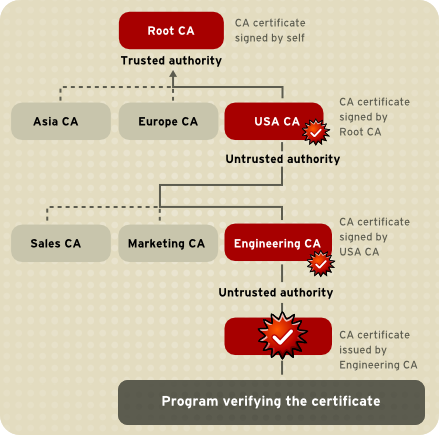

CA 层次结构反映在证书链中。证书链 是由连续 CA 发布的一组证书。图 1.7 “证书链示例” 根据 图 1.6 “证书颁发机构层次结构示例” 中显示的 CA 层次结构,显示从证书通过两个下级 CA 证书标识到根 CA 的 CA 证书的证书链。

图 1.7. 证书链示例

证书链跟踪层次结构中从分支到层次结构根目录的证书路径。在证书链中,会出现以下情况:

- 每个证书后跟其签发者的证书。

每个证书都包含该证书签发者的名称(DN),它与链中下一证书的主题名称相同。

在 图 1.7 “证书链示例” 中,

工程 CA证书包含签发该证书的 CA的 DN。美国 CA的 DN 也是链中下一个证书的主题名称。每个证书都使用其签发者的私钥签名。可以使用签发者证书中的公钥验证签名,这是链中的下一个证书。

在 图 1.7 “证书链示例” 中,

美国 CA 证书中的公钥可用于验证EngineeringCA 的数字签名。CA的证书上的美国

1.3.6.3. 验证证书链

证书链验证可确保给定证书链得到良好格式、有效、正确签名和可信。以下过程描述涵盖了组成和验证证书链的最重要步骤,从提供的证书进行验证开始:

- 根据验证器的系统时钟提供的当前时间检查证书有效期周期。

- 签发者的证书位于。源可以是该客户端或服务器上的 verifier 的本地证书数据库,也可以是由主题提供的证书链,如 SSL/TLS 连接。

- 证书签名使用签发者证书中的公钥进行验证。

- 将服务的主机名与 Subject Alternative Name (SAN)扩展进行比较。如果证书没有这样的扩展,则主机名与主题的 CN 进行比较。

- 系统会验证证书的基本约束要求,即证书是 CA 以及允许它签名的子公司数量。

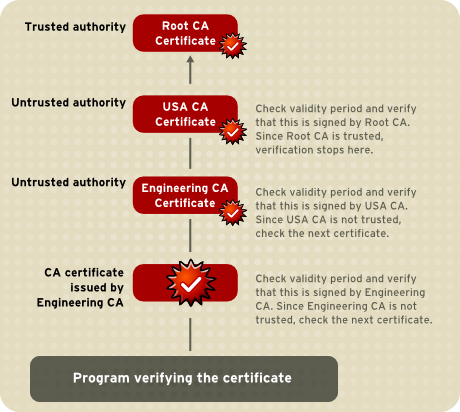

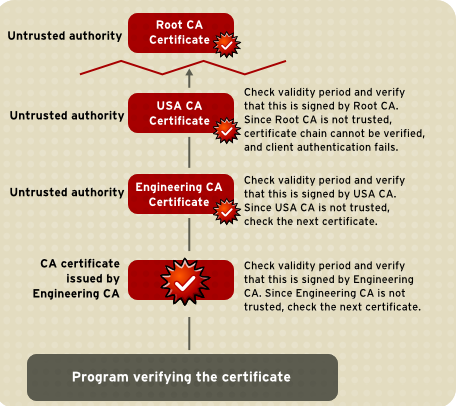

- 如果签发者的证书由验证器的证书数据库中的 verifier 信任,验证可以成功停止。否则,会检查签发者的证书,以确保它包含证书扩展中指示的适当下级 CA,并使用此新证书开始链验证。图 1.8 “验证证书链到 root CA” 显示了此过程的示例。

图 1.8. 验证证书链到 root CA

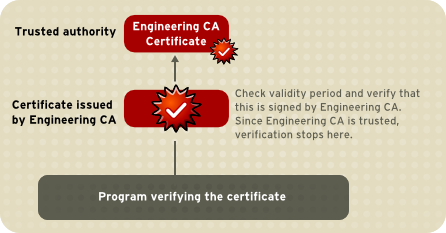

图 1.8 “验证证书链到 root CA” 演示了当只有 verifier 的本地数据库中包括 root CA 时会发生什么。如果验证器的本地数据库(如 Engineering CA )之一中间 CA 的证书位于 verifier 的本地数据库中,验证会停止,如 图 1.9 “验证证书链到中间 CA” 所示。

图 1.9. 验证证书链到中间 CA

过期的有效期日期、无效签名或在证书链的任意点上发布 CA 的证书会导致身份验证失败。图 1.10 “无法验证的证书链” 当 verifier 的本地数据库中都不包含 root CA 证书或任何中间 CA 证书时,验证会失败。

图 1.10. 无法验证的证书链

1.3.7. 证书状态

有关证书撤销列表(CRL)的更多信息,请参阅 第 2.4.4.2.1 节 “CRL”

有关在线证书状态协议(OCSP)的更多信息,请参阅 第 2.4.4.2.2 节 “OCSP 服务”

1.4. 证书生命周期

证书在很多应用程序中使用,从加密电子邮件到访问网站。证书生命周期有两个主要阶段:发布的时间(颁发和注册)以及证书不再有效(续订或撤销)的期间。还可以在其周期内管理证书。将证书提供给其他应用的信息是 发布证书,然后备份密钥对,以便在丢失证书时恢复证书。

1.4.1. 证书颁发

发布证书的过程取决于发布证书的 CA 以及将使用它的目的。发出非数字标识形式在类似的方式有所不同。获取库卡的要求与获得驱动程序的许可证不同。同样,不同的 CA 有不同的步骤来发出不同类型的证书。接收证书的要求可以是电子邮件地址或用户名和密码的简单,以汇总文档、后台检查和个人面试。

根据组织的策略,发布证书的过程可能会完全透明,以便用户需要大量用户参与和复杂的程序。通常,发布证书的流程应该非常灵活,因此组织可以根据变化的需求对其进行定制。

1.4.2. 证书过期和续订

与驱动程序的许可证一样,证书指定了一个有效期间的时间。尝试在有效期之前或之后使用证书进行身份验证会失败。管理证书过期和续订是证书管理策略的重要部分。例如,管理员可能希望在证书即将过期时自动获得通知,以便在不中断系统操作的情况下完成适当的续订过程。续订过程可能涉及重复使用相同的公钥对或发布新密钥对。

此外,可能需要在证书过期前撤销证书,例如当员工离开公司或迁移到公司内的不同单元时,可能需要撤销证书。

证书撤销可以通过几种不同方式处理:

- 验证证书是否存在于目录中

- 可以配置服务器,以便身份验证过程检查目录是否存在所呈现的证书。当管理员撤销证书时,证书可以从目录中自动删除,使用该证书的后续身份验证尝试将失败,即使证书在所有其他方面都保持有效。

- 证书撤销列表(CRL)

- 撤销的证书列表( CRL )可以定期发布到目录中。CRL 可以作为身份验证过程的一部分进行检查。

- 实时状态检查

- 每当提供证书进行身份验证时,也可以直接检查发出 CA。这个过程有时被称为实时状态检查。

- 在线证书状态协议

- 可以配置在线证书状态协议(OCSP)服务来确定证书的状态。

有关续订证书的详情,请参考 第 2.4.2 节 “续订证书”。有关撤销证书的更多信息,包括 CRL 和 OCSP,请参阅 第 2.4.4 节 “吊销证书并检查状态”。

1.5. 密钥管理

在发布证书之前,必须生成包含证书的公钥,并且必须生成对应的私钥。有时,为签名操作发布单个个人证书和密钥对以及加密操作的另一个证书和密钥对可能很有用。单独的签名和加密证书只在本地机器中保留私有签名密钥,从而提供最大非填充。这也有助于在用户丢失原始密钥或离开公司时检索私钥在一些中央位置备份私钥。

密钥可以由客户端软件生成,或者由 CA 集中管理并通过 LDAP 目录分发到用户。与任一方法相关的成本。本地密钥生成提供了最大的非排期,但可能涉及用户对发出过程进行更多的参与。灵活的关键管理功能对于大多数组织至关重要。

关键恢复,或者在精心定义的条件下检索加密密钥备份的功能可以是证书管理的关键部分,具体取决于机构如何使用证书。在某些 PKI 设置中,必须先同意一些授权人员,然后才能恢复加密密钥,以确保密钥仅恢复给授权部的合法所有者。当信息加密时,可能需要恢复密钥,且只能由丢失的密钥解密。

第 2 章 Red Hat Certificate System 简介

每个常见的 PKI 操作(如发布、续订和撤销证书);归档和恢复密钥;发布 CRL 并验证证书状态,通过在 Red Hat Certificate System 中 Interoperating 子系统来执行。本章介绍了各个子系统的功能以及它们协同工作以建立强大和本地 PKI 的方式。

2.1. 证书系统子系统的检查

Red Hat Certificate System 提供五个不同的子系统,每个子系统都侧重于 PKI 部署的不同方面:

- 名为 Certificate Manager 的证书颁发机构。CA 是 PKI 的核心;它发出并撤销所有证书。证书管理器也是证书系统的核心。通过建立可信子系统 的安全域,它会建立和管理其他子系统之间的关系。

密钥恢复机构( KRA)。证书基于特定且唯一的密钥对创建。如果私钥丢失,则该密钥用于访问(如加密电子邮件)的数据也会丢失,因为它无法访问。KRA 存储密钥对,以便可以根据恢复的密钥生成新的相同证书,即使私钥丢失或损坏,也可以访问所有加密的数据。

注意在以前的证书系统版本中,KRA 也被称为数据恢复管理器(DRM)。有些代码、配置文件条目、Web 面板和其他资源可能仍然使用术语 DRM 而不是 KRA。

- 在线证书状态协议(OCSP )响应器。OCSP 验证证书是否有效且未过期。此函数也可以由 CA 完成,它具有内部 OCSP 服务,但使用外部 OCSP 响应程序会降低发布 CA 的负载。

- 令牌密钥服务 (TKS)。TKS 根据令牌 CCID、私有信息和定义的算法生成密钥。TPS 使用这些派生的密钥来格式化令牌并在令牌中注册证书。

- 令牌处理系统 (TPS)。TPS 与外部令牌(如智能卡)直接交互,并通过本地客户端、企业安全客户端(ESC)管理这些令牌上的密钥和证书。当存在令牌操作时,ESC 会联系 TPS,并且 TPS 根据需要与 CA、KRA 或 TKS 交互,然后以企业安全客户端的方式将信息发回到令牌。

即使安装了所有可能子系统,证书系统的核心仍然是 CA (或 CA),因为它们最终处理所有与证书相关的请求。其他子系统连接到 wheel 中的 CA 或 CA,如 spoke。这些子系统协同工作,共同创建公钥基础架构(PKI)。根据安装哪些子系统,PKI 可以通过以下两种方式之一(或两者)运行:

- 令牌管理系统或 TMS 环境,用于管理智能卡。这需要一个 CA、TKS 和 TPS,它有一个可选的 KRA 用于服务器端密钥生成。

- 传统的 非令牌管理系统 或非TMS 环境,用于管理智能卡之外的环境中使用的证书,通常是在软件数据库中。非TMS 至少需要一个 CA,但非TMS 环境也可以使用 OCSP 响应器和 KRA 实例。

2.2. 证书系统子系统概述

2.2.2. 实例安装先决条件

2.2.2.1. 目录服务器实例可用性

在安装证书系统实例之前,必须使用本地或远程红帽目录服务器 LDAP 实例。有关安装红帽目录服务器的说明,请参阅 红帽目录服务器安装指南。

2.2.2.2. PKI 软件包

Red Hat Certificate System 由以下列出的软件包组成:

- redhat-pki

- redhat-pki-base

- #redhat-pki-java

- #redhat-pki-javadoc

- python3-redhat-pki

- redhat-pki-tools

- redhat-pki-server

- redhat-pki-theme

- redhat-pki-ca

- redhat-pki-kra

- redhat-pki-ocsp

- redhat-pki-tks

- redhat-pki-tps

- redhat-pki-acme

- redhat-pki-est

- redhat-pki-console

- redhat-pki-console-theme

要安装这些软件包,您必须附加一个 Red Hat Certificate System 订阅池并启用 RHCS 存储库。如需更多信息,请参阅 第 6.3.2.3 节 “附加红帽订阅并启用证书系统软件包存储库”。

使用 Red Hat Enterprise Linux 8 系统(可选,使用 中列出的受支持硬件安全模块配置了一个硬件安全模块),并在安装 Red Hat Certificate System 前确保所有软件包都为最新版本。

要安装所有证书系统软件包( pki-javadoc除外),请使用 dnf 安装 redhat-pki metapackage:

dnf install redhat-pki

# dnf install redhat-pki或者,您也可以根据需要安装一个或多个顶级 PKI 子系统软件包;请参阅上面的列表。如果使用此方法,请确保还要安装 redhat-pki-server-theme 软件包,以及可选的 redhat-pki-console-theme 和 pki-console 以使用 PKI 控制台。

最后,开发人员和管理员可能还想安装 JSS 和 PKI javadoc ( jss-javadoc 和 pki-javadoc)。

jss-javadoc 软件包要求您在 Subscription Manager 中启用 Server-Optional 存储库。

2.2.2.3. 实例安装和配置

pkispawn 命令行工具用于安装和配置新的 PKI 实例。它消除了对独立安装和配置步骤的需求,并可以作为批处理进程以交互方式运行,或者全部组合(带有提示密码的批量进程)。实用程序不提供安装或配置基于浏览器的图形界面的方法。有关如何使用 pkispawn 的详情,请参阅使用 pkispawn 工具安装 RHCS。

2.2.2.4. 实例删除

要删除现有的 PKI 实例,请使用 pkidestroy 命令。它可以以交互方式运行,也可以作为批处理运行。使用 pkidestroy -h 来显示命令行的详细用法信息。

pkidestroy 命令在 PKI 子系统部署配置文件中读取,该文件在创建子系统时存储(/var/lib/pki/instance_name/ <subsystem>/registry/<subsystem> /deployment.cfg),使用 read-in 文件来删除 PKI 子系统,如果它不包含额外的子系统,则删除 PKI 实例。如需更多信息,请参阅 pkidestroy 手册页。

使用 pkidestroy 进行交互式删除过程可能类似如下:

非互动删除过程可能类似以下示例:

当使用硬件令牌或硬件安全模块(HSM)时,密钥对不会被删除,因为您可以克隆实例。只有在使用软令牌时,才会删除密钥对。

这很重要,因为您可以在不实现令牌的情况下轻松重新创建实例并填充 HSM 内存。

在这种情况下,您的 certutil 命令输出可能类似以下示例,使用环境变量 $nssdb 指向本地 NSS 数据库,以访问 HSM,这与 PKI 的 NSS DB 不同:

销毁实例,例如:

pkidestroy -v -i 2023-10-03-0139-10.4-rootca1 -s CA 2>&1 | tee ~/pkidestroy.2023-10-03-0139-10.4-rootca1.out.1.txt

# pkidestroy -v -i 2023-10-03-0139-10.4-rootca1 -s CA 2>&1 | tee ~/pkidestroy.2023-10-03-0139-10.4-rootca1.out.1.txt验证实例已被删除,例如:

pki-server instance-find

pki-server instance-find验证硬件令牌中是否存在来自已删除 PKI 实例 till 的私钥:

如果您确实需要删除这些私钥,可以使用 certutil -F 命令或 manufacturer 工具,例如 Luna Client cmu list 和 cmu delete 带有一些选项。

以下是一个 certutil 示例,它已初始化了 NSS db 目录:

certutil -F -d ${nssdb} -f ${nssdb}/hsm.password.txt -h thalesLunaDEV -n "thalesLunaDEV:auditSigningCert cert-2023-10-03-0139-10.4-rootca1 CA"

certutil -F -d ${nssdb} -f ${nssdb}/hsm.password.txt -h thalesLunaDEV -n "thalesLunaDEV:Server-Cert cert-2023-10-03-0139-10.4-rootca1 CA"

certutil -F -d ${nssdb} -f ${nssdb}/hsm.password.txt -h thalesLunaDEV -n "thalesLunaDEV:subsystemCert cert-2023-10-03-0139-10.4-rootca1 CA"

certutil -F -d ${nssdb} -f ${nssdb}/hsm.password.txt -h thalesLunaDEV -n "thalesLunaDEV:ocspSigningCert cert-2023-10-03-0139-10.4-rootca1 CA"

certutil -F -d ${nssdb} -f ${nssdb}/hsm.password.txt -h thalesLunaDEV -n "thalesLunaDEV:caSigningCert cert-2023-10-03-0139-10.4-rootca1 CA"

certutil -F -d ${nssdb} -f ${nssdb}/hsm.password.txt -h thalesLunaDEV -n "thalesLunaDEV:auditSigningCert cert-2023-10-03-0139-10.4-rootca1 CA"

certutil -F -d ${nssdb} -f ${nssdb}/hsm.password.txt -h thalesLunaDEV -n "thalesLunaDEV:Server-Cert cert-2023-10-03-0139-10.4-rootca1 CA"

certutil -F -d ${nssdb} -f ${nssdb}/hsm.password.txt -h thalesLunaDEV -n "thalesLunaDEV:subsystemCert cert-2023-10-03-0139-10.4-rootca1 CA"

certutil -F -d ${nssdb} -f ${nssdb}/hsm.password.txt -h thalesLunaDEV -n "thalesLunaDEV:ocspSigningCert cert-2023-10-03-0139-10.4-rootca1 CA"

certutil -F -d ${nssdb} -f ${nssdb}/hsm.password.txt -h thalesLunaDEV -n "thalesLunaDEV:caSigningCert cert-2023-10-03-0139-10.4-rootca1 CA"可选。删除与删除的 CA 签名证书关联的系统信任证书或签发者或信任链(例如:

2.2.3. 执行管理(systemctl)

2.2.3.1. 启动、停止、重启和获取状态

Red Hat Certificate System 子系统实例可以使用 Red Hat Enterprise Linux 8 上的 systemctl 执行管理系统工具停止并启动:

systemctl start <unit-file>@instance_name.service

# systemctl start <unit-file>@instance_name.servicesystemctl status <unit-file>@instance_name.service

# systemctl status <unit-file>@instance_name.servicesystemctl stop <unit-file>@instance_name.service

# systemctl stop <unit-file>@instance_name.servicesystemctl restart <unit-file>@instance_name.service

# systemctl restart <unit-file>@instance_name.service<unit-file> 具有以下值之一:

pki-tomcatd With watchdog disabled pki-tomcatd-nuxwdog With watchdog enabled

pki-tomcatd With watchdog disabled

pki-tomcatd-nuxwdog With watchdog enabled

有关 watchdog 服务的详情,请参考 Red Hat Certificate System Administration Guide 中的 第 2.3.9 节 “密码和 watchdog (nuxwdog)” 和使用证书系统 Watchdog Service 部分。

在 RHCS 10 中,这些 systemctl 操作支持 pki-server 别名: pki-server <command> subsystem_instance_name 是 systemctl <command> pki-tomcatd@<instance>.service 的别名。

2.2.3.2. 自动启动实例

Red Hat Enterprise Linux 中的 systemctl 工具管理服务器上每个进程的自动启动和关闭设置。这意味着,当系统重启时,一些服务可以被自动重启。系统单元文件控制服务启动,以确保服务以正确顺序启动。systemd 服务和 systemctl 工具在 Red Hat Enterprise Linux 8 的配置基本系统设置指南中进行了描述。

证书系统实例可由 systemctl 管理,因此此实用程序可以设置是否自动重启实例。创建证书系统实例后,它会在引导时启用。这可以通过使用 systemctl 进行修改:

systemctl disable pki-tomcatd@instance_name.service

# systemctl disable pki-tomcatd@instance_name.service重新启用实例:

systemctl enable pki-tomcatd@instance_name.service

# systemctl enable pki-tomcatd@instance_name.service

systemctl enable 和 systemctl disable 命令不会立即启动或停止证书系统。

2.2.4. 进程管理(pki-server)

2.2.4.1. pki-server 命令行工具

Red Hat Certificate System 的主要进程管理工具是 pki-server。使用 pki-server --help 命令,并查看 pki-server 手册页。

pki-server 命令行界面(CLI)管理本地服务器实例(如服务器配置或系统证书)。按如下方式调用 CLI:

pki-server [CLI options] <command> [command parameters]

$ pki-server [CLI options] <command> [command parameters]CLI 使用服务器实例的配置文件和 NSS 数据库,因此 CLI 不需要任何之前的初始化。由于 CLI 直接访问文件,它只能由 root 用户执行,而且不需要客户端证书。此外,无论服务器的状态如何,CLI 都可以运行;它不需要正在运行的服务器。

CLI 支持以分级结构组织的多个命令。要列出顶级命令,请在没有任何附加命令或参数的情况下执行 CLI:

pki-server

$ pki-server某些命令包含子命令。若要列出它们,可使用命令名称执行 CLI,并且无附加选项。例如:

pki-server ca pki-server ca-audit

$ pki-server ca

$ pki-server ca-audit要查看命令用法信息,请使用 the -help 选项:

pki-server --help pki-server ca-audit-event-find --help

$ pki-server --help

$ pki-server ca-audit-event-find --help2.2.4.2. 使用 pki-server启用和禁用已安装的子系统

要启用或禁用已安装的子系统,请使用 pki-server 工具。

pki-server subsystem-disable -i instance_id subsystem_id

# pki-server subsystem-disable -i instance_id subsystem_idpki-server subsystem-enable -i instance_id subsystem_id

# pki-server subsystem-enable -i instance_id subsystem_id

使用有效的子系统标识符替换 subsystem_id : ca、kra、tks、ocsp 或 tps。

一个实例只能具有每种类型的子系统之一。

例如,要在名为 pki-tomcat 的实例上禁用 OCSP 子系统:

pki-server subsystem-disable -i pki-tomcat ocsp

# pki-server subsystem-disable -i pki-tomcat ocsp列出实例的已安装的子系统:

pki-server subsystem-find -i instance_id

# pki-server subsystem-find -i instance_id显示特定子系统的状态:

pki-server subsystem-find -i instance_id subsystem_id

# pki-server subsystem-find -i instance_id subsystem_id2.2.4.3. 查找子系统 Web 服务 URL

CA, KRA, OCSP, OCSP, TKS, 和 TPS 子系统有用于代理的 Web 服务页面,以及常规用户和管理员(如果适用)。可以通过打开子系统的安全最终用户端口到子系统主机的 URL 来访问这些 Web 服务。例如,对于 CA:

https://server.example.com:8443/ca/services

https://server.example.com:8443/ca/services要获取实例的所有接口、URL 和端口的完整列表,请检查该服务的状态。例如:

pki-server status <instance_name>

pki-server status <instance_name>每个子系统的主要 Web 服务页面包含可用服务页面列表;下表中概述了这些页面。要特别访问任何服务,请访问适当的端口,并将相应的目录附加到 URL。例如,要访问 CA 的最终实体(普通用户)Web 服务:

https://server.example.com:8443/ca/ee/ca

https://server.example.com:8443/ca/ee/ca如果没有配置 DNS,则可以使用 IPv4 或 IPv6 地址来连接到服务页面。例如:

https://192.0.2.1:8443/ca/services https://[2001:DB8::1111]:8443/ca/services

https://192.0.2.1:8443/ca/services

https://[2001:DB8::1111]:8443/ca/services任何人都可以访问子系统的最终用户页面。但是,访问代理或管理 Web 服务页面要求在 Web 浏览器中发布代理或管理员证书并安装代理或管理员证书。否则,对 Web 服务的身份验证会失败。

| port | 用于 SSL/TLS | 用于带有客户端身份验证值的 Client AuthenticationServices 可以被重新配置为需要客户端身份验证。没有 Yes 或 No 值的服务无法配置为使用客户端身份验证。 | Web 服务 | Web 服务位置 |

|---|---|---|---|---|

|

| 8080 | 否 | 结束实体 | |

| ca/ee/ca | 8443 | 是 | 否 | 结束实体 |

| ca/ee/ca | 8443 | 是 | 是 | 代理 |

| ca/agent/ca | 8443 | 是 | 否 | 服务 |

| ca/services | 8443 | 是 | 否 | 控制台(Console) |

| pkiconsole https://host:port/ca |

| 8080 | 否 | |

| 结束实体 | kra/ee/kra | 8443 | 是 | 否 |

| 结束实体 | kra/ee/kra | 8443 | 是 | 是 |

| 代理 | kra/agent/kra | 8443 | 是 | 否 |

| 服务 | kra/services | 8443 | 是 | 否 |

| 控制台(Console) | pkiconsole https://host:port/kra |

| 8080 | 否 |

| 结束实体 | ocsp/ee/ocsp | 8443 | 是 | |

| 否 | 结束实体 | ocsp/ee/ocsp | 8443 | 是 |

| 是 | 代理 | ocsp/agent/ocsp | 8443 | 是 |

| 否 | 服务 | ocsp/services | 8443 | 是 |

| 否 | 控制台(Console) | pkiconsole https://host:port/ocsp |

| 8080 |

| 否 | 结束实体 | tks/ee/tks | 8443 | |

| 是 | 否 | 结束实体 | tks/ee/tks | 8443 |

| 是 | 是 | 代理 | tks/agent/tks | 8443 |

| 是 | 否 | 服务 | tks/services | 8443 |

| 是 | 否 | 控制台(Console) | pkiconsole https://host:port/tks |

|

| 8080 | 否 | 未安全的服务 | tps/tps | |

| 8443 | 是 | 安全服务 | tps/tps | |

| 8080 | 否 | 企业安全客户端电话主页 | tps/phoneHome | |

| 8443 | 是 | 企业安全客户端电话主页 | tps/phoneHome | |

| 8443 | 是 | 是 | 管理、代理和 Operator 服务 | tps/ui |

2.2.4.4. 启动证书系统控制台

此控制台已弃用。

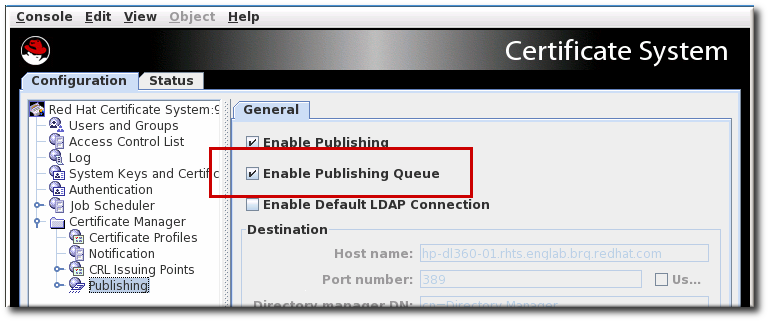

CA、KRA、OCSP 和 TKS 子系统有一个 Java 接口,它可以被访问来执行管理功能。对于 KRA、OCSP 和 TKS,这包括配置日志记录和管理用户和组等非常基本的任务。对于 CA,这包括创建证书配置集和配置发布等其他配置设置。

控制台通过 pkiconsole 工具通过 SSL/TLS 端口连接到子系统实例来打开。这个工具使用以下格式:

pkiconsole https://server.example.com:admin_port/subsystem_type

pkiconsole https://server.example.com:admin_port/subsystem_type

subsystem_type 可以是 ca、kra、ocsp 或 tks。例如,这将打开 KRA 控制台:

pkiconsole https://server.example.com:8443/kra

pkiconsole https://server.example.com:8443/kra如果没有配置 DNS,则可以使用 IPv4 或 IPv6 地址来连接到控制台。例如:

https://192.0.2.1:8443/ca https://[2001:DB8::1111]:8443/ca

https://192.0.2.1:8443/ca

https://[2001:DB8::1111]:8443/ca2.3. 证书系统架构概述

虽然每个服务都提供了不同的服务,但所有红帽认证系统子系统(CA、KRA、OCSP、TKS、TPS)共享一个通用架构。以下架构图显示了所有这些子系统共享的通用架构。

2.3.1. Java 应用程序服务器

Java 应用服务器是运行服务器应用程序的 Java 框架。证书系统设计为在 Java 应用服务器内运行。目前唯一支持的 Java 应用程序服务器是 Tomcat。以后可能会添加对其他应用服务器的支持。

每个证书系统实例都是 Tomcat 服务器实例。每个证书系统子系统(如 CA 或 KRA)都部署为 Tomcat 中的 Web 应用程序。Web 应用程序配置存储在 web.xml 文件中,该文件在 Java Servlet 3.1 规格中定义。详情请查看 https://www.jcp.org/en/jsr/detail?id=340。

证书系统配置本身存储在 CS.cfg 中。

有关这些文件的实际位置,请参阅 第 2.3.14 节 “实例布局”。

2.3.2. Java 安全管理器

Java 服务可以选择使用安全管理器,为应用程序定义不安全和安全操作。安装子系统后,它们会自动启用 Security Manager,这意味着每个 Tomcat 实例都会从运行 Security Manager 开始。

如果实例是通过运行 pkispawn 创建,并使用一个覆盖配置文件,该文件指定了其自身 Tomcat 部分下的 pki_security_manager=false 选项,则 Security Manager 会被禁用。

可以按照以下流程从已安装的实例禁用安全管理器:

首先停止实例:

pki-server stop instance_name

# pki-server stop instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 或 (如果使用

nuxwdogwatchdog)systemctl stop pki-tomcatd-nuxwdog@instance_name.service

# systemctl stop pki-tomcatd-nuxwdog@instance_name.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

打开

/etc/sysconfig/instance_name文件,并设置SECURITY_MANAGER="false" 保存后,重启实例:

pki-server start instance_name

# pki-server start instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 或 (如果使用

nuxwdogwatchdog)systemctl start pki-tomcatd-nuxwdog@instance_name.service

# systemctl start pki-tomcatd-nuxwdog@instance_name.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

当您启动或重启实例时,会根据以下文件构建或重新创建 Java 安全策略:

/usr/share/pki/server/conf/catalina.policy /usr/share/tomcat/conf/catalina.policy /var/lib/pki/$PKI_INSTANCE_NAME/conf/pki.policy /var/lib/pki/$PKI_INSTANCE_NAME/conf/custom.policy

/usr/share/pki/server/conf/catalina.policy

/usr/share/tomcat/conf/catalina.policy

/var/lib/pki/$PKI_INSTANCE_NAME/conf/pki.policy

/var/lib/pki/$PKI_INSTANCE_NAME/conf/custom.policy

然后,它将保存在 /var/lib/pki/ instance_name/conf/catalina.policy 中。

2.3.3. 接口

2.3.3.1. Servlet 接口

每个子系统包含允许与子系统的不同部分交互的接口。所有子系统共享一个通用管理界面,并有一个代理接口,允许代理执行分配给它们的任务。CA 子系统有一个端点接口,它允许终端实体注册到 PKI。OCSP Responder 子系统有一个最终用户接口,允许终端化和应用程序检查当前证书撤销状态。最后,TPS 有一个 operator 接口。

虽然应用服务器提供连接入口点,但证书系统通过提供特定于每个接口的 servlet 来完成接口。

每个子系统的 servlet 在对应的 web.xml 文件中定义。同一文件还定义每个 servlet 的 URL 和访问 servlet 的安全要求。请参阅 第 2.3.1 节 “Java 应用程序服务器” 了解更多信息。

2.3.3.2. 管理界面

代理接口提供 Java servlet 来处理来自代理入口点的 HTML 表单提交。根据每个表单提交中提供的信息,代理 servlet 允许代理执行代理任务,如编辑和批准证书批准请求、证书续订和证书撤销、批准证书配置文件。KRA 子系统或 TKS 子系统的代理接口,或 OCSP Responder 特定于子系统。

在非TMS 设置中,代理接口也用于 CA-to-KRA 可信连接的 CIMC 边界通信。此连接由 SSL 客户端身份验证保护,并由称为受信任的 管理器 的可信角色区分。与 agent 角色一样,受信任的管理器(仅为 CIMC 边界连接创建的伪用户)需要 SSL 客户端验证。但是,与代理角色不同,它们不提供任何代理功能。

在 TMS 设置中,inter-CIMC 边界通信来自 TPS-to-CA、TPS-to-KRA 和 TPS-to-TKS。

2.3.3.3. 最终用户接口

对于 CA 子系统,最终用户接口提供 Java servlet 来处理来自最终用户入口点的 HTML 表单提交。根据表格提交中收到的信息,最终用户 servlet 允许终端实体注册、续订证书、撤销自己的证书,以及获取签发的证书。OCSP Responder 子系统的 End-Entity 接口提供 Java servlet 以接受和处理 OCSP 请求。KRA、TKS 和 TPS 子系统不提供任何最终用户。

2.3.3.4. Operator 接口

操作器接口仅在 TPS 子系统中找到。

2.3.4. REST 接口

代表状态转移 (REST)是一种使用 HTTP 定义和组织 Web 服务的方法,可简化与其他应用程序的互操作性。Red Hat Certificate System 提供了一个 REST 接口来访问服务器上的各种服务。

每个 REST 服务都定义为一个单独的 URL。例如:

-

CA 证书服务:

https:// <hostname>:<port> /ca/rest/certs/ -

KRA 密钥服务:

https:// <hostname>:<port> /kra/rest/agent/keys/ -

TKS 用户服务:

https:// <hostname>:<port> /tks/rest/admin/users/ -

TPS 组服务:

https:// <hostname>:<port> /tps/rest/admin/groups/

有些服务可以使用普通 HTTP 连接访问,但有些服务可能需要 HTTPS 连接才能实现安全性。

REST 操作指定为 HTTP 方法(如 GET、PUT、POST、DELETE)。例如,若要获取 CA 用户,客户端将发送 GET /ca/rest/users 请求。

REST 请求和响应消息可以以 XML 或 JSON 格式发送。例如:

可以使用 CLI、Web UI 或通用 REST 客户端等工具访问 REST 接口。证书系统还提供 Java、Python 和 JavaScript 库,以编程方式访问服务。

REST 接口支持两种类型的身份验证方法:

- 用户名和密码

- 客户端证书

每个服务所需的身份验证方法在 /usr/share/pki/ca/conf/auth-method.properties 中定义。

REST 接口可能需要某些权限才能访问该服务。权限在 LDAP 中的 ACL 资源中定义。REST 接口映射到 /usr/share/pki/<subsystem>/conf/acl.properties 中的 ACL 资源。

2.3.5. JSS

Java 安全服务 (JSS)为 NSS 执行的加密操作提供了一个 Java 接口。JSS 及更高级别的证书系统架构使用 Java 原生接口(JNI)构建,提供对 Java 虚拟机(JVM)内原生系统库的访问。这个设计允许我们使用 FIPS 批准的加密供应商,比如作为系统一部分分发的 NSS。JSS 支持 NSS 支持的大多数安全标准和加密技术。JSS 还为 ASN.1 类型和 BER-DER 编码提供了一个纯 Java 接口。

2.3.6. tomcatjss

Red Hat Certificate System 中的基于 Java 的子系统使用一个名为 tomcatjs 的单个 JAR 文件作为 Tomcat 服务器 HTTP 引擎和 JSS 之间的桥接,用于 NSS 执行的安全操作的 Java 接口。tomcatjss 是使用 Tomcat 的 Java 安全服务(JSS)的 Java 安全套接字扩展(JSSE)实施。

tomcatjs 实现了使用 TLS 并创建 TLS 套接字所需的接口。tomcatjss 实施的套接字工厂利用下面列出的各种属性来创建 TLS 服务器侦听套接字并将其返回到 tomcat。tomcatjs 本身使用 java JSS 系统最终与机器上的原生 NSS 加密服务通信。

加载 Tomcat 服务器和证书系统类时,会加载 tomcatjs。载入过程如下所述:

- 服务器已启动。

- Tomcat 指向为证书系统安装创建侦听套接字需要的位置。

-

server.xml文件已被处理。此文件中的配置告知系统使用 Tomcatjs 实施的套接字工厂。 - 对于每个请求的套接字,Tomcajss 会在创建套接字时读取和处理包含的属性。生成的套接字的行为是因为已被这些参数要求。

- 服务器运行后,我们所需的一组侦听套接字等待进入基于 Tomcat 的证书系统的连接。

请注意,在启动时创建套接字时,Tomcatjs 是证书系统 中的第一个 实体,实际上处理底层 JSS 安全服务。处理第一个侦听套接字后,会创建一个 JSS 实例以供继续使用。

有关 server.xml 文件的详情,请参考 第 13.4 节 “tomcat 引擎和 Web 服务的配置文件”。

2.3.7. PKCS #11

公钥加密标准(PKCS)是指定用来与保存加密信息的设备通信的 API,并执行加密操作。由于它支持 PKCS rebased,证书系统与广泛的硬件和软件设备兼容。

任何证书系统子系统实例必须至少有一个 PKCSBACKEND 模块可用。PKCSBACKEND 模块(也称为加密模块或加密服务提供商)管理加密服务,如加密和解密。PKCS current 模块与可以在硬件或软件中实施的加密设备的驱动程序类似。证书系统包含一个内置的 PKCS facilities 模块,可以支持第三方模块。

PKCSBACKEND 模块始终具有一个或多个插槽,可作为物理读取器中的物理硬件插槽(如智能卡或软件中的概念插槽)实现。PKCSjpeg 模块的每个插槽可以包含一个令牌,它是一个硬件或软件设备,它实际提供加密服务,并选择性地存储证书和密钥。

证书系统定义了两种类型的令牌,即 internal 和 external。内部令牌用于存储证书信任锚。外部令牌用于存储属于证书系统子系统的密钥对和证书。

2.3.7.1. NSS 软令牌(内部令牌)

证书系统使用 NSS 软令牌来存储证书信任锚。

NSS 软令牌也称为内部令牌或软件令牌。软件令牌由两个文件组成,这些文件通常称为证书数据库(cert9.db)和密钥数据库(key4.db)。文件是在证书系统子系统配置期间创建的。这些安全数据库位于 /var/lib/pki/ instance_name/alias 目录中。

由 NSS 软令牌提供的两个加密模块包含在证书系统中:

默认内部 PKCSROX 模块,它附带两个令牌:

- 内部加密服务令牌,执行所有加密操作,如加密、解密和哈希。

- 内部密钥存储令牌("Certificate DB 令牌"),它处理与存储证书和密钥的证书和密钥数据库文件的所有通信。

- FIPS 140 模块。这个模块符合对加密模块实现的 FIPS 140 政府标准。FIPS 140 模块包含一个内置 FIPS 140 证书数据库令牌,它处理加密操作以及与证书和密钥数据库文件的通信。

有关如何将证书导入到 NSS 软令牌的具体信息包括在 第 14 章 管理证书/密钥加密令牌 中。

有关网络安全服务(NSS)的更多信息,请参阅相同名称的 Mozilla Developer web 页面。

2.3.7.2. 硬件安全模块(HSM,外部令牌)

证书系统使用 HSM 来存储属于证书系统子系统的密钥对和证书。

任何 PKCSGIO 模块都可以与证书系统一起使用。要将外部硬件令牌与子系统搭配使用,请在配置子系统前加载其 PKCSBACKEND 模块,并且新令牌可供子系统使用。

可用的 PKCS modprobe 模块在子系统的 pkcs11.txt 数据库中跟踪。modutil 工具用于在系统更改时修改此文件,例如安装用于签名操作的硬件加速器。有关 modutil 的更多信息,请参阅 Mozilla Developer 网页上的网络安全服务(NSS)。

PKCSBACKEND 硬件设备还为存储在硬件令牌中的信息提供密钥备份和恢复功能。有关从令牌检索密钥的详情,请参考 PKCSROX 供应商文档。

有关如何导入证书和管理 HSM 的具体说明位于 第 14 章 管理证书/密钥加密令牌 中。

支持的硬件安全模块位于 第 4.4 节 “支持的硬件安全模块” 中。

2.3.8. 安全域

安全域 是 PKI 服务的注册表。CA 等服务注册这些域中自身的信息,因此 PKI 服务的用户可以通过检查注册表来查找其他服务。RHCS 中的安全域服务管理为证书系统子系统和一组共享信任策略的 PKI 服务注册。

详情请查看 第 5.3 节 “规划安全域”。

2.3.9. 密码和 watchdog (nuxwdog)

在默认设置中,RHCS 子系统实例需要充当客户端并向某些其他服务进行身份验证,如 LDAP 内部数据库(除非设置了 TLS 客户端身份验证,其中将用来进行身份验证的证书)、NSS 令牌数据库或有时带有密码的 HSM。在安装配置时,管理员会提示您设置此密码。然后,此密码被写入文件 < instance_dir>/conf/password.conf。同时,识别字符串存储在主配置文件 CS.cfg 中,作为参数 cms.passwordlist 的一部分。

配置文件 CS.cfg 由 Red Hat Enterprise Linux 保护,且只能被 PKI 管理员访问。没有密码存储在 CS.cfg 中。

在安装过程中,安装程序会选择并登录到内部软件令牌或硬件加密令牌。这些令牌的登录密码短语也写入 password.conf。

稍后配置也可以将密码置于 password.conf 中。LDAP 发布是一个示例,其中发布目录的新建目录管理器密码输入到 password.conf 中。

nuxwdog (watchdog)是一个轻量级辅助守护进程进程,用于启动、停止、监控状态并重新配置服务器程序。当用户需要提示您输入密码以启动服务器时,它最有用,因为它会在内核密钥环中安全地缓存这些密码,以便在服务器崩溃时自动重启。

nuxwdog 是唯一 允许的 watchdog 服务。

安装完成后,可以完全删除 password.conf 文件。重启时,nuxwdog watchdog 程序将提示管理员输入所需密码,使用参数 cms.passwordlist (如果使用了 HSM,则使用 cms.tokenList )作为要提示的密码列表。然后,密码由内核密钥环中的 nuxwdog 缓存,以允许从服务器崩溃进行自动恢复。当出现不受控制的关闭(crash)时,会发生此自动恢复(自动子系统重启)。如果管理员控制的关闭,管理员将再次提示输入密码。

使用 watchdog 服务时,启动和停止 RHCS 实例会有所不同。详情请查看 第 13.3.2 节 “使用证书系统 watchdog 服务”。

有关详情请参考 第 13.3 节 “管理系统密码”。

2.3.10. 内部 LDAP 数据库

Red Hat Certificate System 使用红帽目录服务器(RHDS)作为其内部数据库,用于存储证书、请求、用户、角色、ACL 等信息,以及其他各种内部信息。证书系统可以通过密码与内部 LDAP 数据库通信,或者通过 SSL 身份验证安全地通信。

如果在证书系统实例和目录服务器之间需要基于证书的身份验证,务必要按照说明设置这两个实体之间的信任。安装此类证书系统实例还需要正确的 pkispawn 选项。

2.3.11. 安全增强型 Linux (SELinux)

SELinux 是强制访问控制规则的集合,用于限制未经授权的访问和篡改。在 Red Hat Enterprise Linux 8 中使用 SELinux 指南 中更详细地描述了 SELinux。

基本上,SELinux 会识别系统上的 对象,可以是文件、目录、用户、进程、套接字或 Linux 主机上的任何其他资源。这些对象与 Linux API 对象对应。然后,每个对象 都会映射到一个安全上下文,用于定义对象类型以及如何在 Linux 服务器上正常工作。

对象可以被分组到域中,然后为每个域分配正确的规则。每个安全上下文都有规则设置对其可以执行什么操作的限制、它可以访问哪些资源,以及它们具有什么权限。

证书系统的 SELinux 策略被合并到标准系统 SELinux 策略中。这些 SELinux 策略适用于证书系统使用的每个子系统和服务。通过以 enforcing 模式运行 SELinux 的证书系统,增强了由证书系统创建和管理的信息的安全性。

图 2.1. CA SELinux 端口策略

证书系统 SELinux 策略为每个子系统实例定义 SELinux 配置:

- 每个子系统实例的文件和目录使用特定的 SELinux 上下文标记。

- 每个子系统实例的端口使用特定的 SELinux 上下文标记。

- 所有证书系统进程都在特定于子系统的域中进行限制。

- 每个域具有特定的规则,用于定义授权域的操作。

- SELinux 策略中没有指定的访问权限都会被拒绝访问证书系统实例。

对于证书系统,每个子系统被视为 SELinux 对象,每个子系统分配有唯一的规则。定义的 SELinux 策略允许证书系统对象在 enforcing 模式下设置 SELinux 运行。

每次运行 pkispawn 时,配置与该子系统关联的证书系统子系统、与该子系统关联的文件和端口都会标记为所需的 SELinux 上下文。当使用 pkidestroy 删除特定子系统时,这些上下文会被删除。

SELinux 策略中的中央定义是 pki_tomcat_t 域。证书系统实例是 Tomcat 服务器,pki_tomcat_t 域扩展了标准 tomcat_t Tomcat 域的策略。服务器上的所有证书系统实例共享相同的域。

当每个证书系统进程启动时,它最初在无限制域(unconfined_t)中运行,然后转换为 pki_tomcat_t 域。然后,这个过程具有某些访问权限,例如对标有 pki_tomcat_log_t 的日志文件进行写入,对标记为 pki_tomcat_etc_rw_t 的配置文件进行读写访问,或者打开并写入 http_port_t 端口的能力。

SELinux 模式可以从 enforcing 模式改为 permissive,即使不建议这样做。

2.3.12. self-tests

Red Hat Certificate System 提供了一个自测试框架,它允许在启动或按需进行期间检查 PKI 系统完整性。如果出现非关键自我测试失败,则消息将存储在日志文件中,而如果出现关键自我测试失败,则消息将存储在日志文件中,而证书系统子系统将正确关闭。如果管理员希望在启动时看到自测试报告,则管理员预期会在子系统启动期间观察自测试日志。它们也可以在启动时查看日志。

当因为自测试失败而关闭子系统时,也会自动禁用它。这是为了确保子系统不会部分运行,并生成误导的响应。解决此问题后,可以通过在服务器上运行以下命令来重新启用子系统:

pki-server subsystem-enable <subsystem>

# pki-server subsystem-enable <subsystem>有关如何配置自助测试的详情,请参考 第 17.3.2 节 “配置自测试”。

2.3.13. 日志

证书系统子系统创建记录与活动相关的日志文件,如管理、使用服务器支持的协议的通信,以及由子系统使用的各种其他进程。在子系统实例运行时,它会保留其管理的所有组件的信息和错误消息的日志。此外,Apache 和 Tomcat Web 服务器还会生成错误和访问日志。

每个子系统实例维护自己的日志文件,用于安装、审计和其他日志记录功能。

日志插件模块是作为 Java™ 类实施的监听程序,并在配置框架中注册。

除审计日志外,所有日志文件和轮转的日志文件都位于 pki_subsystem_log_path 中指定的任何目录中,当使用 pkispawn 创建实例时。

常规审计日志位于带有其他类型的日志的日志中,而签名的审计日志则写入 /var/log/pki/ instance_name/subsystem_name/signedAudit。可以通过修改配置来更改日志的默认位置。

有关在安装过程中日志配置的详情,请参考 第 17 章 配置日志。

有关在安装后日志管理的详细信息,请参阅 Red Hat Certificate System Administration Guide 中的 Configuring Subsystem Logs 部分。

2.3.13.1. 审计日志

审计日志包含为可记录事件设置的可选择事件的记录。您还可以将审计日志配置为签名以进行完整性检查。

审计记录应根据 -第 17.4 节 “审计保留” 中指定的审计保留规则保存。

2.3.13.2. 调试日志

调试日志(默认启用)会为所有子系统维护,不同的程度和类型的信息。

调试日志包含子系统执行的每个操作的非常具体的信息,包括运行、连接信息和服务器请求和响应消息的插件和 servlet。

在服务中简要讨论了日志记录到调试日志 的一般服务类型。这些服务包括授权请求、处理证书请求、证书状态检查以及归档和恢复密钥,以及访问 Web 服务。

有关子系统进程的详细信息,CA、OCSP、KRA 和 TKS 记录的详细信息。每个日志条目都采用以下格式:

[date:time][processor]: servlet: message

[date:time][processor]: servlet: message消息 可以是来自子系统的返回消息,也可以包含提交到子系统的值。

例如,TKS 记录此消息以连接到 LDAP 服务器:

[10/Jun/{YEAR}:05:14:51][main]: Established LDAP connection using basic authentication to host localhost port 389 as cn=Directory Manager

[10/Jun/{YEAR}:05:14:51][main]: Established LDAP connection using basic authentication to host localhost port 389 as cn=Directory Manager

处理器 是主 的,消息 是来自服务器的有关 LDAP 连接的消息,没有 servlet。

另一方面,CA 记录有关证书操作的信息以及子系统连接:

[06/Jun/{YEAR}:14:59:38][http-8443;-Processor24]:ProfileSubmitServlet: key=$request.requestowner$ value=KRA-server.example.com-8443

[06/Jun/{YEAR}:14:59:38][http-8443;-Processor24]:ProfileSubmitServlet: key=$request.requestowner$ value=KRA-server.example.com-8443在这种情况下,处理器 是 CA 的代理端口的 HTTP 协议,而它指定了 servlet 来处理配置集,并且包含一条提供配置集参数(请求的子系统所有者)及其值(KRA 发起了请求) 的消息。

例 2.1. CA 证书请求日志消息

同样,OCSP 显示 OCSP 请求信息:

[07/Jul/{YEAR}:06:25:40][http-11180-Processor25]: OCSPServlet: OCSP Request:

[07/Jul/{YEAR}:06:25:40][http-11180-Processor25]: OCSPServlet:MEUwQwIBADA+MDwwOjAJBgUrDgMCGgUABBSEWjCarLE6/BiSiENSsV9kHjqB3QQU

[07/Jul/{YEAR}:06:25:40][http-11180-Processor25]: OCSPServlet: OCSP Request:

[07/Jul/{YEAR}:06:25:40][http-11180-Processor25]: OCSPServlet:MEUwQwIBADA+MDwwOjAJBgUrDgMCGgUABBSEWjCarLE6/BiSiENSsV9kHjqB3QQU2.3.13.3. Tomcat 错误和访问日志

CA、KRA、OCSP、CKS 和 TPS 子系统将 Tomcat Web 服务器实例用于其代理和终端实体的接口。

Tomcat web 服务器创建错误和访问日志,该服务器安装有证书系统并提供 HTTP 服务。错误日志包含服务器遇到的 HTTP 错误消息。访问日志通过 HTTP 接口列出访问活动。

Tomcat 创建的日志:

- admin.timestamp

- catalina.timestamp

- catalina.out

- host-manager.timestamp

- localhost.timestamp

- localhost_access_log.timestamp

- manager.timestamp

这些日志在证书系统内不可用或可配置;它们只能在 Tomcat 中进行配置。有关配置这些日志的详情,请查看 Apache 文档。

2.3.13.4. 自测试日志

当服务器启动或者自助测试被手动运行时,self-tests 记录在 self-tests 期间获得的信息。可以通过打开此日志来查看测试。此日志无法通过控制台配置。此日志只能通过更改 CS.cfg 文件中的设置来配置。本节中有关日志的信息与此日志无关。有关自助测试的更多信息,请参阅 第 2.6.5 节 “self-tests”。

2.3.13.5. journalctl logs

启动证书系统实例时,在设置并启用 logging 子系统之前会有一个短暂的时间。在这段时间中,日志内容被写入标准输出,由 systemd 捕获并通过 journalctl 实用程序公开。

要查看这些日志,请运行以下命令:

journalctl -u pki-tomcatd@instance_name.service

# journalctl -u pki-tomcatd@instance_name.service

如果使用 nuxwdog 服务:

journalctl -u pki-tomcatd-nuxwdog@instance_name.service

# journalctl -u pki-tomcatd-nuxwdog@instance_name.service通常,在实例启动时监控这些日志会很有用(例如,在启动时出现自测试失败)。要做到这一点,请在启动实例前在单独的控制台中运行这些命令:

journalctl -f -u pki-tomcatd@instance_name.service

# journalctl -f -u pki-tomcatd@instance_name.service

如果使用 nuxwdog 服务:

journalctl -f -u pki-tomcatd-nuxwdog@instance_name.service

# journalctl -f -u pki-tomcatd-nuxwdog@instance_name.service2.3.14. 实例布局

每个证书系统实例都取决于多个文件。其中一些位于特定于实例的文件夹中,另一些则位于共同的文件夹中,与其他服务器实例共享。

例如,服务器配置文件存储在 /etc/pki/ instance_name/server.xml 中,该配置文件特定于实例,但 CA servlet 在 /usr/share/pki/ca/webapps/ca/WEB-INF/web.xml 中被所有服务器实例共享。

2.3.14.1. 证书系统的文件和目录位置

证书系统服务器是由一个或多个证书系统子系统组成的 Tomcat 实例。证书系统子系统是提供特定类型的 PKI 功能的 Web 应用。一般的共享子系统信息包含在不可重新分配的、RPM 定义的共享库、Java 归档文件、二进制文件和模板中。它们存储在固定的位置。

这些目录特定于实例,与实例名称相关联。在这些示例中,实例名称为 pki-tomcat ; true 值是在使用 pkispawn 创建子系统时指定的任何值。

目录包含子系统的自定义配置文件和模板、配置文件、证书数据库和其他文件。

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat |

| 配置目录 | /etc/pki/pki-tomcat |

| 配置文件 | /etc/pki/pki-tomcat/server.xml /etc/pki/pki-tomcat/password.conf |

| 安全数据库 | /var/lib/pki/pki-tomcat/alias |

| 子系统证书 | SSL 服务器证书 子系统证书 |

| 日志文件 | /var/log/pki/pki-tomcat |

| Web 服务文件 | /usr/share/pki/server/webapps/ROOT - Main page /usr/share/pki/server/webapps/pki/admin - Admin templates /usr/share/pki/server/webapps/pki/js - JavaScript 库 |

/var/lib/pki/ instance_name/conf/ 目录是一个指向 /etc/pki/ instance_name/ 目录的符号链接。

2.3.14.2. CA 子系统信息

这些目录特定于实例,与实例名称相关联。在这些示例中,实例名称为 pki-tomcat ; true 值是在使用 pkispawn 创建子系统时指定的任何值。

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat/ca |

| 配置目录 | /etc/pki/pki-tomcat/ca |

| 配置文件 | /etc/pki/pki-tomcat/ca/CS.cfg |

| 子系统证书 | CA 签名证书 OCSP 签名证书(用于 CA 的内部 OCSP 服务) 审计日志签名证书 |

| 日志文件 | /var/log/pki/pki-tomcat/ca |

| 配置集文件 | /var/lib/pki/pki-tomcat/ca/profiles/ca |

| 电子邮件通知模板 | /var/lib/pki/pki-tomcat/ca/emails |

| Web 服务文件 | /usr/share/pki/ca/webapps/ca/agent - Agent 服务 /usr/share/pki/ca/webapps/ca/admin - Admin 服务 /usr/share/pki/ca/webapps/ca/ee - 最终用户服务 |

2.3.14.3. KRA 子系统信息

这些目录特定于实例,与实例名称相关联。在这些示例中,实例名称为 pki-tomcat ; true 值是在使用 pkispawn 创建子系统时指定的任何值。

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat/kra |

| 配置目录 | /etc/pki/pki-tomcat/kra |

| 配置文件 | /etc/pki/pki-tomcat/kra/CS.cfg |

| 子系统证书 | 传输证书 存储证书 审计日志签名证书 |

| 日志文件 | /var/log/pki/pki-tomcat/kra |

| Web 服务文件 | /usr/share/pki/kra/webapps/kra/agent - Agent 服务 /usr/share/pki/kra/webapps/kra/admin - Admin services |

2.3.14.4. OCSP 子系统信息

这些目录特定于实例,与实例名称相关联。在这些示例中,实例名称为 pki-tomcat ; true 值是在使用 pkispawn 创建子系统时指定的任何值。

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat/ocsp |

| 配置目录 | /etc/pki/pki-tomcat/ocsp |

| 配置文件 | /etc/pki/pki-tomcat/ocsp/CS.cfg |

| 子系统证书 | OCSP 签名证书 审计日志签名证书 |

| 日志文件 | /var/log/pki/pki-tomcat/ocsp |

| Web 服务文件 | /usr/share/pki/ocsp/webapps/ocsp/agent - Agent 服务 /usr/share/pki/ocsp/webapps/ocsp/admin - Admin services |

2.3.14.5. TKS 子系统信息

这些目录特定于实例,与实例名称相关联。在这些示例中,实例名称为 pki-tomcat ; true 值是在使用 pkispawn 创建子系统时指定的任何值。

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat/tks |

| 配置目录 | /etc/pki/pki-tomcat/tks |

| 配置文件 | /etc/pki/pki-tomcat/tks/CS.cfg |

| 子系统证书 | 审计日志签名证书 |

| 日志文件 | /var/log/pki/pki-tomcat/tks |

2.3.14.6. TPS 子系统信息

这些目录特定于实例,与实例名称相关联。在这些示例中,实例名称为 pki-tomcat ; true 值是在使用 pkispawn 创建子系统时指定的任何值。

| 设置 | 值 |

|---|---|

| 主目录 | /var/lib/pki/pki-tomcat/tps |

| 配置目录 | /etc/pki/pki-tomcat/tps |

| 配置文件 | /etc/pki/pki-tomcat/tps/CS.cfg |

| 子系统证书 | 审计日志签名证书 |

| 日志文件 | /var/log/pki/pki-tomcat/tps |

| Web 服务文件 | /usr/share/pki/tps/webapps/tps - TPS 服务 |

2.3.14.7. 共享证书系统子系统文件位置

表 2.8 “子系统文件位置” 中列出了所有证书系统子系统实例用于常规服务器操作的目录或通用的目录。

| 目录位置 | 内容 |

|---|---|

| /usr/share/pki | 包含用于创建证书系统实例的常用文件和模板。除了所有子系统的共享文件外,子文件夹中还有特定于子系统的文件:

|

| /usr/bin |

包含 Certificate System 子系统共享的 |

| /usr/share/java/pki | 包含由本地 Tomcat Web 应用程序共享的 Java 归档文件,并由证书系统子系统共享。 |

2.4. PKI 与证书系统

证书系统由子系统组成,它们各自贡献了公钥基础架构的不同功能。通过为子系统实施不同的功能和功能,可以自定义 PKI 环境,以满足各个需求。

传统 PKI 环境提供基本框架来管理软件数据库中存储的证书。这是一个 非 TMS 环境,因为它不管理智能卡上的证书。TMS 环境管理智能卡上的证书。

非TMS 至少需要一个 CA,但非TMS 环境也可以使用 OCSP 响应器和 KRA 实例。

2.4.1. 发布证书

如前文所述,证书管理器是证书系统的核心。它在每个阶段,通过注册(颁发)、续订和吊销请求来管理证书。

证书系统支持从各种端实体(如 Web 浏览器、服务器和虚拟专用网络(VPN)客户端)注册和处理证书请求。发布的证书符合 X.509 版本 3 标准。

如需更多信息,请参阅 Red Hat Certificate System Administration Guide 中的 About Enrolling and Renewing Certificates 部分。

2.4.1.1. 注册过程

最终实体通过最终用户界面提交注册请求,从而在 PKI 环境中注册。有很多使用不同注册方法的注册,或者需要不同的身份验证方法。不同的接口也可以接受不同类型的证书签名请求(CSR)。

证书管理器支持不同的方法来提交 CSR,如使用图形界面和命令行工具。

2.4.1.1.1. 使用用户界面注册

对于用户界面的每个注册,创建一个单独的注册页面,该页面特定于注册类型、身份验证类型以及与证书类型关联的证书配置文件。可以为外观和内容自定义与注册相关的表单。或者,可以通过为每个注册类型创建证书配置文件来自定义注册过程。证书配置文件通过配置与证书配置文件关联的输入来动态自定义这些表单。不同的接口也可以接受不同类型的证书签名请求(CSR)。

当端点通过请求证书注册到 PKI 时,可能会发生以下事件,具体取决于 PKI 和安装的子系统的配置:

最终实体以其中一个注册表提供信息并提交请求。

从最终实体收集的信息可以自定义表单,具体取决于收集以存储在证书中的信息,或针对与表单关联的身份验证方法进行身份验证。该表单会创建一个请求,然后提交到证书管理器。

- 注册表单会触发公钥和私钥的创建,或为请求创建双密钥对。

- 最终实体在提交请求前提供身份验证凭据,具体取决于身份验证类型。这可以是 LDAP 身份验证、基于 PIN 的身份验证或基于证书的身份验证。

请求提交至代理批准的注册过程或自动过程。

代理批准的进程(不包括最终用户身份验证)将请求发送到代理服务接口中的请求队列,其中代理必须处理请求。然后,代理可以修改请求的部分,更改请求的状态、拒绝请求或批准请求。

可以设置自动通知,以便在请求出现在队列中时将电子邮件发送到代理。另外,可以将自动化作业设置为发送队列内容列表,以便在预配置的调度时代理。

- 涉及最终用户身份验证的自动化过程(涉及最终用户身份验证)会在端点实体成功验证后立即处理证书请求。

- 表单在提交表单时从 LDAP 目录中收集有关末尾实体的信息。对于基于证书的注册,可以使用表单的默认值来收集用户 LDAP ID 和密码。

- 与表单关联的证书配置文件决定了要发布的证书的各个方面。根据证书配置文件,评估请求来确定请求是否满足约束集、是否提供了所需信息以及新证书的内容。

- 表单也可以请求用户导出私钥。如果 KRA 子系统使用这个 CA 设置,则会请求最终实体的密钥,并将 archival 请求发送到 KRA。此过程通常不需要来自端点实体的交互。

- 证书请求可能被拒绝,因为它不符合证书配置文件或身份验证要求,或者发布证书。

证书被传送到最终实体。

- 在自动注册中,证书会立即发送给用户。由于注册通常通过 HTML 页面,因此证书将返回为对另一个 HTML 页面的响应。

- 在代理批准的注册中,证书可以通过序列号或最终用户接口上请求 Id 来检索。

- 如果设置了通知功能,则可获取证书的链接将发送到最终用户。

- 当证书发布或被拒绝时,可以向最终实体发送自动通知。

- 新证书存储在证书管理器的内部数据库中。

- 如果为证书管理器设置了发布,则证书将发布到文件或 LDAP 目录中。

- 内部 OCSP 服务在收到证书状态请求时检查内部数据库中的证书状态。

最终用户接口具有搜索表单,用于发布的证书和 CA 证书链。

默认情况下,用户界面支持 PKCS #10 和证书请求消息格式(CRMF)中的 CSR。

2.4.1.1.2. 使用命令行注册

本节论述了使用命令行注册证书时的一般工作流。

2.4.1.1.2.1. 使用 pki 工具注册

详情请查看:

-

pki-cert (1)手册页 - Red Hat Certificate System 管理指南中的 命令行界面 部分。

2.4.1.1.2.2. 使用 CMC 注册

要将证书注册到 CMC,请按如下所示操作:

使用一个实用程序(如

PKCS10Client或CRMFPopClient)生成 PKCS #10 或 CRMF 证书签名请求(CSR)。注意如果在密钥恢复代理(KRA)中启用密钥归档,请使用

CRMFPopClient实用程序以及 KRA 的传输证书( Privacy Enhanced Mail (PEM)格式),在kra.transport文件中设置。使用

CMCRequest程序将 CSR 转换为 CMC 请求。CMCRequest工具使用配置文件作为输入。例如,此文件包含 CSR 和 CSR 格式的路径。详情请查看

CMCRequest (1)手册页。使用

HttpClient实用程序将 CMC 请求发送到 CA。httpclient 使用带有设置的配置文件,如 CMC 请求文件的路径和 servlet。如果

HttpClient命令成功,则实用程序从 CA 接收带有 CMC 状态控制的 PKCS #7 链。有关实用程序提供的参数的详细信息,请输入不带任何参数的

HttpClient命令。使用

CMCResponse实用程序检查由HttpClient生成的 PKCS #7 文件的 issuance 结果。如果请求成功,CMCResponse以可读格式显示证书链。详情请查看

CMCResponse (1)手册页。将新证书导入到应用程序中。详情请参阅您要导入证书的应用程序的说明。

注意HttpClient检索的证书采用 PKCS #7 格式。如果应用程序只支持 Base64 编码的证书,请使用BtoA工具转换证书。此外,某些应用程序需要以 Privacy Enhanced Mail (PEM)格式的证书标头和页脚。如果需要它们,请在转换证书后手动将它们添加到 PEM 文件中。

2.4.1.1.2.2.1. 没有 POP 的 CMC 注册

出现缺少 Of Possession (POP)时,HttpClient 实用程序会收到 EncryptedPOP CMC 状态,该状态由 CMCResponse 命令显示。在这种情况下,使用配置文件中的不同参数再次输入 CMCRequest 命令。

详情请查看 Red Hat Certificate System Administration Guide 中的 CMC Enrollment Process 部分。

2.4.1.1.2.2.2. 签名的 CMC 请求

CMC 请求可以由用户或 CA 代理签名:

-

如果代理为请求签名,请将配置集中的身份验证方法设置为

CMCAuth。 -

如果用户为请求签名,请将配置文件中的验证方法设置为

CMCUserSignedAuth。

详情请查看 Red Hat Certificate System Administration Guide 中的 CMC Authentication Plug-ins 部分。

2.4.1.1.2.2.3. 未签名的 CMC 请求

当在配置集中配置 CMCUserSignedAuth 身份验证插件时,您必须使用未签名的 CMC 请求与 Shared Secret 身份验证机制结合使用。

未签名的 CMC 请求也称为 自签名 CMC 请求。

详情请查看 Red Hat Certificate System Administration Guide 和 第 13.7.8 节 “启用 CMC Shared Secret 功能” 中的 CMC 身份验证插件部分。

2.4.1.1.2.2.5. 简单的 CMC 请求

证书系统允许简单的 CMC 请求。但是,这个过程不支持与完整 CMC 请求相同的安全要求,因此只能在安全环境中使用。

在使用简单的 CMC 请求时,在 HttpClient 实用程序的配置文件中设置以下内容:

servlet=/ca/ee/ca/profileSubmitCMCSimple?profileId=caECSimpleCMCUserCert

servlet=/ca/ee/ca/profileSubmitCMCSimple?profileId=caECSimpleCMCUserCert2.4.1.2. 证书配置文件

证书系统使用证书配置文件来配置证书的内容、发布证书的约束、使用的注册方法以及该注册的输入和输出表单。单个证书配置文件与签发特定类型的证书相关联。

为最常见的证书类型包括一组证书配置文件 ; 可修改配置集设置。证书配置文件由管理员配置,然后发送到代理服务页面进行代理批准。批准证书配置文件后,它就被启用以供使用。如果注册 UI,则在终端实体页面中使用动态生成的 HTML 表单进行证书注册,该表单会调用证书配置文件。如果是基于命令行的注册,则在 上调用证书配置文件来执行相同的处理,如身份验证、授权、输入、输出、默认值和约束。在对请求执行前,服务器会验证证书配置文件中设置的默认值和限制,并使用证书配置文件来确定发布的证书的内容。

证书管理器可使用以下任何特征发布证书,具体取决于配置集和提交的证书请求:

- X.509 版本 3 兼容的证书

- Unicode 支持证书主题名称和签发者名称

- 支持空证书主题名称

- 支持自定义主题名称组件

- 支持自定义扩展

默认情况下,证书注册配置集保存在 < instance 目录>/ca/profiles/ca 中,其名称格式为 < profile id>.cfg。正确的 pkipawn 配置参数 可以基于 LDAP 的配置集。

2.4.1.3. 证书注册身份验证

证书系统提供证书注册的验证选项。这包括代理批准的注册(代理处理请求)和自动注册,用于验证端点,然后 CA 会自动发布证书。CMC 注册也被支持,它会自动处理代理批准的请求。

2.4.1.4. 跨对证书

通过在这两个 CA 之间发布和存储跨签名证书,可以在两个独立 CA 之间创建可信关系。通过使用跨签名的证书对,系统内可信任在组织的 PKI 外部发布的证书。

2.4.2. 续订证书

当证书达到其过期日期时,可以允许它们释放,或者可以续订它们。

续订 使用该证书的现有密钥对重新生成证书请求,然后将请求重新提交到证书管理器。续订的证书与原始证书相同(因为它是使用相同的关键材料从同一配置文件创建的),但有一个例外,它有不同的到期日期。

续订可以使用户和服务器之间的证书和关系更加平稳地管理,因为续订的证书功能会精确作为旧证书功能。对于用户证书,续订允许在不丢失任何丢失的情况下访问加密数据。

2.4.3. 发布证书和 CRL

证书可以发布到文件和 LDAP 目录,以及 CRL 到文件、LDAP 目录和 OCSP 响应程序。发布框架提供了一组强大的工具,用于发布到所有这三个位置,并设置规则来定义什么类型的证书或 CRL 在哪里发布。

2.4.4. 吊销证书并检查状态

最终实体可以请求撤销自己的证书。当终端实体发出请求时,必须将证书提供给 CA。如果证书和密钥可用,则请求将处理并发送到证书管理器,证书将被撤销。证书管理器在其数据库中将证书标记为已撤销,并将其添加到任何适用的 CRL 中。

代理可以通过在代理服务界面中搜索证书,然后标记它来撤销证书。证书被撤销后,它将标记为在数据库中和发布目录中撤销(如果为发布证书)。

如果配置了内部 OCSP 服务,该服务可以通过在内部数据库中查找证书来确定证书的状态。

通过启用和配置证书撤销时,可以将自动通知设置为将电子邮件消息发送到最终实体。

2.4.4.1. 吊销证书

用户可以使用以下方法撤销其证书:

- 最终用户页面。详情请查看 Red Hat Certificate System Administration Guide 中的 Certificate Revocation Pages 部分。

-

命令行上的

CMCRequest工具。详情请参阅 Red Hat Certificate System Administration Guide 中的 执行 CMC Revocation 部分。 -

命令行上的

pki工具。详情请查看pki-cert (1)手册页。

2.4.4.2. 证书状态

2.4.4.2.1. CRL

证书系统可以从可配置的框架创建证书撤销列表(CRL),允许用户定义的发布点,以便为每个发出点创建 CRL。也可以为定义的任何发出点创建 delta CRL。可以为每种类型的证书发布 CRL,适用于特定类型的证书,或针对根据配置集或配置文件列表生成的证书。发布 CRL 时可使用的扩展以及可以配置 CRL 的频率和间隔。

证书管理器发出 X.509 标准 CRL。每当撤销证书或指定间隔时,都可自动更新 CRL。

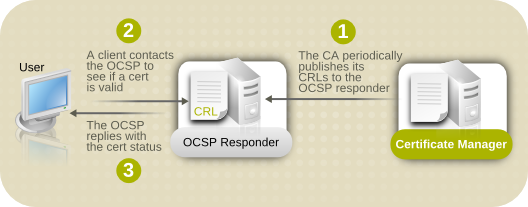

2.4.4.2.2. OCSP 服务

证书系统 CA 支持 PKIX 标准 RFC 2560 中定义的在线证书状态协议(OCSP)。OCSP 协议可让 OCSP 兼容应用程序来确定证书的状态,包括撤销状态,而无需直接检查 CA 发布的 CRL 到验证机构。验证授权机构(也称为 OCSP 响应程序 )检查应用程序。

- 将 CA 设置为发布包含授权信息访问扩展的证书,用于标识可查询证书状态的 OCSP 响应程序。

- CA 定期向 OCSP 响应程序发布 CRL。

- OCSP 响应器维护它从 CA 接收的 CRL。

- 兼容 OCSP 的客户端会发送请求,其中包含将证书标识到 OCSP 响应程序以进行验证所需的所有信息。应用程序从被验证的证书中的授权信息访问扩展值确定 OCSP 响应器的位置。

- OCSP 响应器确定请求是否包含处理它所需的所有信息。如果没有或未为请求的服务启用它,则会发送拒绝通知。如果它有足够的信息,它会处理请求并发回一个报告,说明证书的状态。

2.4.4.2.2.1. OCSP 响应签名

客户端收到的每个响应(包括拒绝通知)都由响应者进行数字签名;客户端应验证签名,以确保响应来自提交请求的响应者。响应者用来签署消息的键取决于 PKI 设置中如何部署 OCSP 响应程序。RFC 2560 建议用于为响应签名的密钥属于以下之一:

- 签发正在检查其状态的证书的 CA。

- 带有客户端信任的公钥的响应程序。此类响应器称为 受信任的响应器。

- 一个响应程序,包含由 CA 直接向它发布的证书,用于撤销证书并发布 CRL。此证书由响应者拥有此证书,表示 CA 已授权响应者为 CA 撤销的证书发布 OCSP 响应。此类响应器称为 CA 指定的响应者 或 CA 授权响应器。

证书管理器的端点页面包括用于为 OCSP 响应程序手动请求证书的表单。默认注册表包括将证书识别为 OCSP 响应器证书的所有属性。提交证书请求时,可以将所需的证书扩展(如 OCSPNoCheck 和 Extended Key Usage)添加到证书中。

2.4.4.2.2.2. OCSP 响应

客户端接收的 OCSP 响应指示证书的当前状态,由 OCSP 响应器决定。响应可以是以下任意一种:

- 良好或验证的 .指定对状态查询的正响应,这意味着证书尚未被撤销。它不一定意味着签发证书,或者证书在证书的有效性间隔内。响应扩展可用于传达由响应者有关证书状态的断言的附加信息。

- 已撤销 .指定证书已被撤销,可以是永久或临时撤销。

根据状态,客户端决定是否验证证书。

OCSP 响应器永远不会返回 Unknown 的响应。响应始终为 Good 或 Revoked。

2.4.4.2.2.3. OCSP 服务

设置 OCSP 服务的方法有两种:

- 内置在证书管理器中的 OCSP

- 在线证书状态管理器子系统

除了内置的 OCSP 服务外,证书管理器还可以将 CRL 发布为兼容 OCSP 的验证机构。CA 可以被配置为将 CRL 发布到证书系统在线证书状态管理器。Online Certificate Status Manager 将每个证书管理器的 CRL 存储在其内部数据库中,并使用适当的 CRL 在由 OCSP 兼容客户端查询时验证证书的撤销状态。

每当证书被撤销和按指定间隔撤销时,证书管理器都可以生成并发布 CRL。由于 OCSP 响应器的目的是有助于立即验证证书,因此每次撤销证书时,证书管理器都应该将 CRL 发布到在线证书状态管理器。仅按间隔发布意味着 OCSP 服务正在检查过时的 CRL。

如果 CRL 较大,则证书管理器可能需要很长时间才能发布 CRL。

在线证书状态管理器将每个证书管理器的 CRL 存储在其内部数据库中,并将其用作 CRL 来验证证书。在线证书状态管理器也可以使用发布到 LDAP 目录的 CRL,这意味着证书管理器不必直接将 CRL 更新至在线证书状态管理器。

2.4.5. 归档、恢复和轮转密钥

在 PKI 世界中,私钥存档允许各方在私钥丢失时恢复加密的数据。由于硬件故障,可能会丢失私钥,如硬件故障,忘记密码丢失,智能卡丢失,受损密码持有者、et caetera 等。此类归档和恢复功能由 RHCS 的密钥恢复授权(KRA)子系统提供。

只有专门用于加密数据的密钥才应存档;特定中的签名密钥永远不会存档。拥有两个签名密钥副本会导致无法识别使用密钥的某些人;第二个存档副本可用于模拟原始密钥所有者的数字身份。

2.4.5.1. 归档密钥

KRA 提供两种关键归档机制:

- 客户端密钥生成 :使用此机制,客户端将以 CRMF 格式生成 CSR,并将请求提交到 CA (具有正确的 KRA 设置),以进行注册和密钥存档。请参阅 Red Hat Certificate System Administration Guide 中的 Creating a CSR using CRMFPopClient 部分。

- 服务器端密钥生成 :使用此机制,正确配备证书注册配置文件将触发 KRA 上生成的 PKI 密钥,从而可以选择与新发布的证书一起存档。请参阅 Red Hat Certificate System Administration Guide 中的使用 Server-Side Key Generation 生成 CSR 部分。

如果配置了存档,则 KRA 会自动归档私钥。

KRA 将私钥存储在安全密钥存储库中;每个密钥加密并存储为密钥记录,并被授予唯一的密钥标识符。

归档的密钥副本使用 KRA 的存储密钥进行嵌套。它只能通过使用存储证书的对应私钥对来解密或解压缩。一个或多个密钥恢复(或 KRA)代理的证书组合授权 KRA 完成密钥恢复,以检索其私钥并使用它来解密/恢复归档的私钥。请参阅 第 16.3.1 节 “在命令行中配置 agent-approved 密钥恢复”。

KRA 根据密钥号、所有者名称和公钥的哈希索引存储的密钥,从而实现高效率的搜索。密钥恢复代理具有插入、删除和搜索密钥记录的特权。

- 当密钥恢复代理根据密钥 ID 搜索时,只返回与该 ID 对应的键。

- 当代理根据用户名搜索时,所有属于该所有者的存储密钥都会被返回。

- 当代理根据证书中的公钥搜索时,仅返回对应的私钥。

当证书管理器收到包含密钥归档选项的证书请求时,它会自动将请求转发到 KRA 以归档加密密钥。私钥由传输密钥加密,KRA 接收加密的副本,并将密钥存储在其密钥存储库中。要归档密钥,KRA 使用两个特殊密钥对:

- 传输密钥对和对应的证书。

- 存储密钥对。

图 2.2 “密钥存档过程如何在客户端密钥生成中工作” 演示了当最终实体在客户端密钥生成时请求证书时,密钥归档过程是如何发生的。

图 2.2. 密钥存档过程如何在客户端密钥生成中工作

客户端生成 CRMF 请求,并通过 CA 的注册门户提交它。

- 客户端的私钥嵌套在 CRMF 请求中,只能由 KRA 解封。

- 检测它是带有密钥归档选项的 CRMF 请求,CA 会将请求转发到 KRA 的私钥存档。

- KRA 解密 / 取消打包用户私钥,并在确认私钥与公钥对应后,KRA / 在将其存储在其内部 LDAP 数据库中之前再次加密 /。

- 成功存储私钥后,KRA 会对 CA 响应,确认密钥已成功存档。

- CA 会向请求发送 Enrollment Profile Framework,以进行证书信息内容创建和验证。当一切通过后,都会发出证书并将其发回到其响应中的后端实体。

2.4.5.2. 恢复密钥

KRA 支持 代理发起的密钥恢复。代理初始化的恢复是指定的恢复代理使用 KRA 代理服务门户上的密钥恢复表单来处理和批准密钥恢复请求。通过批准指定数量的代理,组织可以在密钥的所有者不可用时或密钥丢失时恢复密钥。

通过 KRA 代理服务门户,密钥恢复代理可以集中授权并检索私钥和相关证书到 PKCS grants 软件包,然后可以导入到客户端。

在密钥恢复授权中,其中一个关键恢复代理会通知所有必需的恢复代理有关即将进行密钥恢复的情况。所有恢复代理都访问 KRA 密钥恢复门户。其中一个代理启动密钥恢复过程。KRA 向代理返回通知包括恢复授权引用号,用于标识代理需要的特定密钥恢复请求。每个代理都使用引用号并单独授权密钥恢复。

KRA 支持同步 恢复,这意味着恢复过程的每个步骤都包括在 KRA 的内部 LDAP 数据库下,每个后续批准或拒绝了 KRA 的内部 LDAP 数据库都存储在 KRA 的内部 LDAP 数据库中。即使原始浏览器会话关闭或 KRA 关闭,也可以检索恢复过程的状态数据。代理可以搜索要恢复的密钥,而无需使用参考号。

图 2.3 “异步恢复” 中展示了这个异步恢复选项。

图 2.3. 异步恢复

KRA 告知代理启动授权状态的密钥恢复过程。

输入所有授权后,KRA 会检查信息。如果显示的信息正确,它会检索请求的密钥,并以 PKCSGRESS 软件包的形式返回对应的证书,到启动密钥恢复过程的代理。

PKCSRG 软件包包含加密的私钥。为最大程度降低密钥威胁的风险,恢复代理必须使用安全方法向密钥接收者提供 PKCSRG 软件包和密码。代理应该使用很好的密码来加密 PKCSRG 软件包并设置适当的交付机制。

密钥恢复代理方案 将 KRA 配置为识别密钥恢复代理所属的组,并在恢复存档密钥前指定需要多少个恢复代理来授权密钥恢复请求。

以上信息指的是使用 Web 浏览器,如 Firefox。但是,对 KRA 使用功能至关重要的功能不再是较新的浏览器版本。在这种情况下,需要使用 pki 工具来复制此行为。如需更多信息,请参阅 pki (1) 和 pki-key (1) man page 或运行 CRMFPopClient --help 和 man CMCRequest。

除了存储非对称密钥外,KRA 还可以存储与对称密钥类似的对称密钥或机密,如卷加密 secret,甚至密码和密码短语。pki 工具支持启用存储和检索这些其他类型的 secret 的选项。

2.4.5.3. KRA 传输密钥轮转

KRA 传输轮转允许使用当前和新的传输密钥在 CA 和 KRA 子系统实例之间进行无缝转换。这允许定期轮转 KRA 传输密钥,方法是允许旧的和新的传输密钥在转换期间运行;单个子系统实例在其他克隆继续不停机的情况下进行配置。

在 KRA 传输密钥轮转过程中,会生成一个新的传输密钥对,提交证书请求,并检索新的传输证书。新的传输密钥对和证书必须包含在 KRA 配置中,以支持第二个传输密钥。KRA 支持两种传输密钥后,管理员可以开始将 CA 转换到新的传输密钥。所有 CA 移至新传输密钥后,可以删除对旧传输密钥的 KRA 支持。

配置 KRA 传输密钥轮转:

- 生成新的 KRA 传输密钥和证书

- 将新传输密钥和证书传输到 KRA 克隆

- 使用新的 KRA 传输证书更新 CA 配置

- 更新 KRA 配置,使其仅使用新的传输密钥和证书

之后,KRA 传输证书轮转已完成,所有受影响的 CA 和 KRA 都使用新的 KRA 证书。有关如何执行上述步骤的更多信息,请参阅以下步骤。

- 生成新的 KRA 传输密钥和证书

请求 KRA 传输证书。

停止 KRA:

pki-server stop pki-kra

# pki-server stop pki-kraCopy to Clipboard Copied! Toggle word wrap Toggle overflow OR (如果使用

nuxwdog watchdog)systemctl stop pki-tomcatd-nuxwdog@pki-kra.service

# systemctl stop pki-tomcatd-nuxwdog@pki-kra.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 进入 KRA NSS 数据库目录:

cd /etc/pki/pki-kra/alias

# cd /etc/pki/pki-kra/aliasCopy to Clipboard Copied! Toggle word wrap Toggle overflow 创建 子目录并将所有 NSS 数据库文件保存到其中。例如:

mkdir nss_db_backup cp *.db nss_db_backup

mkdir nss_db_backup cp *.db nss_db_backupCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

PKCS10Client工具创建新请求。例如:PKCS10Client -p password -d '.' -o 'req.txt' -n 'CN=KRA Transport 2 Certificate,O=example.com Security Domain'

PKCS10Client -p password -d '.' -o 'req.txt' -n 'CN=KRA Transport 2 Certificate,O=example.com Security Domain'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 或者,使用

certutil工具。例如:certutil -d . -R -k rsa -g 2048 -s 'CN=KRA Transport 2 Certificate,O=example.com Security Domain' -f password-file -a -o transport-certificate-request-file

certutil -d . -R -k rsa -g 2048 -s 'CN=KRA Transport 2 Certificate,O=example.com Security Domain' -f password-file -a -o transport-certificate-request-fileCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在 CA End-Entity 页面的 Manual Data Recovery Manager Transport Certificate Enrollment 页面中提交传输证书请求。

- 通过检查 End-Entity 检索页面中的请求状态,等待提交请求的代理批准检索证书。

- 通过 CA Agent Services 接口批准 KRA 传输证书。

检索 KRA 传输证书。

进入 KRA NSS 数据库目录:

cd /etc/pki/pki-kra/alias

# cd /etc/pki/pki-kra/aliasCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 通过检查 End-Entity 检索页面中的请求状态,等待提交请求的代理批准检索证书。

-

新的 KRA 传输证书可用后,将其 Base64 编码的值粘贴到文本文件中,例如名为

cert-serial_number.txt的文件。不要包含标头(-----BEGIN CERTIFICATE-----)或页脚(-----END CERTIFICATE-----)。

导入 KRA 传输证书。

进入 KRA NSS 数据库目录:

cd /etc/pki/pki-kra/alias

# cd /etc/pki/pki-kra/aliasCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将传输证书导入到 KRA NSS 数据库中:

certutil -d . -A -n 'transportCert-serial_number cert-pki-kra KRA' -t 'u,u,u' -a -i cert-serial_number.txt

# certutil -d . -A -n 'transportCert-serial_number cert-pki-kra KRA' -t 'u,u,u' -a -i cert-serial_number.txtCopy to Clipboard Copied! Toggle word wrap Toggle overflow

更新 KRA 传输证书配置。

进入 KRA NSS 数据库目录:

cd /etc/pki/pki-kra/alias

# cd /etc/pki/pki-kra/aliasCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证新的 KRA 传输证书是否已导入:

certutil -d . -L certutil -d . -L -n 'transportCert-serial_number cert-pki-kra KRA'

# certutil -d . -L # certutil -d . -L -n 'transportCert-serial_number cert-pki-kra KRA'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 打开

/var/lib/pki/pki-kra/kra/conf/CS.cfg文件并添加以下行:kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRA

kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRACopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 将新传输密钥和证书传播到 KRA 克隆

- 启动 KRA:

pki-server start pki-kra

# pki-server start pki-kraCopy to Clipboard Copied! Toggle word wrap Toggle overflow OR (如果使用

nuxwdog watchdog)systemctl start pki-tomcatd-nuxwdog@pki-kra.service

# systemctl start pki-tomcatd-nuxwdog@pki-kra.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 提取新的传输密钥和证书以传播到克隆。

进入 KRA NSS 数据库目录:

cd /etc/pki/pki-kra/alias

# cd /etc/pki/pki-kra/aliasCopy to Clipboard Copied! Toggle word wrap Toggle overflow 停止 KRA:

pki-server stop pki-kra

# pki-server stop pki-kraCopy to Clipboard Copied! Toggle word wrap Toggle overflow OR (如果使用

nuxwdog watchdog)systemctl stop pki-tomcatd-nuxwdog@pki-kra.service

# systemctl stop pki-tomcatd-nuxwdog@pki-kra.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证新的 KRA 传输证书是否存在:

certutil -d . -L certutil -d . -L -n 'transportCert-serial_number cert-pki-kra KRA'

# certutil -d . -L # certutil -d . -L -n 'transportCert-serial_number cert-pki-kra KRA'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 导出 KRA 新传输密钥和证书:

pk12util -o transport.p12 -d . -n 'transportCert-serial_number cert-pki-kra KRA'

# pk12util -o transport.p12 -d . -n 'transportCert-serial_number cert-pki-kra KRA'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 验证导出的 KRA 传输密钥和证书:

pk12util -l transport.p12

# pk12util -l transport.p12Copy to Clipboard Copied! Toggle word wrap Toggle overflow

在每个 KRA 克隆中执行这些步骤:

-

将

transport.p12文件(包括传输密钥和证书)复制到 KRA 克隆位置。 进入克隆 NSS 数据库目录:

cd /etc/pki/pki-kra/alias

# cd /etc/pki/pki-kra/aliasCopy to Clipboard Copied! Toggle word wrap Toggle overflow 停止 KRA 克隆:

pki-server stop pki-kra

# pki-server stop pki-kraCopy to Clipboard Copied! Toggle word wrap Toggle overflow OR (如果使用

nuxwdog watchdog)systemctl stop pki-tomcatd-nuxwdog@pki-kra.service

# systemctl stop pki-tomcatd-nuxwdog@pki-kra.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 检查克隆 NSS 数据库的内容:

certutil -d . -L

# certutil -d . -LCopy to Clipboard Copied! Toggle word wrap Toggle overflow 导入克隆的新传输密钥和证书:

pk12util -i transport.p12 -d .

# pk12util -i transport.p12 -d .Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在克隆的

/var/lib/pki/pki-kra/kra/conf/CS.cfg文件中添加以下行:kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRA

kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRACopy to Clipboard Copied! Toggle word wrap Toggle overflow 启动 KRA 克隆:

pki-server start pki-kra

# pki-server start pki-kraCopy to Clipboard Copied! Toggle word wrap Toggle overflow OR (如果使用

nuxwdog watchdog)systemctl start pki-tomcatd-nuxwdog@pki-kra.service

# systemctl start pki-tomcatd-nuxwdog@pki-kra.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

将

- 使用新的 KRA 传输证书更新 CA 配置

格式化新的 KRA 传输证书以包含在 CA 中。

-

获取在前面的过程中检索 KRA 传输证书时创建的

cert-serial_number.txtKRA 传输证书文件。 将

cert-serial_number.txt中包含的 Base64 编码的证书转换为单行文件:tr -d '\n' < cert-serial_number.txt > cert-one-line-serial_number.txt

# tr -d '\n' < cert-serial_number.txt > cert-one-line-serial_number.txtCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

获取在前面的过程中检索 KRA 传输证书时创建的

对 CA 及其所有与上述 KRA 对应的克隆执行以下操作:

停止 CA:

pki-server stop pki-ca

# pki-server stop pki-caCopy to Clipboard Copied! Toggle word wrap Toggle overflow OR (如果使用

nuxwdog watchdog)systemctl stop pki-tomcatd-nuxwdog@pki-ca.service

# systemctl stop pki-tomcatd-nuxwdog@pki-ca.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在

/var/lib/pki/pki-ca/ca/conf/CS.cfg文件中,找到以下行中包含的证书:ca.connector.KRA.transportCert=certificate

ca.connector.KRA.transportCert=certificateCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将该证书替换为

cert-one-line-serial_number.txt中包含的证书。启动 CA:

pki-server start pki-ca

# pki-server start pki-caCopy to Clipboard Copied! Toggle word wrap Toggle overflow OR (如果使用

nuxwdog watchdog)systemctl start pki-tomcatd-nuxwdog@pki-ca.service

# systemctl start pki-tomcatd-nuxwdog@pki-ca.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

注意虽然 CA 及其克隆都使用新的 KRA 传输证书更新,但完成转换的 CA 实例使用新的 KRA 传输证书,但尚未更新的 CA 实例继续使用旧的 KRA 传输证书。由于对应的 KRA 及其克隆已更新为同时使用这两个传输证书,因此不会停机。

- 更新 KRA 配置,使其仅使用新的传输密钥和证书

对于 KRA 及其每个克隆,请执行以下操作:

进入 KRA NSS 数据库目录:

cd /etc/pki/pki-kra/alias

# cd /etc/pki/pki-kra/aliasCopy to Clipboard Copied! Toggle word wrap Toggle overflow 停止 KRA:

pki-server stop pki-kra

# pki-server stop pki-kraCopy to Clipboard Copied! Toggle word wrap Toggle overflow OR (如果使用

nuxwdog watchdog)systemctl stop pki-tomcatd-nuxwdog@pki-kra.service

# systemctl stop pki-tomcatd-nuxwdog@pki-kra.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证新的 KRA 传输证书是否已导入:

certutil -d . -L certutil -d . -L -n 'transportCert-serial_number cert-pki-kra KRA'

# certutil -d . -L # certutil -d . -L -n 'transportCert-serial_number cert-pki-kra KRA'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 打开

/var/lib/pki/pki-kra/kra/conf/CS.cfg文件,并查找以下行中包含的nickName值:kra.transportUnit.nickName=transportCert cert-pki-kra KRA

kra.transportUnit.nickName=transportCert cert-pki-kra KRACopy to Clipboard Copied! Toggle word wrap Toggle overflow 将

nickName值替换为以下行中包含的newNickName值:kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRA

kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRACopy to Clipboard Copied! Toggle word wrap Toggle overflow 因此,

CS.cfg文件包含这一行:kra.transportUnit.nickName=transportCert-serial_number cert-pki-kra KRA

kra.transportUnit.nickName=transportCert-serial_number cert-pki-kra KRACopy to Clipboard Copied! Toggle word wrap Toggle overflow 从

/var/lib/pki/pki-kra/kra/conf/CS.cfg中删除以下行:kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRA

kra.transportUnit.newNickName=transportCert-serial_number cert-pki-kra KRACopy to Clipboard Copied! Toggle word wrap Toggle overflow 启动 KRA:

pki-server start pki-kra

# pki-server start pki-kraCopy to Clipboard Copied! Toggle word wrap Toggle overflow OR (如果使用

nuxwdog watchdog)systemctl start pki-tomcatd-nuxwdog@pki-kra.service

# systemctl start pki-tomcatd-nuxwdog@pki-kra.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.5. 使用证书系统进行智能卡令牌管理

智能卡 是一个包含加密证书和密钥的硬件加密设备。用户可使用它参与安全网站访问和安全邮件等操作。它还可作为身份验证设备来登录到 Red Hat Enterprise Linux 等各种操作系统。在服务的整个生命周期中,这些卡或令牌的管理由令牌 管理系统 (TMS)完成。

TMS 环境需要证书颁发机构(CA)、令牌密钥服务(TKS)和令牌处理系统(TPS),以及可选的密钥恢复授权(KRA),用于服务器端密钥生成和密钥存档和恢复。在线证书状态协议(OCSP)也可用于与 CA 一起使用,为在线证书状态请求提供服务。本章概述了 TKS 和 TPS 系统,它提供了 Red Hat Certificate System 的智能卡管理功能,以及用户末尾与 TMS 一起工作的企业安全客户端(ESC)。

图 2.4. TMS 如何管理智能卡

2.5.1. 令牌密钥服务(TKS)

令牌密钥服务(TKS)负责管理一个或多个主密钥。它维护 主密钥,是 TMS 中唯一可访问关键资料的实体。在操作环境中,每个有效的智能卡令牌包含一组对称密钥,这些密钥来自主密钥和对卡的唯一 ID (CUID)。

最初,制造商在每个智能卡上初始化一组默认的(每个制造商主密钥)。部署站点应通过密钥 更改 操作来更改此默认集合,以便在 TKS 上生成新的主密钥。作为 master 密钥的唯一所有者,当给出智能卡的 CUID 时,TKS 能够分离驻留在该特定智能卡上的对称密钥集合,然后允许 TKS 建立基于会话的安全频道,以便在 TMS 和每个智能卡之间进行安全通信。

由于 TKS 管理的数据敏感度,应在具有受限访问权限的防火墙后设置 TKS。

2.5.1.1. 主键和密钥集

TKS 支持多个智能卡密钥集。每个智能卡厂商为其智能卡令牌库存创建不同的默认(开发人员)静态密钥集,而 TKS 则配备了静态密钥集(每个制造商)来 kickstart 空白令牌的格式过程。

在空白智能卡令牌的格式过程中,Java 小程序和唯一派生的对称密钥集将注入到令牌中。每个主密钥(在某些情况下被称为 keySet)在 TKS 配置文件(CS.cfg)中包含一组条目。每个 TPS 配置集都包含一个配置,用于将其注册到匹配密钥派生过程的适当 TKS keySet,这基本上负责在 TMS 和智能卡令牌之间建立由一组特定于会话的密钥保护的安全频道。

在 TKS 上,主密钥通过命名 keySets 来定义,供 TPS 引用。在 TPS 上,根据注册类型(内部或外部注册)在 TPS 配置集中指定,或者由 keySet Mapping Resolver 决定。

2.5.1.3. 密钥更新(密钥更改)

当在工厂上创建 Global Platform 兼容智能卡时,制造商会将一组默认对称密钥刻录到令牌中。TKS 最初配置为使用这些对称密钥(TKS 配置中的每个厂商一个 KeySet 条目)。但是,由于这些对称密钥不是同一股票的智能卡,并且由于这些都是知名的密钥,因此强烈建议将这些对称密钥替换为每个令牌的唯一集合,而不是制造商共享,以限制一组可以操作令牌的实体。

通过令牌密钥 Service 子系统帮助更改密钥。TKS 的一个功能是查看之前讨论的智能卡令牌密钥派生的主密钥。可以在 TKS 控制下有多个主键。

当在令牌上进行这个密钥更改过程时,令牌可能会在以后无法使用,因为它不再启用默认密钥。只要置备令牌有效的 TPS 和 TKS 系统,密钥基本上就好。因此,务必要保留所有主密钥,即使其中任何一个密钥都已过时。

您可以禁用 TKS 中的旧主密钥以更好地控制,但除非禁用的令牌是您的计划的一部分,否则请不要删除它们。支持将令牌密钥还原回原始密钥集,如果令牌要在某种测试方案中再次重复使用,则这是可行的。

2.5.1.4. APDU 和安全频道

Red Hat Certificate System Token Management System (TMS)支持 GlobalPlatform 智能卡规格,其中安全频道实现由令牌密钥系统(TKS)管理主密钥和令牌处理系统(TPS)与智能卡(令牌)与应用程序 协议数据单元(A PDU)通信。

APDU 有两种类型:

- 命令 A PDU,由 TPS 发送到智能卡

- 响应 A PDU,由智能卡发送到 TPS,作为命令 APDU 的响应

当客户端采取行动并连接到证书系统服务器以进行请求时,可能会触发 APDU 命令的启动。安全通道从从 TPS 发送到智能卡令牌的 InitializeUpdate APDU 开头,并与 ExternalAuthenticate APDU 完全建立。然后,令牌和 TMS 都建立了一组共享 secret,称为会话密钥,用于加密和验证通信。这个经过验证和加密的通信通道被称为 Secure Channel。

因为 TKS 是唯一可以访问主密钥的实体,它能够生成一组唯一的对称 on-token 智能卡密钥,因此 Secure Channel 提供了 TMS 和每个令牌之间的足够保护通信。任何与频道断开连接都需要为新频道重新建立新会话密钥。

2.5.2. 令牌处理系统(TPS)

令牌处理系统(TPS)是智能卡证书注册的注册机构。它充当用户中心化企业安全客户端(ESC)之间的代表,它与客户端侧智能卡令牌交互,以及证书系统后端子系统,如证书颁发机构(CA)和密钥恢复授权(KRA)。

在 TMS 中,需要 TPS 来管理智能卡,因为它是唯一了解 APDU 命令和响应的 TMS 实体。TPS 将命令发送到智能卡,以帮助它们为特定实体(如用户或设备)生成和存储密钥和证书。智能卡操作经过 TPS,并转发到相应的子系统,如 CA 来生成证书或 KRA 来生成、存档或恢复密钥。

2.5.2.1. CoolKey 小程序

Red Hat Certificate System 包含 Coolkey Java 小程序,专门用于在 TMS 支持的智能卡令牌上运行。Coolkey 小程序连接到处理证书和密钥相关操作的 PKCSxdg 模块。在令牌格式操作过程中,这个小程序使用 Secure Channel 协议注入到智能卡令牌中,并可为每个配置进行更新。

2.5.2.2. 令牌操作

Red Hat Certificate System 中的 TPS 可用于代表智能卡最终用户置备智能卡。令牌处理系统提供对以下主要令牌操作的支持:

- Token Format - 格式操作负责将正确的 Coolkey 小程序安装到令牌中。小程序提供了一个平台,稍后可以放置后续的加密密钥和证书。

Token Enrollment - 注册操作会导致智能卡填充所需的加密密钥和加密证书。本材料允许智能卡的用户参与诸如安全网站访问和安全邮件等操作。支持两种类型的注册,这些注册在全局配置:

- 由 TPS 配置集确定 的内部 注册服务注册由配置集 映射解析器 决定。

- 由 TPS 配置集由用户的 LDAP 记录中的条目决定 的外部 注册注册。

- 令牌 PIN 重置 - 令牌 PIN 重置操作允许令牌的用户指定用于登录到令牌的新 PIN,使其可用于执行加密操作。

以下其他操作可以被视为上面所列主要操作的补充或固有的操作。它们可以根据相关配置或令牌状态触发。

Key Generation - 每个 PKI 证书由一个公钥/私钥对组成。在 Red Hat Certificate System 中,可以通过两种方式完成密钥生成,具体取决于 TPS 配置集配置 :

- Token Side Key Generation - PKI 密钥对在智能卡令牌上生成。在令牌端生成密钥对 不允许 进行密钥归档。

- Server Side Key Generation - PKI 密钥对在 TMS 服务器端生成。然后,密钥对会使用 Secure Channel 发回到令牌。在服务器端生成密钥对允许密钥归档。

- 证书续订 - 此操作允许之前注册的令牌在重新使用同一密钥时在令牌上重新发布证书。当旧证书到期并且您希望创建新证书但维护原始密钥材料时,这非常有用。

证书撤销- 可以根据 TPS 配置集配置或根据令牌状态触发证书撤销。

通常,只有发布的证书的 CA 可以撤销证书,这可能意味着重新创建 CA 无法撤销某些证书。但是,可以在将令牌的撤销请求路由到已停用的 CA 时,仍然会将所有其他请求路由,如注册至新的活动 CA。这种机制称为撤销 路由。

- Token Key Changeover - 由格式操作触发的密钥更改操作,从而可以将令牌的内部密钥从默认开发人员密钥集改为由 Token Processing System 部署控制的新密钥集。这通常在任何实际的部署场景中完成,因为开发人员密钥集更适合测试情况。

- 小程序更新 - 在 TMS 部署过程中,如果需要,可以更新或降级 Coolkey 智能卡小程序。

2.5.2.3. TPS 配置集

证书系统令牌处理系统子系统有助于管理智能卡令牌。令牌由 TPS 置备,以便它们从空状态转换为格式或注册条件。格式化令牌是包含 TPS 支持的 CoolKey 小程序的令牌,而注册的令牌则被个人化为具有必要证书和加密密钥的个人。 这个完全置备的令牌可用于 crytptographic 操作。

TPS 也可以管理配置文件 。令牌配置文件的概念与以下内容相关:

- 格式化或注册令牌的步骤。

- 在操作成功完成后,已完成的令牌中包含的属性。

以下列表包含组成唯一令牌配置集的一些数量:

- TPS 如何连接到用户的身份验证 LDAP 数据库?

- 此令牌操作是否需要用户身份验证?如果是,将使用什么身份验证管理器?

- TPS 如何连接到要获取证书的证书系统 CA?

- 如何在此令牌中生成私钥和公钥?它们是否在令牌端或服务器端生成?

- 生成私钥和公钥时要使用的密钥大小(以位为单位)?

哪个证书注册配置文件(由 CA 置备)用于在这个令牌上生成证书?

注意此设置将决定要写入令牌的证书的最终结构。根据证书中包含的扩展,可以为不同的使用创建不同的证书。例如,一个证书可以特殊化数据加密,另一个证书可用于签名操作。

- 令牌上需要哪个 Coolkey 小程序版本?

- 在此令牌中,将放置多少个证书用于注册操作?

以上以及许多其他令牌类型或配置集可以为每个令牌类型或配置集进行配置。有关可用配置选项的完整列表,请参见 Red Hat Certificate System 管理指南。

要考虑的另一个问题是用户置备给定令牌的方式将被映射到单个令牌配置文件。注册有两种类型:

-

内部注册 - 在这种情况下,TPS 配置集(

tokenType)由配置集 Mapping Resolver 决定。这个基于过滤器的解析器可以配置为考虑令牌提供的任何数据,并确定目标配置集。 外部注册 - 使用外部注册时,配置文件(仅在名称中 - 仍在 TPS 中以与内部注册使用的相同)定义,在每个用户的 LDAP 记录中指定,该配置文件在身份验证期间获得。这允许 TPS 从存储用户信息的外部注册目录服务器获取密钥注册和恢复信息。这可让您控制覆盖 TPS 内部注册机制固有的注册、撤销和恢复策略。与外部注册相关的用户 LDAP 记录属性名称可以配置。

当需要"组证书"的概念时,外部注册非常有用。在这种情况下,组中的所有用户都可以在其 LDAP 配置文件中配置特殊的记录来下载共享证书和密钥。

要使用的注册会根据 TPS 实例全局配置。

2.5.2.4. 令牌数据库

令牌处理系统利用 LDAP 令牌数据库存储,用于存储保留活动令牌及其对应证书的列表,并跟踪每个令牌的当前状态。新令牌被视为 未初始化,而完全注册的令牌则被视为注册。 此数据存储会持续更新,并在处理令牌时被 TPS 查询。

2.5.2.4.1. 令牌状态和转换

令牌处理系统将状态存储在其内部数据库中,以确定当前的令牌状态以及可以在令牌上执行的操作。

2.5.2.4.1.1. 令牌状态

下表列出了所有可能的令牌状态:

| Name | 代码 | 标签 |

|---|---|---|

| 格式化 | 0 | 格式化(未初始化) |

| DAMAGED | 1 | 物理损坏的 |

| PERM_LOST | 2 | 永久丢失 |

| 暂停 | 3 | 暂停(临时丢失) |

| ACTIVE | 4 | Active |

| 已终止 | 6 | 已终止 |

| 未格式化的 | 7 | 未格式化的 |

命令行界面使用上面列出的 Name 显示令牌状态。图形界面改为使用 Label。

以上表不包含带有代码 5 的状态,之前属于已删除的状态。

2.5.2.4.1.2. 使用图形或命令行界面进行令牌状态转换

每个令牌状态的下一个状态有限,它可能会过渡到。例如,令牌可以将状态从 FORMATTED 更改为 ACTIVE 或 DAMAGED,但它不能从 FORMATTED 转变为 UNFORMATTED。

另外,根据使用命令行或图形界面手动触发转换,或自动使用令牌操作,令牌可以过渡到的状态列表会有所不同。允许手动转换的列表存储在 tokendb.allowedTransitions 属性中,tps.operations.allowedTransitions 属性控制允许由令牌操作触发的转换。

手动和基于令牌操作的转换的默认配置都存储在 /usr/share/pki/tps/conf/CS.cfg 配置文件中。

2.5.2.4.1.2.1. 使用命令行或图形界面转换令牌状态

使用 tokendb.allowedTransitions 属性描述了命令行或图形界面中允许的所有可能转换:

tokendb.allowedTransitions=0:1,0:2,0:3,0:6,3:2,3:6,4:1,4:2,4:3,4:6,6:7

tokendb.allowedTransitions=0:1,0:2,0:3,0:6,3:2,3:6,4:1,4:2,4:3,4:6,6:7

属性包含以逗号分隔的转换列表。每个转换都是以 < current code> :_& lt;new code>_ 格式编写的。代码在 表 2.10 “可能的手动令牌状态转换” 中进行了描述。默认配置保留在 /usr/share/pki/tps/conf/CS.cfg 中。

下表描述了每个可能的转换信息:

| 转换 | 当前状态 | 下一个状态 | 描述 |

|---|---|---|---|

| 0:1 | 格式化 | DAMAGED | 这个令牌已被物理损坏。 |

| 0:2 | 格式化 | PERM_LOST | 这个令牌已被永久丢失。 |

| 0:3 | 格式化 | 暂停 | 这个令牌已被暂停(临时丢失)。 |

| 0:6 | 格式化 | 已终止 | 此令牌已被终止。 |

| 3:2 | 暂停 | PERM_LOST | 这个暂停的令牌已永久丢失。 |

| 3:6 | 暂停 | 已终止 | 这个暂停的令牌已被终止。 |

| 4:1 | ACTIVE | DAMAGED | 这个令牌已被物理损坏。 |

| 4:2 | ACTIVE | PERM_LOST | 这个令牌已被永久丢失。 |

| 4:3 | ACTIVE | 暂停 | 这个令牌已被暂停(临时丢失)。 |

| 4:6 | ACTIVE | 已终止 | 此令牌已被终止。 |

| 6:7 | 已终止 | 未格式化的 | 重复使用此令牌。 |

以下转换会根据令牌的原始状态自动生成。如果令牌最初为 FORMATTED,然后成为 SUSPENDED,则只能返回到 FORMATTED 状态。如果令牌最初为 ACTIVE,然后变为 SUSPENDED,它只能返回到 ACTIVE 状态。

| 转换 | 当前状态 | 下一个状态 | 描述 |

|---|---|---|---|

| 3:0 | 暂停 | 格式化 | 找到这个暂停(临时丢失)令牌。 |

| 3:4 | 暂停 | ACTIVE | 找到这个暂停(临时丢失)令牌。 |

2.5.2.4.1.3. 使用令牌操作进行令牌状态转换

TPS 配置文件使用 tokendb.allowedTransitions 属性描述了所有可以使用令牌操作完成的可能转换:

tps.operations.allowedTransitions=0:0,0:4,4:4,4:0,7:0

tps.operations.allowedTransitions=0:0,0:4,4:4,4:0,7:0

属性包含以逗号分隔的转换列表。每个转换都是以 < current code> :_& lt;new code>_ 格式编写的。代码在 表 2.10 “可能的手动令牌状态转换” 中进行了描述。默认配置保留在 /usr/share/pki/tps/conf/CS.cfg 中。

下表描述了每个可能的转换信息:

| 转换 | 当前状态 | 下一个状态 | 描述 |

|---|---|---|---|

| 0:0 | 格式化 | 格式化 | 这允许重新格式化令牌或升级令牌中的小程序/密钥。 |

| 0:4 | 格式化 | ACTIVE | 这允许注册令牌。 |

| 4:4 | ACTIVE | ACTIVE | 这允许重新注册一个活跃的令牌。可能对外部注册很有用。 |

| 4:0 | ACTIVE | 格式化 | 这允许格式化活跃的令牌。 |

| 7:0 | 未格式化的 | 格式化 | 这允许格式化空白或之前使用的令牌。 |

2.5.2.4.1.4. 令牌状态和转换标签

令牌状态和转换的默认标签存储在 /usr/share/pki/tps/conf/token-states.properties 配置文件中。默认情况下,该文件包含以下内容:

2.5.2.4.1.5. 自定义允许的令牌状态转换

要自定义令牌状态转换列表,请编辑 /var/lib/pki/ instance_name/tps/conf/CS.cfg 中的以下属性:

-

tokendb.allowedTransitions,使用命令行或图形界面自定义允许转换的列表 -

TPS.operations.allowedTransitions,使用令牌操作自定义允许转换列表

如果需要,可以从默认列表中删除转换,但无法添加新转换,除非它们位于默认列表中。默认值存储在 /usr/share/pki/tps/conf/CS.cfg 中。

2.5.2.4.1.6. 自定义令牌状态和转换标签

要自定义令牌状态并转换标签,请将默认的 /usr/share/pki/tps/conf/token-states.properties 复制到您的实例文件夹(/var/lib/pki/ instance_name/tps/conf/CS.cfg),并根据需要更改列出的标签。

更改将立即生效,不需要重新启动服务器。TPS 用户界面可能需要重新加载。

要恢复到默认状态和标签名称,请从实例文件夹中删除编辑的 token-states.properties 文件。

2.5.2.4.1.7. 令牌活动日志

某些 TPS 活动记录在日志中。下表中列出了日志文件中可能的事件。

| 活动 | 描述 |

|---|---|

| add | 添加了令牌。 |

| 格式 | 令牌已被格式化。 |

| 注册 | 令牌已注册。 |

| recovery | 令牌已被恢复。 |

| 续订 | 令牌已续订。 |

| pin_reset | 令牌 PIN 被重置。 |

| token_status_change | 使用命令行或图形界面更改令牌状态。 |

| token_modify | 修改了令牌。 |

| delete | 令牌已删除。 |

| cert_revocation | 令牌证书已被撤销。 |

| cert_unrevocation | 令牌证书被取消撤销。 |

2.5.2.4.2. 令牌策略

如果进行内部注册,每个令牌都可以由一组令牌策略进行管理。默认策略为:

RE_ENROLL=YES;RENEW=NO;FORCE_FORMAT=NO;PIN_RESET=NO;RESET_PIN_RESET_TO_NO=NO;RENEW_KEEP_OLD_ENC_CERTS=YES

RE_ENROLL=YES;RENEW=NO;FORCE_FORMAT=NO;PIN_RESET=NO;RESET_PIN_RESET_TO_NO=NO;RENEW_KEEP_OLD_ENC_CERTS=YES内部注册下的所有 TPS 操作都受到令牌记录中指定的策略。如果没有为令牌指定策略,TPS 将使用默认的策略集合。

2.5.2.5. 映射解析器

Mapping Resolver 是 TPS 使用的可扩展机制,用于根据可配置的标准决定哪些令牌配置文件分配给特定令牌。每个映射解析器实例可以在配置中唯一定义,每个操作都可以指向各种定义的映射解析器实例。

映射解析器框架提供了一个用于编写自定义插件的平台。但是,有关如何编写插件的说明超出了本文档的范围。

FilterMappingResolver 是默认情况下,由 TPS 提供的唯一映射解析器实现。它允许您为每个 映射 定义一组映射和目标结果。每个映射都包含一组过滤器,其中:

-

如果输入过滤器参数传递映射 中的所有 过滤器,则会分配

target值。 - 如果输入参数失败,则会跳过该映射,并按顺序尝试下一个映射。

- 如果过滤器没有指定的值,它将始终通过。

- 如果过滤器具有指定的值,则输入参数必须完全匹配。

- 定义映射的顺序非常重要。传递的第一个映射被视为已解析,并返回到调用者。

输入过滤器参数是从带有或没有扩展的智能卡令牌接收的信息。它们会根据上述规则针对 FilterMappingResolver 运行。FilterMappingResolver 支持以下输入过滤器参数:

-

appletMajorVersion- 令牌上 Coolkey 小程序的主要版本。 -

appletMinorVersion- 令牌上 Coolkey 小程序的次要版本。 keySet或tokenType-

keySet- 可以在客户端请求中设置为扩展。如果指定了扩展,必须与过滤器中的值匹配。keySet 映射解析器用于在使用外部注册时确定 keySet 值。当支持多个密钥集(例如,不同的智能卡令牌供应商)时,外部注册环境中需要 Key Set Mapping Resolver。在 TKS 中标识 master 密钥需要 keySet 值,这对于建立安全频道至关重要。当用户的 LDAP 记录填充了 set tokenType (TPS 配置集)时,它不知道哪个卡最终进行注册,因此 keySet 无法预先确定。keySetMappingResolver允许在身份验证前解决 keySet 来帮助解决这个问题。 -

tokenType- okenType 可以在客户端请求中设置为扩展。如果指定扩展,则必须匹配过滤器中的值。当前为内部注册环境确定了 tokenType (也称为 TPS Profile)。

-

-

tokenATR- 令牌回答重置(ATR)。 -

tokenCUID- "start" 和 "end" 定义令牌的 Card Unique ID (CUID)的范围,才能传递此过滤器。

2.5.2.6. TPS 角色

TPS 默认支持以下角色:

TPS Administrator - 此角色允许:

- 管理 TPS 令牌

- 查看 TPS 证书和活动

- 管理 TPS 用户和组

- 更改常规 TPS 配置

- 管理 TPS 验证器和连接器

- 配置 TPS 配置集和配置集映射

- 配置 TPS 审计日志记录

TPS Agent - 此角色允许:

- 配置 TPS 令牌

- 查看 TPS 证书和活动

- 更改 TPS 配置集的状态

TPS Operator - 允许此角色:

- 查看 TPS 令牌、证书和活动

2.5.4. 企业安全客户端(ESC)

企业安全客户端 是一个 HTTP 客户端应用程序,类似于 Web 浏览器,它与 TPS 通信并处理客户端中的智能卡令牌。在 ESC 和 TPS 之间建立 HTTPS 连接,但在每个 TLS 会话中的令牌和 TMS 之间也会建立一个底层的安全频道。

2.6. Red Hat Certificate System services

证书系统具有很多不同的功能,供管理员使用,这样可以更轻松地维护单个子系统和 PKI 作为一个整体。

2.6.1. 通知

发生特定事件时,如签发或撤销证书时,可以将通知直接发送到指定的电子邮件地址。通知框架附带可以启用和配置的默认模块。

2.6.2. Jobs

自动化作业以定义的间隔运行。

2.6.3. 日志记录

证书系统和每个子系统会生成大量系统和错误日志,这些日志记录系统事件以便监控和调试系统。所有日志记录都存储在本地文件系统中,以便快速检索。日志可以被配置,因此可以为特定类型的事件和所需的日志记录级别创建日志。

证书系统允许在日志归档或分发日志以进行审核之前进行数字签名。此功能允许在签名后检查日志文件进行篡改。

2.6.4. Auditing