6.2. 吊销证书

6.2.1. 执行 CMC 吊销

与 CMS (CMC)注册上的证书管理类似,CMC 撤销可让用户设置撤销客户端,并使用代理证书或具有匹配 subjectDN 属性的用户证书签名撤销请求。然后,用户可以向证书管理器发送签名请求。

另外,CMC 撤销也可以使用 Shared Secret Token 机制进行身份验证。详情请查看 将 CMC Shared Secret 添加到证书撤销的证书。

无论用户或代理是否为请求签名,还是使用 Shared Secret Token,证书管理器都会在收到有效撤销请求时自动撤销证书。

证书系统为 CMC 吊销请求提供以下工具:

-

CMCRequest。详情请查看 第 6.2.1.1 节 “使用CMCRequest吊销证书”。 -

CMCRevoke.详情请查看 第 6.2.1.2 节 “使用CMCRevoke吊销证书”。

红帽建议使用 CMCRequest 程序来生成 CMC 撤销请求,因为它提供了比 CMCRevoke 更多的选项。

6.2.1.1. 使用 CMCRequest吊销证书

使用 CMCRequest 撤销证书:

为 CMC 撤销请求创建配置文件,如

/home/user_name/cmc-request.cfg,其内容如下:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建 CMC 请求:

CMCRequest /home/user_name/cmc-request.cfg

# CMCRequest /home/user_name/cmc-request.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果命令成功,

CMCRequest工具会将 CMC 请求存储在请求配置文件的output参数中指定的文件中。创建配置文件,如

/home/user_name/cmc-submit.cfg,以便稍后的步骤将 CMC 重新vocation 请求提交到 CA。在创建的文件中添加以下内容:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要如果 CMC 吊销请求已签名,请将

secure和clientmode参数设置为true,并填写nickname参数。根据请求签名,需要相应地设置

HttpClient配置文件中的servlet参数:如果代理签名了请求,请设置:

-

RSA:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caFullCMCUserCert -

ECC:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caECFullCMCUserCert

-

RSA:

如果用户对请求进行了签名,请设置:

-

RSA:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caFullCMCSharedTokenCert -

ECC:

servlet=/ca/ee/ca/profileSubmitCMCFull?profileId=caECFullCMCSharedTokenCert

-

RSA:

提交 CMC 请求:

HttpClient /home/user_name/cmc-submit.cfg

# HttpClient /home/user_name/cmc-submit.cfgCopy to Clipboard Copied! Toggle word wrap Toggle overflow

有关使用 CMCRequest 撤销证书的详情,请查看 CMCRequest (1) 手册页。

6.2.1.2. 使用 CMCRevoke吊销证书

CMC 吊销实用程序 CMCRevoke 用于通过代理的证书签署撤销请求。这个工具只是传递所需信息 - 证书序列号、签发者名称和吊销原因 - 用于标识要撤销的证书,然后需要信息来标识执行撤销的 CA 代理(certificate nickname 和带有证书的数据库)。

有关启用 CMCRevoke 的更多信息,请参阅 规划、安装和部署指南(Common criteria Edition) 中的 9.6.4 "启用 CMCRevoke for Web 用户界面"部分。

证书被撤销的原因可以是以下任意一种(数字是传递给 CMCRevoke 实用程序的值):

-

0- unspecified -

1- 密钥被入侵 -

2- CA 密钥被破坏 -

对员工的

3个关系变化 -

4- 证书已被取代 -

5到识别操作 -

6- 证书处于保存状态

测试 CMCRevoke

为现有证书创建 CMC 撤销请求。

重要- 正确的语法在参数及其值之间没有空格。例如,提供序列号为 26 is -s26, not -s 26。

-

如果某些值包含空格,请将这些值用引号括起。例如,

-c"test 注释"。

CMCRevoke -d/path/to/AgentCertDb -pPasswordToDb -nNickname -iIssuerName -sDecimalSerialNumber -mReasonToRevoke -cComment*

# CMCRevoke -d/path/to/AgentCertDb -pPasswordToDb -nNickname -iIssuerName -sDecimalSerialNumber -mReasonToRevoke -cComment*Copy to Clipboard Copied! Toggle word wrap Toggle overflow 例如,如果包含代理证书的目录是

~jsmith/.mozilla/firefox/,证书的 nickname 为AgentCert,且证书的序列号为22,则命令如下所示:CMCRevoke -d"~jsmith/.mozilla/firefox/" -pPass -n"AgentCert" -i"cn=agentAuthMgr" -s22 -m0 -c"test comment"

# CMCRevoke -d"~jsmith/.mozilla/firefox/" -pPass -n"AgentCert" -i"cn=agentAuthMgr" -s22 -m0 -c"test comment"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 打开最终用户页面。

https://server.example.com:8443/ca/ee/ca

https://server.example.com:8443/ca/ee/caCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 选择 Revocation 选项卡。

- 选择菜单中的 CMC Revoke 链接。

-

将

CMCRevoke的输出粘贴到文本区域中。 -

从粘贴内容中删除

-----BEGIN NEW CERTIFICATE REQUEST-----和---END NEW CERTIFICATE REQUEST-----。 - 点 。

- 返回的页面应该确认已撤销了正确的证书。

6.2.2. 从 Web UI 执行撤销为代理

证书管理器代理可以使用代理服务页面来查找证书系统发布的特定证书,或者检索与指定条件匹配的证书列表。代理检查或撤销检索的证书。证书管理器代理也可以管理证书撤销列表(CRL)。

6.2.2.1. 列出证书

可以列出一系列序列号中的证书。范围内的所有证书均可显示,或者如果代理选择,则仅显示当前有效的证书。

要查找特定证书或按序列号列出证书:

- 打开 Certificate Manager 代理服务页面。

单击 List Certificates。

- 要查找具有特定序列号的证书,请在 List Certificates 表单的上限和下限字段中以十进制或十六进制形式输入序列号。使用 0x 表示十六进制数字的开头,例如 0x00000006。序列号以十六进制形式显示在 Search Results 和 Details 页面中。

- 要在一系列序列号中查找所有证书,以十进制或十六进制形式输入序列号范围的上限和较低限制。

将下限或上限字段留空时,会显示具有指定数字的证书,以及所有证书按顺序之前或之后的所有证书。

- 要将返回的列表限制为有效的证书,请选中标有过滤方法的复选框。可以包括吊销的证书、包含过期证书或证书无效,或者仅显示有效证书。

输入与结果页面中应返回的条件匹配的证书的最大数量。

输入任何数字时,会显示与条件匹配的第一个证书。

点 。

证书系统显示与搜索条件匹配的证书列表。从列表中选择一个证书,以更详细地检查它,或对其执行各种操作。如需更多信息,请参阅 第 6.2.2.3 节 “检查证书详情”。

6.2.2.2. 搜索证书(advanced)

使用高级搜索表单,按比序列号复杂标准搜索证书。对证书执行高级搜索:

- 打开 Certificate Manager 代理服务页面。代理必须提交正确的客户端证书才能访问此页面。

单击 Search for Certificates 以显示 Search for Certificates 表单来指定搜索条件。

要按特定条件搜索,请使用 搜索证书 表单中的一个或多个部分。要使用某个部分,请选中复选框,然后填写任何必要信息。

序列号范围.找到具有特定序列号的证书,或列出一系列序列号中的所有证书。

- 要查找具有特定序列号的证书,请在十进制或十六进制的上限和下限字段中输入序列号。使用 0x 表示十六进制数字的开头,如 0x2A。序列号以十六进制形式显示在 Search Results 和 Details 页面中。

- 要在一系列序列号中查找所有证书,以十进制或十六进制表示序列号范围的上限和低限制。将下限或上限字段留空时,在指定数量之前或之后返回所有证书。

状态.按状态选择证书。证书具有以下状态代码之一:

- 有效。发布有效证书,其有效期期限已开始但未终止,并且尚未撤销。

- 无效。签发无效的证书,但其有效期尚未开始。

- 已撤销。证书已被撤销。

- 已过期。过期的证书已超过了其有效期结束。

- 已撤销和过期.证书已传递其有效期并已被撤销。

主题名称.列出属于特定所有者的证书;可以在此字段中使用通配符。

注意证书系统证书请求表单支持通用名称、组织单元和请求者名称字段的所有 UTF-8 字符。通用名称和机构单元字段包含在证书的主题名称中。这意味着搜索主题名称支持 UTF-8 字符。

这个支持不包括对国际化的域名的支持。

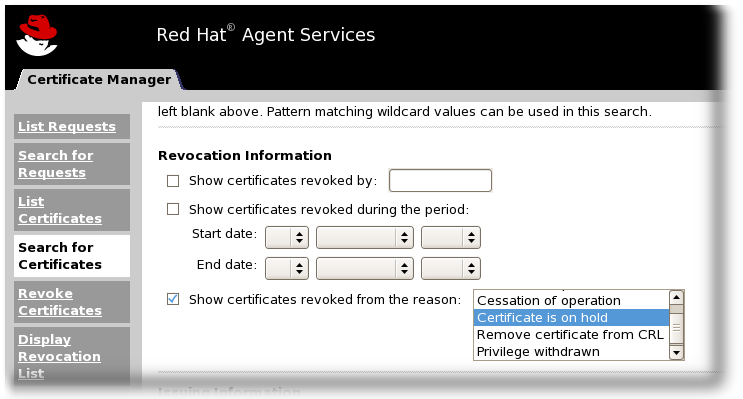

吊销信息.列出特定期间、特定代理或特定原因中已撤销的证书。例如,代理可以列出2005 年 7 月和 2006 年 4 月之间的所有证书,或者代理使用用户名 admin 撤销的所有证书。

- 要在一个时间段内列出证书,请从下拉列表中选择 day、month 和 year 来标识句点的开头和结尾。

- 要列出特定代理撤销的证书,请输入代理的名称;可以在此字段中使用通配符。

- 要列出因为特定原因吊销的证书,请从列表中选择吊销原因。

签发信息.列出特定期间或特定代理发布的证书。例如,代理可以列出2005 年 7 月和 2006 年 4 月发布的所有证书,或者代理使用用户名 jsmith 发布的所有证书。

- 要列出一个时间段内发布的证书,请从下拉列表中选择 day、month 和 year 来标识句点的开头和结尾。

- 要列出特定代理发布的证书,请输入代理的名称;可以在此字段中使用通配符。

- 要列出通过特定配置文件注册的证书,请输入配置文件的名称。

有效期日期.列出在特定期间有效或过期的证书。例如,代理可以列出在 2003 年 6 月 1 日或 2006 年 1 月 1 日至 2006 年 6 月 1 日之间的有效证书。

也可以列出在特定时间段内有效周期的证书,比如所有有效期少于一个月的证书。

- 要列出一个时间段内有效或过期的证书,请从下拉列表中选择日期、月份和年份,以确定周期的开头和结尾。

- 要列出特定时间有效周期的证书,请从下拉列表中选择 Not greater than or Not less, 输入数字,然后从下拉列表中选择一个时间单位: days、week、month 或 years。

- 基本限制。显示基于 Basic Constraints 扩展的 CA 证书。

- 类型。列出特定类型的证书,如从属 CA 的所有证书。此搜索仅适用于包含 Netscape 证书类型扩展的证书,该扩展存储类型信息。对于每个类型,从下拉列表中选择 来查找类型为 On、Off 或 Do Not harm 的证书。

要查找具有特定主题名称的证书,请使用 Subject Name 部分。选中复选框,然后输入主题名称标准。为包含的搜索条件输入值,并将其他条件留空。

标准标签或组件如下:

- 电子邮件地址。按电子邮件地址缩小搜索范围。

- 通用名称.查找与特定个人或服务器关联的证书。

- UserID.根据用户 ID 搜索证书所属的人员的证书。

- 机构单元.将搜索范围缩小到机构中的特定部门、部门或单元。

- 机构。缩小组织搜索范围。

- 地点.按地点缩小搜索范围,如城市。

- 州.按状态或省缩小搜索范围。

- 国家/地区.将搜索范围缩小到国家/地区;使用两字母国家代码,如 美国。

注意证书系统证书请求表单支持通用名称和组织单元字段的所有 UTF-8 字符。通用名称和机构单元字段包含在证书的主题名称中。这意味着搜索主题名称或主题名称中的这些元素支持 UTF-8 字符。

此支持不包括支持国际化的域名,比如在电子邮件地址中。

为服务器输入要匹配的字段值后,指定要执行的搜索类型:

- 完全搜索证书主题名称,与指定的组件匹配,不包含任何组件为空。通配符不能用于这种类型的搜索。

部分搜索证书主题名称与指定组件匹配,但返回的证书可能包含空白的组件中的值。通配符模式可用于此类搜索,方法是使用问号(?)来匹配任意单个字符和星号(\*)来匹配任意字符串。

注意将单个星号放在搜索字段中意味着组件必须位于证书的主题名称中,但可能具有任何值。如果字段存在,请将该字段留空。

在输入搜索条件后,滚动到表单的底部,并输入与应返回指定条件匹配的证书数量。

将返回的证书数量设置为 returns 返回的第一个与搜索条件匹配的证书。也可以将时间限制放在搜索中(以秒为单位)。

- 点 。

此时会出现 搜索结果 表单,显示与搜索条件匹配的证书列表。从列表中选择一个证书,以详细检查它。如需更多信息,请参阅 第 6.2.2.3 节 “检查证书详情”。

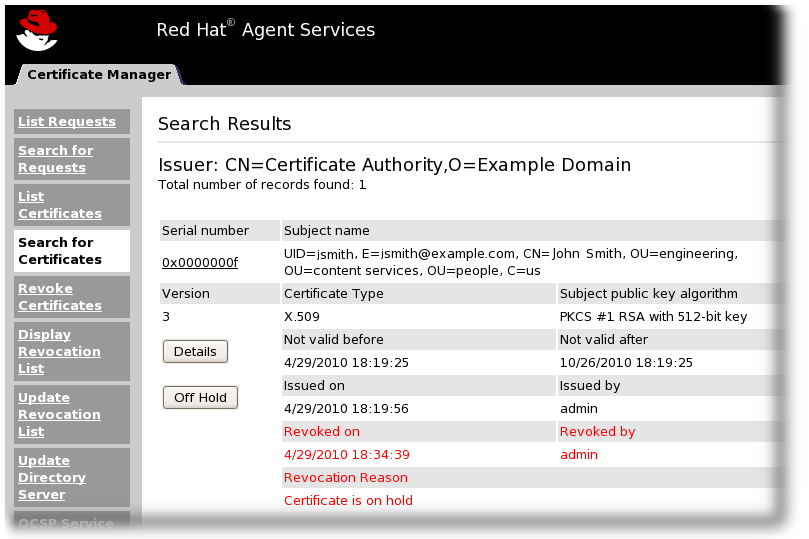

6.2.2.3. 检查证书详情

- 在代理服务页面上,单击 List Certificates 或 Search for Certificates,指定搜索条件,然后单击 以显示证书列表。

在 搜索结果 表单中,选择一个要检查的证书。

如果没有显示所需证书,请滚动到列表的底部,指定要返回的额外证书数量,然后点 。系统显示与原始搜索条件匹配的下一个证书,最高为该数字。

- 选择证书后,单击其条目左侧的 按钮。

证书 页面显示所选证书的详细内容,以及在服务器或 Web 浏览器中安装证书的说明。

图 6.1. 证书详情

- 证书以 base-64 编码形式显示在 Certificate 页面的底部,在服务器中安装此证书的 标题下。

6.2.2.4. 吊销证书

只有证书管理器代理可以撤销自己的证书。如果出现以下情况之一,则必须撤销证书:

- 证书的所有者状态已更改,并且不再有权使用该证书。

证书所有者的私钥已被泄露。

These two reasons are not the only ones why a certificate would need revoked; there are six reasons available for revoking a certificate.

These two reasons are not the only ones why a certificate would need revoked; there are six reasons available for revoking a certificate.Copy to Clipboard Copied! Toggle word wrap Toggle overflow

要撤销一个或多个证书,请使用 按钮搜索要撤销的证书。虽然通过 搜索证书 表单与 搜索结果类似,但此搜索 返回的搜索结果表单提供了撤销一个或多个返回的证书的选项。

6.2.2.4.1. 吊销证书

- 打开 Certificate Manager 代理服务页面。

单击 。

注意出现的搜索表单与搜索 证书 表单具有相同的搜索条件部分。

- 通过选择部分的复选框并填写所需信息来指定搜索条件。

- 滚动到表单的底部,并设置要显示的匹配证书的数量。

- 点 。

搜索返回匹配证书列表。可以撤销列表中的一个或多个证书。

TIP如果搜索条件非常具体,并且返回的所有证书都将被撤销,则点击页面底部的 按钮。按钮中显示的数字是搜索返回的证书总数。这通常比当前页面中显示的证书数量大。

验证是否应当撤销搜索返回的所有证书,而不仅限于 当前页面中显示的证书。

单击要撤销的证书旁边的 按钮。

注意无论是撤销单个证书还是证书列表,都特别注意选择了正确的证书,或者列表中只包含应撤销的证书。确认吊销操作后,无法撤销它。

选择无效日期。无效日期是已知或怀疑用户的私钥被破坏或者证书无效的日期。组下拉列表允许代理选择正确的无效日期。

选择吊销的原因。

- 密钥被破坏

- CA 密钥被破坏

- 关系更改了

- 证书被取代

- Cessation of operation

- 证书处于持有状态

- 输入任何其他评论。注释包含在撤销请求中。

提交吊销请求时,它会被自动批准,证书将被撤销。通过列出状态为 Completed 的请求来查看撤销请求。

6.2.2.4.2. 关闭证书

当证书无法访问时,可能存在实例,因此应被视为撤销,但可以恢复该证书。例如,用户可能将个人电子邮件证书存储在闪存驱动器上,而他会意外离开家。证书不会被破坏,但应该被临时暂停。

通过将其放在保存时(撤销证书时提供的一个选项之一)可以临时撤销该证书,如 第 6.2 节 “吊销证书” 中)。稍后,比如忘记的闪存驱动器被提取 - 该证书可以关闭并再次激活。

在保存证书时搜索,如 第 6.2.2.2 节 “搜索证书(advanced)” 所示。滚动到 Revocation Information 部分,并设置 证书是作为搜索条件的 撤销原因。

在结果列表中,单击证书的 按钮。

6.2.2.5. 管理证书撤销列表

吊销证书通知其他用户已不再有效。此通知是通过发布撤销 的证书列表(称为证书撤销列表 (CRL))到 LDAP 目录或平面文件来完成。此列表是公开的,并确保撤销的证书不会被滥用。

6.2.2.5.1. 查看或检查 CRL

可能需要查看或检查 CRL,例如先使用最新的 CRL 更新目录。查看或显示 CRL:

- 进入 Certificate Manager 代理服务页面。

- 点 Display Certificate Revocation List 以显示查看 CRL 的表单。

- 选择要查看的 CRL。如果管理员创建了多个问题点,则会在 下拉列表中列出它们。否则,仅显示 master CRL。

从 菜单中选择一个选项,选择如何显示 CRL。这个菜单中的选择如下:

- 缓存的 CRL。从缓存中查看 CRL,而不是从 CRL 本身查看。这个选项显示的结果比查看整个 CRL 快。

- 整个 CRL。检索并显示整个 CRL。

- CRL 标头。只检索并显示 CRL 标头。

- 基本 64 编码.检索并显示以 base-64 编码格式的 CRL。

- Delta CRL.检索并显示 delta CRL,这是 CRL 的子集,自最后一个 CRL 发布以来只显示新的撤销。只有在启用了 delta CRL 生成时,这个选项才可用。

要检查所选的 CRL,请点 。

CRL 会出现在浏览器窗口中。这允许代理检查特定证书(按其序列号)是否出现在列表中,并记录最近一次更新后撤销的证书总数、上次更新后获取的证书总数以及自上次更新以来过期的证书总数。

6.2.2.5.2. 更新 CRL

如果启用了自动 CRL 生成调度,则可以自动更新 CRL,并且调度可以在设定时间调度或每当有证书撤销时生成 CRL。

同样,如果启用了 CRL 发布,也可以自动发布 CRL。

在某些情况下,可能需要手动更新 CRL,例如系统关闭或删除过期的证书后更新列表,以减少文件大小。(过期的证书不需要包含在 CRL 中,因为它们已经因为过期日期而无效。)只有证书管理器代理才能手动更新 CRL。

手动更新 CRL:

- 打开 Certificate Manager 代理服务页面。

单击 Update Revocation List,以显示更新 CRL 的表单。

图 6.2. 更新证书撤销列表

- 选择将更新 CRL 的 CRL 发行点。可以为单个 CA 配置多个问题点。

选择用于为新的 CRL 签名的算法。在选择算法前,请确保任何需要读取或查看此 CRL 支持的系统或网络应用程序。

- 带有 RSA 的 SHA-256。

- 带有 RSA 的 SHA-384。

带有 RSA 的 SHA-512。

注意不再支持 SHA1。

在选择算法前,请确保证书系统启用了该算法。证书系统管理员将具有该信息。

- 点 使用最新的证书撤销信息更新 CRL。

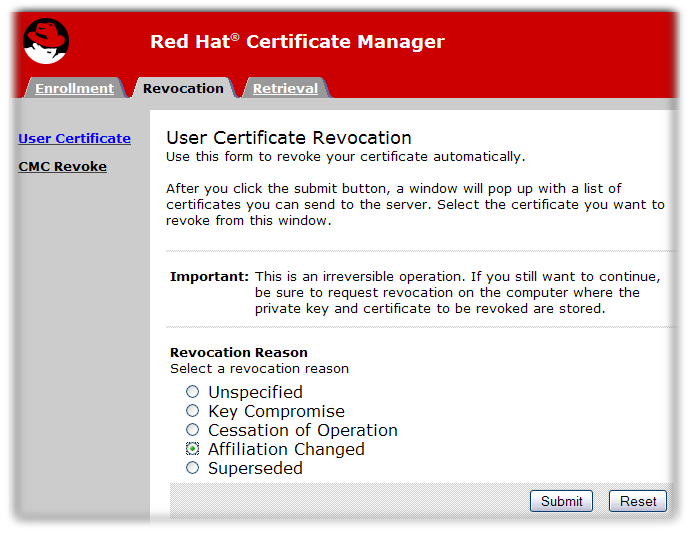

6.2.3. 使用 Web UI 以用户身份对自己的证书执行撤销

撤销证书会在其过期日期前使证书无效。如果证书丢失、被破坏或不再需要,这可能是必需的。

6.2.3.1. 撤销您的用户证书

- 点 Revocation 选项卡。

- 点 User Certificate 链接。

选择吊销证书的原因,然后单击 。

- 从列表中选择要撤销的证书。

6.2.3.2. 检查证书是否已撤销

- 点 Retrieval 选项卡。

- 单击 Import Certificate Revocation List 链接。

通过检查 以下证书是否包含在 CRL 缓存中 选择单选按钮,或者 检查 CRL 是否列出以下证书,并输入证书的序列号。

单击 Submit 按钮。

返回了一个消息,表示证书不在任何 CRL 中列出,或者提供包含证书的 CRL 信息。

6.2.3.3. 下载并导入 CRL

证书吊销列表(CRL)可以在 web 客户端、应用程序或机器中下载并安装。也可以查看查看哪些证书已被撤销。

- 点 Retrieval 选项卡。

- 单击 Import Certificate Revocation List 链接。

选择单选按钮来查看、下载或导入 CRL。

- 要将 CRL 导入到浏览器中或下载并保存它,请选择相应的单选按钮。有两个选项:下载/导入完整的 CRL 或 delta CRL。delta CRL 仅导入/下载自 CRL上次生成后撤销的证书列表。

要查看 CRL,请选择 显示 CRL 信息 并选择要查看的 CRL 子集(称为 发出点)。这将显示 CRL 信息,包括其中包含的证书数量。

- 单击 按钮。

- 保存文件或批准导入操作。