1.4. 使用 Web 控制台启用对 Directory 服务器的 TLS 加密连接

您可以使用 Web 控制台配置 TLS 加密。

前提条件

- 在 web 控制台中登录到实例。

流程

-

导航到

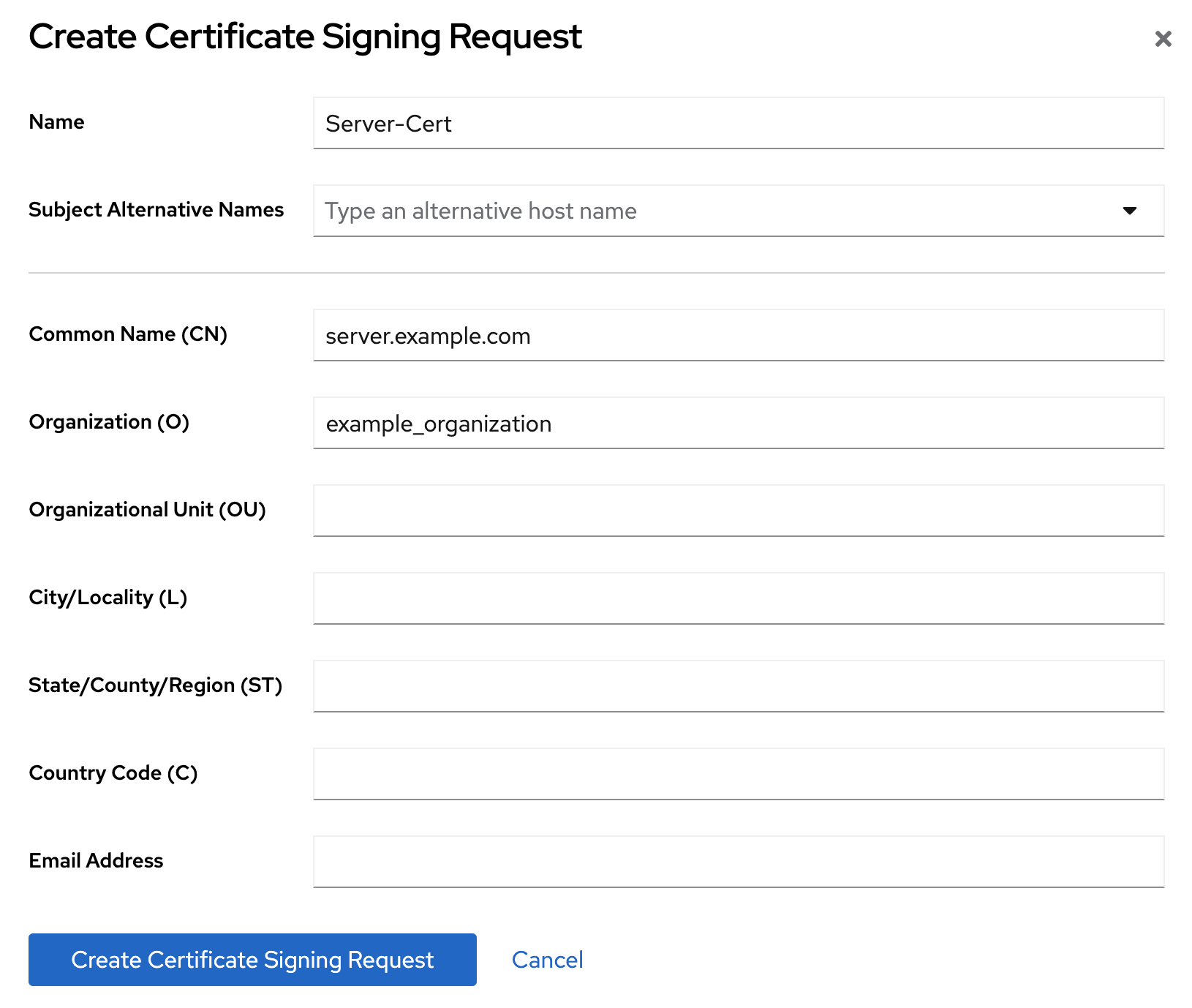

,再单击 。 为证书签名请求(CSR)、通用名称(CN)和机构(O)设置名称:

如果您的主机可以被多个名称访问,请在 Subject Alternative Names 文件中设置替代名称。

- 单击 。

查看 CSR 文本并复制它:

- 单击您要查看的 CSR 的 Node options 图标,然后选择 View CSR。

- 复制 CSR 内容。

- 将 CSR 文件提交到证书颁发机构(CA)以获取签发证书。详情请查看您的 CA 文档。

-

从 CA 获取证书时,导航到

,然后单击 。 为服务器证书设置唯一 nickname,上传发布的证书,然后点 。

请记住证书别名,因为后续步骤需要它。

-

导航到

,然后单击 。 - 为 CA 证书设置唯一 nickname,上传 CA 证书文件,然后点 。

可选:如果您在 Directory Server 实例安装过程中没有启用 TLS 加密,请启用它:

-

导航到

,再启用安全交换机。 - 在弹出窗口中点 。

- 在 Security Setting 页面上,单击 。

-

导航到

在安全配置页面中的配置服务器证书名称:

-

导航到

。 - 在 Server Certificate Name 下拉列表中选择服务器证书 nickname,然后点 。

- 可选: 如果您在下拉列表中没有看到证书 nickname,请刷新 Security Settings 页面并再次执行上一步。

-

导航到

-

可选: 如果要使用

636以外的 LDAPS 端口,请导航到,设置 LDAPS 端口,然后点 。 在

firewalld服务中打开 LDAPS 端口:firewall-cmd --permanent --add-port=636/tcp firewall-cmd --reload

# firewall-cmd --permanent --add-port=636/tcpfirewall-cmd --permanent --add-port=636/tcpfirewall-cmd --permanent --add-port=636/tcp # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:进入到

,选择 Require Secure Connections,点 。 目录服务器禁用纯文本 LDAP 端口。

- 点右上角的 ,然后选择 Restart Instance。