第 4 章 sVirt

4.1. 简介

复制链接链接已复制到粘贴板!

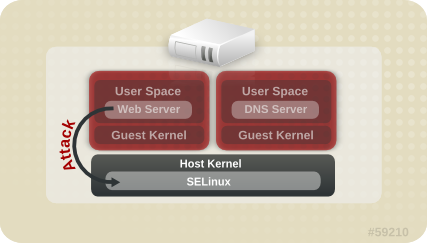

由于 KVM 下的虚拟机是作为 Linux 进程实施的,KVM 使用标准 Linux 安全模型来提供隔离和资源控制。Linux 内核包含 Security-Enhanced Linux(SELinux),通过灵活、可自定义的安全策略添加强制访问控制(MAC)、多级安全(MLS)和多类别安全(MCS)。SELinux 为 Linux 内核(包括虚拟机进程)上运行的进程提供严格的资源隔离和限制。sVirt 项目基于 SELinux 构建,以进一步启用虚拟机隔离和受控共享。例如,细粒度权限可应用于将虚拟机分组到一起以共享资源。

从安全角度而言,管理程序很可能是攻击者的目标,因为被破坏的虚拟机监控程序可能导致主机系统上运行的所有虚拟机。将 SELinux 集成到虚拟化技术有助于提高管理程序安全性,防御试图访问主机系统或其他虚拟机的恶意虚拟机。

下图代表 SELinux 隔离客户机,这限制了被入侵的虚拟机监控程序(或客户机)启动进一步攻击的能力,或者扩展到另一个实例:

图 4.1. SELinux 隔离的攻击路径

注意

有关 SELinux 的更多信息,请参阅 Red Hat Enterprise Linux SELinux 用户和管理员指南。