5.3.5. 为服务设置 PAC 类型

在 IdM 资源中,如果 ActiveActive Directorynbsp;Directory 用户请求一个服务的 ticket,则 IdM 会将请求转发到 ActiveActive Directorynbsp;Directory 以检索用户信息。与 ActiveActive Directorynbsp 关联的访问数据;Directory 组分配由用户发送,由 ActiveActive Directorynbsp 发送;Directory 并嵌入到 Kerberos ticket 中。

ActiveActive Directorynbsp 中的组信息;Directory 存储在 ActiveActive Directorynbsp 的每个 Kerberos 票据列表中;Directory 用户存储在称为 特权访问证书 或 MS-PAC 的特殊数据集中。PAC 中的组信息必须映射到 ActiveActive Directorynbsp;Directory 组,然后指向对应的 IdM 组来帮助确定访问权限。

当用户第一次尝试对域服务进行身份验证时,IdM 服务可以配置为为每个身份验证请求生成 PAC。

5.3.5.1. 设置默认 PAC 类型

复制链接链接已复制到粘贴板!

IdM 服务器配置定义服务默认生成哪些 PAC 类型。可以通过更改特定服务的本地设置来覆盖全局设置。

- 打开 IPA Server 选项卡。

- 选择 Configuration 子选项卡。

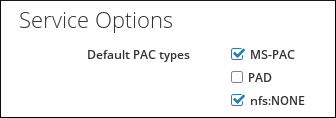

- 滚动到 Service Options 区域。

图 5.7. Service Options 区域

- 要使用 PAC,请选中 MS-PAC 复选框,该复选框会添加一个可供 AD 服务使用的证书。如果没有选择复选框,则不会在 Kerberos 票据中添加任何 PAC。如果您选中 nfs:NONE 复选框,则 MS-PAC 记录不会添加到针对 NFS 服务器发布的服务票据中。注意您可以忽略PAD 复选框。IdM 中尚不提供此功能。

- 单击页面顶部的更新链接,以保存更改。