配置基本系统设置

设置系统的基本功能并自定义您的系统环境

摘要

对红帽文档提供反馈

我们感谢您对我们文档的反馈。让我们了解如何改进它。

通过 Jira 提交反馈(需要帐户)

- 登录到 Jira 网站。

- 单击顶部导航栏中的 Create。

- 在 Summary 字段中输入描述性标题。

- 在 Description 字段中输入您对改进的建议。包括文档相关部分的链接。

- 点对话框底部的 Create。

第 1 章 配置和管理基本网络访问

NetworkManager 为主机上安装的每个以太网适配器创建一个连接配置文件。默认情况下,此配置文件将 DHCP 用于 IPv4 和 IPv6 连接。修改此自动创建的配置文件,或在以下情况下添加新配置文件:

- 网络需要自定义设置,如静态 IP 地址配置。

- 您需要多个配置文件,因为主机在不同的网络中漫游。

Red Hat Enterprise Linux 为管理员提供不同的选项来配置以太网连接。例如:

- 在命令行中使用 nmcli 配置连接。

- 使用 nmtui 在基于文本的用户界面中配置连接。

- 使用 GNOME Settings 菜单或 nm-connection-editor 应用程序在图形界面中配置连接。

- 使用 nmstatectl 通过 Nmstate API 配置连接。

- 使用 RHEL 系统角色在一个或多个主机上自动配置连接。

1.1. 在图形安装模式中配置网络和主机名

按照以下步骤来配置您的网络和主机名。

流程

- 在 Installation Summary 窗口中点击 。

- 在左侧窗格的列表中选择一个接口。详情显示在右侧方框中。

使用 开关来启用或禁用所选接口。

您不能手动添加或删除接口。

- 点 添加虚拟网络接口,可以是 Team、Bond、Bridge 或 VLAN。

- 点 删除虚拟接口。

- 点 更改设置,如 IP 地址、DNS 服务器或者现有接口的路由配置(虚拟和物理)。

在 Host Name 字段中输入您系统的主机名。

主机名可以是完全限定域名(FQDN),格式为

hostname.domainname,也可以是没有域的短主机名。许多网络具有动态主机配置协议(DHCP)服务,该服务自动为连接的系统提供域名。要允许 DHCP 服务给这个系统分配域名,请只指定短主机名。主机名只能包含字母数字字符和

-或.。主机名应等于或小于 64 个字符。主机名不能以-和.开头或结尾要符合 DNS 的要求,FQDN 的每个部分都应等于或小于 63 个字符,FQDN 总长度(包括点)不应超过 255 个字符。localhost值意味着没有为目标系统配置特定的静态主机名,安装的系统的实际主机名在处理网络配置的过程中配置,例如,通过使用 DHCP 或 DNS 的 NetworkManager。使用静态 IP 和主机名配置时,使用短名称还是 FQDN 取决于计划的系统用例。Red Hat Identity Management 在置备过程中配置 FQDN,但有些第三方软件产品可能需要一个短名称。在任何一种情况下,要确保在所有情况下两种形式都可用,请在

/etc/hosts中为主机添加一个条目,格式为IP FQDN 短别名。- 单击 ,将主机名应用到安装程序环境。

- 或者,在 Network and Hostname 窗口中,您可以选择 Wireless 选项。单击右侧窗格中的 以选择您的 wifi 连接,如需要请输入密码,然后点击 。

1.2. 使用 nmcli 配置以太网连接

如果您通过以太网将主机连接到网络,您可以使用 nmcli 工具在命令行上管理连接的设置。

先决条件

- 服务器配置中存在物理或虚拟以太网网络接口控制器(NIC)。

步骤

列出 NetworkManager 连接配置文件:

nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0

# nmcli connection show NAME UUID TYPE DEVICE Wired connection 1 a5eb6490-cc20-3668-81f8-0314a27f3f75 ethernet enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 默认情况下,NetworkManager 为主机中的每个 NIC 创建一个配置文件。如果您计划仅将这个 NIC 连接到特定的网络,请调整自动创建的配置文件。如果您计划使用不同的设置将这个 NIC 连接到网络,请为每个网络创建单独的配置文件。

如果要创建额外的连接配置文件,请输入:

nmcli connection add con-name <connection-name> ifname <device-name> type ethernet

# nmcli connection add con-name <connection-name> ifname <device-name> type ethernetCopy to Clipboard Copied! Toggle word wrap Toggle overflow 跳过此步骤来修改现有的配置文件。

可选:重命名连接配置文件:

nmcli connection modify "Wired connection 1" connection.id "Internal-LAN"

# nmcli connection modify "Wired connection 1" connection.id "Internal-LAN"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在有多个配置文件的主机上,有意义的名称可以更容易识别配置文件的用途。

显示连接配置文件的当前设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 配置 IPv4 设置:

要使用 DHCP,请输入:

nmcli connection modify Internal-LAN ipv4.method auto

# nmcli connection modify Internal-LAN ipv4.method autoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果

ipv4.method已设置为auto(默认),请跳过这一步。要设置静态 IPv4 地址、网络掩码、默认网关、DNS 服务器和搜索域,请输入:

nmcli connection modify Internal-LAN ipv4.method manual ipv4.addresses 192.0.2.1/24 ipv4.gateway 192.0.2.254 ipv4.dns 192.0.2.200 ipv4.dns-search example.com

# nmcli connection modify Internal-LAN ipv4.method manual ipv4.addresses 192.0.2.1/24 ipv4.gateway 192.0.2.254 ipv4.dns 192.0.2.200 ipv4.dns-search example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

配置 IPv6 设置:

要使用无状态地址自动配置(SLAAC),请输入:

nmcli connection modify Internal-LAN ipv6.method auto

# nmcli connection modify Internal-LAN ipv6.method autoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果

ipv6.method已设置为auto(默认),请跳过这一步。要设置静态 IPv6 地址、网络掩码、默认网关、DNS 服务器和搜索域,请输入:

nmcli connection modify Internal-LAN ipv6.method manual ipv6.addresses 2001:db8:1::fffe/64 ipv6.gateway 2001:db8:1::fffe ipv6.dns 2001:db8:1::ffbb ipv6.dns-search example.com

# nmcli connection modify Internal-LAN ipv6.method manual ipv6.addresses 2001:db8:1::fffe/64 ipv6.gateway 2001:db8:1::fffe ipv6.dns 2001:db8:1::ffbb ipv6.dns-search example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

要在配置文件中自定义其他设置,请使用以下命令:

nmcli connection modify <connection-name> <setting> <value>

# nmcli connection modify <connection-name> <setting> <value>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 用空格或分号将值括起来。

激活配置文件:

nmcli connection up Internal-LAN

# nmcli connection up Internal-LANCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果多个连接配置文件同时处于活跃状态,则

nameserver条目的顺序取决于这些配置文件中的 DNS 优先级值和连接类型。使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

故障排除

- 验证网线是否插入到主机和交换机。

- 检查链路失败是否只存在于此主机上,或者连接到同一交换机的其它主机上。

- 验证网络电缆和网络接口是否如预期工作。执行硬件诊断步骤,并替换缺陷的网线和网络接口卡。

- 如果磁盘中的配置与设备中的配置不匹配,则启动或重启 NetworkManager 会创建一个代表该设备的配置的内存连接。有关详情以及如何避免此问题,请参阅红帽知识库解决方案 在重启 NetworkManager 服务后,NetworkManager 复制了连接。

1.3. 使用 nmtui 配置以太网连接

如果通过以太网将主机连接到网络,您可以使用 nmtui 应用程序在基于文本的用户界面中管理连接的设置。使用 nmtui 创建新配置文件,并在没有图形界面的主机上更新现有配置文件。

在 nmtui 中:

- 使用光标键导航。

- 选择一个按钮并按 Enter 键。

- 使用 空格 选择和清除复选框。

- 要返回上一个屏幕,请使用 ESC。

先决条件

- 服务器配置中存在物理或虚拟以太网网络接口控制器(NIC)。

流程

如果您不知道连接中使用的网络设备名称,显示可用的设备:

nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unavailable -- ...

# nmcli device status DEVICE TYPE STATE CONNECTION enp1s0 ethernet unavailable -- ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 启动

nmtui:nmtui

# nmtuiCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 选择 Edit a connection,然后按 Enter。

选择是否添加新连接配置文件或修改现有连接配置文件:

要创建新配置文件:

- 按 Add。

- 从网络类型列表中选择 Ethernet,然后按 Enter 。

- 要修改现有的配置文件,请从列表中选择配置文件,然后按 Enter。

可选:更新连接配置文件的名称。

在有多个配置文件的主机上,有意义的名称可以更容易识别配置文件的用途。

- 如果创建新连接配置文件,清在 Device 字段中输入网络设备名称。

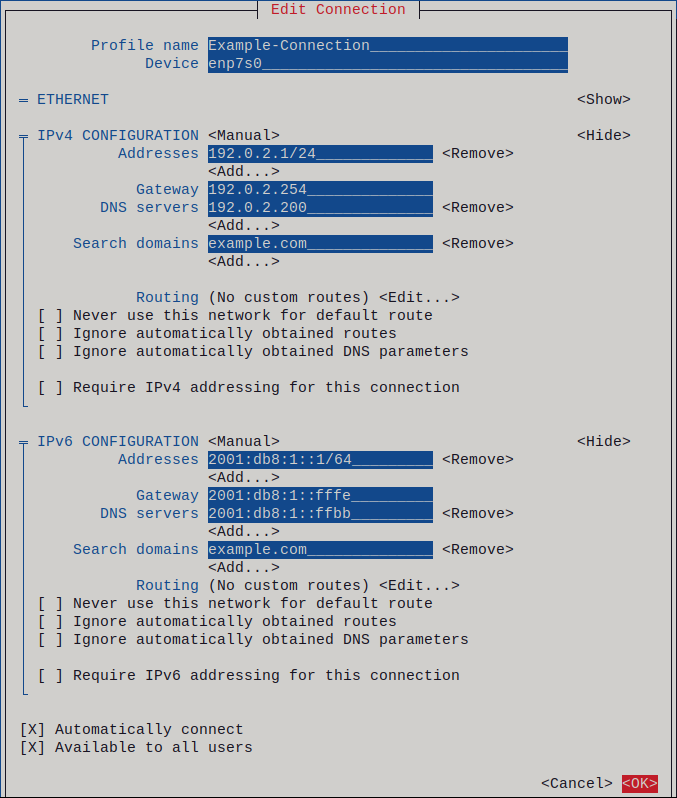

根据您的环境,相应地在

IPv4 configuration和IPv6 configuration区中配置 IP 地址。为此,请按这些区域旁边的按钮,并选择:- Disabled,如果此连接不需要 IP 地址。

- Automatic,如果 DHCP 服务器动态为这个 NIC 分配一个 IP 地址。

Manual,如果网络需要静态 IP 地址设置。在这种情况下,您必须填写更多字段:

- 在您要配置的协议旁边按 Show 以显示其他字段。

按 Addresses 旁边的 Add,并输入无类别域间路由(CIDR)格式的 IP 地址和子网掩码。

如果没有指定子网掩码,NetworkManager 会为 IPv4 地址设置

/32子网掩码,并为 IPv6 地址设置/64。- 输入默认网关的地址。

- 按 DNS servers 旁边的 Add,并输入 DNS 服务器地址。

- 按 Search domains 旁边的 Add,并输入 DNS 搜索域。

图 1.1. 使用静态 IP 地址设置的以太网连接示例

- 按 OK 创建并自动激活新连接。

- 按 Back 返回到主菜单。

-

选择 Quit,然后按 Enter 键关闭

nmtui应用程序。

验证

显示 NIC 的 IP 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv4 默认网关:

ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102

# ip route show default default via 192.0.2.254 dev enp1s0 proto static metric 102Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 IPv6 默认网关:

ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref medium

# ip -6 route show default default via 2001:db8:1::fffe dev enp1s0 proto static metric 102 pref mediumCopy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 DNS 设置:

cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbb

# cat /etc/resolv.conf search example.com nameserver 192.0.2.200 nameserver 2001:db8:1::ffbbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果多个连接配置文件同时处于活跃状态,则

nameserver条目的顺序取决于这些配置文件中的 DNS 优先级值和连接类型。使用

ping工具验证这个主机是否可以向其他主机发送数据包:ping <host-name-or-IP-address>

# ping <host-name-or-IP-address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

故障排除

- 验证网线是否插入到主机和交换机。

- 检查链路失败是否只存在于此主机上,或者连接到同一交换机的其它主机上。

- 验证网络电缆和网络接口是否如预期工作。执行硬件诊断步骤,并替换缺陷的网线和网络接口卡。

- 如果磁盘中的配置与设备中的配置不匹配,则启动或重启 NetworkManager 会创建一个代表该设备的配置的内存连接。有关详情以及如何避免此问题,请参阅红帽知识库解决方案 在重启 NetworkManager 服务后,NetworkManager 复制了连接。

1.4. 使用 network RHEL 系统角色和接口名称,配置具有动态 IP 地址的以太网连接

要将 Red Hat Enterprise Linux 主机连接到以太网网络,请为网络设备创建一个 NetworkManager 连接配置文件。通过使用 Ansible 和 network RHEL 系统角色,您可以自动化此过程,并在 playbook 中定义的主机上远程配置连接配置文件。

您可以使用 network RHEL 系统角色配置以太网连接,该连接从 DHCP 服务器检索其 IP 地址、网关和 DNS 设置,以及 IPv6 无状态地址自动配置(SLAAC)。使用此角色,您可以将连接配置文件分配给指定的接口名称。

先决条件

- 您已准备好控制节点和受管节点

- 以可在受管主机上运行 playbook 的用户登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。 - 物理或者虚拟以太网设备在服务器配置中存在。

- 网络中有 DHCP 服务器和 SLAAC。

- 受管节点使用 NetworkManager 服务来配置网络。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括如下:

dhcp4: yes- 启用来自 DHCP、PPP 或类似服务的自动 IPv4 地址分配。

auto6: yes-

启用 IPv6 自动配置。默认情况下,NetworkManager 使用路由器公告。如果路由器宣布

managed标记,则 NetworkManager 会从 DHCPv6 服务器请求 IPv6 地址和前缀。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.network/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

查询受管节点的 Ansible 事实,并验证接口是否收到 IP 地址和 DNS 设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第 2 章 注册系统并管理订阅

订阅涵盖了安装在 Red Hat Enterprise Linux 上的产品,包括操作系统本身。如果您还没有注册系统,则无法访问 RHEL 软件仓库。您无法安装软件更新,如安全、错误修复。即使您有自助支持订阅,它也授予对知识库的访问权限,而更多资源在缺少订阅时仍不可用。通过购买订阅并使用 Red Hat Content Delivery Network (CDN),您可以跟踪:

- 注册的系统

- 在注册的系统中安装产品

- 附加到安装产品的订阅

2.1. 使用命令行注册系统

订阅涵盖了安装在 Red Hat Enterprise Linux 上的产品,包括操作系统本身。如果您还没有注册系统,则无法访问 RHEL 软件仓库。您无法安装软件更新,如安全、错误修复。即使您有自助支持订阅,它也授予对知识库的访问权限,而更多资源在缺少订阅时仍不可用。您需要注册系统来激活和管理您的红帽帐户的 Red Hat Enterprise Linux 订阅。

要将系统注册到 Red Hat Insights,您可以使用 rhc connect 工具。详情请参阅 设置远程主机配置。

先决条件

- 您有有效的 Red Hat Enterprise Linux 系统订阅。

流程

注册并订阅系统:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 该命令会提示您输入红帽客户门户网站帐户的用户名和密码。

如果注册过程失败,您可以使用特定池注册系统。详情请查看以下步骤:

确定订阅的池 ID:

subscription-manager list --available --all

# subscription-manager list --available --allCopy to Clipboard Copied! Toggle word wrap Toggle overflow 这个命令会显示您的红帽账户中的所有可用订阅。对于每个订阅,会显示各种相关信息,包括池 ID。

使用上一步中决定的池 ID 替换 <example_pool_id> 来为您的系统附加适当的订阅:

subscription-manager attach --pool=<example_pool_id>

# subscription-manager attach --pool=<example_pool_id>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

- 验证混合云控制台中的 → 下的系统。

2.2. 使用 Web 控制台注册系统

订阅涵盖了安装在 Red Hat Enterprise Linux 上的产品,包括操作系统本身。如果您还没有注册系统,则无法访问 RHEL 软件仓库。您无法安装软件更新,如安全、错误修复。即使您有自助支持订阅,它也授予对知识库的访问权限,而更多资源在缺少订阅时仍不可用。您可以使用 Red Hat web 控制台中的帐户凭证注册新安装的 Red Hat Enterprise Linux。

先决条件

- 您有一个有效的 RHEL 系统订阅。

- 您已安装了 RHEL 8 web 控制台。

- 您已启用了 cockpit 服务。

您的用户帐户被允许登录到 web 控制台。

具体步骤请参阅安装并启用 Web 控制台。

流程

- 在浏览器中打开 https://<ip_address_or_hostname>:9090,并登录到 web 控制台。

- 在 Overview 页面的 Health 字段中,点击 Not registered 警告,或者点击主菜单中的 Subscriptions 来进入页面。

- 在 Overview 字段中,点 。

在 注册系统 对话框中,选择注册方法。

可选:输入您的机构名称或 ID。如果您的帐户属于红帽客户门户网站中的多个机构,您必须添加机构名称或 ID。要获得机构 ID,请在红帽与您的大客户经理联系。

- 如果您不想将您的系统连接到 Red Hat Insights,请清除 Insights 复选框。

- 点 。

验证

- 在混合云控制台中 查看您的订阅详情。

2.3. 在 GNOME 桌面环境中注册系统

订阅涵盖了安装在 Red Hat Enterprise Linux 上的产品,包括操作系统本身。如果您还没有注册系统,则无法访问 RHEL 软件仓库。您无法安装软件更新,如安全性、错误修复。即使您有自助支持订阅,它也授予对知识库的访问权限,而更多资源在缺少订阅时仍不可用。按照以下步骤将系统注册到您的红帽帐户中。

先决条件

- 您已创建了 红帽帐户。

- 您是一个 root 用户,并登录到 GNOME 桌面环境。详情请参阅 在 Red Hat Subscription Manager 中注册和订阅 RHEL 系统。

流程

打开 system menu,该菜单可从右上角访问,然后单击 Settings 图标。

- 在 → 部分,点 。

- 选择 Registration Server。

- 如果没有使用红帽服务器,在 URL 项中输入服务器地址。

- 在 Registration Type 菜单中选 Red Hat Account。

在 Registration Details 中:

- 在 Login 项中输入您的红帽帐户用户名。

- 在 Password 项中输入您的红帽帐户密码。

- 在 Organization 项中输入您的机构名称。

- 点 。

2.4. 使用安装程序 GUI 注册 RHEL 8

您可以使用 RHEL 安装程序 GUI 注册 Red Hat Enterprise Linux 8。

先决条件

- 您在红帽客户门户网站中有一个有效的用户帐户。请参阅 创建红帽登录页面。

- 您有一个有效的激活码和机构 ID。

流程

- 从 Installation Summary 屏幕,在 Software 下,点击 Connect to Red Hat。

- 使用 Account 或 Activation Key 选项激活您的红帽帐户。

可选:在 Set System Purpose 字段中,选择您要从下拉菜单中设置的 Role、SLA 和 Usage 属性。

此时您的 Red Hat Enterprise Linux 8 系统已被成功注册。

第 3 章 访问红帽支持

如果您需要对问题进行故障排除的帮助,请联系红帽支持。

流程

登录到 Red Hat Support 网站并选择以下选项之一:

- 创建新的支持问题单。

- 与红帽支持专家启动实时聊天。

- 通过致电或发送电子邮件与红帽专家联系。

3.1. 使用 sosreport 工具收集有关系统的 daignostic 信息,将其附加到支持问题单中

sosreport 命令收集 Red Hat Enterprise Linux 系统的配置详情、系统信息和诊断信息。

以下小节论述了如何使用 sosreport 命令为您的支持问题单生成报告。

先决条件

- 红帽客户门户网站中的有效用户帐户。请参阅 创建红帽登录帐号。

- RHEL 系统的有效订阅。

- 支持问题单号。

流程

安装

sos软件包:yum install sos

# yum install sosCopy to Clipboard Copied! Toggle word wrap Toggle overflow 生成一个报告:

sosreport

# sosreportCopy to Clipboard Copied! Toggle word wrap Toggle overflow (可选)

将--upload 选项传给命令,以自动上传报告并将其附加到支持问题单中。这需要访问互联网和您的客户门户网站凭证。可选:在您的支持问题单中手动将报告附加到您的支持问题单中。

如需更多信息,请参阅红帽知识库解决方案 如何将文件附加到红帽支持问题单?

第 4 章 更改基本环境设置

配置基本环境设置是安装过程的一部分。以下部分介绍了在稍后修改时的信息。环境的基本配置包括:

- 日期和时间

- 系统区域设置

- 键盘布局

- 语言

4.1. 配置日期和时间

因为以下原因,准确计时非常重要。在 Red Hat Enterprise Linux 中,时间保持是由NTP 协议来保证的,该协议由一个运行在用户空间的守护进程来实现。user-space 守护进程更新内核中运行的系统时钟。系统时钟可以通过使用不同的时钟源来维护系统的时间。

Red Hat Enterprise Linux 8 使用 chronyd 守护进程来实现 NTP。chronyd 包括在 chrony 软件包中。如需更多信息,请参阅使用 chrony 来配置 NTP。

4.1.1. 手动配置日期、时间和时区设置

要显示当前日期和时间,请使用这些步骤之 一。

流程

可选:列出时区:

timedatectl list-timezones Europe/Berlin

# timedatectl list-timezones Europe/BerlinCopy to Clipboard Copied! Toggle word wrap Toggle overflow 设置时区:

timedatectl set-timezone <time_zone>

# timedatectl set-timezone <time_zone>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 设置日期和时间:

timedatectl set-time <YYYY-mm-dd HH:MM:SS>

# timedatectl set-time <YYYY-mm-dd HH:MM:SS>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

显示日期、时间和时区:

date Mon Mar 30 16:02:59 CEST 2020

# date Mon Mar 30 16:02:59 CEST 2020Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要查看更多详细信息,请使用 timedatectl 命令:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.2. 使用 Web 控制台配置时间设置

您可以在 RHEL web 控制台中设置时区,并将系统时间与网络时间协议(NTP)服务器同步。

先决条件

- 您已安装了 RHEL 8 web 控制台。

- 您已启用了 cockpit 服务。

您的用户帐户被允许登录到 web 控制台。

具体步骤请参阅安装并启用 Web 控制台。

流程

登录到 RHEL 8 web 控制台。

详情请参阅 登录到 web 控制台。

- 点概述中的当前系统时间。

- 点 System time。

- 在 更改系统时间 对话框中,根据需要更改时区。

在 Set Time 下拉菜单中选择以下之一:

- 手动

- 如果您需要手动设定时间,而不使用 NTP 服务器,则使用这个选项。

- 自动使用 NTP 服务器

- 这是一个默认选项,它会自动与预设置的 NTP 服务器同步。

- 自动使用特定的 NTP 服务器

- 只有在您需要将系统与特定 NTP 服务器同步时使用这个选项。指定服务器的 DNS 名称或 IP 地址。

- 点 Change。

验证

- 检查在 System 标签页中显示的系统时间。

4.3. 配置系统区域设置

系统范围的区域设置存储在 /etc/locale.conf 文件中,该文件在早期引导时由 systemd 守护进程读取。每个服务或用户都会继承在 /etc/locale.conf 中配置的 locale 设置,单独程序或个人用户可以单独覆盖它们。

流程

可选:显示当前系统区域设置:

localectl status System Locale: LANG=en_US.UTF-8 VC Keymap: de-nodeadkeys X11 Layout: de X11 Variant: nodeadkeys

# localectl status System Locale: LANG=en_US.UTF-8 VC Keymap: de-nodeadkeys X11 Layout: de X11 Variant: nodeadkeysCopy to Clipboard Copied! Toggle word wrap Toggle overflow 列出可用系统区域设置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 更新 syste 区域设置:

例如:

+

localectl set-locale LANG=en_US.UTF-8

# localectl set-locale LANG=en_US.UTF-8GNOME 终端不支持非 UTF8 系统区域设置。如需更多信息,请参阅红帽知识库解决方案 gnome-terminal 应用程序在系统区域设置设置为非 UTF8 时无法启动。

4.4. 配置键盘布局

键盘布局设置控制文本控制台和图形用户界面中的布局。

流程

要列出可用的键映射:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示 keymaps 设置的当前状态:

localectl status ... VC Keymap: us ...

$ localectl status ... VC Keymap: us ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要设置或更改默认系统 keymap :例如:

localectl set-keymap us

# localectl set-keymap usCopy to Clipboard Copied! Toggle word wrap Toggle overflow

4.5. 在文本控制台模式下更改字体大小

您可以更改虚拟控制台中的字体大小。

流程

显示当前使用的字体文件:

cat /etc/vconsole.conf FONT="eurlatgr"

# cat /etc/vconsole.conf FONT="eurlatgr"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 列出可用的字体文件:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 选择一个支持您的字符集和代码页的字体文件。

可选: 要测试一个字体文件,请临时载入它:

setfont LatArCyrHeb-16.psfu.gz

# setfont LatArCyrHeb-16.psfu.gzCopy to Clipboard Copied! Toggle word wrap Toggle overflow setfont工具会立即应用字体文件,终端使用新的和字体大小,直到您重启或应用不同的字体文件。-

要返回

/etc/vconsole.conf中定义的字体文件,请输入setfontwithout any parameters。 编辑

/etc/vconsole.conf文件,并将FONT变量设置为 RHEL 应该在引导时加载的字体文件,例如:FONT=LatArCyrHeb-16

FONT=LatArCyrHeb-16Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重启主机

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第 5 章 使用 OpenSSH 的两个系统间使用安全通讯

SSH(Secure Shell)是一种协议,它使用客户端-服务器架构在两个系统之间提供安全通信,并允许用户远程登录到服务器主机系统。与其他远程通信协议(如 FTP 或 Telnet )不同,SSH 会加密登录会话,这可防止入侵者从连接中收集未加密的密码。

5.1. 生成 SSH 密钥对

您可以使用在本地系统上生成的 SSH 密钥对,并将生成的公钥复制到 OpenSSH 服务器来在不输入密码的情况下登录到 OpenSSH 服务器。每个要创建密钥的用户都必须运行此流程。

要在重新安装系统后保留之前生成的密钥对,请在创建新密钥前备份 ~/.ssh/ 目录。重新安装后,将其复制到主目录中。您可以为系统中的所有用户(包括 root 用户)进行此操作。

先决条件

- 您已经以希望使用密钥连接到 OpenSSH 服务器的用户的身份登录了。

- OpenSSH 服务器被配置为允许基于密钥的身份验证。

流程

生成一个 ECDSA 密钥对:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 您还可以使用没有任何参数的

ssh-keygen命令生成一个 RSA 密钥对,或通过输入ssh-keygen -t ed25519命令生成一个 Ed25519 密钥对。请注意,Ed25519 算法不符合 FIPS-140,OpenSSH 在 FIPS 模式下无法使用 Ed25519 密钥。将公钥复制到远程机器上:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将

<username>@<ssh-server-example.com>替换为您的凭证。如果您没有在会话中使用

ssh-agent程序,上一个命令会复制最新修改的~/.ssh/id*.pub公钥。要指定另一个公钥文件,或在ssh-agent内存中缓存的密钥优先选择文件中的密钥,使用带有-i选项的ssh-copy-id命令。

验证

使用密钥文件登录到 OpenSSH 服务器:

ssh -o PreferredAuthentications=publickey <username>@<ssh-server-example.com>

$ ssh -o PreferredAuthentications=publickey <username>@<ssh-server-example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.2. 将基于密钥的身份验证设置为 OpenSSH 服务器的唯一方法

要提高系统安全性,通过在 OpenSSH 服务器上禁用密码身份验证来强制进行基于密钥的身份验证。

先决条件

-

已安装

openssh-server软件包。 -

sshd守护进程正在服务器中运行。 您已使用密钥连接到 OpenSSH 服务器。

详情请参阅 生成 SSH 密钥对 部分。

流程

在文本编辑器中打开

/etc/ssh/sshd_config配置,例如:vi /etc/ssh/sshd_config

# vi /etc/ssh/sshd_configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将

PasswordAuthentication选项改为no:PasswordAuthentication no

PasswordAuthentication noCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

在不是新默认安装的系统上,检查是否设置了

PubkeyAuthentication参数,或是否设置为yes。 将

ChallengeResponseAuthentication指令设置为no。请注意,相应的条目在配置文件中已被注释掉,默认值为

yes。要在 NFS 挂载的主目录中使用基于密钥的验证,启用

use_nfs_home_dirsSELinux 布尔值:setsebool -P use_nfs_home_dirs 1

# setsebool -P use_nfs_home_dirs 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果您要进行远程连接,而不使用控制台或带外访问,在禁用密码验证前测试基于密钥的登录过程。

重新载入

sshd守护进程以应用更改:systemctl reload sshd

# systemctl reload sshdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.3. 使用 ssh-agent 缓存 SSH 凭证

为了避免在每次发起 SSH 连接时输入密码短语,您可以使用 ssh-agent 工具为登录会话缓存 SSH 私钥。如果代理正在运行,并且您的密钥已解锁,您可以使用这些密钥登录到 SSH 服务器,但不必再次输入密钥的密码。确保私钥和密语安全。

先决条件

- 您有一个运行了 SSH 守护进程的远程主机,并可通过网络访问。

- 您知道登录到远程主机的 IP 地址或者主机名以及凭证。

您已用密码生成了 SSH 密钥对,并将公钥传送到远程机器。

详情请参阅 生成 SSH 密钥对 部分。

流程

将在您的会话中自动启动

ssh-agent的命令添加到~/.bashrc文件中:在您选择的文本编辑器中打开

~/.bashrc,例如:vi ~/.bashrc

$ vi ~/.bashrcCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在文件中添加以下行:

eval $(ssh-agent)

eval $(ssh-agent)Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 保存更改,退出编辑器。

在

~/.ssh/config文件中添加以下行:AddKeysToAgent yes

AddKeysToAgent yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用此选项并在会话中启动了

ssh-agent,代理仅在您第一次连接到主机时提示输入密码。

验证

登录到使用代理中缓存的私钥的对应的公钥的主机,例如:

ssh <example.user>@<ssh-server@example.com>

$ ssh <example.user>@<ssh-server@example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意您不必输入密码短语。

5.4. 通过保存在智能卡上的 SSH 密钥进行身份验证

您可以在智能卡上创建并存储 ECDSA 和 RSA 密钥,并通过 OpenSSH 客户端上的智能卡进行身份验证。智能卡验证替换了默认密码验证。

先决条件

-

在客户端中安装了

opensc软件包,pcscd服务正在运行。

流程

列出所有由 OpenSC PKCS #11 模块提供的密钥,包括其 PKCS #11 URIs,并将输出保存到

key.pub文件:ssh-keygen -D pkcs11: > keys.pub

$ ssh-keygen -D pkcs11: > keys.pubCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将公钥传送到远程服务器。使用

ssh-copy-id命令和上一步中创建的keys.pub文件:ssh-copy-id -f -i keys.pub <username@ssh-server-example.com>

$ ssh-copy-id -f -i keys.pub <username@ssh-server-example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用 ECDSA 密钥连接到 <ssh-server-example.com>。您可以只使用 URI 的子集,它唯一引用您的密钥,例如:

ssh -i "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ ssh -i "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow 因为 OpenSSH 使用

p11-kit-proxy包装器,且 OpenSC PKCS #11 模块已注册到p11-kit工具,因此您可以简化上一个命令:ssh -i "pkcs11:id=%01" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ ssh -i "pkcs11:id=%01" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您跳过 PKCS #11 URI 的

id=部分,则 OpenSSH 会加载代理模块中可用的所有密钥。这可减少输入所需的数量:ssh -i pkcs11: <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ ssh -i pkcs11: <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:您可以在

~/.ssh/config文件中使用同样的 URI 字符串来使配置持久:cat ~/.ssh/config IdentityFile "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" $ ssh <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ cat ~/.ssh/config IdentityFile "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" $ ssh <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow ssh客户端工具现在自动使用此 URI 和智能卡中的密钥。

第 6 章 配置日志记录

Red Hat Enterprise Linux 中的大多数服务都会记录状态消息、警告和错误。您可以使用 rsyslogd 服务将这些条目记录到本地文件或远程日志记录服务器。

6.1. 配置远程日志记录解决方案

要确保在日志记录服务器中集中记录来自环境中各种机器的日志,您可以将 Rsyslog 应用程序配置为将适合客户端系统中特定条件的日志记录到服务器。

6.1.1. Rsyslog 日志记录服务

Rsyslog 应用程序与 systemd-journald 服务相结合,在 Red Hat Enterprise Linux 中提供了本地和远程记录支持。rsyslogd 守护进程会持续读取 systemd-journald 服务从 Journal 接收的 syslog 消息。然后 rsyslogd 会过滤并处理这些 syslog 事件,并将它们记录到 rsyslog 日志文件,或者根据自己的配置将它们转发到其他服务。

rsyslogd 守护进程还提供扩展的过滤、加密受保护的转发消息、输入和输出模块,并支持使用 TCP 和 UDP 协议进行传输。

在 /etc/rsyslog.conf 中,是 rsyslog 的主要配置文件,您可以根据 rsyslogd 处理消息来指定规则。通常,您可以通过其来源和主题(设施)和紧急情况(优先级)对消息进行分类,然后分配在消息适合这些条件时应执行的操作。

在 /etc/rsyslog.conf 中,您还可以看到 rsyslogd 维护的日志文件列表。大多数日志文件位于 /var/log/ 目录中。httpd 和 samba 等一些应用将其日志文件存储在 /var/log/ 中的子目录中。

6.1.2. 安装 Rsyslog 文档

Rsyslog 应用程序在 https://www.rsyslog.com/doc/ 上提供了广泛的在线文档,但您也可以在本地安装 rsyslog-doc 文档软件包。

先决条件

-

您已在系统中激活了

AppStream软件仓库。 -

您有权使用

sudo安装新软件包。

流程

安装

rsyslog-doc软件包:yum install rsyslog-doc

# yum install rsyslog-docCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

在您选择的浏览器中打开

/usr/share/doc/rsyslog/html/index.html文件,例如:firefox /usr/share/doc/rsyslog/html/index.html &

$ firefox /usr/share/doc/rsyslog/html/index.html &Copy to Clipboard Copied! Toggle word wrap Toggle overflow

6.1.3. 通过 TCP 配置服务器进行远程记录

Rsyslog 应用程序可让您运行日志服务器并配置各个系统将其日志文件发送到日志记录服务器。要通过 TCP 使用远程日志,请同时配置服务器和客户端。服务器收集和分析由一个或多个客户端系统发送的日志。

使用 Rsyslog 应用程序,您可以维护一个集中的日志系统,该系统可通过网络将日志消息转发到服务器。为了避免服务器不可用时消息丢失,您可以为转发操作配置操作队列。这样,无法发送的消息将存储在本地,直到服务器再次可访问为止。请注意,此类队列无法针对使用 UDP 协议的连接配置。

omfwd 插件通过 UDP 或 TCP 提供转发。默认协议是 UDP。由于插件内置在内,因此不必加载它。

默认情况下,rsyslog 使用端口 514 上的 TCP。

先决条件

- rsyslog 已安装在服务器系统上。

-

您以

root身份登录到服务器中。 -

使用

semanage命令,为可选步骤安装policycoreutils-python-utils软件包。 -

firewalld服务在运行。

流程

可选: 要为

rsyslog流量使用不同的端口,请将syslogd_port_tSELinux 类型添加到端口。例如,启用端口30514:semanage port -a -t syslogd_port_t -p tcp 30514

# semanage port -a -t syslogd_port_t -p tcp 30514Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选: 要为

rsyslog流量使用不同的端口,请将firewalld配置为允许该端口上传入的rsyslog流量。例如,允许端口30514上的 TCP 流量:firewall-cmd --zone=<zone-name> --permanent --add-port=30514/tcp success firewall-cmd --reload

# firewall-cmd --zone=<zone-name> --permanent --add-port=30514/tcp success # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在

/etc/rsyslog.d/目录中创建一个新文件(例如,remotelog.conf),并插入以下内容:Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

将更改保存到

/etc/rsyslog.d/remotelog.conf文件。 测试

/etc/rsyslog.conf文件的语法:rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run... rsyslogd: End of config validation run. Bye.

# rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run... rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 确保

rsyslog服务在日志记录服务器中运行并启用:systemctl status rsyslog

# systemctl status rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重新启动

rsyslog服务。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选: 如果没有启用

rsyslog,请确保rsyslog服务在重启后自动启动:systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

您的日志服务器现在已配置为从您环境中的其他系统接收和存储日志文件。

6.1.4. 通过 TCP 配置远程日志记录到服务器

您可以配置系统,以通过 TCP 协议将日志消息转发到服务器。omfwd 插件通过 UDP 或 TCP 提供转发。默认协议是 UDP。因为插件内置在内,所以不必加载它。

先决条件

-

rsyslog软件包安装在应该向服务器报告的客户端系统上。 - 您已为远程日志记录配置了服务器。

- 在 SELinux 中允许指定的端口并在防火墙中打开。

-

系统包含

policycoreutils-python-utils软件包,它为 SELinux 配置中添加非标准端口提供semanage命令。

流程

在

/etc/rsyslog.d/目录中创建一个名为 的新文件,如10-remotelog.conf,并插入以下内容:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 其中:

-

queue.type="linkedlist"设置启用 LinkedList 内存中队列, -

queue.filename设置定义磁盘存储。备份文件是使用example_fwd前缀,在之前全局workDirectory指令指定的工作目录中创建的。 -

action.resumeRetryCount -1设置防止rsyslog在服务器没有响应而重试连接时丢弃消息, -

如果

rsyslog关闭,queue.saveOnShutdown="on"设置会保存内存中的数据。 最后一行将所有收到的消息转发到日志记录服务器。端口规格是可选的。

使用这个配置,

rsyslog会向服务器发送消息,但如果远程服务器无法访问,则会将消息保留在内存中。只有rsyslog耗尽配置的内存队列空间或需要关闭时,才能创建磁盘上的文件,从而让系统性能受益。

注意rsyslog 按照一般顺序处理配置文件

/etc/rsyslog.d/。-

重新启动

rsyslog服务。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

要验证客户端系统向服务器发送信息,请按照以下步骤执行:

在客户端系统中发送测试信息:

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在服务器系统上,查看

/var/log/messages日志,例如:cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: test

# cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中 hostname 是客户端系统的主机名。请注意,日志包含输入

logger命令的用户的用户名,本例中为root。

6.1.5. 配置 TLS 加密的远程日志记录

默认情况下,Rsyslog 以纯文本格式发送 remote-logging 通信。如果您的场景需要保护这个通信频道,您可以使用 TLS 加密它。

要通过 TLS 使用加密传输,请同时配置服务器和客户端。服务器收集和分析由一个或多个客户端系统发送的日志。

您可以使用 ossl 网络流驱动程序(OpenSSL)或 gtls 流驱动程序(GnuTLS)。

如果您的系统具有更高的安全性,例如,没有连接到任何网络或有严格授权的系统,请使用独立的系统作为认证授权(CA)。

您可以使用 全局、模块 和 输入 级别在服务器端使用流驱动程序在 全局 和操作级别上自定义连接设置。更为具体的配置会覆盖更常规的配置。例如,您可以对大多数连接和 gtls 在全局设置中使用 ossl,而只为特定连接使用 gtls。

先决条件

-

有对客户端和服务器系统的

root访问权限。 以下软件包安装在服务器和客户端系统中:

-

rsyslog软件包。 -

对于

ossl网络流驱动程序,rsyslog-openssl软件包。 -

对于

gtls网络流驱动程序,rsyslog-gnutls软件包。 -

要使用

certtool命令(gnutls-utils软件包)生成证书。

-

在您的日志服务器中,以下证书位于

/etc/pki/ca-trust/source/anchors/目录中,并使用update-ca-trust命令更新您的系统配置:-

ca-cert.pem- 一个 CA 证书,它可以在日志记录服务器和客户端上验证密钥和证书。 -

server-cert.pem- 日志记录服务器的公钥。 -

server-key.pem- 日志记录服务器的私钥。

-

在您的日志记录客户端中,以下证书位于

/etc/pki/ca-trust/source/anchors/目录中,并使用update-ca-trust来更新您的系统配置:-

ca-cert.pem- 一个 CA 证书,它可以在日志记录服务器和客户端上验证密钥和证书。 -

client-cert.pem- 客户端的公钥。 -

client-key.pem- 客户端的私钥。

-

流程

配置服务器以从您的客户端系统接收加密日志:

-

在

/etc/rsyslog.d/目录中创建一个新文件,例如securelogser.conf。 要加密通信,配置文件必须包含指向服务器的证书文件的路径、所选身份验证方法,以及支持 TLS 加密的流驱动程序。在

/etc/rsyslog.d/securelogser.conf文件中添加以下行:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意如果您更喜欢 GnuTLS 驱动程序,请使用

StreamDriver.Name="gtls"配置选项。有关比x509/name严格性低的验证模式的更多信息,请参阅使用rsyslog-doc软件包安装的文档。-

将更改保存到

/etc/rsyslog.d/securelogser.conf文件。 验证

/etc/rsyslog.conf文件的语法以及/etc/rsyslog.d/目录中的任何文件:rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run (level 1)... rsyslogd: End of config validation run. Bye.

# rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run (level 1)... rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 确保

rsyslog服务在日志记录服务器中运行并启用:systemctl status rsyslog

# systemctl status rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

rsyslog服务:systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选: 如果没有启用 Rsyslog,请确保

rsyslog服务在重启后自动启动:systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

在

配置客户端以将加密日志发送到服务器:

-

在客户端系统上,在

/etc/rsyslog.d/目录中创建一个名为 的新文件,如securelogcli.conf。 在

/etc/rsyslog.d/securelogcli.conf文件中添加以下行:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意如果您更喜欢 GnuTLS 驱动程序,请使用

StreamDriver.Name="gtls"配置选项。-

将更改保存到

/etc/rsyslog.d/securelogcli.conf文件。 验证

/etc/rsyslog.conf文件的语法以及/etc/rsyslog.d/目录中的其他文件:rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run (level 1)... rsyslogd: End of config validation run. Bye.

# rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run (level 1)... rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 确保

rsyslog服务在日志记录服务器中运行并启用:systemctl status rsyslog

# systemctl status rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

rsyslog服务:systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选: 如果没有启用 Rsyslog,请确保

rsyslog服务在重启后自动启动:systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

在客户端系统上,在

验证

要验证客户端系统向服务器发送信息,请按照以下步骤执行:

在客户端系统中发送测试信息:

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在服务器系统上,查看

/var/log/messages日志,例如:cat /var/log/remote/msg/<hostname>/root.log Feb 25 03:53:17 <hostname> root[6064]: test

# cat /var/log/remote/msg/<hostname>/root.log Feb 25 03:53:17 <hostname> root[6064]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<hostname> 是客户端系统的主机名。请注意,该日志包含输入 logger 命令的用户的用户名,本例中为root。

6.1.6. 配置服务器以通过 UDP 接收远程日志信息

Rsyslog 应用程序可让您将系统配置为从远程系统接收日志信息。要通过 UDP 使用远程日志记录,请同时配置服务器和客户端。接收服务器收集并分析一个或多个客户端系统发送的日志。默认情况下,rsyslog 使用端口 514 上的 UDP 从远程系统接收日志信息。

按照以下步骤配置服务器,以通过 UDP 协议收集和分析一个或多个客户端系统发送的日志。

先决条件

- rsyslog 已安装在服务器系统上。

-

您以

root身份登录到服务器中。 -

使用

semanage命令,为可选步骤安装policycoreutils-python-utils软件包。 -

firewalld服务在运行。

流程

可选:要将不同的端口用于

rsyslog流量,而不是默认端口514:将

syslogd_port_tSELinux 类型添加到 SELinux 策略配置中,使用您要rsyslog的端口号替换portno:semanage port -a -t syslogd_port_t -p udp portno

# semanage port -a -t syslogd_port_t -p udp portnoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 配置

firewalld以允许传入的rsyslog流量,使用您要rsyslog使用的端口替换portno,区替换zone:firewall-cmd --zone=zone --permanent --add-port=portno/udp success firewall-cmd --reload

# firewall-cmd --zone=zone --permanent --add-port=portno/udp success # firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重新载入防火墙规则:

firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow

在

/etc/rsyslog.d/目录中创建一个新的.conf文件,如remotelogserv.conf,并插入以下内容:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

514是rsyslog默认使用的端口号。您可以指定不同的端口。验证

/etc/rsyslog.conf文件以及/etc/rsyslog.d/目录中的所有.conf文件的语法:rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run...

# rsyslogd -N 1 rsyslogd: version 8.1911.0-2.el8, config validation run...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重新启动

rsyslog服务。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选: 如果没有启用

rsyslog,请确保rsyslog服务在重启后自动启动:systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.1.7. 通过 UDP 配置远程日志记录到服务器

您可以配置系统,以通过 UDP 协议将日志消息转发到服务器。omfwd 插件通过 UDP 或 TCP 提供转发。默认协议是 UDP。因为插件内置在内,所以不必加载它。

先决条件

-

rsyslog软件包安装在应该向服务器报告的客户端系统上。 - 您已为远程日志记录配置了服务器,如配置服务器 以通过 UDP 接收远程日志信息。

流程

在

/etc/rsyslog.d/目录中创建一个新的.conf文件,如10-remotelogcli.conf,并插入以下内容:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 其中:

-

queue.type="linkedlist"设置启用一个 LinkedList 内存中队列。 -

queue.filename设置定义磁盘存储。备份文件使用之前全局workDirectory指令指定的工作目录中的example_fwd前缀创建。 -

action.resumeRetryCount -1设置可防止rsyslog在重试时丢弃消息(如果服务器没有响应)。 -

如果

rsyslog关闭,启用的 queue.saveOnShutdown="on"设置会保存内存中的数据。 -

portno值是您要rsyslog使用的端口号。默认值为514。 最后一行将所有收到的消息转发到日志记录服务器,端口规格是可选的。

使用这个配置,

rsyslog会向服务器发送消息,但如果远程服务器无法访问,则会将消息保留在内存中。只有rsyslog耗尽配置的内存队列空间或需要关闭时,才能创建磁盘上的文件,从而让系统性能受益。

注意rsyslog 按照一般顺序处理配置文件

/etc/rsyslog.d/。-

重新启动

rsyslog服务。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选: 如果没有启用

rsyslog,请确保rsyslog服务在重启后自动启动:systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

要验证客户端系统向服务器发送信息,请按照以下步骤执行:

在客户端系统中发送测试信息:

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在服务器系统中,查看

/var/log/remote/msg/hostname/root.log日志,例如:cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: test

# cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

hostname是客户端系统的主机名。请注意,该日志包含输入 logger 命令的用户的用户名,本例中为root。

6.1.8. Rsyslog 中的负载均衡帮助程序

当在集群中使用时,您可以通过修改 RebindInterval 设置来提高 Rsyslog 负载均衡。

RebindInterval 指定当前连接中断的时间间隔,并被重新建立。此设置适用于 TCP、UDP 和 RELP 流量。负载平衡器将信息作为新连接,并将消息转发到另一个物理目标系统。

当目标系统更改了其 IP 地址时,RebindInterval 会很有用。Rsyslog 应用程序在建立连接时缓存 IP 地址,因此信息会发送到同一服务器。如果 IP 地址更改,UDP 数据包会丢失,直到 Rsyslog 服务重启为止。重新建立连接可确保 DNS 再次解析 IP。

TCP、UDP 和 RELP 流量使用 RebindInterval 示例

action(type="omfwd" protocol="tcp" RebindInterval="250" target="example.com" port="514" …) action(type="omfwd" protocol="udp" RebindInterval="250" target="example.com" port="514" …) action(type="omrelp" RebindInterval="250" target="example.com" port="6514" …)

action(type="omfwd" protocol="tcp" RebindInterval="250" target="example.com" port="514" …)

action(type="omfwd" protocol="udp" RebindInterval="250" target="example.com" port="514" …)

action(type="omrelp" RebindInterval="250" target="example.com" port="6514" …)6.1.9. 配置可靠的远程日志记录

通过可靠的事件日志记录协议(RELP),您可以降低消息丢失的风险通过 TCP 发送和接收 syslog 消息。RELP 提供可靠的事件消息交付,这对于无法接受消息丢失的环境中非常有用。要使用 RELP,请配置服务器上运行的 imrelp 输入模块并接收日志,以及在客户端上运行的 omrelp 输出模块,并将日志发送到日志记录服务器。

先决条件

-

您已在服务器和客户端系统中安装了

rsyslog、librelp和rsyslog-relp软件包。 - 在 SELinux 中允许指定的端口并在防火墙中打开。

流程

配置客户端系统以可靠远程记录:

在客户端系统上,在

/etc/rsyslog.d/目录中创建一个新的.conf文件,例如relpclient.conf,并插入以下内容:module(load="omrelp") *.* action(type="omrelp" target="_target_IP_" port="_target_port_")

module(load="omrelp") *.* action(type="omrelp" target="_target_IP_" port="_target_port_")Copy to Clipboard Copied! Toggle word wrap Toggle overflow 其中:

-

target_IP是日志记录服务器的 IP 地址。 -

target_port是日志记录服务器的端口。

-

-

保存对

/etc/rsyslog.d/relpclient.conf文件的更改。 重新启动

rsyslog服务。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选: 如果没有启用

rsyslog,请确保rsyslog服务在重启后自动启动:systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

配置服务器系统以可靠远程记录:

在服务器系统中,在

/etc/rsyslog.d/目录中创建一个新的.conf文件,例如reserv.conf,并插入以下内容:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 其中:

-

log_path指定存储消息的路径。 -

target_port是日志记录服务器的端口。使用与客户端配置文件中相同的值。

-

-

保存对

/etc/rsyslog.d/relpserv.conf文件的更改。 重新启动

rsyslog服务。systemctl restart rsyslog

# systemctl restart rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow 可选: 如果没有启用

rsyslog,请确保rsyslog服务在重启后自动启动:systemctl enable rsyslog

# systemctl enable rsyslogCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

要验证客户端系统向服务器发送信息,请按照以下步骤执行:

在客户端系统中发送测试信息:

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在服务器系统中,查看指定

log_path的日志,例如:cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: test

# cat /var/log/remote/msg/hostname/root.log Feb 25 03:53:17 hostname root[6064]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

hostname是客户端系统的主机名。请注意,该日志包含输入 logger 命令的用户的用户名,本例中为root。

6.1.10. 支持的 Rsyslog 模块

要扩展 Rsyslog 应用程序的功能,您可以使用特定的模块。模块提供额外的输入(Input 模块)、输出(输出模块)和其他功能。模块也可以提供在加载模块后可用的其他配置指令。

您可以输入以下命令列出您系统中安装的输入和输出模块:

ls /usr/lib64/rsyslog/{i,o}m*

# ls /usr/lib64/rsyslog/{i,o}m*

在安装了 rsyslog-doc 软件包后,您可以在 /usr/share/doc/rsyslog/html/configuration/modules/idx_output.html 文件中查看所有可用的 rsyslog 模块。

6.1.11. 配置 netconsole 服务为将内核信息记录到远程主机

当无法登录到磁盘或使用串行控制台时,您可以使用 netconsole 内核模块和同名服务将内核消息通过网络记录到远程 rsyslog 服务。

先决条件

-

远程主机上已安装系统日志服务,如

rsyslog。 - 远程系统日志服务被配置为接收来自此主机的日志条目。

流程

安装

netconsole-service软件包:yum install netconsole-service

# yum install netconsole-serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑

/etc/sysconfig/netconsole文件,并将SYSLOGADDR参数设为远程主机的 IP 地址:SYSLOGADDR=192.0.2.1

# SYSLOGADDR=192.0.2.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 启用并启动

netconsole服务:systemctl enable --now netconsole

# systemctl enable --now netconsoleCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

-

在远程系统日志服务器上显示

/var/log/messages文件。

6.2. 使用 logging 系统角色

作为系统管理员,您可以使用 logging 系统角色将 Red Hat Enterprise Linux 主机配置为日志服务器,以从多个客户端系统收集日志。

6.2.1. 使用 logging RHEL 系统角色过滤本地日志消息

您可以使用 logging RHEL 系统角色的基于属性的过滤器根据各种条件过滤本地日志消息。例如,您可以实现:

- 日志清晰:在高流量环境中,日志可能会快速增长。专注于特定消息(如错误)有助于更快地识别问题。

- 优化的系统性能: Excessive 日志量通常与系统性能下降连接。仅针对重要事件选择的日志可以防止资源耗尽,这样可让您的系统更有效地运行。

- 增强安全性:通过安全消息进行高效过滤,如系统错误和失败的登录,有助于仅捕获相关日志。这对于检测漏洞和符合合规性标准非常重要。

先决条件

- 您已准备好控制节点和受管节点

- 以可在受管主机上运行 playbook 的用户登录到控制节点。

-

用于连接到受管节点的帐户具有

sudo权限。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括以下内容:

logging_inputs-

定义日志记录输入字典的列表。

type: basics选项涵盖了systemd日志或 Unix 套接字的输入。 logging_outputs-

定义日志输出字典的列表。

type: files选项支持将日志存储到本地文件,通常存储在/var/log/目录中。property: msg;property: contains; 和property_value:选项指定包含错误字符串的所有日志都存储在error/var/log/errors.log文件中。property: msg;property: !contains; 和property_value: error选项指定所有其他日志都放在/var/log/others.log文件中。您可以将错误值替换为您要过滤的字符串。 logging_flows-

定义日志记录流字典列表,以指定

logging_inputs和logging_outputs之间的关系。inputs: [files_input]选项指定从其处理日志的输入列表。输出: [files_output0, files_output1]选项指定日志发送到的输出列表。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.logging/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不会防止错误但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

在受管节点上,测试

/etc/rsyslog.conf文件的语法:rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run... rsyslogd: End of config validation run. Bye.

# rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run... rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在受管节点上,验证系统是否向日志发送包含

error字符串的信息:发送测试信息:

logger error

# logger errorCopy to Clipboard Copied! Toggle word wrap Toggle overflow 查看

/var/log/errors.log日志,例如:cat /var/log/errors.log Aug 5 13:48:31 hostname root[6778]: error

# cat /var/log/errors.log Aug 5 13:48:31 hostname root[6778]: errorCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

hostname是客户端系统的主机名。请注意,该日志包含输入 logger 命令的用户的用户名,本例中为root。

6.2.2. 使用 logging RHEL 系统角色应用远程日志解决方案

您可以使用 logging RHEL 系统角色配置远程日志记录解决方案,其中一个或多个客户端从 systemd-journal 服务获取日志并将其转发到远程服务器。服务器从 remote_rsyslog 和 remote_files 配置接收远程输入,并将日志输出到远程主机名命名的目录中的本地文件。

因此,您可以涵盖您需要的用例:

- 集中式日志管理:从单一存储点收集、访问和管理多台计算机的日志消息,简化了日常监控和故障排除任务。此外,此用例还减少了登录各个计算机来检查日志消息的需要。

- 增强安全性:在一个中央位置存储日志消息可增加他们处于安全且篡改的环境中的几率。这样的环境可以更轻松地检测和响应安全事件,并更方便地满足审计要求。

- 提高了日志分析效率:协调来自多个系统的日志消息对于跨多个机器或服务的复杂问题的快速故障排除非常重要。这样,您可以快速分析和交叉引用来自不同来源的事件。

先决条件

- 您已准备好控制节点和受管节点

- 以可在受管主机上运行 playbook 的用户登录到控制节点。

-

用于连接到受管节点的帐户具有

sudo权限。 - 在服务器或客户端系统的 SELinux 策略中定义端口,并打开这些端口的防火墙。默认 SELinux 策略包括端口 601、514、6514、10514 和 20514。要使用其他端口,请参阅 修改客户端和服务器系统 上的 SELinux 策略。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 的第一个 play 中指定的设置包括:

logging_inputs-

定义日志记录输入字典的列表。

type: remote选项涵盖通过网络的其他日志记录系统的远程输入。udp_ports: [ 601 ]选项定义要监控的 UDP 端口号的列表。tcp_ports: [ 601 ]选项定义要监控的 TCP 端口号列表。如果设置了udp_ports和tcp_ports,则使用udp_ports,并丢弃tcp_ports。 logging_outputs-

定义日志输出字典的列表。

type: remote_files选项使输出将日志存储到每个远程主机和程序名称,其源自日志。 logging_flows-

定义日志记录流字典列表,以指定

logging_inputs和logging_outputs之间的关系。inputs: [remote_udp_input, remote_tcp_input]选项指定从其处理日志的输入列表。outputs: [remote_files_output]选项指定日志发送到的输出列表。

示例 playbook 的第二个 play 中指定的设置包括:

logging_inputs-

定义日志记录输入字典的列表。

type: basics选项涵盖了systemd日志或 Unix 套接字的输入。 logging_outputs-

定义日志输出字典的列表。

type: forwards选项支持通过网络向远程日志服务器发送日志。severity: info选项指的是有关信息重要性的日志消息。facility: mail选项指的是正在生成日志消息的系统程序类型。target: <host1.example.com> 选项指定远程日志记录服务器的主机名。udp_port: 601/tcp_port: 601选项定义远程日志记录服务器侦听的 UDP/TCP 端口。 logging_flows-

定义日志记录流字典列表,以指定

logging_inputs和logging_outputs之间的关系。inputs: [basic_input]选项指定从其处理日志的输入列表。输出: [forward_output0, forward_output1]选项指定日志发送到的输出列表。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.logging/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不会防止错误但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

在客户端和服务器系统上测试

/etc/rsyslog.conf文件的语法:rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run (level 1), master config /etc/rsyslog.conf rsyslogd: End of config validation run. Bye.

# rsyslogd -N 1 rsyslogd: version 8.1911.0-6.el8, config validation run (level 1), master config /etc/rsyslog.conf rsyslogd: End of config validation run. Bye.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 验证客户端系统向服务器发送信息:

在客户端系统中发送测试信息:

logger test

# logger testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在服务器系统上,查看

/var/log/<host2.example.com>/messages日志,例如:cat /var/log/<host2.example.com>/messages Aug 5 13:48:31 <host2.example.com> root[6778]: test

# cat /var/log/<host2.example.com>/messages Aug 5 13:48:31 <host2.example.com> root[6778]: testCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中

<host2.example.com>是客户端系统的主机名。请注意,该日志包含输入 logger 命令的用户的用户名,本例中为root。

6.2.3. 使用带有 TLS 的 logging RHEL 系统角色

传输层安全性(TLS)是一种加密协议,旨在允许计算机网络上的安全通信。

您可以使用 logging RHEL 系统角色配置日志消息的安全传输,其中一个或多个客户端从 systemd-journal 服务获取日志,并在使用 TLS 时将它们传送到远程服务器。

通常,在远程日志记录解决方案中传输日志的 TLS 在不可信或公共网络(如互联网)发送敏感数据时使用。另外,通过在 TLS 中使用证书,您可以确保客户端将日志转发到正确的可信服务器。这可以防止诸如"man-in-the-middle"的攻击。

6.2.3.1. 配置带有 TLS 的客户端日志

您可以使用 logging RHEL 系统角色在 RHEL 客户端上配置日志,并使用 TLS 加密将日志传送到远程日志系统。

此流程创建私钥和证书。接下来,它会在 Ansible 清单中 clients 组的所有主机上配置 TLS。TLS 对信息的传输进行加密,确保日志在网络安全传输。

您不必在 playbook 中调用 certificate RHEL 系统角色来创建证书。当设置了 变量时,logging RHEL 系统角色会自动调用它。

logging _certificates

要让 CA 能够为创建的证书签名,受管节点必须在 IdM 域中注册。

先决条件

- 您已准备好控制节点和受管节点

- 以可在受管主机上运行 playbook 的用户登录到控制节点。

-

用于连接到受管节点的帐户具有

sudo权限。 - 受管节点已在 IdM 域中注册。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括以下内容:

logging_certificates-

此参数的值被传给

certificateRHEL 系统角色中的certificate_requests,并用来创建私钥和证书。 logging_pki_files使用这个参数,您可以配置日志记录用来查找 CA 证书和用于 TLS 的密钥文件的路径和其他设置,使用以下子参数指定:

ca_cert、ca_cert_src、cert、cert_src、private_key、private_key_src和tls。注意如果您使用

logging_certificates在受管节点上创建文件,请不要使用ca_cert_src,cert_src, 和private_key_src,用于复制由logging_certificates创建的文件。ca_cert-

表示受管节点上 CA 证书文件的路径。默认路径为

/etc/pki/tls/certs/ca.pem,文件名由用户设置。 cert-

表示受管节点上证书文件的路径。默认路径为

/etc/pki/tls/certs/server-cert.pem,文件名由用户设置。 private_key-

表示受管节点上私钥文件的路径。默认路径为

/etc/pki/tls/private/server-key.pem,文件名由用户设置。 ca_cert_src-

代表控制节点上 CA 证书文件的路径,该路径被复制到目标主机上由

ca_cert指定的位置。如果使用logging_certificates,请不要使用它。 cert_src-

代表控制节点上证书文件的路径,该文件的路径被复制到目标主机上由

cert指定的位置。如果使用logging_certificates,请不要使用它。 private_key_src-

代表控制节点上私钥文件的路径,该路径被复制到目标主机上由

private_key指定的位置。如果使用logging_certificates,请不要使用它。 tls-

将此参数设为

true以确保通过网络安全地传输日志。如果您不想要一个安全的包装程序,您可以设置tls: false。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.logging/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不会防止错误但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

其他资源

-

/usr/share/ansible/roles/rhel-system-roles.logging/README.md文件 -

/usr/share/doc/rhel-system-roles/logging/目录 -

/usr/share/ansible/roles/rhel-system-roles.certificate/README.md文件 -

/usr/share/doc/rhel-system-roles/certificate/目录 - 使用 RHEL 系统角色请求证书。

-

rsyslog.conf (5)和syslog (3)手册页

6.2.3.2. 配置带有 TLS 的服务器日志

您可以使用 logging RHEL 系统角色在 RHEL 服务器上配置日志,并将它们设置为使用 TLS 加密从远程日志系统接收日志。

此流程创建私钥和证书。接下来,它会在 Ansible 清单中 server 组中的所有主机上配置 TLS。

您不必在 playbook 中调用 certificate RHEL 系统角色来创建证书。logging RHEL 系统角色会自动调用它。

要让 CA 能够为创建的证书签名,受管节点必须在 IdM 域中注册。

先决条件

- 您已准备好控制节点和受管节点

- 以可在受管主机上运行 playbook 的用户登录到控制节点。

-

用于连接到受管节点的帐户具有

sudo权限。 - 受管节点已在 IdM 域中注册。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括以下内容:

logging_certificates-

此参数的值被传给

certificateRHEL 系统角色中的certificate_requests,并用来创建私钥和证书。 logging_pki_files使用这个参数,您可以配置日志记录用来查找 CA 证书和用于 TLS 的密钥文件的路径和其他设置,使用以下子参数指定:

ca_cert、ca_cert_src、cert、cert_src、private_key、private_key_src和tls。注意如果您使用

logging_certificates在受管节点上创建文件,请不要使用ca_cert_src,cert_src, 和private_key_src,用于复制由logging_certificates创建的文件。ca_cert-

表示受管节点上 CA 证书文件的路径。默认路径为

/etc/pki/tls/certs/ca.pem,文件名由用户设置。 cert-

表示受管节点上证书文件的路径。默认路径为

/etc/pki/tls/certs/server-cert.pem,文件名由用户设置。 private_key-

表示受管节点上私钥文件的路径。默认路径为

/etc/pki/tls/private/server-key.pem,文件名由用户设置。 ca_cert_src-

代表控制节点上 CA 证书文件的路径,该路径被复制到目标主机上由

ca_cert指定的位置。如果使用logging_certificates,请不要使用它。 cert_src-

代表控制节点上证书文件的路径,该文件的路径被复制到目标主机上由

cert指定的位置。如果使用logging_certificates,请不要使用它。 private_key_src-

代表控制节点上私钥文件的路径,该路径被复制到目标主机上由

private_key指定的位置。如果使用logging_certificates,请不要使用它。 tls-

将此参数设为

true以确保通过网络安全地传输日志。如果您不想要一个安全的包装程序,您可以设置tls: false。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.logging/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不会防止错误但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.2.4. 使用带有 RELP 的日志记录 RHEL 系统角色

可靠的事件日志协议(RELP)是一种通过 TCP 网络记录数据和消息的网络协议。它确保了事件消息的可靠传递,您可以在不容许任何消息丢失的环境中使用它。

RELP 发送者以命令的形式传输日志条目,接收器会在处理后确认它们。为确保一致性,RELP 将事务数保存到传输的命令中,以便进行任何类型的消息恢复。

您可以考虑在 RELP 客户端和 RELP Server 间的远程日志系统。RELP 客户端将日志传送给远程日志系统,RELP 服务器接收由远程日志系统发送的所有日志。要实现这种用例,您可以使用 logging RHEL 系统角色将日志记录系统配置为可靠地发送和接收日志条目。

6.2.4.1. 配置带有 RELP 的客户端日志

您可以使用 logging RHEL 系统角色配置保存在带有 RELP 的远程日志系统的日志消息传输。

此流程对 Ansible 清单中 客户端 组中的所有主机配置 RELP。RELP 配置使用传输层安全(TLS)来加密消息传输,保证日志在网络上安全传输。

先决条件

- 您已准备好控制节点和受管节点

- 以可在受管主机上运行 playbook 的用户登录到控制节点。

-

用于连接到受管节点的帐户具有

sudo权限。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括以下内容:

target- 这是一个必需的参数,用于指定运行远程日志系统的主机名。

port- 远程日志记录系统正在监听的端口号。

tls确保日志在网络上安全地传输。如果您不想要安全打包程序,可以将

tls变量设置为false。在与 RELP 工作时,默认的tls参数被设置为 true,且需要密钥/证书和 triplets {ca_cert、cert、private_key} 和/或 {ca_cert_src,cert_src,private_key_src}。-

如果设置了 {

ca_cert_src,cert_src,private_key_src} 三元组,则默认位置/etc/pki/tls/certs和/etc/pki/tls/private被用作受管节点上的目的地,以便从控制节点传输文件。在这种情况下,文件名与 triplet 中的原始名称相同 -

如果设置了 {

ca_cert,cert,private_key} 三元组,则文件在日志配置前应位于默认路径上。 - 如果两个三元组都设置了,则文件将从控制节点的本地路径传输到受管节点的特定路径。

-

如果设置了 {

ca_cert-

表示 CA 证书的路径。默认路径为

/etc/pki/tls/certs/ca.pem,文件名由用户设置。 cert-

表示证书的路径。默认路径为

/etc/pki/tls/certs/server-cert.pem,文件名由用户设置。 private_key-

表示私钥的路径。默认路径为

/etc/pki/tls/private/server-key.pem,文件名由用户设置。 ca_cert_src-

代表复制到受管节点的本地 CA 证书文件路径。如果指定了

ca_cert,则会将其复制到该位置。 cert_src-

代表复制到受管节点的本地证书文件路径。如果指定了

cert,则会将其复制到该位置。 private_key_src-

代表复制到受管节点的本地密钥文件路径。如果指定了

private_key,则会将其复制到该位置。 pki_authmode-

接受身份验证模式为

name或fingerprint。 permitted_servers- 日志客户端允许通过 TLS 连接和发送日志的服务器列表。

输入- 日志输入字典列表。

输出- 日志输出字典列表。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.logging/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不会防止错误但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

6.2.4.2. 配置带有 RELP 的服务器日志

您可以使用 logging RHEL 系统角色配置服务器,以从带有 RELP 的远程日志记录系统接收日志信息。

此流程对 Ansible 清单中 服务器 组中的所有主机配置 RELP。RELP 配置使用 TLS 加密消息传输,以保证在网络上安全地传输日志。

先决条件

- 您已准备好控制节点和受管节点

- 以可在受管主机上运行 playbook 的用户登录到控制节点。

-

用于连接到受管节点的帐户具有

sudo权限。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括以下内容:

port- 远程日志记录系统正在监听的端口号。

tls确保日志在网络上安全地传输。如果您不想要安全打包程序,可以将

tls变量设置为false。在与 RELP 工作时,默认的tls参数被设置为 true,且需要密钥/证书和 triplets {ca_cert、cert、private_key} 和/或 {ca_cert_src,cert_src,private_key_src}。-

如果设置了 {

ca_cert_src,cert_src,private_key_src} 三元组,则默认位置/etc/pki/tls/certs和/etc/pki/tls/private被用作受管节点上的目的地,以便从控制节点传输文件。在这种情况下,文件名与 triplet 中的原始名称相同 -

如果设置了 {

ca_cert,cert,private_key} 三元组,则文件在日志配置前应位于默认路径上。 - 如果两个三元组都设置了,则文件将从控制节点的本地路径传输到受管节点的特定路径。

-

如果设置了 {

ca_cert-

表示 CA 证书的路径。默认路径为

/etc/pki/tls/certs/ca.pem,文件名由用户设置。 cert-

表示证书的路径。默认路径为

/etc/pki/tls/certs/server-cert.pem,文件名由用户设置。 private_key-

表示私钥的路径。默认路径为

/etc/pki/tls/private/server-key.pem,文件名由用户设置。 ca_cert_src-

代表复制到受管节点的本地 CA 证书文件路径。如果指定了

ca_cert,则会将其复制到该位置。 cert_src-

代表复制到受管节点的本地证书文件路径。如果指定了

cert,则会将其复制到该位置。 private_key_src-

代表复制到受管节点的本地密钥文件路径。如果指定了

private_key,则会将其复制到该位置。 pki_authmode-

接受身份验证模式为

name或fingerprint。 permitted_clients- 日志记录服务器允许通过 TLS 连接和发送日志的客户端列表。

输入- 日志输入字典列表。

输出- 日志输出字典列表。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.logging/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不会防止错误但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第 7 章 使用日志文件对问题进行故障排除

日志文件包含有关系统的消息,包括内核、服务及其上运行的应用。这些信息可帮助故障排除问题或监控系统功能。Red Hat Enterprise Linux 中的日志记录系统是基于内置的 syslog 协议的。特定的程序使用这个系统记录事件并将其整理到日志文件中,这些文件在审核操作系统和故障排除各种问题时非常有用。

7.1. 处理 syslog 信息的服务

以下两个服务处理 syslog 信息:

-

systemd-journald守护进程

systemd-journald 守护进程收集来自各种来源的信息并将其转发到 Rsyslog 以便进一步处理。systemd-journald 守护进程从以下来源收集信息:

- 内核

- 引导过程的早期阶段

- 启动并运行守护进程的标准和错误输出

-

Syslog -

Rsyslog服务

Rsyslog 服务根据类型和优先权对 syslog 信息进行排序,并将其写入 /var/log 目录下的文件中。/var/log 目录会永久保存日志信息。

7.2. 存储 syslog 信息的日志文件

/var/log 目录下的以下日志文件存储 syslog 信息。

-

/var/log/messages- 除以下外的所有syslog信息 -

/var/log/secure- 与安全和验证相关的信息和错误 -

/var/log/maillog- 与邮件服务器相关的信息和错误 -

/var/log/cron- 与定期执行的任务相关的日志文件 -

/var/log/boot.log- 与系统启动相关的日志文件

上述列表仅包含一些文件,/var/log/ 目录中的实际文件列表取决于哪些服务和应用程序登录到这个目录。

7.3. 使用命令行查看日志

Journal 是 systemd 的一个组件,可帮助查看和管理日志文件。它解决了与传统日志记录相关的问题,与系统的其余部分紧密集成,并支持各种日志记录技术以及日志条目的访问管理。

您可以通过命令行,使用 journalctl 命令查看系统日志中的消息。

| 命令 | 描述 |

|---|---|

|

| 显示所有收集的日志条目。 |

|

|

显示与特定文件相关的日志。例如: |

|

| 显示当前引导的日志。 |

|

| 显示当前引导的内核日志。 |

| 命令 | 描述 |

|---|---|

|

|

过滤日志以显示与 |

|

|

合并匹配。例如,这个命令显示与 |

|

|

加号(+)分隔符将两个表达式按逻辑 OR 组合在一起。例如,这个命令显示来自带有 |

|

|

此命令显示与引用同一字段的任一表达式匹配的所有条目。在这里,这个命令会显示与 systemd-unit |

| 命令 | 描述 |

|---|---|

|

| 显示引导号、其 ID 以及与引导相关的第一条和最后一个消息的时间戳列表。您可以在下一个命令中使用 ID 来查看详细信息。 |

|

| 显示有关指定的引导 ID 的信息。 |

7.4. 查看 web 控制台中的日志

了解如何在 RHEL web 控制台中访问、查看和过滤日志。

7.4.1. 查看 web 控制台中的日志

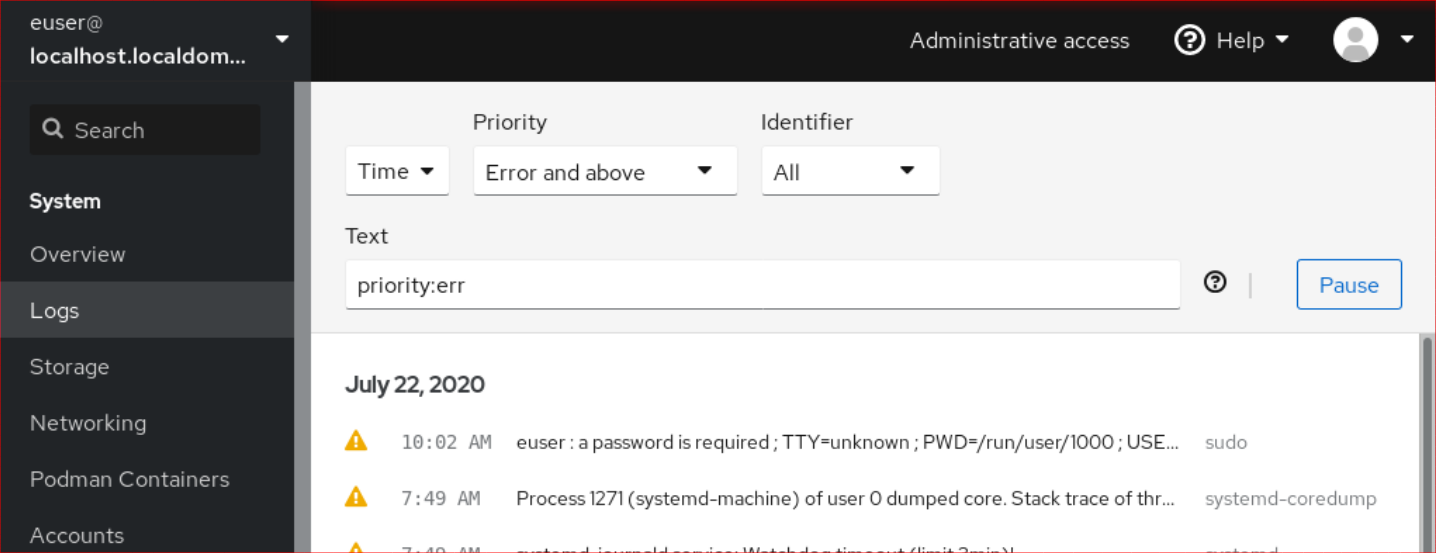

RHEL 8 web 控制台日志部分是 journalctl 实用程序的 UI。您可以在 web 控制台界面中访问系统日志。

先决条件

- 已安装 RHEL 8 web 控制台。

- 您已启用了 cockpit 服务。

您的用户帐户被允许登录到 web 控制台。

具体步骤请参阅安装并启用 Web 控制台。

流程

登录到 RHEL 8 web 控制台。

详情请参阅 登录到 web 控制台。

点 Logs。

- 点击列表中的选定日志条目条目,打开日志条目详情。

您可以使用 按钮在显示时暂停新日志条目。恢复新日志条目后,Web 控制台将加载您使用 按钮后报告的所有日志条目。

您可以根据时间、优先级或标识符过滤日志。如需更多信息,请参阅 web 控制台中的过滤日志。

7.4.2. 在 web 控制台中过滤日志

您可以在 web 控制台中过滤日志条目。

先决条件

- 已安装 RHEL 8 web 控制台。

- 您已启用了 cockpit 服务。

您的用户帐户被允许登录到 web 控制台。

具体步骤请参阅安装并启用 Web 控制台。

流程

登录到 RHEL 8 web 控制台。

详情请参阅 登录到 web 控制台。

- 点 Logs。

- 默认情况下,Web 控制台显示最新的日志条目。要根据具体时间范围过滤,请点 Time 下拉菜单并选择一个首选的选项。

- 默认情况下会显示 Error 及更高级别的日志列表。要根据不同的优先级过滤,请点击 Error 及更高下拉菜单并选择一个首选的优先级。

- 默认情况下,Web 控制台会显示所有标识符的日志。要过滤特定标识符的日志,请点 All 下拉菜单并选择标识符。

- 要打开日志条目,请点所选日志。

7.4.3. 在 web 控制台中过滤日志的文本搜索选项

文本搜索选项功能为过滤日志提供了大量选项。如果您决定使用文本搜索过滤日志,您可以使用三个下拉菜单中定义的预定义选项,或者您可以自己键入整个搜索。

下拉菜单

您可以使用三个下拉菜单来指定搜索的主参数:

- 时间 :此下拉菜单包含搜索的不同时间范围的预定义搜索。

-

Priority:此下拉菜单提供了不同优先级级别的选项。它对应于

journalctl --priority选项。默认优先级值为 Error 及以上。每次在不指定其它优先级时,会设置它。 -

Identifier:在这个下拉菜单中,您可以选择要过滤的标识符。对应于

journalctl --identifier选项。

限定符

您可以使用六个限定符来指定搜索。它们包含在用于过滤日志表的 Options 中。

日志字段

如果要搜索特定日志字段,可以用其内容指定字段。

在日志信息中进行自由文本搜索

您可以在日志消息中过滤您选择的任何文本字符串。字符串也可以采用正则表达式的形式。

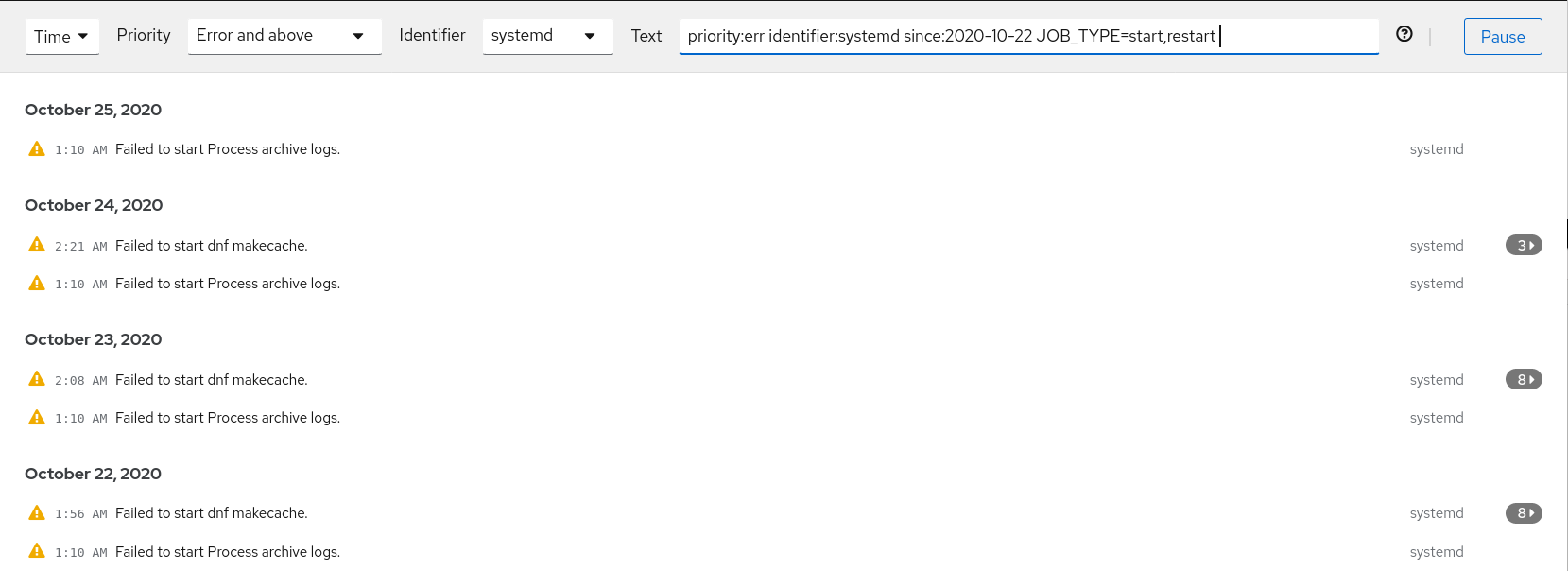

高级日志过滤 I

过滤 2020 年 10 月 22 日之后带有 'systemd' 识别的、日志字段 'JOB_TYPE' 是 'start' 或 'restart 的所有日志信息。

-

在搜索字段中输入

identifier:systemd since:2020-10-22 JOB_TYPE=start,restart。 检查结果。

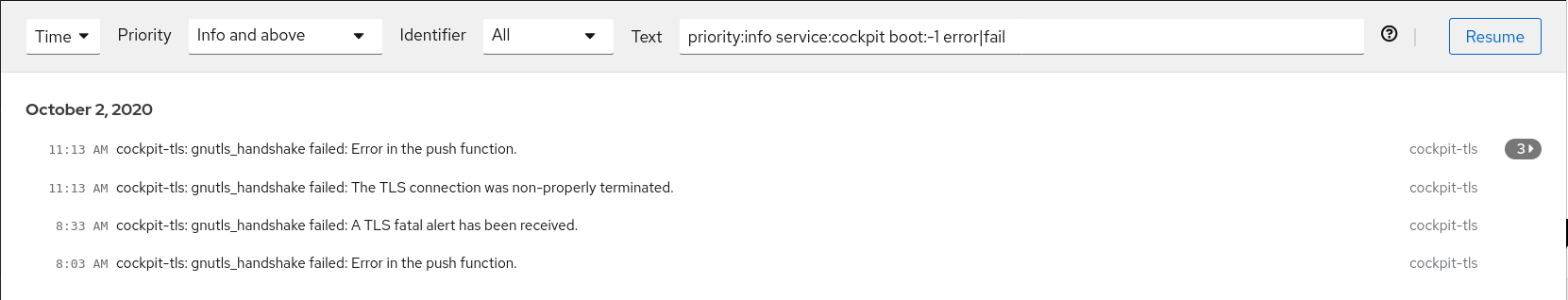

高级日志过滤 II

过滤上一次启动前出现的所有来自"cockpit.service' systemd 单元且邮件正文包含"error"或"fail"的所有日志消息。

-

在搜索字段中输入

service:cockpit boot:-1 error|fail。 检查结果。

7.4.4. 使用文本搜索框过滤 web 控制台中的日志

您可以使用 web 控制台中的文本搜索框根据不同参数过滤日志。搜索合并了过滤下拉菜单、限定符、日志字段和自由格式字符串搜索的使用。

先决条件

- 已安装 RHEL 8 web 控制台。

- 您已启用了 cockpit 服务。

您的用户帐户被允许登录到 web 控制台。

具体步骤请参阅安装并启用 Web 控制台。

流程

登录到 RHEL web 控制台。

详情请参阅 Web 控制台的日志记录。

- 点 Logs。

使用下拉菜单指定您想要过滤的三个主要的限定符 - 时间范围、优先级和标识符。

优先级(Priority) 限定符总需要有一个值。如果没有指定,它会自动过滤 Error 及以上 优先级。请注意,您设置的选项反映了在文本搜索框中。

指定您要过滤的 log 字段。

您可以添加几个日志字段。

- 您可以使用自由格式的字符串搜索任何其他内容。搜索框也接受正则表达式。

7.4.5. 日志过滤选项

有几个 journalctl 选项可用于在 web 控制台中过滤日志,这或许非常有用。其中一些已作为 web 控制台界面的下拉菜单的一部分进行介绍。

| 选项名称 | 使用 | 注 |

|---|---|---|

|

| 按消息优先级过滤输出。取单个数字或文本日志级别。日志级别是常见的 syslog 日志级别。如果指定了单一日志级别,则会显示具有此日志级别的所有消息或低(更重要)日志级别。 | 包括在优先级下拉菜单中。 |

|

| 显示被 syslog 标识为 SYSLOG_IDENTIFIER 的信息。可多次指定。 | 包括在 标识符 下拉菜单中。 |

|

| 仅显示最新的日志条目,并在新条目附加到日志中时持续打印新条目。 | 没有包含在下拉菜单中。 |

|

|

显示指定 |

没有包含在下拉菜单中。对应于 |

|

| 显示来自特定启动的消息。 正整数代表从日志开始查找启动,等于或小于零的整数代表将从日志末尾查找启动。因此, 1 表示日志中的第一个引导(按时间顺序排列), 2 为第 2 个,以此类推 ; -0 是最后一次引导,-1 是最后一次引导的前一个,以此类推。 | 在时间下拉菜单中作为 Current boot 或 Previous boot。其他选项需要手动编写。 |

|

| 开始显示指定日期更新或分别位于指定日期或比指定日期旧的条目。日期规格应为 "2012-10-30 18:17:16"。如果省略了时间部分,使用 "00:00:00"。如果只省略了秒的组件,使用 ":00"。如果省略了日期的部分,使用当前日期。另外,还可以使用 "yesterday"、"today"、"tomorrow"(分别代表前一天、当天和明天的 00:00:00),以及 "now"(代表当前时间)。最后,可以指定相对时间,前缀为 "-" 或 "+",分别引用当前时间前或之后的时间。 | 没有包含在下拉菜单中。 |

第 8 章 管理用户和组

防止未经授权访问文件和流程需要准确的用户和组管理。如果您没有集中管理帐户,或者您只需要特定系统上的用户帐户或组,您可以在主机上本地创建它们。

8.1. 管理用户和组帐户简介

用户和组群的控制是 Red Hat Enterprise Linux(RHEL)系统管理的核心元素。每个 RHEL 用户都有不同的登录凭证,并可分配给不同的组以自定义其系统权限。

8.1.1. 用户和组介绍

创建文件的用户是该文件的拥有者以及该文件的组所有者。这个文件会单独为拥有者、组和组以外的成员分配读、写和执行权限。文件所有者只能由 root 用户更改。root 用户和文件拥有者都可以更改对该文件的访问权限。常规用户可以将他们拥有的文件的组群所有权改为他们所属的组。

每个用户都与一个唯一数字身份号关联,称为 user ID (UID)。每个组都与一个 group ID (GID)关联。组群中的用户共享相同的读取、写入和执行该组所拥有的文件的权限。

8.1.2. 配置保留的用户和组群 ID

默认情况下,RHEL 为系统用户和组保留在 1000 以下的用户和组群 ID。您可以在 setup 软件包中找到保留的用户和组群 ID。在更改 UID_MIN 和 GID_MIN 值前创建的用户和组的 UID 和 GID 不会改变。保留的用户和组群 ID 记录在:

/usr/share/doc/setup/uidgid

/usr/share/doc/setup/uidgid要将 ID 分配给从 5000 开始的新用户和组,因为保留范围将来可能会增加。

修改 /etc/login.defs 文件中的 UID_MIN 和 GID_MIN 参数,以定义默认值(1000)以外的启动 ID。

不要通过更改 SYS_UID_MAX 来提高系统 1000 以上保留的 ID,以避免与保留 1000 限制的系统冲突。

流程

-

在编辑器中打开

/etc/login.defs文件。 设置

UID_MIN变量,例如:# Min/max values for automatic uid selection in useradd # UID_MIN 5000

# Min/max values for automatic uid selection in useradd # UID_MIN 5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow 设置

GID_MIN变量,例如:# Min/max values for automatic gid selection in groupadd # GID_MIN 5000

# Min/max values for automatic gid selection in groupadd # GID_MIN 5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow 常规用户动态分配的 UID 和 GID 现在从 5000 开始。

8.1.3. 用户私人组群

RHEL 使用用户私有组(UPG)系统配置,这有助于管理 Linux 组。无论何时在系统中添加新用户,都会创建一个用户私人组群。用户私人组群的名称与为其创建的用户的名称相同,该用户是该用户私人组群中的唯一成员。

UPG 简化了多个用户之间在项目上的协作。此外,UPG 系统配置可以安全地为新创建的文件或目录设置默认权限,因为它允许该用户和此用户所属的组对文件或目录进行修改。

所有本地组的列表都存储在 /etc/group 配置文件中。

8.2. 管理用户帐户入门

Red Hat Enterprise Linux 是一个多用户操作系统,可使不同计算机上的多个用户访问安装在一台计算机上的一个系统。每个用户都在自己的帐户下操作,因此管理用户帐户代表 Red Hat Enterprise Linux 系统管理的一个核心元素。

以下是不同类型的用户帐户:

普通用户帐户:

为特定系统用户创建普通帐户。这些帐户可以在正常的系统管理过程中添加、删除和修改。

系统用户帐户:

系统用户帐户代表系统中的特定应用程序标识符。此类帐户通常仅在软件安装时添加或操作,且不会在以后进行修改。

警告系统帐户假定在一个系统中本地可用。如果这些帐户是远程配置和提供的,如 LDAP 配置的实例中,则可能会出现系统中断和服务启动故障。

对于系统帐户,1000 以下的用户 ID 被保留。对于普通帐户,使用从 1000 开始的 ID。要为用户和组定义 min/max ID,系统用户和组,请查看

/etc/login.defs文件。组:

组是出于共同目的将多个用户帐户连接在一起的实体,例如对特定文件授予访问权限。

8.2.1. 使用命令行工具管理帐户和组

使用以下基本命令行工具管理用户帐户和组。

流程

创建新的用户帐户:

useradd example.user

# useradd example.userCopy to Clipboard Copied! Toggle word wrap Toggle overflow 为 example.user 所属用户帐户分配新密码:

passwd example.user

# passwd example.userCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将用户添加到组中:

usermod -a -G example.group example.user

# usermod -a -G example.group example.userCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3. 从命令行管理用户

您可以使用命令行界面(CLI)来管理用户和组。这可让您在 Red Hat Enterprise Linux 环境中添加、删除和修改用户和用户组。

8.3.1. 使用命令行添加新用户

您可以使用 useradd 工具添加新用户。

先决条件

-

有

Root访问权限

流程

添加新用户,使用:

useradd <options> <username>

# useradd <options> <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

useradd命令的选项替换 options,并使用用户名称替换 username。例 8.1. 添加新用户

添加用户 ID 为

5000的用户sarah,使用:useradd -u 5000 sarah

# useradd -u 5000 sarahCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

要验证新用户是否已添加,使用

id工具程序。id sarah

# id sarahCopy to Clipboard Copied! Toggle word wrap Toggle overflow 该命令返回:

uid=5000(sarah) gid=5000(sarah) groups=5000(sarah)

uid=5000(sarah) gid=5000(sarah) groups=5000(sarah)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.2. 使用命令行添加新组

您可以使用 groupadd 工具添加新组。

先决条件

-

有

Root访问权限

流程

要添加新组,请使用:

groupadd options group-name

# groupadd options group-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

groupadd命令的命令行选项替换 options,并使用 group-name 替换 group-name。例 8.2. 添加新组

要添加组 ID 为

5000的组sysadmins,请使用:groupadd -g 5000 sysadmins

# groupadd -g 5000 sysadminsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

要验证新组是否已添加,使用

tail实用程序。getent group sysadmin

# getent group sysadminCopy to Clipboard Copied! Toggle word wrap Toggle overflow 该命令返回:

sysadmins:x:5000:

sysadmins:x:5000:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.3. 从命令行将用户添加到补充组中

您可以将用户添加到补充组中,以管理权限或启用对特定文件或设备的访问权限。

先决条件

-

有

root访问权限

流程

要在用户的附加组中添加一个组,请使用:

usermod --append -G <group_name> <username>

# usermod --append -G <group_name> <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

要验证新的组被添加到用户

sysadmin的附加组中,请使用:groups <username>

# groups <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.4. 创建组目录

在 UPG 系统配置下,您可以将 set-group 身份权限 (setgid 位)应用到目录。setgid 位使得管理共享目录的组项目变得更加简单。当您将 setgid 位应用到某个目录中时,在该目录中创建的文件会自动分配给拥有该目录的组群。在此组中具有写和执行权限的任何用户现在可以在目录中创建、修改和删除文件。

先决条件

-

有

Root访问权限

流程

创建目录:

mkdir <directory-name>

# mkdir <directory-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建组:

groupadd <group-name>

# groupadd <group-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 向组中添加用户:

usermod --append -G <group_name> <username>

# usermod --append -G <group_name> <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将目录的用户和组群所有权与 group-name 组关联:

chgrp <group_name> <directory>

# chgrp <group_name> <directory>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 设置写入权限以允许用户创建和修改文件和目录,并设置

setgid位以在目录中应用此权限:chmod g+rwxs <directory>

# chmod g+rwxs <directory>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

要验证设置权限的正确性,请使用:

ls -ld <directory>

# ls -ld <directory>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 该命令返回:

*drwx__rws__r-x.* 2 root _group-name_ 6 Nov 25 08:45 _directory-name_

*drwx__rws__r-x.* 2 root _group-name_ 6 Nov 25 08:45 _directory-name_Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.5. 在命令行上删除用户

您可以使用命令行删除用户帐户。此外,下面提到的命令是删除用户帐户的命令,也可选择性地删除用户数据和元数据,如其主目录和配置文件。

-

您有

root访问权限。 - 用户当前存在。

确保用户已退出登录:

loginctl terminate-user user-name

# loginctl terminate-user user-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要仅删除用户帐户,而不删除用户数据:

userdel user-name

# userdel user-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要删除用户、数据和元数据:

删除用户、其主目录、其邮件假脱机及其 SELinux 用户映射:

userdel --remove --selinux-user user-name

# userdel --remove --selinux-user user-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 删除其他用户元数据:

rm -rf /var/lib/AccountsService/users/user-name

# rm -rf /var/lib/AccountsService/users/user-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 此目录存储系统在主目录可用之前所需的有关用户的信息。根据系统配置,用户在登录屏幕进行身份验证之前,主目录可能无法使用。

重要如果您没有删除此目录,并在稍后重新创建同一用户,则重新创建的用户仍可以使用从已删除的用户继承来的某些设置。

8.4. 在 Web 控制台中管理用户帐户

RHEL web 控制台提供了一个图形界面来添加、编辑和删除系统用户帐户。

您还可以在 web 控制台中设置密码过期和终止用户会话。

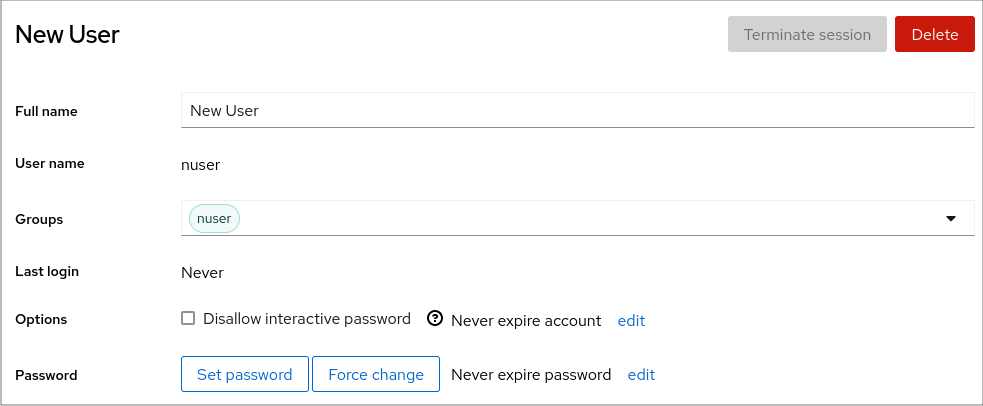

8.4.1. 使用 Web 控制台添加新帐户

您可以将用户帐户添加到系统,并通过 RHEL web 控制台为帐户设置管理权限。

先决条件

- 已安装 RHEL 8 web 控制台。

- 您已启用了 cockpit 服务。

您的用户帐户被允许登录到 web 控制台。

具体步骤请参阅安装并启用 Web 控制台。

流程

登录到 RHEL 8 web 控制台。

详情请参阅 登录到 web 控制台。

- 点 。

- 点 。

在 Full Name 字段中输入用户全名。

RHEL web 控制台会自动在全名中推荐用户名并在 User Name 字段中填充该用户名。如果您不想使用原始命名规则(由名的第一个字母和完整的姓组成),对它进行更新。

在 Password/Confirm 字段中输入密码并重新输入该密码以便验证您的密码是否正确。

下面的颜色栏显示您输入密码的安全级别,这不允许您创建使用弱密码的用户。

- 点 保存设置并关闭对话框。

- 选择新创建的帐户。

在 Groups 下拉菜单中选择您要添加到新帐户的组。

验证

- 您可以在 Accounts 设置中看到新帐户,您可以使用其凭证连接到该系统。

8.4.2. 在 web 控制台中强制密码过期

默认情况下,用户帐户将密码设定为永远不会过期。您可以设置系统密码在指定的天数后过期。当密码过期时,用户必须在下次登录时更改密码,然后才能访问系统。

先决条件

- 已安装 RHEL 8 web 控制台。

- 您已启用了 cockpit 服务。

您的用户帐户被允许登录到 web 控制台。

具体步骤请参阅安装并启用 Web 控制台。

流程

- 登录到 RHEL 8 web 控制台。

- 点 。

- 选择您要强制密码过期的用户帐户。

点 Password 行上的 。

- 在 Password expiration 对话框中,选择 Require password change every … days,然后输入一个正整数,代表密码过期的天数。

点 。

Web 控制台会立即在 Password 行上显示未来密码更改请求的日期。

8.5. 使用命令行编辑用户组

用户属于某个组集合,允许用户的逻辑组集合对文件和文件夹具有类似的访问权限。您可以从命令行编辑主和补充用户组,以更改用户的权限。

8.5.1. 主和补充用户组

组是出于共同目的将多个用户帐户连接在一起的实体,例如对特定文件授予访问权限。

在 RHEL 中,用户组可以充当主或补充组。主和补充组具有以下属性:

- 主组

- 每个用户始终只有一个主组。

- 您可以更改用户的主组。

- 补充组

- 您可以将现有用户添加到现有的补充组中,以使用相同的安全和访问权限管理组中的用户。

- 用户可以是零、一个或多个补充组的成员。

8.5.2. 列出用户的主和补充组

您可以列出用户的组,以查看他们所属的主和补充组。

流程

显示用户的主组以及任何补充组的名称:

groups user-name

$ groups user-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果不提供用户名,则命令将显示当前用户的组成员身份。第一个组是主组,后跟可选的补充组。

例 8.3. 列出用户 sarah 的组:

groups sarah

$ groups sarahCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出显示:

sarah : sarah wheel developer

sarah : sarah wheel developerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 用户

arah有一个主组sarah,它是补充组wheel和developer的成员。

8.5.3. 更改用户的主组

您可以将现有用户的主组更改为一个新组。

先决条件

-

root访问权限 - 新组必须存在

流程

更改用户的主组:

usermod -g <group-name> <user-name>

# usermod -g <group-name> <user-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意更改用户的主组时,命令还会将用户主目录中所有文件的组所有权自动更改为新的主组。您必须手动修复用户主目录外文件的组所有权。

验证您是否更改了用户的主组:

groups <username>

$ groups <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.5.4. 从命令行将用户添加到补充组中

您可以将用户添加到补充组中,以管理权限或启用对特定文件或设备的访问权限。

先决条件

-

有

root访问权限

流程

要在用户的附加组中添加一个组,请使用:

usermod --append -G <group_name> <username>

# usermod --append -G <group_name> <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

要验证新的组被添加到用户

sysadmin的附加组中,请使用:groups <username>

# groups <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.5.5. 从补充组中删除用户

您可以从补充组中删除现有的用户,以限制他们对文件和设备的权限或访问。

先决条件

-

有

root访问权限

流程

从补充组中删除用户:

gpasswd -d <user-name> <group-name>

# gpasswd -d <user-name> <group-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

验证您是否从次要组 developers 中删除了用户 sarah:

groups <username>

$ groups <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.5.6. 更改用户的所有补充组

您可以覆盖您希望用户保留其成员的补充组的列表。

先决条件

-

您有

root访问权限。 - 补充组必须存在。

流程

覆盖用户的补充组的列表:

usermod -G <group-names> <username>

# usermod -G <group-names> <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要将用户一次添加到多个补充组中,请使用逗号分隔组名称,并且没有插入空格。例如:

wheel,developer。重要如果用户是当前您未指定的组的成员,则该命令会从组中删除该用户。

验证

验证您是否正确设置了补充组列表:

groups <username>

# groups <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.6. 更改和重置根密码

如果现有的 root 密码不再满意,您可以以 root 用户身份和非 root 用户更改它。

8.6.1. 作为 root 用户更改 root 密码

您可以使用 passwd 命令以 root 用户身份更改 root 密码。

先决条件

-

有

Root访问权限

流程

要更改

root密码,使用:passwd

# passwdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在修改前,会提示您输入您当前的密码。

8.6.2. 以非 root 用户的身份更改或重置根密码

您可以使用 passwd 命令以非 root 用户身份更改或重置忘掉的root 密码。

先决条件

- 您可以以非 root 用户身份登录。

-

有以 root 身份使用

sudo执行命令的权限。

流程

以

wheel组中的非 root 用户身份修改或重置root密码,请使用:sudo passwd root

$ sudo passwd rootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 此时会提示您输入当前的非 root 密码,然后才能更改

root密码。

8.6.3. 重置 root 密码

如果您无法以 root 用户身份登录,且没有具有 sudo 权限的非 root 用户,您可以重置 root 密码或不属于管理 wheel 组,您可以通过将系统引导至特殊模式来重置 root 密码。在这个模式中,引导过程会在系统从 initramfs 接管控制权到实际系统前停止。

流程

重启系统,在 GRUB 引导屏幕上按 键中断引导过程。

此时会出现内核引导参数。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 将光标设置为以 linux 开头的行的末尾。

-

将

rd.break附加到以linux开头的行的末尾。 按 使用更改的参数启动系统。

此时会出现

switch_root提示符。将文件系统重新挂载为可写:

mount -o remount,rw /sysroot

# mount -o remount,rw /sysrootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 默认情况下,文件系统以只读形式挂载到

/sysroot目录中。将文件系统重新挂载为可写才可以更改密码。进入

chroot环境:chroot /sysroot

# chroot /sysrootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重置

root密码:passwd

# passwdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 按照命令行中的步骤完成

root密码的更改。在下次系统引导时启用 SELinux 重新标记进程:

touch /.autorelabel

# touch /.autorelabelCopy to Clipboard Copied! Toggle word wrap Toggle overflow 退出

chroot环境:exit

# exitCopy to Clipboard Copied! Toggle word wrap Toggle overflow 退出

switch_root提示符,以重启系统:exit

exitCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 等待 SELinux 重新标记过程完成。请注意,重新标记大型磁盘可能需要很长时间。系统会在这个过程完成后自动重启。

验证

-

使用新的

root密码,以 root 用户身份登录。 可选:显示与当前有效用户 ID 关联的用户名:

whoami

# whoamiCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第 9 章 管理 sudo 访问

系统管理员可以授予 sudo 访问权限,以允许非 root 用户执行通常为 root 用户保留的管理命令。

9.1. sudoers 中的用户授权

/etc/sudoers 文件,默认情况下,在 /etc/sudoers.d/ 目录中指定哪些用户可以使用 sudo 命令以其他用户身份执行命令。规则可应用到单个用户和用户组。您还可以使用别名轻松地为主机组、命令,甚至用户定义规则。

当用户为没有授权的用户输入带有 sudo 的命令时,系统会将包含字符串 <username> : user NOT in sudoers 的消息记录到日志中。

默认的 /etc/sudoers 文件提供授权信息和示例。您可以通过取消相应行的注释来激活特定的示例规则。带有用户授权的部分标有以下介绍:

## Next comes the main part: which users can run what software on ## which machines (the sudoers file can be shared between multiple ## systems).

## Next comes the main part: which users can run what software on

## which machines (the sudoers file can be shared between multiple

## systems).

您可以使用以下格式创建新的 sudoers 授权并修改现有授权:

<username> <hostname.example.com>=(<run_as_user>:<run_as_group>) <path/to/command>

<username> <hostname.example.com>=(<run_as_user>:<run_as_group>) <path/to/command>其中:

-

<username>是输入命令的用户,如user1。如果该值以%开头,它定义一个组,例如%group1。 -

<hostname.example.com>是应用规则的主机的名称。 -

(<run_as_user>:<run_as_group>)部分 定义以其身份执行命令的用户或组。如果省略这个部分,<username>可以以 root 身份执行命令。 -

<path/to/command>是命令的完整的绝对路径。您还可以通过在命令路径后面添加这些选项,将用户限制为仅使用特定的选项和参数执行命令。如果没有指定任何选项,用户可以使用带有所有选项的命令。

您可以通过将任何这些变量替换为 ALL,来将规则应用到所有用户、主机或命令。

通过在规则的某些或多个部分中使用 ALL,可能会导致严重的安全风险。

您可以使用 ! 运算符对参数求反。例如,!root 指定除 root 以外的所有用户。请注意,允许特定的用户、组和命令比禁止特定的用户、组和命令更安全。这是因为允许规则还阻止新的未授权的用户或组。

避免对命令使用负规则,因为用户可以通过使用 alias 命令重命名命令来克服此类规则。

系统会从头到尾读取 /etc/sudoers 文件。因此,如果文件中包含用户的多个条目,则按顺序应用条目。如果值冲突,系统将使用最后匹配的项,即使它不是最具体的匹配。

要在系统更新期间保留规则,并更轻松地修复错误,请在 /etc/sudoers.d/ 目录中创建新文件来输入新规则,而不是直接在 /etc/sudoers 文件中输入规则。当系统在 /etc/sudoers 文件中达到以下行时,会读取 /etc/sudoers.d 目录中的文件:

#includedir /etc/sudoers.d

#includedir /etc/sudoers.d

请注意,此行开头的数字符号(#)是语法的一部分,并不意味着该行是一个注释行。该目录中文件的名称不能包含句点,也不能以波形符(~)结尾。

9.2. 添加 sudo 规则以允许组的成员以 root 用户身份执行命令

系统管理员可以通过授予他们 sudo 访问权限来允许非 root 用户执行管理命令。sudo 命令为用户提供了管理访问权限,而无需使用 root 用户的密码。

当用户需要执行管理命令时,您可以在使用 sudo 命令前执行该命令。如果用户有命令的授权,则可以执行命令,就像他们是 root 一样。

请注意以下限制:

-

只有 sudoers 配置文件中列出的用户才能使用

sudo命令。 -

命令在用户的 shell 下执行,而不是在 root shell 下执行。但是,有一些例外情况,如为任何用户授予完整的

sudo权限时。在这种情况下,用户可以在 root shell 中切换到并运行命令。例如: -

sudo -i -

sudo su -

先决条件

- 有对系统的 root 访问权限。

流程

以 root 身份,打开

/etc/sudoers文件。visudo

# visudoCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/sudoers文件定义sudo命令应用的策略。在

/etc/sudoers文件中,找到为wheel管理组中用户授予sudo访问权限的行。## Allows people in group wheel to run all commands %wheel ALL=(ALL) ALL

## Allows people in group wheel to run all commands %wheel ALL=(ALL) ALLCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

确保以

%wheel开头的行没有用数字符号(#)注释掉。 - 保存所有更改并退出编辑器。

将您要授予

sudo访问权限的用户添加到wheel管理组中。usermod --append -G wheel <username>

# usermod --append -G wheel <username>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将

<username>替换为用户的名称。

验证

以

wheel组的成员登录并运行:sudo whoami root

# sudo whoami rootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

9.3. 使非特权用户运行某些命令

作为管理员,您可以通过在 /etc/sudoers.d/ 目录中配置策略来允许非特权用户在特定工作站上输入某些命令。这比为用户授予完全 sudo 访问权限或授予 root 密码更加安全,理由如下:

- 对特权操作进行更精细的控制。您可以允许用户对特定主机执行某些操作,而不是向他们提供完整的管理访问权限。

-

更好的日志记录.当用户通过

sudo执行操作时,该操作将使用其用户名而非 root 记录。 -

透明控制。当用户试图使用

sudo权限时,您可以为用户设置电子邮件通知。

先决条件

- 有对系统的 root 访问权限。

流程

在

/etc/sudoers.d目录中创建一个新文件:visudo -f /etc/sudoers.d/<filename>

# visudo -f /etc/sudoers.d/<filename>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 文件会在编辑器中自动打开。

将以下行添加到

/etc/sudoers.d/<filename>文件中:<username> <hostname.example.com> = (<run_as_user>:<run_as_group>) <path/to/command>

<username> <hostname.example.com> = (<run_as_user>:<run_as_group>) <path/to/command>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

将

<username>替换为用户的名称。 -

将

<hostname.example.com>替换为主机的 URL。 -

将

(<run_as_user > : <run_as_group>)替换为可执行命令的用户或组。如果省略这个部分,<username>可以以 root 身份执行命令。 -

将

<path/to/command>替换为命令的完整的绝对路径。您还可以通过在命令路径后面添加这些选项,将用户限制为仅使用特定的选项和参数执行命令。如果没有指定任何选项,用户可以使用带有所有选项的命令。 - 要在一行上允许同一主机上的两个和多个命令,您可以用逗号后跟一个空格把它们分开来列出它们。

-

将

例如,要允许 user1 在 host1.example.com 上执行 dnf 和 reboot 命令,请输入:

user1 host1.example.com = /bin/dnf, /sbin/reboot

user1 host1.example.com = /bin/dnf, /sbin/reboot可选: 要在每次用户试图使用

sudo权限时收到电子邮件通知,请在文件中添加以下行:Defaults mail_always Defaults mailto="<email@example.com>"

Defaults mail_always Defaults mailto="<email@example.com>"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 保存更改,退出编辑器。

验证

要验证用户是否可以使用

sudo特权运行命令,请切换帐户:su <username> -

# su <username> -Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以用户身份,输入带有

sudo的命令:sudo whoami [sudo] password for <username>:

$ sudo whoami [sudo] password for <username>:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入用户的

sudo密码。如果正确配置了特权,sudo 以配置的用户身份执行命令。例如,使用

dnf命令,它显示以下输出:... usage: dnf [options] COMMAND ...