7.2. 在 Web UI 中启用一次性密码

身份管理(IdM)管理员可以全局或单独为 IdM 用户启用双因素身份验证(2FA)。用户在命令行或者 Web UI 登录对话框中的专用字段中的常规密码之后输入一次性密码(OTP),在这些密码之间没有空格。

启用 2FA 与强制执行 2FA 不同。如果您使用基于 LDAP-binds 的登录,IdM 用户仍可以只通过输入密码来进行身份验证。但是,如果您使用基于 krb5 的登录,则强制使用 2FA。

请注意,有一个通过对所有 LDAP 客户端强制使用 OTP 来为 LDAP-binds 强制使用 2FA 的选项。如需更多信息,请参阅 对所有 LDAP 客户端强制使用 OTP。

完成此流程,以使用 IdM Web UI 为单独的 example.user IdM 用户启用 2FA。

先决条件

- 管理员特权

流程

-

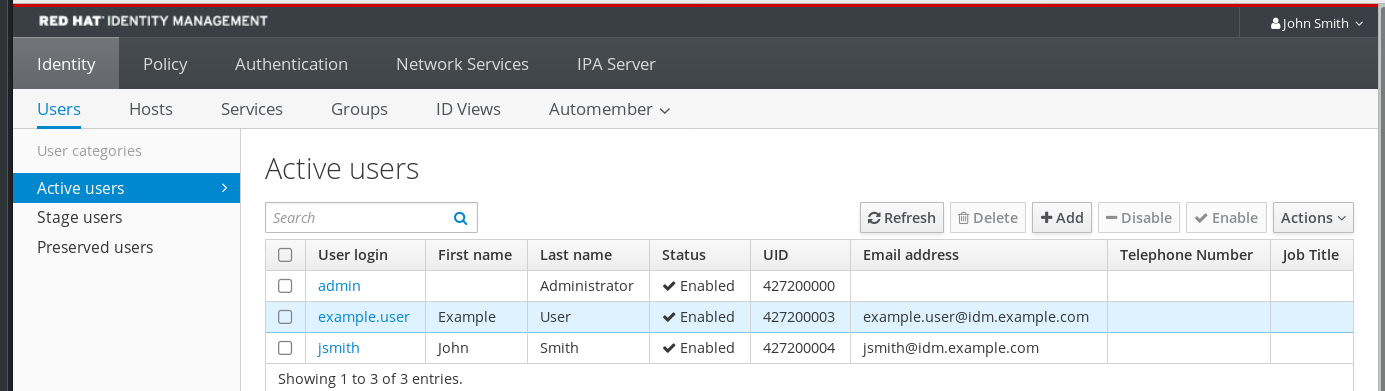

使用 IdM

admin权限登录到 IdM Web UI。 打开 Identity

Users Active users 选项卡。

- 选择 example.user 以打开用户设置。

- 在 User authentication types 中,选择 Two factor authentication (password + OTP) 。

- 点击 Save。

此时,为 IdM 用户启用了 OTP 身份验证。

现在,您或 example.user 必须向 example.user 帐户分配一个新的令牌 ID。