9.3. 在 IdM Web UI 中设置信任协议

您可以使用 IdM Web UI 在 IdM 端上配置身份管理(IdM)/活动目录(AD)信任协议。

先决条件

- 正确配置了 DNS。IdM 和 AD 服务器必须能够解析其他名称。

- 部署了 AD 和 IdM 的支持版本。

- 您已获得 Kerberos ticket。

- 在 Web UI 中创建信任前,为信任准备 IdM 服务器,如下所述:为信任准备 IdM 服务器。

- 您以 IdM 管理员身份登录。详情请参阅通过 Web 浏览器访问 IdM Web UI。

流程

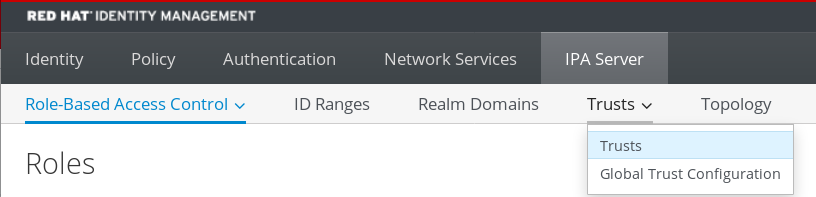

- 在 IdM Web UI 中点 IPA Server 标签页。

- 在 IPA Server 选项卡中,点 Trusts 标签页。

在下拉菜单中选择 Trusts 选项。

- 点击 Add 按钮。

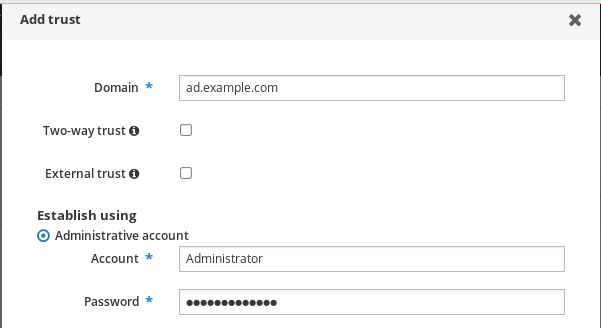

- 在 Add Trust 对话框中,输入 Active Directory 域的名称。

在 Account 和 Password 字段中,添加 Active Directory 管理员的管理员凭证。

- 可选:如果要启用 AD 用户和组,以访问 IdM 中的资源,请选择 Two-way trust。但是,IdM 中的双向信任并不为用户授予与 AD 中的单向信任解决方案相比的额外权利。由于默认的跨林信任 SID 过滤设置,这两个解决方案被视为同等安全。

- 可选:如果要配置与不是 AD 林的根域的 AD 域的信任,请选择 External trust。虽然林信任始终需要在 IdM 和 Active Directory 林的根域之间建立一个信任,但您可以在 AD 林内建立一个外部信任。

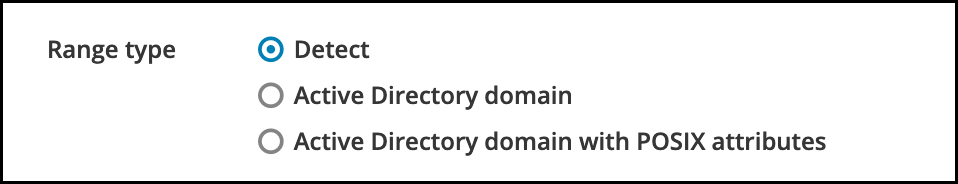

可选:默认情况下,信任安装脚本会尝试检测合适的 ID 范围类型。您还可以通过选择以下选项之一来显式设置 ID 范围类型:

-

要使 SSSD 根据其 SID 自动为 AD 用户生成 UID 和 GID,请选择

Active Directory 域ID 范围类型。这是最常见的配置。 如果您已经为 Active Directory 中的用户配置了 POSIX 属性(如

uidNumber和gidNumber),并且希望 SSSD 处理此信息,请选择具有 POSIX 属性 ID 范围类型的 Active Directory 域。 警告

警告如果您在默认

Detect选项上保留 Range 类型 设置,IdM 会尝试通过在林根域中请求 AD 域控制器的详情来自动选择适当的范围类型。如果 IdM 没有检测到任何 POSIX 属性,则信任安装脚本选择Active Directory 域ID 范围。如果 IdM 检测到林根域中的任何 POSIX 属性,则信任安装脚本选择

带有 POSIX 属性 ID 范围的 Active Directory 域,并假定 AD 中正确配置了 UID 和 GID。如果 AD 中没有正确设置 POSIX 属性,您将无法解析 AD 用户。例如,如果需要访问 IdM 系统的用户和组不是林根域的一部分,而是位于林域的子域中,则安装脚本可能不会检测子 AD 域中定义的 POSIX 属性。在这种情况下,在建立信任时明确选择 POSIX ID 范围类型。

-

要使 SSSD 根据其 SID 自动为 AD 用户生成 UID 和 GID,请选择

- 点击 Add。

验证

如果信任成功添加到了 IdM 服务器,您可以在 IdM Web UI 中看到绿色的弹出窗口。这意味着:

- 域名存在

正确添加了 Windows 服务器的用户名和密码。

现在,可以继续测试信任连接和 Kerberos 身份验证。