11.2. 设置 LDAP 配置

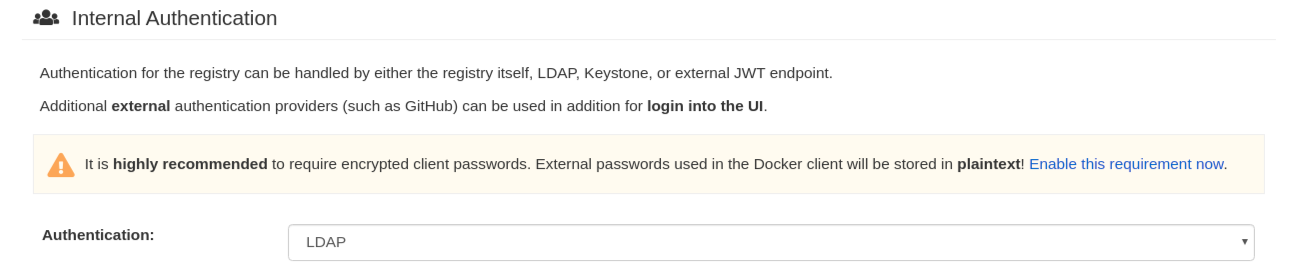

在配置工具中,找到 Authentication 部分,再从下拉菜单中选择"LDAP"。根据需要更新 LDAP 配置字段。

- 以下是 config.yaml 文件中生成的条目的示例:

AUTHENTICATION_TYPE: LDAP

AUTHENTICATION_TYPE: LDAP11.2.1. 完整的 LDAP URI

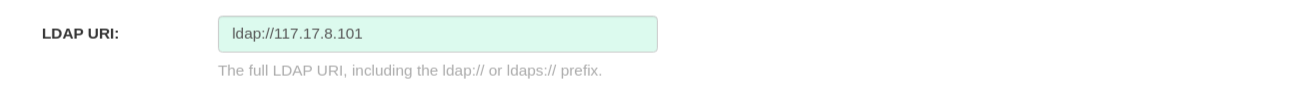

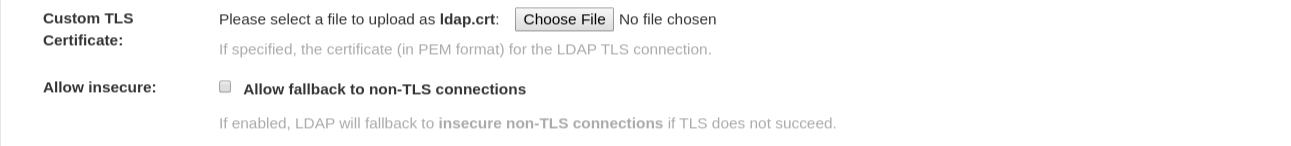

- 完整的 LDAP URI,包括 ldap:// 或 ldaps:// 前缀。

- 以 ldaps:// 开头的 URI 将使用提供的 SSL 证书进行 TLS 设置。

- 以下是 config.yaml 文件中生成的条目的示例:

LDAP_URI: ldaps://ldap.example.org

LDAP_URI: ldaps://ldap.example.org11.2.2. 团队同步

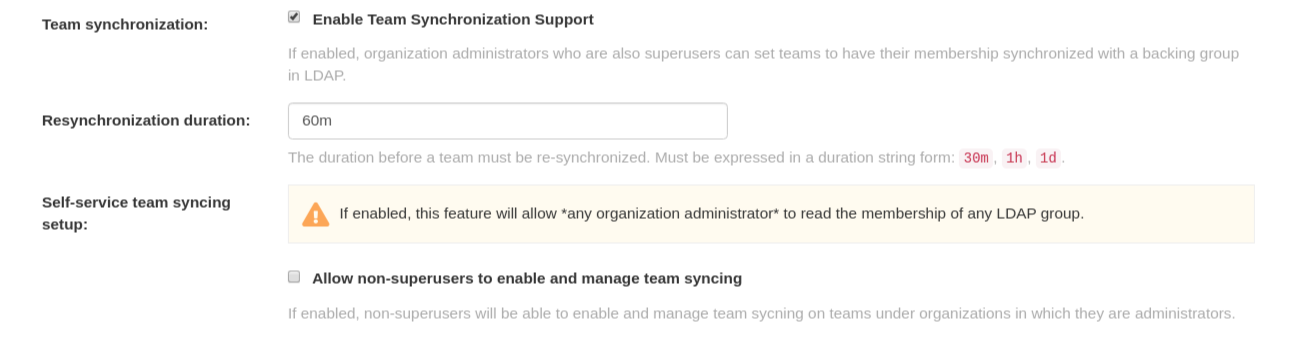

- 如果启用,则超级用户也可以将团队设置为与 LDAP 中后备组同步其成员资格的机构管理员。

- resynchronization 持续时间是必须重新同步团队的持续时间。必须以持续时间字符串形式表示:30m、1h、1d。

- (可选)允许非超级用户在管理员的机构下启用和管理团队同步。

- 以下是 config.yaml 文件中生成的条目的示例:

FEATURE_TEAM_SYNCING: true TEAM_RESYNC_STALE_TIME: 60m FEATURE_NONSUPERUSER_TEAM_SYNCING_SETUP: true

FEATURE_TEAM_SYNCING: true

TEAM_RESYNC_STALE_TIME: 60m

FEATURE_NONSUPERUSER_TEAM_SYNCING_SETUP: true11.2.3. 基本名称及名称

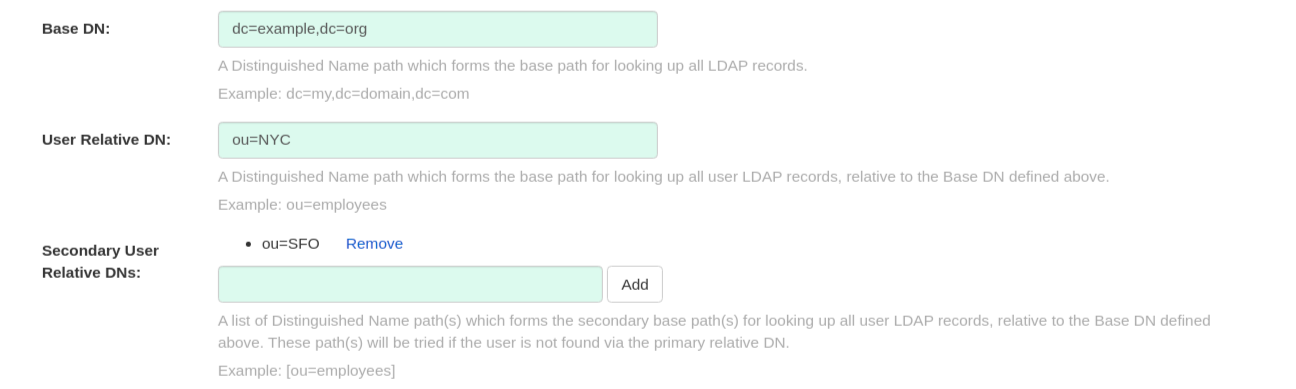

- 一个可辨识的名称路径,用于构成查找所有 LDAP 记录的基本路径。示例: dc=my,dc=domain,dc=com

- 可选的可辨识名称路径列表,它组成了从属基础路径,用于查找所有用户 LDAP 记录(相对于以上定义的基本 DN)。如果没有通过主相对 DN 获得用户,则会尝试这些路径。

- 用户相对 DN 相对于 BaseDN。示例: ou=NYC not ou=NYC,dc=example,dc=org

- 如果存在多个机构单元所在的机构单元,则可以输入多个"第二个用户关系 DN"。只需在组织单位输入,然后单击添加按钮来添加多个 RDN。示例: ou=Users,ou=NYC 和 ou=Users,ou=SFO

- "用户关系 DN"搜索子树范围。例如,如果您的机构在用户 OU 下具有机构单元 NYC 和 SFO (ou=SFO,ou=Users 和 ou=NYC, ou=NYC,ou=Users),Red Hat Quay 可以在 NYC 和 SFO Organizational units 下验证用户(用户 Relative DN 为 Users (ou=Users))。

- 以下是 config.yaml 文件中生成的条目的示例:

11.2.4. 其他用户过滤器

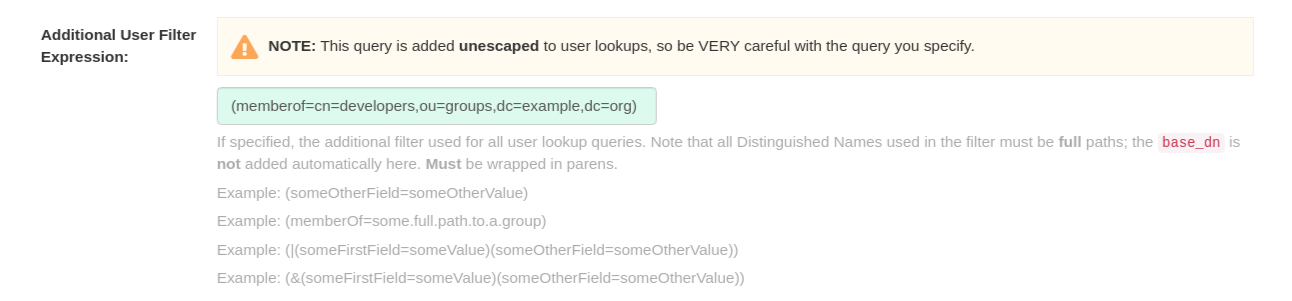

- 如果指定,用于所有用户查找查询的附加过滤器。请注意,过滤器中使用的所有可辨识名称都必须是 完整路径 ;此处不自动添加基本 DN。必须以 准备的方式进行嵌套。示例:(& (someFirstField=someValue) (someOtherField=someOtherValue)

- 以下是 config.yaml 文件中生成的条目的示例:

LDAP_USER_FILTER: (memberof=cn=developers,ou=groups,dc=example,dc=com)

LDAP_USER_FILTER: (memberof=cn=developers,ou=groups,dc=example,dc=com)11.2.4.1. 启用 LDAP_RESTRICTED_USER_FILTER 配置字段

LDAP_RESTRICTED_USER_FILTER 配置字段是 LDAP_USER_FILTER 配置字段的子集。配置后,Red Hat Quay 管理员能够在 Red Hat Quay 使用 LDAP 作为其身份验证提供程序时,将轻量级目录访问协议(LDAP)用户配置为受限用户。

使用以下步骤在 Red Hat Quay 部署中启用 LDAP 受限用户。

前提条件

- 您的 Red Hat Quay 部署使用 LDAP 作为其身份验证供应商。

-

您已在

config.yaml文件中配置了LDAP_USER_FILTER字段。

流程

在部署的

config.yaml文件中,添加LDAP_RESTRICTED_USER_FILTER参数并指定受限用户组,例如:members:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 启动或重启您的 Red Hat Quay 部署。

启用 LDAP_RESTRICTED_USER_FILTER 功能后,您的 LDAP Red Hat Quay 用户会被限制为不能读取和写入内容并创建机构。

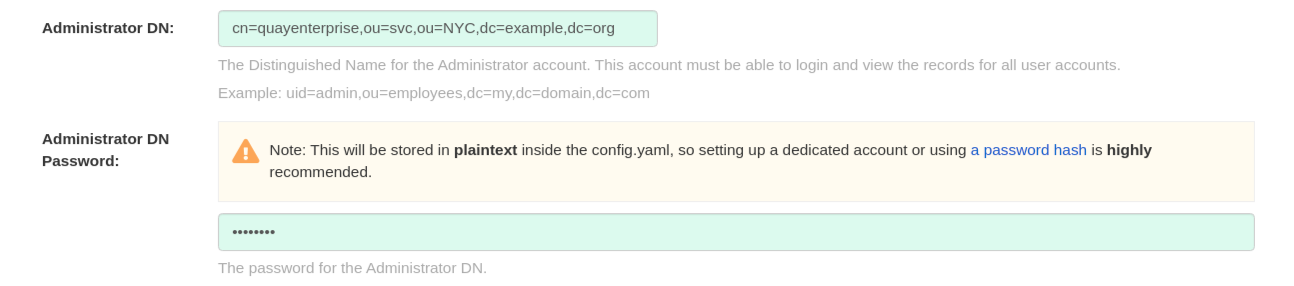

11.2.5. 管理员 DN

- 管理员帐户的可辨识名称和密码。这个帐户必须能够登录并查看所有用户帐户的记录。Example: uid=admin,ou=employees,dc=my,dc=domain,dc=com

- 密码存储在 config.yaml 中的 明文 中,因此强烈建议设置专用帐户或使用密码哈希。

- 以下是 config.yaml 文件中生成的条目的示例:

LDAP_ADMIN_DN: cn=admin,dc=example,dc=com LDAP_ADMIN_PASSWD: changeme

LDAP_ADMIN_DN: cn=admin,dc=example,dc=com

LDAP_ADMIN_PASSWD: changeme11.2.6. UID 和邮件属性

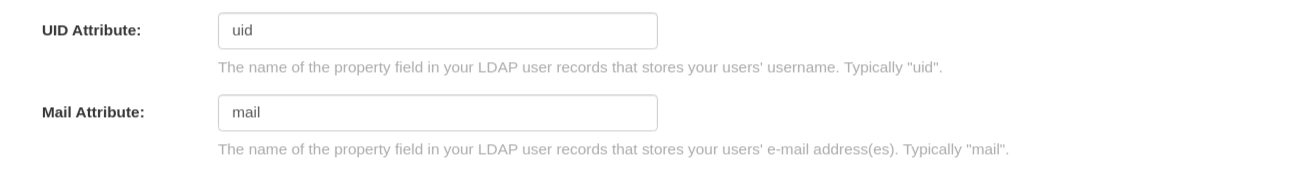

- UID 属性是 LDAP 用户记录中要用作 用户名 的 property 字段的名称。通常"uid"。

- Mail 属性是 LDAP 用户记录中存储用户电子邮件地址(s)中的 property 字段的名称。通常"邮件"。

- 在登录时可以使用其中任何一个。

- 登录用户名必须存在于用户相对 DN 中。

- sAMAccountName 是 Microsoft Active Directory 设置的 UID 属性。

- 以下是 config.yaml 文件中生成的条目的示例:

LDAP_UID_ATTR: uid LDAP_EMAIL_ATTR: mail

LDAP_UID_ATTR: uid

LDAP_EMAIL_ATTR: mail11.2.7. 验证

完成配置后,单击"保存配置更改"按钮以验证配置。

所有验证必须在继续之前成功,或者可以通过选择"继续编辑"按钮来执行其他配置。