安全指南

保护 RHEL 服务器和工作站的概念和技术

摘要

第 1 章 安全主题概述

/lib 目录中的文件进行了一些引用。使用 64 位系统时,提到的一些文件可能位于 /lib64 中。

1.1. 什么是计算机安全性?

1.1.1. 标准化安全

- 机密性 - 敏感信息必须只对一组预定义的个人可用。应限制未经授权的信息的传播和使用。例如,信息的机密性确保客户的个人或财务信息不会被未经授权的人出于恶意目的而获得,如身份失窃或信用欺诈。

- 完整性 - 不应以导致信息不完整或不正确的方式更改信息。应限制未经授权的用户修改或销毁敏感信息的能力。

- 可用性 - 被授权的用户可随时根据需要访问信息。可用性是一种保证,即可以按照商定的频率和及时性获得信息。这通常以百分比来衡量,并在网络服务提供商及其企业客户的服务级别协议(SLA)中正式约定。

1.1.2. 加密软件和认证

1.2. 安全控制

- 物理的

- 技术的

- 管理的

1.2.1. 物理控制

- 闭路监控摄像机

- 运动或热报警系统

- 安全保护

- 照片 ID

- 金属门锁定

- 生物统计学(包括指纹、声音、脸部、虹膜、笔迹和其他用于识别个人的自动方法)。

1.2.2. 技术控制

- 加密

- 智能卡

- 网络验证

- 访问控制

- 文件完整性审核软件

1.2.3. 管理控制

- 培训并认知

- 灾难和恢复计划

- 人员与隔离策略

- 人员注册和核算

1.3. 漏洞评估

- 负责配置、监控和维护技术的人员的专业技能.

- 能够快速高效地修补和更新服务及内核的能力。

- 负责人员对网络时刻保持警觉的能力。

1.3.1. 定义评估和测试

- 树立主动关注信息安全的意识。

- 在攻击这发现潜在的漏洞之前,发现潜在的漏洞。

- 使系统保持最新,并应用了补丁程序。

- 在开发专业人士方面促进增长和协助。

- 中止商业损失和负面的公共形象。

1.3.2. 为漏洞评估建立方法论

- https://www.owasp.org/ - 开放的 Web 应用程序安全项目

1.3.3. 漏洞评估工具

README 文件或手册页。此外,可以在互联网上查找更多信息,如文章、分步指南,甚至特定于工具的邮件列表。

1.3.3.1. 使用 Nmap 扫描主机

root 用户身份运行 yum install nmap 命令。

1.3.3.1.1. 使用 Nmap

IP 地址:

nmap <hostname>

nmap <hostname>foo.example.com 的机器,请在 shell 提示符下输入以下内容:

nmap foo.example.com

~]$ nmap foo.example.com1.3.3.2. Nessus

1.3.3.3. OpenVAS

1.3.3.4. Nikto

1.4. Security Threats

1.4.1. 网络安全隐患

不安全的构架

广播网络

集中式服务器

1.4.2. 服务器安全隐患

未使用的服务和开放端口

未修补的服务

管理

固有的 Insecure 服务

1.4.3. 工作站和家庭 PC 安全的威胁

错误密码

存在安全漏洞的客户端应用程序

1.5. Common Exploits 和 Attacks

| 漏洞 | 描述 | 备注 |

|---|---|---|

| 空密码或默认密码 | 将管理密码置为空,或使用产品供应商设置的默认密码.这在路由器和防火墙等硬件中最常见,但一些在 Linux 上运行的服务也可以包含默认的管理员密码(虽然 Red Hat Enterprise Linux 7 不附带)。 |

通常与网络硬件(如路由器、防火墙、VPN 和网络附加存储(NAS)设备)相关。

在很多传统操作系统中很常见,尤其是那些捆绑了服务(如 UNIX 和 Windows)的操作系统。

管理员有时会匆忙创建特权用户帐户,并将密码置为空,从而为发现该帐户的恶意用户创建了一个完美的入口点。

|

| 默认共享密钥 | 出于开发或评估测试的目的,安全服务有时会打包默认的安全密钥。如果这些密钥保持不变,并放在互联网上的生产环境中,则拥有相同默认密钥的 所有 用户都可以访问该共享密钥的资源以及其包含的任何敏感信息。 |

最常在无线接入点和预配置的安全服务器设备中。

|

| IP Spoofing | 远程计算机充当本地网络上的节点,找到您服务器的漏洞,并安装一个后门程序或特洛伊木马来控制您的网络资源。 |

欺骗比较困难,因为它涉及到攻击者预测 TCP/IP 序列号以协调到目标系统的连接,但有几个工具都可帮助攻击者执行此类攻击。

具体取决于目标系统运行的服务(如 rsh、telnet、FTP等),这些服务使用 基于源 的身份验证技术,与 ssh 或 SSL/TLS 中使用的其他形式的加密身份验证相比,不建议这样做。

|

| 窃听 | 通过窃听两个节点之间的连接,来收集网络上两个活动节点之间传递的数据。 |

这种类型的攻击主要适用于明文传输协议,如 Telnet、FTP 和 HTTP 传输。

远程攻击者必须能够访问局域网中一个被破坏的系统才能执行此类攻击;通常黑客使用主动攻击(如 IP 欺骗或中间人)来破坏局域网上的系统。

安全措施包括带有加密密钥交换、一次性密码或加密身份验证的服务,以防止密码嗅探;还建议在传输过程中进行强加密。

|

| 服务漏洞 | 攻击者发现在互联网上运行的服务有缺陷或漏洞;通过此漏洞,攻击者破坏整个系统以及其可能保存的任何数据,并可能破坏网络中的其他系统。 |

基于 HTTP 的服务(如 CGI)容易受到远程命令执行甚至交互式 shell 访问的攻击。即使 HTTP 服务以非特权用户(如"nobody")的身份运行,可以读取的配置文件和网络映射等信息,或者攻击者可以发起拒绝服务攻击,从而耗尽系统资源或使其对其他用户不可用。

服务有时可能会有在开发和测试过程中没有被注意到的漏洞;这些漏洞(如 缓冲区溢出 ,攻击者会使用填充应用内存缓冲区的任意值使服务崩溃,从而给攻击者一个交互式命令提示,他们可以从中执行任意命令)可以为攻击者提供完整的管理控制。

管理员应确保服务不以 root 用户身份运行,并应该对来自供应商或安全组织(如 CER T和 CVE)的应用程序补丁和勘误表更新保持警惕。

|

| 应用程序漏洞 | 攻击者在桌面和工作站应用程序(如电子邮件客户端)中发现错误,执行任意代码,植入特洛伊木马以备将来入侵,或使系统崩溃。如果被入侵的工作站对网络的其余部分具有管理特权,则可能会被进一步利用。 |

工作站和桌面更易被利用,因为工作者不具备防止或检测威胁的专业知识或经验;必须告知个人在安装未授权软件或打开未经请求的电子邮件附件时所承担的风险。

可以实施保护,如电子邮件客户端软件不自动打开或执行附件。此外,使用红帽网络自动更新工作站软件;或使用其他可以减轻多套安全部署负担的系统管理服务。

|

| 拒绝服务(DoS)攻击 | 攻击者或攻击者组通过向目标主机(服务器、路由器或工作站)发送未经授权的数据包,来针对组织的网络或服务器资源进行协调。这将迫使合法用户无法使用该资源。 |

美国报告的最新 DoS 问题单在 2000 年发生。几个高流量的商业和政府站点被协同的 ping 洪水攻击造成不可用,这些攻击使用了几个被破坏的系统,这些系统的高带宽连接被作为 僵尸,或重定向广播节点。

源数据包通常会被伪造(以及重播),从而使调查攻击的真正来源变得困难。

使用 iptables 和网络入侵检测系统(如 snort )进行入口过滤(IETF rfc2267)的进步有助于管理员跟踪并防止分布式 DoS 攻击。

|

第 2 章 安装的安全提示

2.1. 保护 BIOS

2.1.1. BIOS 密码

- 防止对 BIOS 设置的更改 - 如果入侵者可以访问 BIOS,他们可以将其设置为从 CD-ROM 或闪存驱动器引导。这使得他们能够进入救援模式或单用户模式,从而使他们可以在系统上启动任意进程或复制敏感数据。

- 防止系统引导 - 一些 BIOS 允许对引导过程进行密码保护。激活后,攻击者必须在 BIOS 启动引导加载程序前输入密码。

2.1.1.1. 保护基于非 BIOS 的系统

2.2. 对磁盘进行分区

/boot、/、/home、/tmp 和 /var/tmp/ 目录创建单独的分区。每种分区的原因不同,我们将解决每个分区。

/boot- 这个分区是系统在启动过程中读取的第一个分区。用于将系统引导至 Red Hat Enterprise Linux 7 的引导装载程序和内核镜像存储在这个分区中。此分区不应加密。如果这个分区包含在 / 中,且该分区已加密或者不可用,则您的系统将无法引导。

/home- 当用户数据(

/home)存储在/而不是独立分区中时,分区可能会填满,从而导致操作系统不稳定。另外,当将您的系统升级到 Red Hat Enterprise Linux 7 的下一版本时,当您可以将数据保存在/home分区中时,在安装过程中不会覆盖它。如果 root 分区(/)损坏,则您的数据将永久丢失。通过使用单独的分区,对数据丢失有稍微多一点的保护。您还可以将此分区作为频繁备份的目标。 /tmp和/var/tmp/。/tmp和/var/tmp/目录都是用来存储不需要长期存储的数据。但是,如果大量数据填充了其中一个目录,则它可能会消耗掉您的所有存储空间。如果发生这种情况,且这些目录存储在/中,则您的系统可能会变得不稳定并崩溃。因此,将这些目录移到它们自己的分区中是一个不错的想法。

2.3. 安装最小软件包挂载

Minimal 安装 环境的更多信息,请参阅 Red Hat Enterprise Linux 7 安装指南中的 软件选择 章节。最少的安装也可以通过 Kickstart 文件使用 --nobase 选项执行。有关 Kickstart 安装的详情,请查看 Red Hat Enterprise Linux 7 安装指南中的软件包选择部分。http://access.redhat.com/documentation/zh-CN/Red_Hat_Enterprise_Linux/7/html/Installation_Guide/sect-kickstart-syntax.html#sect-kickstart-packages

2.4. 在安装过程中限制网络连接

2.5. 安装后的步骤

- 更新您的系统。以 root 用户身份输入以下命令:

yum update

~]# yum updateCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 尽管安装 Red Hat Enterprise Linux 后会自动启用防火墙服务

firewalld,但在某些情况下,它可能会被明确禁用,例如在 kickstart 配置中。在这种情况下,建议考虑重新启用防火墙。要启动firewalld,请以 root 用户身份输入以下命令:systemctl start firewalld systemctl enable firewalld

~]# systemctl start firewalld ~]# systemctl enable firewalldCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 要提高安全性,请禁用您不需要的服务。例如,如果您的计算机上没有安装打印机,使用以下命令禁用 cups 服务:

systemctl disable cups

~]# systemctl disable cupsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要查看活动状态的服务,请输入以下命令:systemctl list-units | grep service

~]$ systemctl list-units | grep serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.6. 其它资源

第 3 章 使您的系统保持最新状态

3.1. 维护已安装的软件

3.1.1. 规划和配置安全更新

3.1.1.1. 使用 Yum 的安全功能

root 用户身份输入以下命令:

yum check-update --security Loaded plugins: langpacks, product-id, subscription-manager rhel-7-workstation-rpms/x86_64 | 3.4 kB 00:00:00 No packages needed for security; 0 packages available

~]# yum check-update --security

Loaded plugins: langpacks, product-id, subscription-manager

rhel-7-workstation-rpms/x86_64 | 3.4 kB 00:00:00

No packages needed for security; 0 packages availableyum update --security

~]# yum update --security| 命令 | 描述 | |

|---|---|---|

| 公告 [公告] | 显示有关一个或多个公告的信息。使用 公告 号或数字替换公告。 | |

| CVE | 显示与 CVE 相关的信息子集(常见漏洞和暴露)。 | |

| Security 或 sec | 显示所有与安全相关的信息。 | |

| [severity_level] 或 sev [severity_level] | 显示提供的 severity_level 的安全相关软件包的信息。 |

3.1.2. 更新和安装软件包

3.1.2.1. 验证签名的软件包

/etc/yum.conf 配置文件中将 gpgcheck 配置指令设置为 1。

rpmkeys --checksig package_file.rpm

rpmkeys --checksig package_file.rpm3.1.2.2. 安装签名软件包

yum install package_file.rpm

yum install package_file.rpm.rpm 软件包:

yum install *.rpm

yum install *.rpm3.1.3. 应用由安装更新引入的变化

- 应用程序

- 用户空间应用程序是用户可以启动的任何程序。通常,只有在用户、脚本或自动任务实用程序启动它们时,才会使用此类应用。更新这样的用户空间应用程序后,停止系统上的任何应用程序实例,然后再次启动程序以使用更新的版本。

- 内核

- 内核是 Red Hat Enterprise Linux 7 操作系统的核心软件组件。它管理对内存、处理器和外围设备的访问,并且调度所有任务。由于其中央角色,在没有重新启动计算机的情况下,无法重新启动内核。因此,在系统重启前,无法使用内核版本。

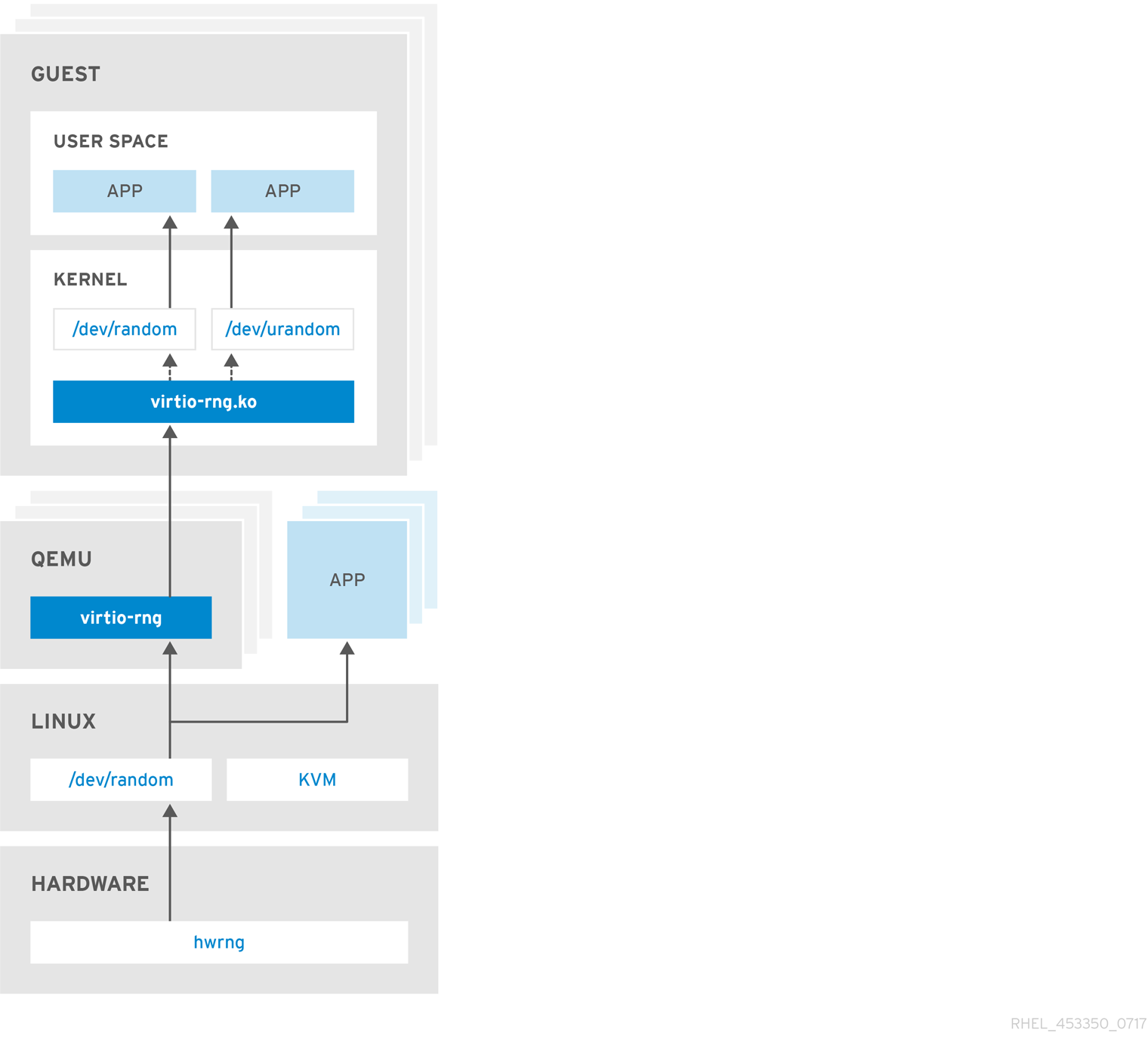

- KVM

- 更新 qemu-kvm 和 libvirt 软件包后,需要停止所有客户虚拟机,重新载入相关的虚拟化模块(或重启主机系统),并重新启动虚拟机。使用 lsmod 命令确定从以下哪些模块被加载:

kvm、kvm-intel或kvm-amd。然后,使用 modprobe -r 命令删除并随后使用 modprobe -a 命令重新加载受影响的模块。fox 示例:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 共享库

- 共享库是代码单元,如

glibc,它们由多个应用程序和服务使用。使用共享库的应用程序通常会在应用程序初始化时加载共享代码,因此任何使用更新库的应用程序都必须停止并重新启动。要确定哪个应用程序针对特定库链接,请使用 lsof 命令:lsof library

lsof libraryCopy to Clipboard Copied! Toggle word wrap Toggle overflow 例如,要确定哪些运行的应用程序链接到libwrap.so.0库,请输入:lsof /lib64/libwrap.so.0 COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME pulseaudi 12363 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6 gnome-set 12365 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6 gnome-she 12454 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6

~]# lsof /lib64/libwrap.so.0 COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME pulseaudi 12363 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6 gnome-set 12365 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6 gnome-she 12454 test mem REG 253,0 42520 34121785 /usr/lib64/libwrap.so.0.7.6Copy to Clipboard Copied! Toggle word wrap Toggle overflow 此命令返回一个使用TCP包装程序进行主机访问控制的所有运行程序的列表。因此,在更新 tcp_wrappers 软件包时,任何列出的程序都必须停止并重新启动。 - systemd 服务

- systemd 服务是通常在引导过程中启动的持久服务器程序。systemd 服务示例包括

sshd或vsftpd。因为只要机器正在运行,这些程序通常会在内存中保留,因此在升级其软件包后,每个更新的 systemd 服务都必须停止并重新启动。这可以以root用户身份使用 systemctl 命令完成:systemctl restart service_name

systemctl restart service_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用您要重启的服务的名称替换 service_name,如sshd。 - 其他软件

- 按照下方链接的资源概述的说明,正确更新以下应用程序。

- Red Hat Directory Server - 请参阅 中有关的 Red Hat Directory Server 版本的发行注记。https://access.redhat.com/documentation/zh-CN/Red_Hat_Directory_Server/

- Red Hat Enterprise Virtualization Manager - 请参阅有关的 Red Hat Enterprise Virtualization 版本的 安装指南,网址为 https://access.redhat.com/documentation/zh-CN/Red_Hat_Enterprise_Virtualization/。

3.2. 使用红帽客户门户网站

3.2.1. 在客户门户网站中查看安全公告

3.2.3. 了解问题严重性分级

3.3. 其它资源

安装的文档

- yum(8) - Yum 软件包管理器的手册页提供了有关 Yum 可用来在您的系统上安装、更新和删除软件包的方式的信息。

- rpmkeys(8) - rpmkeys 实用程序的手册页描述了该程序可用于验证下载的软件包的真实性的方式。

在线文档

- Red Hat Enterprise Linux 7 系统管理员指南 - Red Hat Enterprise Linux 7 系统管理员指南 记录了在 Red Hat Enterprise Linux 7 系统上用于安装、更新和删除软件包的 Yum 和 rpm 命令。

- Red Hat Enterprise Linux 7 SELinux 用户和管理员指南 - Red Hat Enterprise Linux 7 的 SELinux 用户和管理员指南记录了 SELinux 强制访问控制机制 的配置。

红帽客户门户网站

- Red Hat Customer Portal, Security - 客户门户网站的安全部分包含到最重要的资源的链接,包括 Red Hat CVE 数据库,以及红帽产品安全联系。

- 红帽安全博客 - 有关红帽安全专家的最新与安全相关问题的文章。

另请参阅

- 第 2 章 安装的安全提示 描述如何从开始安全地配置您的系统,以便以后更轻松地实施其他安全设置。

- 第 4.9.2 节 “创建 GPG 密钥” 描述如何创建一组个人 GPG 密钥以验证您的通信。

第 4 章 使用工具和服务强化您的系统

4.1. 桌面安全性

4.1.1. 密码安全性

/etc/passwd 文件中,这样会使系统容易受到离线密码攻击。如果入侵者能够以普通用户身份获取对计算机的访问权限,他可将 /etc/passwd 文件复制到自己的计算机上,并对其运行任意数量的密码阻止程序。如果文件中有不安全的密码,则只需要在密码破解程序发现它之前的时间。

/etc/shadow 中消除此类攻击,这只对 root 用户可读。

4.1.1.1. 创建强密码

randomword1 randomword2 randomword3 randomword4

randomword1 randomword2 randomword3 randomword41!"。请注意,此类修改 不会 显著增加密码短语的安全性。

/dev/urandom 拉取。您可以指定的最小位数为 56,它足以用于系统和服务的密码,其中 brute 强制攻击非常罕见。64 位对于攻击者无法直接访问密码哈希文件的应用程序来说是足够的。对于攻击者可能会获得对密码哈希的直接访问或者密码用作加密密钥的情况,应使用 80 到 128 位。如果您指定了无效数量的熵位,pwmake 将使用默认位。要创建 128 位的密码,请输入以下命令:

pwmake 128

pwmake 128- 使用单个字典词语,一个外部语言中的词语、一个 inverted 字词或仅数字。

- 使用少于 10 个字符的密码或密码短语。

- 使用键盘布局中的一系列键。

- 写出您的密码。

- 在密码中使用个人信息,如过期日期、年金、家庭成员名称或片断名称。

- 在多台机器上使用相同的密码短语或密码。

4.1.1.2. 强制密码

pam_pwquality.so PAM 模块执行。

pam_pwquality PAM 模块替换了 pam_cracklib,它在 Red Hat Enterprise Linux 6 中使用它作为密码质量检查的默认模块。它使用与 pam_cracklib 相同的后端。

pam_pwquality 模块用于检查密码对一组规则的强度。其流程由两个步骤组成:首先它检查在字典中是否找到提供的密码。如果没有,它会继续执行很多额外的检查。pam_pwquality 与 /etc/pam.d/passwd 文件 的密码 组件中的其他 PAM 模块一同堆叠,在 /etc/security/pwquality.conf 配置文件中指定自定义规则集。有关这些检查的完整列表,请查看 pwquality.conf (8) 手册页。

例 4.1. 在 pwquality.conf中配置密码强度检查

pam_quality 启用,请将以下行添加到 /etc/pam.d/passwd 文件中的 密码 堆栈中:

password required pam_pwquality.so retry=3

password required pam_pwquality.so retry=3/etc/security/pwquality.conf 文件中添加以下行:

minlen = 8 minclass = 4

minlen = 8

minclass = 4/etc/security/pwquality.conf 中:

maxsequence = 3 maxrepeat = 3

maxsequence = 3

maxrepeat = 3abcd,以及 3 个相同的连续字符,如 1111。

4.1.1.3. 配置密码过期

- M 选项指定密码有效的最大天数。例如,要将用户的密码设置为在 90 天后过期,请使用以下命令:

chage -M 90 username

chage -M 90 username-M 选项后使用 -1。

| 选项 | 描述 |

|---|---|

-d days | 指定 1970 年 1 月 1 日之后的天数,密码已改变。 |

-E date | 指定帐户被锁定的日期,格式为 YYYY-MM-DD。也可以使用 1970 年 1 月 1 日之后的天数。 |

-I days | 指定在锁定帐户前密码过期的非活动天数。如果值为 0,则帐户在密码过期后不会被锁定。 |

-l | 列出当前帐户过期设置。 |

-m days | 指定用户必须更改密码的最小天数。如果值为 0, 则密码不会过期。 |

-M days | 指定密码有效的最大天数。当此选项指定的天数加上 -d 选项指定的天数小于当前日期的天数时,用户必须先更改密码。 |

-W days | 指定密码到期日期前的天数,以警告用户。 |

chage <username>

chage <username>- 设置初始密码。要分配默认密码,以

root用户身份在 shell 提示符后输入以下命令:passwd username

passwd usernameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 警告passwd 实用程序具有设置 null 密码的选项。使用 null 密码是非常方便的做法,因为任何第三方都可以使用不安全的用户名登录并访问系统。尽可能避免使用 null 密码。如果无法实现,请始终确保用户已准备好登录,然后再使用 null 密码解锁帐户。 - 以

root用户身份运行以下命令来强制立即密码过期:chage -d 0 username

chage -d 0 usernameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 此命令设置密码上次更改为 epoch (January 1, 1970)的日期的值。这个值会强制立即过期密码过期策略(如果有的话)。

4.1.2. 帐户锁定

pam_faillock PAM 模块允许系统管理员在指定次数尝试失败后锁定用户帐户。限制用户登录尝试主要作为安全措施,旨在防止针对获取用户帐户密码的可能的暴力攻击。

pam_faillock 模块时,失败的登录尝试存储在 /var/run/faillock 目录中每个用户的独立文件中。

even_deny_ root 选项时包括 root 用户帐户。

- 要在 3 次失败后锁定任何非 root 用户,并在 10 分钟后解锁该用户,请将两行添加到 /

etc/pam.d/system-文件的 auth 部分。编辑后,两个文件中的整个auth和/etc/pam.d/password-authauth部分都应该类似如下:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 添加了行号 2 和 4。 - 在上一步中指定的两个文件的

account部分添加以下行:account required pam_faillock.so

account required pam_faillock.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 要对 root 用户应用帐户锁定,请将

even_deny_root选项添加到/etc/pam.d/system-auth和/etc/pam.d/password-auth文件中的pam_faillock条目:auth required pam_faillock.so preauth silent audit deny=3 even_deny_root unlock_time=600 auth sufficient pam_unix.so nullok try_first_pass auth [default=die] pam_faillock.so authfail audit deny=3 even_deny_root unlock_time=600 account required pam_faillock.so

auth required pam_faillock.so preauth silent audit deny=3 even_deny_root unlock_time=600 auth sufficient pam_unix.so nullok try_first_pass auth [default=die] pam_faillock.so authfail audit deny=3 even_deny_root unlock_time=600 account required pam_faillock.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow

john 在之前登录三次后尝试登录时,其帐户会在第四个尝试时被锁定:

su - john Account locked due to 3 failed logins su: incorrect password

~]$ su - john

Account locked due to 3 failed logins

su: incorrect password/etc/pam.d/system-auth 和 /etc/pam.d/password-auth 中首次调用 pam_faillock。另外,将 user1、user2 和 user3 替换为实际用户名。

auth [success=1 default=ignore] pam_succeed_if.so user in user1:user2:user3

auth [success=1 default=ignore] pam_succeed_if.so user in user1:user2:user3root 用户身份运行 :

faillock john: When Type Source Valid 2013-03-05 11:44:14 TTY pts/0 V

~]$ faillock

john:

When Type Source Valid

2013-03-05 11:44:14 TTY pts/0 Vroot 用户身份运行:

faillock --user <username> --reset

faillock --user <username> --reset

使用 authconfig 保留自定义设置

system-auth 和 password-auth 文件会被 authconfig 工具中的设置覆盖。这可以通过创建符号链接来代替配置文件,authconfig 识别且不会被覆盖。要在配置文件和 authconfig 中同时使用自定义设置,请按照以下步骤配置帐户锁定:

- 检查

system-auth和password-auth文件是否已指向system-auth-ac和password-auth-ac(这是系统默认设置):ls -l /etc/pam.d/{password,system}-auth~]# ls -l /etc/pam.d/{password,system}-authCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果输出类似如下,符号链接就就位,您可以跳过到第 3 步:lrwxrwxrwx. 1 root root 16 24. Feb 09.29 /etc/pam.d/password-auth -> password-auth-ac lrwxrwxrwx. 1 root root 28 24. Feb 09.29 /etc/pam.d/system-auth -> system-auth-ac

lrwxrwxrwx. 1 root root 16 24. Feb 09.29 /etc/pam.d/password-auth -> password-auth-ac lrwxrwxrwx. 1 root root 28 24. Feb 09.29 /etc/pam.d/system-auth -> system-auth-acCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果system-auth和password-auth文件不是符号链接,请继续下一步。 - 重命名配置文件:

mv /etc/pam.d/system-auth /etc/pam.d/system-auth-ac mv /etc/pam.d/password-auth /etc/pam.d/password-auth-ac

~]# mv /etc/pam.d/system-auth /etc/pam.d/system-auth-ac ~]# mv /etc/pam.d/password-auth /etc/pam.d/password-auth-acCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 使用自定义设置创建配置文件:

vi /etc/pam.d/system-auth-local

~]# vi /etc/pam.d/system-auth-localCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/pam.d/system-auth-local文件应包含以下行:Copy to Clipboard Copied! Toggle word wrap Toggle overflow vi /etc/pam.d/password-auth-local

~]# vi /etc/pam.d/password-auth-localCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/pam.d/password-auth-local文件应包含以下行:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 创建以下符号链接:

ln -sf /etc/pam.d/system-auth-local /etc/pam.d/system-auth ln -sf /etc/pam.d/password-auth-local /etc/pam.d/password-auth

~]# ln -sf /etc/pam.d/system-auth-local /etc/pam.d/system-auth ~]# ln -sf /etc/pam.d/password-auth-local /etc/pam.d/password-authCopy to Clipboard Copied! Toggle word wrap Toggle overflow

pam_faillock 配置选项的更多信息,请参阅 pam_faillock(8) 手册页。

删除 nullok 选项

/etc/shadow 文件中的 password 字段为空,则 nullok 选项允许用户使用空白密码登录。要禁用 nullok 选项,请从 /etc/pam.d/ 目录中的配置文件中删除 nullok 字符串,如 /etc/pam.d/system-auth 或 /etc/pam.d/password-auth。

nullok 选项,允许用户在不输入密码的情况下登录?KCS 解决方案以了解更多信息。

4.1.3. 会话锁定

4.1.3.1. 使用 vlock 锁定虚拟控制台

yum install kbd

~]# yum install kbdvlock -a

vlock -a-a 选项会阻止切换到其他虚拟控制台。

vlock (1) 手册页。

4.1.4. 强制只读挂载 Removable Media

udev 规则来检测可移动介质,并使用 blockdev 工具将它们配置为只读挂载。这足以强制物理介质的只读挂载。

使用 blockdev 强制只读挂载 Removable Media

/etc/ udev /rules.d/ 目录中创建一个名为 的 udev 配置文件,例如: 80-readonly-removables.rules:

SUBSYSTEM=="block",ATTRS{removable}=="1",RUN{program}="/sbin/blockdev --setro %N"

SUBSYSTEM=="block",ATTRS{removable}=="1",RUN{program}="/sbin/blockdev --setro %N"udev 规则确保所有新连接的可移动块(存储)设备都使用 blockdev 工具自动配置为只读。

应用新的 udev 设置

udev 规则。udev 服务自动检测对其配置文件的更改,但新设置不会应用到已存在的设备。只有新连接的设备会受到新设置的影响。因此,您需要卸载并拔出所有连接的可移动介质,以确保在下一次插入时将新设置应用到它们。

udev 将所有规则重新应用到已存在的设备,请以 root 用户身份输入以下命令:

~# udevadm trigger

~# udevadm triggerudev 使用上述命令重新应用所有规则不会影响任何已经挂载的存储设备。

udev 重新加载所有规则(出于某种原因不会自动检测到新规则),请使用以下命令:

~# udevadm control --reload

~# udevadm control --reload4.2. 控制根访问

root 用户身份执行一些任务,或者使用 setuid 程序(如 sudo 或 su )获取有效的 root 特权。setuid 程序是与程序的所有者的用户 ID (UID)而不是用户操作程序运行的用户 ID (UID)。这些程序由长格式列表的所有者部分的 s 表示,如下例所示:

ls -l /bin/su -rwsr-xr-x. 1 root root 34904 Mar 10 2011 /bin/su

~]$ ls -l /bin/su

-rwsr-xr-x. 1 root root 34904 Mar 10 2011 /bin/sus 可能为大写或小写。如果显示为大写,这表示没有设置底层权限位。

pam_console.so 的 PAM 模块,通常只为 root 用户保留一些活动,如重新启动和挂载可移动介质,则允许物理控制台登录的第一个用户。但是,在没有管理特权的情况下,无法更改网络设置、配置新鼠标或挂载网络设备等其他重要的系统管理任务。因此,系统管理员必须决定应收到其网络上的用户数量。

4.2.1. 禁止 Root 访问

root 身份登录,或者出于其他原因,应保留了 root 密码,并且应保持 secret,并且应禁止访问运行级别一个或多个用户模式(有关此主题的更多信息,请参阅 第 4.2.5 节 “保护 Boot Loader” )。

root 登录的四个不同方法:

- 更改 root shell

- 为防止用户直接以

root身份登录,系统管理员可以将root帐户的 shell 设置为/etc/passwd文件中的 /sbin/nologin。Expand 表 4.2. 禁用 Root Shell 影响 未受影响 阻止访问rootshell 并记录任何此类尝试。以下程序无法访问root帐户:- login

- gdm

- kdm

- XDM

- su

- ssh

- scp

- sftp

不需要 shell 的程序,如 FTP 客户端、邮件客户端和许多 setuid 程序。以下程序 不会阻止 访问root帐户:- sudo

- FTP 客户端

- 电子邮件客户端

- 使用任何控制台设备(tty)禁用 root 访问权限

- 要进一步限制对

root帐户的访问,管理员可以通过编辑/etc/securetty文件来禁用在控制台中的root登录。此文件列出了允许root用户登录的所有设备。如果文件根本不存在,root用户可以通过系统上的任何通信设备(无论是通过控制台还是原始网络接口)登录。这很危险,因为用户可以使用 Telnet 以root身份登录其计算机,这会通过网络以纯文本形式传输密码。默认情况下,Red Hat Enterprise Linux 7 的/etc/securetty文件只允许root用户在与机器物理连接的控制台中登录。要防止root用户登录,请以root用户身份在 shell 提示符下输入以下命令来删除此文件的内容:echo > /etc/securetty

echo > /etc/securettyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要在 KDM、GDM 和 XDM 登录管理器中启用securetty支持,请添加以下行:auth [user_unknown=ignore success=ok ignore=ignore default=bad] pam_securetty.so

auth [user_unknown=ignore success=ok ignore=ignore default=bad] pam_securetty.soCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下列出的文件:/etc/pam.d/gdm/etc/pam.d/gdm-autologin/etc/pam.d/gdm-fingerprint/etc/pam.d/gdm-password/etc/pam.d/gdm-smartcard/etc/pam.d/kdm/etc/pam.d/kdm-np/etc/pam.d/xdm

警告空白/etc/securetty文件不会阻止root用户使用 OpenSSH 工具套件进行远程登录,因为在身份验证后不会打开控制台。Expand 表 4.3. 禁用 root 登录 影响 未受影响 阻止使用控制台或网络访问root帐户。以下程序无法访问root帐户:- login

- gdm

- kdm

- XDM

- 打开 tty 的其他网络服务

不以root身份登录但通过 setuid 或其他机制执行管理任务的程序。以下程序 不会阻止 访问root帐户:- su

- sudo

- ssh

- scp

- sftp

- 禁用 root SSH 登录

- 要防止

root通过 SSH 协议登录,请编辑 SSH 守护进程的配置文件/etc/ssh/sshd_config,并更改如下行:#PermitRootLogin yes

#PermitRootLogin yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如下所示:PermitRootLogin no

PermitRootLogin noCopy to Clipboard Copied! Toggle word wrap Toggle overflow Expand 表 4.4. 禁用 root SSH 登录 影响 未受影响 使用 OpenSSH 工具套件进行root访问。以下程序无法访问root帐户:- ssh

- scp

- sftp

不属于 OpenSSH 工具套件的程序。 - 使用 PAM 限制对服务的 root 访问权限

- PAM 通过

/lib/security/pam_listfile.so模块,在拒绝特定帐户时具有很大的灵活性。管理员可以使用此模块来引用不允许登录的用户列表。要限制对系统服务的root访问权限,请编辑/etc/pam.d/目录中目标服务的 文件,并确保验证需要pam_listfile.so模块。以下是如何将模块用于/etc/pam.d/ vsftpd PAM 配置文件中的 vsftpdFTP 服务器(如果指令位于一行中,则不需要在 第一行末尾的\字符):auth required /lib/security/pam_listfile.so item=user \ sense=deny file=/etc/vsftpd.ftpusers onerr=succeed

auth required /lib/security/pam_listfile.so item=user \ sense=deny file=/etc/vsftpd.ftpusers onerr=succeedCopy to Clipboard Copied! Toggle word wrap Toggle overflow 这指示 PAM 查阅/etc/vsftpd.ftpusers文件,并拒绝访问任何列出用户的服务。管理员可以更改此文件的名称,并可为每个服务保留单独的列表,或使用一个中央列表拒绝对多个服务的访问。如果管理员希望拒绝对多个服务的访问,可以将类似的行添加到 PAM 配置文件,如/etc/pam.d/pop和/etc/pam.d/imap用于邮件客户端,或/etc/pam.d/ssh用于 SSH 客户端。有关 PAM 的更多信息,请参阅 Linux-PAM 系统管理员指南,位于/usr/share/doc/pam-<version>/html/目录中。Expand 表 4.5. 使用 PAM 禁用 Root 影响 未受影响 防止对 PAM 感知的网络服务的root访问。以下服务无法访问root帐户:- login

- gdm

- kdm

- XDM

- ssh

- scp

- sftp

- FTP 客户端

- 电子邮件客户端

- 任何 PAM 感知服务

不了解 PAM 的程序和服务.

4.2.2. 允许根访问

root 访问权限不是问题。用户允许 root 访问权限意味着,像添加设备或配置网络接口等小活动可由单个用户处理,让系统管理员可以自由处理网络安全性和其他重要问题。

root 访问权限可能会导致以下问题:

- Machine Misconfiguration - 具有

root访问权限的用户可能会错误地配置其机器,并需要帮助解决问题。甚至更糟糕,它们可能会在不知情的情况下打开安全漏洞。 - 运行 Insecure Services - 具有

root访问权限的用户可能会在其计算机上运行不安全的服务器,如 FTP 或 Telnet,可能会使用户名和密码面临风险。这些服务通过网络以纯文本形式传输此信息。 - 以 Root 身份运行 电子邮件附件 - 尽管存在影响 Linux 的电子邮件病毒。恶意计划由

root用户运行时构成了最大的威胁。 - 保持审计跟踪不变 - 因为

root帐户通常由多个用户共享,因此多个系统管理员可以维护系统,因此无法找出这些用户在给定时间是root用户。使用单独的登录时,通过 登录帐户以及会话跟踪目的的唯一编号将置于任务结构中,由用户启动的每个进程继承。使用并发登录时,可以使用唯一数字来跟踪操作到特定登录。当某个操作生成审计事件时,它会与登录帐户以及与该唯一数字关联的会话记录。使用 aulast 命令查看这些登录和会话。aulast 命令的--effective 选项可以建议一个特定的 ausearch 查询来隔离特定会话生成的可审计事件。有关审计系统的更多信息,请参阅 第 7 章 系统审计。

4.2.3. 限制根访问

root 用户的访问。有关 su 和 sudo 的更多信息,请参阅 Red Hat Enterprise Linux 7 系统管理员指南中的 获取特权 章节,以及 su (1) 和 sudo (8) 手册页。

4.2.4. 启用自动注销

root 身份登录时,无人值守登录会话可能会导致严重的安全风险。要降低这个风险,您可以将系统配置为在固定时间段内自动注销闲置用户。

- 以

root用户身份,在/etc/profile文件的开头添加以下行,以确保无法中断此文件的处理:trap "" 1 2 3 15

trap "" 1 2 3 15Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 以

root用户身份,将以下行插入到/etc/profile文件中,以便在 120 秒后自动注销:export TMOUT=120 readonly TMOUT

export TMOUT=120 readonly TMOUTCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果指定秒数没有活动(上例中设为120),则TMOUT变量终止 shell。您可以根据特定安装的需求更改限制。

4.2.5. 保护 Boot Loader

- 防止访问单用户模式 - 如果攻击者可以将系统引导至单用户模式,则它们会自动以

root身份登录,而不会提示输入root密码。警告不建议通过编辑/etc/sysconfig/init文件中的SINGLE参数来保护对单用户模式的访问。攻击者可以通过在 GRUB 2 的内核命令行中指定自定义初始命令(使用init=参数)来绕过密码。建议对 GRUB 2 引导装载程序进行密码保护,如 Red Hat Enterprise Linux 7 系统管理员指南中的 使用密码保护 GRUB 2 章节中所述。 - 防止访问 GRUB 2 控制台 - 如果机器使用 GRUB 2 作为其引导装载程序,攻击者可以使用 GRUB 2 编辑器界面更改其配置或使用 cat 命令来收集信息。

- 防止对 Insecure Operating Systems 的访问 - 如果它是一个双引导系统,攻击者可以在引导时选择操作系统,例如 DOS,它会忽略访问控制和文件权限。

4.2.5.1. 禁用交互式启动

root 用户身份在 /etc/sysconfig/init 文件中禁用 PROMPT 参数:

PROMPT=no

PROMPT=no4.2.6. 保护硬链接和符号链接

- 用户拥有其链接的文件。

- 用户已对其链接的文件具有读写访问权限。

- 符号链接后面的进程是符号链接的所有者。

- 目录的所有者与符号链接的所有者相同。

/usr/lib/sysctl.d/50-default.conf 文件中的以下选项控制:

fs.protected_hardlinks = 1 fs.protected_symlinks = 1

fs.protected_hardlinks = 1

fs.protected_symlinks = 1/etc/sysctl.d/ 目录中创建一个名为 51-no-protect-links.conf 的新配置文件,其内容如下:

fs.protected_hardlinks = 0 fs.protected_symlinks = 0

fs.protected_hardlinks = 0

fs.protected_symlinks = 0.conf 扩展名,且需要在默认系统 文件后 读取(文件以字典顺序读取,因此文件名开头的设置具有较高的数字)。

sysctl 机制在引导时配置内核参数的详情,请查看 sysctl.d(5) 手册页。

4.3. 保护服务

4.3.1. 对服务的风险

- 拒绝 Service Attacks (DoS) - 通过向服务填充请求,拒绝服务攻击可能会导致系统因为尝试记录并回答每个请求而不可用。

- Service Attack (DDoS)的分布式拒绝(DDoS) - 使用多个受损机器(通常以千计或更多个)对服务进行协调攻击,利用请求并无法使用它。

- 脚本漏洞攻击 - 如果服务器使用脚本来执行服务器端操作,作为 Web 服务器通常做的,攻击者可以将不正确的编写脚本作为目标。这些脚本漏洞攻击可能会导致缓冲区溢出状况,或者允许攻击者更改系统上的文件。

- buffer Overflow Attacks - 希望侦听端口 1 到 1023 的服务必须以管理特权启动,或者需要为它们设置

CAP_NET_BIND_SERVICE功能。当进程绑定到端口并正在侦听它后,通常会丢弃特权或功能。如果没有丢弃特权或功能,且应用程序有可被利用的缓冲区溢出,攻击者可能会作为运行守护进程的用户访问系统。由于存在可利用的缓冲区溢出,因此攻击者使用自动化工具来识别具有漏洞的系统,一旦获得访问,它们使用自动化的 rootkits 来保持对系统的访问权限。

4.3.2. 识别和配置服务

- cups - Red Hat Enterprise Linux 7 的默认打印服务器。

- cups-lpd - 备用打印服务器。

- xinetd - 控制到一系列从属服务器(如 gssftp 和 telnet )连接的超级服务器。

- sshd - OpenSSH 服务器,这是 Telnet 的安全替换。

4.3.3. 不安全的服务

- 通过网络 Unencrypted - 很多较旧的协议(如 Telnet 和 FTP)传输 用户名和密码,不要加密身份验证会话,并应尽可能避免。

- 通过网络 Unencrypted 传输敏感数据 - 很多协议通过网络未加密的传输数据。这些协议包括 Telnet、FTP、HTTP 和 SMTP。许多网络文件系统(如 NFS 和 SMB )也通过网络未加密的传输信息。在使用这些协议来限制传输的数据类型时,用户的职责。

- auth

- nfs-server

- SMB 和 nbm (Samba)

- yppasswdd

- ypserv

- ypxfrd

4.3.4. 保护 rpcbind

4.3.4.1. 使用 TCP wrapper 保护 rpcbind

4.3.4.2. 使用 firewalld 保护 rpcbind

firewalld 规则添加到服务器,并限制对特定网络的访问。

firewalld 丰富的语言命令示例。第一个允许从 192.168.0.0/24 网络到端口 111 (由 rpcbind 服务使用)的 TCP 连接。第二个允许从 localhost 到同一端口的 TCP 连接。 所有其他数据包都将被丢弃。

firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="tcp" source address="192.168.0.0/24" invert="True" drop' firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="tcp" source address="127.0.0.1" accept'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="tcp" source address="192.168.0.0/24" invert="True" drop'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="tcp" source address="127.0.0.1" accept'firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="udp" source address="192.168.0.0/24" invert="True" drop'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" port port="111" protocol="udp" source address="192.168.0.0/24" invert="True" drop'4.3.5. 保护 rpc.mountd

4.3.5.1. 使用 TCP Wrappers 保护 rpc.mountd

IP 地址。避免使用主机名,因为它们可以通过 DNS poisoning 和其他方法进行伪造。

4.3.5.2. 使用 firewalld 保护 rpc.mountd

firewalld 丰富的语言规则并限制对特定网络的访问。

firewalld 丰富的语言命令示例。第一个允许从 192.168.0.0/24 网络挂载连接。第二个 允许 从本地主机挂载连接。所有其他数据包都将被丢弃。

firewall-cmd --add-rich-rule 'rule family="ipv4" source NOT address="192.168.0.0/24" service name="mountd" drop' firewall-cmd --add-rich-rule 'rule family="ipv4" source address="127.0.0.1" service name="mountd" accept'

~]# firewall-cmd --add-rich-rule 'rule family="ipv4" source NOT address="192.168.0.0/24" service name="mountd" drop'

~]# firewall-cmd --add-rich-rule 'rule family="ipv4" source address="127.0.0.1" service name="mountd" accept'4.3.6. 保护 NIS

- /usr/sbin/rpc.yppasswdd - 也称为 yppasswdd 服务,此守护进程允许用户更改其 NIS 密码。

- /usr/sbin/rpc.ypxfrd - 还称 ypxfrd 服务,此守护进程负责 NIS 通过网络传输。

- /usr/sbin/ypserv - 这是 NIS 服务器守护进程。

4.3.6.1. 仔细规划网络

4.3.6.2. 使用类似密码的 NIS 域名和主机名

ypcat -d <NIS_domain> -h <DNS_hostname> passwd

ypcat -d <NIS_domain> -h <DNS_hostname> passwdypcat -d <NIS_domain> -h <DNS_hostname> shadow

ypcat -d <NIS_domain> -h <DNS_hostname> shadowo7hfawtgmhwg.domain.com。同样,创建不同的 随机 NIS 域名。这使得攻击者更难以访问 NIS 服务器。

4.3.6.3. 编辑 /var/yp/securenets 文件

/var/yp/securenets 文件为空或不存在(如默认安装后的情况),NIS 侦听所有网络。首先要做的事情之一是将子网掩码/网络对放在文件中,以便 ypserv 仅响应来自适当网络的请求。

/var/yp/securenets 文件中的示例条目:

255.255.255.0 192.168.0.0

255.255.255.0 192.168.0.0/var/yp/securenets 文件的情况下,不要在第一次启动 NIS 服务器。

4.3.6.4. 分配静态端口和使用 Rich Language 规则

/etc/sysconfig/network 中添加以下行:

YPSERV_ARGS="-p 834" YPXFRD_ARGS="-p 835"

YPSERV_ARGS="-p 834"

YPXFRD_ARGS="-p 835"firewalld 规则可用于强制服务器侦听这些端口的网络:

firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.0.0/24" invert="True" port port="834-835" protocol="tcp" drop' firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.0.0/24" invert="True" port port="834-835" protocol="udp" drop'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.0.0/24" invert="True" port port="834-835" protocol="tcp" drop'

~]# firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.0.0/24" invert="True" port port="834-835" protocol="udp" drop'192.168.0.0/24 网络,服务器仅允许连接到端口 834 和 835。第一个规则用于 TCP,第二个规则用于 UDP。

4.3.6.5. 使用 Kerberos 身份验证

/etc/shadow 映射中的密码哈希。如果入侵者获得了对 NIS 域的访问并嗅探网络流量,他们可以收集用户名和密码哈希。如果有足够的时间,攻击者可能会猜测弱密码,攻击者可以获得对网络上有效帐户的访问权限。

4.3.7. 保护 NFS

RPCSEC_GSS 内核模块的一部分,NFS 的所有版本都支持 Kerberos 用户和组身份验证。仍然包含 rpcbind 的信息,因为 Red Hat Enterprise Linux 7 支持使用 rpcbind 的 NFSv3。

4.3.7.1. 仔细规划网络

4.3.7.2. 保护 NFS 挂载选项

/etc/fstab 文件中介绍了使用 mount 命令,请参见 Red Hat Enterprise Linux 7 存储管理指南 中的" 使用 mount 命令 "章节。从安全管理的角度来看,值得注意,也可以在 /etc/nfsmount.conf 中指定 NFS 挂载选项,可用于设置自定义默认选项。

4.3.7.2.1. 查看 NFS 服务器

exports (5) 手册页中有关子树检查的部分)。

ro 选项将文件系统导出为只读文件系统,以减少用户可以写入挂载的文件系统的用户数量。仅在需要时使用 rw 选项。详情请查看 man exports (5) 页面。例如,允许写入访问会增加符号链接攻击的风险。这包括临时目录,如 /tmp 和 /usr/tmp。

rw 选项挂载目录的位置,避免尽可能使目录全局可写,以降低风险。导出主目录也被视为风险,因为有些应用以明文或弱方式加密存储密码。随着应用程序代码被检查并改进,这个风险会降低。有些用户没有在 SSH 密钥上设置密码,因此这也意味着主目录会带来风险。强制使用密码或使用 Kerberos 可降低该风险。

secure 选项是用于将导出限制到 “保留端口” 的服务器端导出选项。默认情况下,服务器仅允许来自 “保留端口” 的客户端通信(编号小于 1024 的端口),因为传统客户端只有允许的 “可信” 代码(如内核 NFS 客户端)使用这些端口。但是,在很多网络上,任何人无法在某些客户端上成为 root 用户,因此,对于服务器来说,假设来自保留端口的通信都具有特权非常安全。因此,对保留端口的限制具有有限的值;最好根据 Kerberos、防火墙和对特定客户端的导出限制来决定。

4.3.7.2.2. 查看 NFS 客户端

nosuid 选项禁止使用 setuid 程序。nosuid 选项禁用 set-user-identifier 或 set-group-identifier 位。这可防止远程用户通过运行 setuid 程序获得更高的特权。在客户端和服务器端使用这个选项。

noexec 选项禁用客户端上的所有可执行文件。使用此选项来防止用户意外执行放在被共享的文件系统中的文件。nosuid 和 noexec 选项对于大多数都不是所有文件系统的标准选项。

nodev 选项防止 “device-files” 被客户端作为硬件设备处理。

resvport 选项是一个客户端挂载选项,而 secure 是对应的服务器端导出选项(请参阅上述说明)。它限制了与"保留端口"的通信。保留或"well known"端口为特权用户和进程保留,如 root 用户。设置此选项可让客户端使用保留源端口与服务器通信。

sec=krb5。

krb5i 的 Kerberos 挂载,使用 krb5p 进行隐私保护。使用 sec=krb5 挂载时会使用它们,但需要在 NFS 服务器上进行配置。如需更多信息,请参阅 exports (man 5 导出)的 man page。

man 5 nfs)有一个 “SECURITY CONSIDERATIONS” 部分,它解释了 NFSv4 中的安全增强,并包含所有 NFS 特定的挂载选项。

4.3.7.3. 语法错误

/etc/exports 文件来确定要导出哪些主机以及要将这些目录导出到哪个文件系统。在编辑此文件时,请小心不要添加额外的空格。

/etc/exports 文件中的以下行将目录 /tmp/nfs/ 共享到主机 bob.example.com,其读/写权限。

/tmp/nfs/ bob.example.com(rw)

/tmp/nfs/ bob.example.com(rw)/etc/exports 文件中的以下行与主机 bob.example.com 共享同一目录,并具有只读权限,因为主机名后面有一个空格字符来与 全局 共享。

/tmp/nfs/ bob.example.com (rw)

/tmp/nfs/ bob.example.com (rw)showmount -e <hostname>

showmount -e <hostname>4.3.7.4. 不要使用 no_root_squash 选项

4.3.7.5. NFS 防火墙配置

为 NFSv3 配置端口

rpcbind 服务动态分配,这可能会在创建防火墙规则时造成问题。要简化这个过程,请使用 /etc/sysconfig/nfs 文件指定要使用的端口:

MOUNTD_PORT- mountd 的 TCP 和 UDP 端口(rpc.mountd)STATD_PORT- status (rpc.statd)的 TCP 和 UDP 端口

/etc/modprobe.d/lockd.conf 文件中为 NFS 锁定管理器(nlockmgr)设置 TCP 和 UDP 端口:

nlm_tcpport- nlockmgr (rpc.lockd)的 TCP 端口nlm_udpport- UDP 端口 nlockmgr (rpc.lockd)

/etc/modprobe.d/lockd.conf。

4.3.7.6. 使用红帽身份管理保护 NFS

4.3.8. 保护 HTTP 服务器

4.3.8.1. 保护 Apache HTTP 服务器

chown root <directory_name>

chown root <directory_name>chmod 755 <directory_name>

chmod 755 <directory_name>/etc/httpd/conf/httpd.conf中配置)时,系统管理员应小心:

FollowSymLinks- 默认情况下,这个指令是启用的,因此请务必在创建 Web 服务器文档根的符号链接时小心。例如,最好提供指向

/的符号链接。 索引- 这个指令默认为启用,但可能不需要。要防止 visitors 浏览服务器上的文件,请删除此指令。

UserDir- 默认情况下,

UserDir指令被禁用,因为它可以确认系统中存在用户帐户。要在服务器上启用用户目录浏览,请使用以下指令:UserDir enabled UserDir disabled root

UserDir enabled UserDir disabled rootCopy to Clipboard Copied! Toggle word wrap Toggle overflow 这些指令激活用户目录浏览/root/以外的所有用户目录。要将用户添加到禁用帐户列表中,请在UserDir disabled行中添加以空格分隔的用户列表。 ServerTokensServerTokens指令控制发送到客户端的服务器响应标头字段。它包括可使用以下参数自定义的各种信息:ServerTokens Full(默认选项)- 提供所有可用信息(OS 类型和使用的模块),例如:Apache/2.0.41 (Unix) PHP/4.2.2 MyMod/1.2

Apache/2.0.41 (Unix) PHP/4.2.2 MyMod/1.2Copy to Clipboard Copied! Toggle word wrap Toggle overflow ServerTokens Prod或ServerTokens ProductOnly- 提供以下信息:Apache

ApacheCopy to Clipboard Copied! Toggle word wrap Toggle overflow ServerTokens Major- 提供以下信息:Apache/2

Apache/2Copy to Clipboard Copied! Toggle word wrap Toggle overflow ServerTokens Minor- 提供以下信息:Apache/2.0

Apache/2.0Copy to Clipboard Copied! Toggle word wrap Toggle overflow ServerTokens Min或ServerTokens Minimal- 提供以下信息:Apache/2.0.41

Apache/2.0.41Copy to Clipboard Copied! Toggle word wrap Toggle overflow ServerTokens OS- 提供以下信息:Apache/2.0.41 (Unix)

Apache/2.0.41 (Unix)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

建议使用ServerTokens Prod选项,以便可能的攻击者不会获取您系统的任何宝贵信息。

IncludesNoExec 指令。默认情况下,Server-Side Includes (SSI)模块无法执行命令。建议您不要更改此设置,除非绝对必要,因为它可能会使攻击者在系统中执行命令。

删除 httpd 模块

httpd 模块来限制 HTTP 服务器的功能是很有帮助的。为此,请编辑 /etc/httpd/conf.modules.d 目录中的配置文件。例如,要删除代理模块:

echo '# All proxy modules disabled' > /etc/httpd/conf.modules.d/00-proxy.conf

echo '# All proxy modules disabled' > /etc/httpd/conf.modules.d/00-proxy.conf/etc/httpd/conf.d/ 目录还包含用于加载模块的配置文件。

httpd 和 SELinux

4.3.8.2. 保护 NGINX

server 部分中执行以下所有配置更改。

禁用版本字符串

server_tokens off;

server_tokens off;nginx 的影响:

curl -sI http://localhost | grep Server Server: nginx

$ curl -sI http://localhost | grep Server

Server: nginx包括其他与安全相关的标头

add_header X-Frame-Options SAMEORIGIN;- 此选项拒绝域之外的任何页面来帧由 NGINX 提供的任何内容,从而有效地缓解了攻击。add_header X-Content-Type-Options nosniff;- 这个选项在某些较旧的浏览器中防止 MIME 类型嗅探。add_header X-XSS-Protection "1; mode=block";- 这个选项启用跨站点脚本过滤(XSS)过滤,这可以防止浏览器渲染由 NGINX 响应中包含的潜在的恶意内容。

禁用 Potentially Harmful HTTP 方法

# Allow GET, PUT, POST; return "405 Method Not Allowed" for all others.

if ( $request_method !~ ^(GET|PUT|POST)$ ) {

return 405;

}

# Allow GET, PUT, POST; return "405 Method Not Allowed" for all others.

if ( $request_method !~ ^(GET|PUT|POST)$ ) {

return 405;

}配置 SSL

4.3.9. 保护 FTP

- 红帽内容加速器 (tux)- 具有 FTP 功能的内核空间 Web 服务器。

- vsftpd - FTP 服务的独立、面向安全的实现。

4.3.9.1. FTP Greeting Banner

/etc/vsftpd/vsftpd.conf 文件中添加以下指令:

ftpd_banner=<insert_greeting_here>

ftpd_banner=<insert_greeting_here>/etc/banners/ 的新目录中。本例中 FTP 连接的横幅文件是 /etc/banners/ftp.msg。以下是此类文件的一个示例:

######### Hello, all activity on ftp.example.com is logged. #########

######### Hello, all activity on ftp.example.com is logged. #########/etc/vsftpd/vsftpd.conf 文件中添加以下指令:

banner_file=/etc/banners/ftp.msg

banner_file=/etc/banners/ftp.msg4.3.9.2. Anonymous Access(匿名访问)

/var/ftp/ 目录可激活匿名帐户。

vsftpd 软件包。这个软件包为匿名用户建立目录树,并为匿名用户将目录的权限配置为只读。

4.3.9.2.1. 匿名上传

/var/ftp/pub/ 中创建只写目录。要做到这一点,请以 root 用户身份输入以下命令:

mkdir /var/ftp/pub/upload

~]# mkdir /var/ftp/pub/uploadchmod 730 /var/ftp/pub/upload

~]# chmod 730 /var/ftp/pub/uploadls -ld /var/ftp/pub/upload drwx-wx---. 2 root ftp 4096 Nov 14 22:57 /var/ftp/pub/upload

~]# ls -ld /var/ftp/pub/upload

drwx-wx---. 2 root ftp 4096 Nov 14 22:57 /var/ftp/pub/upload/etc/vsftpd/vsftpd.conf 文件中添加以下行:

anon_upload_enable=YES

anon_upload_enable=YES4.3.9.3. 用户帐户

/etc/vsftpd/vsftpd.conf 中添加以下指令:

local_enable=NO

local_enable=NO4.3.9.3.1. 限制用户帐户

/etc/pam.d/vsftpd。

/etc/vsftpd/ftpusers

4.3.9.4. 使用 TCP wrapper 控制访问

4.3.10. 保护 Postfix

4.3.10.1. 限制服务攻击

/etc/postfix/main.cf 文件中的指令限制来限制此类攻击的有效性。您可以更改已有指令的值,或者您可以使用以下格式所需的值添加所需指令:

<directive> = <value>

<directive> = <value>- smtpd_client_connection_rate_limit - 允许每个时间单位对这个服务进行的最大连接尝试次数(如下所述)。默认值为 0,这意味着客户端每次时间单位可以接收 Postfix 可以接受的连接数。默认情况下,可信网络中的客户端会被排除。

- anvil_rate_time_unit - 此时间单位用于速率限制计算。默认值为 60 秒。

- smtpd_client_event_limit_exceptions - 从连接和速率限制命令中排除的客户端。默认情况下,可信网络中的客户端会被排除。

- smtpd_client_message_rate_limit - 允许客户端按时间单位请求的最大消息数(无论 Postfix 是否实际接受这些消息)。

- default_process_limit - 提供给定服务的 Postfix 子进程的默认最大数量。对于

master.cf文件中的特定服务,可以禁止这个限制。默认值为 100。 - queue_minfree - 接收邮件所需的队列文件系统中的最小可用空间量(以字节为单位)。Postfix SMTP 服务器目前使用此选项来确定它将接受任何邮件。默认情况下,当可用空间量小于 message_size_limit 的 1.5 倍时,Postfix SMTP 服务器会拒绝 MAIL FROM 命令。要指定较高的最小可用空间限制,请指定 message_size_limit 至少 1.5 倍的 queue_minfree 值。默认情况下,queue_minfree 值为 0。

- header_size_limit - 存储消息标头的最大内存量(以字节为单位)。如果标头更大,则丢弃过量。默认值为 102400。

- message_size_limit - 消息的最大大小(以字节为单位),包括信封信息。默认值为 10240000。

4.3.10.2. NFS 和 Postfix

/var/spool/postfix/ 放置到 NFS 共享卷上。由于 NFSv2 和 NFSv3 不维护对用户和组 ID 的控制,因此两个或多个用户可以具有相同的 UID,并且接收和读取彼此的邮件。

SECRPC_GSS 内核模块不使用基于 UID 的身份验证。但是,最好不要将邮件假脱机 目录放在 NFS 共享卷上。

4.3.10.3. 仅邮件用户

/etc/passwd 文件中的所有用户 shell 都应设置为 /sbin/nologin (root 用户可能例外)。

4.3.10.4. 禁用 Postfix 网络列表

/etc/postfix/main.cf 来验证这一点。

/etc/postfix/main.cf,以确保仅显示以下 inet_interfaces 行:

inet_interfaces = localhost

inet_interfaces = localhostinet_interfaces = all 设置。

4.3.10.5. 将 Postfix 配置为使用 SASL

SASL 实现进行 SMTP 身份验证 (或 SMTP AUTH)。SMTP 身份验证是 简单邮件传输协议的扩展。启用后,需要 SMTP 客户端使用服务器和客户端都支持并接受的身份验证方法向 SMTP 服务器进行身份验证。这部分论述了如何配置 Postfix 以使用 Dovecot SASL 实现。

POP/IMAP 服务器,因此在您的系统中提供 Dovecot SASL 实现,以 root 用户身份运行以下命令:

yum install dovecot

~]# yum install dovecotSMTP 服务器可以使用 UNIX-domain 套接字或 TCP 套接字 与 Dovecot SASL 实现通信。只有 Postfix 和 Dovecot 应用程序运行在单独的计算机上时,才需要后一种方法。本指南优先选择 UNIX 域套接字方法,其负担更好隐私。

SASL 实现,需要为这两个应用程序执行多个配置更改。按照以下步骤使这些更改生效。

设置 Dovecot

- 修改主 Dovecot 配置文件

/etc/dovecot/conf.d/10-master.conf,使其包含以下行(已包含大多数相关部分,且只需要取消注释的行):Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上面的示例假定使用 UNIX-domain socket 进行 Postfix 和 Dovecot 之间的通信。它还假定 PostfixSMTP服务器的默认设置,其中包括位于/var/spool/postfix/目录中的邮件队列,以及在postfix用户和组下运行的应用程序。这样,读取和写入权限仅限于postfix用户和组。或者,您可以使用以下配置设置 Dovecot 以通过TCP侦听 Postfix 验证请求:service auth { inet_listener { port = 12345 } }service auth { inet_listener { port = 12345 } }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在上例中,将12345替换为您要使用的端口数。 - 编辑

/etc/dovecot/conf.d/10-auth.conf配置文件,以指示 Dovecot 为 PostfixSMTP服务器提供普通和登录身份验证机制:auth_mechanisms = plain login

auth_mechanisms = plain loginCopy to Clipboard Copied! Toggle word wrap Toggle overflow

设置 Postfix

/etc/postfix/main.cf。添加或编辑以下配置指令:

- 在 Postfix SMTP 服务器中启用

SMTP身份验证:smtpd_sasl_auth_enable = yes

smtpd_sasl_auth_enable = yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 指示 Postfix 将 Dovecot

SASL实现用于 SMTP 身份验证:smtpd_sasl_type = dovecot

smtpd_sasl_type = dovecotCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 提供相对于 Postfix 队列目录的身份验证路径(请注意,无论 Postfix 服务器是否在 chroot 中运行,使用相对路径可确保配置可以正常工作):

smtpd_sasl_path = private/auth

smtpd_sasl_path = private/authCopy to Clipboard Copied! Toggle word wrap Toggle overflow 此步骤假设您要使用 UNIX-domain socket 进行 Postfix 和 Dovecot 之间的通信。如果您使用TCP套接字进行通信,要将 Postfix 配置为在不同机器上查找 Dovecot,请使用类似如下的配置值:smtpd_sasl_path = inet:127.0.0.1:12345

smtpd_sasl_path = inet:127.0.0.1:12345Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在上例中,127.0.0.1需要替换为 Dovecot 机器的IP地址,并使用 Dovecot 的/etc/dovecot/conf.d/10-master.conf配置文件中指定的端口替换12345。 - 指定 Postfix

SMTP服务器为客户端提供的SASL机制。请注意,可以为加密和未加密的会话指定不同的机制。smtpd_sasl_security_options = noanonymous, noplaintext smtpd_sasl_tls_security_options = noanonymous

smtpd_sasl_security_options = noanonymous, noplaintext smtpd_sasl_tls_security_options = noanonymousCopy to Clipboard Copied! Toggle word wrap Toggle overflow 上面的例子指定,在未加密的会话中,不允许匿名身份验证,且不会允许传输未加密的用户名或密码的机制。对于加密的会话(使用TLS),只允许非匿名身份验证机制。有关限制允许SASL机制的所有支持策略列表,请参阅 http://www.postfix.org/SASL_README.html#smtpd_sasl_security_options。

其它资源

SASL 配置 Postfix SMTP 身份验证的附加信息。

- http://wiki2.dovecot.org/HowTo/PostfixAndDovecotSASL - 包含有关如何设置 Postfix 以对 SMTP 身份验证使用 Dovecot

SASL实现的信息。 - http://www.postfix.org/SASL_README.html#server_sasl - 包含有关如何将 Postfix 设置为对 SMTP 身份验证使用 Dovecot 或 Cyrus

SASL实现的信息。

4.3.11. 保护 SSH

SSH 的传输会被加密和保护。有关 SSH 协议的常规信息以及 Red Hat Enterprise Linux 7 中的 SSH 服务的信息,请参阅 Red Hat Enterprise Linux 7 指南中的 OpenSSH 章节。

SSH 设置的最常见方法。否 意味着这个建议测量列表被视为详细或确定。有关修改 sshd 守护进程行为和 ssh (1) 的所有配置指令的说明,请参阅 sshd_config (5)。4.3.11.1. 加密登录

SSH 支持使用加密密钥登录到计算机。这比仅使用密码更安全。如果您将此方法与其他身份验证方法相结合,则它被视为多因素身份验证。有关使用多个验证方法的详情,请参考 第 4.3.11.2 节 “多个身份验证方法”。

/etc/ssh/sshd_config 文件中的 PubkeyAuthentication 配置指令设置为 yes。请注意,这是默认设置。将 PasswordAuthentication 指令设置为 no,以禁用可能使用密码登录。

SSH 密钥。如果在没有附加参数的情况下调用,它会创建一个 2048 位 RSA 密钥集。默认情况下,密钥存储在 ~/.ssh/ 目录中。您可以使用 -b 参数修改密钥的位级。使用 2048 位密钥通常就足够了。Red Hat Enterprise Linux 7 系统管理员指南中的 配置 OpenSSH 章节包含有关生成密钥对的详细信息。

~/.ssh/ 目录中看到两个密钥。如果您在运行 ssh-keygen 命令时接受了默认值,则生成的文件分别命名为 id_rsa 和 id_rsa.pub,并分别包含私钥和公钥。您应该始终通过使私钥对除文件所有者以外的任何人都不可读来保护私钥。但是,公钥需要传送到您要登录的系统。您可以使用 ssh-copy-id 命令将密钥传送到服务器:

ssh-copy-id -i [user@]server

~]$ ssh-copy-id -i [user@]server~/.ssh/authorized_keys 文件中。当您尝试登录到服务器时,sshd 守护进程将检查此文件。

SSH 密钥。完成后,请确保从 authorized_keys 文件中删除任何未使用的密钥。

4.3.11.2. 多个身份验证方法

/etc/ssh/sshd_config 文件中的 AuthenticationMethods 配置指令来指定要使用哪些身份验证方法。请注意,可以使用这个指令定义多个所需的身份验证方法列表。如果是这种情况,用户必须至少以其中一个列表完成每个方法。列表需要用空白空格分开,列表中的独立 authentication-method 名称必须用逗号分开。例如:

AuthenticationMethods publickey,gssapi-with-mic publickey,keyboard-interactive

AuthenticationMethods publickey,gssapi-with-mic publickey,keyboard-interactiveAuthenticationMethods 指令配置的 sshd 守护进程仅在尝试成功完成 公钥身份验证 时授予访问权限,后跟 gssapi-with-mic 或 键盘交互 身份验证。请注意,每个请求的身份验证方法都需要使用 /etc/ssh/sshd_config 文件中对应的配置指令(如 PubkeyAuthentication)显式启用。有关可用身份验证方法的常规列表,请参阅 ssh (1) 的 AUTHENTICATION 部分。

4.3.11.3. 保护 SSH 的其他方法

协议版本

SSH 协议的实现仍然支持 SSH 客户端的 SSH-1 和 SSH-2 版本,但尽可能使用后者。SSH-2 版本包含有关较旧的 SSH-1 的改进,大多数高级配置选项仅在使用 SSH-2 时可用。

SSH 协议可保护使用它的身份验证和通信的扩展。可使用 /etc/ssh/ sshd _config 文件中的 Protocol 配置指令来指定 sshd 守护进程支持的协议版本或版本。默认设置为 2。请注意,SSH-2 版本是 Red Hat Enterprise Linux 7 SSH 服务器唯一支持的版本。

密钥类型

-t 选项,也可以指示生成 DSA 或 ECDSA 密钥。ECDSA (Elliptic Curve Digital Signature Algorithm)以相同的对称密钥长度提供更好的性能。它还会生成较短的密钥。

非默认端口

sshd 守护进程侦听 TCP 端口 22。更改端口可降低系统因自动网络扫描而受到攻击的风险,从而通过模糊的方式提高安全性。可使用 /etc/ssh/sshd_config 配置文件中的 Port 指令来指定端口。另请注意,默认 SELinux 策略必须更改为允许使用非默认端口。您可以以 root 用户身份输入以下命令来修改 ssh_port_t SELinux 类型来完成此操作:

semanage -a -t ssh_port_t -p tcp port_number

~]# semanage -a -t ssh_port_t -p tcp port_numberPort 指令指定的新端口号。

没有根登录

root 用户身份登录,您应该考虑在 /etc/ssh/sshd_config 文件中将 PermitRootLogin 配置指令设置为 no。通过禁止以 root 用户身份登录,管理员可以审核哪些用户在以普通用户身份登录后运行了哪些特权命令,然后获得 root 权限。

使用 X 安全扩展

/etc/ssh/ssh_config 文件中的 ForwardX11Trusted 选项被设置为 yes,ssh -X remote_machine (不受信任的主机)和 ssh -Y remote_machine (可信主机)命令之间没有区别。

4.3.12. 保护 PostgreSQL

postgresql-server 软件包提供 PostgreSQL。如果没有安装,请以 root 用户身份输入以下命令来安装它:

yum install postgresql-server

~]# yum install postgresql-server-D 选项表示。例如:

initdb -D /home/postgresql/db1

~]$ initdb -D /home/postgresql/db1pg_hba.conf 文件中的以下行允许任何经过身份验证的用户使用其用户名访问任何数据库:

local all all trust

local all all trustpg_hba.conf 文件中删除这一行。

4.3.13. 保护 Docker

4.3.14. 针对 DDoS Attacks 保护 memcached

Memcached 漏洞

强化 memcached

- 在 LAN 中配置防火墙。如果您的 memcached 服务器应该只可从本地网络访问,请不要允许 memcached 使用的端口的外部流量。例如,从允许的端口列表中删除默认情况下 memcached 使用的端口 11211:有关允许特定 IP 范围使用端口 11211 的

firewall-cmd --remove-port=11211/udp firewall-cmd --runtime-to-permanent

~]# firewall-cmd --remove-port=11211/udp ~]# firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow firewalld命令,请参阅 第 5.8 节 “使用区域管理流量取决于源”。 - 通过将

-U 0 -p 11211值添加到/etc/sysconfig/memcached文件中的OPTIONS变量来禁用 UDP,除非您的客户端确实需要这个协议:OPTIONS="-U 0 -p 11211"

OPTIONS="-U 0 -p 11211"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果您在与应用程序相同的机器上只使用单个 memcached 服务器,请设置 memcached 以仅侦听 localhost 流量。将

-l 127.0.0.1,::1值添加到/etc/sysconfig/memcached中的OPTIONS:OPTIONS="-l 127.0.0.1,::1"

OPTIONS="-l 127.0.0.1,::1"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果可能更改身份验证,请启用 SASL (简单身份验证和安全层)身份验证:

- 在

/etc/sasl2/memcached.conf文件中修改或添加:sasldb_path: /path.to/memcached.sasldb

sasldb_path: /path.to/memcached.sasldbCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在 SASL 数据库中添加帐户:

saslpasswd2 -a memcached -c cacheuser -f /path.to/memcached.sasldb

~]# saslpasswd2 -a memcached -c cacheuser -f /path.to/memcached.sasldbCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 确保 memcached 用户和组可以访问数据库。

chown memcached:memcached /path.to/memcached.sasldb

~]# chown memcached:memcached /path.to/memcached.sasldbCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 通过将

-S值添加到/etc/sysconfig/memcached,在 memcached 中启用 SASL 支持:OPTIONS="-S"

OPTIONS="-S"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 重启 memcached 服务器以应用更改。

- 将 SASL 数据库中创建的用户名和密码添加到应用程序的 memcached 客户端配置中。

- 使用 stunnel 加密 memcached 客户端和服务器之间的通信。由于 memcached 不支持 TLS,因此临时解决方案是使用代理,如 stunnel,它在 memcached 协议之上提供 TLS。您可以将 stunnel 配置为使用 PSK (Pre Shared Keys),甚至最好使用用户证书。在使用证书时,只有经过身份验证的用户可以访问您的 memcached 服务器,且您的流量会被加密。重要如果您使用隧道访问 memcached,请确保该服务只侦听 localhost 或防火墙会阻止网络访问 memcached 端口。请参阅 第 4.8 节 “使用 stunnel” 了解更多信息。

4.4. 保护网络访问

4.4.1. 使用 TCP wrapper 和 xinetd 保护服务

4.4.1.1. TCP 包装器和连接标语

横幅 选项。

/etc/banners/vsftpd,包含以下行:

220-Hello, %c 220-All activity on ftp.example.com is logged. 220-Inappropriate use will result in your access privileges being removed.

220-Hello, %c

220-All activity on ftp.example.com is logged.

220-Inappropriate use will result in your access privileges being removed./etc/hosts.allow 文件中添加以下行:

vsftpd : ALL : banners /etc/banners/

vsftpd : ALL : banners /etc/banners/4.4.1.2. TCP 封装器和攻击警告

/etc/hosts.deny 文件中,以拒绝来自该网络的任何连接尝试,并将尝试记录到特殊文件:

ALL : 206.182.68.0 : spawn /bin/echo `date` %c %d >> /var/log/intruder_alert

ALL : 206.182.68.0 : spawn /bin/echo `date` %c %d >> /var/log/intruder_alert/etc/hosts.allow 文件中。

4.4.1.3. TCP wrapper 和 Enhanced Logging

/etc/hosts.deny 中添加以下行:

in.telnetd : ALL : severity emerg

in.telnetd : ALL : severity emerg4.4.2. 验证正在列出哪些端口

使用 netstat 进行开放端口扫描

root 用户身份输入以下命令,以确定哪些端口正在侦听来自网络的连接:

-l 选项仅显示侦听的服务器套接字:

使用 ss 进行开放端口扫描

UNCONN 状态显示 UDP 侦听模式的端口。

-6 选项扫描 IPv6 地址。

(-sS) 不是选项时,TCP 连接扫描 (-sT) 是默认的 TCP 扫描类型。O 选项检测主机的操作系统。

使用 netstat 和 s 扫描 Open SCTP 端口

root 用户身份输入以下命令:

netstat -nl -A inet,inet6 | grep 2500 sctp 0.0.0.0:2500 LISTEN

~]# netstat -nl -A inet,inet6 | grep 2500

sctp 0.0.0.0:2500 LISTENss -an | grep 2500 sctp LISTEN 0 5 *:2500 *:*

~]# ss -an | grep 2500

sctp LISTEN 0 5 *:2500 *:*4.4.3. 禁用源路由

accept_source_route 选项使网络接口接受设置了 Strict Source Routing (SSR)或 Loose Source Routing (LSR)选项的数据包。接收源路由数据包由 sysctl 设置控制。以 root 用户身份发出以下命令来丢弃设置了 SSR 或 LSR 选项的数据包:

/sbin/sysctl -w net.ipv4.conf.all.accept_source_route=0

~]# /sbin/sysctl -w net.ipv4.conf.all.accept_source_route=0/sbin/sysctl -w net.ipv4.conf.all.forwarding=0

~]# /sbin/sysctl -w net.ipv4.conf.all.forwarding=0/sbin/sysctl -w net.ipv6.conf.all.forwarding=0

~]# /sbin/sysctl -w net.ipv6.conf.all.forwarding=0/sbin/sysctl -w net.ipv4.conf.all.mc_forwarding=0

~]# /sbin/sysctl -w net.ipv4.conf.all.mc_forwarding=0/sbin/sysctl -w net.ipv6.conf.all.mc_forwarding=0

~]# /sbin/sysctl -w net.ipv6.conf.all.mc_forwarding=0/sbin/sysctl -w net.ipv4.conf.all.accept_redirects=0

~]# /sbin/sysctl -w net.ipv4.conf.all.accept_redirects=0/sbin/sysctl -w net.ipv6.conf.all.accept_redirects=0

~]# /sbin/sysctl -w net.ipv6.conf.all.accept_redirects=0/sbin/sysctl -w net.ipv4.conf.all.secure_redirects=0

~]# /sbin/sysctl -w net.ipv4.conf.all.secure_redirects=0/sbin/sysctl -w net.ipv4.conf.all.send_redirects=0

~]# /sbin/sysctl -w net.ipv4.conf.all.send_redirects=00 值。要在添加新接口时自动禁用 ICMP 请求发送,请输入以下命令:

/sbin/sysctl -w net.ipv4.conf.default.send_redirects=0

~]# /sbin/sysctl -w net.ipv4.conf.default.send_redirects=0/etc/sysctl.conf 文件。例如,要禁用接受所有接口上所有 IPv4 ICMP 重定向数据包,请使用以 root 用户身份运行的编辑器打开 /etc/sysctl.conf 文件并添加以下行: net.ipv4.conf.all.send_redirects=0

net.ipv4.conf.all.send_redirects=0sysctl (8)。有关基于源的路由及其变体的相关互联网选项的说明,请参阅 RFC791。

4.4.3.1. 反向路径转发

IP 地址,并减少了 DDoS 攻击的机会。

-

rp_filter - 通过

rp_filter指令启用反向路径转发。sysctl 工具可用于更改正在运行的系统,并通过向/etc/sysctl.conf文件中添加行来进行永久更改。rp_filter选项用于指示内核从三种模式之一中进行选择。要进行临时的全局更改,请以root用户身份输入以下命令:sysctl -w net.ipv4.conf.default.rp_filter=integer sysctl -w net.ipv4.conf.all.rp_filter=integer

sysctl -w net.ipv4.conf.default.rp_filter=integer sysctl -w net.ipv4.conf.all.rp_filter=integerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 其中 integer 是以下之一:0- 没有源验证。1- RFC 3704 中定义的严格模式。2- RFC 3704 中定义的松散模式。

可使用 net.ipv4.conf.接口.rp_filter 命令覆盖每个网络接口的设置,如下所示:sysctl -w net.ipv4.conf.interface.rp_filter=integer

sysctl -w net.ipv4.conf.interface.rp_filter=integerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意要使这些设置在重启后持久保留,请修改/etc/sysctl.conf文件。例如,要更改所有接口的模式,请使用以root用户身份运行的编辑器打开/etc/sysctl.conf文件,并添加以下行:net.ipv4.conf.all.rp_filter=2

net.ipv4.conf.all.rp_filter=2Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

IPv6_rpfilter - 如果

IPv6协议,firewalld 守护进程默认适用于 Reverse 路径转发。可以在/etc/firewalld/firewalld.conf文件中检查设置。您可以通过设置IPv6_rpfilter选项来更改 firewalld 行为。如果您需要反向路径转发的自定义配置,您可以使用 ip6tables 命令 在不 firewalld 守护进程的情况下执行它:此规则应插入原始/PREROUTING 链的开头,以便它应用到所有流量,特别是在有状态匹配规则之前。有关 iptables 和 ip6tables 服务的详情请参考 第 5.13 节 “使用ip6tables -t raw -I PREROUTING -m rpfilter --invert -j DROP

ip6tables -t raw -I PREROUTING -m rpfilter --invert -j DROPCopy to Clipboard Copied! Toggle word wrap Toggle overflow iptables设置和控制 IP 集”。

启用数据包转发

root 身份登录,并将 /etc/sysctl.conf 文件中显示为 net.ipv4.ip_forward = 0 的行改为以下内容:

net.ipv4.ip_forward = 1

net.ipv4.ip_forward = 1/etc/sysctl.conf 文件中的更改,请输入以下命令:

/sbin/sysctl -p

/sbin/sysctl -proot 身份运行以下命令:

/sbin/sysctl net.ipv4.ip_forward

/sbin/sysctl net.ipv4.ip_forward1,则启用 IP 转发。如果返回 0,您可以使用以下命令手动打开: /sbin/sysctl -w net.ipv4.ip_forward=1

/sbin/sysctl -w net.ipv4.ip_forward=14.4.3.2. 其它资源

- 安装的文档

/usr/share/doc/kernel-doc-version/Documentation/networking/ip-sysctl.txt- 此文件包含目录中可用文件和选项的完整列表。第一次访问内核文档前,以root用户身份输入以下命令:yum install kernel-doc

~]# yum install kernel-docCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 在线文档有关 Multihomed Networks 的 Ingress Filtering 的说明,请参阅 RFC 3704。

4.5. 使用 DNSSEC 保护 DNS 流量

4.5.1. DNSSEC 简介

DNS 客户端验证并检查来自 DNS 名称服务器的响应的完整性,以验证其原始卷,并确定它们是否在传输中被篡改。

4.5.2. 了解 DNSSEC

HTTPS 安全地连接。但是,在连接到 HTTPS webserver 之前,必须执行 DNS 查找,除非您直接输入 IP 地址。这些 DNS 查找是不安全的完成的 ,受因为缺少身份验证的中间人攻击。换句话说,DNS 客户端不能确信来自给定 DNS 名称服务器的回复是真实的,且未被篡改。更重要的是,递归名称服务器无法确定它从其他名称服务器获得的记录是个例。DNS 协议没有为客户端提供了一种机制来确保它不受中间人攻击。引入 DNSSEC 以解决使用 DNS 解析域名时缺少身份验证和完整性检查。它没有解决保密性的问题。

DNS 资源记录,以及以这样一种方式分发公钥,从而使 DNS 解析器能够构建分层信任链。所有 DNS 资源记录的数字签名都会生成并添加到区域,作为数字签名资源记录(RRSIG)。区域的公钥被添加为 DNSKEY 资源记录。要构建分层链,DNSKEY 的哈希值在父区域中发布,以 委派签名 (DS)资源记录。为便于验证非一致性,则使用 NextSECure (NSEC)和 NSEC3 资源记录。在 DNSSEC 签名区域中,每个资源记录集 (RRset)都有对应的 RRSIG 资源记录。请注意,用于委托到子区域(NS 和 glue 记录)的记录没有签名;这些记录会出现在子区域中,并在那里签名。

.com 的 DS 记录。root 区域还为 .com 名称服务器提供 NS 和 glue 记录。解析器遵循此委托并查询 .com 的 DNSKEY 记录,使用这些委派的名称服务器。获得的 DNSKEY 记录的哈希值应与 root 区域中的 DS 记录匹配。如果是,解析器将信任 .com 获取的 DNSKEY。在 .com 区域中,RSIG 记录由 .com DNSKEY 创建。对于 .com 中的委派,此过程的重复重复,如 redhat.com。使用此方法时,只需要配置一个 root 密钥来验证 DNS 解析器只需要配置一个 root 密钥,同时它在正常操作期间从全球收集多个 DNSKEY。如果加密检查失败,解析器会将 SERVFAIL 返回到应用程序。

DNS 回答,仍会向应用程序返回 SERVFAIL 错误。DNSSEC 保护 DNS 服务器(权威和递归)之间数据的完整性,它不会在应用程序和解析器之间提供安全性。因此,务必要让应用程序为其解析器提供安全传输。完成的最简单方法是,在 localhost 上运行 DNSSEC 功能解析器,并在 /etc/resolv.conf 中使用 127.0.0.1。或者可以使用到远程 DNS 服务器的 VPN 连接。

了解 Hotspot 问题

DNS,以便将用户重定向到需要为其验证(或付费)进行 Wi-Fi 服务的页面。连接到 VPN 的用户通常需要使用 “内部” DNS 服务器来查找公司网络外不存在的资源。这要求软件进行额外的处理。例如,dnssec-trigger 可用于检测 Hotspot 是否劫持 DNS 查询,unbound 可以充当代理名称服务器来处理 DNSSEC 查询。

选择 DNSSEC Capable Recursive Resolver

unbound。两者都默认启用 DNSSEC,并使用 DNSSEC root 密钥进行配置。要在服务器上启用 DNSSEC,但其中一个操作都将在移动设备(如笔记本)上首选使用 unbound,因为它允许本地用户使用 dnssec-trigger 时动态重新配置 Hotspots 所需的 DNSSEC 覆盖,在使用 Libreswan 时,对于 VPN。unbound 守护进程进一步支持部署在 etc/unbound8:0:1::.d/ 目录中列出的 DNSSEC 异常,它们对服务器和移动设备都很有用。

4.5.3. 了解 Dnssec-trigger

/etc/resolv.conf 中安装和配置 unbound 后,所有来自应用程序的 DNS 查询都会被 unbound 处理。DNSSEC-trigger 仅在触发 unbound 解析器时重新配置 unbound 解析器。这主要适用于连接到不同 Wi-Fi 网络的 roaming 客户端机器,如笔记本电脑。此过程如下:

- 当通过

DHCP获取新的DNS服务器时,NetworkManager “会触发” dnssec-trigger。 - 然后 DNSSEC -trigger 对服务器执行多个测试,并确定它是否正确支持 DNSSEC。

- 如果存在,则 dnssec-trigger 会重新配置

unbound,以使用该DNS服务器作为所有查询的转发器。 - 如果测试失败,dnssec-trigger 将忽略新的

DNS服务器,并尝试一些可用的回退方法。 - 如果它确定有无限端口 53 (

UDP和TCP)可用,它将告知unbound成为完整的递归DNS服务器,而无需使用任何转发器。 - 如果这不可能,例如,因为防火墙阻止了端口 53,除了到达网络的

DNS服务器本身外,它将尝试使用DNS到端口 80,或者TLS封装DNS到端口 443。在端口 80 和 443 上运行的服务器可以在/etc/dnssec-trigger/dnssec-trigger.conf中配置。默认配置文件中应提供了注释的示例。 - 如果这些回退方法也失败,dnssec-trigger 将提供不安全的操作,这将会完全绕过 DNSSEC,“或者只在缓存中” 运行,它不会尝试新的

DNS查询,但会回答它在缓存中已有的所有内容。

dnssec-trigger 守护进程每 10 秒继续探测 DNSSEC 解析器。有关使用 dnssec-trigger 图形化工具的详情,请查看 第 4.5.8 节 “使用 Dnssec-trigger”。

4.5.4. VPN Supplied Domains 和 Name Servers

unbound、dnssec-trigger 和 NetworkManager 的组合可以正确支持 VPN 软件提供的域和名称服务器。VPN 隧道启动后,会为接收的域名的所有条目清除本地 unbound 缓存,以便从使用 VPN 访问的内部名称服务器获取对域名中的名称的查询。当 VPN 隧道终止时,不会再次清除 unbound 缓存,以确保对域的任何查询都将返回公共 IP 地址,而不是之前获取的专用 IP 地址。请参阅 第 4.5.11 节 “为连接分割域配置 DNSSEC 验证”。

4.5.5. 推荐的命名实践

DNS 中用于机器 的完全限定域名 (FQDN)匹配,如 host.example.com。

.yourcompany)添加到公共寄存器中。因此,红帽强烈建议您不要使用没有委托给您的域名,即使在专用网络上,这可能会导致根据网络配置的不同解析域名。因此,网络资源可能会不可用。使用未委托给您的域名也使得 DNSSEC 更难以部署和维护,因为域名冲突需要手动配置来启用 DNSSEC 验证。有关此问题的更多信息,请参阅有关域名冲突的 ICANN 常见问题解答。

4.5.6. 了解信任 Anchors

DNS 名称和公钥(或公钥的哈希)组成。它表示为 base 64 编码密钥。它与一个证书类似,它是一种交换信息(包括公钥)的方法,可用于验证和验证 DNS 记录。RFC 4033 将信任定位符定义为 DNSKEY RR 的已配置 DNSKEY RR 或 DS RR 哈希。验证安全感知解析器使用此公钥或哈希作为起点,用于将身份验证链构建到签名的 DNS 响应中。通常,验证解析器必须通过一些安全或可信的方法在 DNS 协议之外获取其信任定位符的初始值。存在信任定位符还意味着解析器应该预期信任锚指向的区域。

4.5.7. 安装 DNSSEC

4.5.7.1. 安装 unbound

DNS,需要安装 DNS 解析器 未绑定 (或 绑定 )。只需要在移动设备上安装 dnssec-trigger。对于服务器,unbound 应该足够了,但可能需要本地域的转发配置,具体取决于服务器所在的位置(LAN 或 Internet)。DNSSEC-trigger 目前只会对全局公共 DNS 区域提供帮助。NetworkManager、dhclient 和 VPN 应用程序通常会自动收集域列表(以及名称服务器列表),但不能自动收集 dnssec-trigger 或 unbound。

unbound,请以 root 用户身份输入以下命令:

yum install unbound

~]# yum install unbound4.5.7.2. 检查 unbound 是否正在运行

unbound 守护进程是否正在运行,请输入以下命令:

systemctl status unbound unbound.service - Unbound recursive Domain Name Server Loaded: loaded (/usr/lib/systemd/system/unbound.service; disabled) Active: active (running) since Wed 2013-03-13 01:19:30 CET; 6h ago

~]$ systemctl status unbound

unbound.service - Unbound recursive Domain Name Server

Loaded: loaded (/usr/lib/systemd/system/unbound.service; disabled)

Active: active (running) since Wed 2013-03-13 01:19:30 CET; 6h agounbound 服务没有运行,systemctl status 命令将会报告 unbound 作为 Active: inactive (dead)。

4.5.7.3. 启动 unbound

unbound 守护进程,请以 root 用户身份输入以下命令:

systemctl start unbound

~]# systemctl start unboundunbound :

systemctl enable unbound

~]# systemctl enable unboundunbound 守护进程允许使用以下目录配置本地数据或覆盖:

/etc/unbound/conf.d目录用于为特定域名添加配置。这用于将对域名的查询重定向到特定的DNS服务器。这通常用于只存在于企业 WAN 中的子域。/etc/unbound/keys.d目录用于为特定域名添加信任定位符。当仅限内部名称被 DNSSEC 签名时,这是必需的,但没有公开现有的 DS 记录来构建信任路径。另一个用例是使用与公司 WAN 外部公开名称不同的 DNSKEY 进行签名。/etc/unbound/local.d目录用于添加特定的DNS数据作为本地覆盖。这可用于构建黑名单或创建手动覆盖。此数据将由unbound返回到客户端,但不会标记为 DNSSEC 签名。

unbound.conf (5) 手册页。

4.5.7.4. 安装 Dnssec-trigger

dnssec-triggerd。要安装 dnssec-trigger,请以 root 用户身份输入以下命令:

yum install dnssec-trigger

~]# yum install dnssec-trigger4.5.7.5. 检查 Dnssec-trigger 守护进程是否正在运行

dnssec-triggerd 是否正在运行,请输入以下命令:

systemctl status dnssec-triggerd systemctl status dnssec-triggerd.service dnssec-triggerd.service - Reconfigure local DNS(SEC) resolver on network change Loaded: loaded (/usr/lib/systemd/system/dnssec-triggerd.service; enabled) Active: active (running) since Wed 2013-03-13 06:10:44 CET; 1h 41min ago

~]$ systemctl status dnssec-triggerd

systemctl status dnssec-triggerd.service

dnssec-triggerd.service - Reconfigure local DNS(SEC) resolver on network change

Loaded: loaded (/usr/lib/systemd/system/dnssec-triggerd.service; enabled)

Active: active (running) since Wed 2013-03-13 06:10:44 CET; 1h 41min ago dnssec-triggerd 守护进程没有运行,systemctl status 命令将报告为 Active: inactive (dead)。要为当前会话启动它,请以 root 用户身份输入以下命令:

systemctl start dnssec-triggerd

~]# systemctl start dnssec-triggerddnssec-triggerd 每次系统引导时启动:

systemctl enable dnssec-triggerd

~]# systemctl enable dnssec-triggerd4.5.8. 使用 Dnssec-trigger

resolv.conf 则指向 127.0.0.1。当您单击 Hotspot Sign-On 面板中的 时,这已更改。DNS 服务器从 NetworkManager 查询并放入 resolv.conf 中。现在,您可以在 Hotspot 的登录页面上进行身份验证。anchor 图标显示一个大的红色感叹号,警告您以不安全的方式进行 DNS 查询。经过身份验证后,dnssec-trigger 应该自动检测此模式并切回到安全模式,但在某些情况下,用户必须选择 Reprobe 来手动执行此操作。

unbound 对 resolv.conf 文件的更改。

4.5.9. 使用带有 DNSSEC 的 dig

DNS 工具 nslookup 和 host 已被弃用,不应使用。

+dnssec 会添加到命令中,例如:

unbound 服务器表示数据经过 DNSSEC 验证,方法是返回顶部的 flags: 部分中的 ad bit。

+cd 选项来禁用 DNSSEC 检查:

unbound 守护进程会将这些错误记录到 syslog 中,如下所示: Aug 22 22:04:52 laptop unbound: [3065:0] info: validation failure badsign-a.test.dnssec-tools.org. A IN

Aug 22 22:04:52 laptop unbound: [3065:0] info: validation failure badsign-a.test.dnssec-tools.org. A IN4.5.10. 为 Dnssec-trigger 设置 Hotspot 检测基础架构

- 在某些计算机上设置 Web 服务器,可在 Internet 上公开访问。请参阅 Red Hat Enterprise Linux 7 系统管理员指南中的 Web 服务器 章节。

- 服务器运行后,使用已知内容发布静态页面。该页面不需要是有效的 HTML 页面。例如,您可以使用名为

hotspot.txt的纯文本文件,该文件仅包含字符串OK。假设您的服务器位于example.com,并且您在 Web 服务器document_root/static/子目录中发布您的hotspot.txt文件,那么静态 Web 页面的地址将是example.com/static/hotspot.txt。请参阅 Red Hat Enterprise Linux 7 系统管理员指南中的 Web 服务器 一章中的 DocumentRoot 指令。 - 将以下行添加到

/etc/dnssec-trigger/dnssec-trigger.conf文件中:此命令添加使用url: "http://example.com/static/hotspot.txt OK"

url: "http://example.com/static/hotspot.txt OK"Copy to Clipboard Copied! Toggle word wrap Toggle overflow HTTP(端口 80)探测到的 URL。第一部分是将要解析的 URL 以及将要下载的页面。命令的第二部分是下载的网页应包含的文本字符串。

dnssec-trigger.conf (8)。

4.5.11. 为连接分割域配置 DNSSEC 验证

unbound 的所有转发区域都是 DNSSEC 验证的。

/etc/dnssec.conf 中的 validate_connection_provided_zones 变量。以 root 用户身份,打开并编辑行,如下所示: validate_connection_provided_zones=no

validate_connection_provided_zones=no4.5.11.1. 为 Wi-Fi Supplied 域配置 DNSSEC 验证

/etc/dnssec.conf 中的 add_wifi_provided_zones 变量。以 root 用户身份,打开并编辑行,如下所示: add_wifi_provided_zones=yes

add_wifi_provided_zones=yes未绑定 可能会导致安全影响,例如:

- Wi-Fi 接入点可以有意通过

DHCP为您提供域,其没有授权,并将所有DNS查询路由到其DNS服务器。 - 如果您的转发区的 DNSSEC 验证 关闭了,Wi-Fi 提供的

DNS服务器可能会欺骗来自提供的域的域名的IP地址,而无需知道它。

4.5.12. 其它资源

4.5.12.1. 安装的文档

DNSSEC-trigger (8)手册页 - 描述dnssec-triggerd、dnssec-trigger-control 和 dnssec-trigger-panel 的命令选项。DNSSEC-trigger.conf (8)手册页 - 描述dnssec-triggerd的配置选项。unbound (8)手册页 - 描述unbound的命令选项(DNS验证解析器)。unbound.conf (5)手册页 - 包含如何配置unbound的信息。resolv.conf (5)手册页 - 包含解析器例程读取的信息。

4.5.12.2. 在线文档

- http://tools.ietf.org/html/rfc4033

- RFC 4033 DNS 安全简介和要求.

- http://www.dnssec.net/

- 包含指向许多 DNSSEC 资源的网站。

- http://www.dnssec-deployment.org/

- DNSSEC 部署计划由部为家庭安全赞助,包含很多 DNSSEC 信息,并有用于讨论 DNSSEC 部署问题的邮件列表。

- http://www.internetsociety.org/deploy360/dnssec/community/

- 互联网 Society 的 “Deploy 360” 计划与协调 DNSSEC 部署是全球寻找社区和 DNSSEC 活动的良好资源。

- http://www.unbound.net/

- 本文档包含有关

unboundDNS服务的通用信息。 - http://www.nlnetlabs.nl/projects/dnssec-trigger/

- 本文档包含有关 dnssec-trigger 的一般信息。

4.6. 使用 Libreswan 保护虚拟专用网络(VPN)

IPsec 协议配置 虚拟专用网络 (VPN)。Libreswan 是 Openswan 应用程序的延续,Openswan 文档中的许多示例可以通过 Libreswan 交换。NetworkManager IPsec 插件称为 NetworkManager-libreswan。GNOME Shell 的用户应该安装 NetworkManager-libreswan-gnome 软件包,该软件包具有 NetworkManager-libreswan 作为依赖项。请注意,NetworkManager-libreswan-gnome 软件包只包括在 Optional 频道中。请参阅启用补充和可选存储库。

IPsec 协议本身使用 互联网密钥交换 (IKE)协议进行配置。术语 IPsec 和 IKE 可互换使用。IPsec VPN 也称为 IKE VPN、IKEv2 VPN、XAUTH VPN、Cisco VPN 或 IKE/IPsec VPN。IPsec VPN 变体,它使用 Level 2 Tunneling Protocol (L2TP),它通常被称为 L2TP/IPsec VPN,它需要 Optional 频道 xl2tpd 应用程序。

IKE 实现。IKE 版本 1 和 2 作为用户级别的守护进程实现。IKE 协议本身也加密。IPsec 协议由 Linux 内核实现,Libreswan 配置内核以添加和删除 VPN 隧道配置。

IKE 协议使用 UDP 端口 500 和 4500。IPsec 协议由两个不同的协议组成,即 Encapsulated Security Payload (ESP),其协议号为 50,以及协议号 51 的 Authenticated Header (AH)。不建议使用 AH 协议。建议 AH 用户迁移到使用 null 加密的 ESP。

IPsec 协议有两种不同的操作模式,即 Tunnel 模式 (默认)和 传输模式。可以使用没有 IKE 的 IPsec 配置内核。这称为 手动密钥。可以使用 ip xfrm 命令手动配置密钥,但为了安全起见,强烈建议您这样做。Libreswan 使用 netlink 与 Linux 内核连接。在 Linux 内核中进行数据包加密和解密。

IKE/IPsec VPN 是 Red Hat Enterprise Linux 7 中推荐的唯一 VPN 技术。在不了解这样做风险的情况下不要使用任何其他 VPN 技术。

4.6.1. 安装 Libreswan

root 用户身份输入以下命令:

yum install libreswan

~]# yum install libreswanyum info libreswan

~]$ yum info libreswansystemctl stop ipsec rm /etc/ipsec.d/*db

~]# systemctl stop ipsec

~]# rm /etc/ipsec.d/*dbroot 用户身份输入以下命令:

ipsec initnss Initializing NSS database

~]# ipsec initnss

Initializing NSS databaseipsec 守护进程,以 root 身份运行以下命令:

systemctl start ipsec

~]# systemctl start ipsecroot 用户身份运行以下命令:

systemctl enable ipsec

~]# systemctl enable ipsec- 用于

互联网密钥交换(IKE)协议的UDP端口 500 和 4500 - 用于

封装安全负载(ESP)IPsec数据包的协议 50 - 协议 51 用于

Authenticated Header(AH)IPsec数据包(uncommon)

IPsec VPN 的三个示例。第一个示例是将两个主机连接在一起,以便它们可以安全地通信。第二个示例将两个站点连接在一起以组成一个网络。第三个示例支持远程用户,在此上下文中称为 road warriors。

4.6.2. 使用 Libreswan 创建 VPN 配置

- 预共享密钥 (PSK)是最简单的验证方法。PSK 应该由随机字符组成,长度至少为 20 个字符。在 FIPS 模式中,PSK 需要根据所使用的完整性算法满足最低强度要求。建议您不要使用小于 64 个随机字符的 PSK。

- 原始 RSA 密钥通常用于静态主机到主机或子网到子网

IPsec配置。主机使用其他的公共 RSA 密钥手动配置。当几十个或更多主机都需要相互设置IPsec隧道时,此方法无法很好地扩展。 - X.509 证书通常用于大型部署,其中有很多主机需要连接到一个通用的

IPsec网关。中央 证书颁发机构 (CA)用于为主机或用户签名 RSA 证书。此中央 CA 负责中继信任,包括单个主机或用户的撤销。 - NULL 身份验证用于在不进行身份验证的情况下获取网格加密。它可防止被动攻击,但不会防止主动攻击。但是,由于

IKEv2允许非对称身份验证方法,因此 NULL 身份验证也可用于互联网扩展 Opportunistic IPsec,其中客户端验证服务器,但服务器不验证客户端。此模型与使用TLS(也称为 https:// 网站)的安全网站类似。

4.6.3. 使用 Libreswan 创建主机到主机 VPN

IPsec VPN,请在两个主机(左和右侧 )上以 root 身份输入以下命令来创建新的原始 RSA 密钥对:

ipsec newhostkey --output /etc/ipsec.d/hostkey.secrets Generated RSA key pair with CKAID 14936e48e756eb107fa1438e25a345b46d80433f was stored in the NSS database

~]# ipsec newhostkey --output /etc/ipsec.d/hostkey.secrets

Generated RSA key pair with CKAID 14936e48e756eb107fa1438e25a345b46d80433f was stored in the NSS databaseroot 用户添加到新主机密钥的主机上,使用 “newhostkey” 命令返回的 CKAID : “”

ipsec showhostkey --left --ckaid 14936e48e756eb107fa1438e25a345b46d80433f # rsakey AQPFKElpV leftrsasigkey=0sAQPFKElpV2GdCF0Ux9Kqhcap53Kaa+uCgduoT2I3x6LkRK8N+GiVGkRH4Xg+WMrzRb94kDDD8m/BO/Md+A30u0NjDk724jWuUU215rnpwvbdAob8pxYc4ReSgjQ/DkqQvsemoeF4kimMU1OBPNU7lBw4hTBFzu+iVUYMELwQSXpremLXHBNIamUbe5R1+ibgxO19l/PAbZwxyGX/ueBMBvSQ+H0UqdGKbq7UgSEQTFa4/gqdYZDDzx55tpZk2Z3es+EWdURwJOgGiiiIFuBagasHFpeu9Teb1VzRyytnyNiJCBVhWVqsB4h6eaQ9RpAMmqBdBeNHfXwb6/hg+JIKJgjidXvGtgWBYNDpG40fEFh9USaFlSdiHO+dmGyZQ74Rg9sWLtiVdlH1YEBUtQb8f8FVry9wSn6AZqPlpGgUdtkTYUCaaifsYH4hoIA0nku4Fy/Ugej89ZdrSN7Lt+igns4FysMmBOl9Wi9+LWnfl+dm4Nc6UNgLE8kZc+8vMJGkLi4SYjk2/MFYgqGX/COxSCPBFUZFiNK7Wda0kWea/FqE1heem7rvKAPIiqMymjSmytZI9hhkCD16pCdgrO3fJXsfAUChYYSPyPQClkavvBL/wNK9zlaOwssTaKTj4Xn90SrZaxTEjpqUeQ==

~]# ipsec showhostkey --left --ckaid 14936e48e756eb107fa1438e25a345b46d80433f

# rsakey AQPFKElpV

leftrsasigkey=0sAQPFKElpV2GdCF0Ux9Kqhcap53Kaa+uCgduoT2I3x6LkRK8N+GiVGkRH4Xg+WMrzRb94kDDD8m/BO/Md+A30u0NjDk724jWuUU215rnpwvbdAob8pxYc4ReSgjQ/DkqQvsemoeF4kimMU1OBPNU7lBw4hTBFzu+iVUYMELwQSXpremLXHBNIamUbe5R1+ibgxO19l/PAbZwxyGX/ueBMBvSQ+H0UqdGKbq7UgSEQTFa4/gqdYZDDzx55tpZk2Z3es+EWdURwJOgGiiiIFuBagasHFpeu9Teb1VzRyytnyNiJCBVhWVqsB4h6eaQ9RpAMmqBdBeNHfXwb6/hg+JIKJgjidXvGtgWBYNDpG40fEFh9USaFlSdiHO+dmGyZQ74Rg9sWLtiVdlH1YEBUtQb8f8FVry9wSn6AZqPlpGgUdtkTYUCaaifsYH4hoIA0nku4Fy/Ugej89ZdrSN7Lt+igns4FysMmBOl9Wi9+LWnfl+dm4Nc6UNgLE8kZc+8vMJGkLi4SYjk2/MFYgqGX/COxSCPBFUZFiNK7Wda0kWea/FqE1heem7rvKAPIiqMymjSmytZI9hhkCD16pCdgrO3fJXsfAUChYYSPyPQClkavvBL/wNK9zlaOwssTaKTj4Xn90SrZaxTEjpqUeQ==

ipsec showhostkey --list < 1 > RSA keyid: AQPFKElpV ckaid: 14936e48e756eb107fa1438e25a345b46d80433f

~]# ipsec showhostkey --list

< 1 > RSA keyid: AQPFKElpV ckaid: 14936e48e756eb107fa1438e25a345b46d80433f/etc/ipsec.d8:0:1::.db 中。

leftrsasigkey= 和 rightrsasigkey= 将添加到位于 /etc/ipsec.d/ 目录中的自定义配置文件中。

root 用户身份运行的编辑器,以以下格式创建具有适当名称的文件:

/etc/ipsec.d/my_host-to-host.conf

/etc/ipsec.d/my_host-to-host.confIP 地址,那么在移动客户端上,移动客户端将使用 %defaultroute 作为其 IP 地址。这将自动获取动态 IP 地址。在接受来自传入移动主机的静态服务器主机上,使用 %any 指定其 IP 地址的移动主机。

leftrsasigkey 值 “从左侧” 主机获取,并且从右侧主机获取 “ right rsasigkey” 值。使用 leftckaid 和 rightckaid 时也是如此。

ipsec 以确保它读取新配置,如果配置为在引导时启动,确认隧道已建立:

systemctl restart ipsec

~]# systemctl restart ipsecauto=start 选项时,应在几秒钟内建立 IPsec 隧道。您可以以 root 用户身份输入以下命令来手动加载和启动隧道:

ipsec auto --add mytunnel ipsec auto --up mytunnel

~]# ipsec auto --add mytunnel

~]# ipsec auto --up mytunnel4.6.3.1. 使用 Libreswan 验证主机到主机 VPN

IKE 协商在 UDP 端口 500 和 4500 上发生。IPsec 数据包显示为 封装安全 Payload (ESP)数据包。ESP 协议没有端口。当 VPN 连接需要通过 NAT 路由器时,ESP 数据包会封装在端口 4500 的 UDP 数据包中。

root 用户身份以 root 用户身份运行以下命令:

IPsec 意外交互。它只会看到传出的加密数据包,而不是传出的纯文本数据包。它确实会看到加密的传入数据包,以及解密的传入数据包。如果可能,在两台机器之间的路由器上运行 tcpdump,而不是在其中一个端点本身上运行。当使用虚拟 Tunnel 接口(VTI)时,物理接口的 tcpdump 会显示 ESP 数据包,而 VTI 接口上的 tcpdump 会显示明文流量。

root 用户身份输入以下命令:

ipsec whack --trafficstatus 006 #2: "mytunnel", type=ESP, add_time=1234567890, inBytes=336, outBytes=336, id='@east'

~]# ipsec whack --trafficstatus

006 #2: "mytunnel", type=ESP, add_time=1234567890, inBytes=336, outBytes=336, id='@east'4.6.4. 使用 Libreswan 配置站点到站点 VPN

IPsec VPN,请将两个网络连接在一起,会在两个主机间创建一个 IPsec 隧道,该端点配置为允许来自一个或多个子网的流量来传递。因此,它们可以被视为网络远程部分的网关。站点到站点 VPN 的配置只能与主机到主机 VPN 不同,同时必须在配置文件中指定一个或多个网络或子网。

IPsec VPN,首先配置主机到主机的 IPsec VPN,如 第 4.6.3 节 “使用 Libreswan 创建主机到主机 VPN” 所述,然后将文件复制到具有适当名称的文件,如 /etc/ipsec.d/my_site-to-site.conf。使用以 root 身份运行的编辑器,编辑自定义配置文件 /etc/ipsec.d/my_site-to-site.conf,如下所示:

root 用户身份启动所有连接:

ipsec auto --add mysubnet

~]# ipsec auto --add mysubnetipsec auto --add mysubnet6

~]# ipsec auto --add mysubnet6ipsec auto --up mysubnet6

003 "mytunnel" #1: received Vendor ID payload [FRAGMENTATION]

117 "mysubnet" #2: STATE_QUICK_I1: initiate

004 "mysubnet" #2: STATE_QUICK_I2: sent QI2, IPsec SA established tunnel mode {ESP=>0x06fe2099 <0x75eaa862 xfrm=AES_128-HMAC_SHA1 NATOA=none NATD=none DPD=none}

~]# ipsec auto --up mysubnet6

003 "mytunnel" #1: received Vendor ID payload [FRAGMENTATION]

117 "mysubnet" #2: STATE_QUICK_I1: initiate

004 "mysubnet" #2: STATE_QUICK_I2: sent QI2, IPsec SA established tunnel mode {ESP=>0x06fe2099 <0x75eaa862 xfrm=AES_128-HMAC_SHA1 NATOA=none NATD=none DPD=none}4.6.4.1. 使用 Libreswan 验证站点到站点 VPN

4.6.5. 使用 Libreswan 配置站点到站点的单一 Tunnel VPN

IP 地址相互通信。这可以通过一个隧道来完成。如果左侧主机(主机名为 west )具有内部 IP 地址 192.0.1.254 和正确的主机(主机名 east )具有内部 IP 地址 192.0.2.254,请使用单一隧道将以下配置存储在两个服务器上的 /etc/ipsec.d/myvpn.conf 文件中:

4.6.6. 使用 Libreswan 配置子网扩展

IPsec 通常部署在 hub 和 spoke 架构中。每个叶节点都有一个 IP 范围,它是更大的范围。通过 hub 相互沟通。这称为 子网入侵。

例 4.2. 配置简单子网扩展设置

10.0.0.0/8 和两个使用更小 /24 子网的分支配置头办公室。

4.6.7. 配置 IKEv2 远程访问 VPN Libreswan

IP 地址(如笔记本电脑)的移动客户端的旅行用户。它们使用证书进行身份验证。为了避免需要使用旧的 IKEv1 XAUTH 协议,在以下示例中使用 IKEv2:

left=1.2.3.4- 1.2.3.4 值指定服务器的实际 IP 地址或主机名。

leftcert=vpn-server.example.com- 这个选项指定引用用于导入证书的友好名称或 nickname 的证书。通常,该名称作为 PKCSRG 证书捆绑包的一部分生成,格式为

.p12文件。如需更多信息,请参阅pkcs12 (1)和pk12util (1)手册页。

auto=start- 这个选项允许用户在

ipsec系统服务启动时连接到 VPN。如果要稍后建立连接,请使用auto=add替换它。

4.6.8. 使用 X.509 配置 IKEv1 远程访问 VPN Libreswan 和 XAUTH

IP 地址和 DNS 信息原生分配给 roaming VPN 客户端的方法,因为使用 XAUTH IPsec 扩展建立连接。可以使用 PSK 或 X.509 证书部署扩展身份验证(XAUTH)。使用 X.509 部署更安全。客户端证书可以通过证书撤销列表或 在线证书状态协议 (OCSP)吊销。使用 X.509 证书时,单个客户端无法模拟服务器。使用 PSK (也称为组密码)是理论上可能的。

xauthby=pam- 这使用

/etc/pam.d/pluto中的配置来验证用户。可插拔验证模块(PAM)可以自行配置为使用各种后端。它可以使用系统帐户 user-password 方案、LDAP 目录、RADIUS 服务器或自定义密码身份验证模块。如需更多信息,请参阅使用可插拔验证模块(PAM) 章节。 xauthby=file- 这使用

/etc/ipsec.d/passwd配置文件(不应与/etc/ipsec.d/nsspassword文件混淆)。此文件的格式与 Apache.htpasswd文件类似,可以使用 Apache htpasswd 命令在此文件中创建条目。但是,在用户名和密码后,使用使用的IPsec连接名称需要第三列,例如使用conn remoteusers来提供 VPN 来删除用户,密码文件条目应如下所示:user1:$apr1$MIwQ3DHb$1I69LzTnZhnCT2DPQmAOK.:remoteusers

user1:$apr1$MIwQ3DHb$1I69LzTnZhnCT2DPQmAOK.:remoteusersCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意在使用 htpasswd 命令时,必须在每行的 user:password 部分之后手动添加连接名称。 xauthby=alwaysok- 服务器始终假定 XAUTH 用户和密码组合是正确的。客户端仍然需要指定用户名和密码,尽管服务器会忽略它们。只有在用户已经通过 X.509 证书标识时,或者测试 VPN 时,才应使用此选项,而无需 XAUTH 后端。

xauthfail 设置为 soft 时,而不是 hard,则忽略身份验证失败,且 VPN 会像正确验证一样设置。自定义 updown 脚本可用于检查环境变量 XAUTH_FAILED。然后可以将此类用户重定向到一个 “walled garden”,例如,他们可以联系管理员或续订该服务的付费订阅。

modecfgdomain 值和 DNS 条目将对指定域的查询重定向到这些指定的名称服务器。这允许用户使用内部 DNS 名称访问内部资源。请注意,虽然 IKEv2 支持使用 modecfgdomains 和 modecfgdns 的域名和名称服务器 IP 地址的逗号分隔列表,但 IKEv1 协议只支持一个域名,libreswan 最多只支持两个名称服务器 IP 地址。另外,要将横幅文本发送到 VPN cliens,请使用 modecfgbanner 选项。

leftsubnet 不是 0.0.0.0/0,则分割配置请求将自动发送到客户端。例如:在使用 leftsubnet=10.0.0.0/8 时,VPN 客户端只通过 VPN 为 10.0.0.0/8 发送流量。

xauthby=file- 管理员生成密码并将其存储在

/etc/ipsec.d/passwd文件中。 xauthby=pam- 密码在

/etc/pam.d/pluto文件的 PAM 配置中指定的位置获得。 xauthby=alwaysok- 未检查密码,并且始终接受该密码。使用这个选项用于测试目的,或者要确保仅 xauth-only 客户端的兼容性。

其它资源

4.6.9. 对 Quantum 计算机使用保护

ppk=yes。如需要 PPK,请添加 ppk=insist。然后,可为每个客户端分配一个带有一个 secret 值的 PPK ID,其 secret 值会被传递到带外(最好是使用半字节安全)。PPK 的随机性应该非常强大,且不能基于字典的单词。PPK ID 和 PPK 数据本身存储在 ipsec.secrets 中,例如:

@west @east : PPKS "user1" "thestringismeanttobearandomstr"

@west @east : PPKS "user1" "thestringismeanttobearandomstr"

PPKS 选项指的是静态 PPK。有一个实验性功能,可以使用基于一次性平板的 Dynamic PPK。在每个连接中,一次性平板的一个新部分用作 PPK。当使用时,文件中的该部分动态 PPK 被零覆盖,以防止重复使用。如果没有剩余一次性材料,连接会失败。详情请查看 ipsec.secrets(5) 手册页。

4.6.10. 其它资源

ipsec 守护进程的其他资源。

4.6.10.1. 安装的文档

IPsec (8)手册页 - 描述ipsec的命令选项。IPsec.conf (5)手册页 - 包含配置ipsec的信息。IPsec.secrets (5)手册页 - 描述ipsec.secrets文件的格式。ipsec_ auto (8)手册页 - 描述使用自动命令行客户端来处理使用自动交换密钥建立的 LibreswanIPsec连接。ipsec_rsasigkey (8)手册页 - 描述用于生成 RSA 签名密钥的工具。/usr/share/doc/libreswan-version/

4.6.10.2. 在线文档

- https://libreswan.org

- 上游项目的网站。

- https://libreswan.org/wiki

- Libreswan Project Wiki。

- https://libreswan.org/man/

- 所有 Libreswan man page。

- NIST Special Publication 800-77: Guide to IPsec VPNs

- 在根据 IPsec 部署安全服务时为机构提供实际指导。

4.7. 使用 OpenSSL

openssl list-public-key-algorithms

~]$ openssl list-public-key-algorithms4.7.1. 创建和管理加密密钥

openssl genpkey -algorithm RSA -out privkey.pem

~]$ openssl genpkey -algorithm RSA -out privkey.pemrsa_keygen_bits:numbits- 生成的密钥中的位数。如果没有指定1024,则使用。rsa_keygen_pubexp:value- RSA public exponent 值。如果前面带有0x,则可以是大的十进制值,也可以是十六进制值。默认值为65537。

3 作为公钥创建 2048 位 RSA 私钥,请运行以下命令:

openssl genpkey -algorithm RSA -out privkey.pem -pkeyopt rsa_keygen_bits:2048 \ -pkeyopt rsa_keygen_pubexp:3

~]$ openssl genpkey -algorithm RSA -out privkey.pem -pkeyopt rsa_keygen_bits:2048 \ -pkeyopt rsa_keygen_pubexp:3openssl genpkey -algorithm RSA -out privkey.pem -aes-128-cbc -pass pass:hello

~]$ openssl genpkey -algorithm RSA -out privkey.pem -aes-128-cbc -pass pass:hello4.7.2. 生成证书

4.7.2.1. 创建证书签名请求

openssl req -new -key privkey.pem -out cert.csr

~]$ openssl req -new -key privkey.pem -out cert.csrcert.csr 的 X.509 证书。名称 PEM 派生自 RFC 1424 中描述的 “互联网 Electronic 邮件的隐私增强”。要以替代 DER 格式生成证书文件,请使用 -outform DER 命令选项。

- 您国家有两个字母国家/地区代码

- 您州的全名或省

- City 或 Town

- 您的机构名称

- 机构中单元的名称

- 您的系统名称或主机名

- 您的电子邮件地址

/etc/pki/tls/openssl.cnf 文件中。如需更多信息,请参阅 man openssl.cnf (5)。

4.7.2.2. 创建自签名证书

366 天有效,以以下格式发出命令:

openssl req -new -x509 -key privkey.pem -out selfcert.pem -days 366

~]$ openssl req -new -x509 -key privkey.pem -out selfcert.pem -days 3664.7.2.3. 使用 Makefile 创建证书

/etc/pki/tls/certs/ 目录包含一个 Makefile,可用于使用 make 命令创建证书。要查看使用说明,请运行以下命令:

make -f /etc/pki/tls/certs/Makefile

~]$ make -f /etc/pki/tls/certs/Makefilecd /etc/pki/tls/certs/ make

~]$ cd /etc/pki/tls/certs/

~]$ make4.7.3. 验证证书

openssl verify cert1.pem cert2.pem

~]$ openssl verify cert1.pem cert2.pemcert.pem 中,您不信任的中间证书必须在 untrusted.pem 中直接连接。可信 root CA 证书必须在 /etc/pki/tls/certs/ca-bundle.crt 或 cacert.pem 文件中列出的默认 CA 中。然后,要验证链,以以下格式发出命令:

openssl verify -untrusted untrusted.pem -CAfile cacert.pem cert.pem

~]$ openssl verify -untrusted untrusted.pem -CAfile cacert.pem cert.pem4.7.4. 加密和解密文件

RSA 密钥用于执行加密和解密,而使用 enc,使用对称算法。

使用 RSA 密钥

纯文本 的文件,请按如下所示发出命令:

openssl pkeyutl -in plaintext -out cyphertext -inkey privkey.pem

~]$ openssl pkeyutl -in plaintext -out cyphertext -inkey privkey.pem-keyform DER 选项指定 DER 密钥格式。

-engine 选项,如下所示:

openssl pkeyutl -in plaintext -out cyphertext -inkey privkey.pem -engine id

~]$ openssl pkeyutl -in plaintext -out cyphertext -inkey privkey.pem -engine idopenssl engine -t

~]$ openssl engine -topenssl pkeyutl -sign -in plaintext -out sigtext -inkey privkey.pem

~]$ openssl pkeyutl -sign -in plaintext -out sigtext -inkey privkey.pemopenssl pkeyutl -verifyrecover -in sig -inkey key.pem

~]$ openssl pkeyutl -verifyrecover -in sig -inkey key.pemopenssl pkeyutl -verify -in file -sigfile sig -inkey key.pem

~]$ openssl pkeyutl -verify -in file -sigfile sig -inkey key.pem使用 Symmetric Algorithms

-l :

openssl enc -l

~]$ openssl enc -laes-128-cbc 算法,请使用以下语法:

openssl enc -aes-128-cbc

openssl enc -aes-128-cbcaes-128-cbc 算法加密名为 plaintext 的文件,请输入以下命令:

openssl enc -aes-128-cbc -in plaintext -out plaintext.aes-128-cbc

~]$ openssl enc -aes-128-cbc -in plaintext -out plaintext.aes-128-cbc-d 选项,如下例所示:

openssl enc -aes-128-cbc -d -in plaintext.aes-128-cbc -out plaintext

~]$ openssl enc -aes-128-cbc -d -in plaintext.aes-128-cbc -out plaintextAEAD 密码,而 ecb 模式则被视为安全。为获得最佳结果,请不要使用 cbc 以外的其他模式、cfb、b 或 ctr。

4.7.5. 生成消息 Digests

openssl dgst algorithm -out filename -sign private-key

openssl dgst algorithm -out filename -sign private-keymd5|md4|md2|sha1|sha|mdc2|ripemd160|dss1 之一。编写本文时,首选使用 SHA1 算法。如果您需要使用 DSA 签名或进行验证,则必须将 dss1 选项与包含 -rand 选项指定的随机数据的文件一起使用。

openssl dgst sha1 -out digest-file

~]$ openssl dgst sha1 -out digest-fileopenssl dgst sha1 -out digest-file -sign privkey.pem

~]$ openssl dgst sha1 -out digest-file -sign privkey.pem4.7.6. 生成密码散列

openssl passwd password

~]$ openssl passwd password-crypt 算法。

1) 计算密码的哈希值,请运行以下命令:

openssl passwd -1 password

~]$ openssl passwd -1 password-apr1 选项指定 BSD 算法的 Apache 变体。

xx,请运行以下命令:

openssl passwd -salt xx -in password-file

~]$ openssl passwd -salt xx -in password-file-out 选项来指定输出文件。table 将生成包含其相应的明文密码的密码哈希表。

4.7.7. 生成随机数据

openssl rand -out rand-file -rand seed-file

~]$ openssl rand -out rand-file -rand seed-file: 来指定用于查找随机数据进程的多个文件,作为列表分隔符。

4.7.8. 基准测试您的系统

openssl speed algorithm

~]$ openssl speed algorithm4.7.9. 配置 OpenSSL

/etc/pki/tls/openssl.cnf,称为 master 配置文件,该文件由 OpenSSL 库读取。也可以为每个应用程序拥有单独的配置文件。配置文件包含多个部分,其部分名称如下: [ section_name ]。注意文件的第一个部分,直到第一个 [ section_name ] 被指代为 default 部分。当 OpenSSL 在配置文件中搜索名称时,首先搜索指定部分的名称。所有 OpenSSL 命令都使用 master OpenSSL 配置文件,除非命令中使用了一个选项来指定替代的配置文件。配置文件在 config (5) 手册页中详细介绍。

4.8. 使用 stunnel

4.8.1. 安装 stunnel

root 身份输入以下命令安装 stunnel 软件包:

yum install stunnel

~]# yum install stunnel4.8.2. 将 stunnel 配置为 TLS Wrapper

- 无论您使用哪个服务,您需要 stunnel 的有效证书。如果您没有合适的证书,您可以应用到 证书颁发机构 来获取一个证书,或者您可以创建自签名证书。警告始终将由证书颁发机构签名的证书用于生产环境中运行的服务器。自签名证书仅适用于测试目的或专用网络。有关证书颁发机构授予的证书的更多信息,请参阅 第 4.7.2.1 节 “创建证书签名请求”。另一方面,要为 stunnel 创建自签名证书,请输入

/etc/pki/tls/certs/目录,并以root用户身份运行以下命令:certs]# make stunnel.pem

certs]# make stunnel.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow 回答所有问题以完成该过程。 - 当您有证书时,为 stunnel 创建配置文件。它是每行指定一个选项或服务定义开头的文本文件。您还可以在文件中保留注释和空行,以改进其法定性,其中注释以分号开头。stunnel RPM 软件包包含

/etc/stunnel/目录,您可以在其中存储配置文件。虽然 stunnel 不需要文件名或其扩展名的任何特殊格式,请使用/etc/stunnel/stunnel.conf。以下内容将 stunnel 配置为 TLS 包装器:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 或者,您可以通过使用以下行替换包含sslVersion = TLSv1的行来避免 SSL:options = NO_SSLv2 options = NO_SSLv3

options = NO_SSLv2 options = NO_SSLv3Copy to Clipboard Copied! Toggle word wrap Toggle overflow 选项的目的如下:cert- 证书的路径sslVersion- SSL 的版本;请注意,您可以使用TLS,即使 SSL 和 TLS 是两个独立的加密协议chroot- 更改在其中运行 stunnel 进程的根目录,以便提高安全性setuid,setgid- stunnel 进程的用户和组作为运行;nobody是一个受限系统帐户pid- stunnel 文件保存其进程 ID,相对于chrootsocket- 本地和远程套接字选项 ; 在这种情况下,禁用 Nagle 的算法 来提高网络延迟[service_name]- 服务定义的开头;此行下面使用的选项仅适用于给定服务,而上述选项则全局影响 stunnelaccept- 要侦听的端口connect- 要连接到的端口;这必须是您要保护的服务的端口TIMEOUTclose- 从客户端等待 close_notify 警报的秒数;0指示 stunnel 不会被等待options- OpenSSL 库选项

例 4.3. 保护 CUPS

要将 stunnel 配置为 CUPS 的 TLS 包装程序,请使用以下值:[cups] accept = 632 connect = 631

[cups] accept = 632 connect = 631Copy to Clipboard Copied! Toggle word wrap Toggle overflow 您可以使用您喜欢的任何空闲端口,而不是632。631是 CUPS 通常使用的端口。 - 创建

chroot目录,并授予setuid选项对其写入访问权限所指定的用户。要做到这一点,请以root用户身份输入以下命令:mkdir /var/run/stunnel chown nobody:nobody /var/run/stunnel

~]# mkdir /var/run/stunnel ~]# chown nobody:nobody /var/run/stunnelCopy to Clipboard Copied! Toggle word wrap Toggle overflow 这允许 stunnel 创建 PID 文件。 - 如果您的系统使用不允许访问新端口的防火墙设置,请相应地更改它们。详情请查看 第 5.6.7 节 “使用 GUI 打开端口”。

- 当您创建配置文件和

chroot目录后,当您确定指定的端口可以访问后,就可以开始使用 stunnel。

4.8.3. 启动、停止和重启 stunnel

root 用户身份输入以下命令:

stunnel /etc/stunnel/stunnel.conf

~]# stunnel /etc/stunnel/stunnel.conf/var/log/secure 来记录其输出。

root 用户身份运行以下命令终止进程:

kill `cat /var/run/stunnel/stunnel.pid`

~]# kill `cat /var/run/stunnel/stunnel.pid`4.9. 加密

4.9.1. 使用 LUKS 磁盘加密

LUKS 概述

- LUKS 做什么

- LUKS 会加密整个块设备,因此非常适合保护移动设备的内容,如可移动介质或笔记本电脑磁盘驱动器。

- 加密块设备的底层内容是任意的。这使得加密 交换设备 非常有用。对于将特殊格式化块设备用于数据存储的某些数据库,这也很有用。

- LUKS 使用现有的设备映射器内核子系统。

- LUKS 增强了对字典攻击的保护。

- LUKS 设备包含多个密钥插槽,允许用户添加备份密钥或密码短语。

- LUKS 不 做什么:

- LUKS 不适用于需要许多(超过 8 个)用户对同一设备有不同的访问密钥的情况。

- LUKS 不适用于需要文件级加密的应用程序。

4.9.1.1. Red Hat Enterprise Linux 中的 LUKS 实施

- AES - 高级加密标准 - FIPS PUB 197

- Twofish(128 位块加密)

- Serpent

- cast5 - RFC 2144

- cast6 - RFC 2612

4.9.1.2. 手动加密目录

- 以 root 用户身份在 shell 提示符后输入以下内容进入运行级别 1:

telinit 1

telinit 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 卸载您现有的

/home:umount /home

umount /homeCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果上一步中的命令失败,请使用 fuser 查找进程切换

/home并终止它们:fuser -mvk /home

fuser -mvk /homeCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 验证

/home不再被挂载:grep home /proc/mounts

grep home /proc/mountsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 使用随机数据填充分区:

shred -v --iterations=1 /dev/VG00/LV_home