5.3.4. 维护信任

信任管理涉及多个领域,如全局信任配置、Kerberos 信任配置、DNS 域配置或向 Active Directory 用户分配的 ID 范围。

5.3.4.1. 编辑全局信任配置

ipa-adtrust-install 程序自动为 IdM 域配置后台信息,这是使用 ActiveActive Directorynbsp;Directory 域创建信任所需要的信息。

全局信任配置包含五个属性:

- Windows 样式的安全 ID(SID);此属性是自动生成且无法修改

- 域 GUID;此属性是自动生成且无法修改

- Kerberos 域名;此属性来自 IdM 配置,且无法修改

- 要添加 IdM 用户的默认组;可以修改此属性

- NetBIOS 名称;不建议修改此属性

信任配置存储在

cn=域,cn=ad,cn=etc,dc=example,dc=com 子树中。

5.3.4.1.1. 更改 NetBIOS 名称

重要

在大多数情况下,更改 NetBIOS 名称需要重新建立所有现有的信任。因此,红帽建议不要更改属性。

在运行

ipa-adtrust-install 实用程序时,为 IdM 服务器配置兼容 Active Directory 拓扑中的 NetBIOS 名称。要稍后更改,请再次运行 ipa-adtrust-install,并使用 --netbios-name 选项指定新的 NetBIOS 名称:

[root@ipaserver ]# ipa-adtrust-install --netbios-name=NEWBIOSNAME

5.3.4.1.2. 更改 Windows 用户的默认组

当 Identity Management 配置为信任 Active Directory 林时,MS-PAC 记录会添加到 IdM 用户的 Kerberos 票据中。MS-PAC 记录包含 IdM 用户所属组的安全标识符(SID)。如果 IdM 用户的主要组没有分配 SID,则将使用为默认 SMB Group 定义的安全标识符值。当 AD 域控制器请求来自 IdM 信任控制器的用户信息时,Samba 套件也应用同样的逻辑。

默认 SMB 组是由

ipa-adtrust-install 实用程序自动创建的回退组。默认组无法被删除,但您可以使用全局信任配置指定另一个 IdM 组用作 IdM 用户主组的回退。

要从命令行设置默认组,请使用 ipa trustconfig-mod 命令:

[root@server ~]# kinit admin [root@server ~]# ipa trustconfig-mod --fallback-primary-group="Example Windows Group"

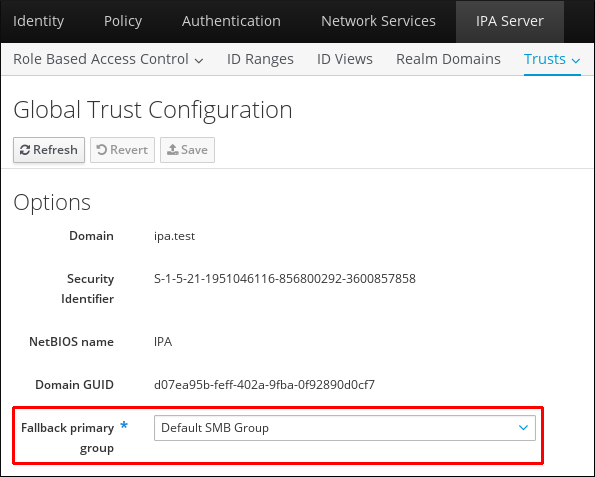

从 IdM Web UI 设置默认组:

- 打开 IdM Web UI。

https://ipaserver.example.com

- 在 IPA 服务器主选项卡下 ,选择信任子选项卡,然后打开 Global Configuration 部分。

- 从 ,选择一个新组。

图 5.6. 为 Windows 用户配置默认组

- 单击 。