34.8. 设置信任

本节描述了如何使用命令行在 IdM 端上配置身份管理(IdM)/Active Directory(AD)信任。

先决条件

- 正确配置了 DNS。IdM 和 AD 服务器必须能够解析其他名称。详情请参阅为信任配置 DNS 和领域设置。

- 部署了 AD 和 IdM 的支持版本。详情请查看 支持的 Windows Server 版本。

- 您已获得 Kerberos ticket。详情请参阅 使用 kinit 手动登录到 IdM。

34.8.1. 为信任准备 IdM 服务器

在与 AD 建立信任前,您必须在 IdM 服务器上使用 ipa-adtrust-install 工具来准备 IdM 域。

在其上运行 ipa-adtrust-install 命令的所有系统都会自动成为 AD 信任控制器。但是,您必须在 IdM 服务器上只运行一次 ipa-adtrust-install 。

先决条件

- IdM 服务器已安装。

- 您需要 root 权限才能安装软件包并重新启动 IdM 服务。

步骤

安装所需的软件包:

[root@ipaserver ~]# yum install ipa-server-trust-ad samba-client以 IdM 管理用户身份进行身份验证:

[root@ipaserver ~]# kinit admin运行

ipa-adtrust-install工具:[root@ipaserver ~]# ipa-adtrust-install如果 IdM 安装了集成的 DNS 服务器,则会自动创建 DNS 服务记录。

如果您在没有集成 DNS 服务器的情况下安装了 IdM,

ipa-adtrust-install会打印一个服务记录列表,您必须手动将它们添加到 DNS ,然后才能继续操作。该脚本提示您

/etc/samba/smb.conf已存在,并将被重写:WARNING: The smb.conf already exists. Running ipa-adtrust-install will break your existing Samba configuration. Do you wish to continue? [no]:

yes该脚本提示您配置

slapi-nis插件,这是一个兼容插件,允许旧的 Linux 客户端与受信任的用户一起工作:Do you want to enable support for trusted domains in Schema Compatibility plugin? This will allow clients older than SSSD 1.9 and non-Linux clients to work with trusted users. Enable trusted domains support in slapi-nis? [no]:

yes提示时,输入 IdM 域的 NetBIOS 名称,或者按 Enter 接受推荐的名称:

Trust is configured but no NetBIOS domain name found, setting it now. Enter the NetBIOS name for the IPA domain. Only up to 15 uppercase ASCII letters, digits and dashes are allowed. Example: EXAMPLE. NetBIOS domain name [IDM]:

系统会提示您运行 SID 生成任务,以便为任何现有用户创建 SID:

Do you want to run the ipa-sidgen task? [no]:

yes这是一个资源密集型任务,因此如果您有大量的用户,您可以在其他时间运行此操作。

可选:默认情况下,对于 Windows Server 2008 及更高版本,动态 RPC 端口范围定义为

49152-65535。如果需要为您的环境定义一个不同的动态 RPC 端口范围,请将 Samba 配置为使用不同的端口,并在防火墙设置中开放这些端口。以下示例将端口范围设置为55000-65000。[root@ipaserver ~]# net conf setparm global 'rpc server dynamic port range' 55000-65000 [root@ipaserver ~]# firewall-cmd --add-port=55000-65000/tcp [root@ipaserver ~]# firewall-cmd --runtime-to-permanent

确保正确配置了DNS,如 验证信任的 DNS 配置 中所述。

重要红帽强烈建议您在每次运行完

ipa-adtrust-install后,验证 DNS 配置,如 验证信任的 DNS 配置 中所述,特别是如果 IdM 或 AD 不使用集成的 DNS 服务器。重启

ipa服务:[root@ipaserver ~]# ipactl restart使用

smbclient工具来验证 Samba 是否会对 IdM 端的 Kerberos 身份验证做出响应:[root@ipaserver ~]#

smbclient -L ipaserver.idm.example.com -U user_name --use-kerberos=requiredlp_load_ex: changing to config backend registry Sharename Type Comment --------- ---- ------- IPC$ IPC IPC Service (Samba 4.15.2) ...

34.8.2. 使用命令行设置信任协议

按照以下流程,使用命令行设置信任协议。身份管理(IdM)服务器允许您配置三种类型的信任协议:

- One-way trust(单向信任) 默认选项。One-way trust 使活动目录(AD)用户和组可以访问 IdM 中的资源,但不允许反向访问。IdM 域信任 AD 林,但 AD 林不信任 IdM 域。

Two-way trust(双向信任)— Two-way trust 可让 AD 用户和组访问 IdM 中的资源。

您必须为像 Microsoft SQL Server 这样的解决方案配置双向信任,该解决方案希望 Kerberos 协议的

S4U2Self和S4U2ProxyMicrosoft 扩展能够跨信任边界工作。RHEL IdM 主机上的应用可能会向 Active Directory 域控制器请求有关 AD 用户的S4U2Self或S4U2Proxy信息,双向信任提供了这一特性。请注意,这个双向信任功能并不允许 IdM 用户登录到 Windows 系统,IdM 中的双向信任并不为用户授予与 AD 中的单向信任解决方案相比的任何额外权利。

-

要创建双向信任,请向命令中添加以下选项:

--two-way=true

-

要创建双向信任,请向命令中添加以下选项:

External trust(外部信任) - IdM 和不同林中的 AD 域之间的信任关系。虽然林信任总是需要在 IdM 和 Active Directory 林的根域之间建立信任,但可以从 IdM 到林中的域建立外部信任只有由于管理或组织方面的原因而无法在林根域之间建立林信任时,才推荐这么做。

-

要创建外部信任,请在命令中添加以下选项:

--external=true

-

要创建外部信任,请在命令中添加以下选项:

以下步骤演示了如何创建单向信任协议。

先决条件

- Windows 管理员的用户名和密码。

- 您已为信任准备了 IdM 服务器。

流程

使用

ipa trust-add命令为 AD 域和 IdM 域创建信任协议:要使 SSSD 为基于其 SID 的 AD 用户自动生成 UID 和 GID,请创建与

活动目录域ID 范围类型的信任协议。这是最常见的配置。[root@server ~]# ipa trust-add --type=ad ad.example.com --admin <ad_admin_username> --password --range-type=ipa-ad-trust

如果您已经为活动目录中的用户配置了 POSIX 属性(如

uidNumber和gidNumber),并且希望 SSSD 处理此信息,请使用带有 POSIX 属性的活动目录域ID range 类型创建信任协议:[root@server ~]# ipa trust-add --type=ad ad.example.com --admin <ad_admin_username> --password --range-type=ipa-ad-trust-posix

如果您在创建信任时没有指定 ID range 类型,IdM 会尝试通过在林根域中请求 AD 域控制器的详情来自动选择适当的范围类型。如果 IdM 没有检测到任何 POSIX 属性,则信任安装脚本会选择 活动目录域 ID range。

如果 IdM 在林根域中检测到任何 POSIX 属性,则信任安装脚本会选择 带有 POSIX 属性的活动目录域 ID range,并假定已在 AD 中正确定义了 UID 和 GID。如果没有在 AD 中正确设置了 POSIX 属性,则您将无法解析 AD 用户。

例如,如果需要访问 IdM 系统的用户和组不是林根域的一部分,而是位于林域的子域中,则安装脚本可能检测不到子 AD 域中定义的 POSIX 属性。在这种情况下,红帽建议您在创建信任时显式选择 POSIX ID range 类型。

34.8.3. 在 IdM Web UI 中设置信任协议

按照以下流程,使用 IdM Web UI 在 IdM 端配置身份管理(IdM)/活动目录(AD)信任协议。

先决条件

- 正确配置了 DNS。IdM 和 AD 服务器必须能够解析其他名称。

- 部署了 AD 和 IdM 的支持版本。

- 您已获得 Kerberos ticket。

- 在 Web UI 中创建信任前,请为信任准备 IdM 服务器,如 为信任准备 IdM 服务器 中所述。

- 您需要以 IdM 管理员身份登录。

流程

- 使用管理员权限登录到 IdM Web UI。详情请参阅 在 Web 浏览器中访问 IdM Web UI。

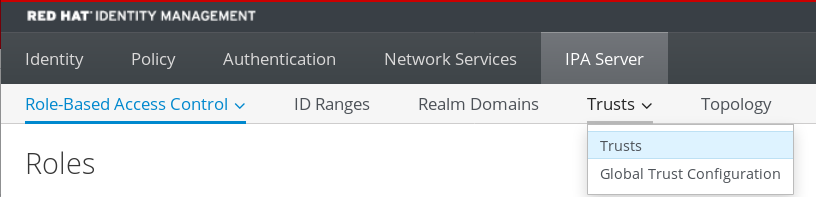

- 在 IdM Web UI 中点 IPA Server 标签页。

- 在 IPA Server 选项卡中,点 Trusts 标签页。

在下拉菜单中选择 Trusts 选项。

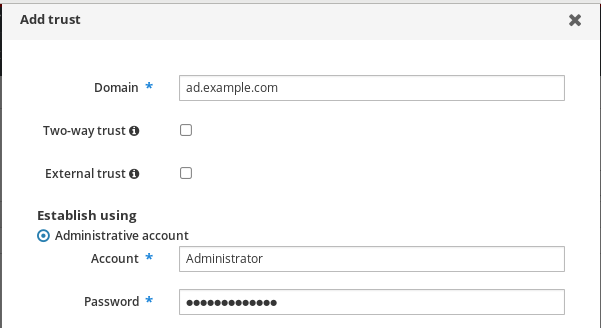

- 点击 Add 按钮。

- 在 Add Trust 对话框中,输入 Active Directory 域的名称。

在 Account 和 Password 字段中,添加 Active Directory 管理员的管理员凭证。

- 可选:如果要启用 AD 用户和组访问 IdM 中的资源,请选择 双向信任。但是,IdM 中的双向信任并不为用户授予与 AD 中的单向信任解决方案相比的额外权利。由于默认的跨林信任 SID 过滤设置,这两个解决方案被视为同等安全。

- 可选: 如果您要使用不是 AD 林的根域的 AD 域配置信任,请选择 External trust。虽然林信任总是需要在 IdM 和活动目录林的根域之间建立信任,但您可以建立从 IDM 到 AD 林中任何一个域的外部信任。

可选: 默认情况下,信任安装脚本会尝试检测适当的 ID 范围类型。您还可以通过选择以下选项之一来显式设置 ID range 类型:

-

要使 SSSD 为基于其 SID 的 AD 用户自动生成 UID 和 GID,请选择

活动目录域ID range 类型。这是最常见的配置。 如果您已经为活动目录中的用户配置了 POSIX 属性(如

uidNumber和gidNumber),并且希望 SSSD 处理此信息,请选择带有 POSIX 属性的活动目录域ID range 类型。 警告

警告如果您在默认

Detect选项上保留 Range 类型 设置,IdM 会尝试通过请求林根域中 AD 域控制器的详情来自动选择合适的 range 类型。如果 IdM 没有检测到任何 POSIX 属性,则信任安装脚本会选择活动目录域ID range。如果 IdM 在林根域中检测到任何 POSIX 属性,则信任安装脚本会选择

带有 POSIX 属性的活动目录域ID range,并假定已在 AD 中正确定义了 UID 和 GID。如果没有在 AD 中正确设置了 POSIX 属性,则您将无法解析 AD 用户。例如,如果需要访问 IdM 系统的用户和组不是林根域的一部分,而是位于林域的子域中,则安装脚本可能检测不到子 AD 域中定义的 POSIX 属性。在这种情况下,红帽建议您在创建信任时显式选择 POSIX ID range 类型。

-

要使 SSSD 为基于其 SID 的 AD 用户自动生成 UID 和 GID,请选择

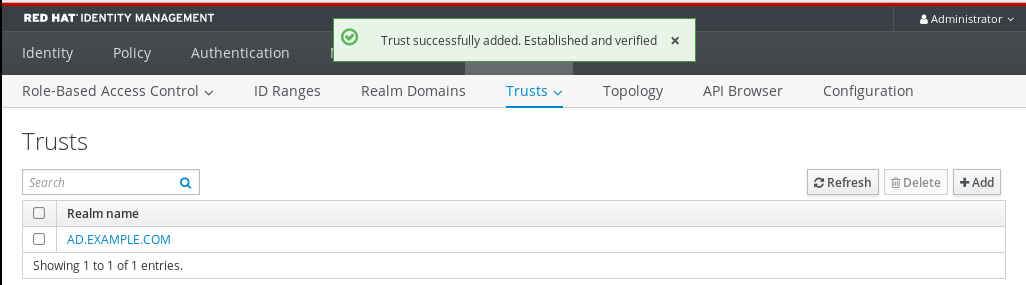

- 点击 Add。

验证

如果信任成功添加到了 IdM 服务器,您可以在 IdM Web UI 中看到绿色的弹出窗口。这意味着:

- 域名存在

正确添加了 Windows 服务器的用户名和密码。

现在,可以继续测试信任连接和 Kerberos 身份验证。

34.8.4. 使用 Ansible 建立信任协议

按照以下流程,使用 Ansible playbook 在身份管理(IdM)和活动目录(AD)之间建立单向信任协议。您可以配置三种类型的信任协议:

- One-way trust(单向信任) 默认选项。One-way trust 使活动目录(AD)用户和组可以访问 IdM 中的资源,但不允许反向访问。IdM 域信任 AD 林,但 AD 林不信任 IdM 域。

Two-way trust(双向信任)— Two-way trust 可让 AD 用户和组访问 IdM 中的资源。

您必须为像 Microsoft SQL Server 这样的解决方案配置双向信任,该解决方案希望 Kerberos 协议的

S4U2Self和S4U2ProxyMicrosoft 扩展能够跨信任边界工作。RHEL IdM 主机上的应用可能会向 Active Directory 域控制器请求有关 AD 用户的S4U2Self或S4U2Proxy信息,双向信任提供了这一特性。请注意,这个双向信任功能并不允许 IdM 用户登录到 Windows 系统,IdM 中的双向信任并不为用户授予与 AD 中的单向信任解决方案相比的任何额外权利。

-

要创建双向信任,请在 playbook 任务中添加以下变量:

two_way: true

-

要创建双向信任,请在 playbook 任务中添加以下变量:

External trust(外部信任) - IdM 和不同林中的 AD 域之间的信任关系。虽然林信任总是需要在 IdM 和 Active Directory 林的根域之间建立信任,但可以从 IdM 到林中的域建立外部信任只有由于管理或组织方面的原因而无法在林根域之间建立林信任时,才推荐这么做。

-

要创建外部信任,请在 playbook 任务中添加以下变量:

external: true

-

要创建外部信任,请在 playbook 任务中添加以下变量:

先决条件

- Windows 管理员的用户名和密码。

-

IdM

admin密码。 - 您已为信任准备了 IdM 服务器。

-

您可以使用 IdM 的 4.8.7 版本或更高版本。要查看您在服务器上已安装的 IdM 版本,请运行

ipa --version。 您已配置了 Ansible 控制节点以满足以下要求:

- 您使用 Ansible 版本 2.14 或更高版本。

-

您已在 Ansible 控制器上安装了

ansible-freeipa软件包。 - 示例假定在 ~/MyPlaybooks/ 目录中,您已创建了一个带有 IdM 服务器的完全限定域名(FQDN)的 Ansible 清单文件。

-

示例假定 secret.yml Ansible vault 存储了

ipaadmin_password。

-

目标节点(也就是在其上执行

ansible-freeipa模块的节点)是 IdM 域的一部分,来作为 IdM 客户端、服务器或副本。

流程

进入您的 ~/MyPlaybooks/ 目录:

$ cd ~/MyPlaybooks/根据您的用例选择以下场景之一:

要创建 ID 映射信任协议,其中 SSSD 会根据其 SID 自动为 AD 用户和组生成 UID 和 GID,请创建一个具有以下内容的

add-trust.ymlplaybook:--- - name: Playbook to create a trust hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: ensure the trust is present ipatrust: ipaadmin_password: "{{ ipaadmin_password }}" realm: ad.example.com admin: Administrator password: secret_password range_type: ipa-ad-trust state: present在示例中:

-

realm定义 AD 领域名称字符串。 -

admin定义 AD 域管理员字符串。 -

password定义 AD 域管理员的密码字符串。

-

要创建 POSIX 信任协议,其中 SSSD 会处理存储在 AD 中的 POSIX 属性,如

uidNumber和gidNumber,请创建一个具有以下内容的add-trust.ymlplaybook:--- - name: Playbook to create a trust hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: ensure the trust is present ipatrust: ipaadmin_password: "{{ ipaadmin_password }}" realm: ad.example.com admin: Administrator password: secret_password range_type: ipa-ad-trust-posix state: present要创建信任协议,其中 IdM 试图自动选择合适的范围类型、

ipa-ad-trust或ipa-ad-trust-posix,通过请求林根域中 AD 域控制器的详情,创建一个具有以下内容的add-trust.ymlplaybook:--- - name: Playbook to create a trust hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: ensure the trust is present ipatrust: ipaadmin_password: "{{ ipaadmin_password }}" realm: ad.example.com admin: Administrator password: secret_password state: present

警告如果您在创建信任时没有指定 ID 范围类型,且 IdM 没有检测到 AD 林根域中的任何 POSIX 属性,则信任安装脚本会选择

活动目录域ID 范围。如果 IdM 在林根域中检测到任何 POSIX 属性,则信任安装脚本会选择

带有 POSIX 属性的活动目录域ID range,并假定已在 AD 中正确定义了 UID 和 GID。但是,如果 AD 中没有正确设置 POSIX 属性,您将无法解析 AD 用户。例如,如果需要访问 IdM 系统的用户和组不是林根域的一部分,而是位于林域的子域中,则安装脚本可能检测不到子 AD 域中定义的 POSIX 属性。在这种情况下,红帽建议您在创建信任时显式选择 POSIX ID range 类型。

- 保存该文件。

运行 Ansible playbook。指定 playbook 文件、存储保护 secret.yml 文件的密码,以及清单文件:

$ ansible-playbook --vault-password-file=password_file -v -i inventory add-trust.yml

其他资源

- /usr/share/doc/ansible-freeipa/README-trust.md

- /usr/share/doc/ansible-freeipa/playbooks/trust

34.8.5. 验证 Kerberos 配置

要验证 Kerberos 配置,请测试是否可以获取身份管理(IdM)用户的单子,以及 IdM 用户是否可以请求服务单。

流程

为 Active Directory(AD)用户请求一个 ticket(票据):

[root@ipaserver ~]# kinit user@AD.EXAMPLE.COM

为 IdM 域中的服务请求 ticket:

[root@server ~]# kvno -S host server.idm.example.com

如果 AD 服务单被成功授予了,则会列出一个跨领域单据授予单(TGT),以及所有其他请求的单子。TGT 命名为 krbtgt/IPA.DOMAIN@AD.DOMAIN。

[root@server ]# klist Ticket cache: KEYRING:persistent:0:krb_ccache_hRtox00 Default principal: user@AD.EXAMPLE.COM Valid starting Expires Service principal 03.05.2016 18:31:06 04.05.2016 04:31:01 host/server.idm.example.com@IDM.EXAMPLE.COM renew until 04.05.2016 18:31:00 03.05.2016 18:31:06 04.05.2016 04:31:01 krbtgt/IDM.EXAMPLE.COM@AD.EXAMPLE.COM renew until 04.05.2016 18:31:00 03.05.2016 18:31:01 04.05.2016 04:31:01 krbtgt/AD.EXAMPLE.COM@AD.EXAMPLE.COM renew until 04.05.2016 18:31:00

localauth 插件将 Kerberos 主体映射到本地系统安全服务守护进程(SSSD)用户名。这允许 AD 用户使用 Kerberos 身份验证并访问 Linux 服务,这些服务直接支持 GSSAPI 身份验证。

34.8.6. 验证 IdM 上的信任配置

在配置信任前,请验证身份管理(IdM)和 Active Directory(AD)服务器是否可以相互解析。

先决条件

- 您需要使用管理员权限登录。

流程

对通过 UDP 的 MS DC Kerberos 和通过 TCP 服务记录的 LDAP 运行 DNS 查询。

[root@server ~]# dig +short -t SRV _kerberos._udp.dc._msdcs.idm.example.com. 0 100 88 server.idm.example.com. [root@server ~]# dig +short -t SRV _ldap._tcp.dc._msdcs.idm.example.com. 0 100 389 server.idm.example.com.

这些命令列出了在其上执行

ipa-adtrust-install的所有 IdM 服务器。如果ipa-adtrust-install没有在任何 IdM 服务器上执行,则输出为空,这通常是在建立第一个信任关系之前。对 Kerberos 和通过 TCP 服务记录的 LDAP 运行 DNS 查询,来验证 IdM 是否能够为 AD 解析服务记录:

[root@server ~]# dig +short -t SRV _kerberos._tcp.dc._msdcs.ad.example.com. 0 100 88 addc1.ad.example.com. [root@ipaserver ~]# dig +short -t SRV _ldap._tcp.dc._msdcs.ad.example.com. 0 100 389 addc1.ad.example.com.

.

34.8.7. 验证 AD 上的信任配置

配置信任后,验证:

- 身份管理(IdM)托管的服务可从 Active Directory(AD)服务器解析。

- AD 服务可从 AD 服务器解析。

先决条件

- 您需要使用管理员权限登录。

流程

在 AD 服务器上,设置

nslookup.exe工具来查找服务记录。C:\>nslookup.exe > set type=SRV

通过 UDP 和 LDAP 通过 TCP 服务记录输入 Kerberos 的域名。

> _kerberos._udp.idm.example.com. _kerberos._udp.idm.example.com. SRV service location: priority = 0 weight = 100 port = 88 svr hostname = server.idm.example.com > _ldap._tcp.idm.example.com _ldap._tcp.idm.example.com SRV service location: priority = 0 weight = 100 port = 389 svr hostname = server.idm.example.com将服务类型改为 TXT,并使用 IdM Kerberos 域名运行对 TXT 记录的 DNS 查询。

C:\>nslookup.exe > set type=TXT > _kerberos.idm.example.com. _kerberos.idm.example.com. text = "IDM.EXAMPLE.COM"对通过 UDP 的 MS DC Kerberos 和通过 TCP 服务记录的 LDAP 运行 DNS 查询。

C:\>nslookup.exe > set type=SRV > _kerberos._udp.dc._msdcs.idm.example.com. _kerberos._udp.dc._msdcs.idm.example.com. SRV service location: priority = 0 weight = 100 port = 88 svr hostname = server.idm.example.com > _ldap._tcp.dc._msdcs.idm.example.com. _ldap._tcp.dc._msdcs.idm.example.com. SRV service location: priority = 0 weight = 100 port = 389 svr hostname = server.idm.example.comActive Directory 只希望发现能够响应 AD 特定协议请求的域控制器,如其他 AD 域控制器和 IdM 信任控制器。使用

ipa-adtrust-install工具将 IdM 服务器提升为信任控制器,您可以使用ipa server-role-find --role 'AD trust controller'命令来验证哪些服务器是信任控制器。验证 AD 服务是否可以从 AD 服务器解析。

C:\>nslookup.exe > set type=SRV

通过 UDP 和 LDAP 通过 TCP 服务记录输入 Kerberos 的域名。

> _kerberos._udp.dc._msdcs.ad.example.com. _kerberos._udp.dc._msdcs.ad.example.com. SRV service location: priority = 0 weight = 100 port = 88 svr hostname = addc1.ad.example.com > _ldap._tcp.dc._msdcs.ad.example.com. _ldap._tcp.dc._msdcs.ad.example.com. SRV service location: priority = 0 weight = 100 port = 389 svr hostname = addc1.ad.example.com

34.8.8. 创建信任代理

信任代理是一个可以对 AD 域控制器执行身份查找的IdM 服务器。

例如,如果您要创建一个与 Active Directory 信任的 IdM 服务器的副本,您可以将副本设置为信任代理。副本不会自动安装 AD 信任代理角色。

先决条件

- 已安装了带有 Active Directory 信任的 IdM 。

-

sssd-tools软件包已安装。

流程

在现有的信任控制器上,运行

ipa-adtrust-install --add-agents命令:[root@existing_trust_controller]# ipa-adtrust-install --add-agents

该命令启动一个交互式配置会话,并提示您设置代理所需的信息。

重启信任代理上的 IdM 服务。

[root@new_trust_agent]# ipactl restart

从信任代理上的 SSSD 缓存中删除所有条目:

[root@new_trust_agent]# sssctl cache-remove

验证副本是否安装了 AD 信任代理角色:

[root@existing_trust_controller]# ipa server-show new_replica.idm.example.com ... Enabled server roles: CA server, NTP server, AD trust agent

其他资源

-

有关 the

-add-agents选项的详情,请查看系统中的ipa-adtrust-install (1)手册页。 - 有关信任代理的更多信息,请参阅规划身份管理指南中的 信任控制器和信任代理 。

34.8.9. 在 CLI 上为 POSIX ID range 启用自动私有组映射

默认情况下,如果您已建立了依赖于存储在 AD 中 POSIX 数据的 POSIX 信任,则 SSSD 不会为活动目录(AD)用户映射私有组。如果任何 AD 用户没有配置主组,则 IdM 将无法解析它们。

此流程解释了如何在命令行上为 auto_private_groups SSSD 参数设置 hybrid 选项来为 ID range 启用自动私有组映射。因此,IdM 可以解析在 AD 中没有配置主组的 AD 用户。

先决条件

- 您已成功在 IdM 和 AD 环境之间成功建立了 POSIX 跨林信任。

流程

显示所有 ID range,并记录您要修改的 AD ID range。

[root@server ~]# ipa idrange-find ---------------- 2 ranges matched ---------------- Range name: IDM.EXAMPLE.COM_id_range First Posix ID of the range: 882200000 Number of IDs in the range: 200000 Range type: local domain range Range name: AD.EXAMPLE.COM_id_range First Posix ID of the range: 1337000000 Number of IDs in the range: 200000 Domain SID of the trusted domain: S-1-5-21-4123312420-990666102-3578675309 Range type: Active Directory trust range with POSIX attributes ---------------------------- Number of entries returned 2 ----------------------------

使用

ipa idrange-mod命令调整 AD ID range 的自动私有组行为。[root@server ~]# ipa idrange-mod --auto-private-groups=hybrid AD.EXAMPLE.COM_id_range重置 SSSD 缓存以启用新的设置。

[root@server ~]# sss_cache -E

其他资源

34.8.10. 在 IdM WebUI 中为 POSIX ID range 启用自动私有组映射

默认情况下,如果您已建立了依赖于存储在 AD 中 POSIX 数据的 POSIX 信任,则 SSSD 不会为活动目录(AD)用户映射私有组。如果任何 AD 用户没有配置主组,则 IdM 将无法解析它们。

此流程解释了如何在身份管理(IdM)WebUI 中为 auto_private_groups SSSD 参数设置hybrid 选项来为 ID range 启用自动私有组映射。因此,IdM 可以解析在 AD 中没有配置主组的 AD 用户。

先决条件

- 您已成功在 IdM 和 AD 环境之间成功建立了 POSIX 跨林信任。

流程

- 使用您的用户名和密码登录到 IdM Web UI。

-

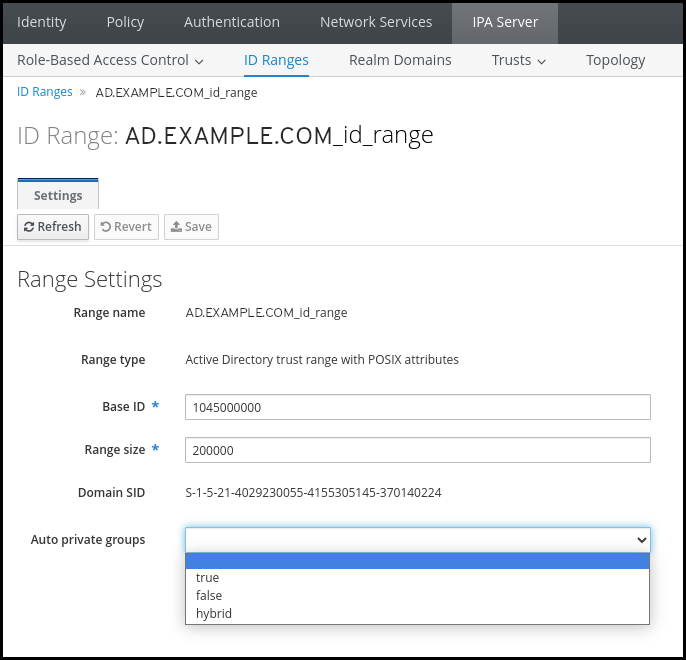

打开 IPA Server

ID Ranges 选项卡。 -

选择要修改的 ID range,如

AD.EXAMPLE.COM_id_range。 从 Auto private groups 下拉菜单中选择

hybrid选项。

- 点击 Save 按钮来保存您的更改。

其他资源