第 15 章 在 web 控制台中设置系统范围的加密策略

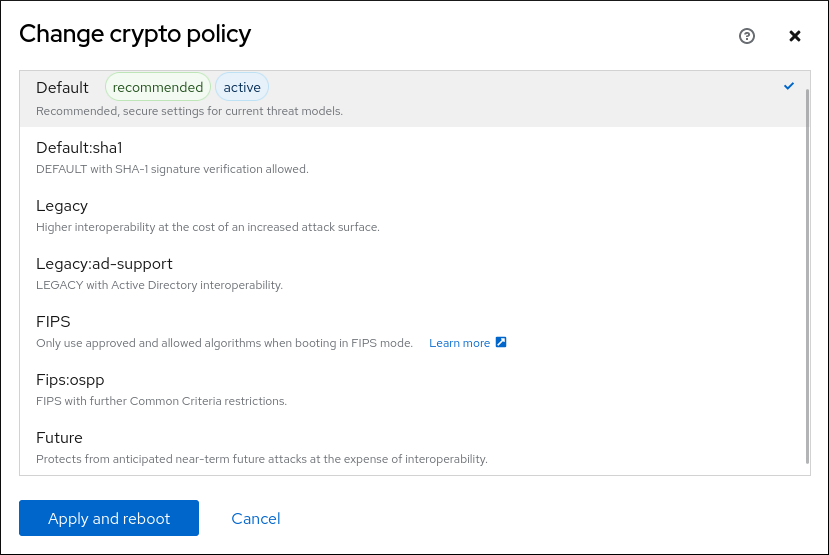

您可以在 RHEL web 控制台界面中直接设置系统范围的加密策略和子策略。除了四个预定义的系统范围的加密策略外,您现在还可以通过图形界面应用以下策略和子策略的组合:

DEFAULT:SHA1-

启用了

SHA-1算法的DEFAULT策略。 LEGACY:AD-SUPPORT-

带有不太安全设置的

LEGACY策略,提高了活动目录服务的互操作性。 FIPS:OSPP-

信息安全评估标准的通用标准所需的具有进一步限制的

FIPS策略。

因为 FIPS:OSPP 系统范围的子策略包含对通用标准(CC)认证所需的加密算法的进一步限制,因此设置后系统的互操作性较差。例如,您无法使用少于 3072 位的 RSA 和 DH 密钥、其它 SSH 算法和几个 TLS 组。设置 FIPS:OSPP 也会阻止连接到 Red Hat Content Delivery Network (CDN)结构。另外,您无法将活动目录(AD)集成到使用 FIPS:OSPP的 IdM 部署中,使用 FIPS:OSPP 的 RHEL 主机和 AD 域之间的通信可能无法工作,或者某些 AD 帐户可能无法进行身份验证。

请注意,在设置了 FIPS:OSPP 加密子策略后,您的 系统不符合 CC。使 RHEL 系统符合 CC 标准的唯一正确方法是安装 cc-config 软件包。有关认证的 RHEL 版本的列表、验证报告以及 CC 指南的链接,请参阅 国家信息保障合作伙伴(NIAP) 网站上托管的合规性活动和政府标准知识库文章里的 通用标准 部分。

先决条件

- 已安装 RHEL 9 web 控制台。详情请参阅安装和启用 Web 控制台。

-

您有

root特权或权限来使用sudo输入管理命令的命令。

流程

- 登录到 web 控制台。如需更多信息,请参阅 Web 控制台的日志记录。

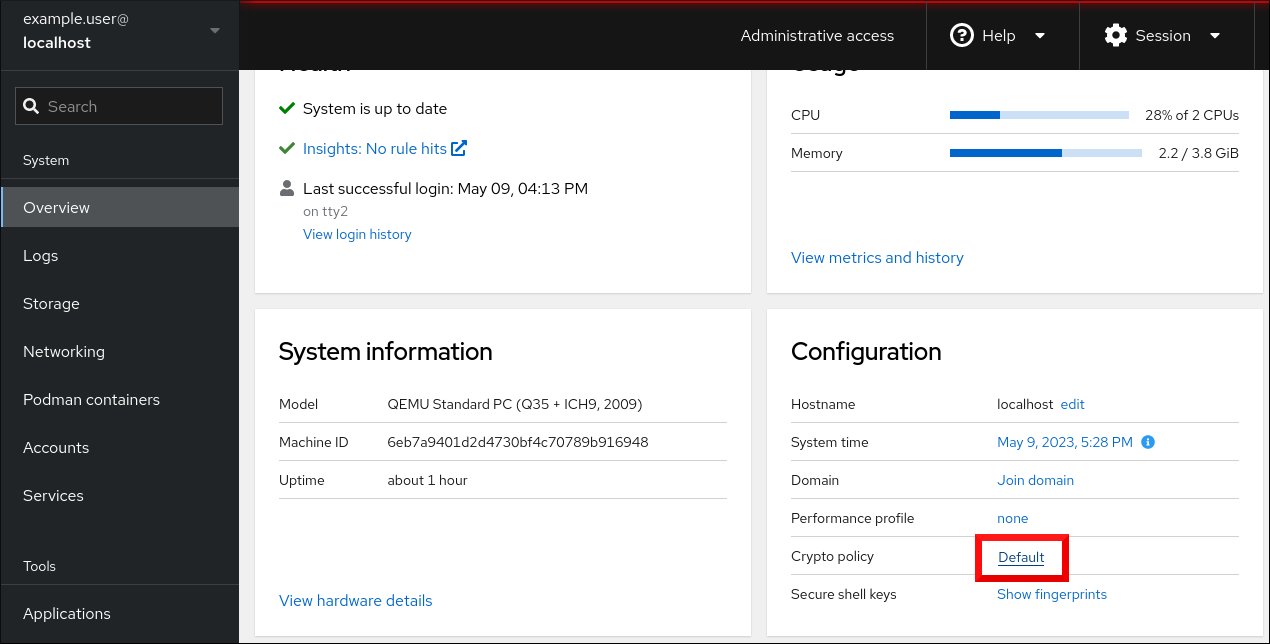

在 Overview 页面的 Configuration 卡中,点 Crypto 策略旁的当前策略值。

在 Change crypto policy 对话框窗口中,点您要在系统上开始使用的策略。

- 点按钮。

验证

-

重启后,重新登录到 web 控制台,并检查 Crypto policy 值是否与您选择的策略值对应。或者,您可以输入

update-crypto-policies --show命令来在终端中显示当前系统范围的加密策略。

其它资源

- 有关每个加密策略的详情,请参考安全强化文档中的 系统范围的加密策略 部分。