9.3. 常规配置

身份代理配置的基础是身份提供程序(IDP)。Red Hat Single Sign-On 为每个域创建身份提供程序,并默认为每个应用程序启用它们。在登录应用时,realm 中的用户可以使用任何注册的身份提供商。

流程

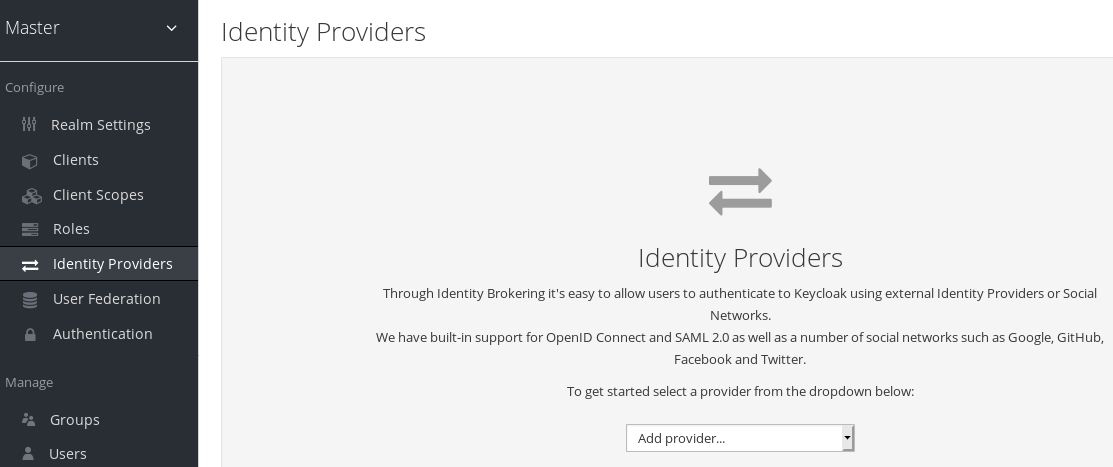

在菜单中,单击 Identity Providers。

身份供应商

从

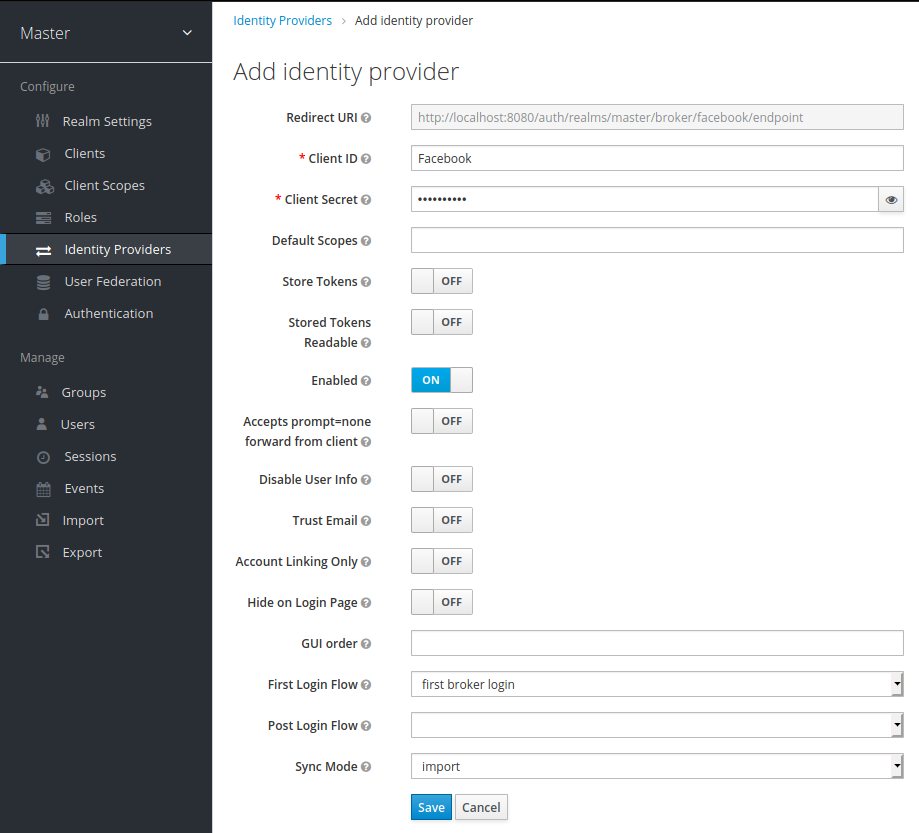

Add provider列表中,选择您要添加的身份提供程序。Red Hat Single Sign-On 显示您选择的身份提供程序的配置页面。添加 facebook 身份提供程序

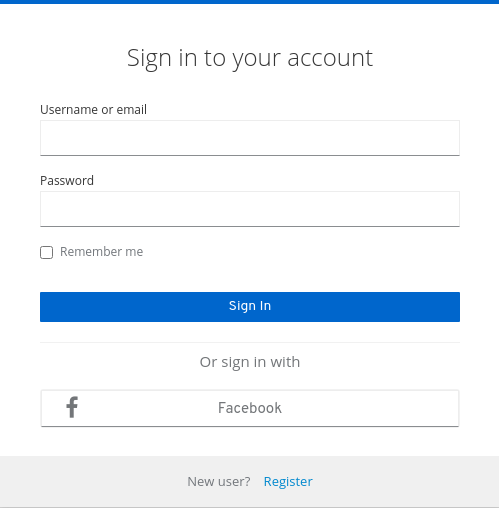

当您配置身份提供程序时,身份提供程序会作为选项出现在 Red Hat Single Sign-On 登录页面中。您可以将自定义图标放在每个身份提供程序的登录屏幕中。如需更多信息,请参阅自定义 图标。

IDP 登录页面

- 社交

- 社交提供程序在域中启用社交身份验证。通过红帽单点登录,用户可以使用社交网络帐户登录您的应用程序。支持的提供程序包括 Twitter、Facebook、Google、LinkedIn、Instagram、Microsoft、PPal、Openshift v3、GitHub、GitLab、Bitbucket 和 Stack Overflow。

- 基于协议

- 基于协议的供应商依赖特定的协议来验证和授权用户。使用这些供应商,您可以连接到符合特定协议的任何身份提供程序。Red Hat Single Sign-On 支持 SAML v2.0 和 OpenID Connect v1.0 协议。您可以根据这些开放标准配置并代理任何身份提供程序。

虽然每种类型的身份提供程序都有其配置选项,但所有共享一个通用配置。可用的配置选项如下:

| Configuration | 描述 |

|---|---|

| Alias |

别名是身份提供程序的唯一标识符,并引用内部身份提供程序。Red Hat Single Sign-On 使用别名为 OpenID Connect 协议构建重定向 URI,该协议需要重定向 URI 或回调 URL 与身份提供程序通信。所有身份提供程序都必须有一个别名。别名示例包括 |

| Enabled | 切换提供程序 ON 或 OFF。 |

| 在登录页中隐藏 | 当 ON 时,Red Hat Single Sign-On 就不会显示此提供程序作为登录页面上的登录选项。客户端可以使用 URL 中的 'kc_idp_hint' 参数请求此提供程序。 |

| 仅限客户链接 | 当 ON 时,红帽单点登录将现有帐户链接到此提供程序。此提供程序无法登录用户,Red Hat Single Sign-On 不会将这个提供程序显示为登录页面上的选项。 |

| 存储令牌 | 当 ON 时,Red Hat Single Sign-On 将令牌从身份提供程序存储。 |

| 存储的令牌可读 | ON 时,用户可以检索存储的身份提供程序令牌。此操作也适用于代理客户端 级 角色 读取令牌。 |

| 信任电子邮件 | 当 ON 时,Red Hat Single Sign-On 信任来自身份提供程序的电子邮件地址。如果域需要电子邮件验证,则从此身份提供程序登录的用户不需要执行电子邮件验证过程。 |

| GUI 顺序 | 登录页面中可用身份提供程序的排序顺序。 |

| 第一个登录流 | 当用户第一次登录 Red Hat Single Sign-On 时,身份验证流 Red Hat Single Sign-On 会触发。 |

| 后登录流 | 当用户使用外部身份提供程序登录后,身份验证流 Red Hat Single Sign-On 会触发。 |

| 同步模式 | 通过映射程序从身份提供程序更新用户信息的策略。在选择 传统的 时,红帽单点登录将使用当前的行为。导入 不会更新用户数据,并尽可能 强制更新 用户数据。如需更多信息 ,请参阅身份提供程序映射程序。 |