2.3.3. Volúmenes lógicos en espejo

Un espejo mantiene una copia idéntica de los datos en los diferentes dispositivos. Cuando los datos se escriben en un dispositivo, éstos se escriben en un segundo dispositivo al mismo tiempo, creando una copia exacta de los datos. Esto proporciona protección para fallos de dispositivos. Cuando un pilar de un espejo falla, el volumen lógico se convierte en un volumen lineal y puede ser aun accedido.

LVM soporta espejos. Cuando se crea un volumen lógico en espejo, LVM se asegura de que los datos escritos en un volumen físico subyacente sean copiados a otro volumen físico separado. Con LVM, usted puede crear volúmenes lógicos en espejo con múltiples espejos.

Un espejo LVM divide los dispositivos a copiar en regiones que son generalmente de 512KB. LVM mantiene un pequeño registro que se utiliza para saber cuales regiones están en sincronía con los espejos. Este registro puede estar en el disco, el cual asegura la persistencia después de reinicios del sistema. El registro también puede estar en memoria.

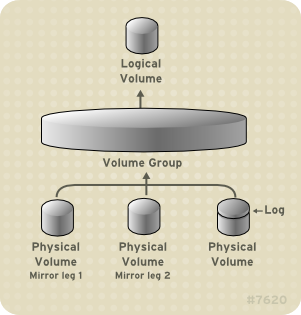

Figura 2.6, “Volumen lógico en espejo ” muestra un volumen lógico en espejo con un espejo. En esta configuración, el registro se guarda en disco.

Figura 2.6. Volumen lógico en espejo

Para obtener mayor información sobre cómo crear y modificar espejos, consulte la Sección 4.4.3, “Cómo crear volúmenes en espejo”.