4.6. SERVIDORES VIRTUALES

El panel VIRTUAL SERVERS muestra la información para cada servidor virtual definido actualmente. Cada entrada en la tabla muestra el estado del servidor virtual, el nombre del servidor, la IP virtual asignada al servidor, la máscara de red de la IP virtual, el número de puerto al cual se comunica el servicio, el protocolo usado y la interfaz del dispositivo virtual.

Figura 4.5. El panel VIRTUAL SERVERS

Cada servidor que se muestra en el panel VIRTUAL SERVERS se puede configurar en las siguientes pantallas o subsecciones.

Para añadir un servicio, haga clic en el botón . Para remover un servicio, seleccione éste haciendo clic en el botón de radio al lado del servidor virtual y luego haga clic en .

Para activar o desactivar un servidor virtual en la tabla, haga clic en el botón de radio apropiado y luego en el botón .

Después de agregar un servidor virtual, puede configurarlo al hacer clic en el botón de radio a la izquierda y luego en EDIT para ir a la subsección VIRTUAL SERVER.

4.6.1. La subsección VIRTUAL SERVER

Copiar enlaceEnlace copiado en el portapapeles!

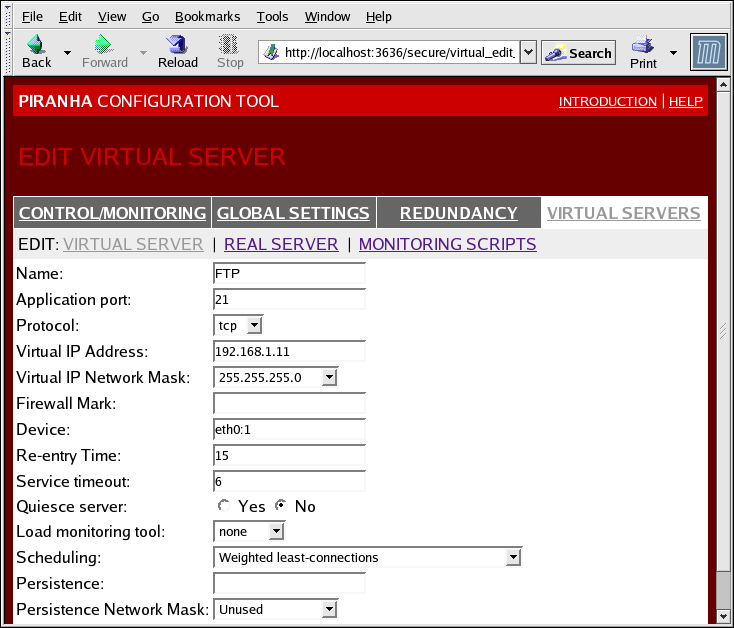

La subsección VIRTUAL SERVER del panel que se muestra en Figura 4.6, “La subsección de VIRTUAL SERVERS” le permite configurar un servidor virtual individual. Los enlaces a subsecciones relacionadas específicamente con este servidor virtual están localizadas a lo largo de la parte superior de la página. Sin embargo, antes de configurar cualquiera de las subsecciones relacionadas a este servidor virtual, complete esta página y haga clic en el botón .

Figura 4.6. La subsección de VIRTUAL SERVERS

- Name

- Ingrese un nombre descriptivo para identificar el servidor virtual. Este nombre no es el nombre de host para la máquina, debe ser descriptivo y fácilmente identificable. Incluso, puede referirse al protocolo utilizado por el servidor virtual, tal como HTTP.

- Application port

- Ingrese el número de puerto a través del cual la aplicación del servicio escuchará. En el ejemplo se utiliza el puerto 80, debido a que es para servicios HTTP.

- Elija entre UDP y TCP en el menú desplegable. Los servidores Web típicamente se comunican a través del protocolo TCP, por lo tanto se ha seleccionado en el ejemplo de arriba.

- Virtual IP Address

- Ingrese la dirección IP flotante del servidor real en este campo.

- La máscara de red para el servidor virtual con el menú desplegable.

- Firewall Mark

- No ingrese un entero de marca de cortafuegos en este campo, a menos que esté vinculando protocolos multipuertos o creando un servidor virtual multipuertos por separado, sino los protocolos relacionados. En el ejemplo de arriba el servidor virtual tiene una Firewall Mark de 80 porque estamos vinculando conexiones a HTTP en el puerto 80 y a HTTPS en el puerto 443 mediante el valor de marca de cortafuegos 80. Cuando se combina esta técnica con persistencia, se garantizará a los usuarios que acceden tanto a páginas Web seguras como a las páginas Web inseguras, que serán dirigidos al mismo servidor real, preservando el estado.

Aviso

Al insertar una marca de cortafuegos en este campo le permite a IPVS reconocer que los paquetes que llevan esta marca de cortafuegos se manejen de la misma forma, pero usted debe realizar otra configuración por fuera de Piranha Configuration Tool para asignar en realidad las marcas de cortafuegos. Consulte la Sección 3.4, “Servicios multipuertos y adición del equilibrador de carga” para obtener instrucciones sobre cómo crear servicios multipuertos y la Sección 3.5, “Configuración de FTP” para crear un servidor virtual FTP altamente disponible. - Device

- Ingrese el nombre del dispositivo de red al cual desea vincular la dirección IP flotante definida en el campo Virtual IP Address.Cree un alias de la dirección IP flotante a la interfaz Ethernet conectada a la red pública. En este ejemplo, la red pública está en la interfaz

eth0, por lo tantoeth0:1se debe ingresar como nombre de dispositivo.

- Re-entry Time

- Ingrese un valor entero que defina el tiempo en segundos, antes de que el enrutador LVS activo devuelva un servidor real dentro del grupo tras una falla.

- Service Timeout

- Ingrese un valor entero que defina el tiempo, en segundos, antes de que el servidor real sea considerado como muerto y retirado del grupo.

- Quiesce server

- Cuando se selecciona el botón de radio Quiesce Server, el peso de un servidor real se establecerá a 0 cuando no esté disponible. Esto, inhabilita el servidor real de forma efectiva. Si el servidor real está disponible más adelante, los servidores reales se reactivarán con el peso original. Si el Quiesce Server se inhabilita, el servidor real fallido será retirado de la tabla de servidores. Cuando el servidor real esté disponible, se agregará otra vez a la tabla del servidor virtual.

- Load monitoring tool

- El enrutador LVS puede sondear la carga de los servidores reales utilizando

ruporuptime. Si seleccionarupdesde el menú desplegable, cada servidor real debe ejecutar el serviciorstatd. Si seleccionaruptime, cada servidor real debe ejecutar el serviciorwhod.Aviso

La monitorización de carga no es lo mismo que balanceo de carga y puede ser difícil predecir la conducta de programación cuando se combina con algoritmos de programación ponderados. Además, si utiliza la monitorización de carga, los servidores reales deben ser máquinas Linux. - Scheduling

- Seleccione su algoritmo de programación preferido desde el menú desplegable. El valor predeterminado es

Weighted least-connection. Para obtener más información sobre algoritmos, consulte la Sección 1.3.1, “Programación de algoritmos”. - Persistence

- Si un administrador necesita conexiones persistentes para un servidor virtual durante transacciones de clientes ingrese, en el campo de texto, el tiempo en segundos de inactividad permitida antes de que el tiempo de conexión expire.

Importante

Si ingresó un valor en el campo Firewall Mark arriba, debe ingresar también un valor para persistencia. También asegúrese de que si usted usa marcas de cortafuegos y persistencia a la vez, esa cantidad de persistencia es la misma para cada servidor virtual con marca de cortafuegos. Para obtener más información sobre persistencia y marcas de cortafuegos, consulte la Sección 1.5, “Marcas de cortafuegos y persistencia”. - Para limitar la persistencia a una subred particular, seleccione la máscara apropiada de red desde el menú desplegable.

Nota

Antes de la llegada de las marcas de cortafuegos, la persistencia limitada mediante una subred era una forma cruda de vincular conexiones. Ahora es mejor usar persistencia en relación con las marcas de cortafuegos para obtener el mismo resultado.

Aviso

No olvide hacer clic en el botón después de hacer los cambios en este panel, para que no pierda los cambios al seleccionar un nuevo panel.