3.4. Dédié sur Google Cloud Platform (GCP) sans modèle d’architecture Private Service Connect (PSC)

Avec une configuration réseau privé, votre point de terminaison de serveur API cluster et vos itinéraires d’application sont privés. Dédié aux clusters GCP, nous utilisons certains sous-réseaux publics, mais aucun avion de contrôle ou nœud de travail n’est déployé dans des sous-réseaux publics.

Le Red Hat recommande d’utiliser Private Service Connect (PSC) lors du déploiement d’un cluster privé OpenShift dédié sur Google Cloud Platform (GCP). La CFP s’assure qu’il existe une connectivité privée sécurisée entre l’infrastructure Red Hat, l’ingénierie de fiabilité du site (SRE) et les clusters privés OpenShift.

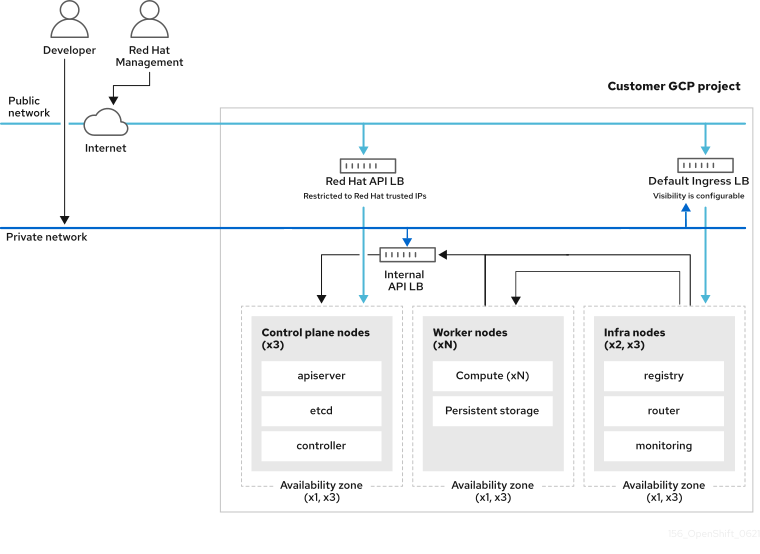

La gestion Red Hat SRE accède au cluster via un point de terminaison public d’équilibre de charge qui est limité aux IP Red Hat. Le point de terminaison du serveur API est privé. Le point d’extrémité de l’API Red Hat distinct est public (mais limité aux adresses IP de confiance de Red Hat). Le contrôleur d’entrée par défaut peut être public ou privé. L’image suivante montre la connectivité réseau d’un cluster privé sans Private Service Connect (PSC).

Figure 3.3. Dédié sur Google Cloud Platform (GCP) déployé sur un réseau privé sans PSC