3.3. Dédié sur Google Cloud Platform (GCP) avec le modèle d’architecture Private Service Connect

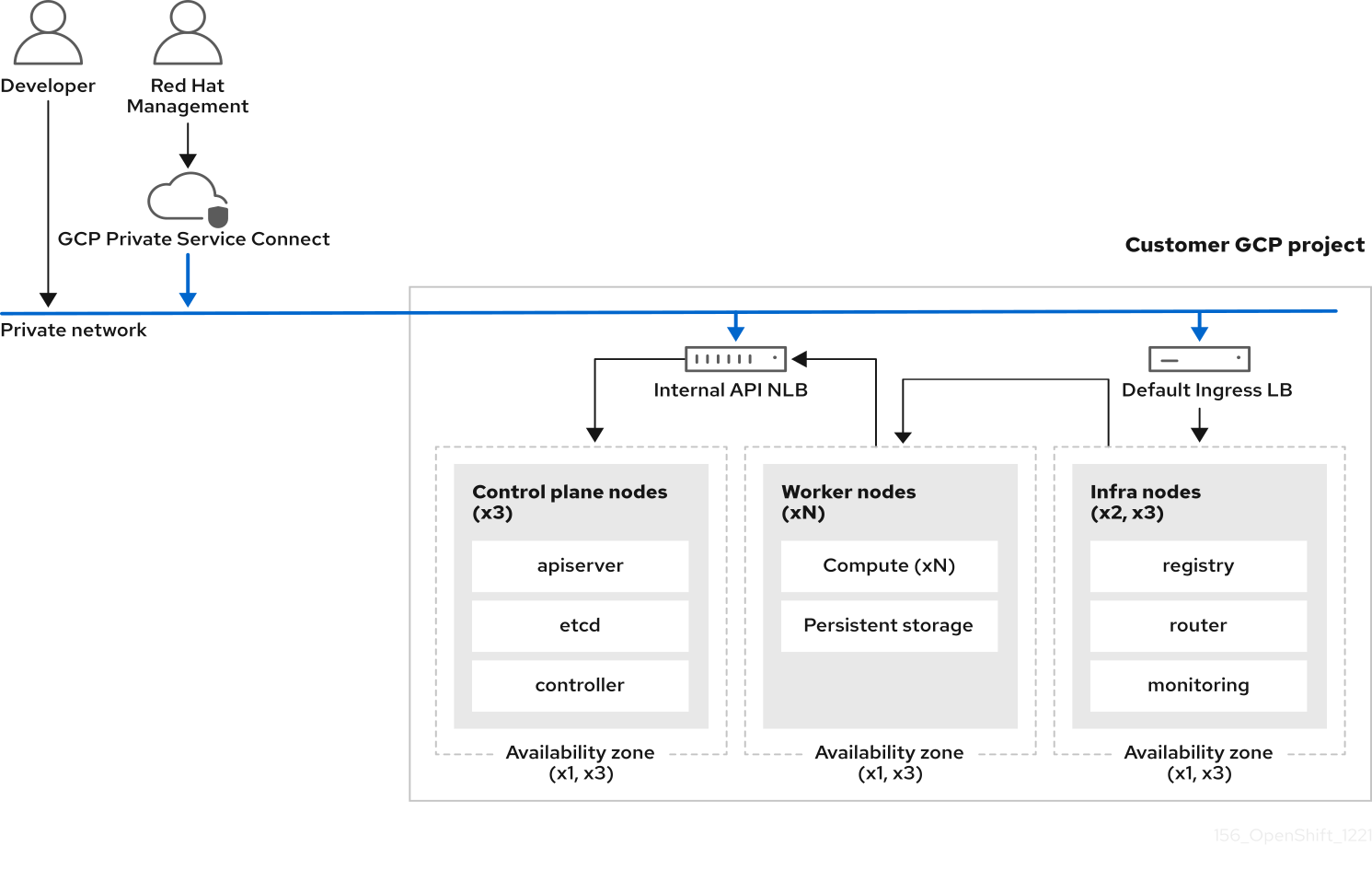

Avec une configuration de réseau privée GCP Private Service Connect (PSC), votre point de terminaison de serveur API cluster et vos itinéraires d’application sont privés. Les sous-réseaux publics ou les passerelles NAT ne sont pas requis dans votre VPC pour la sortie. La direction de Red Hat SRE accède au cluster via la connectivité privée de GCP PSC. Le contrôleur d’entrée par défaut est privé. Les contrôleurs d’entrée supplémentaires peuvent être publics ou privés. Le diagramme suivant montre la connectivité réseau d’un cluster privé avec la CFP.

Figure 3.2. Dédié sur Google Cloud Platform (GCP) déployé sur un réseau privé avec PSC