10.2. Utilisation de RBAC pour définir et appliquer des autorisations

Comprendre et appliquer le contrôle d'accès basé sur les rôles.

10.2.1. Vue d'ensemble de RBAC

Les objets de contrôle d'accès basé sur les rôles (RBAC) déterminent si un utilisateur est autorisé à effectuer une action donnée au sein d'un projet.

Les administrateurs de cluster peuvent utiliser les rôles de cluster et les bindings pour contrôler qui a différents niveaux d'accès à la plateforme OpenShift Container Platform elle-même et à tous les projets.

Les développeurs peuvent utiliser des rôles et des liens locaux pour contrôler qui a accès à leurs projets. Notez que l'autorisation est une étape distincte de l'authentification, qui consiste plutôt à déterminer l'identité de la personne qui effectue l'action.

L'autorisation est gérée à l'aide de :

| Objet d'autorisation | Description |

|---|---|

| Règles |

Ensemble de verbes autorisés sur un ensemble d'objets. Par exemple, si un compte d'utilisateur ou de service peut |

| Rôles | Collections de règles. Vous pouvez associer, ou lier, des utilisateurs et des groupes à plusieurs rôles. |

| Fixations | Associations entre des utilisateurs et/ou des groupes ayant un rôle. |

Il existe deux niveaux de rôles et de liaisons RBAC qui contrôlent l'autorisation :

| Niveau RBAC | Description |

|---|---|

| Cluster RBAC | Rôles et liaisons applicables à tous les projets. Cluster roles existe à l'échelle du cluster, et cluster role bindings ne peut faire référence qu'à des rôles du cluster. |

| RBAC local | Rôles et liaisons qui sont liés à un projet donné. Alors que local roles n'existe que dans un seul projet, les liaisons de rôles locaux peuvent faire référence à both et aux rôles locaux. |

Un lien de rôle de cluster est un lien qui existe au niveau du cluster. Un lien de rôle existe au niveau du projet. Le rôle de cluster view doit être lié à un utilisateur à l'aide d'une liaison de rôle locale pour que cet utilisateur puisse consulter le projet. Ne créez des rôles locaux que si un rôle de cluster ne fournit pas l'ensemble des autorisations nécessaires dans une situation particulière.

Cette hiérarchie à deux niveaux permet la réutilisation dans plusieurs projets grâce aux rôles de groupe, tout en permettant la personnalisation au sein des projets individuels grâce aux rôles locaux.

Lors de l'évaluation, on utilise à la fois les liaisons de rôles de la grappe et les liaisons de rôles locales. Par exemple :

- Les règles d'autorisation à l'échelle du groupe sont vérifiées.

- Les règles locales d'autorisation sont vérifiées.

- Refusé par défaut.

10.2.1.1. Rôles par défaut des clusters

OpenShift Container Platform inclut un ensemble de rôles de cluster par défaut que vous pouvez lier à des utilisateurs et des groupes à l'échelle du cluster ou localement.

Il n'est pas recommandé de modifier manuellement les rôles par défaut des clusters. La modification de ces rôles système peut empêcher le bon fonctionnement d'un cluster.

| Rôle de la grappe par défaut | Description |

|---|---|

|

|

Un chef de projet. S'il est utilisé dans un lien local, un |

|

| Un utilisateur qui peut obtenir des informations de base sur les projets et les utilisateurs. |

|

| Un super-utilisateur qui peut effectuer n'importe quelle action dans n'importe quel projet. Lorsqu'il est lié à un utilisateur avec un lien local, il a le contrôle total des quotas et de toutes les actions sur toutes les ressources du projet. |

|

| Un utilisateur qui peut obtenir des informations de base sur l'état de la grappe. |

|

| Un utilisateur qui peut obtenir ou visualiser la plupart des objets mais ne peut pas les modifier. |

|

| Un utilisateur qui peut modifier la plupart des objets d'un projet mais qui n'a pas le pouvoir de visualiser ou de modifier les rôles ou les liaisons. |

|

| Un utilisateur qui peut créer ses propres projets. |

|

| Un utilisateur qui ne peut effectuer aucune modification, mais qui peut voir la plupart des objets d'un projet. Il ne peut pas voir ou modifier les rôles ou les liaisons. |

Soyez attentif à la différence entre les liaisons locales et les liaisons de grappe. Par exemple, si vous liez le rôle cluster-admin à un utilisateur à l'aide d'une liaison de rôle locale, il peut sembler que cet utilisateur dispose des privilèges d'un administrateur de cluster. Ce n'est pas le cas. La liaison du rôle cluster-admin à un utilisateur dans un projet accorde à l'utilisateur des privilèges de super administrateur pour ce projet uniquement. Cet utilisateur dispose des autorisations du rôle de cluster admin, ainsi que de quelques autorisations supplémentaires, comme la possibilité de modifier les limites de taux, pour ce projet. Cette liaison peut être déroutante via l'interface utilisateur de la console Web, qui ne répertorie pas les liaisons de rôles de cluster qui sont liées à de véritables administrateurs de cluster. Cependant, elle répertorie les liaisons de rôles locaux que vous pouvez utiliser pour lier localement cluster-admin.

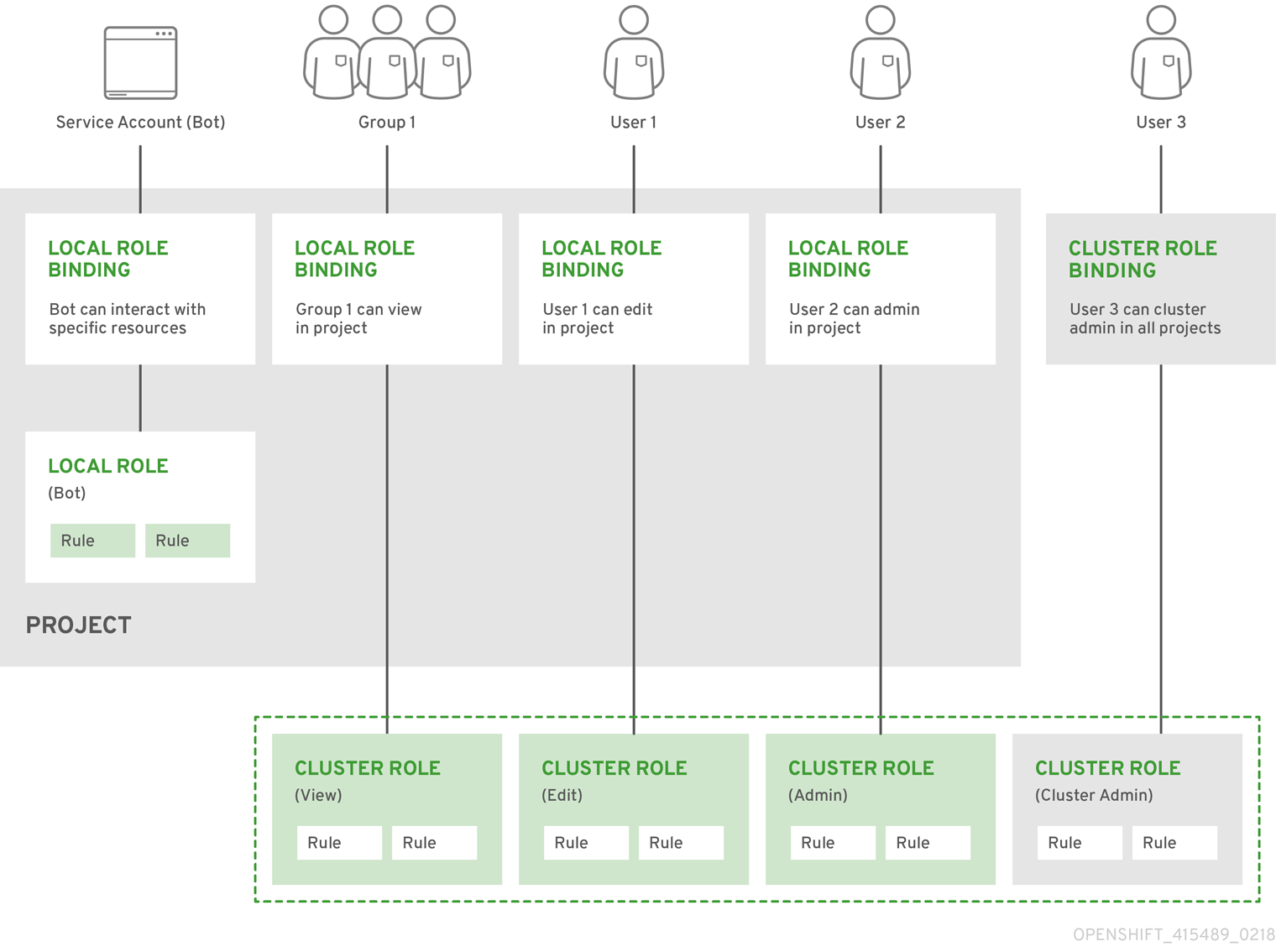

Les relations entre les rôles de grappe, les rôles locaux, les liaisons de rôles de grappe, les liaisons de rôles locaux, les utilisateurs, les groupes et les comptes de service sont illustrées ci-dessous.

Les règles get pods/exec, get pods/* et get * accordent des privilèges d'exécution lorsqu'elles sont appliquées à un rôle. Appliquez le principe du moindre privilège et n'attribuez que les droits RBAC minimaux requis pour les utilisateurs et les agents. Pour plus d'informations, voir Règles RBAC autorisant les privilèges d'exécution.

10.2.1.2. Évaluation de l'autorisation

OpenShift Container Platform évalue l'autorisation en utilisant :

- Identité

- Le nom de l'utilisateur et la liste des groupes auxquels il appartient.

- Action

L'action que vous effectuez. Dans la plupart des cas, il s'agit de

- Project: Le projet auquel vous accédez. Un projet est un espace de noms Kubernetes avec des annotations supplémentaires qui permet à une communauté d'utilisateurs d'organiser et de gérer leur contenu de manière isolée par rapport à d'autres communautés.

-

Verb: L'action elle-même :

get,list,create,update,delete,deletecollection, ouwatch. - Resource name: Le point de terminaison de l'API auquel vous accédez.

- Fixations

- La liste complète des liens, les associations entre les utilisateurs ou les groupes avec un rôle.

OpenShift Container Platform évalue l'autorisation en utilisant les étapes suivantes :

- L'identité et l'action à l'échelle du projet sont utilisées pour trouver toutes les liaisons qui s'appliquent à l'utilisateur ou à ses groupes.

- Les liaisons sont utilisées pour localiser tous les rôles qui s'appliquent.

- Les rôles sont utilisés pour trouver toutes les règles qui s'appliquent.

- L'action est comparée à chaque règle pour trouver une correspondance.

- Si aucune règle correspondante n'est trouvée, l'action est alors refusée par défaut.

N'oubliez pas que les utilisateurs et les groupes peuvent être associés ou liés à plusieurs rôles à la fois.

Les administrateurs de projet peuvent utiliser l'interface de programmation pour visualiser les rôles locaux et les liaisons, y compris une matrice des verbes et des ressources associés à chacun d'entre eux.

Le rôle de cluster lié à l'administrateur de projet est limité dans un projet par un lien local. Il n'est pas lié à l'ensemble du cluster comme les rôles de cluster accordés à cluster-admin ou system:admin.

Les rôles de cluster sont des rôles définis au niveau du cluster, mais qui peuvent être liés soit au niveau du cluster, soit au niveau du projet.

10.2.1.2.1. Agrégation des rôles des clusters

Les rôles de cluster par défaut admin, edit, view et cluster-reader prennent en charge l'agrégation des rôles de cluster, où les règles de cluster pour chaque rôle sont mises à jour dynamiquement au fur et à mesure que de nouvelles règles sont créées. Cette fonctionnalité n'est pertinente que si vous étendez l'API Kubernetes en créant des ressources personnalisées.

10.2.2. Projets et espaces de noms

Un espace de noms Kubernetes namespace fournit un mécanisme permettant de délimiter les ressources dans un cluster. La documentation de Kubernetes contient plus d'informations sur les espaces de noms.

Les espaces de noms fournissent un champ d'application unique pour les :

- Ressources nommées pour éviter les collisions de noms de base.

- Délégation de l'autorité de gestion à des utilisateurs de confiance.

- La possibilité de limiter la consommation des ressources communautaires.

La plupart des objets du système sont délimités par l'espace de noms, mais certains sont exclus et n'ont pas d'espace de noms, notamment les nœuds et les utilisateurs.

Un project est un espace de noms Kubernetes avec des annotations supplémentaires et est le véhicule central par lequel l'accès aux ressources pour les utilisateurs réguliers est géré. Un projet permet à une communauté d'utilisateurs d'organiser et de gérer son contenu indépendamment des autres communautés. Les utilisateurs doivent se voir accorder l'accès aux projets par les administrateurs ou, s'ils sont autorisés à créer des projets, ont automatiquement accès à leurs propres projets.

Les projets peuvent avoir des name, displayName et description distincts.

-

Le nom obligatoire

nameest un identifiant unique pour le projet et est le plus visible lors de l'utilisation des outils CLI ou de l'API. La longueur maximale du nom est de 63 caractères. -

L'option

displayNameindique comment le projet est affiché dans la console web (la valeur par défaut estname). -

Le site optionnel

descriptionpeut être une description plus détaillée du projet et est également visible dans la console web.

Chaque projet a son propre ensemble d'objectifs :

| Objet | Description |

|---|---|

|

| Pods, services, contrôleurs de réplication, etc. |

|

| Règles selon lesquelles les utilisateurs peuvent ou ne peuvent pas effectuer des actions sur les objets. |

|

| Quotas pour chaque type d'objet pouvant être limité. |

|

| Les comptes de service agissent automatiquement avec un accès désigné aux objets du projet. |

Les administrateurs de clusters peuvent créer des projets et déléguer les droits d'administration du projet à n'importe quel membre de la communauté des utilisateurs. Les administrateurs de clusters peuvent également autoriser les développeurs à créer leurs propres projets.

Les développeurs et les administrateurs peuvent interagir avec les projets en utilisant le CLI ou la console web.

10.2.3. Projets par défaut

OpenShift Container Platform est livré avec un certain nombre de projets par défaut, et les projets commençant par openshift- sont les plus essentiels pour les utilisateurs. Ces projets hébergent des composants maîtres qui s'exécutent sous forme de pods et d'autres composants d'infrastructure. Les pods créés dans ces espaces de noms qui ont une annotation de pod critique sont considérés comme critiques, et leur admission est garantie par kubelet. Les pods créés pour les composants maîtres dans ces espaces de noms sont déjà marqués comme critiques.

Vous ne pouvez pas attribuer de SCC aux pods créés dans l'un des espaces de noms par défaut : default kube-system , kube-public, openshift-node, openshift-infra et openshift. Vous ne pouvez pas utiliser ces espaces de noms pour exécuter des pods ou des services.

10.2.4. Visualisation des rôles et des liaisons des clusters

Vous pouvez utiliser l'interface CLI de oc pour visualiser les rôles et les liaisons des clusters à l'aide de la commande oc describe.

Conditions préalables

-

Installez le CLI

oc. - Obtenir l'autorisation de visualiser les rôles et les liaisons du cluster.

Les utilisateurs ayant le rôle de cluster par défaut cluster-admin lié à l'ensemble du cluster peuvent effectuer n'importe quelle action sur n'importe quelle ressource, y compris la visualisation des rôles de cluster et des liaisons.

Procédure

Pour afficher les rôles de la grappe et les ensembles de règles qui leur sont associés :

oc describe clusterrole.rbac

$ oc describe clusterrole.rbacCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Pour afficher l'ensemble actuel des liaisons de rôles de cluster, qui montre les utilisateurs et les groupes liés à divers rôles :

oc describe clusterrolebinding.rbac

$ oc describe clusterrolebinding.rbacCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

10.2.5. Visualisation des rôles et des liens locaux

Vous pouvez utiliser l'interface de gestion de oc pour afficher les rôles et les liens locaux à l'aide de la commande oc describe.

Conditions préalables

-

Installez le CLI

oc. Obtenir l'autorisation de visualiser les rôles et les liens locaux :

-

Les utilisateurs ayant le rôle de cluster par défaut

cluster-admin, lié à l'ensemble du cluster, peuvent effectuer n'importe quelle action sur n'importe quelle ressource, y compris la visualisation des rôles locaux et des liaisons. -

Les utilisateurs ayant le rôle de cluster par défaut

adminlié localement peuvent voir et gérer les rôles et les liaisons dans ce projet.

-

Les utilisateurs ayant le rôle de cluster par défaut

Procédure

Pour afficher l'ensemble actuel des liaisons de rôle locales, qui montrent les utilisateurs et les groupes liés à divers rôles pour le projet en cours :

oc describe rolebinding.rbac

$ oc describe rolebinding.rbacCopy to Clipboard Copied! Toggle word wrap Toggle overflow Pour afficher les rôles locaux d'un autre projet, ajoutez le drapeau

-nà la commande :oc describe rolebinding.rbac -n joe-project

$ oc describe rolebinding.rbac -n joe-projectCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

10.2.6. Ajouter des rôles aux utilisateurs

Vous pouvez utiliser le CLI de l'administrateur oc adm pour gérer les rôles et les liaisons.

Le fait de lier ou d'ajouter un rôle à des utilisateurs ou à des groupes donne à l'utilisateur ou au groupe l'accès accordé par le rôle. Vous pouvez ajouter et supprimer des rôles à des utilisateurs et à des groupes à l'aide des commandes oc adm policy.

Vous pouvez lier n'importe lequel des rôles de cluster par défaut à des utilisateurs ou groupes locaux dans votre projet.

Procédure

Ajouter un rôle à un utilisateur dans un projet spécifique :

oc adm policy add-role-to-user <role> <user> -n <project>

$ oc adm policy add-role-to-user <role> <user> -n <project>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Par exemple, vous pouvez ajouter le rôle

adminà l'utilisateuralicedans le projetjoeen exécutant :oc adm policy add-role-to-user admin alice -n joe

$ oc adm policy add-role-to-user admin alice -n joeCopy to Clipboard Copied! Toggle word wrap Toggle overflow AstuceVous pouvez également appliquer le code YAML suivant pour ajouter le rôle à l'utilisateur :

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Affichez les liaisons de rôle locales et vérifiez l'ajout dans la sortie :

oc describe rolebinding.rbac -n <projet>

$ oc describe rolebinding.rbac -n <projet>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Par exemple, pour afficher les attributions de rôles locaux pour le projet

joe:oc describe rolebinding.rbac -n joe

$ oc describe rolebinding.rbac -n joeCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- L'utilisateur

alicea été ajouté à l'utilisateuradminsRoleBinding.

10.2.7. Création d'un rôle local

Vous pouvez créer un rôle local pour un projet et le lier à un utilisateur.

Procédure

Pour créer un rôle local pour un projet, exécutez la commande suivante :

oc create role <name> --verb=<verb> --resource=<resource> -n <project>

$ oc create role <name> --verb=<verb> --resource=<resource> -n <project>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Dans cette commande, spécifiez :

-

<name>le nom du rôle local -

<verb>une liste de verbes à appliquer au rôle, séparés par des virgules -

<resource>les ressources auxquelles le rôle s'applique -

<project>, le nom du projet

Par exemple, pour créer un rôle local permettant à un utilisateur de visualiser les pods du projet

blue, exécutez la commande suivante :oc create role podview --verb=get --resource=pod -n blue

$ oc create role podview --verb=get --resource=pod -n blueCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

Pour lier le nouveau rôle à un utilisateur, exécutez la commande suivante :

oc adm policy add-role-to-user podview user2 --role-namespace=blue -n blue

$ oc adm policy add-role-to-user podview user2 --role-namespace=blue -n blueCopy to Clipboard Copied! Toggle word wrap Toggle overflow

10.2.8. Création d'un rôle de cluster

Vous pouvez créer un rôle de cluster.

Procédure

Pour créer un rôle de cluster, exécutez la commande suivante :

oc create clusterrole <name> --verb=<verb> --resource=<resource> $ oc create clustersrole <name> --verb=<verb>

oc create clusterrole <name> --verb=<verb> --resource=<resource> $ oc create clustersrole <name> --verb=<verb>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Dans cette commande, spécifiez :

-

<name>le nom du rôle local -

<verb>une liste de verbes à appliquer au rôle, séparés par des virgules -

<resource>les ressources auxquelles le rôle s'applique

Par exemple, pour créer un rôle de cluster permettant à un utilisateur de visualiser les pods, exécutez la commande suivante :

oc create clusterrole podviewonly --verb=get --resource=pod

$ oc create clusterrole podviewonly --verb=get --resource=podCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

10.2.9. Commandes de liaison des rôles locaux

Lorsque vous gérez les rôles associés à un utilisateur ou à un groupe pour les liaisons de rôles locales à l'aide des opérations suivantes, un projet peut être spécifié à l'aide de l'indicateur -n. S'il n'est pas spécifié, c'est le projet actuel qui est utilisé.

Vous pouvez utiliser les commandes suivantes pour la gestion locale de RBAC.

| Commandement | Description |

|---|---|

|

| Indique quels utilisateurs peuvent effectuer une action sur une ressource. |

|

| Associe un rôle spécifique à des utilisateurs spécifiques dans le projet en cours. |

|

| Supprime un rôle donné aux utilisateurs spécifiés dans le projet en cours. |

|

| Supprime les utilisateurs spécifiés et tous leurs rôles dans le projet en cours. |

|

| Relie un rôle donné aux groupes spécifiés dans le projet en cours. |

|

| Supprime un rôle donné des groupes spécifiés dans le projet en cours. |

|

| Supprime les groupes spécifiés et tous leurs rôles dans le projet en cours. |

10.2.10. Commandes de liaison des rôles de cluster

Vous pouvez également gérer les liaisons de rôles de cluster à l'aide des opérations suivantes. L'indicateur -n n'est pas utilisé pour ces opérations car les liaisons de rôles de cluster utilisent des ressources non espacées.

| Commandement | Description |

|---|---|

|

| Lie un rôle donné aux utilisateurs spécifiés pour tous les projets du cluster. |

|

| Supprime un rôle donné aux utilisateurs spécifiés pour tous les projets du cluster. |

|

| Lie un rôle donné aux groupes spécifiés pour tous les projets du cluster. |

|

| Supprime un rôle donné des groupes spécifiés pour tous les projets du cluster. |

10.2.11. Création d'un administrateur de cluster

Le rôle cluster-admin est nécessaire pour effectuer des tâches de niveau administrateur sur le cluster OpenShift Container Platform, telles que la modification des ressources du cluster.

Conditions préalables

- Vous devez avoir créé un utilisateur à définir comme administrateur du cluster.

Procédure

Définir l'utilisateur comme administrateur de cluster :

oc adm policy add-cluster-role-to-user cluster-admin <user>

$ oc adm policy add-cluster-role-to-user cluster-admin <user>Copy to Clipboard Copied! Toggle word wrap Toggle overflow