4.5. セキュリティー担当者モードの使用

エンタープライズセキュリティークライアントは TPS サブシステムとともに、特別な セキュリティー担当者 モードをサポートします。このモードでは、セキュリティー担当者であるスーパーバイザーが可能になり、特定の組織内の通常ユーザーの登録に直面する機能も受けられます。

セキュリティー担当者モードでは、その他のユーザーのスマートカードをフェイスツーフェイスかつ非常に安全な操作で管理できるセキュリティー担当者の監査下で個人を登録できます。セキュリティー担当者モードは、追加のセキュリティー機能とともに、いくつかの通常のユーザー操作と重複します。

- 組織内の個人を検索する機能。

- 個人関する写真やその他の関連情報を表示するインターフェース。

- 承認された個人の登録機能。

- ユーザーのカードのフォーマットまたはリセット

- セキュリティー担当者のカードのフォーマットまたはリセット

- プライマリーカードを誤って配置したユーザーへの一時カードの登録。

- カードでの TPS サーバー情報の保存この Phone Home 情報は、特定の TPS サーバーインストールに問い合わせるために、Enterprise Security Client によって使用されます。

セキュリティー担当者モードでの操作は、以下の 2 つのエリアに分けられます。

- セキュリティー担当者の作成および管理。

- セキュリティー担当者による通常ユーザーの管理。

セキュリティー担当者モードを有効にすると、Enterprise Security Client はサーバーによって提供される外部ユーザーインターフェースを使用します。このインターフェースは、Enterprise Security Client が通常使用するローカルの XUL コードの代わりにスマートカード操作を制御します。

外部インターフェースは、セキュリティー担当者モードが無効になるまで制御を維持します。

注記

SSL でセキュリティー担当者クライアントを実行すると、TPS が SSL で実行するように設定され、Enterprise Security Client を TPS の SSL エージェントポートに参照することことができるためおすすめです。

4.5.1. セキュリティー担当者モードの有効化

セキュリティー担当者モードが、TPS と Enterprise Security Client の

esc-prefs.js ファイルの両方で設定される必要がある 2 つの領域があります。

TPS:

- セキュリティー担当者のユーザーエントリーを TUS オフィスグループのメンバーとして TPS データベースに追加します。このグループは、TPS LDAP データベースにデフォルトで作成され、すべてのセキュリティー担当者ユーザーエントリーの予想される場所です。

注記

Red Hat Directory Server コンソールを使用して、LDAP データベースでユーザーエントリーを追加およびコピーするほうが簡単です。Directory Server Console の使用は、section 3.1.2, Creating Directory Entries の 『Red Hat Directory Server Administrators Guide』 を参照してください。TPS には 2 つのサブツリーが関連付けられており、それぞれが別のデータベースと関連付けられています。(一般的に、両方のデータベースが同じサーバーに配置することはできますが、必須ではありません。)LDAP ディレクトリーとサフィックスは、セキュリティー担当者の auth インスタンスの- 認証データベース 内の最初のサフィックスは外部ユーザー用です。TPS はユーザーの認証情報をディレクトリーに対してチェックし、スマートカードの登録を試行するユーザーを認証します。これには、

dc=server,dc=example,dc=comのような識別名 (DN) があります。 - その他のデータベースは、TPS エージェント、管理者、セキュリティー担当者など、内部 TPS インスタンスエントリーに使用されます。このサブツリーは、TPS の 内部データベース 内にあります。これにはトークンデータベースが含まれます。このサブツリーには、

dc=server.example.com-pki-tpsのような TPS サーバーに基づく DN があります。TUS Officer グループエントリーはdc=server.example.com-pki-tps接尾辞の下にあります。

authIdとbaseDNパラメーターの TPSCS.cfgファイルのトークンプロファイルで定義されます。以下に例を示します。auth.instance.1.authId=ldap2 auth.instance.1.baseDN=dc=sec officers,dc=server.example.com-pki-tps

セキュリティー担当者のエントリーは、TUS Officers グループエントリーの子エントリーである必要があります。これは、グループエントリーがメインエントリーで、ユーザーエントリーがディレクトリーツリーのすぐ下にあることを意味します。TUS Officers グループエントリーは、cn=TUS Officers,ou=Groups,dc=server.example.com-pki-tpsです。たとえば、ldapmodifyを使用してセキュリティー担当者エントリーを追加するには、以下を実行します。/usr/lib/mozldap/ldapmodify -a -D "cn=Directory Manager" -w secret -p 389 -h server.example.com dn:

uid=jsmith,cn=TUS Officers,ou=Groups,dc=server.example.com-pki-tps objectclass: inetorgperson objectclass: organizationalPerson objectclass: person objectclass: top sn: smith uid: jsmith cn: John Smith mail: jsmith@example.com userPassword: secretEnter キーを 2 回押してエントリーを送信するか、Ctrl+D を使用します。

その後、Enterprise Security Client を設定します。

- まず、CA 証明書チェーンを信頼します。

注記

この手順は、証明書がまだ Enterprise Security Client データベースで信頼されていない場合にのみ必要になります。Enterprise Security Client を、必要な証明書が含まれるデータベースにポイントする場合は、そのesc-prefs.jsファイルのesc.global.alt.nss.dbで別のデータベースを指定します。- CA のエンドエンティティーを開きます。

http

s://server.example.com:9444/ca/ee/ca/ - Retrieval タブをクリックして、CA 証明書チェーンをダウンロードします。

- Enterprise Security Client を開きます。

esc

- 証明書を表示 ボタンをクリックします。

- 認証 タブをクリックします。

- ボタンをクリックして、CA 証明書チェーンをインポートします。

- CA 証明書チェーンの信頼設定を行います。

- 次に、セキュリティー担当者のトークンをフォーマットし、登録します。このトークンは、セキュリティー担当者のSmart Card Manager UI にアクセスするために使用されます。

- 空のトークンを挿入します。

- Phone Home 情報のプロンプトが開いたら、セキュリティー担当者の URL を入力します。

/var/lib/pki-tps/cgi-bin/so/index.cgi

- ボタンをクリックして、セキュリティー担当者のトークンをフォーマットします。

- インターフェースを閉じ、Enterprise Security Client を停止します。

esc-prefs.jsファイルに 2 つのパラメーターを追加します。最初に、esc.disable.password.promptで、セキュリティー担当者モードを設定します。2 つ目はesc.security.urlは、セキュリティー担当者の登録ページを参照します。esc.security.urlパラメーターが存在するだけで、次回の開いた時に、Enterprise Security Client がセキュリティー担当者モードで開くように指示します。pref("esc.disable.password.prompt","no"); pref("esc.security.url","https://server.example.com:7888/cgi-bin/so/enroll.cgi");- Enterprise Security Client を再び起動し、UI を開きます。

esc

- 新しいセキュリティー担当者のトークンを登録するために、Enterprise Security Client がセキュリティー担当者の登録フォームに接続するよう設定されます。「新しいセキュリティー担当者の登録」 の説明に従ってトークンを登録します。

- インターフェースを閉じ、Enterprise Security Client を停止します。

esc-prefs.jsファイルを再度編集します。今回では、esc.security.urlパラメーターを変更してセキュリティー担当者のワークステーションページを参照します。pref("esc.security.url","https://server.example.com:7889/cgi-bin/sow/welcome.cgi");- Enterprise Security Client を再起動します。UI はセキュリティー担当者ワークステーションを参照し、セキュリティー担当者が通常のユーザーにトークンを登録できるようになりました。

セキュリティー担当者モードを無効にするには、Smart Card Manager GUI を閉じ、

escd プロセスを停止して、esc-prefs.js ファイル内の esc.disable.password.prompt と esc.security.url の行をコメントアウトします。esc プロセスが再起動すると、通常モードで開始します。

4.5.2. 新しいセキュリティー担当者の登録

セキュリティー担当者は、通常の登録の場合や、セキュリティー担当者が管理する登録に使用されるインターフェースではなく、個別の一意のインターフェースを使用して設定されます。

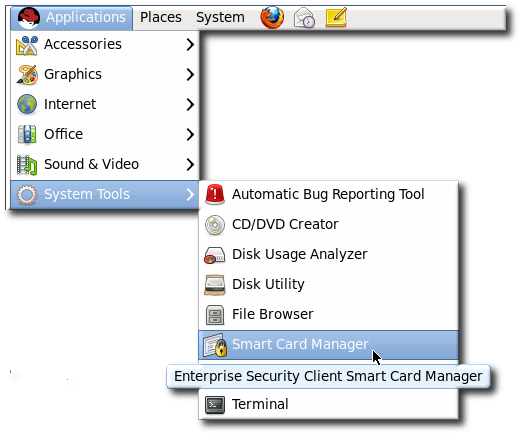

escプロセスが実行していることを確認します。esc

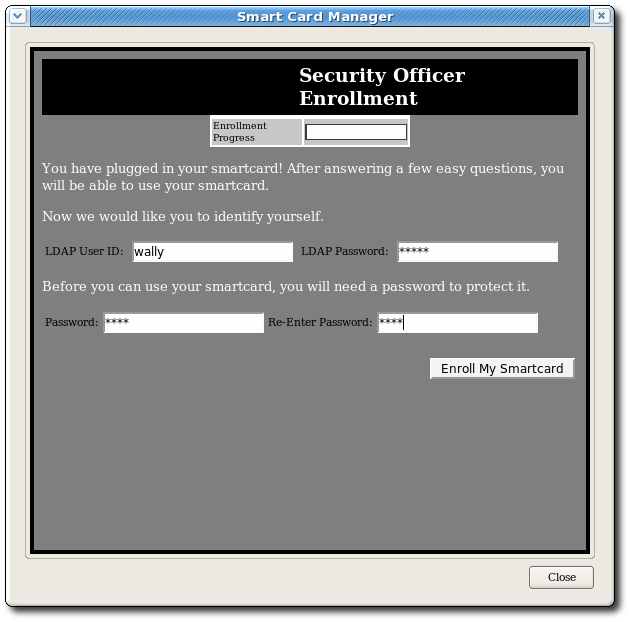

esc-pref.jsファイル (「セキュリティー担当者モードの有効化」) でセキュリティー担当者モードが有効になっていると、セキュリティー担当者の登録ページが開きます。- セキュリティー担当者登録 ウィンドウで、新しいセキュリティー担当者の LDAP ユーザー名とパスワードと、セキュリティー担当者のスマートカードで使用するパスワードを入力します。

注記

SSHA ハッシュを使用してパスワードを保存する場合は、パスワードの感嘆符 (!) およびドル記号 ($) 文字が、Windows XP および Vista システムの Enterprise Security Client に正常にバインドされるようにエスケープする必要があります。- ドル記号 ($) 文字の場合、パスワードの作成時に ドル記号をエスケープします。

\$

次に、Enterprise Security Client にログインするときにドル記号 ($) のみを入力します。 - 感嘆符 (!) 記号では、パスワードの作成時 および パスワードの入力時に Enterprise Security Client にログを記録するために文字をエスケープします。

\!

- をクリックします。

これにより、通常のユーザーがシステム内で登録および管理できるように、セキュリティー担当者が Enterprise Security Client セキュリティー担当者にアクセスするために必要な証明書が含まれるスマートカードが作成されます。

4.5.3. セキュリティー担当者を使用したユーザーの管理

セキュリティー担当者の Station ページでは、新規または一時カードの登録、カードのフォーマット、Phone Home URL の設定などの操作で通常のユーザーを管理します。

4.5.3.1. 新規ユーザーの登録

セキュリティー担当者モードでユーザーのスマートカードを登録するのと、「スマートカードの自動登録」 と 「スマートカードの登録」 でプロセスを登録することには、大きな違いが 1 つあります。すべてのプロセスではユーザーのアイデンティティーを確認するために LDAP データベースにログインが必要です。しかし、セキュリティー担当者モードには、ユーザーが提示する認証情報をデータベース内の一部の情報と比較するための追加のステップがあります (写真など)。

escプロセスが実行していることを確認します。必要に応じてプロセスを開始します。esc

また、「セキュリティー担当者モードの有効化」 の説明に従って、セキュリティー担当者モードが有効になっていることを確認します。- スマートカードマネージャー UI を開きます。

注記

コンピューターに接続したセキュリティー担当者カードが有効で登録されていることを確認します。以下のページにアクセスするには、セキュリティー担当者の認証情報が必要です。

- をクリックすると、セキュリティー担当者の Station ページが表示されます。クライアントはセキュリティー担当者のカード用のパスワード (SSL クライアント認証で必要) を要求します。または、ドロップダウンメニューからセキュリティー担当者の署名証明書を選択するよう要求します。

- リンクをクリックして、セキュリティーオフィスの選択ページを表示します。

- 新しいスマートカードを受信するユーザーの LDAP 名を入力します。

- をクリックします。そのユーザーが存在する場合は、Security Officer Confirm User ページが開きます。

- Smart Card Manager UI で返される情報と、存在するユーザーまたは認証情報を比較します。

- すべての詳細が正しい場合は をクリックし、Security Officer Enroll User ページを表示します。このページでは、担当者に対し、新しいスマートカードをコンピューターに挿入するように促します。

- スマートカードが適切に認識されると、このカードの新しいパスワードを入力し、 をクリックします。

登録に成功すると、スマートカードが作成されたセキュアなネットワークおよびサービスにアクセスするためにユーザーが使用できるスマートカードが生成されます。

4.5.3.2. その他のセキュリティー担当者タスクの実行

セキュリティー担当者が通常ユーザーに対して実行できるその他の操作 (一時トークンの発行、トークンの再登録、または Phone Home URL の設定) は、セキュリティー担当者 UI を開いた後に 4章Enterprise security Client の設定 で説明されているとおりに行われます。

escプロセスが実行していることを確認します。必要に応じてプロセスを開始します。esc

また、「セキュリティー担当者モードの有効化」 の説明に従って、セキュリティー担当者モードが有効になっていることを確認します。- スマートカードマネージャー UI を開きます。

注記

コンピューターに接続したセキュリティー担当者カードが有効で登録されていることを確認します。以下のページにアクセスするには、セキュリティー担当者の認証情報が必要です。

- をクリックすると、セキュリティー担当者の Station ページが表示されます。要求されたら、セキュリティー担当者のカードのパスワードを入力します。これは、SSL クライアント認証に必要です。

- メニューから操作を選択します (一時トークンの登録、カードのフォーマット、または Phone Home URL の設定)。

- 4章Enterprise security Client の設定 の説明に従って、操作を継続します。

4.5.3.3. 既存のセキュリティー担当者のスマートカードのフォーマット

重要

トークンの再フォーマットは、セキュリティー担当者のトークンへの破壊的な操作であり、絶対に必要な場合のみ実行する必要があります。

- 「セキュリティー担当者モードの有効化」 の説明に従って、セキュリティー担当者モードが有効になっていることを確認します。

- Smart Card Manager UI を開きます。

注記

コンピューターに接続したセキュリティー担当者カードが有効で登録されていることを確認します。以下のページにアクセスするには、セキュリティー担当者の認証情報が必要です。

- をクリックすると、セキュリティー担当者の Station ページが表示されます。要求されたら、セキュリティー担当者のカードのパスワードを入力します。これは、SSL クライアント認証に必要です。

- メニューから操作を選択します (一時トークンの登録、カードのフォーマット、または Phone Home URL の設定)。

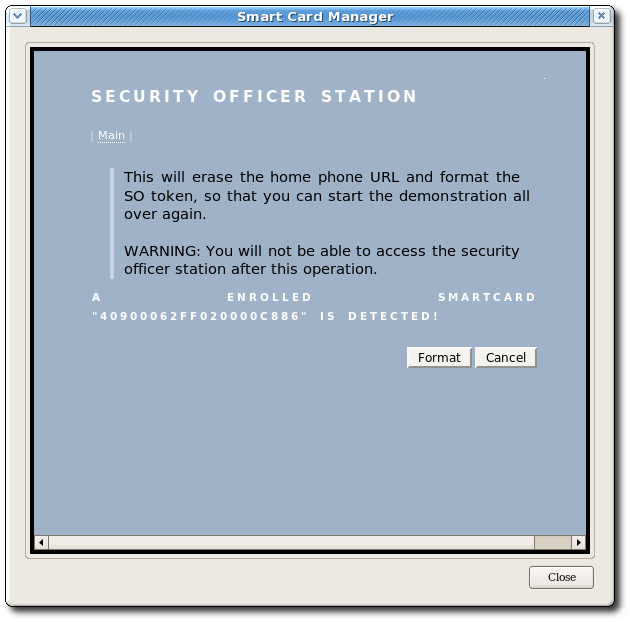

- をクリックします。セキュリティー担当者のカードが既に挿入されているため、以下の画面が表示されます。

- をクリックして操作を開始します。

カードが正常にフォーマットされると、セキュリティー担当者のカードの値がリセットされます。セキュリティー担当者のカードは、セキュリティー担当者モードに切り替え、さらなる操作を行うために使用する必要があります。