ネットワークのセキュリティー保護

セキュリティー保護されたネットワークおよびネットワーク通信の設定

概要

Red Hat ドキュメントへのフィードバック (英語のみ)

Red Hat ドキュメントに関するご意見やご感想をお寄せください。また、改善点があればお知らせください。

Jira からのフィードバック送信 (アカウントが必要)

- Jira の Web サイトにログインします。

- 上部のナビゲーションバーで Create をクリックします。

- Summary フィールドにわかりやすいタイトルを入力します。

- Description フィールドに、ドキュメントの改善に関するご意見を記入してください。ドキュメントの該当部分へのリンクも追加してください。

- ダイアログの下部にある Create をクリックします。

第1章 2 台のシステム間で OpenSSH を使用した安全な通信の使用

SSH (Secure Shell) は、クライアント/サーバーアーキテクチャーを使用する 2 つのシステム間で安全な通信を提供し、ユーザーがリモートでサーバーホストシステムにログインできるようにするプロトコルです。FTP や Telnet などの他のリモート通信プロトコルとは異なり、SSH はログインセッションを暗号化します。これにより、侵入者が接続から暗号化されていないパスワードを収集するのを防ぎます。

1.1. SSH と OpenSSH

SSH (Secure Shell) は、リモートマシンにログインしてそのマシンでコマンドを実行するプログラムです。SSH プロトコルは、安全でないネットワーク上で、信頼されていないホスト間で安全な通信を提供します。また、X11 接続と任意の TCP/IP ポートを安全なチャンネルで転送することもできます。

SSH プロトコルは、リモートシェルのログインやファイルコピー用に使用する場合に、システム間の通信の傍受や特定ホストの偽装など、セキュリティーの脅威を軽減します。これは、SSH クライアントとサーバーがデジタル署名を使用してそれぞれの ID を確認するためです。さらに、クライアントシステムとサーバーシステムとの間の通信はすべて暗号化されます。

ホストキーは、SSH プロトコルのホストを認証します。ホストキーは、OpenSSH が初めて起動したたとき、またはホストが初めて起動したときに自動的に生成される暗号鍵です。

OpenSSH は、Linux、UNIX、および同様のオペレーティングシステムでサポートされている SSH プロトコルの実装です。OpenSSH クライアントとサーバー両方に必要なコアファイルが含まれます。OpenSSH スイートは、以下のユーザー空間ツールで構成されます。

-

SSHは、リモートログインプログラム (SSH クライアント) です。 -

sshdは、OpenSSH SSH デーモンです。 -

scpは、安全なリモートファイルコピープログラムです。 -

sftpは、安全なファイル転送プログラムです。 -

ssh-agentは、秘密鍵をキャッシュする認証エージェントです。 -

ssh-addは、秘密鍵の ID をssh-agentに追加します。 -

ssh-keygenが、sshの認証キーを生成、管理、および変換します。 -

ssh-copy-idは、ローカルの公開鍵をリモート SSH サーバーのauthorized_keysファイルに追加するスクリプトです。 -

ssh-keyscan- SSH パブリックホストキーを収集します。

RHEL の OpenSSH スイートは、SSH バージョン 2 のみをサポートします。このスイートは、旧バージョン (バージョン 1) の既知のエクスプロイトに対して脆弱ではない拡張キー交換アルゴリズムを備えています。

Red Hat Enterprise Linux には、OpenSSH パッケージが (一般的な openssh パッケージ、openssh-server パッケージ、openssh-clients パッケージ) が含まれています。OpenSSH パッケージには、OpenSSL パッケージ (openssl-libs) が必要です。このパッケージは、重要な暗号化ライブラリーをいくつかインストールして、暗号化通信を提供する OpenSSH を有効にします。

RHEL コア暗号化サブシステムの 1 つである OpenSSH は、システム全体の暗号化ポリシーを使用します。これにより、弱い暗号スイートおよび暗号化アルゴリズムがデフォルト設定で無効になります。ポリシーを変更するには、管理者が update-crypto-policies コマンドを使用して設定を調節するか、システム全体の暗号化ポリシーを手動でオプトアウトする必要があります。詳細は、システム全体の暗号化ポリシーに従わないようにアプリケーションを除外 セクションを参照してください。

OpenSSH スイートは、2 セットの設定ファイルを使用します。1 つはクライアントプログラム (つまり、ssh、scp、および sftp) 用で、もう 1 つはサーバー (sshd デーモン) 用です。

システム全体の SSH 設定情報が /etc/ssh/ ディレクトリーに保存されます。/etc/ssh/ssh_config ファイルには、クライアント設定が含まれています。/etc/ssh/sshd_config ファイルは、デフォルトの OpenSSH サーバー設定ファイルです。

ユーザー固有の SSH 設定情報は、ユーザーのホームディレクトリーの ~/.ssh/ に保存されます。OpenSSH 設定ファイルの詳細なリストは、システム上の sshd(8) の man ページの FILES セクションを参照してください。

1.2. SSH 鍵ペアの生成

ローカルシステムで SSH 鍵ペアを生成し、生成された公開鍵を OpenSSH サーバーにコピーすることで、パスワードを入力せずに OpenSSH サーバーにログインできます。鍵を作成する各ユーザーは、この手順を実行する必要があります。

システムを再インストールした後も以前に生成した鍵ペアを保持するには、新しい鍵を作成する前に ~/.ssh/ ディレクトリーをバックアップします。再インストール後に、このディレクトリーをホームディレクトリーにコピーします。これは、(root を含む) システムの全ユーザーで実行できます。

前提条件

- OpenSSH サーバーに鍵を使用して接続するユーザーとしてログインしている。

- OpenSSH サーバーが鍵ベースの認証を許可するように設定されている。

手順

ECDSA 鍵ペアを生成します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow パラメーターなしで

ssh-keygenコマンドを使用して RSA 鍵ペアを生成することも、ssh-keygen -t ed25519コマンドを入力して Ed25519 鍵ペアを生成することもできます。Ed25519 アルゴリズムは FIPS-140 に準拠しておらず、FIPS モードでは OpenSSH は Ed25519 鍵で機能しないことに注意してください。公開鍵をリモートマシンにコピーします。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow <username>@<ssh-server-example.com>は、認証情報に置き換えます。セッションで

ssh-agentプログラムを使用しない場合は、上記のコマンドで、最後に変更した~/.ssh/id*.pub公開鍵をコピーします (インストールされていない場合)。別の公開キーファイルを指定したり、ssh-agentにより、メモリーにキャッシュされた鍵よりもファイル内の鍵の方が優先順位を高くするには、-iオプションを指定してssh-copy-idコマンドを使用します。

検証

鍵ファイルを使用して OpenSSH サーバーにログインします。

ssh -o PreferredAuthentications=publickey <username>@<ssh-server-example.com>

$ ssh -o PreferredAuthentications=publickey <username>@<ssh-server-example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.3. OpenSSH サーバーで鍵ベースの認証を唯一の方法として設定する

システムのセキュリティーを強化するには、OpenSSH サーバーでパスワード認証を無効にして鍵ベースの認証を有効にします。

前提条件

-

openssh-serverパッケージがインストールされている。 -

サーバーで

sshdデーモンが実行している。 鍵を使用して OpenSSH サーバーに接続できる。

詳細は、SSH 鍵ペアの生成 セクションを参照してください。

手順

テキストエディターで

/etc/ssh/sshd_config設定を開きます。以下に例を示します。vi /etc/ssh/sshd_config

# vi /etc/ssh/sshd_configCopy to Clipboard Copied! Toggle word wrap Toggle overflow PasswordAuthenticationオプションをnoに変更します。PasswordAuthentication no

PasswordAuthentication noCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

新しいデフォルトインストール以外のシステムでは、

PubkeyAuthenticationパラメーターが設定されていないか、yesに設定されていることを確認します。 ChallengeResponseAuthenticationディレクティブをnoに設定します。設定ファイル内では対応するエントリーがコメントアウトされていること、およびデフォルト値が

yesであることに注意してください。NFS がマウントされたホームディレクトリーで鍵ベースの認証を使用するには、SELinux ブール値

use_nfs_home_dirsを有効にします。setsebool -P use_nfs_home_dirs 1

# setsebool -P use_nfs_home_dirs 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - リモートで接続している場合は、コンソールもしくは帯域外アクセスを使用せず、パスワード認証を無効にする前に、鍵ベースのログインプロセスをテストします。

sshdデーモンを再読み込みし、変更を適用します。systemctl reload sshd

# systemctl reload sshdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.4. ssh-agent を使用した SSH 認証情報のキャッシュ

SSH 接続を開始するたびにパスフレーズを入力しなくても済むように、ssh-agent ユーティリティーを使用して、ログインセッションの SSH 秘密鍵をキャッシュできます。エージェントが実行中で、鍵のロックが解除されている場合、鍵のパスワードを再入力することなく、この鍵を使用して SSH サーバーにログインできます。秘密鍵とパスフレーズのセキュリティーが確保されます。

前提条件

- SSH デーモンが実行されており、ネットワーク経由でアクセスできるリモートホストがある。

- リモートホストにログインするための IP アドレスまたはホスト名および認証情報を把握している。

パスフレーズで SSH キーペアを生成し、公開鍵をリモートマシンに転送している。

詳細は、SSH 鍵ペアの生成 セクションを参照してください。

手順

セッションで

ssh-agentを自動的に起動するためのコマンドを~/.bashrcファイルに追加します。任意のテキストエディターで

~/.bashrcを開きます。次に例を示します。vi ~/.bashrc

$ vi ~/.bashrcCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の行をファイルに追加します。

eval $(ssh-agent)

eval $(ssh-agent)Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 変更を保存し、エディターを終了します。

~/.ssh/configファイルに次の行を追加します。AddKeysToAgent yes

AddKeysToAgent yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow セッションでこのオプションを使用して

ssh-agentが起動されると、エージェントはホストに初めて接続するときにのみパスワードを要求します。

検証

エージェントにキャッシュされた秘密鍵に対応する公開鍵を使用するホストにログインします。次に例を示します。

ssh <example.user>@<ssh-server@example.com>

$ ssh <example.user>@<ssh-server@example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow パスフレーズを入力する必要がないことに注意してください。

1.5. スマートカードに保存した SSH 鍵による認証

スマートカードに ECDSA 鍵と RSA 鍵を作成して保存し、そのスマートカードを使用して OpenSSH クライアントで認証することができます。スマートカード認証は、デフォルトのパスワード認証に代わるものです。

前提条件

-

クライアントで、

openscパッケージをインストールして、pcscdサービスを実行している。

手順

PKCS #11 の URI を含む OpenSC PKCS #11 モジュールが提供する鍵のリストを表示し、その出力を

keys.pubファイルに保存します。ssh-keygen -D pkcs11: > keys.pub

$ ssh-keygen -D pkcs11: > keys.pubCopy to Clipboard Copied! Toggle word wrap Toggle overflow 公開鍵をリモートサーバーに転送します。

ssh-copy-idコマンドを使用し、前の手順で作成したkeys.pubファイルを指定します。ssh-copy-id -f -i keys.pub <username@ssh-server-example.com>

$ ssh-copy-id -f -i keys.pub <username@ssh-server-example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ECDSA 鍵を使用して <ssh-server-example.com> に接続します。鍵を一意に参照する URI のサブセットのみを使用することもできます。次に例を示します。

ssh -i "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" <ssh-server-example.com>

$ ssh -i "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow OpenSSH は

p11-kit-proxyラッパーを使用し、OpenSC PKCS #11 モジュールがp11-kitツールに登録されているため、前のコマンドを簡略化できます。ssh -i "pkcs11:id=%01" <ssh-server-example.com>

$ ssh -i "pkcs11:id=%01" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow PKCS #11 の URI の

id=の部分を飛ばすと、OpenSSH が、プロキシーモジュールで利用可能な鍵をすべて読み込みます。これにより、必要な入力の量を減らすことができます。ssh -i pkcs11: <ssh-server-example.com>

$ ssh -i pkcs11: <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション:

~/.ssh/configファイルで同じ URI 文字列を使用して、設定を永続的にすることができます。cat ~/.ssh/config IdentityFile "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" ssh <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ cat ~/.ssh/config IdentityFile "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" $ ssh <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow sshクライアントユーティリティーが、この URI とスマートカードの鍵を自動的に使用するようになります。

1.6. OpenSSH のセキュリティーの強化

OpenSSH を使用すると、システムを調整してセキュリティーを強化できます。

OpenSSH サーバー設定ファイル /etc/ssh/sshd_config の変更を有効にするには、sshd デーモンを再ロードする必要があることに注意してください。

systemctl reload sshd

# systemctl reload sshdほとんどのセキュリティー強化の設定変更により、最新のアルゴリズムまたは暗号スイートに対応していないクライアントとの互換性が低下します。

- 安全ではない接続プロトコルの無効化

- SSH を本当の意味で有効なものにするため、OpenSSH スイートに置き換えられる安全ではない接続プロトコルを使用しないようにします。このような接続プロトコルを使用すると、ユーザーのパスワード自体は SSH を使用した 1 回のセッションで保護されても、その後に Telnet を使用してログインした時に傍受されてしまうためです。

- パスワードベースの認証の無効化

- 認証用のパスワードを無効にし、鍵ペアのみを許可すると、攻撃対象領域が縮小されます。詳細は、OpenSSH サーバーで鍵ベースの認証を唯一の方法として設定する セクションを参照してください。

- より強力な鍵タイプ

ssh-keygenコマンドはデフォルトで RSA キーのペアを生成しますが、-tオプションを使用すると、Elliptic Curve Digital Signature Algorithm (ECDSA) 鍵または Edwards-Curve 25519 (Ed25519) 鍵を生成するように指定できます。ECDSA は、同等の対称鍵強度において RSA よりも優れたパフォーマンスを実現します。また、より短い鍵を生成します。Ed25519 公開鍵アルゴリズムは、RSA、DSA、ECDSA よりもセキュアで高速な Twisted Edwards 曲線の実装です。サーバーホストの鍵の RSA、ECDSA、および Ed25519 がない場合は、OpenSSH が自動的に作成します。RHEL でホストの鍵の作成を設定するには、インスタンス化したサービス

sshd-keygen@.serviceを使用します。たとえば、RSA 鍵タイプの自動作成を無効にするには、次のコマンドを実行します。systemctl mask sshd-keygen@rsa.service rm -f /etc/ssh/ssh_host_rsa_key* systemctl restart sshd

# systemctl mask sshd-keygen@rsa.service # rm -f /etc/ssh/ssh_host_rsa_key* # systemctl restart sshdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記cloud-init方式が有効になっているイメージでは、ssh-keygenユニットが自動的に無効になります。これは、ssh-keygen templateサービスがcloud-initツールに干渉し、ホストキーの生成で問題が発生する可能性があるためです。これらの問題を回避するには、cloud-initが実行している場合に、etc/systemd/system/sshd-keygen@.service.d/disable-sshd-keygen-if-cloud-init-active.confドロップイン設定ファイルによりssh-keygenユニットが無効になります。SSH 接続に特定の鍵タイプのみを許可するには、

/etc/ssh/sshd_configの該当する行の先頭のコメントを削除し、sshdサービスを再ロードします。たとえば、Ed25519 ホスト鍵のみを許可する場合、対応する行は次のようになります。HostKey /etc/ssh/ssh_host_rsa_key HostKey /etc/ssh/ssh_host_ecdsa_key

# HostKey /etc/ssh/ssh_host_rsa_key # HostKey /etc/ssh/ssh_host_ecdsa_key HostKey /etc/ssh/ssh_host_ed25519_keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要Ed25519 アルゴリズムは FIPS-140 に準拠しておらず、FIPS モードでは OpenSSH は Ed25519 鍵で機能しません。

- デフォルト以外のポート

デフォルトでは、

sshdデーモンは TCP ポート 22 をリッスンします。ポートを変更すると、システムがデフォルトポートで自動ネットワークスキャンに基づく攻撃にさらされる可能性が減るため、匿名化によってセキュリティーが強化されます。ポートは、/etc/ssh/sshd_config設定ファイルのPortディレクティブを使用して指定できます。また、デフォルト以外のポートを使用できるように、デフォルトの SELinux ポリシーも更新する必要があります。そのためには、

policycoreutils-python-utilsパッケージのsemanageツールを使用します。semanage port -a -t ssh_port_t -p tcp <port-number>

# semanage port -a -t ssh_port_t -p tcp <port-number>Copy to Clipboard Copied! Toggle word wrap Toggle overflow さらに、

firewalld設定を更新します。firewall-cmd --add-port <port-number>/tcp firewall-cmd --remove-port=22/tcp firewall-cmd --runtime-to-permanent

# firewall-cmd --add-port <port-number>/tcp # firewall-cmd --remove-port=22/tcp # firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow 前のコマンドの <port-number> は、

Portディレクティブを使用して指定した新しいポート番号に置き換えます。- root ログインなし

特定の使用例で root ユーザーとしてログインする必要がない場合は、

/etc/ssh/sshd_configファイルでPermitRootLogin設定ディレクティブをnoに設定できます。root ユーザーとしてログインする可能性を無効にすることにより、管理者は、通常のユーザーとしてログインし、root 権限を取得した後に、どのユーザーがどの特権コマンドを実行するかを監査できます。または、

PermitRootLoginをprohibit-passwordに設定します。PermitRootLogin prohibit-password

PermitRootLogin prohibit-passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow これにより、root としてログインしてパスワードを使用する代わりに鍵ベースの認証が使用され、ブルートフォース攻撃を防ぐことでリスクが軽減します。

- X セキュリティー拡張機能の使用

Red Hat Enterprise Linux クライアントの X サーバーは、X セキュリティー拡張を提供しません。そのため、クライアントは X11 転送を使用して信頼できない SSH サーバーに接続するときに別のセキュリティー層を要求できません。ほとんどのアプリケーションは、この拡張機能を有効にしても実行できません。

デフォルトでは、

/etc/ssh/ssh_config.d/05-redhat.confファイルのForwardX11Trustedオプションがyesに設定され、ssh -X remote_machineコマンド (信頼できないホスト) とssh -Y remote_machineコマンド (信頼できるホスト) には違いがありません。シナリオで X11 転送機能を必要としない場合は、

/etc/ssh/sshd_config設定ファイルのX11Forwardingディレクティブをnoに設定します。- 特定のユーザー、グループ、または IP 範囲への SSH アクセスの制限

/etc/ssh/sshd_config設定ファイルのAllowUsersディレクティブおよびAllowGroupsディレクティブを使用すると、特定のユーザー、ドメイン、またはグループのみが OpenSSH サーバーに接続することを許可できます。AllowUsersおよびAllowGroupsを組み合わせて、アクセスをより正確に制限できます。以下に例を示します。AllowUsers *@192.168.1.* *@10.0.0.* !*@192.168.1.2 AllowGroups example-group

AllowUsers *@192.168.1.* *@10.0.0.* !*@192.168.1.2 AllowGroups example-groupCopy to Clipboard Copied! Toggle word wrap Toggle overflow この設定では、次の条件がすべて満たされる場合にのみ接続が許可されます。

- 接続の送信元 IP が、192.168.1.0/24 または 10.0.0.0/24 サブネット内にある。

- 送信元 IP が 192.168.1.2 ではない。

- ユーザーが example-group グループのメンバーである。

OpenSSH サーバーは、

/etc/ssh/sshd_config内のすべての Allow および Deny ディレクティブを渡す接続のみを許可します。たとえば、AllowUsersディレクティブに、AllowGroupsディレクティブにリストされているグループの一部ではないユーザーがリストされている場合、そのユーザーはログインできません。許可リストは、許可されていない新しいユーザーまたはグループもブロックするため、許可リスト (Allow で始まるディレクティブ) の使用は、拒否リスト (Deny で始まるオプション) を使用するよりも安全です。

- システム全体の暗号化ポリシーの変更

OpenSSH は、RHEL のシステム全体の暗号化ポリシーを使用し、デフォルトのシステム全体の暗号化ポリシーレベルは、現在の脅威モデルに安全な設定を提供します。暗号化の設定をより厳格にするには、現在のポリシーレベルを変更します。

update-crypto-policies --set FUTURE

# update-crypto-policies --set FUTURE Setting system policy to FUTURECopy to Clipboard Copied! Toggle word wrap Toggle overflow 警告システムがレガシーシステムと通信する場合、

FUTUREポリシーの厳格な設定により相互運用性の問題が発生する可能性があります。

システム全体の暗号化ポリシーにより、SSH プロトコルの特定の暗号のみを無効にすることもできます。詳細は、「セキュリティーの強化」ドキュメントの サブポリシーを使用したシステム全体の暗号化ポリシーのカスタマイズ セクションを参照してください。

- システム全体の暗号化ポリシーのオプトアウト

OpenSSH サーバーに対するシステム全体の暗号化ポリシーを除外するには、

/etc/sysconfig/sshdファイルのCRYPTO_POLICY=変数行のコメントを除外します。この変更後、/etc/ssh/sshd_configファイルのCiphersセクション、MACsセクション、KexAlgoritmsセクション、およびGSSAPIKexAlgorithmsセクションで指定した値は上書きされません。詳細は、

sshd_config(5)の man ページを参照してください。OpenSSH クライアントのシステム全体の暗号化ポリシーをオプトアウトするには、次のいずれかのタスクを実行します。

-

指定のユーザーの場合は、

~/.ssh/configファイルのユーザー固有の設定でグローバルのssh_configを上書きします。 -

システム全体の場合は、

/etc/ssh/ssh_config.d/ディレクトリーにあるドロップイン設定ファイルに暗号化ポリシーを指定します。このとき、辞書式順序で05-redhat.confファイルよりも前に来るように、5 未満の 2 桁の接頭辞と、.confという接尾辞を付けます (例:04-crypto-policy-override.conf)。

-

指定のユーザーの場合は、

1.7. SSH ジャンプホストを介したリモートサーバーへの接続

ローカルシステムから中間サーバー (ジャンプホストとも呼ばれます) を介してリモートサーバーに接続できます。ジャンプサーバーは、さまざまなセキュリティーゾーンのホストをブリッジし、複数のクライアントサーバー接続を管理できます。

前提条件

- ジャンプホストでローカルシステムからの SSH 接続に対応している。

- リモートサーバーがジャンプホストからの SSH 接続を受け入れる。

手順

ジャンプサーバーまたは複数の中間サーバーを経由して一度に接続する場合は、

ssh -Jコマンドを使用してジャンプサーバーを直接指定します。次に例を示します。ssh -J <jump-1.example.com>,<jump-2.example.com>,<jump-3.example.com> <target-server-1.example.com>

$ ssh -J <jump-1.example.com>,<jump-2.example.com>,<jump-3.example.com> <target-server-1.example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ジャンプサーバーのユーザー名または SSH ポートが、リモートサーバーの名前およびポートと異なる場合は、上記のコマンドのホスト名のみの表記を変更します。以下に例を示します。

ssh -J <example.user.1>@<jump-1.example.com>:<75>,<example.user.2>@<jump-2.example.com>:<75>,<example.user.3>@<jump-3.example.com>:<75> <example.user.f>@<target-server-1.example.com>:<220>

$ ssh -J <example.user.1>@<jump-1.example.com>:<75>,<example.user.2>@<jump-2.example.com>:<75>,<example.user.3>@<jump-3.example.com>:<75> <example.user.f>@<target-server-1.example.com>:<220>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ジャンプサーバーを介してリモートサーバーに定期的に接続する場合は、ジャンプサーバーの設定を SSH 設定ファイルに保存します。

ローカルシステムの

~/.ssh/configファイルを編集してジャンプホストを定義します。以下に例を示します。Host <jump-server-1> HostName <jump-1.example.com>

Host <jump-server-1> HostName <jump-1.example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

Hostパラメーターは、sshコマンドで使用できるホストの名前またはエイリアスを定義します。値は実際のホスト名と一致可能ですが、任意の文字列にすることもできます。 -

HostNameパラメーターは、ジャンプホストの実際のホスト名または IP アドレスを設定します。

-

ProxyJumpディレクティブを使用してリモートサーバーのジャンプ設定を、ローカルシステムの~/.ssh/configファイルに追加します。以下に例を示します。Host <remote-server-1> HostName <target-server-1.example.com> ProxyJump <jump-server-1>

Host <remote-server-1> HostName <target-server-1.example.com> ProxyJump <jump-server-1>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ローカルシステムを使用して、ジャンプサーバー経由でリモートサーバーに接続します。

ssh <remote-server-1>

$ ssh <remote-server-1>Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、前の設定ステップを省略したときの

ssh -J jump-server1 remote-serverコマンドと同じです。

1.8. ssh システムロールを使用したセキュアな通信の設定

管理者は、Red Hat Ansible Automation Platform を使用して、sshd システムロールを使用して SSH サーバーを設定し、ssh システムロールを使用して任意の数の RHEL システム上で同時に一貫して SSH クライアントを設定することができます。

1.8.1. sshd RHEL システムロールによって Playbook の設定を設定ファイルにマッピングする方法

sshd RHEL システムロール Playbook では、サーバー SSH 設定ファイルのパラメーターを定義できます。

これらの設定を指定しない場合、RHEL のデフォルトに一致する sshd_config ファイルがロールによって生成されます。

いずれの場合も、ブール値は、管理対象ノードの最終設定で、yes および no として適切にレンダリングされます。リストを使用して複数行の設定項目を定義できます。以下に例を示します。

sshd_ListenAddress: - 0.0.0.0 - '::'

sshd_ListenAddress:

- 0.0.0.0

- '::'レンダリングは以下のようになります。

ListenAddress 0.0.0.0 ListenAddress ::

ListenAddress 0.0.0.0

ListenAddress ::1.8.2. sshd RHEL システムロールを使用した OpenSSH サーバーの設定

sshd RHEL システムロールを使用して、複数の OpenSSH サーバーを設定できます。OpenSSH サーバーは、主に次の機能により、リモートユーザーにセキュアな通信環境を提供します。

- リモートクライアントからの SSH 接続の管理

- 認証情報の検証

- セキュアなデータ転送とコマンド実行

sshd RHEL システムロールは、Identity Management RHEL システムロールなど、SSHD 設定を変更する他の RHEL システムロールと併用できます。設定が上書きされないように、sshd RHEL システムロールが名前空間 (RHEL 8 以前のバージョン) またはドロップインディレクトリー (RHEL 9) を使用することを確認してください。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

PasswordAuthentication: yes|no-

ユーザー名とパスワードの組み合わせを使用するクライアントからの認証を OpenSSH サーバー (

sshd) が受け入れるかどうかを制御します。 Match:-

Match ブロックで、サブネット

192.0.2.0/24からのパスワードを使用したrootユーザーログインだけを許可しています。

Playbook で使用されるロール変数と OpenSSH 設定オプションの詳細は、

/usr/share/ansible/roles/rhel-system-roles.sshd/README.mdファイルと、コントロールノードのsshd_config(5)man ページを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

SSH サーバーにログインします。

ssh <username>@<ssh_server>

$ ssh <username>@<ssh_server>Copy to Clipboard Copied! Toggle word wrap Toggle overflow SSH サーバー上の

sshd_configファイルの内容を確認します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 192.0.2.0/24サブネットから root としてサーバーに接続できることを確認します。IP アドレスを確認します。

hostname -I

$ hostname -I 192.0.2.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow IP アドレスが

192.0.2.1-192.0.2.254範囲にある場合は、サーバーに接続できます。rootでサーバーに接続します。ssh root@<ssh_server>

$ ssh root@<ssh_server>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8.3. ssh RHEL システムロールによって Playbook の設定を設定ファイルにマッピングする方法

ssh RHEL システムロール Playbook では、クライアント SSH 設定ファイルのパラメーターを定義できます。

これらの設定を指定しない場合、RHEL のデフォルトに一致するグローバルの ssh_config ファイルがロールによって生成されます。

いずれの場合も、ブール値は、管理対象ノードの最終設定で、yes または no として適切にレンダリングされます。リストを使用して複数行の設定項目を定義できます。以下に例を示します。

LocalForward: - 22 localhost:2222 - 403 localhost:4003

LocalForward:

- 22 localhost:2222

- 403 localhost:4003レンダリングは以下のようになります。

LocalForward 22 localhost:2222 LocalForward 403 localhost:4003

LocalForward 22 localhost:2222

LocalForward 403 localhost:4003設定オプションでは、大文字と小文字が区別されます。

1.8.4. ssh RHEL システムロールを使用した OpenSSH クライアントの設定

ssh RHEL システムロールを使用して、複数の OpenSSH クライアントを設定できます。OpenSSH クライアントは、以下を提供することで、ローカルユーザーがリモート OpenSSH サーバーとのセキュアな接続を確立することを可能にします。

- セキュアな接続の開始

- 認証情報のプロビジョニング

- セキュアな通信チャネルに使用される暗号化方式に関する OpenSSH サーバーとのネゴシエーション

- OpenSSH サーバーとの間でセキュアにファイルを送受信する機能

ssh RHEL システムロールは、Identity Management RHEL システムロールなど、SSH 設定を変更する他のシステムロールと併用できます。設定が上書きされないように、ssh RHEL システムロールがドロップインディレクトリーを使用すること (RHEL 8 以降ではデフォルト) を確認してください。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

ssh_user: root-

特定の設定の詳細を使用して、管理対象ノード上の

rootユーザーの SSH クライアント設定を指定します。 Compression: true- 圧縮が有効になります。

ControlMaster: auto-

ControlMaster の多重化が

autoに設定されます。 Host-

user1というユーザーとしてserver.example.comホストに接続するためのエイリアスexampleを作成します。 ssh_ForwardX11: no- X11 転送が無効になります。

Playbook で使用されるロール変数と OpenSSH 設定オプションの詳細は、

/usr/share/ansible/roles/rhel-system-roles.ssh/README.mdファイルと、コントロールノードのssh_config(5)man ページを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

SSH 設定ファイルを表示して、管理対象ノードの設定が正しいことを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8.5. 非排他的設定に sshd RHEL システムロールを使用する

デフォルトでは、sshd RHEL システムロールを適用すると、設定全体が上書きされます。これは、たとえば別の RHEL システムロールや Playbook などを使用して、以前に設定を調整している場合に問題を生じる可能性があります。他のオプションを維持しながら、選択した設定オプションにのみ sshd に問題を生じるシステムロールを適用するには、非排他的設定を使用できます。

非排他的設定は、以下を使用して適用できます。

- RHEL 8 以前では、設定スニペットを使用します。

-

RHEL 9 以降では、ドロップインディレクトリー内のファイルを使用します。デフォルトの設定ファイルは、

/etc/ssh/sshd_config.d/00-ansible_system_role.confとしてドロップインディレクトリーにすでに配置されています。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。RHEL 8 以前を実行する管理対象ノードの場合:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow RHEL 9 以降を実行する管理対象ノードの場合:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

sshd_config_namespace: <my-application>- このロールは、Playbook で指定した設定を、特定の名前空間配下にある既存の設定ファイルの設定スニペットに配置します。異なるコンテキストからロールを実行する場合は、異なる名前空間を選択する必要があります。

sshd_config_file: /etc/ssh/sshd_config.d/<42-my-application>.conf-

sshd_config_file変数では、sshdシステムロールによる設定オプションの書き込み先の.confファイルを定義します。設定ファイルが適用される順序を指定するには、2 桁の接頭辞 (例:42-) を使用します。 AcceptEnv:OpenSSH サーバー (

sshd) がクライアントから受け入れる環境変数を制御します。-

LANG: 言語とロケールの設定を定義します。 -

LS_COLORS: ターミナルのlsコマンドの表示カラースキームを定義します。 -

EDITOR: エディターを開く必要があるコマンドラインプログラムのデフォルトのテキストエディターを指定します。

-

Playbook で使用されるロール変数と OpenSSH 設定オプションの詳細は、

/usr/share/ansible/roles/rhel-system-roles.sshd/README.mdファイルと、コントロールノードのsshd_config(5)man ページを参照してください。

Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

SSH サーバーの設定を確認します。

RHEL 8 以前を実行する管理対象ノードの場合:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow RHEL 9 以降を実行する管理対象ノードの場合:

cat /etc/ssh/sshd_config.d/42-my-application.conf Ansible managed # AcceptEnv LANG LS_COLORS EDITOR

# cat /etc/ssh/sshd_config.d/42-my-application.conf # Ansible managed # AcceptEnv LANG LS_COLORS EDITORCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第2章 TLS キーと証明書の作成と管理

TLS (Transport Layer Security) プロトコルを使用して、2 つのシステム間で送信される通信を暗号化できます。この標準は、秘密鍵と公開鍵、デジタル署名、および証明書を用いた非対称暗号化を使用します。

2.1. TLS 証明書

TLS (Transport Layer Security) は、クライアントサーバーアプリケーションが情報を安全に受け渡すことを可能にするプロトコルです。TLS は、公開鍵と秘密鍵のペアのシステムを使用して、クライアントとサーバー間で送信される通信を暗号化します。TLS は、SSL (Secure Sockets Layer) の後継プロトコルです。

TLS は、X.509 証明書を使用して、ホスト名や組織などの ID を、デジタル署名を使用する公開鍵にバインドします。X.509 は、公開鍵証明書の形式を定義する標準です。

セキュアなアプリケーションの認証は、アプリケーションの証明書の公開鍵値の整合性によって異なります。攻撃者が公開鍵を独自の公開鍵に置き換えると、真のアプリケーションになりすまして安全なデータにアクセスできるようになります。この種の攻撃を防ぐには、すべての証明書が証明局 (CA) によって署名されている必要があります。CA は、証明書の公開鍵値の整合性を確認する信頼できるノードです。

CA はデジタル署名を追加して公開鍵に署名し、証明書を発行します。デジタル署名は、CA の秘密鍵でエンコードされたメッセージです。CA の公開鍵は、CA の証明書を配布することによって、アプリケーションで使用できるようになります。アプリケーションは、CA の公開鍵を使用して CA のデジタル署名をデコードして、証明書が有効で署名されていることを確認します。

CA によって署名された証明書を取得するには、公開鍵を生成し、署名のために CA に送信する必要があります。これは、証明書署名要求 (CSR) と呼ばれます。CSR には、証明書の識別名 (DN) も含まれています。どちらのタイプの証明書にも提供できる DN 情報には、国を表す 2 文字の国コード、州または県の完全な名前、市または町、組織の名前、メールアドレスを含めることも、空にすることもできます。現在の商用 CA の多くは、Subject Alternative Name 拡張を好み、CSR の DN を無視します。

RHEL は、TLS 証明書を操作するための 2 つの主要なツールキット (GnuTLS と OpenSSL) を提供します。openssl パッケージの openssl ユーティリティーを使用して、証明書を作成、読み取り、署名、および検証できます。gnutls-utils パッケージで提供される certtool ユーティリティーは、異なる構文を使用して同じ操作を行うことができ、特にバックエンドの異なるライブラリーセットを使用できます。

2.2. OpenSSL を使用したプライベート CA の作成

プライベート証明機関 (CA) は、シナリオで内部ネットワーク内のエンティティーを検証する必要がある場合に役立ちます。たとえば、管理下にある CA によって署名された証明書に基づく認証を使用して VPN ゲートウェイを作成する場合、または商用 CA への支払いを希望しない場合は、プライベート CA を使用します。このようなユースケースで証明書に署名するために、プライベート CA は自己署名証明書を使用します。

前提条件

-

sudoを使用して管理コマンドを入力するための root権限または権限がある。そのような特権を必要とするコマンドは、#でマークされています。

手順

CA の秘密鍵を生成します。たとえば、次のコマンドは、256 ビットの楕円曲線デジタル署名アルゴリズム (ECDSA) キーを作成します。

openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <ca.key>

$ openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <ca.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow キー生成プロセスの時間は、ホストのハードウェアとエントロピー、選択したアルゴリズム、およびキーの長さによって異なります。

前のコマンドで生成された秘密鍵を使用して署名された証明書を作成します。

openssl req -key <ca.key> -new -x509 -days 3650 -addext keyUsage=critical,keyCertSign,cRLSign -subj "/CN=<Example_CA>" -out <ca.crt>

$ openssl req -key <ca.key> -new -x509 -days 3650 -addext keyUsage=critical,keyCertSign,cRLSign -subj "/CN=<Example_CA>" -out <ca.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 生成された

ca.crtファイルは、10 年間、他の証明書の署名に使用できる自己署名 CA 証明書です。プライベート CA の場合は、コモンネーム (CN) として <Example_CA> を 任意の文字列に置き換えることができます。CA の秘密鍵に安全なアクセス許可を設定します。次に例を示します。

chown <root>:<root> <ca.key> chmod 600 <ca.key>

# chown <root>:<root> <ca.key> # chmod 600 <ca.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

次のステップ

自己署名 CA 証明書をクライアントシステムのトラストアンカーとして使用するには、CA 証明書をクライアントにコピーし、クライアントのシステム全体のトラストストアに

rootとして追加します。trust anchor <ca.crt>

# trust anchor <ca.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 詳細は、3章共有システム証明書の使用 を参照してください。

検証

証明書署名要求 (CSR) を作成し、CA を使用して要求に署名します。CA は、CSR に基づいて証明書を正常に作成する必要があります。次に例を示します。

openssl x509 -req -in <client-cert.csr> -CA <ca.crt> -CAkey <ca.key> -CAcreateserial -days 365 -extfile <openssl.cnf> -extensions <client-cert> -out <client-cert.crt>

$ openssl x509 -req -in <client-cert.csr> -CA <ca.crt> -CAkey <ca.key> -CAcreateserial -days 365 -extfile <openssl.cnf> -extensions <client-cert> -out <client-cert.crt> Signature ok subject=C = US, O = Example Organization, CN = server.example.com Getting CA Private KeyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 詳細は、「OpenSSL でプライベート CA を使用して CSR の証明書を発行する」 を参照してください。

自己署名 CA に関する基本情報を表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 秘密鍵の一貫性を確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.3. OpenSSL を使用した TLS サーバー証明書の秘密鍵と CSR の作成

認証局 (CA) からの有効な TLS 証明書がある場合にのみ、TLS 暗号化通信チャネルを使用できます。証明書を取得するには、最初にサーバーの秘密鍵と証明書署名要求 (CSR) を作成する必要があります。

手順

以下のようにサーバーシステムで秘密鍵を生成します。

openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <server-private.key>

$ openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <server-private.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: 次の例のように、選択したテキストエディターを使用して、CSR の作成を簡素化する設定ファイルを準備します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow extendedKeyUsage = serverAuthオプションは、証明書の使用を制限します。前に作成した秘密鍵を使用して CSR を作成します。

openssl req -key <server-private.key> -config <example_server.cnf> -new -out <server-cert.csr>

$ openssl req -key <server-private.key> -config <example_server.cnf> -new -out <server-cert.csr>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -configオプションを省略すると、reqユーティリティーは次のような追加情報の入力を求めます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

次のステップ

- 署名のために選択した CA に CSR を送信します。または、信頼できるネットワーク内での内部使用シナリオでは、署名にプライベート CA を使用します。詳細は、「OpenSSL でプライベート CA を使用して CSR の証明書を発行する」 を参照してください。

検証

要求された証明書を CA から取得したら、次の例のように、証明書の中で人間が判読できる部分が要件と一致することを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.4. OpenSSL を使用した TLS クライアント証明書の秘密鍵と CSR の作成

認証局 (CA) からの有効な TLS 証明書がある場合にのみ、TLS 暗号化通信チャネルを使用できます。証明書を取得するには、最初にクライアントの秘密鍵と証明書署名要求 (CSR) を作成する必要があります。

手順

次の例のように、クライアントシステムで秘密鍵を生成します。

openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <client-private.key>

$ openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <client-private.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: 次の例のように、選択したテキストエディターを使用して、CSR の作成を簡素化する設定ファイルを準備します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow extendedKeyUsage = clientAuthオプションは、証明書の使用を制限します。前に作成した秘密鍵を使用して CSR を作成します。

openssl req -key <client-private.key> -config <example_client.cnf> -new -out <client-cert.csr>

$ openssl req -key <client-private.key> -config <example_client.cnf> -new -out <client-cert.csr>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -configオプションを省略すると、reqユーティリティーは次のような追加情報の入力を求めます。You are about to be asked to enter information that will be incorporated into your certificate request. … Common Name (eg, your name or your server's hostname) []: <client.example.com> Email Address []: <client@example.com>

You are about to be asked to enter information that will be incorporated into your certificate request. … Common Name (eg, your name or your server's hostname) []: <client.example.com> Email Address []: <client@example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

次のステップ

- 署名のために選択した CA に CSR を送信します。または、信頼できるネットワーク内での内部使用シナリオでは、署名にプライベート CA を使用します。詳細は、「OpenSSL でプライベート CA を使用して CSR の証明書を発行する」 を参照してください。

検証

次の例のように、証明書の中で人間が判読できる部分が要件と一致することを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.5. OpenSSL でプライベート CA を使用して CSR の証明書を発行する

システムが TLS 暗号化通信チャネルを確立できるようにするには、認証局 (CA) が有効な証明書をシステムに提供する必要があります。プライベート CA がある場合は、システムからの証明書署名要求 (CSR) に署名することにより、要求された証明書を作成できます。

前提条件

- プライベート CA が設定済みである。詳細は 、OpenSSL を使用してプライベート CA を作成する セクションを参照してください。

- CSR を含むファイルがある。CSR の作成例については、「OpenSSL を使用した TLS サーバー証明書の秘密鍵と CSR の作成」セクション。

手順

オプション: 任意のテキストエディターを使用して、証明書に拡張を追加するための OpenSSL 設定ファイルを準備します。次に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 前の例は原則のみを示しており、

opensslはすべての拡張を証明書に自動的に追加するわけではないことに注意してください。必要な拡張を CNF ファイルに追加するか、opensslコマンドのパラメーターに追加する必要があります。x509ユーティリティーを使用して、CSR に基づいて証明書を作成します。次に例を示します。openssl x509 -req -in <server-cert.csr> -CA <ca.crt> -CAkey <ca.key> -CAcreateserial -days 365 -extfile <openssl.cnf> -extensions <server-cert> -out <server-cert.crt>

$ openssl x509 -req -in <server-cert.csr> -CA <ca.crt> -CAkey <ca.key> -CAcreateserial -days 365 -extfile <openssl.cnf> -extensions <server-cert> -out <server-cert.crt> Signature ok subject=C = US, O = Example Organization, CN = server.example.com Getting CA Private KeyCopy to Clipboard Copied! Toggle word wrap Toggle overflow セキュリティーを強化するには、CSR から別の証明書を作成する前に、シリアル番号ファイルを削除してください。こうすることで、シリアル番号が常に無作為になるようにします。カスタムファイル名を指定する

CAserialオプションを省略した場合、シリアル番号のファイル名は証明書のファイル名と同じですが、その拡張子は.srl拡張子に置き換えられます (前の例ではserver-cert.srl)。

2.6. GnuTLS を使用したプライベート CA の作成

プライベート証明機関 (CA) は、シナリオで内部ネットワーク内のエンティティーを検証する必要がある場合に役立ちます。たとえば、管理下にある CA によって署名された証明書に基づく認証を使用して VPN ゲートウェイを作成する場合、または商用 CA への支払いを希望しない場合は、プライベート CA を使用します。このようなユースケースで証明書に署名するために、プライベート CA は自己署名証明書を使用します。

前提条件

-

sudoを使用して管理コマンドを入力するための root権限または権限がある。そのような特権を必要とするコマンドは、#でマークされています。 システムにはすでに GnuTLS がインストールされている。インストールしていない場合は、次のコマンドを使用できます。

yum install gnutls-utils

$ yum install gnutls-utilsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

手順

CA の秘密鍵を生成します。たとえば、次のコマンドは、256 ビットの楕円曲線デジタル署名アルゴリズム (ECDSA) キーを作成します。

certtool --generate-privkey --sec-param High --key-type=ecdsa --outfile <ca.key>

$ certtool --generate-privkey --sec-param High --key-type=ecdsa --outfile <ca.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow キー生成プロセスの時間は、ホストのハードウェアとエントロピー、選択したアルゴリズム、およびキーの長さによって異なります。

証明書のテンプレートファイルを作成します。

任意のテキストエディターでファイルを作成します。以下に例を示します。

vi <ca.cfg>

$ vi <ca.cfg>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ファイルを編集して、必要な証明書の詳細を含めます。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

手順 1 で生成した秘密鍵を使用して署名された証明書を作成します。

生成された <ca.crt> ファイルは、1 年間他の証明書に署名するために使用できる自己署名 CA 証明書です。<ca.crt> ファイルは公開鍵 (証明書) です。ロードされたファイル <ca.key> が秘密鍵です。このファイルは安全な場所に保管してください。

certtool --generate-self-signed --load-privkey <ca.key> --template <ca.cfg> --outfile <ca.crt>

$ certtool --generate-self-signed --load-privkey <ca.key> --template <ca.cfg> --outfile <ca.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow CA の秘密鍵に安全なアクセス許可を設定します。次に例を示します。

chown <root>:<root> <ca.key> chmod 600 <ca.key>

# chown <root>:<root> <ca.key> # chmod 600 <ca.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

次のステップ

自己署名 CA 証明書をクライアントシステムのトラストアンカーとして使用するには、CA 証明書をクライアントにコピーし、クライアントのシステム全体のトラストストアに

rootとして追加します。trust anchor <ca.crt>

# trust anchor <ca.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 詳細は、3章共有システム証明書の使用 を参照してください。

検証

自己署名 CA に関する基本情報を表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 証明書署名要求 (CSR) を作成し、CA を使用して要求に署名します。CA は、CSR に基づいて証明書を正常に作成する必要があります。次に例を示します。

CA の秘密鍵を生成します。

certtool --generate-privkey --outfile <example-server.key>

$ certtool --generate-privkey --outfile <example-server.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 任意のテキストエディターで新しい設定ファイルを開きます。以下に例を示します。

vi <example-server.cfg>

$ vi <example-server.cfg>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ファイルを編集して、必要な証明書の詳細を含めます。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以前に作成した秘密鍵を使用してリクエストを生成します

certtool --generate-request --load-privkey <example-server.key> --template <example-server.cfg> --outfile <example-server.crq>

$ certtool --generate-request --load-privkey <example-server.key> --template <example-server.cfg> --outfile <example-server.crq>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 証明書を生成し、CA の秘密鍵で署名します。

certtool --generate-certificate --load-request <example-server.crq> --load-ca-certificate <ca.crt> --load-ca-privkey <ca.key> --outfile <example-server.crt>

$ certtool --generate-certificate --load-request <example-server.crq> --load-ca-certificate <ca.crt> --load-ca-privkey <ca.key> --outfile <example-server.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.7. GnuTLS を使用した TLS サーバー証明書の秘密鍵と CSR の作成

証明書を取得するには、最初にサーバーの秘密鍵と証明書署名要求 (CSR) を作成する必要があります。

手順

以下のようにサーバーシステムで秘密鍵を生成します。

certtool --generate-privkey --sec-param High --outfile <example-server.key>

$ certtool --generate-privkey --sec-param High --outfile <example-server.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: 次の例のように、選択したテキストエディターを使用して、CSR の作成を簡素化する設定ファイルを準備します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 前に作成した秘密鍵を使用して CSR を作成します。

certtool --generate-request --template <example-server.cfg> --load-privkey <example-server.key> --outfile <example-server.crq>

$ certtool --generate-request --template <example-server.cfg> --load-privkey <example-server.key> --outfile <example-server.crq>Copy to Clipboard Copied! Toggle word wrap Toggle overflow --templateオプションを省略すると、certoolユーティリティーは次のような追加情報の入力を求めます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

次のステップ

- 署名のために選択した CA に CSR を送信します。または、信頼できるネットワーク内での内部使用シナリオでは、署名にプライベート CA を使用します。詳細は、OpenSSL でプライベート CA を使用して CSR の証明書を発行する セクションを参照してください。

検証

要求された証明書を CA から取得したら、次の例のように、証明書の中で人間が判読できる部分が要件と一致することを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.8. GnuTLS を使用した TLS クライアント証明書の秘密鍵と CSR の作成

証明書を取得するには、最初にクライアントの秘密鍵と証明書署名要求 (CSR) を作成する必要があります。

手順

次の例のように、クライアントシステムで秘密鍵を生成します。

certtool --generate-privkey --sec-param High --outfile <example-client.key>

$ certtool --generate-privkey --sec-param High --outfile <example-client.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: 次の例のように、選択したテキストエディターを使用して、CSR の作成を簡素化する設定ファイルを準備します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 前に作成した秘密鍵を使用して CSR を作成します。

certtool --generate-request --template <example-client.cfg> --load-privkey <example-client.key> --outfile <example-client.crq>

$ certtool --generate-request --template <example-client.cfg> --load-privkey <example-client.key> --outfile <example-client.crq>Copy to Clipboard Copied! Toggle word wrap Toggle overflow --templateオプションを省略すると、certtoolユーティリティーは次のような追加情報の入力を求めます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

次のステップ

- 署名のために選択した CA に CSR を送信します。または、信頼できるネットワーク内での内部使用シナリオでは、署名にプライベート CA を使用します。詳細は、「GnuTLS でプライベート CA を使用して CSR の証明書を発行する」 を参照してください。

検証

次の例のように、証明書の中で人間が判読できる部分が要件と一致することを確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.9. GnuTLS でプライベート CA を使用して CSR の証明書を発行する

システムが TLS 暗号化通信チャネルを確立できるようにするには、認証局 (CA) が有効な証明書をシステムに提供する必要があります。プライベート CA がある場合は、システムからの証明書署名要求 (CSR) に署名することにより、要求された証明書を作成できます。

前提条件

- プライベート CA が設定済みである。詳細は、「GnuTLS を使用したプライベート CA の作成」 を参照してください。

- CSR を含むファイルがある。CSR の作成例は、「GnuTLS を使用した TLS サーバー証明書の秘密鍵と CSR の作成」 にあります。

手順

オプション: 任意のテキストエディターを使用して、次の例のように、証明書に拡張機能を追加するための GnuTLS 設定ファイルを準備します。

vi <server-extensions.cfg>

$ vi <server-extensions.cfg> honor_crq_extensions ocsp_uri = "http://ocsp.example.com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow certtoolユーティリティーを使用して、CSR に基づいて証明書を作成します。次に例を示します。certtool --generate-certificate --load-request <example-server.crq> --load-ca-privkey <ca.key> --load-ca-certificate <ca.crt> --template <server-extensions.cfg> --outfile <example-server.crt>

$ certtool --generate-certificate --load-request <example-server.crq> --load-ca-privkey <ca.key> --load-ca-certificate <ca.crt> --template <server-extensions.cfg> --outfile <example-server.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第4章 TLS の計画および実施

TLS (トランスポート層セキュリティー) は、ネットワーク通信のセキュリティー保護に使用する暗号化プロトコルです。優先する鍵交換プロトコル、認証方法、および暗号化アルゴリズムを設定してシステムのセキュリティー設定を強化する際には、対応するクライアントの範囲が広ければ広いほど、セキュリティーのレベルが低くなることを認識しておく必要があります。反対に、セキュリティー設定を厳密にすると、クライアントとの互換性が制限され、システムからロックアウトされるユーザーが出てくる可能性もあります。可能な限り厳密な設定を目指し、互換性に必要な場合に限り、設定を緩めるようにしてください。

4.1. SSL プロトコルおよび TLS プロトコル

Secure Sockets Layer (SSL) プロトコルは、元々はインターネットを介した安全な通信メカニズムを提供するために、Netscape Corporation により開発されました。その後、このプロトコルは、Internet Engineering Task Force (IETF) により採用され、Transport Layer Security (TLS) に名前が変更になりました。

TLS プロトコルは、アプリケーションプロトコル層と、TCP/IP などの信頼性の高いトランスポート層の間にあります。これは、アプリケーションプロトコルから独立しているため、HTTP、FTP、SMTP など、さまざまなプロトコルの下に階層化できます。

| プロトコルのバージョン | 推奨される使用方法 |

|---|---|

| SSL v2 | 使用しないでください。深刻なセキュリティー上の脆弱性があります。RHEL 7 以降、コア暗号ライブラリーから削除されました。 |

| SSL v3 | 使用しないでください。深刻なセキュリティー上の脆弱性があります。RHEL 8 以降、コア暗号ライブラリーから削除されました。 |

| TLS 1.0 |

使用は推奨されません。相互運用性を保証した方法では軽減できない既知の問題があり、最新の暗号スイートには対応しません。RHEL 8 では、 |

| TLS 1.1 |

必要に応じて相互運用性の目的で使用します。最新の暗号スイートには対応しません。RHEL 8 では、 |

| TLS 1.2 | 最新の AEAD 暗号スイートに対応します。このバージョンは、システム全体のすべての暗号化ポリシーで有効になっていますが、このプロトコルの必須ではない部分に脆弱性があります。また、TLS 1.2 では古いアルゴリズムも使用できます。 |

| TLS 1.3 | 推奨されるバージョン。TLS 1.3 は、既知の問題があるオプションを取り除き、より多くのネゴシエーションハンドシェイクを暗号化することでプライバシーを強化し、最新の暗号アルゴリズムをより効果的に使用することで速度を速めることができます。TLS 1.3 は、システム全体のすべての暗号化ポリシーでも有効になっています。 |

4.2. RHEL 8 における TLS のセキュリティー上の検討事項

RHEL 8 では、システム全体の暗号化ポリシーにより、暗号化に関する検討事項が大幅に簡素化されています。DEFAULT 暗号化ポリシーは TLS 1.2 および 1.3 のみを許可します。システムが以前のバージョンの TLS を使用して接続をネゴシエートできるようにするには、アプリケーション内で次の暗号化ポリシーから除外するか、update-crypto-policies コマンドで LEGACY ポリシーに切り替える必要があります。詳細は、システム全体の暗号化ポリシーの使用 を参照してください。

大概のデプロイメントは、RHEL 8 に含まれるライブラリーが提供するデフォルト設定で十分に保護されます。TLS 実装は、可能な場合は、安全なアルゴリズムを使用する一方で、レガシーなクライアントまたはサーバーとの間の接続は妨げません。セキュリティー要件が厳格な環境、つまりセキュアなアルゴリズムやプロトコルをサポートしていない従来のクライアントやサーバーの接続が想定または許可されていない環境では、セキュリティーを強化した設定を適用してください。

TLS 設定を強化する最も簡単な方法は、update-crypto-policies --set FUTURE コマンドを実行して、システム全体の暗号化ポリシーレベルを FUTURE に切り替えます。

LEGACY 暗号化ポリシーで無効にされているアルゴリズムは、Red Hat の RHEL 8 セキュリティーのビジョンに準拠しておらず、それらのセキュリティープロパティーは信頼できません。これらのアルゴリズムを再度有効化するのではなく、使用しないようにすることを検討してください。たとえば、古いハードウェアとの相互運用性のためにそれらを再度有効化することを決めた場合は、それらを安全でないものとして扱い、ネットワークの相互作用を個別のネットワークセグメントに分離するなどの追加の保護手段を適用します。パブリックネットワーク全体では使用しないでください。

RHEL システム全体の暗号化ポリシーに従わない場合、またはセットアップに適したカスタム暗号化ポリシーを作成する場合は、カスタム設定で必要なプロトコル、暗号スイート、および鍵の長さについて、以下の推奨事項を使用します。

4.2.1. プロトコル

最新バージョンの TLS は、最高のセキュリティーメカニズムを提供します。古いバージョンの TLS に対応しないといけないような特別な事態がない限り、システムは、TLS バージョン 1.2 以上を使用して接続をネゴシエートできるようにしてください。

RHEL 8 は TLS バージョン 1.3 をサポートしていますが、このプロトコルのすべての機能が RHEL 8 コンポーネントで完全にサポートされているわけではない点に注意してください。たとえば、接続レイテンシーを短縮する 0-RTT (Zero Round Trip Time) 機能は、Apache Web サーバーではまだ完全にはサポートされていません。

4.2.2. 暗号スイート

旧式で、安全ではない暗号化スイートではなく、最近の、より安全なものを使用してください。暗号化スイートの eNULL および aNULL は、暗号化や認証を提供しないため、常に無効にしてください。RC4 や HMAC-MD5 をベースとした暗号化スイートには深刻な欠陥があるため、可能な場合はこれも無効にしてください。いわゆるエクスポート暗号化スイートも同様です。エクスポート暗号化スイートは意図的に弱くなっているため、侵入が容易になっています。

128 ビット未満のセキュリティーしか提供しない暗号化スイートでは直ちにセキュリティーが保護されなくなるというわけではありませんが、使用できる期間が短いため考慮すべきではありません。アルゴリズムが 128 ビット以上のセキュリティーを使用している場合は、少なくとも数年間は解読不可能であることが期待されているため、強く推奨されます。3DES 暗号は 168 ビットを使用していると言われていますが、実際に提供されているのは 112 ビットのセキュリティーであることに注意してください。

サーバーの鍵が危険にさらされた場合でも、暗号化したデータの機密性を保証する (完全な) 前方秘匿性 (PFS) に対応する暗号スイートを常に優先します。ここでは、速い RSA 鍵交換は除外されますが、ECDHE および DHE は使用できます。この 2 つを比べると、ECDHE の方が速いため推奨されます。

また、AES-GCM などの AEAD 暗号は、パディングオラクル攻撃の影響は受けないため、CBC モード暗号よりも推奨されます。さらに、多くの場合、特にハードウェアに AES 用の暗号化アクセラレーターがある場合、AES-GCM は CBC モードの AES よりも高速です。

ECDSA 証明書で ECDHE 鍵交換を使用すると、トランザクションは純粋な RSA 鍵交換よりもさらに高速になります。レガシークライアントに対応するため、サーバーには証明書と鍵のペアを 2 つ (新しいクライアント用の ECDSA 鍵と、レガシー用の RSA 鍵) インストールできます。

4.2.3. 公開鍵の長さ

RSA 鍵を使用する際は、SHA-256 以上で署名され、鍵の長さが 3072 ビット以上のものが常に推奨されます (これは、実際に 128 ビットであるセキュリティーに対して十分な大きさです)。

システムのセキュリティー強度は、チェーンの中の最も弱いリンクが示すものと同じになります。たとえば、強力な暗号化だけではすぐれたセキュリティーは保証されません。鍵と証明書も同様に重要で、認証機関 (CA) が鍵の署名に使用するハッシュ機能と鍵もまた重要になります。

4.3. アプリケーションで TLS 設定の強化

RHEL では、システム全体の暗号化ポリシー は、暗号化ライブラリーを使用するアプリケーションが、既知の安全でないプロトコル、暗号化、またはアルゴリズムを許可しないようにするための便利な方法を提供します。

暗号化設定をカスタマイズして、TLS 関連の設定を強化する場合は、このセクションで説明する暗号化設定オプションを使用して、必要最小量でシステム全体の暗号化ポリシーを上書きできます。

いずれの設定を選択しても、サーバーアプリケーションが サーバー側が指定した順序 で暗号を利用することを確認し、使用される暗号化スイートの選択がサーバーでの設定順に行われるように設定してください。

4.3.1. TLS を使用するように Apache HTTP サーバーを設定する

Apache HTTP Server は、TLS のニーズに OpenSSL ライブラリーおよび NSS ライブラリーの両方を使用できます。RHEL 8 では、mod_ss パッケージで mod_ssl 機能が提供されます。

yum install mod_ssl

# yum install mod_ssl

mod_ssl パッケージは、/etc/httpd/conf.d/ssl.conf 設定ファイルをインストールします。これは、Apache HTTP Server の TLS 関連の設定を変更するのに使用できます。

httpd-manual パッケージをインストールして、TLS 設定を含む Apache HTTP Server の完全ドキュメントを取得します。/etc/httpd/conf.d/ssl.conf 設定ファイルで利用可能なディレクティブの詳細は、/usr/share/httpd/manual/mod/mod_ssl.html を参照してください。さまざまな設定の例は、/usr/share/httpd/manual/ssl/ssl_howto.html ファイルに記載されています。

/etc/httpd/conf.d/ssl.conf 設定ファイルの設定を修正する場合は、少なくとも下記の 3 つのディレクティブを確認してください。

SSLProtocol- このディレクティブを使用して、許可する TLS または SSL のバージョンを指定します。

SSLCipherSuite- 優先する暗号化スイートを指定する、もしくは許可しないスイートを無効にするディレクティブです。

SSLHonorCipherOrder-

コメントを解除して、このディレクティブを

onに設定すると、接続先のクライアントは指定した暗号化の順序に従います。

たとえば、TLS 1.2 プロトコルおよび 1.3 プロトコルだけを使用する場合は、以下を実行します。

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1詳細は、Deploying different types of servers の Configuring TLS encryption on an Apache HTTP Server の章を参照してください。

4.3.2. TLS を使用するように Nginx HTTP およびプロキシーサーバーを設定する

Nginx で TLS 1.3 サポートを有効にするには、/etc/nginx/nginx.conf 設定ファイルの server セクションで、ssl_protocols オプションに TLSv1.3 値を追加します。

詳細は、Deploying different types of servers の Adding TLS encryption to an Nginx web server の章を参照してください。

4.3.3. TLS を使用するように Dovecot メールサーバーを設定する

Dovecot メールサーバーのインストールが TLS を使用するように設定するには、/etc/dovecot/conf.d/10-ssl.conf 設定ファイルを修正します。このファイルで利用可能な基本的な設定ディレクティブの一部は、/usr/share/doc/dovecot/wiki/SSL.DovecotConfiguration.txt ファイルで説明されています。このファイルは Dovecot の標準インストールに含まれています。

/etc/dovecot/conf.d/10-ssl.conf 設定ファイルの設定を修正する場合は、少なくとも下記の 3 つのディレクティブを確認してください。

ssl_protocols- このディレクティブを使用して、許可または無効にする TLS または SSL のバージョンを指定します。

ssl_cipher_list- 優先する暗号化スイートを指定する、もしくは許可しないスイートを無効にするディレクティブです。

ssl_prefer_server_ciphers-

コメントを解除して、このディレクティブを

yesに設定すると、接続先のクライアントは指定した暗号化の順序に従います。

たとえば、/etc/dovecot/conf.d/10-ssl.conf 内の次の行が、TLS 1.1 以降だけを許可します。

ssl_protocols = !SSLv2 !SSLv3 !TLSv1

ssl_protocols = !SSLv2 !SSLv3 !TLSv1第5章 IPsec VPN のセットアップ

仮想プライベートネットワーク (VPN) は、インターネット経由でローカルネットワークに接続する方法です。Libreswan により提供される IPsec は、VPN を作成するための望ましい方法です。Libreswan は、VPN のユーザー空間 IPsec 実装です。VPN は、インターネットなどの中間ネットワークにトンネルを設定して、使用中の LAN と別のリモート LAN との間の通信を可能にします。セキュリティー上の理由から、VPN トンネルは常に認証と暗号化を使用します。暗号化操作では、Libreswan は NSS ライブラリーを使用します。

5.1. IPsec VPN 実装としての Libreswan

RHEL では、IPsec プロトコルを使用して仮想プライベートネットワーク (VPN) を設定できます。これは、Libreswan アプリケーションによりサポートされます。Libreswan は、Openswan アプリケーションの延長であり、Openswan ドキュメントの多くの例は Libreswan でも利用できます。

VPN の IPsec プロトコルは、IKE (Internet Key Exchange) プロトコルを使用して設定されます。IPsec と IKE は同義語です。IPsec VPN は、IKE VPN、IKEv2 VPN、XAUTH VPN、Cisco VPN、または IKE/IPsec VPN とも呼ばれます。Layer 2 Tunneling Protocol (L2TP) も使用する IPsec VPN のバリアントは、通常、L2TP/IPsec VPN と呼ばれ、optional のリポジトリーによって提供される xl2tpd パッケージが必要です。

Libreswan は、オープンソースのユーザー空間の IKE 実装です。IKE v1 および v2 は、ユーザーレベルのデーモンとして実装されます。IKE プロトコルも暗号化されています。IPsec プロトコルは Linux カーネルで実装され、Libreswan は、VPN トンネル設定を追加および削除するようにカーネルを設定します。

IKE プロトコルは、UDP ポート 500 および 4500 を使用します。IPsec プロトコルは、以下の 2 つのプロトコルで構成されます。

- 暗号セキュリティーペイロード (ESP) (プロトコル番号が 50)

- 認証ヘッダー (AH) (プロトコル番号 51)

AH プロトコルの使用は推奨されていません。AH のユーザーは、null 暗号化で ESP に移行することが推奨されます。

IPsec プロトコルは、以下の 2 つの操作モードを提供します。

- トンネルモード (デフォルト)

- トランスポートモード

IKE を使用せずに IPsec を使用してカーネルを設定できます。これは、手動キーリング と呼ばれます。また、ip xfrm コマンドを使用して手動キーを設定できますが、これはセキュリティー上の理由からは強く推奨されません。Libreswan は、Netlink インターフェイスを使用して Linux カーネルと通信します。カーネルはパケットの暗号化と復号化を実行します。

Libreswan は、ネットワークセキュリティーサービス (NSS) 暗号化ライブラリーを使用します。NSS は、連邦情報処理標準 (FIPS) の公開文書 140-2 での使用が認定されています。

Libreswan および Linux カーネルが実装する IKE/IPsec の VPN は、RHEL で使用することが推奨される唯一の VPN 技術です。その他の VPN 技術は、そのリスクを理解せずに使用しないでください。

RHEL では、Libreswan はデフォルトで システム全体の暗号化ポリシー に従います。これにより、Libreswan は、デフォルトのプロトコルとして IKEv2 を含む現在の脅威モデルに対して安全な設定を使用するようになります。詳細は、Using system-wide crypto policies を参照してください。

IKE/IPsec はピアツーピアプロトコルであるため、Libreswan では、"ソース" および "宛先"、または "サーバー" および "クライアント" という用語を使用しません。終了点 (ホスト) を参照する場合は、代わりに "左" と "右" という用語を使用します。これにより、ほとんどの場合、両方の終了点で同じ設定も使用できます。ただし、管理者は通常、ローカルホストに "左" を使用し、リモートホストに "右" を使用します。

leftid と rightid オプションは、認証プロセス内の各ホストの識別として機能します。詳細は、man ページの ipsec.conf(5) を参照してください。

5.2. Libreswan の認証方法

Libreswan は複数の認証方法をサポートしますが、それぞれは異なるシナリオとなっています。

事前共有キー (PSK)

事前共有キー (PSK) は、最も簡単な認証メソッドです。セキュリティー上の理由から、PSK は 64 文字未満は使用しないでください。FIPS モードでは、PSK は、使用される整合性アルゴリズムに応じて、最低強度の要件に準拠する必要があります。authby=secret 接続を使用して PSK を設定できます。

Raw RSA 鍵

Raw RSA 鍵 は、静的なホスト間またはサブネット間の IPsec 設定で一般的に使用されます。各ホストは、他のすべてのホストのパブリック RSA 鍵を使用して手動で設定され、Libreswan はホストの各ペア間で IPsec トンネルを設定します。この方法は、多数のホストでは適切にスケーリングされません。

ipsec newhostkey コマンドを使用して、ホストで Raw RSA 鍵を生成できます。ipsec showhostkey コマンドを使用して、生成された鍵をリスト表示できます。leftrsasigkey= の行は、CKA ID キーを使用する接続設定に必要です。Raw RSA 鍵に authby=rsasig 接続オプションを使用します。

X.509 証明書

X.509 証明書 は、共通の IPsec ゲートウェイに接続するホストが含まれる大規模なデプロイメントに一般的に使用されます。中央の 認証局 (CA) は、ホストまたはユーザーの RSA 証明書に署名します。この中央 CA は、個別のホストまたはユーザーの取り消しを含む、信頼のリレーを行います。

たとえば、openssl コマンドおよび NSS certutil コマンドを使用して X.509 証明書を生成できます。Libreswan は、leftcert= 設定オプションの証明書のニックネームを使用して NSS データベースからユーザー証明書を読み取るため、証明書の作成時にニックネームを指定します。

カスタム CA 証明書を使用する場合は、これを Network Security Services(NSS) データベースにインポートする必要があります。ipsec import コマンドを使用して、PKCS #12 形式の証明書を Libreswan NSS データベースにインポートできます。

Libreswan は、section 3.1 of RFC 4945 で説明されているように、すべてのピア証明書のサブジェクト代替名 (SAN) としてインターネット鍵 Exchange(IKE) ピア ID を必要とします。require-id-on-certificate=no 接続オプションを設定してこのチェックを無効にすると、システムが中間者攻撃に対して脆弱になる可能性があります。

SHA-1 および SHA-2 で RSA を使用した X.509 証明書に基づく認証に authby=rsasig 接続オプションを使用します。authby= を ecdsa に設定し、authby=rsa-sha2 を介した SHA-2 による RSA Probabilistic Signature Scheme (RSASSA-PSS) デジタル署名ベースの認証を設定することにより、SHA-2 を使用する ECDSA デジタル署名に対してさらに制限することができます。デフォルト値は authby=rsasig,ecdsa です。

証明書と authby= 署名メソッドが一致する必要があります。これにより、相互運用性が向上し、1 つのデジタル署名システムでの認証が維持されます。

NULL 認証

NULL 認証 は、認証なしでメッシュ暗号化を実現するために使用されます。これは、パッシブ攻撃は防ぎますが、アクティブ攻撃は防ぎません。ただし、IKEv2 は非対称認証メソッドを許可するため、NULL 認証はインターネットスケールのオポチュニスティック IPsec にも使用できます。このモデルでは、クライアントはサーバーを認証しますが、サーバーはクライアントを認証しません。このモデルは、TLS を使用して Web サイトのセキュリティーを保護するのと似ています。NULL 認証に authby=null を使用します。

量子コンピューターに対する保護

上記の認証方法に加えて、Post-quantum Pre-shared Key (PPK) メソッドを使用して、量子コンピューターによる潜在的な攻撃から保護することができます。個々のクライアントまたはクライアントグループは、帯域外で設定された事前共有鍵に対応する PPK ID を指定することにより、独自の PPK を使用できます。

事前共有キーで IKEv1 を使用すると、量子攻撃者から保護されます。IKEv2 の再設計は、この保護をネイティブに提供しません。Libreswan は、Post-quantum Pre-shared Key (PPK) を使用して、量子攻撃から IKEv2 接続を保護します。

任意の PPK 対応を有効にする場合は、接続定義に ppk=yes を追加します。PPK が必要な場合は ppk=insist を追加します。次に、各クライアントには、帯域外で通信する (および可能であれば量子攻撃に対して安全な) シークレット値を持つ PPK ID を付与できます。PPK はランダム性において非常に強力で、辞書の単語に基づいていません。PPK ID と PPK データは、次のように ipsec.secrets ファイルに保存されます。

@west @east : PPKS "user1" "thestringismeanttobearandomstr"

@west @east : PPKS "user1" "thestringismeanttobearandomstr"

PPKS オプションは、静的な PPK を参照します。実験的な関数は、ワンタイムパッドに基づいた動的 PPK を使用します。各接続では、ワンタイムパッドの新しい部分が PPK として使用されます。これを使用すると、ファイル内の動的な PPK の部分がゼロで上書きされ、再利用を防ぐことができます。複数のタイムパッドマテリアルが残っていないと、接続は失敗します。詳細は、man ページの ipsec.secrets(5) を参照してください。

動的 PPK の実装はサポート対象外のテクノロジープレビューとして提供されます。注意して使用してください。

5.3. Libreswan のインストール

Libreswan IPsec/IKE 実装を通じて VPN を設定する前に、対応するパッケージをインストールし、ipsec サービスを開始して、ファイアウォールでサービスを許可する必要があります。

前提条件

-

AppStreamリポジトリーが有効になっている。

手順

libreswanパッケージをインストールします。yum install libreswan

# yum install libreswanCopy to Clipboard Copied! Toggle word wrap Toggle overflow Libreswan を再インストールする場合は、古いデータベースファイルを削除し、新しいデータベースを作成します。

systemctl stop ipsec rm /etc/ipsec.d/*db ipsec initnss

# systemctl stop ipsec # rm /etc/ipsec.d/*db # ipsec initnssCopy to Clipboard Copied! Toggle word wrap Toggle overflow ipsecサービスを開始して有効にし、システムの起動時にサービスを自動的に開始できるようにします。systemctl enable ipsec --now

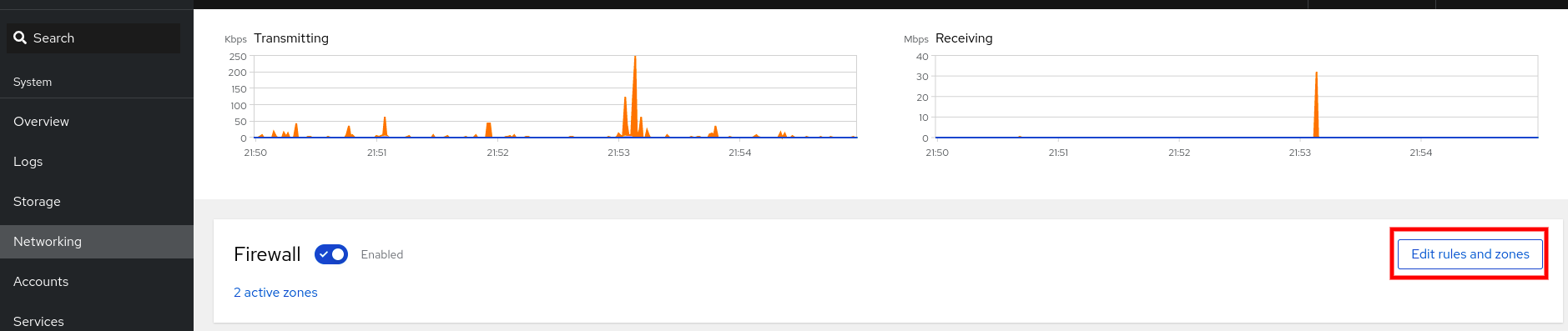

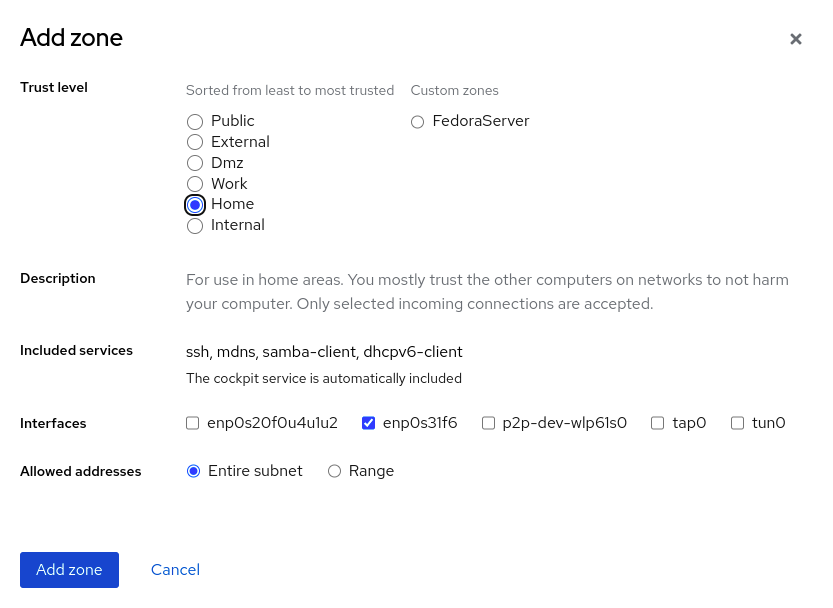

# systemctl enable ipsec --nowCopy to Clipboard Copied! Toggle word wrap Toggle overflow ファイアウォールで、

ipsecサービスを追加して、IKE プロトコル、ESP プロトコル、および AH プロトコルの 500/UDP ポートおよび 4500/UDP ポートを許可するように設定します。firewall-cmd --add-service="ipsec" firewall-cmd --runtime-to-permanent

# firewall-cmd --add-service="ipsec" # firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.4. ホスト間の VPN の作成

raw RSA キーによる認証を使用して、左 および 右 と呼ばれる 2 つのホスト間に、ホストツーホスト IPsec VPN を作成するように Libreswan を設定できます。

前提条件

-

Libreswan がインストールされ、

ipsecサービスが各ノードで開始している。

手順

各ホストで Raw RSA 鍵ペアを生成します。

ipsec newhostkey

# ipsec newhostkeyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 前の手順で生成した鍵の

ckaidを返します。左 で次のコマンドを実行して、そのckaidを使用します。以下に例を示します。ipsec showhostkey --left --ckaid 2d3ea57b61c9419dfd6cf43a1eb6cb306c0e857d

# ipsec showhostkey --left --ckaid 2d3ea57b61c9419dfd6cf43a1eb6cb306c0e857dCopy to Clipboard Copied! Toggle word wrap Toggle overflow 上のコマンドの出力により、設定に必要な

leftrsasigkey=行が生成されます。次のホスト (右) でも同じ操作を行います。ipsec showhostkey --right --ckaid a9e1f6ce9ecd3608c24e8f701318383f41798f03

# ipsec showhostkey --right --ckaid a9e1f6ce9ecd3608c24e8f701318383f41798f03Copy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/ipsec.d/ディレクトリーで、新しいmy_host-to-host.confファイルを作成します。上の手順のipsec showhostkeyコマンドの出力から、RSA ホストの鍵を新規ファイルに書き込みます。以下に例を示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 鍵をインポートしたら、

ipsecサービスを再起動します。systemctl restart ipsec

# systemctl restart ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow 接続を読み込みます。

ipsec auto --add mytunnel

# ipsec auto --add mytunnelCopy to Clipboard Copied! Toggle word wrap Toggle overflow トンネルを確立します。

ipsec auto --up mytunnel

# ipsec auto --up mytunnelCopy to Clipboard Copied! Toggle word wrap Toggle overflow ipsecサービスの開始時に自動的にトンネルを開始するには、以下の行を接続定義に追加します。auto=start

auto=startCopy to Clipboard Copied! Toggle word wrap Toggle overflow - DHCP またはステートレスアドレス自動設定 (SLAAC) が設定されたネットワークでこのホストを使用すると、接続がリダイレクトされる危険性があります。詳細と軽減策は、接続がトンネルを回避しないように VPN 接続を専用ルーティングテーブルに割り当てる を参照してください。

5.5. サイト間 VPN の設定

2 つのネットワークを結合してサイト間の IPsec VPN を作成する場合は、その 2 つのホスト間の IPsec トンネルが作成されます。これにより、ホストは終了点として動作し、1 つまたは複数のサブネットからのトラフィックが通過できるように設定されます。したがって、ホストを、ネットワークのリモート部分にゲートウェイとして見なすことができます。

サイト間の VPN の設定は、設定ファイル内で複数のネットワークまたはサブネットを指定する必要がある点のみが、ホスト間の VPN とは異なります。

前提条件

- ホスト間の VPN が設定されている。

手順

ホスト間の VPN の設定が含まれるファイルを、新規ファイルにコピーします。以下に例を示します。

cp /etc/ipsec.d/my_host-to-host.conf /etc/ipsec.d/my_site-to-site.conf

# cp /etc/ipsec.d/my_host-to-host.conf /etc/ipsec.d/my_site-to-site.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow 上の手順で作成したファイルに、サブネット設定を追加します。以下に例を示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - DHCP またはステートレスアドレス自動設定 (SLAAC) が設定されたネットワークでこのホストを使用すると、接続がリダイレクトされる危険性があります。詳細と軽減策は、接続がトンネルを回避しないように VPN 接続を専用ルーティングテーブルに割り当てる を参照してください。

5.6. リモートアクセスの VPN の設定

ロードウォーリアーとは、モバイルクライアントと動的に割り当てられた IP アドレスを使用する移動するユーザーのことです。モバイルクライアントは、X.509 証明書を使用して認証します。

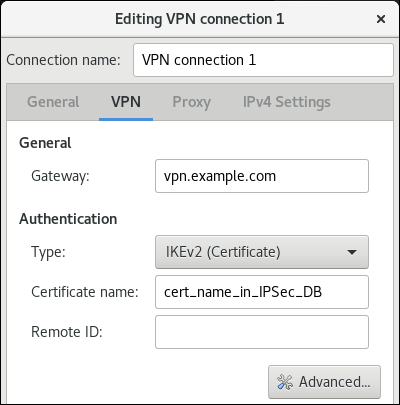

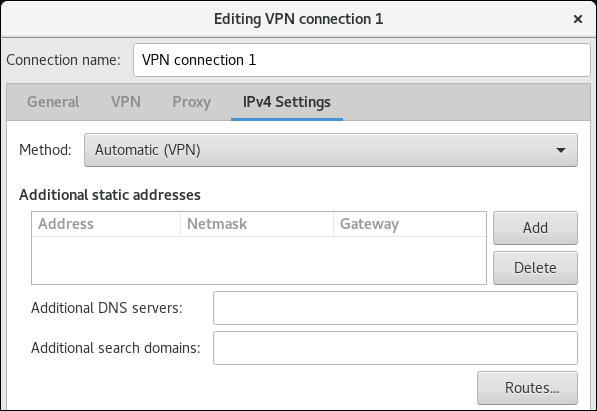

以下の例では、IKEv2 の設定を示しています。IKEv1 XAUTH プロトコルは使用していません。

サーバー上では以下の設定になります。

ロードウォーリアーのデバイスであるモバイルクライアントでは、上記の設定に多少変更を加えて使用します。

DHCP またはステートレスアドレス自動設定 (SLAAC) が設定されたネットワークでこのホストを使用すると、接続がリダイレクトされる危険性があります。詳細と軽減策は、接続がトンネルを回避しないように VPN 接続を専用ルーティングテーブルに割り当てる を参照してください。

5.7. メッシュ VPN の設定

any-to-any VPN とも呼ばれるメッシュ VPN ネットワークは、全ノードが IPsec を使用して通信するネットワークです。この設定では、IPsec を使用できないノードの例外が許可されます。メッシュの VPN ネットワークは、以下のいずれかの方法で設定できます。

- IPSec を必要とする。

- IPsec を優先するが、平文通信へのフォールバックを可能にする。

ノード間の認証は、X.509 証明書または DNSSEC (DNS Security Extensions) を基にできます。

これらの接続は通常の Libreswan 設定であるため、オポチュニスティック IPsec に通常の IKEv2 認証方法を使用できます。ただし、right=%opportunisticgroup エントリーで定義されるオポチュニスティック IPsec を除きます。一般的な認証方法は、一般に共有される認証局 (CA) を使用して、X.509 証明書に基づいてホストを相互に認証させる方法です。クラウドデプロイメントでは通常、標準の手順の一部として、クラウド内の各ノードに証明書を発行します。

1 つのホストが侵害されると、グループの PSK シークレットも侵害されるため、PreSharedKey (PSK) 認証は使用しないでください。

NULL 認証を使用すると、認証なしでノード間に暗号化をデプロイできます。これを使用した場合、受動的な攻撃者からのみ保護されます。

以下の手順では、X.509 証明書を使用します。この証明書は、Dogtag Certificate System などの任意の種類の CA 管理システムを使用して生成できます。Dogtag は、各ノードの証明書が PKCS #12 形式 (.p12 ファイル) で利用可能であることを前提としています。これには、秘密鍵、ノード証明書、およびその他のノードの X.509 証明書を検証するのに使用されるルート CA 証明書が含まれます。

各ノードでは、その X.509 証明書を除いて、同じ設定を使用します。これにより、ネットワーク内で既存ノードを再設定せずに、新規ノードを追加できます。PKCS #12 ファイルには "分かりやすい名前" が必要であるため、名前には "node" を使用します。これにより、すべてのノードに対して、この名前を参照する設定ファイルが同一になります。

前提条件

-

Libreswan がインストールされ、

ipsecサービスが各ノードで開始している。 新しい NSS データベースが初期化されている。

すでに古い NSS データベースがある場合は、古いデータベースファイルを削除します。

systemctl stop ipsec rm /etc/ipsec.d/*db

# systemctl stop ipsec # rm /etc/ipsec.d/*dbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 次のコマンドを使用して、新しいデータベースを初期化できます。

ipsec initnss

# ipsec initnssCopy to Clipboard Copied! Toggle word wrap Toggle overflow

手順

各ノードで PKCS #12 ファイルをインポートします。この手順では、PKCS #12 ファイルの生成に使用するパスワードが必要になります。

ipsec import nodeXXX.p12

# ipsec import nodeXXX.p12Copy to Clipboard Copied! Toggle word wrap Toggle overflow IPsec required(private)、IPsec optional(private-or-clear)、およびNo IPsec(clear) プロファイルに、以下のような 3 つの接続定義を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

auto変数にはいくつかのオプションがあります。ondemand接続オプションは、IPsec 接続を開始するオポチュニスティック IPsec や、常にアクティブにする必要のない明示的に設定した接続に使用できます。このオプションは、カーネル内にトラップ XFRM ポリシーを設定し、そのポリシーに一致する最初のパケットを受信したときに IPsec 接続を開始できるようにします。オポチュニスティック IPsec を使用する場合も、明示的に設定した接続を使用する場合も、次のオプションを使用すると、IPsec 接続を効果的に設定および管理できます。

addオプション-

接続設定をロードし、リモート開始に応答できるように準備します。ただし、接続はローカル側から自動的に開始されません。コマンド

ipsec auto --upを使用して、IPsec 接続を手動で開始できます。 startオプション- 接続設定をロードし、リモート開始に応答できるように準備します。さらに、リモートピアへの接続を即座に開始します。このオプションは、永続的かつ常にアクティブな接続に使用できます。

- 2

leftid変数とrightid変数は、IPsec トンネル接続の右チャネルと左チャネルを指定します。これらの変数を使用して、ローカル IP アドレスの値、またはローカル証明書のサブジェクト DN を取得できます (設定している場合)。- 3

leftcert変数は、使用する NSS データベースのニックネームを定義します。

ネットワークの IP アドレスを対応するカテゴリーに追加します。たとえば、すべてのノードが

10.15.0.0/16ネットワーク内に存在し、すべてのノードで IPsec 暗号化を使用する必要がある場合は、次のコマンドを実行します。echo "10.15.0.0/16" >> /etc/ipsec.d/policies/private

# echo "10.15.0.0/16" >> /etc/ipsec.d/policies/privateCopy to Clipboard Copied! Toggle word wrap Toggle overflow 特定のノード (

10.15.34.0/24など) を IPsec の有無にかかわらず機能させるには、そのノードを private-or-clear グループに追加します。echo "10.15.34.0/24" >> /etc/ipsec.d/policies/private-or-clear

# echo "10.15.34.0/24" >> /etc/ipsec.d/policies/private-or-clearCopy to Clipboard Copied! Toggle word wrap Toggle overflow ホストを、

10.15.1.2など、IPsec の機能がない clear グループに定義する場合は、次のコマンドを実行します。echo "10.15.1.2/32" >> /etc/ipsec.d/policies/clear

# echo "10.15.1.2/32" >> /etc/ipsec.d/policies/clearCopy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/ipsec.d/policiesディレクトリーのファイルは、各新規ノードのテンプレートから作成することも、Puppet または Ansible を使用してプロビジョニングすることもできます。すべてのノードでは、例外のリストが同じか、異なるトラフィックフローが期待される点に注意してください。したがって、あるノードで IPsec が必要になり、別のノードで IPsec を使用できないために、ノード間の通信ができない場合もあります。

ノードを再起動して、設定したメッシュに追加します。

systemctl restart ipsec

# systemctl restart ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow - DHCP またはステートレスアドレス自動設定 (SLAAC) が設定されたネットワークでこのホストを使用すると、接続がリダイレクトされる危険性があります。詳細と軽減策は、接続がトンネルを回避しないように VPN 接続を専用ルーティングテーブルに割り当てる を参照してください。

検証

pingコマンドを使用して IPsec トンネルを開きます。ping <nodeYYY>

# ping <nodeYYY>Copy to Clipboard Copied! Toggle word wrap Toggle overflow インポートされた証明書を含む NSS データベースを表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow ノード上の開いているトンネルを確認します。

ipsec trafficstatus

# ipsec trafficstatus 006 #2: "private#10.15.0.0/16"[1] ...<nodeYYY>, type=ESP, add_time=1691399301, inBytes=512, outBytes=512, maxBytes=2^63B, id='C=US, ST=NC, O=Example Organization, CN=east'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.8. FIPS 準拠の IPsec VPN のデプロイ

Libreswan を使用して、FIPS 準拠の IPsec VPN ソリューションをデプロイできます。これを行うには、FIPS モードの Libreswan で使用できる暗号化アルゴリズムと無効になっている暗号化アルゴリズムを特定します。

前提条件

-

AppStreamリポジトリーが有効になっている。

手順

libreswanパッケージをインストールします。yum install libreswan

# yum install libreswanCopy to Clipboard Copied! Toggle word wrap Toggle overflow Libreswan を再インストールする場合は、古い NSS データベースを削除します。

systemctl stop ipsec rm /etc/ipsec.d/*db

# systemctl stop ipsec # rm /etc/ipsec.d/*dbCopy to Clipboard Copied! Toggle word wrap Toggle overflow ipsecサービスを開始して有効にし、システムの起動時にサービスを自動的に開始できるようにします。systemctl enable ipsec --now

# systemctl enable ipsec --nowCopy to Clipboard Copied! Toggle word wrap Toggle overflow ファイアウォールで、

ipsecサービスを追加して、IKE プロトコル、ESP プロトコル、および AH プロトコルの500および4500UDP ポートを許可するように設定します。firewall-cmd --add-service="ipsec" firewall-cmd --runtime-to-permanent

# firewall-cmd --add-service="ipsec" # firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow システムを FIPS モードに切り替えます。

fips-mode-setup --enable

# fips-mode-setup --enableCopy to Clipboard Copied! Toggle word wrap Toggle overflow システムを再起動して、カーネルを FIPS モードに切り替えます。

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

Libreswan が FIPS モードで実行されていることを確認します。

ipsec whack --fipsstatus

# ipsec whack --fipsstatus 000 FIPS mode enabledCopy to Clipboard Copied! Toggle word wrap Toggle overflow または、

systemdジャーナルでipsecユニットのエントリーを確認します。journalctl -u ipsec

$ journalctl -u ipsec ... Jan 22 11:26:50 localhost.localdomain pluto[3076]: FIPS Product: YES Jan 22 11:26:50 localhost.localdomain pluto[3076]: FIPS Kernel: YES Jan 22 11:26:50 localhost.localdomain pluto[3076]: FIPS Mode: YESCopy to Clipboard Copied! Toggle word wrap Toggle overflow FIPS モードで使用可能なアルゴリズムを表示するには、次のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow FIPS モードで無効化されたアルゴリズムをクエリーするには、次のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow FIPS モードで許可されているすべてのアルゴリズムと暗号のリストを表示するには、次のコマンドを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.9. パスワードによる IPsec NSS データベースの保護

デフォルトでは、IPsec サービスは、初回起動時に空のパスワードを使用して Network Security Services (NSS) データベースを作成します。セキュリティーを強化するために、パスワード保護を追加できます。

以前の RHEL 6.6 リリースでは、NSS 暗号化ライブラリーが FIPS 140-2 Level 2 標準で認定されているため、FIPS 140-2 要件を満たすパスワードで IPsec NSS データベースを保護する必要がありました。RHEL 8 では、この規格の NIST 認定 NSS がこの規格のレベル 1 に認定されており、このステータスではデータベースのパスワード保護は必要ありません。

前提条件

-

/etc/ipsec.d/ディレクトリーに NSS データベースファイルが含まれます。

手順

Libreswan の

NSSデータベースのパスワード保護を有効にします。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 前の手順で設定したパスワードを含む

/etc/ipsec.d/nsspasswordファイルを作成します。以下はその例です。cat /etc/ipsec.d/nsspassword NSS Certificate DB:_<password>_

# cat /etc/ipsec.d/nsspassword NSS Certificate DB:_<password>_Copy to Clipboard Copied! Toggle word wrap Toggle overflow nsspasswordファイルは次の構文を使用します。<token_1>:<password1> <token_2>:<password2>

<token_1>:<password1> <token_2>:<password2>Copy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトの NSS ソフトウェアトークンは

NSS Certificate DBです。システムが FIPS モードで実行し場合は、トークンの名前がNSS FIPS 140-2 Certificate DBになります。選択したシナリオに応じて、

nsspasswordファイルの完了後にipsecサービスを起動または再起動します。systemctl restart ipsec

# systemctl restart ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

NSS データベースに空でないパスワードを追加した後に、

ipsecサービスが実行中であることを確認します。systemctl status ipsec

# systemctl status ipsec ● ipsec.service - Internet Key Exchange (IKE) Protocol Daemon for IPsec Loaded: loaded (/usr/lib/systemd/system/ipsec.service; enabled; vendor preset: disable> Active: active (running)...Copy to Clipboard Copied! Toggle word wrap Toggle overflow Journalログに初期化が成功したことを確認するエントリーが含まれていることを確認します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.10. TCP を使用するように IPsec VPN を設定

Libreswan は、RFC 8229 で説明されているように、IKE パケットおよび IPsec パケットの TCP カプセル化に対応します。この機能により、UDP 経由でトラフィックが転送されないように、IPsec VPN をネットワークに確立し、セキュリティーのペイロード (ESP) を強化できます。フォールバックまたはメインの VPN トランスポートプロトコルとして TCP を使用するように VPN サーバーおよびクライアントを設定できます。TCP カプセル化にはパフォーマンスコストが大きくなるため、UDP がシナリオで永続的にブロックされている場合に限り、TCP を主な VPN プロトコルとして使用してください。

前提条件

- リモートアクセス VPN が設定されている。

手順

config setupセクションの/etc/ipsec.confファイルに以下のオプションを追加します。listen-tcp=yes

listen-tcp=yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow UDP で最初の試行に失敗した場合に TCP カプセル化をフォールバックオプションとして使用するには、クライアントの接続定義に以下の 2 つのオプションを追加します。

enable-tcp=fallback tcp-remoteport=4500

enable-tcp=fallback tcp-remoteport=4500Copy to Clipboard Copied! Toggle word wrap Toggle overflow または、UDP を永続的にブロックしている場合は、クライアントの接続設定で以下のオプションを使用します。

enable-tcp=yes tcp-remoteport=4500

enable-tcp=yes tcp-remoteport=4500Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.11. IPsec 接続を高速化するために、ESP ハードウェアオフロードの自動検出と使用を設定

Encapsulating Security Payload (ESP) をハードウェアにオフロードすると、Ethernet で IPsec 接続が加速します。デフォルトでは、Libreswan は、ハードウェアがこの機能に対応しているかどうかを検出するため、ESP ハードウェアのオフロードを有効にします。機能が無効になっているか、明示的に有効になっている場合は、自動検出に戻すことができます。

前提条件

- ネットワークカードは、ESP ハードウェアオフロードに対応します。

- ネットワークドライバーは、ESP ハードウェアのオフロードに対応します。

- IPsec 接続が設定され、動作する。

手順

-

ESP ハードウェアオフロードサポートの自動検出を使用する接続の

/etc/ipsec.d/ディレクトリーにある Libreswan 設定ファイルを編集します。 -

接続の設定で

nic-offloadパラメーターが設定されていないことを確認します。 nic-offloadを削除した場合は、ipsecを再起動します。systemctl restart ipsec

# systemctl restart ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

IPsec 接続が使用するイーサネットデバイスの

tx_ipsecおよびrx_ipsecカウンターを表示します。ethtool -S enp1s0 | grep -E "_ipsec"

# ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 10 rx_ipsec: 10Copy to Clipboard Copied! Toggle word wrap Toggle overflow IPsec トンネルを介してトラフィックを送信します。たとえば、リモート IP アドレスに ping します。

ping -c 5 remote_ip_address

# ping -c 5 remote_ip_addressCopy to Clipboard Copied! Toggle word wrap Toggle overflow イーサネットデバイスの

tx_ipsecおよびrx_ipsecカウンターを再度表示します。ethtool -S enp1s0 | grep -E "_ipsec"

# ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 15 rx_ipsec: 15Copy to Clipboard Copied! Toggle word wrap Toggle overflow カウンターの値が増えると、ESP ハードウェアオフロードが動作します。

5.12. IPsec 接続を加速化するためにボンディングでの ESP ハードウェアオフロードの設定

Encapsulating Security Payload (ESP) をハードウェアにオフロードすると、IPsec 接続が加速します。フェイルオーバーの理由でネットワークボンディングを使用する場合、ESP ハードウェアオフロードを設定する要件と手順は、通常のイーサーネットデバイスを使用する要件と手順とは異なります。たとえば、このシナリオでは、ボンディングでオフロードサポートを有効にし、カーネルはボンディングのポートに設定を適用します。

前提条件

-

ボンディングのすべてのネットワークカードが、ESP ハードウェアオフロードをサポートしている。各ボンディングポートがこの機能をサポートしているかどうかを確認するには、

ethtool -k <interface_name> | grep "esp-hw-offload"コマンドを使用します。 - ボンディングが設定されており動作する。

-

ボンディングで

active-backupモードを使用している。ボンディングドライバーは、この機能の他のモードはサポートしていません。 - IPsec 接続が設定され、動作する。

手順

ネットワークボンディングで ESP ハードウェアオフロードのサポートを有効にします。

nmcli connection modify bond0 ethtool.feature-esp-hw-offload on

# nmcli connection modify bond0 ethtool.feature-esp-hw-offload onCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドにより、

bond0接続での ESP ハードウェアオフロードのサポートが有効になります。bond0接続を再度アクティブにします。nmcli connection up bond0

# nmcli connection up bond0Copy to Clipboard Copied! Toggle word wrap Toggle overflow ESP ハードウェアオフロードに使用すべき接続の

/etc/ipsec.d/ディレクトリーにある Libreswan 設定ファイルを編集し、nic-offload=yesステートメントを接続エントリーに追加します。conn example ... nic-offload=yesconn example ... nic-offload=yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow ipsecサービスを再起動します。systemctl restart ipsec

# systemctl restart ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

検証方法は、カーネルのバージョンやドライバーなど、さまざまな要素によって異なります。たとえば、一部のドライバーはカウンターを備えていますが、その名前はさまざまです。詳細は、お使いのネットワークドライバーのドキュメントを参照してください。

次の検証手順は、Red Hat Enterprise Linux 8 上の ixgbe ドライバーに対して使用できます。

ボンディングのアクティブなポートを表示します。

grep "Currently Active Slave" /proc/net/bonding/bond0

# grep "Currently Active Slave" /proc/net/bonding/bond0 Currently Active Slave: enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow アクティブなポートの

tx_ipsecカウンターおよびrx_ipsecカウンターを表示します。ethtool -S enp1s0 | grep -E "_ipsec"

# ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 10 rx_ipsec: 10Copy to Clipboard Copied! Toggle word wrap Toggle overflow IPsec トンネルを介してトラフィックを送信します。たとえば、リモート IP アドレスに ping します。

ping -c 5 remote_ip_address

# ping -c 5 remote_ip_addressCopy to Clipboard Copied! Toggle word wrap Toggle overflow アクティブなポートの

tx_ipsecカウンターおよびrx_ipsecカウンターを再度表示します。ethtool -S enp1s0 | grep -E "_ipsec"

# ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 15 rx_ipsec: 15Copy to Clipboard Copied! Toggle word wrap Toggle overflow カウンターの値が増えると、ESP ハードウェアオフロードが動作します。

5.13. RHEL システムロールを使用して IPsec VPN 接続を設定する

仮想プライベートネットワーク (VPN) を使用すると、インターネットなどの信頼できないネットワーク上で、セキュアで暗号化されたトンネルを確立できます。このようなトンネルにより、転送中のデータの機密性と整合性が確保されます。一般的なユースケースとしては、支社と本社を接続することなどが挙げられます。

vpn RHEL システムロールを使用すると、Libreswan IPsec VPN 設定の作成プロセスを自動化できます。

vpn RHEL システムロールで作成できるのは、事前共有鍵 (PSK) または証明書を使用してピアを相互に認証する VPN 設定だけです。

5.13.1. vpn RHEL システムロールを使用して PSK 認証による IPsec ホスト間 VPN を設定する

ホスト間 VPN は、2 つのデバイス間に直接的で安全な暗号化された接続を確立し、アプリケーションがインターネットなどの安全でないネットワーク経由で安全に通信できるようにします。

認証の場合、事前共有鍵 (PSK) は、2 つのピアのみが知っている単一の共有秘密を使用する簡単な方法です。このアプローチは設定が簡単で、デプロイメントの容易さが優先される基本的なセットアップに最適です。ただし、キーは厳重に秘密にしておく必要があります。キーにアクセスできる攻撃者は接続を危険にさらす可能性があります。

vpn RHEL システムロールを使用すると、PSK 認証による IPsec ホスト間接続を作成するプロセスを自動化できます。デフォルトでは、このロールはトンネルベースの VPN を作成します。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

hosts: <list>VPN を設定するピアを含む YAML ディクショナリーを定義します。エントリーが Ansible 管理対象ノードでない場合は、

hostnameパラメーターに完全修飾ドメイン名 (FQDN) または IP アドレスを指定する必要があります。次に例を示します。... - hosts: ... external-host.example.com: hostname: 192.0.2.1... - hosts: ... external-host.example.com: hostname: 192.0.2.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow このロールは、各管理対象ノード上の VPN 接続を設定します。接続の名前は

<peer_A>-to-<peer_B>です (例:managed-node-01.example.com-to-managed-node-02.example.com)。このロールは、外部 (管理対象外) ノード上で Libreswan を設定することはできないことに注意してください。そのようなピアでは手動で設定を作成する必要があります。auth_method: psk-

ピア間の PSK 認証を有効にします。ロールはコントロールノードで

opensslを使用して PSK を作成します。 auto: <startup_method>-

接続の起動方法を指定します。有効な値は

add、ondemand、start、およびignoreです。詳細は、Libreswan がインストールされているシステム上のipsec.conf(5)man ページを参照してください。この変数のデフォルト値は null です。この値は自動起動操作を実行しないことを示します。 vpn_manage_firewall: true-

ロールにより、管理対象ノード上の

firewalldサービスで必要なポートを開くことを指定します。 vpn_manage_selinux: true- ロールにより、IPsec ポートに必要な SELinux ポートタイプを設定することを指定します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.vpn/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

接続が正常に開始されたことを確認します。次に例を示します。

ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "managed-node-01.example.com-to-managed-node-02.example.com"'

# ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "managed-node-01.example.com-to-managed-node-02.example.com"' ... 006 #3: "managed-node-01.example.com-to-managed-node-02.example.com", type=ESP, add_time=1741857153, inBytes=38622, outBytes=324626, maxBytes=2^63B, id='@managed-node-02.example.com'Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、VPN 接続がアクティブでないと成功しないことに注意してください。Playbook 内の

auto変数をstart以外の値に設定する場合は、まず管理対象ノードで接続を手動でアクティブ化する必要がある場合があります。

5.13.2. vpn RHEL システムロールを使用して、個別のデータプレーンとコントロールプレーンおよび PSK 認証による IPsec ホスト間 VPN を設定する

ホスト間 VPN は、2 つのデバイス間に直接的で安全な暗号化された接続を確立し、アプリケーションがインターネットなどの安全でないネットワーク経由で安全に通信できるようにします。

認証の場合、事前共有鍵 (PSK) は、2 つのピアのみが知っている単一の共有秘密を使用する簡単な方法です。このアプローチは設定が簡単で、デプロイメントの容易さが優先される基本的なセットアップに最適です。ただし、キーは厳重に秘密にしておく必要があります。キーにアクセスできる攻撃者は接続を危険にさらす可能性があります。

たとえば、制御メッセージが傍受されたり妨害されたりするリスクを最小限に抑えてセキュリティーを強化するために、データトラフィックと制御トラフィックの両方に個別の接続を設定できます。vpn RHEL システムロールを使用すると、個別のデータプレーンとコントロールプレーンおよび PSK 認証を使用して IPsec ホスト間接続を作成するプロセスを自動化できます。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

hosts: <list>VPN を設定するホストを含む YAML ディクショナリーを定義します。接続の名前は

<name>-<IP_address_A>-to-<IP_address_B>です (例:control_plane_vpn-203.0.113.1-to-198.51.100.2)。このロールは、各管理対象ノード上の VPN 接続を設定します。このロールは、外部 (管理対象外) ノード上で Libreswan を設定することはできないことに注意してください。そのようなホストでは手動で設定を作成する必要があります。

auth_method: psk-

ホスト間の PSK 認証を有効にします。ロールはコントロールノードで

opensslを使用して事前共有鍵を作成します。 auto: <startup_method>-

接続の起動方法を指定します。有効な値は

add、ondemand、start、およびignoreです。詳細は、Libreswan がインストールされているシステム上のipsec.conf(5)man ページを参照してください。この変数のデフォルト値は null です。この値は自動起動操作を実行しないことを示します。 vpn_manage_firewall: true-

ロールにより、管理対象ノード上の

firewalldサービスで必要なポートを開くことを指定します。 vpn_manage_selinux: true- ロールにより、IPsec ポートに必要な SELinux ポートタイプを設定することを指定します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.vpn/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

接続が正常に開始されたことを確認します。次に例を示します。

ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "control_plane_vpn-203.0.113.1-to-198.51.100.2"'

# ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "control_plane_vpn-203.0.113.1-to-198.51.100.2"' ... 006 #3: "control_plane_vpn-203.0.113.1-to-198.51.100.2", type=ESP, add_time=1741860073, inBytes=0, outBytes=0, maxBytes=2^63B, id='198.51.100.2'Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、VPN 接続がアクティブでないと成功しないことに注意してください。Playbook 内の

auto変数をstart以外の値に設定する場合は、まず管理対象ノードで接続を手動でアクティブ化する必要がある場合があります。

5.13.3. RHEL システムロール vpn を使用して PSK 認証による IPsec サイト間 VPN を設定する

サイト間 VPN は、2 つの異なるネットワーク間に安全な暗号化トンネルを確立し、インターネットなどの安全でないパブリックネットワークを介してそれらをシームレスにリンクします。たとえば、これにより、支社のデバイスはすべて同じローカルネットワークの一部であるかのように、企業本社のリソースにアクセスできるようになります。

認証の場合、事前共有鍵 (PSK) は、2 つのピアのみが知っている単一の共有秘密を使用する簡単な方法です。このアプローチは設定が簡単で、デプロイメントの容易さが優先される基本的なセットアップに最適です。ただし、キーは厳重に秘密にしておく必要があります。キーにアクセスできる攻撃者は接続を危険にさらす可能性があります。

vpn RHEL システムロールを使用すると、PSK 認証による IPsec サイト間接続の作成プロセスを自動化できます。デフォルトでは、このロールはトンネルベースの VPN を作成します。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

hosts: <list>VPN を設定するゲートウェイを含む YAML 辞書を定義します。エントリーが Ansible 管理ノードでない場合は、

ホスト名パラメーターにその完全修飾ドメイン名 (FQDN) または IP アドレスを指定する必要があります。次に例を示します。... - hosts: ... external-host.example.com: hostname: 192.0.2.1... - hosts: ... external-host.example.com: hostname: 192.0.2.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow このロールは、各管理対象ノード上の VPN 接続を設定します。接続の名前は

<gateway_A> -to- <gateway_B>です (例:managed-node-01.example.com-to-managed-node-02.example.com)。このロールは、外部 (管理対象外) ノード上で Libreswan を設定することはできないことに注意してください。そのようなピアでは手動で設定を作成する必要があります。subnets: <yaml_list_of_subnets>- トンネルを介して接続されるサブネットを Classless Inter-Domain Routing (CIDR) 形式で定義します。

auth_method: psk-

ピア間の PSK 認証を有効にします。ロールはコントロールノードで

opensslを使用して PSK を作成します。 auto: <startup_method>-

接続の起動方法を指定します。有効な値は

add、ondemand、start、およびignoreです。詳細は、Libreswan がインストールされているシステム上のipsec.conf(5)man ページを参照してください。この変数のデフォルト値は null です。この値は自動起動操作を実行しないことを示します。 vpn_manage_firewall: true-

ロールにより、管理対象ノード上の

firewalldサービスで必要なポートを開くことを指定します。 vpn_manage_selinux: true- ロールにより、IPsec ポートに必要な SELinux ポートタイプを設定することを指定します。

Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.vpn/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

接続が正常に開始されたことを確認します。次に例を示します。

ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "managed-node-01.example.com-to-managed-node-02.example.com"'

# ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "managed-node-01.example.com-to-managed-node-02.example.com"' ... 006 #3: "managed-node-01.example.com-to-managed-node-02.example.com", type=ESP, add_time=1741857153, inBytes=38622, outBytes=324626, maxBytes=2^63B, id='@managed-node-02.example.com'Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、VPN 接続がアクティブでないと成功しないことに注意してください。Playbook 内の

auto変数をstart以外の値に設定する場合は、まず管理対象ノードで接続を手動でアクティブ化する必要がある場合があります。

5.13.4. vpn RHEL システムロールを使用して証明書ベースの認証による IPsec メッシュ VPN を設定する

IPsec メッシュは、すべてのサーバーが他のすべてのサーバーと安全かつ直接通信できる、完全に相互接続されたネットワークを作成します。これは、複数のデータセンターやクラウドプロバイダーにまたがる分散データベースクラスターや高可用性環境に最適です。各サーバーペア間に直接暗号化されたトンネルを確立することで、中央のボトルネックのない安全な通信が保証されます。

認証には、認証局 (CA) によって管理されるデジタル証明書を使用すると、非常に安全でスケーラブルなソリューションが提供されます。メッシュ内の各ホストは、信頼できる CA によって署名された証明書を提示します。この方法は、強力で検証可能な認証を提供し、ユーザー管理を簡素化します。アクセスは CA で集中的に許可または取り消すことができ、Libreswan は各証明書を証明書失効リスト (CRL) と照合してこれを強制し、リストに証明書がある場合はアクセスを拒否します。

vpn RHEL システムロールを使用すると、証明書ベースの認証による管理対象ノード間の VPN メッシュの設定を自動化できます。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。 各管理対象ノード用に PKCS #12 ファイルを用意した。

各ファイルには次のものを含めます。

- サーバーの秘密鍵

- サーバー証明書

- CA 証明書

- 中間証明書 (必要な場合)

-

ファイル名は

<managed_node_name_as_in_the_inventory>.p12とします。 - ファイルは Playbook と同じディレクトリーに保存します。

サーバー証明書には次のフィールドを含めます。

-

Extended Key Usage (EKU) を

TLS Web Server Authenticationに設定します。 - コモンネーム (CN) またはサブジェクト代替名 (SAN) を、ホストの完全修飾ドメイン名 (FQDN) に設定します。

- X509v3 CRL 配布ポイントには、証明書失効リスト (CRL) への URL が含まれています。

-

Extended Key Usage (EKU) を

手順

~/inventoryファイルを編集し、cert_name変数を追加します。managed-node-01.example.com cert_name=managed-node-01.example.com managed-node-02.example.com cert_name=managed-node-02.example.com managed-node-03.example.com cert_name=managed-node-03.example.com