2.2. SBOM をダウンロードまたは表示するための OpenShift Pipeline の設定

PipelineRun の詳細ページには、ソフトウェア部品表 (SBOM) をダウンロードまたは表示するオプションが用意されており、サプライチェーン内の透明性と制御が強化されます。SBOM には、コンポーネントが使用するすべてのソフトウェアライブラリーがリストされます。これらのライブラリーは、特定の機能を有効にしたり、開発を容易にしたりすることができます。

SBOM を使用すると、ソフトウェアの構成をより深く理解し、脆弱性を特定し、発生する可能性のあるセキュリティー問題の影響を評価できます。

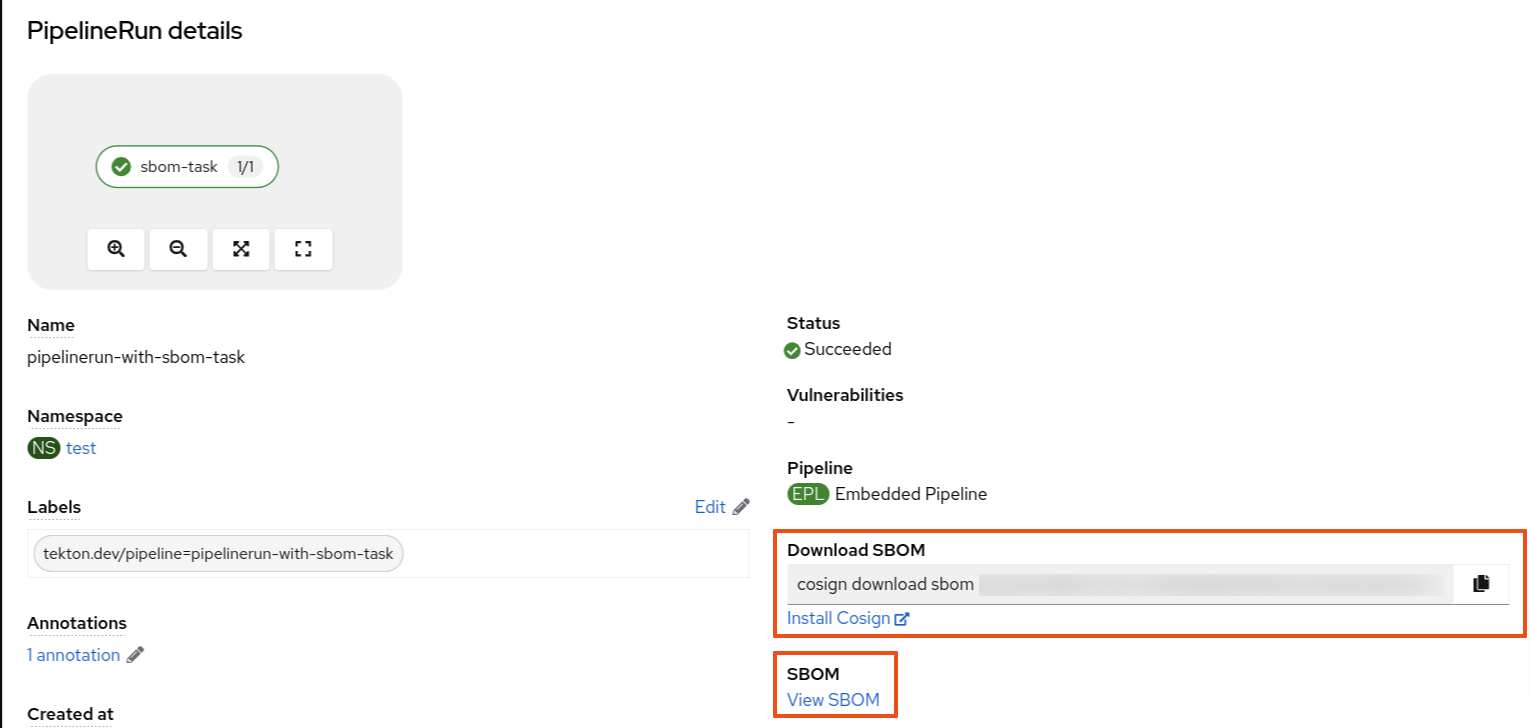

図2.4 SBOM をダウンロードまたは表示するオプション

前提条件

- Web コンソールにログイン している。

- OpenShift Container Platform でアプリケーションおよび他のワークロードを作成するための適切なプロジェクト内の ロールおよび権限 がある。

手順

- 開発者 または 管理者 のパースペクティブで、SBOM を視覚的に表現する関連プロジェクトに切り替えます。

SBOM 情報を表示またはダウンロードするには、次の形式でタスクを追加します。

SBOM タスクの例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 新しく作成された SBOM タスクを参照するようにパイプラインを更新します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 影響を受ける OpenShift Pipeline を再実行します。

2.2.1. Web UI での SBOM の表示

前提条件

- SBOM をダウンロードまたは表示するために OpenShift Pipeline を設定している。

手順

- アクティビティー→PipelineRuns タブに移動します。

- SBOM を表示するプロジェクトには、最新のパイプライン実行を選択します。

PipelineRunの詳細ページで、SBOM の表示 を選択します。-

Web ブラウザーを使用すると、ソフトウェアサプライチェーンの脆弱性を示す用語を SBOM ですぐに検索できます。たとえば、

log4jを検索してみてください。 - SBOM をダウンロードするには Download を選択し、全画面で表示するには Expand を選択できます。

-

Web ブラウザーを使用すると、ソフトウェアサプライチェーンの脆弱性を示す用語を SBOM ですぐに検索できます。たとえば、

2.2.2. CLI での SBOM のダウンロード

前提条件

- Cosign CLI ツールがインストールされている。Cosign ツールのインストールについては、Cosign の Sigstore ドキュメント を参照してください。

- SBOM をダウンロードまたは表示するために OpenShift Pipeline を設定している。

手順

- ターミナルを開き、開発者 または 管理者 のパースペクティブにログインして、関連するプロジェクトに切り替えます。

OpenShift Web コンソールから、

download sbomコマンドをコピーし、ターミナルで実行します。cosign コマンドの例

cosign download sbom quay.io/<workspace>/user-workload@sha256

$ cosign download sbom quay.io/<workspace>/user-workload@sha256Copy to Clipboard Copied! Toggle word wrap Toggle overflow (オプション) 完全な SBOM を検索可能な形式で表示するには、次のコマンドを実行して出力をリダイレクトします。

cosign コマンドの例

cosign download sbom quay.io/<workspace>/user-workload@sha256 > sbom.txt

$ cosign download sbom quay.io/<workspace>/user-workload@sha256 > sbom.txtCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.2.3. SBOM の確認

SBOM では、次の抜粋例に示すように、プロジェクトが使用する各ライブラリーの 4 つの特性を確認できます。

- 作成者または公開者

- 名前

- バージョン

- ライセンス

この情報は、個々のライブラリーが安全なソースからのものであり、更新済みで、コンプライアンスに準拠したものであることを確認するのに役立ちます。

SBOM の例