1.2. スタンドアロン Red Hat Quay デプロイメント用の SSL/TLS の設定

スタンドアロンの Red Hat Quay デプロイメントの場合、コマンドラインインターフェイスを使用し、config.yaml ファイルを手動で更新して、SSL/TLS 証明書を設定する必要があります。

1.2.1. コマンドラインインターフェイスを使用してカスタム SSL/TLS 証明書を設定する

SSL/TLS は、コマンドラインインターフェイス (CLI) を使用して config.yaml ファイルを手動で更新することで設定する必要があります。

前提条件

- 認証局を作成して証明書に署名している。

手順

証明書ファイルとプライマリーキーファイルを設定ディレクトリーにコピーして、それぞれ

ssl.certとssl.keyという名前が付けられていることを確認します。cp ~/ssl.cert ~/ssl.key /path/to/configuration_directory

cp ~/ssl.cert ~/ssl.key /path/to/configuration_directoryCopy to Clipboard Copied! Toggle word wrap Toggle overflow 次のコマンドを入力して、設定ディレクトリーに移動します。

cd /path/to/configuration_directory

$ cd /path/to/configuration_directoryCopy to Clipboard Copied! Toggle word wrap Toggle overflow config.yamlファイルを編集し、Red Hat Quay で SSL/TLS を処理するように指定します。config.yamlファイルの例# ... SERVER_HOSTNAME: <quay-server.example.com> ... PREFERRED_URL_SCHEME: https # ...

# ... SERVER_HOSTNAME: <quay-server.example.com> ... PREFERRED_URL_SCHEME: https # ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: 次のコマンドを入力して、

rootCA.pemファイルの内容をssl.certファイルの末尾に追加します。cat rootCA.pem >> ssl.cert

$ cat rootCA.pem >> ssl.certCopy to Clipboard Copied! Toggle word wrap Toggle overflow 次のコマンドを入力して、

Quayコンテナーを停止します。sudo podman stop <quay_container_name>

$ sudo podman stop <quay_container_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 次のコマンドを入力してレジストリーを再起動します。

sudo podman run -d --rm -p 80:8080 -p 443:8443 \ --name=quay \ -v $QUAY/config:/conf/stack:Z \ -v $QUAY/storage:/datastorage:Z \ registry.redhat.io/quay/quay-rhel8:v3.13.5

$ sudo podman run -d --rm -p 80:8080 -p 443:8443 \ --name=quay \ -v $QUAY/config:/conf/stack:Z \ -v $QUAY/storage:/datastorage:Z \ registry.redhat.io/quay/quay-rhel8:v3.13.5Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.2.2. 認証局を信頼するように Podman を設定する

Podman は、/etc/containers/certs.d/ と /etc/docker/certs.d/ の 2 つのパスを使用して認証局 (CA) ファイルを検出します。CA を信頼するように Podman を設定するには、次の手順を使用します。

手順

ルート CA ファイルを

/etc/containers/certs.d/または/etc/docker/certs.d/のいずれかにコピーします。サーバーのホスト名によって決定される正確なパスを使用し、ファイルにca.crtという名前を付けます。sudo cp rootCA.pem /etc/containers/certs.d/quay-server.example.com/ca.crt

$ sudo cp rootCA.pem /etc/containers/certs.d/quay-server.example.com/ca.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat Quay レジストリーにログインするときに

--tls-verify=falseオプションを使用する必要がなくなったことを確認します。sudo podman login quay-server.example.com

$ sudo podman login quay-server.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

Login Succeeded!

Login Succeeded!Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.2.3. 認証局を信頼するようにシステムを設定

認証局を信頼するようにシステムを設定するには、次の手順を使用します。

手順

次のコマンドを入力して、

rootCA.pemファイルをシステム全体の統合トラストストアにコピーします。sudo cp rootCA.pem /etc/pki/ca-trust/source/anchors/

$ sudo cp rootCA.pem /etc/pki/ca-trust/source/anchors/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 次のコマンドを入力して、システム全体のトラストストア設定を更新します。

sudo update-ca-trust extract

$ sudo update-ca-trust extractCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション:

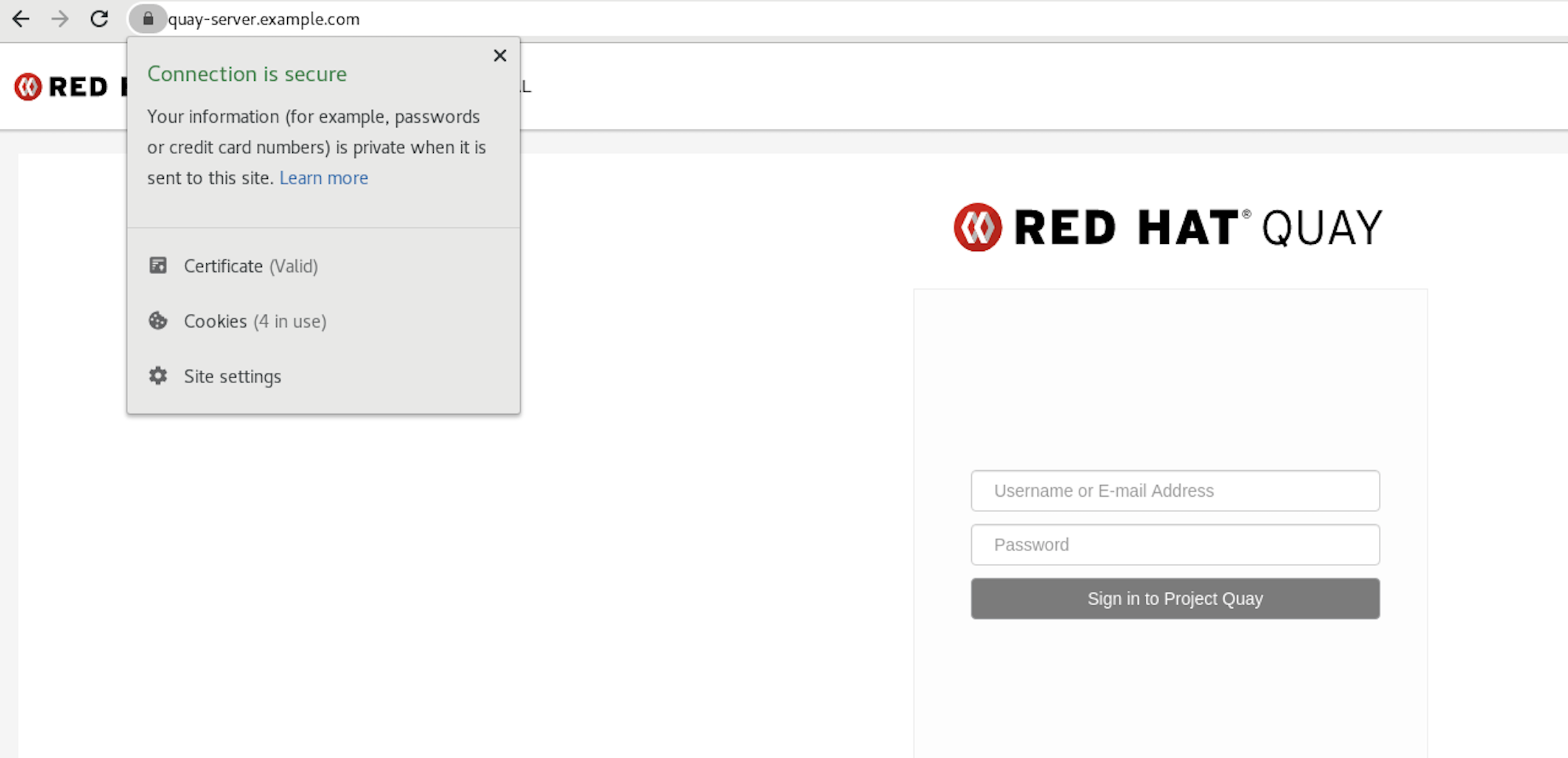

trust listコマンドを使用して、Quayサーバーが設定されていることを確認できます。trust list | grep quay label: quay-server.example.com$ trust list | grep quay label: quay-server.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow https://quay-server.example.comでレジストリーを参照すると、接続が安全であることを示すロックアイコンが表示されます。

rootCA.pemファイルをシステム全体の信頼から削除するには、ファイルを削除して設定を更新します。sudo rm /etc/pki/ca-trust/source/anchors/rootCA.pem

$ sudo rm /etc/pki/ca-trust/source/anchors/rootCA.pemCopy to Clipboard Copied! Toggle word wrap Toggle overflow sudo update-ca-trust extract

$ sudo update-ca-trust extractCopy to Clipboard Copied! Toggle word wrap Toggle overflow trust list | grep quay

$ trust list | grep quayCopy to Clipboard Copied! Toggle word wrap Toggle overflow

詳細は、RHEL 9 のドキュメントの 共有システム証明書の使用 を参照してください。