4.8. Ceph Object Gateway의 고가용성

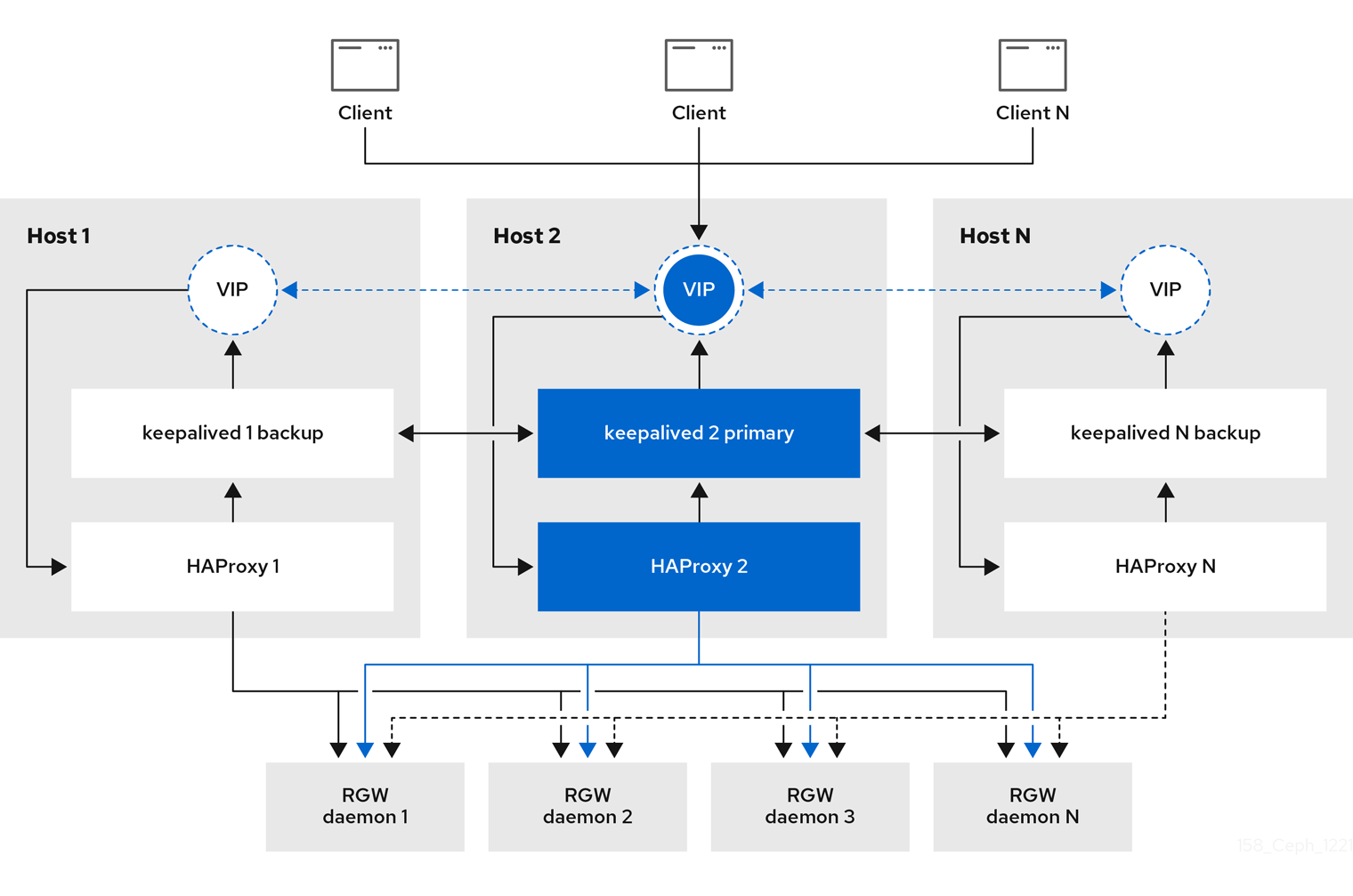

스토리지 관리자는 Ceph Object Gateway의 많은 인스턴스를 단일 영역에 할당할 수 있습니다. 이를 통해 부하, 즉 동일한 영역 그룹 및 영역이 증가함에 따라 확장할 수 있지만 고가용성 프록시를 사용하기 위해 페더레이션 아키텍처가 필요하지 않습니다. 각 Ceph Object Gateway 데몬에는 자체 IP 주소가 있으므로 ingress 서비스를 사용하여 여러 Ceph Object Gateway 데몬 또는 노드에서 부하를 분산할 수 있습니다. 수신 서비스는 Ceph Object Gateway 환경의 HAProxy 및 keepalived 데몬을 관리합니다. HAProxy 서버에서 HTTPS 트래픽을 종료하고 Ceph Object Gateway의 HAProxy 서버와 Beast 프런트 엔드 웹 서버 인스턴스 간에 HTTP를 사용할 수도 있습니다.

사전 요구 사항

- 다른 호스트에서 실행 중인 두 개 이상의 Ceph Object Gateway 데몬.

-

다른 호스트에서 실행되는

수신서비스의 두 개 이상의 인스턴스 용량.

4.8.1. 고가용성 서비스

수신 서비스는 Ceph Object Gateway에 고가용성 엔드포인트를 제공합니다. 수신 서비스는 필요에 따라 원하는 수의 호스트에 배포할 수 있습니다. Red Hat은 각 서버가 수신 서비스로 구성된 Red Hat Enterprise Linux 서버를 두 개 이상 지원하는 것이 좋습니다. 최소 구성 옵션 세트로 HA(고가용성) 서비스를 실행할 수 있습니다. Ceph 오케스트레이터는 유동 가상 IP 주소로 로드 밸런싱을 제공하여 haproxy 및 keepalived 데몬을 관리하는 수신 서비스를 배포합니다. 활성 haproxy 는 모든 Ceph Object Gateway 요청을 사용 가능한 모든 Ceph Object Gateway 데몬에 배포합니다.

가상 IP 주소는 기본 호스트라고 하는 수신 호스트 중 하나에 자동으로 구성됩니다. Ceph 오케스트레이터는 동일한 서브넷의 일부로 구성된 기존 IP 주소를 기반으로 첫 번째 네트워크 인터페이스를 선택합니다. 가상 IP 주소가 동일한 서브넷에 속하지 않는 경우 기존 IP 주소와 일치하도록 Ceph 오케스트레이터의 서브넷 목록을 정의할 수 있습니다. keepalived 데몬과 활성 haproxy 가 기본 호스트에 응답하지 않으면 가상 IP 주소가 백업 호스트로 이동합니다. 이 백업 호스트가 새 기본 호스트가 됩니다.

현재 구성된 IP 주소가 없는 네트워크 인터페이스에서 가상 IP 주소를 구성할 수 없습니다.

SSL(보안 소켓 계층)을 사용하려면 Ceph Object Gateway가 아닌 Ingress 서비스에서 SSL을 종료해야 합니다.

4.8.2. Ceph Object Gateway의 고가용성 구성

Ceph Object Gateway에 대한 HA(고가용성)를 구성하려면 YAML 구성 파일을 작성하고 Ceph 오케스트레이터는 인그레스 서비스의 설치, configuraton 및 관리를 수행합니다. 수신 서비스는 haproxy 및 keepalived 데몬을 사용하여 Ceph Object Gateway의 고가용성을 제공합니다.

사전 요구 사항

-

수신서비스를 설치하기 위해 Red Hat Enterprise Linux 9 이상을 실행하는 최소 두 개의 호스트. - 정상 실행 Red Hat Ceph Storage 클러스터.

- 다른 호스트에서 실행되는 최소 두 개의 Ceph Object Gateway 데몬입니다.

-

Ingress서비스를 실행하는 호스트에 대한 루트 수준 액세스. - 방화벽을 사용하는 경우 HTTP 및 HTTPS 트래픽의 경우 포트 443에 대해 포트 80을 엽니다.

프로세스

새

ingress.yaml파일을 생성합니다.예제

[root@host01 ~] touch ingress.yaml

[root@host01 ~] touch ingress.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 편집할

ingress.yaml파일을 엽니다. 다음 옵션을 추가하고 환경에 적용할 수 있는 값을 추가합니다.구문

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 예제

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Cephadm 쉘을 시작합니다.

예제

cephadm shell --mount ingress.yaml:/var/lib/ceph/radosgw/ingress.yaml

[root@host01 ~]# cephadm shell --mount ingress.yaml:/var/lib/ceph/radosgw/ingress.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 최신

haproxy및keepalived이미지를 구성합니다.구문

ceph config set mgr mgr/cephadm/container_image_haproxy HAPROXY_IMAGE_ID ceph config set mgr mgr/cephadm/container_image_keepalived KEEPALIVED_IMAGE_ID

ceph config set mgr mgr/cephadm/container_image_haproxy HAPROXY_IMAGE_ID ceph config set mgr mgr/cephadm/container_image_keepalived KEEPALIVED_IMAGE_IDCopy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat Enterprise Linux 9

[ceph: root@host01 /]# ceph config set mgr mgr/cephadm/container_image_haproxy registry.redhat.io/rhceph/rhceph-haproxy-rhel9:latest [ceph: root@host01 /]# ceph config set mgr mgr/cephadm/container_image_keepalived registry.redhat.io/rhceph/keepalived-rhel9:latest

[ceph: root@host01 /]# ceph config set mgr mgr/cephadm/container_image_haproxy registry.redhat.io/rhceph/rhceph-haproxy-rhel9:latest [ceph: root@host01 /]# ceph config set mgr mgr/cephadm/container_image_keepalived registry.redhat.io/rhceph/keepalived-rhel9:latestCopy to Clipboard Copied! Toggle word wrap Toggle overflow Ceph 오케스트레이터를 사용하여 새

수신서비스를 설치하고 구성합니다.[ceph: root@host01 /]# ceph orch apply -i /var/lib/ceph/radosgw/ingress.yaml

[ceph: root@host01 /]# ceph orch apply -i /var/lib/ceph/radosgw/ingress.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow Ceph 오케스트레이터가 완료되면 HA 구성을 확인합니다.

수신서비스를 실행하는 호스트에서 가상 IP 주소가 표시되는지 확인합니다.예제

ip addr show

[root@host01 ~]# ip addr showCopy to Clipboard Copied! Toggle word wrap Toggle overflow Ceph 클라이언트에서 Ceph Object Gateway에 연결을 시도합니다.

구문

wget HOST_NAME

wget HOST_NAMECopy to Clipboard Copied! Toggle word wrap Toggle overflow 예제

wget host01.example.com

[root@client ~]# wget host01.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 아래 예제에서와 유사한 콘텐츠가 있는

index.html이 반환되면 Ceph Object Gateway의 HA 구성이 제대로 작동합니다.예제

Copy to Clipboard Copied! Toggle word wrap Toggle overflow