34.10. 다른 포리스트의 서비스에 대한 클라이언트 액세스 문제 해결

IdM(Identity Management)과 AD(Active Directory) 환경 간의 신뢰를 구성한 후 한 도메인의 클라이언트가 다른 도메인의 서비스에 액세스할 수 없는 문제가 발생할 수 있습니다. 다음 다이어그램을 사용하여 문제를 해결합니다.

34.10.1. AD 포리스트 루트 도메인의 호스트가 IdM 서버에서 서비스를 요청하는 경우 정보의 흐름

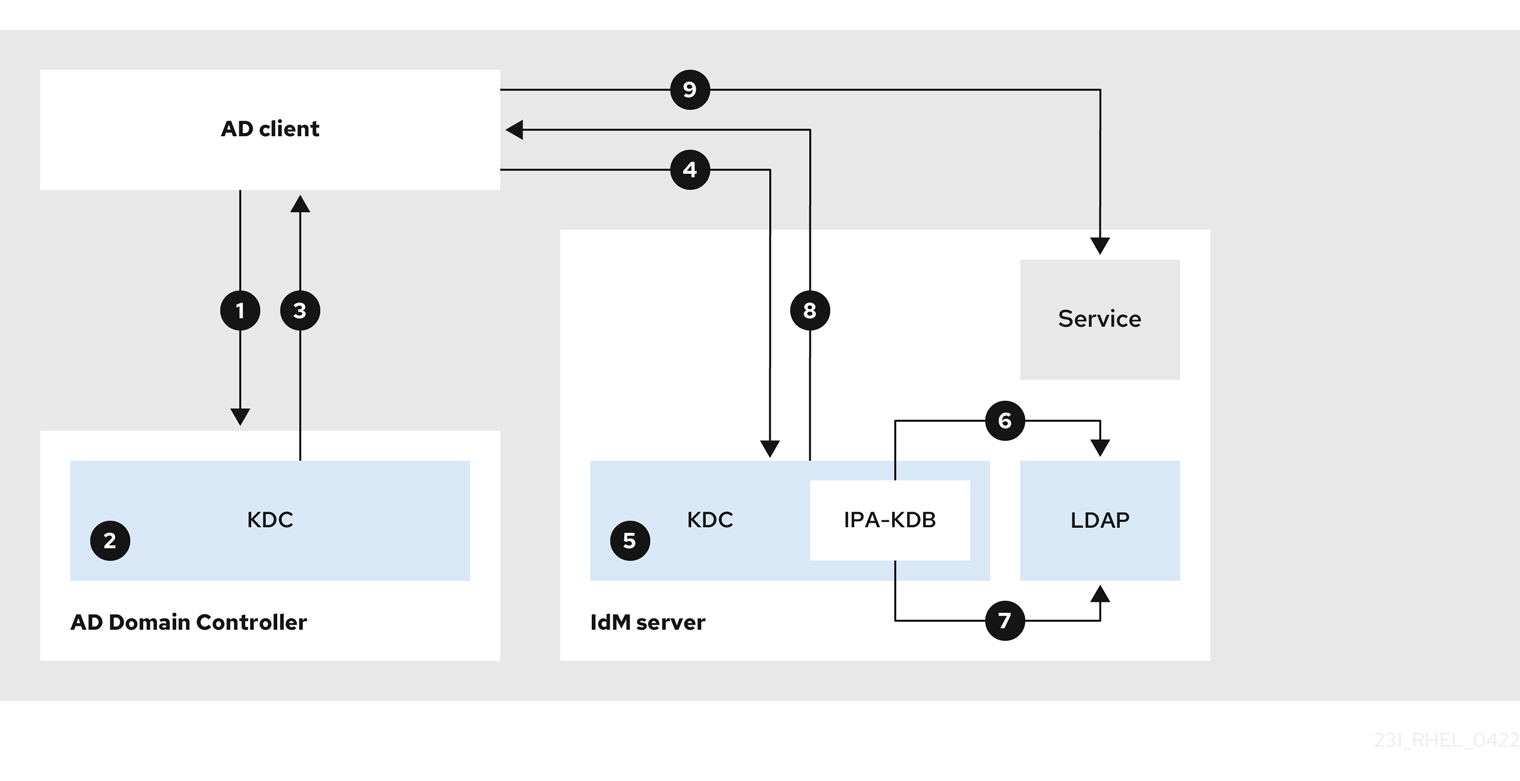

다음 다이어그램에서는 AD(Active Directory) 클라이언트가 IdM(Identity Management) 도메인에서 서비스를 요청할 때 정보의 흐름을 설명합니다.

AD 클라이언트에서 IdM 서비스에 액세스하는 데 문제가 있는 경우 이 정보를 사용하여 문제 해결 작업을 줄이고 문제의 원인을 확인할 수 있습니다.

- AD 클라이언트는 ADKDC(Kerberos Distribution Center)에 연결하여 IdM 도메인에서 TGS 서비스 요청을 수행합니다.

- AD KDC는 서비스가 신뢰할 수 있는 IdM 도메인에 속함을 인식합니다.

- AD KDC는 클라이언트를 신뢰할 수 있는 IdM KDC 참조와 함께 TGT(cross-realm ticket-granting ticket)로 전송합니다.

- AD 클라이언트는 cross-realm TGT를 사용하여 IdM KDC에 티켓을 요청합니다.

- IdM KDC는 교차 영역 TGT로 전송되는 권한 있는 속성 인증서(MS-PAC)의 유효성을 검사합니다.

- IPA-KDB 플러그인은 LDAP 디렉토리를 확인하여 요청된 서비스에 대한 티켓을 받을 수 있는지 확인할 수 있습니다.

- IPA-KDB 플러그인은 MS-PAC를 디코딩하고 데이터를 확인 및 필터링합니다. LDAP 서버에서 조회를 수행하여 로컬 그룹과 같은 추가 정보로 MS-PAC를 보강해야 하는지 확인합니다.

- 그런 다음 IPA-KDB 플러그인은 PAC를 인코딩하고 서명하고 서비스 티켓에 연결한 후 AD 클라이언트에 보냅니다.

- 이제 AD 클라이언트에서 IdM KDC에서 발행한 서비스 티켓을 사용하여 IdM 서비스에 연결할 수 있습니다.

34.10.2. AD 하위 도메인의 호스트가 IdM 서버에서 서비스를 요청할 때 정보 흐름

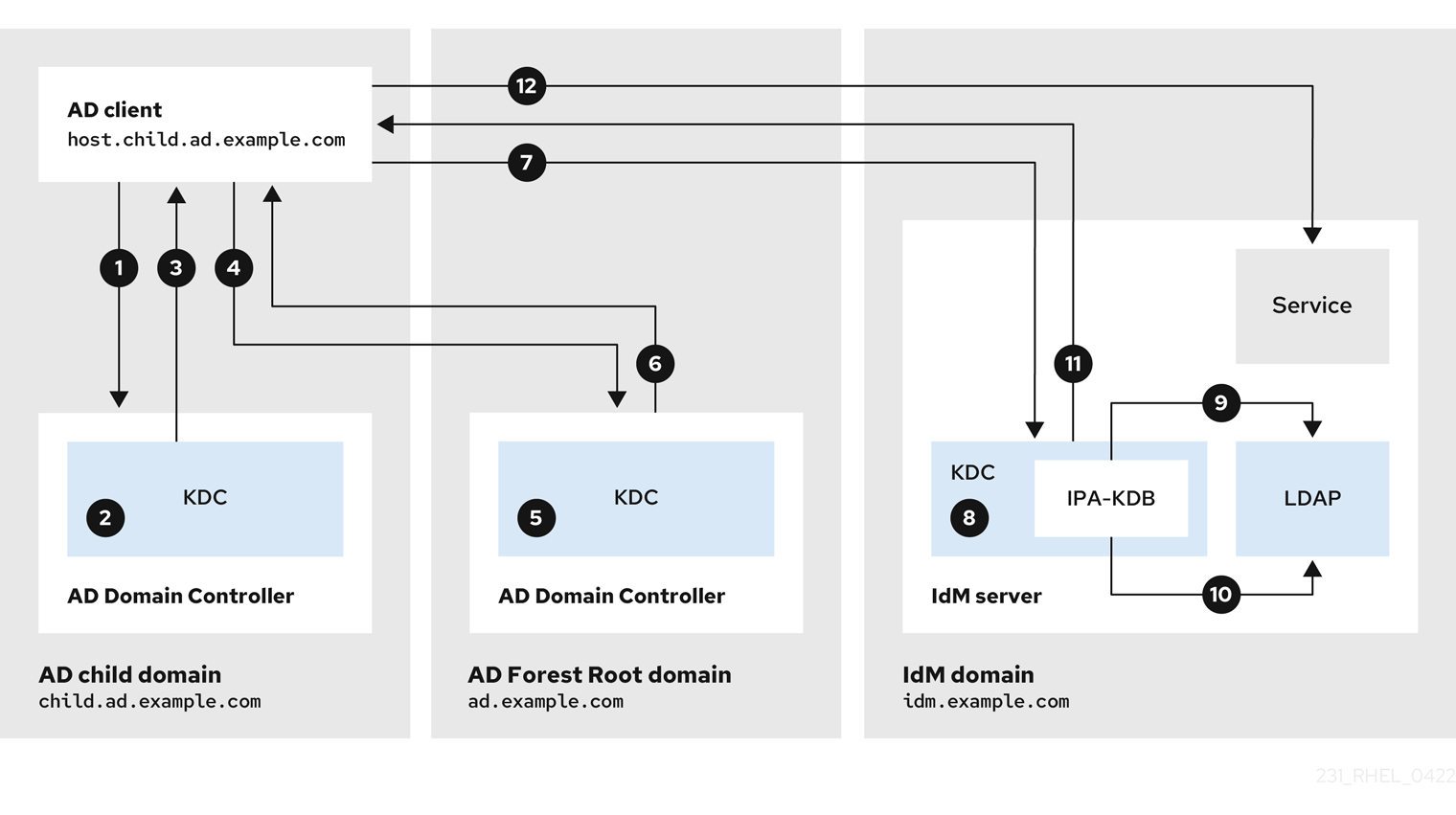

다음 다이어그램에서는 하위 도메인의 AD(Active Directory) 호스트가 IdM(Identity Management) 도메인에서 서비스를 요청할 때 정보의 흐름을 설명합니다. 이 시나리오에서 AD 클라이언트는 하위 도메인의 KDC(Kerberos Distribution Center)에 연결한 다음 AD 포리스트 루트의 KDC에 연결하고 마지막으로 IdM 서비스에 대한 액세스를 요청하기 위해 IdM KDC에 연결합니다.

AD 클라이언트에서 IdM 서비스에 액세스하는 데 문제가 있고 AD 클라이언트가 AD 포리스트 루트의 하위 도메인에 속하는 경우 이 정보를 사용하여 문제 해결 작업을 줄이고 문제의 원인을 확인할 수 있습니다.

- AD 클라이언트는 자체 도메인의 AD Kerberos Distribution Center(KDC)에 연결하여 IdM 도메인에서 TGS 서비스에 대한 요청을 수행합니다.

-

하위 도메인인

child.ad.example.com의 AD KDC는 서비스가 신뢰할 수 있는 IdM 도메인에 속함을 인식합니다. -

하위 도메인의 AD KDC는 클라이언트에 AD 포리스트 루트 도메인

ad.example.com에 대한 추천 티켓을 보냅니다. - AD 클라이언트는 IdM 도메인의 서비스에 대한 AD 포리스트 루트 도메인의 KDC에 연결합니다.

- 포리스트 루트 도메인의 KDC는 서비스가 신뢰할 수 있는 IdM 도메인에 속함을 인식합니다.

- AD KDC는 클라이언트를 신뢰할 수 있는 IdM KDC 참조와 함께 TGT(cross-realm ticket-granting ticket)로 전송합니다.

- AD 클라이언트는 cross-realm TGT를 사용하여 IdM KDC에 티켓을 요청합니다.

- IdM KDC는 교차 영역 TGT로 전송되는 권한 있는 속성 인증서(MS-PAC)의 유효성을 검사합니다.

- IPA-KDB 플러그인은 LDAP 디렉토리를 확인하여 요청된 서비스에 대한 티켓을 받을 수 있는지 확인할 수 있습니다.

- IPA-KDB 플러그인은 MS-PAC를 디코딩하고 데이터를 확인 및 필터링합니다. LDAP 서버에서 조회를 수행하여 로컬 그룹과 같은 추가 정보로 MS-PAC를 보강해야 하는지 확인합니다.

- 그런 다음 IPA-KDB 플러그인은 PAC를 인코딩하고 서명하고 서비스 티켓에 연결한 후 AD 클라이언트에 보냅니다.

- 이제 AD 클라이언트에서 IdM KDC에서 발행한 서비스 티켓을 사용하여 IdM 서비스에 연결할 수 있습니다.

34.10.3. IdM 클라이언트가 AD 서버에서 서비스를 요청할 때 정보 흐름

다음 다이어그램에서는 IdM과 AD 간에 양방향 신뢰를 구성한 경우 IdM(Identity Management) 클라이언트가 AD(Active Directory) 도메인의 서비스를 요청할 때 정보의 흐름을 설명합니다.

IdM 클라이언트에서 AD 서비스에 액세스하는 데 문제가 있는 경우 이 정보를 사용하여 문제 해결 작업을 줄이고 문제의 원인을 확인할 수 있습니다.

기본적으로 IdM은 AD에 대한 단방향 신뢰를 설정합니다. 즉 AD 포리스트의 리소스에 대해 TGT(cross-realm ticket-granting ticket)를 발행할 수 없습니다. 신뢰할 수 있는 AD 도메인에서 서비스에 티켓을 요청하려면 양방향 신뢰를 구성합니다.

- IdM 클라이언트는 연결하려는 AD 서비스에 대해 IdM Kerberos Distribution Center(KDC)에서 티켓(TGT)을 요청합니다.

- IdM KDC는 서비스가 AD 영역에 속하고, 영역이 알려지고 신뢰되는지, 클라이언트가 해당 영역에서 서비스를 요청할 수 있는지 확인합니다.

- IdM KDC는 사용자 주체에 대한 IdM 디렉터리 서버의 정보를 사용하여 사용자 주체에 대한 MS-PAC(Privileged Attribute Certificate) 레코드가 포함된 교차 영역 TGT를 생성합니다.

- IdM KDC는 교차 영역 TGT를 IdM 클라이언트에 다시 보냅니다.

- IdM 클라이언트는 AD KDC에 연결하여 AD KDC에서 제공하는 MS-PAC가 포함된 교차 영역 TGT를 제공하는 AD 서비스 티켓을 요청합니다.

- AD 서버는 PAC의 유효성을 검사하고 필터링하며 AD 서비스에 대한 티켓을 반환합니다.

- IPA 클라이언트는 이제 AD 서비스에 연결할 수 있습니다.