7.2. IdM 웹 UI에서 DNS 전달 영역 구성

IdM 웹 UI를 사용하여 IdM(Identity Management) 서버에 DNS 전달 영역을 추가하려면 다음 절차를 따르십시오.

DNS 전달 영역을 사용하면 특정 영역의 DNS 쿼리를 다른 DNS 서버로 전달할 수 있습니다. 예를 들어 AD(Active Directory) 도메인에 대한 DNS 쿼리를 AD DNS 서버로 전달할 수 있습니다.

사전 요구 사항

- 관리자 권한이 있는 사용자 계정으로 IdM 웹 UI에 액세스합니다.

- DNS 서버가 올바르게 구성되어 있습니다.

절차

- 관리자 권한으로 IdM 웹 UI에 로그인합니다. 자세한 내용은 웹 브라우저에서 IdM 웹 UI 액세스를 참조하십시오.

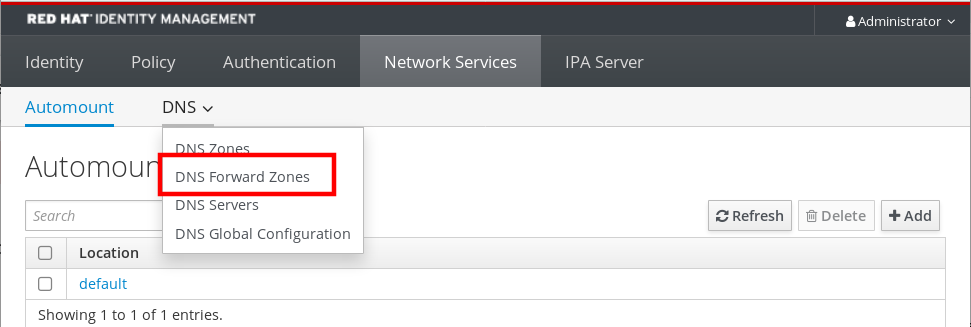

- 네트워크 서비스 탭을 클릭합니다.

- DNS 탭을 클릭합니다.

드롭다운 메뉴에서 DNS 전달 영역 항목을 클릭합니다.

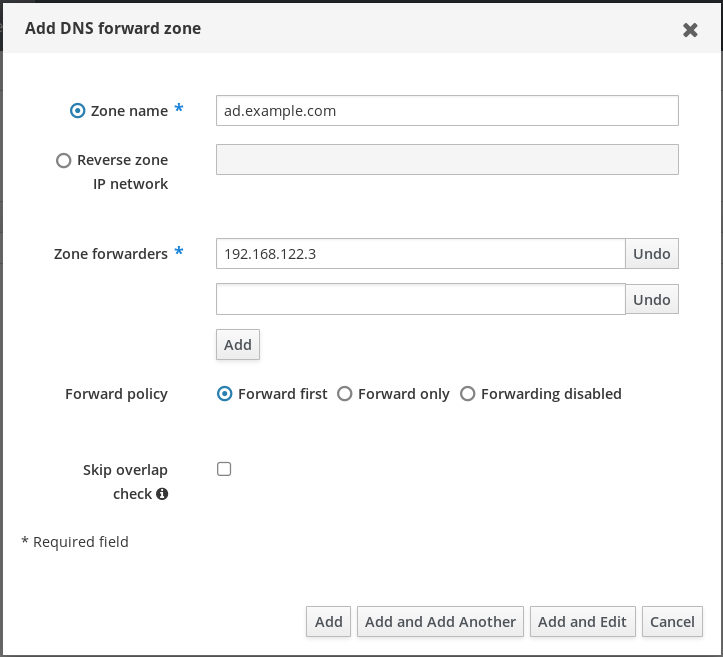

- 추가 버튼을 클릭합니다.

- DNS 전달 영역 추가 대화 상자에서 영역 이름을 추가합니다.

- Zone forwarders 항목에서 Add 버튼을 클릭합니다.

- Zone forwarders 필드에서 전달 영역을 생성할 서버의 IP 주소를 추가합니다.

추가 버튼을 클릭합니다.

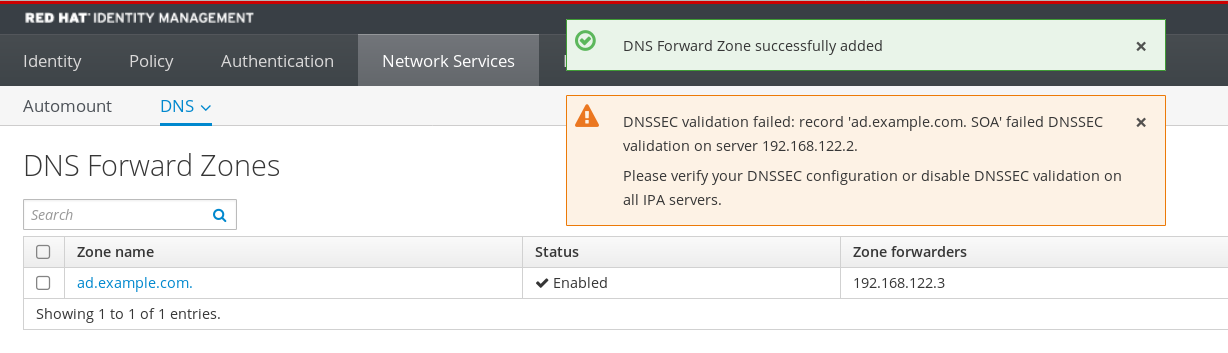

전달된 영역이 DNS 설정에 추가되어 DNS 전달 영역에서 확인할 수 있습니다. 웹 UI는 다음과 같은 팝업 메시지를 사용하여 성공에 대해 알려줍니다. DNS 전달 영역이 추가되었습니다.

Web UI는 전달 영역을 구성에 추가한 후 DNSSEC 검증 실패에 대한 경고를 표시할 수 있습니다.

DNSSEC (Domain Name System Security Extensions)는 공격으로부터 DNS를 보호하기 위해 디지털 서명으로 DNS 데이터를 보호합니다. 이 서비스는 IdM 서버에서 기본적으로 활성화되어 있습니다. 원격 DNS 서버에서 DNSSEC를 사용하지 않기 때문에 경고가 표시됩니다. 원격 DNS 서버에서 DNSSEC를 활성화하는 것이 좋습니다.

원격 서버에서 DNSSEC 검증을 활성화할 수 없는 경우 IdM 서버에서 DNSSEC를 비활성화할 수 있습니다.

편집할 적절한 구성 파일을 선택합니다.

-

IdM 서버에서 RHEL 8.0 또는 RHEL 8.1을 사용하는 경우

/etc/named.conf파일을 엽니다. -

IdM 서버에서 RHEL 8.2 이상을 사용하는 경우

/etc/named/ipa-options-ext.conf파일을 엽니다.

-

IdM 서버에서 RHEL 8.0 또는 RHEL 8.1을 사용하는 경우

다음 DNSSEC 매개변수를 추가합니다.

dnssec-enable no; dnssec-validation no;

- 구성 파일을 저장한 후 닫습니다.

DNS 서비스를 다시 시작하십시오.

# systemctl restart named-pkcs11

검증 단계

원격 DNS 서버의 이름과 함께

nslookup명령을 사용합니다.$ nslookup ad.example.com Server: 192.168.122.2 Address: 192.168.122.2#53 No-authoritative answer: Name: ad.example.com Address: 192.168.122.3

도메인 전달을 올바르게 구성한 경우 원격 DNS 서버의 IP 주소가 표시됩니다.