安全网络

对红帽文档提供反馈

我们感谢您对我们文档的反馈。让我们了解如何改进它。

通过 Jira 提交反馈(需要帐户)

- 登录到 Jira 网站。

- 单击顶部导航栏中的 Create。

- 在 Summary 字段中输入描述性标题。

- 在 Description 字段中输入您对改进的建议。包括文档相关部分的链接。

- 点对话框底部的 Create。

第 1 章 使用 OpenSSH 的两个系统间使用安全通讯

SSH(Secure Shell)是一种协议,它使用客户端-服务器架构在两个系统之间提供安全通信,并允许用户远程登录到服务器主机系统。与其他远程通信协议(如 FTP 或 Telnet )不同,SSH 会加密登录会话,这可防止入侵者从连接中收集未加密的密码。

1.1. SSH 和 OpenSSH

SSH(安全 Shell)是一个登录远程机器并在该机器上执行命令的程序。SSH 协议通过不安全的网络在两个不可信主机间提供安全加密的通讯。您还可以通过安全频道转发 X11 连接和任意 TCP/IP 端口。

当使用 SSH 协议进行远程 shell 登录或文件复制时,SSH 协议可以缓解威胁,例如,拦截两个系统之间的通信和模拟特定主机。这是因为 SSH 客户端和服务器使用数字签名来验证其身份。另外,所有客户端和服务器系统之间的沟通都是加密的。

主机密钥验证使用 SSH 协议的主机。当 OpenSSH 首次启动或当主机首次引导时,主机密钥是自动生成的加密密钥。

OpenSSH 是 Linux、UNIX 和类似操作系统支持的 SSH 协议的实现。它包括 OpenSSH 客户端和服务器需要的核心文件。OpenSSH 组件由以下用户空间工具组成:

-

ssh是一个远程登录程序(SSH 客户端). -

sshd是一个 OpenSSH SSH 守护进程。 -

scp是一个安全的远程文件复制程序。 -

sftp是一个安全的文件传输程序。 -

ssh-agent是用于缓存私钥的身份验证代理。 -

ssh-add为ssh-agent添加私钥身份。 -

ssh-keygen生成、管理并转换ssh验证密钥。 -

ssh-copy-id是一个将本地公钥添加到远程 SSH 服务器上的authorized_keys文件中的脚本。 -

ssh-keyscan可以收集 SSH 公共主机密钥。

RHEL 中的 OpenSSH 套件仅支持 SSH 版本 2。它有一个增强的密钥交换算法,其不会受到旧版本 1 中已知漏洞的攻击。

Red Hat Enterprise Linux 包括以下 OpenSSH 软件包:常规 openssh 软件包、openssh-server 软件包和 openssh-clients 软件包。OpenSSH 软件包需要 OpenSSL 软件包 openssl-libs,它会安装几个重要的使 OpenSSH 可以提供加密通信的加密库。

OpenSSH 作为 RHEL 的核心加密子系统之一,使用系统范围的加密策略。这样可确保在默认配置中禁用弱密码套件和加密算法。要修改策略,管理员必须使用 update-crypto-policies 命令来调整设置,或者手动选择不使用系统范围的加密策略。如需更多信息,请参阅 从以下系统范围加密策略中排除一个应用程序 部分。

OpenSSH 套件使用两组配置文件:一个用于客户端程序(即 ssh、scp 和 sftp),另一个用于服务器( sshd 守护进程)。

系统范围的 SSH 配置信息保存在 /etc/ssh/ 目录中。/etc/ssh/ssh_config 文件包含客户端配置,/etc/ssh/sshd_config 文件是默认的 OpenSSH 服务器配置文件。

用户特定的 SSH 配置信息保存在用户主目录中的 ~/.ssh/ 中。有关 OpenSSH 配置文件的详细的列表,请查看您系统上 sshd (8) 手册页中的 FILES 部分。

1.2. 生成 SSH 密钥对

您可以使用在本地系统上生成的 SSH 密钥对,并将生成的公钥复制到 OpenSSH 服务器来在不输入密码的情况下登录到 OpenSSH 服务器。每个要创建密钥的用户都必须运行此流程。

要在重新安装系统后保留之前生成的密钥对,请在创建新密钥前备份 ~/.ssh/ 目录。重新安装后,将其复制到主目录中。您可以为系统中的所有用户(包括 root 用户)进行此操作。

先决条件

- 您已经以希望使用密钥连接到 OpenSSH 服务器的用户的身份登录了。

- OpenSSH 服务器被配置为允许基于密钥的身份验证。

流程

生成一个 ECDSA 密钥对:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 您还可以使用没有任何参数的

ssh-keygen命令生成一个 RSA 密钥对,或通过输入ssh-keygen -t ed25519命令生成一个 Ed25519 密钥对。请注意,Ed25519 算法不符合 FIPS-140,OpenSSH 在 FIPS 模式下无法使用 Ed25519 密钥。将公钥复制到远程机器上:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将

<username>@<ssh-server-example.com>替换为您的凭证。如果您没有在会话中使用

ssh-agent程序,上一个命令会复制最新修改的~/.ssh/id*.pub公钥。要指定另一个公钥文件,或在ssh-agent内存中缓存的密钥优先选择文件中的密钥,使用带有-i选项的ssh-copy-id命令。

验证

使用密钥文件登录到 OpenSSH 服务器:

ssh -o PreferredAuthentications=publickey <username>@<ssh-server-example.com>

$ ssh -o PreferredAuthentications=publickey <username>@<ssh-server-example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.3. 将基于密钥的身份验证设置为 OpenSSH 服务器的唯一方法

要提高系统安全性,通过在 OpenSSH 服务器上禁用密码身份验证来强制进行基于密钥的身份验证。

先决条件

-

已安装

openssh-server软件包。 -

sshd守护进程正在服务器中运行。 您已使用密钥连接到 OpenSSH 服务器。

详情请参阅 生成 SSH 密钥对 部分。

流程

在文本编辑器中打开

/etc/ssh/sshd_config配置,例如:vi /etc/ssh/sshd_config

# vi /etc/ssh/sshd_configCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将

PasswordAuthentication选项改为no:PasswordAuthentication no

PasswordAuthentication noCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

在不是新默认安装的系统上,检查是否设置了

PubkeyAuthentication参数,或是否设置为yes。 将

ChallengeResponseAuthentication指令设置为no。请注意,相应的条目在配置文件中已被注释掉,默认值为

yes。要在 NFS 挂载的主目录中使用基于密钥的验证,启用

use_nfs_home_dirsSELinux 布尔值:setsebool -P use_nfs_home_dirs 1

# setsebool -P use_nfs_home_dirs 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果您要进行远程连接,而不使用控制台或带外访问,在禁用密码验证前测试基于密钥的登录过程。

重新载入

sshd守护进程以应用更改:systemctl reload sshd

# systemctl reload sshdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.4. 使用 ssh-agent 缓存 SSH 凭证

为了避免在每次发起 SSH 连接时输入密码短语,您可以使用 ssh-agent 工具为登录会话缓存 SSH 私钥。如果代理正在运行,并且您的密钥已解锁,您可以使用这些密钥登录到 SSH 服务器,但不必再次输入密钥的密码。确保私钥和密语安全。

先决条件

- 您有一个运行了 SSH 守护进程的远程主机,并可通过网络访问。

- 您知道登录到远程主机的 IP 地址或者主机名以及凭证。

您已用密码生成了 SSH 密钥对,并将公钥传送到远程机器。

详情请参阅 生成 SSH 密钥对 部分。

流程

将在您的会话中自动启动

ssh-agent的命令添加到~/.bashrc文件中:在您选择的文本编辑器中打开

~/.bashrc,例如:vi ~/.bashrc

$ vi ~/.bashrcCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在文件中添加以下行:

eval $(ssh-agent)

eval $(ssh-agent)Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 保存更改,退出编辑器。

在

~/.ssh/config文件中添加以下行:AddKeysToAgent yes

AddKeysToAgent yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 使用此选项并在会话中启动了

ssh-agent,代理仅在您第一次连接到主机时提示输入密码。

验证

登录到使用代理中缓存的私钥的对应的公钥的主机,例如:

ssh <example.user>@<ssh-server@example.com>

$ ssh <example.user>@<ssh-server@example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意您不必输入密码短语。

1.5. 通过保存在智能卡上的 SSH 密钥进行身份验证

您可以在智能卡上创建并存储 ECDSA 和 RSA 密钥,并通过 OpenSSH 客户端上的智能卡进行身份验证。智能卡验证替换了默认密码验证。

先决条件

-

在客户端中安装了

opensc软件包,pcscd服务正在运行。

流程

列出所有由 OpenSC PKCS #11 模块提供的密钥,包括其 PKCS #11 URIs,并将输出保存到

key.pub文件:ssh-keygen -D pkcs11: > keys.pub

$ ssh-keygen -D pkcs11: > keys.pubCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将公钥传送到远程服务器。使用

ssh-copy-id命令和上一步中创建的keys.pub文件:ssh-copy-id -f -i keys.pub <username@ssh-server-example.com>

$ ssh-copy-id -f -i keys.pub <username@ssh-server-example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用 ECDSA 密钥连接到 <ssh-server-example.com>。您可以只使用 URI 的子集,它唯一引用您的密钥,例如:

ssh -i "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ ssh -i "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow 因为 OpenSSH 使用

p11-kit-proxy包装器,且 OpenSC PKCS #11 模块已注册到p11-kit工具,因此您可以简化上一个命令:ssh -i "pkcs11:id=%01" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ ssh -i "pkcs11:id=%01" <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您跳过 PKCS #11 URI 的

id=部分,则 OpenSSH 会加载代理模块中可用的所有密钥。这可减少输入所需的数量:ssh -i pkcs11: <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ ssh -i pkcs11: <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:您可以在

~/.ssh/config文件中使用同样的 URI 字符串来使配置持久:cat ~/.ssh/config IdentityFile "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" $ ssh <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $

$ cat ~/.ssh/config IdentityFile "pkcs11:id=%01?module-path=/usr/lib64/pkcs11/opensc-pkcs11.so" $ ssh <ssh-server-example.com> Enter PIN for 'SSH key': [ssh-server-example.com] $Copy to Clipboard Copied! Toggle word wrap Toggle overflow ssh客户端工具现在自动使用此 URI 和智能卡中的密钥。

1.6. 使 OpenSSH 更安全

在使用 OpenSSH 时,您可以调整系统以提高安全性。

请注意,/etc/ssh/sshd_config OpenSSH 服务器配置文件中的更改需要重新载入 sshd 守护进程才能生效:

systemctl reload sshd

# systemctl reload sshd大多数安全强化配置更改会降低与不支持最新算法或密码套件的客户端的兼容性。

- 禁用不安全的连接协议

- 要使 SSH 生效,防止使用由 OpenSSH 套件替代的不安全连接协议。否则,用户的密码可能只会在一个会话中被 SSH 保护,可能会在以后使用 Telnet 登录时被捕获。

- 禁用基于密码的身份验证

- 禁用密码进行身份验证,并只允许密钥,以减少攻击面。如需更多信息,请参阅 将基于密钥的身份验证设置为 OpenSSH 服务器上的唯一方法 部分。

- 更强大的密钥类型

虽然

ssh-keygen命令默认生成一对 RSA 密钥,但您可以使用-t选项指示它生成 Elliptic Curve Digital Signature Algorithm (ECDSA)或 Edwards-Curve 25519 (Ed25519)密钥。同等对称密钥强度下,ECDSA 提供了比 RSA 更好的性能。它还会生成较短的密钥。Ed25519 公钥算法是 一种变形的 Edwards 曲线的实现,其比 RSA、DSA 和 ECDSA 更安全,也更快。如果没有这些密钥,OpenSSH 会自动创建 RSA、ECDSA 和 Ed25519 服务器主机密钥。要在 RHEL 中配置主机密钥创建,请使用

sshd-keygen@.service实例化服务。例如,禁用自动创建 RSA 密钥类型:systemctl mask sshd-keygen@rsa.service rm -f /etc/ssh/ssh_host_rsa_key* systemctl restart sshd

# systemctl mask sshd-keygen@rsa.service # rm -f /etc/ssh/ssh_host_rsa_key* # systemctl restart sshdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意在启用了

cloud-init方法的镜像中,ssh-keygen单元被自动禁用。这是因为ssh-keygen template服务可能会干扰cloud-init工具,导致主机密钥生成出现问题。要防止这些问题,etc/systemd/system/sshd-keygen@.service.d/disable-sshd-keygen-if-cloud-init-active.conf置入配置文件禁用了ssh-keygen单元(如果cloud-init正在运行)。要只允许特定的密钥类型用于 SSH 连接,请删除

/etc/ssh/sshd_config中相关行开头的注释,并重新加载sshd服务。例如,要只允许 Ed25519 主机密钥,则相应的行必须如下所示:# HostKey /etc/ssh/ssh_host_rsa_key # HostKey /etc/ssh/ssh_host_ecdsa_key HostKey /etc/ssh/ssh_host_ed25519_key

# HostKey /etc/ssh/ssh_host_rsa_key # HostKey /etc/ssh/ssh_host_ecdsa_key HostKey /etc/ssh/ssh_host_ed25519_keyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要Ed25519 算法与 FIPS-140 不兼容,OpenSSH 在 FIPS 模式下无法与 Ed25519 密钥一起工作。

- 非默认端口

默认情况下,

sshd守护进程侦听 TCP 端口 22。更改端口可降低系统暴露给基于自动网络扫描的攻击,从而通过隐蔽性提高了安全性。您可以使用/etc/ssh/sshd_config配置文件中的Port指令指定端口。您还必须更新默认 SELinux 策略以允许使用非默认端口。要做到这一点,使用

policycoreutils-python-utils软件包中的semanage工具:semanage port -a -t ssh_port_t -p tcp <port-number>

# semanage port -a -t ssh_port_t -p tcp <port-number>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 另外,更新

firewalld配置:firewall-cmd --add-port <port-number>/tcp firewall-cmd --remove-port=22/tcp firewall-cmd --runtime-to-permanent

# firewall-cmd --add-port <port-number>/tcp # firewall-cmd --remove-port=22/tcp # firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在前面的命令中,将 <port-number> 替换为使用

Port指令指定的新端口号。- 没有 root 登录

如果您的特定用例不需要以 root 用户身份登录,您可以在

/etc/ssh/sshd_config文件中将PermitRootLogin配置指令设置为no。通过禁止以 root 用户身份登录,管理员可以审核哪些用户在以普通用户身份登录后运行了哪些特权命令,然后获得了 root 权限。或者,将

PermitRootLogin设置为prohibit-password:PermitRootLogin prohibit-password

PermitRootLogin prohibit-passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow 这强制使用基于密钥的身份验证,而不是使用密码以 root 身份登录,并通过防止暴力攻击来降低风险。

- 使用 X 安全性扩展

Red Hat Enterprise Linux 客户端中的 X 服务器不提供 X 安全性扩展。因此,当连接到带有 X11 转发的不可信 SSH 服务器时,客户端无法请求另一个安全层。大多数应用程序都无法在启用此扩展时运行。

默认情况下,

/etc/ssh/ssh_config.d/05-redhat.conf文件中的ForwardX 11Trusted选项被设置为yes,且ssh -X remote_machine(不信任主机)和ssh -Y remote_machine(可信主机)命令之间没有区别。如果您的场景根本不需要 X11 转发功能,请将

/etc/ssh/sshd_config配置文件中的X11Forwarding指令设置为no。- 限制 SSH 对特定用户、组或 IP 范围的访问

/etc/ssh/sshd_config配置文件服务器中的AllowUsers和AllowGroups指令可让您只允许某些用户、域或组连接到您的 OpenSSH 服务器。您可以组合AllowUsers和Allow Groups来更准确地限制访问,例如:AllowUsers *@192.168.1.* *@10.0.0.* !*@192.168.1.2 AllowGroups example-group

AllowUsers *@192.168.1.* *@10.0.0.* !*@192.168.1.2 AllowGroups example-groupCopy to Clipboard Copied! Toggle word wrap Toggle overflow 此配置只在所有以下条件都满足时才允许连接:

- 连接的源 IP 在 192.168.1.0/24 或 10.0.0.0/24 子网中。

- 源 IP 不是 192.168.1.2。

- 用户是 example-group 组的成员。

OpenSSH 服务器仅允许

/etc/ssh/sshd_config中通过所有 Allow 和 Deny 指令的连接。例如,如果AllowUsers指令列出的用户不是AllowGroups指令中列出的组的一部分,则用户无法登录。请注意,使用允许列表(以 Allow 开头的指令)比使用阻止列表(以 Deny 开始的选项)更安全,因为允许列表也会阻止新的未授权的用户或组。

- 更改系统范围的加密策略

OpenSSH 使用 RHEL 系统范围的加密策略,默认的系统范围的加密策略级别为当前威胁模型提供了安全设置。要使您的加密设置更严格,请更改当前的策略级别:

update-crypto-policies --set FUTURE Setting system policy to FUTURE

# update-crypto-policies --set FUTURE Setting system policy to FUTURECopy to Clipboard Copied! Toggle word wrap Toggle overflow 警告如果您的系统与旧系统进行通信,您可能会由于严格的

FUTURE策略的设置而遇到互操作性问题。

您还可以通过系统范围的加密策略只为 SSH 协议禁用特定的密码。如需更多信息,请参阅安全强化文档中的 自定义带有子策略的系统范围的加密策略 部分。

- 选择不使用系统范围的加密策略

要为您的 OpenSSH 服务器选择不使用系统范围的加密策略,请在

/etc/sysconfig/sshd文件中取消具有CRYPTO_POLICY=变量的行的注释。更改后,您在/etc/ssh/sshd_config文件中的Ciphers、MAC、KexAlgoritms和GSSAPIKexAlgorithms部分指定的值不会被覆盖。详情请查看

sshd_config(5)手册页。要为您的 OpenSSH 客户端选择不使用系统范围的加密策略,请执行以下任务之一:

-

对于给定的用户,使用

~/.ssh/config文件中特定于用户的配置覆盖全局ssh_config。 -

对于整个系统,在

/etc/ssh/ssh_config.d/目录中的置入配置文件中指定加密策略,使用小于 5 的两位数字前缀,以便其在字典顺序上位于05-redhat.conf文件之前,并带有.conf后缀,例如04-crypto-policy-override.conf。

-

对于给定的用户,使用

1.7. 通过 SSH 跳板机连接到远程服务器

您可以通过中间服务器(也称为跳板机)从本地系统连接到远程服务器。跳板服务器连接来自不同安全区域的主机,并可以管理多个客户端-服务器连接。

先决条件

- 跳过主机接受来自本地系统的 SSH 连接。

- 远程服务器接受来自跳板机的 SSH 连接。

流程

如果您一次通过跳板服务器或多个中间服务器进行连接,请使用

ssh -J命令,并直接指定跳板服务器,例如:ssh -J <jump-1.example.com>,<jump-2.example.com>,<jump-3.example.com> <target-server-1.example.com>

$ ssh -J <jump-1.example.com>,<jump-2.example.com>,<jump-3.example.com> <target-server-1.example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果跳板服务器上的用户名或 SSH 端口与远程服务器上的用户名和端口不同,请只修改上一命令中的主机名表示法,例如:

ssh -J <example.user.1>@<jump-1.example.com>:<75>,<example.user.2>@<jump-2.example.com>:<75>,<example.user.3>@<jump-3.example.com>:<75> <example.user.f>@<target-server-1.example.com>:<220>

$ ssh -J <example.user.1>@<jump-1.example.com>:<75>,<example.user.2>@<jump-2.example.com>:<75>,<example.user.3>@<jump-3.example.com>:<75> <example.user.f>@<target-server-1.example.com>:<220>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您定期通过跳板服务器连接到远程服务器,请在 SSH 配置文件中存储 jump-server 配置:

通过编辑本地系统中的

~/.ssh/config文件来定义跳板主机,例如:Host <jump-server-1> HostName <jump-1.example.com>

Host <jump-server-1> HostName <jump-1.example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

Host参数定义您可以在ssh命令中使用的主机的名称或别名。该值可以匹配真实的主机名,但也可以是任意字符串。 -

HostName参数设置跳过主机的实际主机名或 IP 地址。

-

使用

ProxyJump指令将远程服务器跳板配置添加到本地系统上的~/.ssh/config文件中,例如:Host <remote-server-1> HostName <target-server-1.example.com> ProxyJump <jump-server-1>

Host <remote-server-1> HostName <target-server-1.example.com> ProxyJump <jump-server-1>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用您的本地系统通过跳过服务器连接到远程服务器:

ssh <remote-server-1>

$ ssh <remote-server-1>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果省略之前的配置步骤,此命令等同于

ssh -J jump-server1 remote-server命令。

1.8. 使用 ssh 系统角色配置安全通信

作为管理员,您可以使用 sshd 系统角色配置 SSH 服务器,并使用 ssh 系统角色,通过使用 Red Hat Ansible Automation Platform 同时在任意数量的 RHEL 系统上配置 SSH 客户端。

1.8.1. sshd RHEL 系统角色如何将 playbook 中的设置映射到配置文件

在 sshd RHEL 系统角色 playbook 中,您可以为服务器 SSH 配置文件定义参数。

如果没有指定这些设置,角色会生成一个与 RHEL 默认值匹配的 sshd_config 文件。

在所有情况下,布尔值会在受管节点上的最终配置中正确呈现为 yes 和 no。您可以使用列表来定义多行配置项。例如:

sshd_ListenAddress: - 0.0.0.0 - '::'

sshd_ListenAddress:

- 0.0.0.0

- '::'呈现为:

ListenAddress 0.0.0.0 ListenAddress ::

ListenAddress 0.0.0.0

ListenAddress ::1.8.2. 使用 sshd RHEL 系统角色配置 OpenSSH 服务器

您可以使用 sshd RHEL 系统角色配置多个 OpenSSH 服务器。这些措施通过以下方式来确保远程用户的安全通信环境:

- 管理来自远程客户端的传入 SSH 连接

- 凭证验证

- 保护数据传输和命令执行

您可以将 sshd RHEL 系统角色与其他更改 SSHD 配置的 RHEL 系统角色(如 Identity Management RHEL 系统角色)一起使用。要防止配置被覆盖,请确保 sshd RHEL 系统角色使用命名空间(RHEL 8 及更早版本)或置入目录(RHEL 9)。

先决条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括如下:

PasswordAuthentication: yes|no-

控制 OpenSSH 服务器(

sshd)是否接受来自使用用户名和密码组合的客户端的身份验证。 Match:-

匹配块只允许使用来自子网

192.0.2.0/24的使用密码的root用户登录。

有关 playbook 中使用的角色变量和 OpenSSH 配置选项的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.sshd/README.md文件和sshd_config (5)手册页。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

登录到 SSH 服务器:

ssh <username>@<ssh_server>

$ ssh <username>@<ssh_server>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 验证 SSH 服务器上

sshd_config文件的内容:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 检查您是否可以以 root 用户身份从

192.0.2.0/24子网连接到服务器:确定您的 IP 地址:

hostname -I 192.0.2.1

$ hostname -I 192.0.2.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果 IP 地址在

192.0.2.1-192.0.2.254范围内,您可以连接到服务器。以

root用户身份连接到服务器:ssh root@<ssh_server>

$ ssh root@<ssh_server>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8.3. ssh RHEL 系统角色如何将 playbook 中的设置映射到配置文件

在 ssh RHEL 系统角色 playbook 中,您可以为客户端 SSH 配置文件定义参数。

如果没有指定这些设置,角色会生成一个与 RHEL 默认值匹配的全局 ssh_config 文件。

在所有情况下,布尔值在受管节点上的最终配置中正确呈现为 yes 或 no。您可以使用列表来定义多行配置项。例如:

LocalForward: - 22 localhost:2222 - 403 localhost:4003

LocalForward:

- 22 localhost:2222

- 403 localhost:4003呈现为:

LocalForward 22 localhost:2222 LocalForward 403 localhost:4003

LocalForward 22 localhost:2222

LocalForward 403 localhost:4003配置选项区分大小写。

1.8.4. 使用 ssh RHEL 系统角色配置 OpenSSH 客户端

您可以使用 ssh RHEL 系统角色配置多个 OpenSSH 客户端。这些措施可通过确保以下内容让本地用户与远程 OpenSSH 服务器建立一个安全连接:

- 安全连接启动

- 凭证置备

- 与 OpenSSH 服务器协商有关用于安全通信渠道的加密方法

- 能够安全地向和从 OpenSSH 服务器发送文件

您可以将 ssh RHEL 系统角色与更改 SSH 配置的其他系统角色(如 Identity Management RHEL 系统角色)一起使用。要防止配置被覆盖,请确保 ssh RHEL 系统角色使用置入目录(RHEL 8 及更高版本中的默认设置)。

先决条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括如下:

ssh_user: root-

使用特定配置在受管节点上配置

root用户的 SSH 客户端首选项。 Compression: true- 压缩被启用。

ControlMaster: auto-

ControlMaster 多路复用设置为

auto。 Host-

创建别名

example,来以名为user1的用户身份连接到server.example.com主机。 ssh_ForwardX11: no- X11 转发被禁用。

有关 playbook 中使用的角色变量和 OpenSSH 配置选项的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.ssh/README.md文件和ssh_config (5)手册页。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

通过显示 SSH 配置文件来验证受管节点是否有正确的配置:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.8.5. 将 sshd RHEL 系统角色用于非独占配置

默认情况下,应用 sshd RHEL 系统角色会覆盖整个配置。如果您之前调整了配置,例如使用不同的 RHEL 系统角色或 playbook,则这可能会出现问题。要只对所选配置选项应用 sshd RHEL 系统角色,同时保留其他选项,您可以使用非独占配置。

您可以应用非独占配置:

- 在 RHEL 8 及更早版本中使用配置片段。

-

在 RHEL 9 及更高版本中使用置入目录中的文件。默认配置文件已放入随时可访问的目录中,存为

/etc/ssh/sshd_config.d/00-ansible_system_role.conf。

先决条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:对于运行 RHEL 8 或更早版本的受管节点:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 对于运行 RHEL 9 或更高版本的受管节点:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括以下内容:

sshd_config_namespace: <my-application>- 角色将您在 playbook 中指定的配置放在给定命名空间下的现有配置文件中的配置片段中。当从不同上下文运行角色时,您需要选择一个不同的命名空间。

sshd_config_file: /etc/ssh/sshd_config.d/<42-my-application>.conf-

在

sshd_config_file变量中,定义sshd系统角色将配置选项写入其中的.conf文件。使用两位前缀,例如42-来指定应用配置文件的顺序。 AcceptEnv:控制 OpenSSH 服务器(

sshd)将接受来自客户端的哪些环境变量:-

LANG:定义语言和区域设置。 -

LS_COLORS:定义终端中ls命令的显示颜色方案。 -

EDITOR: 指定需要打开编辑器的命令行程序的默认文本编辑器。

-

有关 playbook 中使用的角色变量和 OpenSSH 配置选项的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.sshd/README.md文件和sshd_config (5)手册页。

验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

验证 SSH 服务器上的配置:

对于运行 RHEL 8 或更早版本的受管节点:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 对于运行 RHEL 9 或更高版本的受管节点:

cat /etc/ssh/sshd_config.d/42-my-application.conf # Ansible managed # AcceptEnv LANG LS_COLORS EDITOR

# cat /etc/ssh/sshd_config.d/42-my-application.conf # Ansible managed # AcceptEnv LANG LS_COLORS EDITORCopy to Clipboard Copied! Toggle word wrap Toggle overflow

第 2 章 创建并管理 TLS 密钥和证书

您可以使用 TLS (传输层安全)协议加密在两个系统间传输的通信。此标准将非对称加密与私钥和公钥、数字签名和证书一起使用。

2.1. TLS 证书

TLS (传输层安全)是一种协议,它允许客户端-服务器应用程序安全地传递信息。TLS 使用公钥和私钥对系统来加密在客户端和服务器间传输的通信。TLS 是到 SSL (安全套接字层)的后继协议。

TLS 使用 X.509 证书将主机名或机构等身份绑定到使用数字签名的公共密钥。X.509 是一个定义公钥证书格式的标准。

安全应用程序的身份验证取决于应用证书中公钥值的完整性。如果攻击者用自己的公钥替换了公钥,则它可以模拟真正的应用程序,并获得对安全数据的访问权限。为防止此类攻击,所有证书都必须由证书颁发机构(CA)签名。CA 是一个可信节点,用于确认证书中公钥值的完整性。

CA 通过添加公钥签名并发布证书来签署公钥。数字签名是用 CA 的私钥编码的一条消息。通过分发 CA 的证书,CA 的公钥可供应用程序使用。应用程序使用 CA 的公钥解码 CA 的数字签名来验证证书是否为有效签名。

要让证书由 CA 签名,您必须生成一个公钥,并将其发送给 CA 进行签名。这称为证书签名请求(CSR)。CSR 也包含证书的可分辨名称(DN)。您可以为任一证书提供的 DN 信息可以包括您所在国家的两字母国家代码、州或省、城市或乡镇的全名,您机构的名称、电子邮件地址,也可以为空。许多当前商业 CA 首选 Subject Alternative Name 扩展,并在 CSR 中忽略 DN。

RHEL 为使用 TLS 证书提供了两个主要工具包:GnuTLS 和 OpenSSL。您可以使用 openssl 软件包中的 openssl 工具创建、读取、签名和验证证书。gnutls-utils 软件包提供的 certtool 工具可以使用不同的语法以及后端中的所有不同库的集合执行相同的操作。

2.2. 使用 OpenSSL 创建私有 CA

当您的情况需要在您的内部网络内验证实体时,私有证书颁发机构(CA)非常有用。例如,当使用基于您控制下的 CA 签名的证书的身份验证创建 VPN 网关时,或者您不想支付商业 CA 时,请使用私有 CA。要在这样的用例中签名证书,私有 CA 使用自签名证书。

前提条件

-

您有

root权限或使用sudo输入管理命令的权限。需要此类权限的命令标记为#。

流程

为您的 CA 生成私钥。例如,以下命令会创建一个 256 位 Elliptic Curve Digital Signature Algorithm(ECDSA)密钥:

openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <ca.key>

$ openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <ca.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 密钥生成过程的时间取决于主机的硬件和熵、所选算法以及密钥长度。

使用上一个命令生成的私钥创建证书:

openssl req -key <ca.key> -new -x509 -days 3650 -addext keyUsage=critical,keyCertSign,cRLSign -subj "/CN=<Example_CA>" -out <ca.crt>

$ openssl req -key <ca.key> -new -x509 -days 3650 -addext keyUsage=critical,keyCertSign,cRLSign -subj "/CN=<Example_CA>" -out <ca.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 生成的

ca.crt文件是一个自签名 CA 证书,可用来为其他证书签名 10 年。对于私有 CA,您可以将 < Example_CA> 替换为作为通用名称(CN)的任何字符串。对 CA 的私钥设置安全权限,例如:

chown <root>:<root> <ca.key> chmod 600 <ca.key>

# chown <root>:<root> <ca.key> # chmod 600 <ca.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

后续步骤

要将自签名 CA 证书用作客户端系统上的信任锚,请将 CA 证书复制到客户端,并以

root用户身份将其添加到客户端的系统范围信任存储中:trust anchor <ca.crt>

# trust anchor <ca.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请参阅 第 3 章 使用共享的系统证书 了解更多信息。

验证

创建证书签名请求(CSR),并使用您的 CA 为请求签名。CA 必须成功创建一个基于 CSR 的证书,例如:

openssl x509 -req -in <client-cert.csr> -CA <ca.crt> -CAkey <ca.key> -CAcreateserial -days 365 -extfile <openssl.cnf> -extensions <client-cert> -out <client-cert.crt> Signature ok subject=C = US, O = Example Organization, CN = server.example.com Getting CA Private Key

$ openssl x509 -req -in <client-cert.csr> -CA <ca.crt> -CAkey <ca.key> -CAcreateserial -days 365 -extfile <openssl.cnf> -extensions <client-cert> -out <client-cert.crt> Signature ok subject=C = US, O = Example Organization, CN = server.example.com Getting CA Private KeyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请参阅 第 2.5 节 “使用私有 CA 使用 OpenSSL 为 CSR 发布证书” 了解更多信息。

显示有关自签名 CA 的基本信息:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 验证私钥的一致性:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.3. 使用 OpenSSL 为 TLS 服务器证书创建私钥和 CSR

您只有有了来自证书颁发机构(CA)的有效 TLS 证书时才可以使用 TLS 加密的通信频道。要获取证书,您必须首先为您的服务器创建私钥和证书签名请求(CSR)。

流程

在服务器系统上生成私钥,例如:

openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <server-private.key>

$ openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <server-private.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:使用您选择的文本编辑器,来准备一个简化创建 CSR 的配置文件,例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow extendedKeyUsage = serverAuth选项限制证书的使用。使用之前创建的私钥创建 CSR:

openssl req -key <server-private.key> -config <example_server.cnf> -new -out <server-cert.csr>

$ openssl req -key <server-private.key> -config <example_server.cnf> -new -out <server-cert.csr>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果省略了

-config选项,req工具会提示您额外的信息,例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

后续步骤

- 将 CSR 提交给您选择的 CA 进行签名。或者,对于可信网络中的内部使用场景,请使用您的私有 CA 进行签名。请参阅 第 2.5 节 “使用私有 CA 使用 OpenSSL 为 CSR 发布证书” 了解更多信息。

验证

从 CA 获取请求的证书后,检查证书的人类可读部分是否与您的要求匹配,例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.4. 使用 OpenSSL 为 TLS 客户端证书创建私钥和 CSR

您只有有了来自证书颁发机构(CA)的有效 TLS 证书时才可以使用 TLS 加密的通信频道。要获取证书,您必须首先为您的客户端创建私钥和证书签名请求(CSR)。

流程

在客户端系统上生成私钥,例如:

openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <client-private.key>

$ openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:P-256 -out <client-private.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:使用您选择的文本编辑器,来准备一个简化创建 CSR 的配置文件,例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow extendedKeyUsage = clientAuth选项限制证书的使用。使用之前创建的私钥创建 CSR:

openssl req -key <client-private.key> -config <example_client.cnf> -new -out <client-cert.csr>

$ openssl req -key <client-private.key> -config <example_client.cnf> -new -out <client-cert.csr>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果省略了

-config选项,req工具会提示您额外的信息,例如:You are about to be asked to enter information that will be incorporated into your certificate request. … Common Name (eg, your name or your server's hostname) []: <client.example.com> Email Address []: <client@example.com>

You are about to be asked to enter information that will be incorporated into your certificate request. … Common Name (eg, your name or your server's hostname) []: <client.example.com> Email Address []: <client@example.com>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

后续步骤

- 将 CSR 提交给您选择的 CA 进行签名。或者,对于可信网络中的内部使用场景,请使用您的私有 CA 进行签名。请参阅 第 2.5 节 “使用私有 CA 使用 OpenSSL 为 CSR 发布证书” 了解更多信息。

验证

检查证书的人类可读部分是否与您的要求匹配,例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.5. 使用私有 CA 使用 OpenSSL 为 CSR 发布证书

要让系统建立一条 TLS 加密的通信频道,证书颁发机构(CA)必须为它们提供有效的证书。如果您有私有 CA,您可以通过从系统签署证书签名请求(CSR)来创建请求的证书。

前提条件

- 您已配置了私有 CA。如需更多信息,请参阅使用 OpenSSL 创建私有 CA 部分。

- 您有一个包含 CSR 的文件。您可以在 第 2.3 节 “使用 OpenSSL 为 TLS 服务器证书创建私钥和 CSR” 部分找到创建 CSR 的示例。

流程

可选:使用您选择的文本编辑器,来准备一个 OpenSSL 配置文件,以便向证书添加扩展,例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,上例仅演示了原则,且

openssl不会将所有扩展自动添加到证书中。您必须将所需的扩展添加到 CNF 文件中,或者将它们附加到openssl命令的参数中。使用

x509工具创建基于 CSR 的证书,例如:openssl x509 -req -in <server-cert.csr> -CA <ca.crt> -CAkey <ca.key> -CAcreateserial -days 365 -extfile <openssl.cnf> -extensions <server-cert> -out <server-cert.crt> Signature ok subject=C = US, O = Example Organization, CN = server.example.com Getting CA Private Key

$ openssl x509 -req -in <server-cert.csr> -CA <ca.crt> -CAkey <ca.key> -CAcreateserial -days 365 -extfile <openssl.cnf> -extensions <server-cert> -out <server-cert.crt> Signature ok subject=C = US, O = Example Organization, CN = server.example.com Getting CA Private KeyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要提高安全性,请在从 CSR 创建另一个证书前删除序列号文件。这样,您确保序列号始终是随机的。如果您省略了指定自定义文件名的

CAserial选项,则序列号文件名与证书的文件名相同,但其扩展名被.srl扩展名替换(上例中的server-cert.srl)。

2.6. 使用 GnuTLS 创建私有 CA

当您的情况需要在您的内部网络内验证实体时,私有证书颁发机构(CA)非常有用。例如,当使用基于您控制下的 CA 签名的证书的身份验证创建 VPN 网关时,或者您不想支付商业 CA 时,请使用私有 CA。要在这样的用例中签名证书,私有 CA 使用自签名证书。

前提条件

-

您有

root权限或使用sudo输入管理命令的权限。需要此类权限的命令标记为#。 您已在系统上安装了 GnuTLS。如果没有,您可以使用这个命令:

yum install gnutls-utils

$ yum install gnutls-utilsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

流程

为您的 CA 生成私钥。例如,以下命令会创建一个 256 位 ECDSA (Elliptic Curve Digital Signature Algorithm)密钥:

certtool --generate-privkey --sec-param High --key-type=ecdsa --outfile <ca.key>

$ certtool --generate-privkey --sec-param High --key-type=ecdsa --outfile <ca.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 密钥生成过程的时间取决于主机的硬件和熵、所选算法以及密钥长度。

为证书创建一个模板文件。

使用您选择的文本编辑器创建一个文件,例如:

vi <ca.cfg>

$ vi <ca.cfg>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑文件以包含必要的认证详情:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

使用在第 1 步中生成的私钥创建一个签名的证书:

生成的 <ca.crt> 文件是一个自签名 CA 证书,可用于为其他证书签名一年。<ca.crt> 文件是公钥(证书)。加载的文件 <ca.key> 是私钥。您应该将此文件保存在安全的地方。

certtool --generate-self-signed --load-privkey <ca.key> --template <ca.cfg> --outfile <ca.crt>

$ certtool --generate-self-signed --load-privkey <ca.key> --template <ca.cfg> --outfile <ca.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 对 CA 的私钥设置安全权限,例如:

chown <root>:<root> <ca.key> chmod 600 <ca.key>

# chown <root>:<root> <ca.key> # chmod 600 <ca.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

后续步骤

要将自签名 CA 证书用作客户端系统上的信任锚,请将 CA 证书复制到客户端,并以

root用户身份将其添加到客户端的系统范围信任存储中:trust anchor <ca.crt>

# trust anchor <ca.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请参阅 第 3 章 使用共享的系统证书 了解更多信息。

验证

显示有关自签名 CA 的基本信息:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建证书签名请求(CSR),并使用您的 CA 为请求签名。CA 必须成功创建一个基于 CSR 的证书,例如:

为您的 CA 生成一个私钥:

certtool --generate-privkey --outfile <example-server.key>

$ certtool --generate-privkey --outfile <example-server.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在您选择的文本编辑器中打开一个新配置文件,例如:

vi <example-server.cfg>

$ vi <example-server.cfg>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑文件以包含必要的认证详情:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用之前创建的私钥生成一个请求:

certtool --generate-request --load-privkey <example-server.key> --template <example-server.cfg> --outfile <example-server.crq>

$ certtool --generate-request --load-privkey <example-server.key> --template <example-server.cfg> --outfile <example-server.crq>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 生成证书并使用 CA 的私钥对其签名:

certtool --generate-certificate --load-request <example-server.crq> --load-ca-certificate <ca.crt> --load-ca-privkey <ca.key> --outfile <example-server.crt>

$ certtool --generate-certificate --load-request <example-server.crq> --load-ca-certificate <ca.crt> --load-ca-privkey <ca.key> --outfile <example-server.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.7. 使用 GnuTLS 为 TLS 服务器证书创建私钥和 CSR

要获取证书,您必须首先为您的服务器创建私钥和证书签名请求(CSR)。

流程

在服务器系统上生成私钥,例如:

certtool --generate-privkey --sec-param High --outfile <example-server.key>

$ certtool --generate-privkey --sec-param High --outfile <example-server.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:使用您选择的文本编辑器,来准备一个简化创建 CSR 的配置文件,例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用之前创建的私钥创建 CSR:

certtool --generate-request --template <example-server.cfg> --load-privkey <example-server.key> --outfile <example-server.crq>

$ certtool --generate-request --template <example-server.cfg> --load-privkey <example-server.key> --outfile <example-server.crq>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果省略

--template选项,certool工具会提示您输入额外的信息,例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

后续步骤

- 将 CSR 提交给您选择的 CA 进行签名。或者,对于可信网络中的内部使用场景,请使用您的私有 CA 进行签名。如需更多信息,请参阅使用私有 CA 为带有 GnuTLS 的 CSR 发布证书 部分。

验证

从 CA 获取请求的证书后,检查证书的人类可读部分是否与您的要求匹配,例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.8. 使用 GnuTLS 为 TLS 客户端证书创建私钥和 CSR

要获取证书,您必须首先为您的客户端创建私钥和证书签名请求(CSR)。

流程

在客户端系统中生成私钥,例如:

certtool --generate-privkey --sec-param High --outfile <example-client.key>

$ certtool --generate-privkey --sec-param High --outfile <example-client.key>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 可选:使用您选择的文本编辑器准备一个简化创建 CSR 的配置文件,例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用之前创建的私钥创建 CSR:

certtool --generate-request --template <example-client.cfg> --load-privkey <example-client.key> --outfile <example-client.crq>

$ certtool --generate-request --template <example-client.cfg> --load-privkey <example-client.key> --outfile <example-client.crq>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果省略

--template选项certtool工具会提示您输入额外的信息,例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

后续步骤

- 将 CSR 提交给您选择的 CA 以签名。或者,对于可信网络中的内部使用场景,请使用您的私有 CA 进行签名。请参阅 第 2.9 节 “使用私有 CA ,使用 GnuTLS 为 CSR 发布证书” 了解更多信息。

验证

检查证书人类可读的部分是否与您的要求匹配,例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.9. 使用私有 CA ,使用 GnuTLS 为 CSR 发布证书

要让系统建立 TLS 加密通信频道,证书颁发机构(CA)必须为它们提供有效的证书。如果您有私有 CA,您可以通过从系统签署证书签名请求(CSR)来创建请求的证书。

前提条件

- 您已配置了私有 CA。请参阅 第 2.6 节 “使用 GnuTLS 创建私有 CA” 了解更多信息。

- 您有一个包含 CSR 的文件。您可以在 第 2.7 节 “使用 GnuTLS 为 TLS 服务器证书创建私钥和 CSR” 中找到创建 CSR 的示例。

流程

可选:使用您选择的文本编辑器准备 GnuTLS 配置文件,来为证书添加扩展,例如:

vi <server-extensions.cfg> honor_crq_extensions ocsp_uri = "http://ocsp.example.com"

$ vi <server-extensions.cfg> honor_crq_extensions ocsp_uri = "http://ocsp.example.com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

certtool工具创建基于 CSR 的证书,例如:certtool --generate-certificate --load-request <example-server.crq> --load-ca-privkey <ca.key> --load-ca-certificate <ca.crt> --template <server-extensions.cfg> --outfile <example-server.crt>

$ certtool --generate-certificate --load-request <example-server.crq> --load-ca-privkey <ca.key> --load-ca-certificate <ca.crt> --template <server-extensions.cfg> --outfile <example-server.crt>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

第 4 章 计划并使用 TLS

TLS(传输层安全)是用来保护网络通信的加密协议。在通过配置首选密钥交换协议、身份验证方法和加密算法来强化系统安全设置时,需要记住支持的客户端的范围越广,产生的安全性就越低。相反,严格的安全设置会导致与客户端的兼容性受限,这可能导致某些用户被锁定在系统之外。请确保以最严格的可用配置为目标,并且仅在出于兼容性原因需要时才放宽配置。

4.1. SSL 和 TLS 协议

安全套接字层(SSL)协议最初使由 Netscape 公司开发的,以提供一种在互联网上进行安全通信的机制。因此,该协议被互联网工程任务组(IETF)采纳,并重命名为传输层安全(TLS)。

TLS 协议位于应用协议层和可靠的传输层之间,例如 TCP/IP。它独立于应用程序协议,因此可在很多不同的协议下分层,如 HTTP、FTP、SMTP 等等。

| 协议版本 | 用法建议 |

|---|---|

| SSL v2 | 不要使用。具有严重的安全漏洞。从 RHEL 7 开始从核心加密库中删除了。 |

| SSL v3 | 不要使用。具有严重的安全漏洞。从 RHEL 8 开始从核心加密库中删除了。 |

| TLS 1.0 |

不建议使用。已知的无法以保证互操作性方式缓解的问题,且不支持现代密码套件。在 RHEL 8 中,只在 |

| TLS 1.1 |

在需要时用于互操作性.不支持现代加密套件。在 RHEL 8 中,只在 |

| TLS 1.2 | 支持现代 AEAD 密码组合。此版本在所有系统范围的加密策略中启用,但此协议的可选部分包含漏洞,TLS 1.2 也允许过时的算法。 |

| TLS 1.3 | 推荐的版本。TLS 1.3 删除了已知有问题的选项,通过加密更多协商握手来提供额外的隐私,由于使用了更有效的现代加密算法,所以可以更快。TLS 1.3 也在所有系统范围的加密策略中启用了。 |

4.2. RHEL 8 中 TLS 的安全注意事项

在 RHEL 8 中,由于系统范围的加密策略,与加密相关的注意事项大大简化了。DEFAULT 加密策略只允许 TLS 1.2 和 1.3。要允许您的系统使用早期版本的 TLS 来协商连接,您需要选择不使用应用程序中的以下加密策略,或使用 update-crypto-policies 命令切换到 LEGACY 策略。如需更多信息,请参阅使用系统范围的加密策略。

RHEL 8 中包含的库提供的默认设置足以满足大多数部署的需要。TLS 实现尽可能使用安全算法,而不阻止来自或到旧客户端或服务器的连接。在具有严格安全要求的环境中应用强化设置,在这些环境中,不支持安全算法或协议的旧客户端或服务器不应连接或不允许连接。

强化 TLS 配置的最简单方法是使用 update-crypto-policies --set FUTURE 命令将系统范围的加密策略级别切换到 FUTURE 。

为 LEGACY 加密策略禁用的算法不符合红帽的 RHEL 8 安全愿景,其安全属性不可靠。考虑放弃使用这些算法,而不是重新启用它们。如果您确实决定重新启用它们(例如,为了与旧硬件的互操作性),请将它们视为不安全的,并应用额外的保护措施,例如将其网络交互隔离到单独的网络段。不要在公共网络中使用它们。

如果您决定不遵循 RHEL 系统范围的加密策略,或根据您的设置创建自定义的加密策略,请在自定义配置中对首选协议、密码套件和密钥长度使用以下建议:

4.2.1. 协议

TLS 的最新版本提供了最佳安全机制。除非有充分的理由包含对旧版本的 TLS 的支持,否则请允许您的系统使用至少 TLS 版本 1.2 来协商连接。

请注意,尽管 RHEL 8 支持 TLS 版本 1.3,但 RHEL 8 组件并不完全支持这个协议的所有功能。例如,Apache Web 服务器尚不完全支持可降低连接延迟的 0-RTT(Zero R Trip Time)功能。

4.2.2. 密码套件

现代、更安全的密码套件应该优先于旧的不安全密码套件。一直禁止 eNULL 和 aNULL 密码套件的使用,它们根本不提供任何加密或身份验证。如果有可能,基于 RC4 或 HMAC-MD5 的密码套件也必须被禁用。这同样适用于所谓的出口密码套件,它们被有意地弱化了,因此很容易被破解。

虽然不会立即变得不安全,但提供安全性少于 128 位的密码套件在它们的短使用期中不应该被考虑。使用 128 位或者更高安全性的算法可以预期在至少数年内不会被破坏,因此我们强烈推荐您使用此算法。请注意,虽然 3DES 密码公告使用 168 位但它们实际只提供了 112 位的安全性。

始终优先使用支持(完美)转发保密(PFS)的密码套件,这样可确保加密数据的机密性,以防服务器密钥被泄露。此规则排除了快速 RSA 密钥交换,但允许使用 ECDHE 和 DHE。在两者中,ECDHE 更快,因此是首选。

您还应该优先选择 AEAD 密码,如 AES-GCM,使用 CBC 模式密码,因为它们不容易受到 padding oracle 攻击的影响。此外,在很多情况下,在 CBC 模式下,AES-GCM 比 AES 快,特别是当硬件具有 AES 加密加速器时。

另请注意,在使用带有 ECDSA 证书的 ECDHE 密钥交换时,事务的速度甚至比纯 RSA 密钥交换要快。为了给旧客户端提供支持,您可以在服务器上安装两对证书和密钥:一对带有 ECDSA 密钥(用于新客户端),另一对带有 RSA 密钥(用于旧密钥)。

4.2.3. 公钥长度

在使用 RSA 密钥时,总是首选使用至少由 SHA-256 签名的 3072 位的密钥长度,对于真实的 128 位安全性来说,这个值已经足够大。

您的系统安全性仅与链中最弱的连接相同。例如,只是一个强大的密码不能保证良好安全性。密钥和证书以及认证机构(CA)用来签署您的密钥的哈希功能和密钥同样重要。

4.3. 在应用程序中强化 TLS 配置

在 RHEL 中,系统范围的加密策略 提供了一种便捷的方法,来确保您的使用加密库的应用程序不允许已知的不安全协议、密码或算法。

如果要使用自定义加密设置来强化与 TLS 相关的配置,您可以使用本节中描述的加密配置选项,并以最少的需求量覆盖系统范围的加密策略。

无论您选择使用什么配置,请始终确保您的服务器应用程序强制实施 服务器端密码顺序,以便使用的密码套件由您配置的顺序来决定。

4.3.1. 将 Apache HTTP 服务器配置为使用 TLS

Apache HTTP 服务器 可以使用 OpenSSL 和 NSS 库来满足其 TLS 的需求。RHEL 8 通过 eponymous 软件包提供 mod_ssl 功能:

yum install mod_ssl

# yum install mod_ssl

mod_ssl 软件包将安装 /etc/httpd/conf.d/ssl.conf 配置文件,该文件可用来修改 Apache HTTP 服务器 与 TLS 相关的设置。

安装 httpd-manual 软件包以获取 Apache HTTP 服务器 的完整文档,包括 TLS 配置。/etc/httpd/conf.d/ssl.conf 配置文件中的指令在 /usr/share/httpd/manual/mod_ssl.html 文件中详细介绍。/usr/share/httpd/manual/ssl/ssl/ssl_howto.html 文件中描述了各种设置的示例。

修改 /etc/httpd/conf.d/ssl.conf 配置文件中的设置时,请确保至少考虑以下三个指令:

SSLProtocol- 使用这个指令指定您要允许的 TLS 或者 SSL 版本。

SSLCipherSuite- 使用这个指令来指定您首选的密码套件或禁用您要禁止的密码套件。

SSLHonorCipherOrder-

取消注释并将此指令设置为

on,以确保连接的客户端遵循您指定的密码顺序。

例如,只使用 TLS 1.2 和 1.3 协议:

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1如需更多信息,请参阅 部署不同类型的服务器 文档中的 在 Apache HTTP 服务器上配置 TLS 加密 一章。

4.3.2. 将 Nginx HTTP 和代理服务器配置为使用 TLS

要在 Nginx 中启用 TLS 1.3 支持,请将 TLSv1.3 值添加到 /etc/nginx/nginx.conf 配置文件的 server 部分的 ssl_protocols 选项:

如需更多信息,请参阅 部署不同类型的服务器 文档中的 向 Nginx web 服务器添加 TLS 加密 一章。

4.3.3. 将 Dovecot 邮件服务器配置为使用 TLS

要将 Dovecot 邮件服务器的安装配置为使用 TLS,请修改 /etc/dovecot/conf.d/10-ssl.conf 配置文件。您可以在 /usr/share/doc/dovecot/wiki/SSL.DovecotConfiguration.txt 文件中找到一些基本配置指令的说明,该文件与 Dovecot 的标准安装一起安装。

修改 /etc/dovecot/conf.d/10-ssl.conf 配置文件中的设置时,请确保至少考虑以下三个指令:

ssl_protocols- 使用这个指令指定您要允许或者禁用的 TLS 或者 SSL 版本。

ssl_cipher_list- 使用这个指令指定您首选的密码套件或禁用您要禁止的密码套件。

ssl_prefer_server_ciphers-

取消注释并将此指令设置为

yes,以确保连接的客户端遵循您指定的密码顺序。

例如,/etc/dovecot/conf.d/10-ssl.conf 中的以下行只允许 TLS 1.1 及之后的版本:

ssl_protocols = !SSLv2 !SSLv3 !TLSv1

ssl_protocols = !SSLv2 !SSLv3 !TLSv1第 5 章 设置 IPsec VPN

虚拟专用网络(VPN)是一种通过互联网连接到本地网络的方法。Libreswan 提供的 IPsec 是创建 VPN 的首选方法。libreswan 是 VPN 的用户空间 IPsec 实现。VPN 通过在中间网络(如互联网)设置隧道来启用 LAN 和另一个远程 LAN 之间的通信。为了安全起见,VPN 隧道总是使用认证和加密。对于加密操作,Libreswan 使用 NSS 库。

5.1. libreswan 作为 IPsec VPN 的实现

在 RHEL 中,您可以使用 Libreswan 应用程序支持的 IPsec 协议配置虚拟专用网络(VPN)。Libreswan 是 Openswan 应用程序的延续,Openswan 文档中的许多示例可以通过 Libreswan 交换。

VPN 的 IPsec 协议使用互联网密钥交换(IKE)协议进行配置。术语 IPsec 和 IKE 可互换使用。IPsec VPN 也称为 IKE VPN、IKEv2 VPN、XAUTH VPN、Cisco VPN 或 IKE/IPsec VPN。IPsec VPN 变体,它使用 Level 2 Tunneling Protocol(L2TP),被称为 L2TP/IPsec VPN,它需要 optional 软件仓库提供的 xl2tpd 软件包。

libreswan 是一个开源用户空间 IKE 实现。IKE v1 和 v2 作为用户级别的守护进程实现。IKE 协议也加密。IPsec 协议由 Linux 内核实现,Libreswan 配置内核以添加和删除 VPN 隧道配置。

IKE 协议使用 UDP 端口 500 和 4500。IPsec 协议由两个协议组成:

- 封装安全性 Payload(ESP),其协议号为 50。

- 经过身份验证的标头(AH),其协议号为 51。

不建议使用 AH 协议。建议将 AH 用户迁移到使用 null 加密的 ESP。

IPsec 协议提供两种操作模式:

- 隧道模式(默认)

- 传输模式

您可以用没有 IKE 的 IPsec 来配置内核。这称为 手动键控。您还可以使用 ip xfrm 命令来配置手动密钥,但为了安全起见,强烈建议您不要这样做。Libreswan 使用 Netlink 接口与 Linux 内核进行通信。内核执行数据包加密和解密。

Libreswan 使用网络安全服务 (NSS) 加密库。NSS 认证用于 联邦信息处理标准( FIPS)出版物 140-2。

IKE/IPsec VPN(由 Libreswan 和 Linux 内核实现)是 RHEL 中推荐的唯一 VPN 技术。在不了解这样做风险的情况下不要使用任何其他 VPN 技术。

在 RHEL 中,Libreswan 默认遵循系统范围的加密策略。这样可确保 Libreswan 将当前威胁模型包括(IKEv2)的安全设置用作默认协议。如需更多信息,请参阅 使用系统范围的加密策略。

Libreswan 没有使用术语"源(source)"和"目的地(destination)"或"服务器(server)"和"客户端(client)",因为 IKE/IPsec 使用对等(peer to peer)协议。相反,它使用术语"左"和"右"来指端点(主机)。这也允许您在大多数情况下在两个端点使用相同的配置。但是,管理员通常选择始终对本地主机使用"左",对远程主机使用"右"。

leftid 和 rightid 选项充当身份验证过程中相应主机的标识。详情请查看 ipsec.conf(5) 手册页。

5.2. Libreswan 中的身份验证方法

Libreswan 支持多种身份验证方法,每种方法适合不同的场景。

预共享密钥(PSK)

预共享密钥 (PSK)是最简单的身份验证方法。出于安全考虑,请勿使用小于 64 个随机字符的 PSK。在 FIPS 模式中,PSK 必须符合最低强度要求,具体取决于所使用的完整性算法。您可以使用 authby=secret 连接来设置 PSK。

原始 RSA 密钥

原始 RSA 密钥 通常用于静态主机到主机或子网到子网 IPsec 配置。每个主机都使用所有其他主机的公共 RSA 密钥手动配置,Libreswan 在每对主机之间建立 IPsec 隧道。对于大量主机,这个方法不能很好地扩展。

您可以使用 ipsec newhostkey 命令在主机上生成原始 RSA 密钥。您可以使用 ipsec showhostkey 命令列出生成的密钥。使用 CKA ID 密钥的连接配置需要 leftrsasigkey= 行。原始 RSA 密钥使用 authby=rsasig 连接选项。

X.509 证书

X.509 证书 通常用于大规模部署连接到通用 IPsec 网关的主机。中心 证书颁发机构 (CA)为主机或用户签署 RSA 证书。此中央 CA 负责中继信任,包括单个主机或用户的撤销。

例如,您可以使用 openssl 命令和 NSS certutil 命令来生成 X.509 证书。因为 Libreswan 使用 leftcert= 配置选项中证书的昵称从 NSS 数据库读取用户证书,所以在创建证书时请提供昵称。

如果使用自定义 CA 证书,则必须将其导入到网络安全服务(NSS)数据库中。您可以使用 ipsec import 命令将 PKCS #12 格式的任何证书导入到 Libreswan NSS 数据库。

Libreswan 需要互联网密钥交换(IKE)对等 ID 作为每个对等证书的主题替代名称(SAN),如 RFC 4945 的 3.1 章节 所述。通过设置 require-id-on-certificate=no 连接选项禁用此检查,可能会使系统容易受到中间人攻击。

使用 authby=rsasig 连接选项,根据使用带 SHA-1 和 SHA-2 的 RSA 的 X.509 证书进行身份验证。您可以通过将 authby= 设为 ecdsa ,使用 SHA-2 ,以及使用通过 authby=rsa-sha2 的基于 SHA-2 的身份验证的 RSA 概率签名方案(RSASSA-PSS)数字签名来进一步限制 ECDSA 数字签名。默认值为 authby=rsasig,ecdsa。

证书和 authby= 签名方法应匹配。这提高了互操作性,并在一个数字签名系统中保留身份验证。

NULL 身份验证

NULL 身份验证 用来在没有身份验证的情况下获得网状加密。它可防止被动攻击,但不能防止主动攻击。但是,因为 IKEv2 允许非对称身份验证方法,因此 NULL 身份验证也可用于互联网规模的机会主义 IPsec。在此模型中,客户端对服务器进行身份验证,但服务器不对客户端进行身份验证。此模型类似于使用 TLS 的安全网站。使用 authby=null 进行 NULL 身份验证。

保护量子计算机

除了上述身份验证方法外,您还可以使用 Post-quantum Pre-shared Key (PPK)方法来防止量子计算机可能的攻击。单个客户端或客户端组可以通过指定与带外配置的预共享密钥对应的 PPK ID 来使用它们自己的 PPK。

使用带有预共享密钥的 IKEv1 防止量子攻击者。重新设计 IKEv2 不会原生提供这种保护。Libreswan 提供使用 Post-quantum Pre-shared Key (PPK)来保护 IKEv2 连接免受量子攻击。

要启用可选的 PPK 支持,请在连接定义中添加 ppk=yes。如需要 PPK,请添加 ppk=insist。然后,可以给每个客户端一个带有 secret 值的 PPK ID ,该 secret 值在带外进行通信(最好是量子安全的)。PPK 应该具有很强的随机性,而不是基于字典中的单词。PPK ID 和 PPK 数据保存在 ipsec.secrets 文件中,例如:

@west @east : PPKS "user1" "thestringismeanttobearandomstr"

@west @east : PPKS "user1" "thestringismeanttobearandomstr"

PPKS 选项指的是静态 PPK。这个实验性功能使用基于一次性平板的动态 PPK。在每个连接中,一次性平板的一个新部件用作 PPK。当使用时,文件中动态 PPK 的那部分被零覆盖,以防止重复使用。如果没有剩下一次性资源,连接会失败。详情请查看 ipsec.secrets(5) 手册页。

动态 PPK 的实现是作为不受支持的技术预览提供的。请谨慎使用。

5.3. 安装 Libreswan

在通过 Libreswan IPsec/IKE 实现设置 VPN 之前,您必须安装相应的软件包,启动 ipsec 服务,并在防火墙中允许服务。

先决条件

-

AppStream存储库已启用。

流程

安装

libreswan软件包:yum install libreswan

# yum install libreswanCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果要重新安装 Libreswan,请删除其旧的数据库文件,并创建一个新的数据库:

systemctl stop ipsec rm /etc/ipsec.d/*db ipsec initnss

# systemctl stop ipsec # rm /etc/ipsec.d/*db # ipsec initnssCopy to Clipboard Copied! Toggle word wrap Toggle overflow 启动

ipsec服务,并启用该服务,以便其在引导时自动启动:systemctl enable ipsec --now

# systemctl enable ipsec --nowCopy to Clipboard Copied! Toggle word wrap Toggle overflow 通过添加

ipsec服务,将防火墙配置为允许 IKE、ESP 和 AH 协议的 500 和 4500/UDP 端口:firewall-cmd --add-service="ipsec" firewall-cmd --runtime-to-permanent

# firewall-cmd --add-service="ipsec" # firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow

5.4. 创建主机到主机的 VPN

您可以使用原始 RSA 密钥身份验证将 Libreswan 配置为在两个称为 left 和 right 的主机之间创建主机到主机的 IPsec VPN。

先决条件

-

Libreswan 已安装 ,并在每个节点上启动了

ipsec服务。

流程

在每台主机上生成原始 RSA 密钥对:

ipsec newhostkey

# ipsec newhostkeyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 上一步返回生成的密钥的

ckaid。在 左 主机上使用ckaid和以下命令,例如:ipsec showhostkey --left --ckaid 2d3ea57b61c9419dfd6cf43a1eb6cb306c0e857d

# ipsec showhostkey --left --ckaid 2d3ea57b61c9419dfd6cf43a1eb6cb306c0e857dCopy to Clipboard Copied! Toggle word wrap Toggle overflow 上一命令的输出生成了配置所需的

leftrsasigkey=行。在第二台主机(右)上执行相同的操作:ipsec showhostkey --right --ckaid a9e1f6ce9ecd3608c24e8f701318383f41798f03

# ipsec showhostkey --right --ckaid a9e1f6ce9ecd3608c24e8f701318383f41798f03Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在

/etc/ipsec.d/目录中,创建一个新的my_host-to-host.conf文件。将上一步中ipsec showhostkey命令的输出中的 RSA 主机密钥写入新文件。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 导入密钥后,重启

ipsec服务:systemctl restart ipsec

# systemctl restart ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow 加载连接:

ipsec auto --add mytunnel

# ipsec auto --add mytunnelCopy to Clipboard Copied! Toggle word wrap Toggle overflow 建立隧道:

ipsec auto --up mytunnel

# ipsec auto --up mytunnelCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要在

ipsec服务启动时自动启动隧道,请在连接定义中添加以下行:auto=start

auto=startCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果您在具有 DHCP 或无状态地址自动配置(SLAAC)的网络中使用此主机,则连接可能容易被重定向。有关详情和缓解步骤,请参阅将 VPN 连接分配给专用路由表,以防止连接绕过隧道。

5.5. 配置站点到站点的 VPN

要创建站点到站点的 IPsec VPN,通过加入两个网络,在两个主机之间创建一个 IPsec 隧道。主机因此充当端点,它们配置为允许来自一个或多个子网的流量通过。因此您可以将主机视为到网络远程部分的网关。

站点到站点 VPN 的配置只能与主机到主机 VPN 不同,同时必须在配置文件中指定一个或多个网络或子网。

先决条件

- 已配置了主机到主机的 VPN。

流程

将带有主机到主机 VPN 配置的文件复制到新文件中,例如:

cp /etc/ipsec.d/my_host-to-host.conf /etc/ipsec.d/my_site-to-site.conf

# cp /etc/ipsec.d/my_host-to-host.conf /etc/ipsec.d/my_site-to-site.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow 在上一步创建的文件中添加子网配置,例如:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果您在具有 DHCP 或无状态地址自动配置(SLAAC)的网络中使用此主机,则连接可能容易被重定向。有关详情和缓解步骤,请参阅将 VPN 连接分配给专用路由表,以防止连接绕过隧道。

5.6. 配置远程访问 VPN

公路勇士是指拥有移动客户端和动态分配的 IP 地址的旅行用户。移动客户端使用 X.509 证书进行身份验证。

以下示例显示了 IKEv2 的配置,并且避免使用 IKEv1 XAUTH 协议。

在服务器中:

在移动客户端(即 road warrior 的设备)上,使用与之前配置稍有不同的配置:

如果您在具有 DHCP 或无状态地址自动配置(SLAAC)的网络中使用此主机,则连接可能容易被重定向。有关详情和缓解步骤,请参阅将 VPN 连接分配给专用路由表,以防止连接绕过隧道。

5.7. 配置网格 VPN

网格 VPN 网络(也称为 any-to-any VPN ) 是一个所有节点都使用 IPsec 进行通信的网络。该配置可以对于无法使用 IPsec 的节点进行例外处理。可使用两种方式配置网格 VPN 网络:

- 需要 IPsec。

- 首选 IPsec,但允许回退到使用明文通信。

节点之间的身份验证可以基于 X.509 证书或 DNS 安全扩展(DNSSEC)。

您对 opportunistic IPsec 使用任何常规的 IKEv2 验证方法,因为这些连接是常规的 Libreswan 配置,除了由 right=%opportunisticgroup 条目定义的 opportunistic IPsec 之外。常见的身份验证方法是主机使用常用共享认证机构(CA)根据 X.509 证书进行互相验证。作为标准流程的一部分,云部署通常为云中的每个节点发布证书。

不要使用 PreSharedKey (PSK)身份验证,因为一个有危险的主机会导致组 PSK secret 也有危险。

您可以使用 NULL 身份验证在节点间部署加密,而无需认证,这只防止被动攻击者。

以下流程使用 X.509 证书。您可以使用任何类型的 CA 管理系统(如 Dogtag 证书系统)生成这些证书。Dogtag 假设每个节点的证书都以 PKCS #12 格式(.p12 文件)提供,其包含私钥、节点证书和用于验证其他节点的 X.509 证书的根 CA 证书。

每个节点的配置与其 X.509 证书不同。这允许在不重新配置网络中的任何现有节点的情况下添加新节点。PKCS #12 文件需要一个"友好名称",为此,我们使用名称"节点",这样引用友好名称的配置文件对所有节点都是相同的。

先决条件

-

Libreswan 已安装 ,并在每个节点上启动了

ipsec服务。 一个新的 NSS 数据库已初始化。

如果您已经有一个旧的 NSS 数据库,请删除旧的数据库文件:

systemctl stop ipsec rm /etc/ipsec.d/*db

# systemctl stop ipsec # rm /etc/ipsec.d/*dbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 您可以使用以下命令初始化新数据库:

ipsec initnss

# ipsec initnssCopy to Clipboard Copied! Toggle word wrap Toggle overflow

流程

在每个节点中导入 PKCS #12 文件。此步骤需要用于生成 PKCS #12 文件的密码:

ipsec import nodeXXX.p12

# ipsec import nodeXXX.p12Copy to Clipboard Copied! Toggle word wrap Toggle overflow 为

IPsec 需要的(专用)、IPsec 可选的(private-or-clear)和No IPsec(clear)配置文件创建以下三个连接定义:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

auto变量有几个选项:您可以使用带有 opportunistic IPsec 的

ondemand连接选项来启动 IPsec 连接,或者用于显式配置不需要一直激活的连接。这个选项在内核中建立一个陷阱 XFRM 策略,使 IPsec 连接在收到与该策略匹配的第一个数据包时开始。您可以使用以下选项有效地配置和管理 IPsec 连接,无论是使用 Opportunistic IPsec 还是明确配置的连接:

add选项-

加载连接配置,并为响应远程启动做好准备。但是,连接不会自动从本地端启动。您可以使用

ipsec auto --up命令手动启动 IPsec 连接。 start选项- 加载连接配置,并为响应远程启动做好准备。此外,它会立即启动到远程对等点的连接。您可以将这个选项用于永久的和一直活跃的连接。

- 2

leftid和rightid变量标识 IPsec 隧道连接的右和左通道。如果您配置了证书,您可以使用这些变量来获取本地 IP 地址或本地证书的主题 DN 的值。- 3

leftcert变量定义您要使用的 NSS 数据库的昵称。

将网络的 IP 地址添加到对应的类中。例如,如果所有节点都位于

10.15.0.0/16网络中,则所有节点都必须使用 IPsec 加密:echo "10.15.0.0/16" >> /etc/ipsec.d/policies/private

# echo "10.15.0.0/16" >> /etc/ipsec.d/policies/privateCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要允许某些节点(如

10.15.34.0/24)使用或不使用 IPsec,请将这些节点添加到 private-or-clear 组中:echo "10.15.34.0/24" >> /etc/ipsec.d/policies/private-or-clear

# echo "10.15.34.0/24" >> /etc/ipsec.d/policies/private-or-clearCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要定义一个主机(如

10.15.1.2),其不能将 IPsec 添加到 clear 组中,请使用:echo "10.15.1.2/32" >> /etc/ipsec.d/policies/clear

# echo "10.15.1.2/32" >> /etc/ipsec.d/policies/clearCopy to Clipboard Copied! Toggle word wrap Toggle overflow 您可以在

/etc/ipsec.d/policies目录中从每个新节点的模板创建文件,也可以使用 Puppet 或 Ansible 来置备它们。请注意,每个节点都有相同的异常列表或不同的流量预期。因此,两个节点可能无法通信,因为一个节点需要 IPsec,而另一个节点无法使用 IPsec。

重启节点将其添加到配置的网格中:

systemctl restart ipsec

# systemctl restart ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 如果您在具有 DHCP 或无状态地址自动配置(SLAAC)的网络中使用此主机,则连接可能容易被重定向。有关详情和缓解步骤,请参阅将 VPN 连接分配给专用路由表,以防止连接绕过隧道。

验证

使用

ping命令打开 IPsec 隧道:ping <nodeYYY>

# ping <nodeYYY>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示带有导入认证的 NSS 数据库:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 查看节点上哪个隧道打开了:

ipsec trafficstatus 006 #2: "private#10.15.0.0/16"[1] ...<nodeYYY>, type=ESP, add_time=1691399301, inBytes=512, outBytes=512, maxBytes=2^63B, id='C=US, ST=NC, O=Example Organization, CN=east'

# ipsec trafficstatus 006 #2: "private#10.15.0.0/16"[1] ...<nodeYYY>, type=ESP, add_time=1691399301, inBytes=512, outBytes=512, maxBytes=2^63B, id='C=US, ST=NC, O=Example Organization, CN=east'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.8. 部署符合 FIPS 的 IPsec VPN

您可以使用 Libreswan 部署一个符合 FIPS 的 IPsec VPN 解决方案。为此,您可以识别哪些加密算法可用,且哪些在 FIPS 模式下对 Libreswan 禁用了。

先决条件

-

AppStream存储库已启用。

流程

安装

libreswan软件包:yum install libreswan

# yum install libreswanCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您要重新安装 Libreswan,请删除其旧的 NSS 数据库:

systemctl stop ipsec rm /etc/ipsec.d/*db

# systemctl stop ipsec # rm /etc/ipsec.d/*dbCopy to Clipboard Copied! Toggle word wrap Toggle overflow 启动

ipsec服务,并启用该服务,以便其在引导时自动启动:systemctl enable ipsec --now

# systemctl enable ipsec --nowCopy to Clipboard Copied! Toggle word wrap Toggle overflow 通过添加

ipsec服务,将防火墙配置为允许 IKE、ESP 和 AH 协议的500和4500UDP 端口:firewall-cmd --add-service="ipsec" firewall-cmd --runtime-to-permanent

# firewall-cmd --add-service="ipsec" # firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将系统切换到 FIPS 模式:

fips-mode-setup --enable

# fips-mode-setup --enableCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启您的系统以允许内核切换到 FIPS 模式:

reboot

# rebootCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

确认 Libreswan 是否在 FIPS 模式下运行:

ipsec whack --fipsstatus 000 FIPS mode enabled

# ipsec whack --fipsstatus 000 FIPS mode enabledCopy to Clipboard Copied! Toggle word wrap Toggle overflow 或者,检查

systemd日志中的ipsec单元条目:journalctl -u ipsec ... Jan 22 11:26:50 localhost.localdomain pluto[3076]: FIPS Product: YES Jan 22 11:26:50 localhost.localdomain pluto[3076]: FIPS Kernel: YES Jan 22 11:26:50 localhost.localdomain pluto[3076]: FIPS Mode: YES

$ journalctl -u ipsec ... Jan 22 11:26:50 localhost.localdomain pluto[3076]: FIPS Product: YES Jan 22 11:26:50 localhost.localdomain pluto[3076]: FIPS Kernel: YES Jan 22 11:26:50 localhost.localdomain pluto[3076]: FIPS Mode: YESCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以 FIPS 模式查看可用算法:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用 FIPS 模式查询禁用的算法:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在 FIPS 模式中列出所有允许的算法和密码:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.9. 使用密码保护 IPsec NSS 数据库

默认情况下,IPsec 服务在第一次启动时使用空密码创建其网络安全服务(NSS)数据库。要提高安全性,您可以添加密码保护。

在 RHEL 6.6 和之前的版本中,您必须使用一个密码来保护 IPsec NSS 数据库,以满足 FIPS 140-2 标准的要求,因为 NSS 加密库是针对 FIPS 140-2 Level 2 标准认证的。在 RHEL 8 中,NIS 将 NSS 认证为该标准级别 1,并且该状态不需要对数据库进行密码保护。

先决条件

-

/etc/ipsec.d/目录包含 NSS 数据库文件。

流程

为 Libreswan 的

NSS数据库启用密码保护:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 创建包含您在上一步中设置的密码的

/etc/ipsec.d/nsspassword文件,例如:cat /etc/ipsec.d/nsspassword NSS Certificate DB:_<password>_

# cat /etc/ipsec.d/nsspassword NSS Certificate DB:_<password>_Copy to Clipboard Copied! Toggle word wrap Toggle overflow nsspassword文件使用以下语法:<token_1>:<password1> <token_2>:<password2>

<token_1>:<password1> <token_2>:<password2>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 默认的 NSS 软件令牌是

NSS 证书 数据库。如果您的系统以 FIPS 模式运行,则令牌的名称为NSS FIPS 140-2 证书数据库。根据您的场景,在完成了

nsspassword文件后,启动或重启ipsec服务:systemctl restart ipsec

# systemctl restart ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

在其 NSS 数据库中添加非空密码后,检查

ipsec服务是否运行:systemctl status ipsec ● ipsec.service - Internet Key Exchange (IKE) Protocol Daemon for IPsec Loaded: loaded (/usr/lib/systemd/system/ipsec.service; enabled; vendor preset: disable> Active: active (running)...

# systemctl status ipsec ● ipsec.service - Internet Key Exchange (IKE) Protocol Daemon for IPsec Loaded: loaded (/usr/lib/systemd/system/ipsec.service; enabled; vendor preset: disable> Active: active (running)...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 检查

Journal日志是否包含确认成功初始化的条目:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.10. 配置 IPsec VPN 以使用 TCP

Libreswan 支持 IKE 和 IPsec 数据包的 TCP 封装,如 RFC 8229 所述。有了这个功能,您可以在网络上建立 IPsec VPN,以防止通过 UDP 和封装安全负载(ESP)传输的流量。您可以将 VPN 服务器和客户端配置为使用 TCP 作为回退,或者作为主 VPN 传输协议。由于 TCP 封装的性能成本较高,因此只有在您的场景中需要永久阻止 UDP 时,才使用 TCP 作为主 VPN 协议。

先决条件

- 已配置了 远程访问 VPN。

流程

在

/etc/ipsec.conf文件的config setup部分中添加以下选项:listen-tcp=yes

listen-tcp=yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要在第一次尝试 UDP 失败时使用 TCP 封装作为回退选项,请在客户端的连接定义中添加以下两个选项:

enable-tcp=fallback tcp-remoteport=4500

enable-tcp=fallback tcp-remoteport=4500Copy to Clipboard Copied! Toggle word wrap Toggle overflow 另外,如果您知道 UDP 会被永久阻止,请在客户端的连接配置中使用以下选项:

enable-tcp=yes tcp-remoteport=4500

enable-tcp=yes tcp-remoteport=4500Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.11. 配置自动检测和使用 ESP 硬件卸载来加速 IPsec 连接

卸载硬件的封装安全负载(ESP)来加速以太网上的 IPsec 连接。默认情况下,Libreswan 会检测硬件是否支持这个功能,并因此启用 ESP 硬件卸载。如果这个功能被禁用或被明确启用,您可以切回到自动检测。

先决条件

- 网卡支持 ESP 硬件卸载。

- 网络驱动程序支持 ESP 硬件卸载。

- IPsec 连接已配置且可以正常工作。

流程

-

编辑连接的

/etc/ipsec.d/目录中的 Libreswan 配置文件,该文件应使用 ESP 硬件卸载支持的自动检测。 -

确保连接的设置中没有设置

nic-offload参数。 如果您删除了

nic-offload,请重启ipsec服务:systemctl restart ipsec

# systemctl restart ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

显示 IPsec 连接使用的以太网设备的

tx_ipsec和rx_ipsec计数器:ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 10 rx_ipsec: 10# ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 10 rx_ipsec: 10Copy to Clipboard Copied! Toggle word wrap Toggle overflow 通过 IPsec 隧道发送流量。例如,ping 远程 IP 地址:

ping -c 5 remote_ip_address

# ping -c 5 remote_ip_addressCopy to Clipboard Copied! Toggle word wrap Toggle overflow 再次显示以太网设备的

tx_ipsec和rx_ipsec计数器:ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 15 rx_ipsec: 15# ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 15 rx_ipsec: 15Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果计数器值增加了,ESP 硬件卸载正常工作。

5.12. 在绑定中配置 ESP 硬件卸载以加快 IPsec 连接

将封装安全负载(ESP)卸载到硬件可加速 IPsec 连接。如果出于故障转移原因而使用网络绑定,配置 ESP 硬件卸载的要求和流程与使用常规以太网设备的要求和流程不同。例如,在这种情况下,您可以对绑定启用卸载支持,内核会将设置应用到绑定的端口。

先决条件

-

绑定中的所有网卡都支持 ESP 硬件卸载。使用

ethtool -k <interface_name> | grep "esp-hw-offload"命令验证每个绑定端口是否都支持此功能。 - 绑定已配置且可以正常工作。

-

该绑定使用

active-backup模式。绑定驱动程序不支持此功能的任何其他模式。 - IPsec 连接已配置且可以正常工作。

流程

对网络绑定启用 ESP 硬件卸载支持:

nmcli connection modify bond0 ethtool.feature-esp-hw-offload on

# nmcli connection modify bond0 ethtool.feature-esp-hw-offload onCopy to Clipboard Copied! Toggle word wrap Toggle overflow 这个命令在对

bond0连接启用 ESP 硬件卸载支持。重新激活

bond0连接:nmcli connection up bond0

# nmcli connection up bond0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑应使用 ESP 硬件卸载的连接的

/etc/ipsec.d/目录中的 Libreswan 配置文件,并将nic-offload=yes语句附加到连接条目:conn example ... nic-offload=yesconn example ... nic-offload=yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重启

ipsec服务:systemctl restart ipsec

# systemctl restart ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

验证方法取决于各种方面,如内核版本和驱动程序。例如,某些驱动程序提供计数器,但它们的名称可能会有所不同。详情请查看您的网络驱动程序的文档。

以下验证步骤适用于 Red Hat Enterprise Linux 8 上的 ixgbe 驱动程序:

显示绑定的活动端口:

grep "Currently Active Slave" /proc/net/bonding/bond0 Currently Active Slave: enp1s0

# grep "Currently Active Slave" /proc/net/bonding/bond0 Currently Active Slave: enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 显示活动端口的

tx_ipsec和rx_ipsec计数器:ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 10 rx_ipsec: 10# ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 10 rx_ipsec: 10Copy to Clipboard Copied! Toggle word wrap Toggle overflow 通过 IPsec 隧道发送流量。例如,ping 远程 IP 地址:

ping -c 5 remote_ip_address

# ping -c 5 remote_ip_addressCopy to Clipboard Copied! Toggle word wrap Toggle overflow 再次显示活动端口的

tx_ipsec和rx_ipsec计数器:ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 15 rx_ipsec: 15# ethtool -S enp1s0 | grep -E "_ipsec" tx_ipsec: 15 rx_ipsec: 15Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果计数器值增加了,ESP 硬件卸载正常工作。

5.13. 使用 RHEL 系统角色配置 IPsec VPN 连接

您可以使用虚拟专用网络(VPN)通过不可信网络(如互联网)建立安全加密的隧道。此类隧道可确保传输中数据的保密性和完整性。常见用例包括将分支机构连接到总部。

通过使用 vpn RHEL 系统角色,您可以自动创建 Libreswan IPsec VPN 配置的过程。

vpn RHEL 系统角色只能创建使用预共享密钥(PSK)或证书的 VPN 配置来相互验证对等点。

5.13.1. 使用 vpn RHEL 系统角色配置具有 PSK 身份验证的 IPsec 主机到主机的 VPN

主机到主机 VPN 在两个设备之间建立直接、安全和加密的连接,允许应用程序通过不安全的网络(如互联网)安全地进行通信。

为了进行身份验证,预共享密钥(PSK)是使用只给两个对等点已知的单一共享 secret 的直接方法。这种方法易于配置,非常适合易于部署是优先级的基本设置。但是,您必须严格保密密钥。可以访问该密钥的攻击者可能会破坏连接。

通过使用 vpn RHEL 系统角色,您可以自动化创建带有 PSK 身份验证的 IPsec 主机到主机连接的过程。默认情况下,角色创建一个基于隧道的 VPN。

先决条件

- 您已准备好控制节点和受管节点。

- 以可在受管主机上运行 playbook 的用户登录到控制节点。

-

用于连接到受管节点的帐户具有

sudo权限。

步骤

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括以下内容:

hosts: <list>使用您要配置 VPN 的对等点定义 YAML 字典。如果条目不是一个 Ansible 管理的节点,则您必须在

hostname参数中指定其完全限定域名(FQDN)或 IP 地址,例如:... - hosts: ... external-host.example.com: hostname: 192.0.2.1... - hosts: ... external-host.example.com: hostname: 192.0.2.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 角色在每个受管节点上配置 VPN 连接。连接名为 <

peer_A>-to-<peer_B>,例如managed-node-01.example.com-to-managed-node-02.example.com。请注意,该角色无法在外部(未管理)节点上配置 Libreswan。您必须在这些对等点上手动创建配置。auth_method: psk-

启用对等点之间的 PSK 身份验证。角色在控制节点上使用

openssl来创建 PSK。 auto: <startup_method>-

指定连接的启动方法。有效值是

add、ondemand、start和ignore。详情请查看安装了 Libreswan 的系统上的ipsec.conf (5)手册页。此变量的默认值为 null,这意味着没有自动启动操作。 vpn_manage_firewall: true-

定义角色在受管节点上的

firewalld服务中打开所需的端口。 vpn_manage_selinux: true- 定义角色在 IPsec 端口上设置所需的 SELinux 端口类型。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.vpn/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不会防止错误但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

确认连接已成功启动,例如:

ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "managed-node-01.example.com-to-managed-node-02.example.com"' ... 006 #3: "managed-node-01.example.com-to-managed-node-02.example.com", type=ESP, add_time=1741857153, inBytes=38622, outBytes=324626, maxBytes=2^63B, id='@managed-node-02.example.com'

# ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "managed-node-01.example.com-to-managed-node-02.example.com"' ... 006 #3: "managed-node-01.example.com-to-managed-node-02.example.com", type=ESP, add_time=1741857153, inBytes=38622, outBytes=324626, maxBytes=2^63B, id='@managed-node-02.example.com'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,只有在 VPN 连接活跃时,这个命令才会成功。如果将 playbook 中的

auto变量设置为start以外的值,您可能需要首先手动激活受管节点上的连接。

主机到主机 VPN 在两个设备之间建立直接、安全和加密的连接,允许应用程序通过不安全的网络(如互联网)安全地进行通信。

为了进行身份验证,预共享密钥(PSK)是使用只给两个对等点已知的单一共享 secret 的直接方法。这种方法易于配置,非常适合易于部署是优先级的基本设置。但是,您必须严格保密密钥。可以访问该密钥的攻击者可能会破坏连接。

例如,要通过最大程度减少被截获或破坏的控制消息的风险来增强安全性,您可以为数据流量和控制流量配置单独的连接。通过使用 vpn RHEL 系统角色,您可以自动化创建带有单独的数据和控制平面及 PSK 身份验证的 IPsec 主机到主机连接的过程。

前提条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括如下:

hosts: < ;list>定义一个 YAML 字典,其中包含您想要在它们之间配置 VPN 的主机。连接被命名为

<name>-<IP_address_A>-to-<IP_address_B>,例如control_plane_vpn-203.0.113.1-to-198.51.100.2。角色在每个受管节点上配置 VPN 连接。请注意,该角色无法在外部(未管理)节点上配置 Libreswan。您必须在这些主机上手动创建配置。

auth_method: psk-

在主机之间启用 PSK 身份验证。角色在控制节点上使用

openssl来创建预共享密钥。 auto: <startup_method>-

指定连接的启动方法。有效值是

add、ondemand、start和ignore。详情请查看安装了 Libreswan 的系统上的ipsec.conf (5)手册页。此变量的默认值为 null,这意味着没有自动启动操作。 vpn_manage_firewall: true-

定义角色在受管节点上的

firewalld服务中打开所需的端口。 vpn_manage_selinux: true- 定义角色在 IPsec 端口上设置所需的 SELinux 端口类型。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.vpn/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

确认连接已成功启动,例如:

ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "control_plane_vpn-203.0.113.1-to-198.51.100.2"' ... 006 #3: "control_plane_vpn-203.0.113.1-to-198.51.100.2", type=ESP, add_time=1741860073, inBytes=0, outBytes=0, maxBytes=2^63B, id='198.51.100.2'

# ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "control_plane_vpn-203.0.113.1-to-198.51.100.2"' ... 006 #3: "control_plane_vpn-203.0.113.1-to-198.51.100.2", type=ESP, add_time=1741860073, inBytes=0, outBytes=0, maxBytes=2^63B, id='198.51.100.2'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,只有在 VPN 连接活跃时,这个命令才会成功。如果将 playbook 中的

auto变量设置为start以外的值,您可能需要首先手动激活受管节点上的连接。

5.13.3. 使用 vpn RHEL 系统角色使用 PSK 身份验证配置 IPsec 站点到站点 VPN

站点到站点的 VPN 在两个不同的网络之间建立一个安全、加密的隧道,在不安全的公共网络(如互联网)中无缝链接。例如,这可让分支机构中的设备访问公司总部中的资源,就如同它们都是同一本地网络的一部分一样。

为了进行身份验证,预共享密钥(PSK)是使用只给两个对等点已知的单一共享 secret 的直接方法。这种方法易于配置,非常适合易于部署是优先级的基本设置。但是,您必须严格保密密钥。可以访问该密钥的攻击者可能会破坏连接。

通过使用 vpn RHEL 系统角色,您可以使用 PSK 身份验证自动创建 IPsec 站点到站点连接的过程。默认情况下,角色创建一个基于隧道的 VPN。

先决条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。

流程

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括如下:

hosts: < ;list>使用您要配置 VPN 的网关定义 YAML 字典。如果条目不是 Ansible 管理的节点,您必须在

hostname参数中指定其完全限定域名(FQDN)或 IP 地址,例如:... - hosts: ... external-host.example.com: hostname: 192.0.2.1... - hosts: ... external-host.example.com: hostname: 192.0.2.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 角色在每个受管节点上配置 VPN 连接。连接名为

-to-,例如managed-node-01.example.com-to-managed-node-02.example.com。请注意,该角色无法在外部(未管理)节点上配置 Libreswan。您必须在这些对等点上手动创建配置。subnets: <yaml_list_of_subnets>- 定义通过隧道连接的无类别域间路由(CIDR)格式的子网。

auth_method: psk-

启用对等点之间的 PSK 身份验证。角色在控制节点上使用

openssl来创建 PSK。 auto: <startup_method>-

指定连接的启动方法。有效值是

add、ondemand、start和ignore。详情请查看安装了 Libreswan 的系统上的ipsec.conf (5)手册页。此变量的默认值为 null,这意味着没有自动启动操作。 vpn_manage_firewall: true-

定义角色在受管节点上的

firewalld服务中打开所需的端口。 vpn_manage_selinux: true- 定义角色在 IPsec 端口上设置所需的 SELinux 端口类型。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.vpn/README.md文件。验证 playbook 语法:

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

确认连接已成功启动,例如:

ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "managed-node-01.example.com-to-managed-node-02.example.com"' ... 006 #3: "managed-node-01.example.com-to-managed-node-02.example.com", type=ESP, add_time=1741857153, inBytes=38622, outBytes=324626, maxBytes=2^63B, id='@managed-node-02.example.com'

# ansible managed-node-01.example.com -m shell -a 'ipsec trafficstatus | grep "managed-node-01.example.com-to-managed-node-02.example.com"' ... 006 #3: "managed-node-01.example.com-to-managed-node-02.example.com", type=ESP, add_time=1741857153, inBytes=38622, outBytes=324626, maxBytes=2^63B, id='@managed-node-02.example.com'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,只有在 VPN 连接活跃时,这个命令才会成功。如果将 playbook 中的

auto变量设置为start以外的值,您可能需要首先手动激活受管节点上的连接。

5.13.4. 使用 vpn RHEL 系统角色,配置具有基于证书身份验证的 IPsec 网状 VPN

IPsec 网格会创建一个完全互连的网络,每个服务器都可以与所有其他服务器安全通信。这是涵盖多个数据中心或云供应商的分布式数据库集群或高可用性环境的理想选择。在每对服务器之间建立直接的加密隧道可确保安全通信,而无需中央瓶颈。

为进行身份验证,使用由证书颁发机构(CA)管理的数字证书,可提供高度安全、可扩展的解决方案。网格中的每个主机都提供由可信 CA 签名的证书。这个方法提供强大的、可靠的身份验证,并简化了用户管理。可以在 CA 中集中授予或撤销访问权限,Libreswan 通过针对证书撤销列表(CRL)检查每个证书来强制实施这个访问权限,如果证书出现在列表中,则拒绝访问。

通过使用 vpn RHEL 系统角色,您可以在受管节点之间自动化配置带有基于证书的身份验证的 VPN 网格。

先决条件

- 您已准备好控制节点和受管节点。

- 您以可在受管主机上运行 playbook 的用户身份登录到控制节点。

-

您用于连接到受管节点的帐户对它们具有

sudo权限。 您可以为每个受管节点准备一个 PKCS #12 文件:

每个文件包含:

- 服务器的私钥

- 服务器证书

- CA 证书

- 如果需要,则中间证书

-

文件被命名为

<managed_node_name_as_in_the_inventory>.p12。 - 文件存储在与 playbook 相同的目录中。

服务器证书包含以下字段:

-

扩展的密钥使用(EKU)设置为

TLS Web 服务器身份验证。 - 通用名称(CN)或主题备用名称(SAN)被设置为主机的完全限定域名(FQDN)。

- X509v3 CRL 发行版点包含证书撤销列表(CRL)的 URL。

-

扩展的密钥使用(EKU)设置为

流程

编辑

~/inventory文件,并附加cert_name变量:managed-node-01.example.com cert_name=managed-node-01.example.com managed-node-02.example.com cert_name=managed-node-02.example.com managed-node-03.example.com cert_name=managed-node-03.example.com

managed-node-01.example.com cert_name=managed-node-01.example.com managed-node-02.example.com cert_name=managed-node-02.example.com managed-node-03.example.com cert_name=managed-node-03.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将

cert_name变量设置为每个主机的证书中使用的通用名称(CN)字段的值。通常,CN 字段被设置为完全限定域名(FQDN)。将敏感变量存储在加密的文件中:

创建 vault :

ansible-vault create ~/vault.yml New Vault password: <vault_password> Confirm New Vault password: <vault_password>

$ ansible-vault create ~/vault.yml New Vault password: <vault_password> Confirm New Vault password: <vault_password>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在

ansible-vault create命令打开编辑器后,以<key>: <value>格式输入敏感数据:pkcs12_pwd: <password>

pkcs12_pwd: <password>Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 保存更改,并关闭编辑器。Ansible 加密 vault 中的数据。

创建一个包含以下内容的 playbook 文件,如

~/playbook.yml:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 示例 playbook 中指定的设置包括如下:

opportunistic: true-

在多个主机之间启用机会网格。

policies变量定义必须或可以加密哪些子网和主机流量,并且哪些应该继续使用纯文本连接。 auth_method: cert- 启用基于证书的身份验证。这要求您在清单中指定每个受管节点证书的 nickname。

policies: <list_of_policies>以 YAML 列表格式定义 Libreswan 策略。

默认策略是

private-or-clear。要将它改为private,上面的 playbook 包含默认cidr条目的一个相应策略。如果 Ansible 控制节点与受管节点在同一个 IP 子网中,要防止执行 playbook 期间丢失 SSH 连接,请为控制节点的 IP 地址添加一个

clear策略。例如,如果应该为192.0.2.0/24子网配置网格,并且控制节点使用 IP 地址192.0.2.1,则您需要一个用于192.0.2.1/32的clear策略,如 playbook 中所示。有关策略的详情,请查看安装了 Libreswan 的系统上的

ipsec.conf (5)手册页。vpn_manage_firewall: true-

定义角色在受管节点上的

firewalld服务中打开所需的端口。 vpn_manage_selinux: true- 定义角色在 IPsec 端口上设置所需的 SELinux 端口类型。

有关 playbook 中使用的所有变量的详情,请查看控制节点上的

/usr/share/ansible/roles/rhel-system-roles.vpn/README.md文件。验证 playbook 语法:

ansible-playbook --ask-vault-pass --syntax-check ~/playbook.yml

$ ansible-playbook --ask-vault-pass --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,这个命令只验证语法,不能防止错误的、但有效的配置。

运行 playbook:

ansible-playbook --ask-vault-pass ~/playbook.yml

$ ansible-playbook --ask-vault-pass ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

在网格的一个节点上,ping 另一个节点来激活连接:

ping managed-node-02.example.com

[root@managed-node-01]# ping managed-node-02.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 确认连接处于活跃状态:

ipsec trafficstatus 006 #2: "private#192.0.2.0/24"[1] ...192.0.2.2, type=ESP, add_time=1741938929, inBytes=372408, outBytes=545728, maxBytes=2^63B, id='CN=managed-node-02.example.com'

[root@managed-node-01]# ipsec trafficstatus 006 #2: "private#192.0.2.0/24"[1] ...192.0.2.2, type=ESP, add_time=1741938929, inBytes=372408, outBytes=545728, maxBytes=2^63B, id='CN=managed-node-02.example.com'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

5.14. 配置选择不使用系统范围的加密策略的 IPsec 连接

为连接覆盖系统范围的加密策略

RHEL 系统范围的加密策略会创建一个名为 %default 的特殊连接。此连接包含 ikev2、esp 和 ike 选项的默认值。但是,您可以通过在连接配置文件中指定上述选项来覆盖默认值。

例如,以下配置允许使用带有 AES 和 SHA-1 或 SHA-2的 IKEv1 连接,以及带有 AES-GCM 或 AES-CBC 的 IPsec(ESP) 连接:

请注意,AES-GCM 可用于 IPsec(ESP)和 IKEv2,但不适用于 IKEv1。

为所有连接禁用系统范围的加密策略

要禁用所有 IPsec 连接的系统范围的加密策略,请在 /etc/ipsec.conf 文件中注释掉以下行:

include /etc/crypto-policies/back-ends/libreswan.config

include /etc/crypto-policies/back-ends/libreswan.config

然后将 ikev2=never 选项添加到连接配置文件。

5.15. IPsec VPN 配置故障排除

与 IPsec VPN 配置相关的问题通常是由于几个主要原因造成的。如果您遇到此类问题,您可以检查问题的原因是否符合一下任何一种情况,并应用相应的解决方案。

基本连接故障排除

VPN 连接的大多数问题都发生在新部署中,管理员使用不匹配的配置选项配置了端点。此外,正常工作的配置可能会突然停止工作,通常是由于新引入的不兼容的值。这可能是管理员更改配置的结果。或者,管理员可能已安装了固件更新,或者使用某些选项的不同默认值(如加密算法)安装了软件包更新。

要确认已建立 IPsec VPN 连接:

ipsec trafficstatus 006 #8: "vpn.example.com"[1] 192.0.2.1, type=ESP, add_time=1595296930, inBytes=5999, outBytes=3231, id='@vpn.example.com', lease=100.64.13.5/32

# ipsec trafficstatus

006 #8: "vpn.example.com"[1] 192.0.2.1, type=ESP, add_time=1595296930, inBytes=5999, outBytes=3231, id='@vpn.example.com', lease=100.64.13.5/32如果输出为空或者没有显示具有连接名称的条目,则隧道将断开。

检查连接中的问题:

重新载入 vpn.example.com 连接:

ipsec auto --add vpn.example.com 002 added connection description "vpn.example.com"

# ipsec auto --add vpn.example.com 002 added connection description "vpn.example.com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 下一步,启动 VPN 连接:

ipsec auto --up vpn.example.com

# ipsec auto --up vpn.example.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow

与防火墙相关的问题

最常见的问题是,其中一个 IPsec 端点或端点之间路由器上的防火墙将所有互联网密钥交换(IKE)数据包丢弃。

对于 IKEv2,类似以下示例的输出说明防火墙出现问题:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 对于 IKEv1,启动命令的输出如下:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

由于用于设置 IPsec 的 IKE 协议已经加密,因此您只能使用 tcpdump 工具排除一小部分问题。如果防火墙丢弃了 IKE 或 IPsec 数据包,您可以尝试使用 tcpdump 工具来查找原因。但是,tcpdump 无法诊断 IPsec VPN 连接的其他问题。

捕获

eth0接口上的 VPN 协商以及所有加密数据:tcpdump -i eth0 -n -n esp or udp port 500 or udp port 4500 or tcp port 4500

# tcpdump -i eth0 -n -n esp or udp port 500 or udp port 4500 or tcp port 4500Copy to Clipboard Copied! Toggle word wrap Toggle overflow

不匹配的算法、协议和策略

VPN 连接要求端点具有匹配的 IKE 算法、IPsec 算法和 IP 地址范围。如果发生不匹配,连接会失败。如果您使用以下方法之一发现不匹配,请通过匹配算法、协议或策略来修复它。

如果远程端点没有运行 IKE/IPsec,您可以看到一个 ICMP 数据包来指示它。例如:

ipsec auto --up vpn.example.com ... 000 "vpn.example.com"[1] 192.0.2.2 #16: ERROR: asynchronous network error report on wlp2s0 (192.0.2.2:500), complainant 198.51.100.1: Connection refused [errno 111, origin ICMP type 3 code 3 (not authenticated)] ...

# ipsec auto --up vpn.example.com ... 000 "vpn.example.com"[1] 192.0.2.2 #16: ERROR: asynchronous network error report on wlp2s0 (192.0.2.2:500), complainant 198.51.100.1: Connection refused [errno 111, origin ICMP type 3 code 3 (not authenticated)] ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 不匹配 IKE 算法示例:

ipsec auto --up vpn.example.com ... 003 "vpn.example.com"[1] 193.110.157.148 #3: dropping unexpected IKE_SA_INIT message containing NO_PROPOSAL_CHOSEN notification; message payloads: N; missing payloads: SA,KE,Ni

# ipsec auto --up vpn.example.com ... 003 "vpn.example.com"[1] 193.110.157.148 #3: dropping unexpected IKE_SA_INIT message containing NO_PROPOSAL_CHOSEN notification; message payloads: N; missing payloads: SA,KE,NiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 不匹配 IPsec 算法示例:

ipsec auto --up vpn.example.com ... 182 "vpn.example.com"[1] 193.110.157.148 #5: STATE_PARENT_I2: sent v2I2, expected v2R2 {auth=IKEv2 cipher=AES_GCM_16_256 integ=n/a prf=HMAC_SHA2_256 group=MODP2048} 002 "vpn.example.com"[1] 193.110.157.148 #6: IKE_AUTH response contained the error notification NO_PROPOSAL_CHOSEN# ipsec auto --up vpn.example.com ... 182 "vpn.example.com"[1] 193.110.157.148 #5: STATE_PARENT_I2: sent v2I2, expected v2R2 {auth=IKEv2 cipher=AES_GCM_16_256 integ=n/a prf=HMAC_SHA2_256 group=MODP2048} 002 "vpn.example.com"[1] 193.110.157.148 #6: IKE_AUTH response contained the error notification NO_PROPOSAL_CHOSENCopy to Clipboard Copied! Toggle word wrap Toggle overflow 不匹配的 IKE 版本还可导致远程端点在没有响应的情况下丢弃请求。这与丢弃所有 IKE 数据包的防火墙相同。

IKEv2 不匹配的 IP 地址范围示例(称为流量选择器 - TS):

ipsec auto --up vpn.example.com ... 1v2 "vpn.example.com" #1: STATE_PARENT_I2: sent v2I2, expected v2R2 {auth=IKEv2 cipher=AES_GCM_16_256 integ=n/a prf=HMAC_SHA2_512 group=MODP2048} 002 "vpn.example.com" #2: IKE_AUTH response contained the error notification TS_UNACCEPTABLE# ipsec auto --up vpn.example.com ... 1v2 "vpn.example.com" #1: STATE_PARENT_I2: sent v2I2, expected v2R2 {auth=IKEv2 cipher=AES_GCM_16_256 integ=n/a prf=HMAC_SHA2_512 group=MODP2048} 002 "vpn.example.com" #2: IKE_AUTH response contained the error notification TS_UNACCEPTABLECopy to Clipboard Copied! Toggle word wrap Toggle overflow IKEv1 的不匹配 IP 地址范围示例:

ipsec auto --up vpn.example.com ... 031 "vpn.example.com" #2: STATE_QUICK_I1: 60 second timeout exceeded after 0 retransmits. No acceptable response to our first Quick Mode message: perhaps peer likes no proposal

# ipsec auto --up vpn.example.com ... 031 "vpn.example.com" #2: STATE_QUICK_I1: 60 second timeout exceeded after 0 retransmits. No acceptable response to our first Quick Mode message: perhaps peer likes no proposalCopy to Clipboard Copied! Toggle word wrap Toggle overflow 当在 IKEv1 中使用预共享密钥(PSK)时,如果双方没有放入相同的 PSK ,则整个 IKE 信息将无法读取:

ipsec auto --up vpn.example.com ... 003 "vpn.example.com" #1: received Hash Payload does not match computed value 223 "vpn.example.com" #1: sending notification INVALID_HASH_INFORMATION to 192.0.2.23:500

# ipsec auto --up vpn.example.com ... 003 "vpn.example.com" #1: received Hash Payload does not match computed value 223 "vpn.example.com" #1: sending notification INVALID_HASH_INFORMATION to 192.0.2.23:500Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在 IKEv2 中,不匹配-PSK 错误会导致 AUTHENTICATION_FAILED 信息:

ipsec auto --up vpn.example.com ... 002 "vpn.example.com" #1: IKE SA authentication request rejected by peer: AUTHENTICATION_FAILED

# ipsec auto --up vpn.example.com ... 002 "vpn.example.com" #1: IKE SA authentication request rejected by peer: AUTHENTICATION_FAILEDCopy to Clipboard Copied! Toggle word wrap Toggle overflow

最大传输单元

除防火墙阻止 IKE 或 IPsec 数据包外,网络问题的最常见原因与加密数据包的数据包大小增加有关。网络硬件对于大于最大传输单元(MTU)的数据包进行分片处理,例如 1500 字节。通常,片会丢失,数据包无法重新组装。当使用小数据包的 ping 测试可以正常工作,但其他流量失败时,这会导致间歇性故障。在这种情况下,您可以建立一个 SSH 会话,但是一使用它,终端就会冻结,例如,在远程主机上输入 'ls -al /usr' 命令。

要临时解决这个问题,请通过将 mtu=1400 选项添加到隧道配置文件中来减小 MTU 大小。

另外,对于 TCP 连接,启用更改 MSS 值的 iptables 规则:

iptables -I FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu

# iptables -I FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu

如果上一命令没有解决您场景中的问题,请在 set-mss 参数中直接指定较小的数值:

iptables -I FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --set-mss 1380

# iptables -I FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --set-mss 1380网络地址转换(NAT)

当 IPsec 主机也充当 NAT 路由器时,可能会意外地重新映射数据包。以下示例配置演示了这个问题:

地址为 172.16.0.1 的系统有一个 NAT 规则:

iptables -t nat -I POSTROUTING -o eth0 -j MASQUERADE

iptables -t nat -I POSTROUTING -o eth0 -j MASQUERADE如果地址为 10.0.2.33 的系统将数据包发送到 192.168.0.1,那么路由器会在应用 IPsec 加密前将源 10.0.2.33 转换为 172.16.0.1。

然后,源地址为 10.0.2.33 的数据包不再与 conn myvpn 配置匹配, IPsec 不会加密此数据包。

要解决这个问题,请在路由器上插入目标 IPsec 子网范围不包含 NAT 的规则,例如:

iptables -t nat -I POSTROUTING -s 10.0.2.0/24 -d 192.168.0.0/16 -j RETURN

iptables -t nat -I POSTROUTING -s 10.0.2.0/24 -d 192.168.0.0/16 -j RETURN内核 IPsec 子系统错误

例如,当 bug 导致 IKE 用户空间和 IPsec 内核不同步时,内核 IPsec 子系统可能会失败。检查此问题:

cat /proc/net/xfrm_stat XfrmInError 0 XfrmInBufferError 0 ...

$ cat /proc/net/xfrm_stat

XfrmInError 0

XfrmInBufferError 0

...上一命令输出中的任何非零值都表示有问题。如果您遇到这个问题,请开一个新的 支持问题单,并附上上一命令的输出与对应的 IKE 日志。

libreswan 日志

默认情况下,Libreswan 使用 syslog 协议的日志。您可以使用 journalctl 命令来查找与 IPsec 有关的日志条目。因为日志中相应的条目是由 pluto IKE 守护进程发送的,因此请搜索 "pluto" 关键字,例如:

journalctl -b | grep pluto

$ journalctl -b | grep pluto

显示 ipsec 服务的实时日志:

journalctl -f -u ipsec

$ journalctl -f -u ipsec

如果默认日志记录级别没有显示您的配置问题,请将 plutodebug=all 选项添加到 /etc/ipsec.conf 文件的 config setup 部分来启用调试日志。

请注意,调试日志记录会生成大量的条目,journald 或 syslogd 服务的速率可能会抑制 syslog 消息。要确保您有完整的日志,请将日志记录重定向到文件中。编辑 /etc/ipsec.conf,并在 config setup 部分中添加 logfile=/var/log/pluto.log。

5.16. 使用 control-center 配置 VPN 连接

如果使用带有图形界面的 Red Hat Enterprise Linux ,您可以在 GNOME control-center 中配置 VPN 连接。

先决条件

-

已安装

NetworkManager-libreswan-gnome软件包。

流程

-

按 Super 键,输入

Settings,然后按 Enter 键打开control-center应用程序。 -

选择左侧的

Network条目。 - 点 + 图标。

-

选择

VPN。 选择

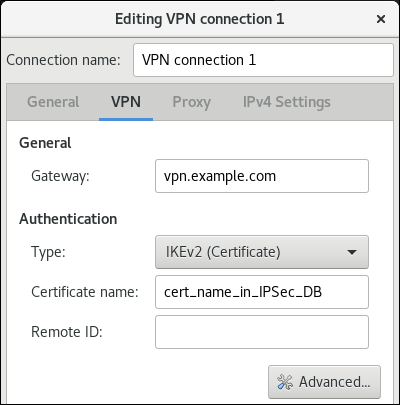

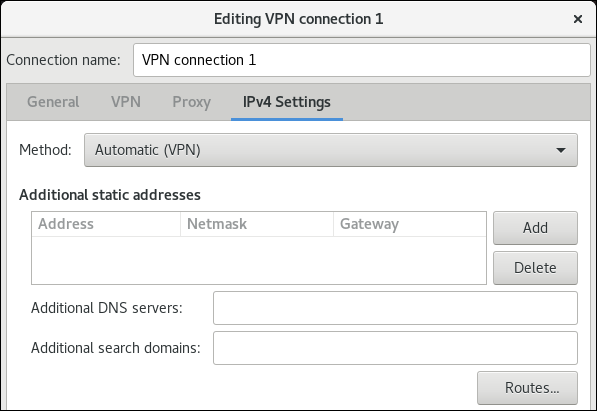

Identity菜单项来查看基本配置选项:一般的

Gateway- 远程 VPN 网关的名称或IP地址。身份验证

Type-

IKEv2(证书)- 客户端通过证书进行身份验证。它更安全(默认)。 IKEv1(XAUTH)- 客户端通过用户名和密码或预共享密钥(PSK)进行身份验证。以下配置设置在

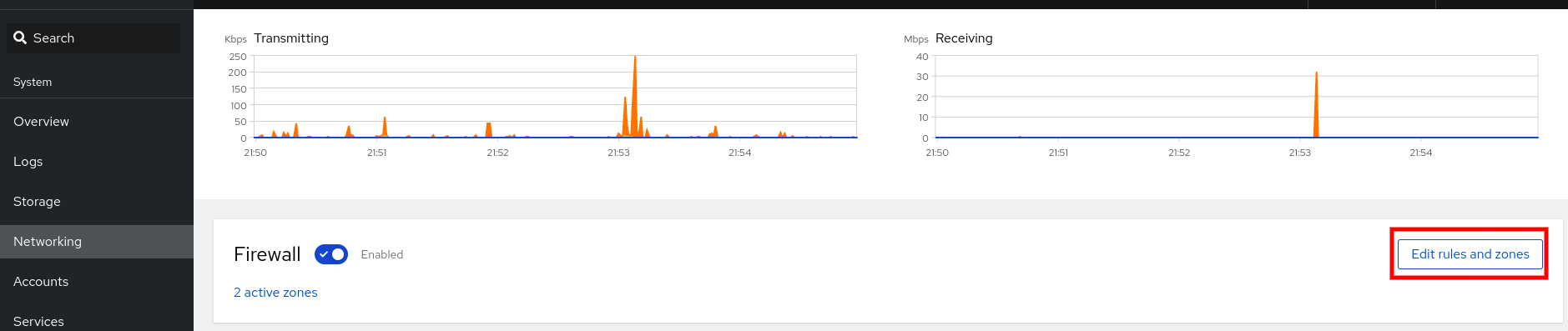

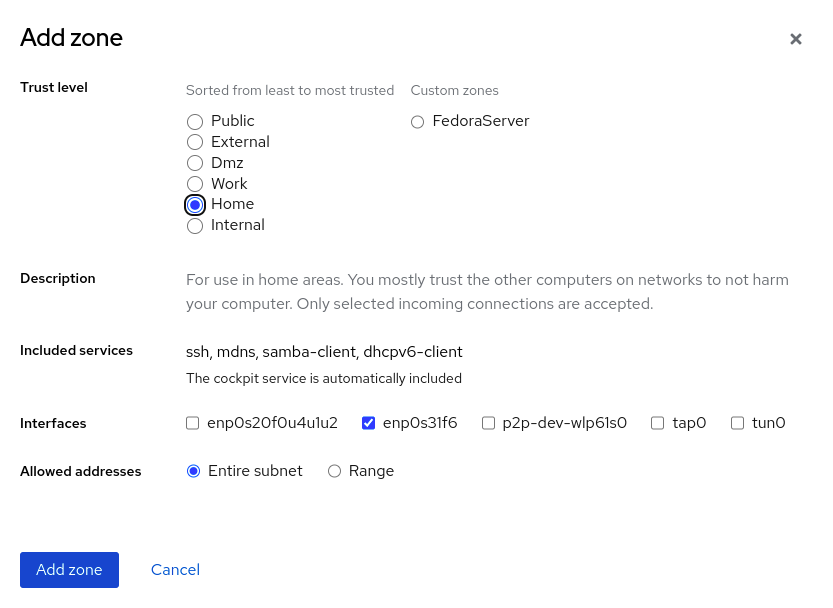

高级部分中提供:图 5.1. VPN 连接的高级选项

警告

警告当使用