9.4.9. OpenShift 4

前提条件

- 安装 jq。

-

在容器中配置的

X509_CA_BUNDLE,并设置为/var/run/secrets/kubernetes.io/serviceaccount/ca.crt。

流程

在命令行中运行以下命令并记录 OpenShift 4 API URL 输出。

curl -s -k -H "Authorization: Bearer $(oc whoami -t)" \https://<openshift-user-facing-api-url>/apis/config.openshift.io/v1/infrastructures/cluster | jq ".status.apiServerURL"

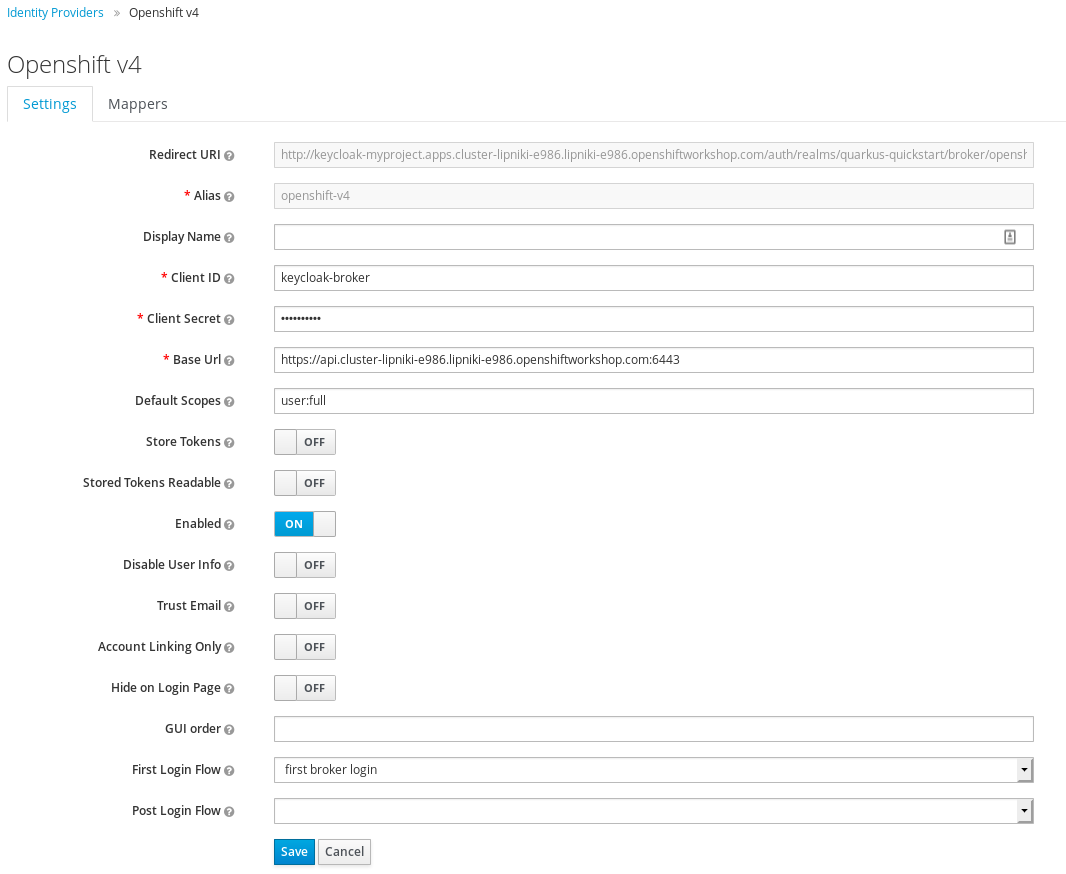

curl -s -k -H "Authorization: Bearer $(oc whoami -t)" \https://<openshift-user-facing-api-url>/apis/config.openshift.io/v1/infrastructures/cluster | jq ".status.apiServerURL"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 在 Red Hat Single Sign-On 菜单中,单击 Identity Providers。

从

Add provider列表中,选择Openshift。添加身份提供程序

- 将 Redirect URI 的值复制到您的剪贴板。

使用

oc命令行工具注册您的客户端。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- 1

- OAuth 客户端

的名称。在向 <openshift_master> /oauth/authorize 和 <openshift_master> /request 参数。在oauth/token 发出请求时传递为client_idOAuthClient对象和 Red Hat Single Sign-On 配置中,name参数必须相同。 - 2

- Red Hat Single Sign-On 的机密用作

client_请求参数。secret - 3

- 对 <

openshift_master> /oauth/authorize 和 <openshift_master> /oauth/token的请求中指定的redirect_uri参数必须等于redirectURIs中的某一 URI。正确配置的最简单方式是从 Red Hat Single Sign-On OpenShift 4 Identity Provider 配置页面(Redirect URI字段)中复制并粘贴它。 - 4

grantMethodRed Hat Single Sign-On 使用 来确定当此客户端请求令牌但用户未授予访问权限时的操作。- 在 Red Hat Single Sign-On 中,将客户端 ID 的值粘贴到 Client ID 字段中。

- 在 Red Hat Single Sign-On 中,将 Client Secret 的值粘贴到 Client Secret 字段中。

- 点 Save。

如需更多信息,请参阅 OpenShift 官方文档。