8.3. 网络策略

8.3.1. 关于网络策略

作为集群管理员,您可以定义网络策略以限制到集群中的 pod 的网络通讯。

8.3.1.1. 关于网络策略

在使用支持 Kubernetes 网络策略的网络插件的集群中,网络隔离完全由 NetworkPolicy 对象控制。在 AWS 4 上的 Red Hat OpenShift Service 中,OpenShift SDN 支持在默认的网络隔离模式中使用网络策略。

网络策略不适用于主机网络命名空间。启用主机网络的 Pod 不受网络策略规则的影响。但是,连接到主机网络 pod 的 pod 会受到网络策略规则的影响。

网络策略无法阻止来自 localhost 或来自其驻留的节点的流量。

默认情况下,项目中的所有 pod 都可被其他 pod 和网络端点访问。要在一个项目中隔离一个或多个 Pod,您可以在该项目中创建 NetworkPolicy 对象来指示允许的入站连接。项目管理员可以在自己的项目中创建和删除 NetworkPolicy 对象。

如果一个 pod 由一个或多个 NetworkPolicy 对象中的选择器匹配,那么该 pod 将只接受至少被其中一个 NetworkPolicy 对象所允许的连接。未被任何 NetworkPolicy 对象选择的 pod 可以完全访问。

网络策略仅适用于 TCP、UDP、ICMP 和 SCTP 协议。其他协议不会受到影响。

以下示例 NetworkPolicy 对象演示了支持不同的情景:

拒绝所有流量:

要使项目默认为拒绝流量,请添加一个匹配所有 pod 但不接受任何流量的

NetworkPolicy对象:kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: deny-by-default spec: podSelector: {} ingress: []只允许 AWS Ingress Controller 上的 Red Hat OpenShift Service 的连接:

要使项目只允许 AWS Ingress Controller 上的 Red Hat OpenShift Service 的连接,请添加以下

NetworkPolicy对象。apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: allow-from-openshift-ingress spec: ingress: - from: - namespaceSelector: matchLabels: network.openshift.io/policy-group: ingress podSelector: {} policyTypes: - Ingress只接受项目中 pod 的连接:

要使 pod 接受同一项目中其他 pod 的连接,但拒绝其他项目中所有 pod 的连接,请添加以下

NetworkPolicy对象:kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: allow-same-namespace spec: podSelector: {} ingress: - from: - podSelector: {}仅允许基于 pod 标签的 HTTP 和 HTTPS 流量:

要对带有特定标签(以下示例中的

role=frontend)的 pod 仅启用 HTTP 和 HTTPS 访问,请添加类似如下的NetworkPolicy对象:kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: allow-http-and-https spec: podSelector: matchLabels: role: frontend ingress: - ports: - protocol: TCP port: 80 - protocol: TCP port: 443使用命名空间和 pod 选择器接受连接:

要通过组合使用命名空间和 pod 选择器来匹配网络流量,您可以使用类似如下的

NetworkPolicy对象:kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: allow-pod-and-namespace-both spec: podSelector: matchLabels: name: test-pods ingress: - from: - namespaceSelector: matchLabels: project: project_name podSelector: matchLabels: name: test-pods

NetworkPolicy 对象是可添加的;也就是说,您可以组合多个 NetworkPolicy 对象来满足复杂的网络要求。

例如,对于以上示例中定义的 NetworkPolicy 对象,您可以在同一个项目中定义 allow-same-namespace 和 allow-http-and-https 策略。因此,允许带有标签 role=frontend 的 pod 接受每一策略所允许的任何连接。即,任何端口上来自同一命名空间中的 pod 的连接,以及端口 80 和 443 上的来自任意命名空间中 pod 的连接。

8.3.1.1.1. 使用 allow-from-router 网络策略

使用以下 NetworkPolicy 来允许外部流量,而不考虑路由器配置:

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: allow-from-router

spec:

ingress:

- from:

- namespaceSelector:

matchLabels:

policy-group.network.openshift.io/ingress: ""1

podSelector: {}

policyTypes:

- Ingress- 1

policy-group.network.openshift.io/ingress:""标签支持 OpenShift-SDN 和 OVN-Kubernetes。

8.3.1.1.2. 使用 allow-from-hostnetwork 网络策略

添加以下 allow-from-hostnetwork NetworkPolicy 对象来指示来自主机网络 pod 的流量:

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: allow-from-hostnetwork

spec:

ingress:

- from:

- namespaceSelector:

matchLabels:

policy-group.network.openshift.io/host-network: ""

podSelector: {}

policyTypes:

- Ingress8.3.1.2. 使用 OpenShift SDN 优化网络策略

使用一个网络策略来通过 pod 上的不同标签来在命名空间中将不同 pod 进行隔离。

将 NetworkPolicy 对象应用到单一命名空间中的大量 pod 时,效率较低。因为 Pod 标签不存在于 IP 地址一级,因此网络策略会为使用 podSelector 选择的每个 pod 之间生成单独的 Open vSwitch(OVS)流量规则 。

例如,在一个 NetworkPolicy 对象中,如果 spec podSelector 和 ingress podSelector 每个都匹配 200 个 pod,则会产生 40,000 (200*200) OVS 流规则。这可能会减慢节点的速度。

在设计您的网络策略时,请参考以下指南:

使用命名空间使其包含需要隔离的 pod 组,可以减少 OVS 流规则数量。

使用

namespaceSelector或空podSelector选择整个命名空间的NetworkPolicy对象会只生成 一个与命名空间的 VXLAN 虚拟网络 ID(VNID)匹配的 OVS 流量规则。- 保留不需要在原始命名空间中隔离的 pod,并将需要隔离的 pod 移到一个或多个不同的命名空间中。

- 创建额外的目标跨命名空间网络策略,以允许来自不同隔离的 pod 的特定流量。

8.3.1.3. 使用 OVN-Kubernetes 网络插件优化网络策略

在设计您的网络策略时,请参考以下指南:

-

对于具有相同

spec.podSelectorspec 的网络策略,使用带有多个ingress或egress规则的一个网络策略比带有ingress或egress子集的多个网络策略更高效。 每个基于

podSelector或namespaceSelectorspec 的ingress或egress规则会生成一个的 OVS 流数量,它与由网络策略选择的 pod 数量 + 由 ingress 或 egress 选择的 pod 数量成比例因此,最好使用在一个规则中可以选择您所需的 pod 的podSelector或namespaceSelector规格,而不是为每个 pod 创建单独的规则。例如,以下策略包含两个规则:

apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: test-network-policy spec: podSelector: {} ingress: - from: - podSelector: matchLabels: role: frontend - from: - podSelector: matchLabels: role: backend以下策略表示这两个规则与以下相同的规则:

apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: test-network-policy spec: podSelector: {} ingress: - from: - podSelector: matchExpressions: - {key: role, operator: In, values: [frontend, backend]}相同的指南信息适用于

spec.podSelectorspec。如果不同的网络策略有相同的ingress或egress规则,则创建一个带有通用的spec.podSelectorspec 可能更有效率。例如,以下两个策略有不同的规则:apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: policy1 spec: podSelector: matchLabels: role: db ingress: - from: - podSelector: matchLabels: role: frontend --- apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: policy2 spec: podSelector: matchLabels: role: client ingress: - from: - podSelector: matchLabels: role: frontend以下网络策略将这两个相同的规则作为一个:

apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: policy3 spec: podSelector: matchExpressions: - {key: role, operator: In, values: [db, client]} ingress: - from: - podSelector: matchLabels: role: frontend当只有多个选择器表示为一个选择器时,您可以应用此优化。如果选择器基于不同的标签,则可能无法应用此优化。在这些情况下,请考虑为网络策略优化应用一些新标签。

8.3.1.4. 后续步骤

8.3.2. 创建网络策略

作为具有 admin 角色的用户,您可以为命名空间创建网络策略。

8.3.2.1. 示例 NetworkPolicy 对象

下文解释了示例 NetworkPolicy 对象:

kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: allow-27107 1 spec: podSelector: 2 matchLabels: app: mongodb ingress: - from: - podSelector: 3 matchLabels: app: app ports: 4 - protocol: TCP port: 27017

8.3.2.2. 使用 CLI 创建网络策略

要定义细致的规则来描述集群中命名空间允许的入口或出口网络流量,您可以创建一个网络策略。

如果使用具有 cluster-admin 角色的用户登录,则可以在集群中的任何命名空间中创建网络策略。

前提条件

-

集群使用支持

NetworkPolicy对象的网络插件,如 OVN-Kubernetes 网络插件或设置了mode: NetworkPolicy的 OpenShift SDN 网络插件。此模式是 OpenShift SDN 的默认模式。 -

已安装 OpenShift CLI(

oc)。 -

您可以使用具有

admin权限的用户登陆到集群。 - 您在网络策略要应用到的命名空间中。

流程

创建策略规则:

创建一个

<policy_name>.yaml文件:$ touch <policy_name>.yaml

其中:

<policy_name>- 指定网络策略文件名。

在您刚才创建的文件中定义网络策略,如下例所示:

拒绝来自所有命名空间中的所有 pod 的入口流量

这是一个基本的策略,阻止配置其他网络策略所允许的跨 pod 流量以外的所有跨 pod 网络。

kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: deny-by-default spec: podSelector: {} policyTypes: - Ingress ingress: []允许来自所有命名空间中的所有 pod 的入口流量

kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: allow-same-namespace spec: podSelector: ingress: - from: - podSelector: {}允许从特定命名空间中到一个 pod 的入口流量

此策略允许流量从在

namespace-y中运行的容器集到标记pod-a的 pod。kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: allow-traffic-pod spec: podSelector: matchLabels: pod: pod-a policyTypes: - Ingress ingress: - from: - namespaceSelector: matchLabels: kubernetes.io/metadata.name: namespace-y

运行以下命令来创建网络策略对象:

$ oc apply -f <policy_name>.yaml -n <namespace>

其中:

<policy_name>- 指定网络策略文件名。

<namespace>- 可选: 如果对象在与当前命名空间不同的命名空间中定义,使用它来指定命名空间。

输出示例

networkpolicy.networking.k8s.io/deny-by-default created

如果您使用 cluster-admin 权限登录到 web 控制台,您可以选择在集群中的任何命名空间中以 YAML 或 web 控制台的形式创建网络策略。

8.3.2.3. 创建默认拒绝所有网络策略

这是一个基本的策略,阻止其他部署网络策略允许的网络流量以外的所有跨 pod 网络。此流程强制使用默认 deny-by-default 策略。

如果使用具有 cluster-admin 角色的用户登录,则可以在集群中的任何命名空间中创建网络策略。

前提条件

-

集群使用支持

NetworkPolicy对象的网络插件,如 OVN-Kubernetes 网络插件或设置了mode: NetworkPolicy的 OpenShift SDN 网络插件。此模式是 OpenShift SDN 的默认模式。 -

已安装 OpenShift CLI(

oc)。 -

您可以使用具有

admin权限的用户登陆到集群。 - 您在网络策略要应用到的命名空间中。

流程

创建以下 YAML,以定义

deny-by-default策略,以拒绝所有命名空间中的所有 pod 的入口流量。将 YAML 保存到deny-by-default.yaml文件中:kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: deny-by-default namespace: default 1 spec: podSelector: {} 2 ingress: [] 3

输入以下命令应用策略:

$ oc apply -f deny-by-default.yaml

输出示例

networkpolicy.networking.k8s.io/deny-by-default created

8.3.2.4. 创建网络策略以允许来自外部客户端的流量

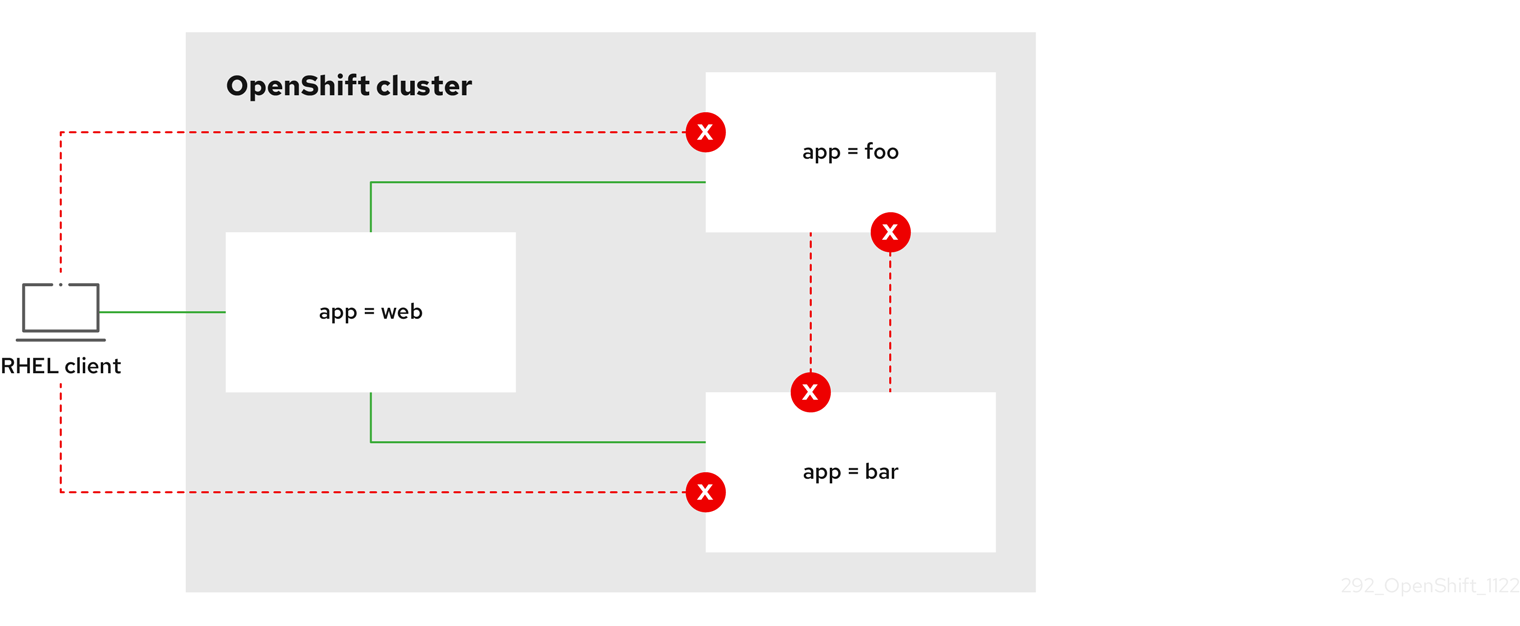

使用 deny-by-default 策略,您可以继续配置策略,允许从外部客户端到带有标签 app=web 的 pod 的流量。

如果使用具有 cluster-admin 角色的用户登录,则可以在集群中的任何命名空间中创建网络策略。

按照以下步骤配置策略,以直接从公共互联网允许外部服务,或使用 Load Balancer 访问 pod。只有具有标签 app=web 的 pod 才允许流量。

前提条件

-

集群使用支持

NetworkPolicy对象的网络插件,如 OVN-Kubernetes 网络插件或设置了mode: NetworkPolicy的 OpenShift SDN 网络插件。此模式是 OpenShift SDN 的默认模式。 -

已安装 OpenShift CLI(

oc)。 -

您可以使用具有

admin权限的用户登陆到集群。 - 您在网络策略要应用到的命名空间中。

流程

创建策略,以直接从公共互联网的流量或使用负载均衡器访问 pod。将 YAML 保存到

web-allow-external.yaml文件中:kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: web-allow-external namespace: default spec: policyTypes: - Ingress podSelector: matchLabels: app: web ingress: - {}输入以下命令应用策略:

$ oc apply -f web-allow-external.yaml

输出示例

networkpolicy.networking.k8s.io/web-allow-external created

此策略允许来自所有资源的流量,包括下图所示的外部流量:

8.3.2.5. 创建网络策略,允许从所有命名空间中到应用程序的流量

如果使用具有 cluster-admin 角色的用户登录,则可以在集群中的任何命名空间中创建网络策略。

按照以下步骤配置允许从所有命名空间中的所有 pod 流量到特定应用程序的策略。

前提条件

-

集群使用支持

NetworkPolicy对象的网络插件,如 OVN-Kubernetes 网络插件或设置了mode: NetworkPolicy的 OpenShift SDN 网络插件。此模式是 OpenShift SDN 的默认模式。 -

已安装 OpenShift CLI(

oc)。 -

您可以使用具有

admin权限的用户登陆到集群。 - 您在网络策略要应用到的命名空间中。

流程

创建一个策略,允许从所有命名空间中的所有 pod 流量到特定应用。将 YAML 保存到

web-allow-all-namespaces.yaml文件中:kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: web-allow-all-namespaces namespace: default spec: podSelector: matchLabels: app: web 1 policyTypes: - Ingress ingress: - from: - namespaceSelector: {} 2注意默认情况下,如果您省略了指定

namespaceSelector而不是选择任何命名空间,这意味着策略只允许从网络策略部署到的命名空间的流量。输入以下命令应用策略:

$ oc apply -f web-allow-all-namespaces.yaml

输出示例

networkpolicy.networking.k8s.io/web-allow-all-namespaces created

验证

输入以下命令在

default命名空间中启动 web 服务:$ oc run web --namespace=default --image=nginx --labels="app=web" --expose --port=80

运行以下命令在

secondary命名空间中部署alpine镜像并启动 shell:$ oc run test-$RANDOM --namespace=secondary --rm -i -t --image=alpine -- sh

在 shell 中运行以下命令,并观察是否允许请求:

# wget -qO- --timeout=2 http://web.default

预期输出

<!DOCTYPE html> <html> <head> <title>Welcome to nginx!</title> <style> html { color-scheme: light dark; } body { width: 35em; margin: 0 auto; font-family: Tahoma, Verdana, Arial, sans-serif; } </style> </head> <body> <h1>Welcome to nginx!</h1> <p>If you see this page, the nginx web server is successfully installed and working. Further configuration is required.</p> <p>For online documentation and support please refer to <a href="http://nginx.org/">nginx.org</a>.<br/> Commercial support is available at <a href="http://nginx.com/">nginx.com</a>.</p> <p><em>Thank you for using nginx.</em></p> </body> </html>

8.3.2.6. 创建网络策略,允许从一个命名空间中到应用程序的流量

如果使用具有 cluster-admin 角色的用户登录,则可以在集群中的任何命名空间中创建网络策略。

按照以下步骤配置允许从特定命名空间中到带有 app=web 标签的 pod 的策略。您可能需要进行以下操作:

- 将流量限制为部署生产工作负载的命名空间。

- 启用部署到特定命名空间的监控工具,以从当前命名空间中提取指标。

前提条件

-

集群使用支持

NetworkPolicy对象的网络插件,如 OVN-Kubernetes 网络插件或设置了mode: NetworkPolicy的 OpenShift SDN 网络插件。此模式是 OpenShift SDN 的默认模式。 -

已安装 OpenShift CLI(

oc)。 -

您可以使用具有

admin权限的用户登陆到集群。 - 您在网络策略要应用到的命名空间中。

流程

创建一个策略,允许来自特定命名空间中所有 pod 的流量,其标签为

purpose=production。将 YAML 保存到web-allow-prod.yaml文件中:kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: web-allow-prod namespace: default spec: podSelector: matchLabels: app: web 1 policyTypes: - Ingress ingress: - from: - namespaceSelector: matchLabels: purpose: production 2输入以下命令应用策略:

$ oc apply -f web-allow-prod.yaml

输出示例

networkpolicy.networking.k8s.io/web-allow-prod created

验证

输入以下命令在

default命名空间中启动 web 服务:$ oc run web --namespace=default --image=nginx --labels="app=web" --expose --port=80

运行以下命令来创建

prod命名空间:$ oc create namespace prod

运行以下命令来标记

prod命名空间:$ oc label namespace/prod purpose=production

运行以下命令来创建

dev命名空间:$ oc create namespace dev

运行以下命令来标记

dev命名空间:$ oc label namespace/dev purpose=testing

运行以下命令在

dev命名空间中部署alpine镜像并启动 shell:$ oc run test-$RANDOM --namespace=dev --rm -i -t --image=alpine -- sh

在 shell 中运行以下命令,并观察请求是否被阻止:

# wget -qO- --timeout=2 http://web.default

预期输出

wget: download timed out

运行以下命令,在

prod命名空间中部署alpine镜像并启动 shell:$ oc run test-$RANDOM --namespace=prod --rm -i -t --image=alpine -- sh

在 shell 中运行以下命令,并观察是否允许请求:

# wget -qO- --timeout=2 http://web.default

预期输出

<!DOCTYPE html> <html> <head> <title>Welcome to nginx!</title> <style> html { color-scheme: light dark; } body { width: 35em; margin: 0 auto; font-family: Tahoma, Verdana, Arial, sans-serif; } </style> </head> <body> <h1>Welcome to nginx!</h1> <p>If you see this page, the nginx web server is successfully installed and working. Further configuration is required.</p> <p>For online documentation and support please refer to <a href="http://nginx.org/">nginx.org</a>.<br/> Commercial support is available at <a href="http://nginx.com/">nginx.com</a>.</p> <p><em>Thank you for using nginx.</em></p> </body> </html>

8.3.2.7. 使用 OpenShift Cluster Manager 创建网络策略

要定义细致的规则来描述集群中命名空间允许的入口或出口网络流量,您可以创建一个网络策略。

前提条件

- 已登陆到 OpenShift Cluster Manager。

- 您在 AWS 集群上创建了 Red Hat OpenShift Service。

- 已为集群配置身份提供程序。

- 将您的用户帐户添加到配置的身份提供程序中。

- 您在 AWS 集群上的 Red Hat OpenShift Service 中创建项目。

流程

- 在 OpenShift Cluster Manager 中点您要访问的集群。

- 点 Open console 以进入到 OpenShift Web 控制台。

- 点身份提供程序,并提供您的凭证以登录到集群。

- 使用管理员视角,在 Networking 下点 NetworkPolicies。

- 点 Create NetworkPolicy。

- 在 Policy name 字段中,提供策略的名称。

- 可选:如果此策略仅适用于一个或多个特定的 pod,您可以为特定 pod 提供标签和选择器。如果您没有选择特定 pod,则此策略将适用于集群中的所有 pod。

- 可选: 您可以通过选择 Deny all ingress traffic 或 Deny all egress traffic 复选框来阻止所有入口和出口流量。

- 您还可以添加入口和出口规则的任意组合,允许您指定您要批准的端口、命名空间或 IP 块。

在您的策略中添加入站规则:

选择 Add ingress 规则来配置新规则。此操作在 Add allowed source 下拉菜单中创建一个新的 Ingress rule 行,允许您指定如何限制入站流量。下拉菜单提供三个选项来限制您的入口流量:

- Allow pods from the same namespace 将流量限制为到同一命名空间中的 pod。您可以在命名空间中指定 pod,但将此选项留空允许来自该命名空间中的所有 pod 的流量。

- Allow pods from inside the cluster 将流量限制到与策略相同的集群中的 pod。您可以指定要允许入站流量的命名空间和 pod。将此选项留空可让来自此集群中所有命名空间和 pod 的入站流量。

- Allow peers by IP block 限制指定无域间路由 (CIDR) IP 块的流量。您可以使用例外选项阻止特定的 IP。将 CIDR 字段留空允许所有外部来源的所有入站流量。

- 您可以将所有入站流量限制为端口。如果您不添加任何端口,则流量可以访问所有端口。

在您的网络策略中添加出口规则:

选择 Add egress rule 来配置新规则。此操作会创建一个带有 Add allowed destination"* 下拉菜单的新 Egress 规则 行,它允许您指定如何限制出站流量。下拉菜单提供三个选项来限制您的出口流量:

- Allow pods from the same namespace 将出站流量限制为同一命名空间中的 pod。您可以在命名空间中指定 pod,但将此选项留空允许来自该命名空间中的所有 pod 的流量。

- Allow pods from inside the cluster 将流量限制到与策略相同的集群中的 pod。您可以指定要允许出站流量的命名空间和 pod。将这个选项留空允许来自此集群中所有命名空间和 pod 的出站流量。

- Allow peers by IP block 限制指定 CIDR IP 块的流量。您可以使用例外选项阻止特定的 IP。将 CIDR 字段留空允许所有外部来源的出站流量。

- 您可以将所有出站流量限制为端口。如果您不添加任何端口,则流量可以访问所有端口。

8.3.3. 查看网络策略

以具有 admin 角色的用户,您可以查看命名空间的网络策略。

8.3.3.1. 示例 NetworkPolicy 对象

下文解释了示例 NetworkPolicy 对象:

kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: allow-27107 1 spec: podSelector: 2 matchLabels: app: mongodb ingress: - from: - podSelector: 3 matchLabels: app: app ports: 4 - protocol: TCP port: 27017

8.3.3.2. 使用 CLI 查看网络策略

您可以检查命名空间中的网络策略。

如果使用具有 cluster-admin 角色的用户登录,您可以查看集群中的任何网络策略。

前提条件

-

已安装 OpenShift CLI(

oc)。 -

您可以使用具有

admin权限的用户登陆到集群。 - 您在网络策略所在的命名空间中。

流程

列出命名空间中的网络策略:

要查看命名空间中定义的网络策略对象,请输入以下命令:

$ oc get networkpolicy

可选: 要检查特定的网络策略,请输入以下命令:

$ oc describe networkpolicy <policy_name> -n <namespace>

其中:

<policy_name>- 指定要检查的网络策略的名称。

<namespace>- 可选: 如果对象在与当前命名空间不同的命名空间中定义,使用它来指定命名空间。

例如:

$ oc describe networkpolicy allow-same-namespace

oc describe命令的输出Name: allow-same-namespace Namespace: ns1 Created on: 2021-05-24 22:28:56 -0400 EDT Labels: <none> Annotations: <none> Spec: PodSelector: <none> (Allowing the specific traffic to all pods in this namespace) Allowing ingress traffic: To Port: <any> (traffic allowed to all ports) From: PodSelector: <none> Not affecting egress traffic Policy Types: Ingress

如果您使用 cluster-admin 权限登录到 web 控制台,您可以选择在集群中的任何命名空间中以 YAML 或 web 控制台的形式查看网络策略。

8.3.3.3. 使用 OpenShift Cluster Manager 查看网络策略

您可以在 Red Hat OpenShift Cluster Manager 中查看网络策略的配置详情。

前提条件

- 已登陆到 OpenShift Cluster Manager。

- 您在 AWS 集群上创建了 Red Hat OpenShift Service。

- 已为集群配置身份提供程序。

- 将您的用户帐户添加到配置的身份提供程序中。

- 您创建了网络策略。

流程

- 从 OpenShift Cluster Manager Web 控制台的 Administrator 视角,在 Networking 下点 NetworkPolicies。

- 选择要查看的网络策略。

- 在 Network Policy 详情页面中,您可以查看所有相关入口和出口规则。

选择网络策略详情上的 YAML 以 YAML 格式查看策略配置。

注意您只能查看这些策略的详情。您不能编辑这些策略。

8.3.4. 编辑网络策略

作为具有 admin 角色的用户,您可以编辑命名空间的现有网络策略。

8.3.4.1. 编辑网络策略

您可以编辑命名空间中的网络策略。

如果使用具有 cluster-admin 角色的用户登录,则可以在集群中的任何命名空间中编辑网络策略。

前提条件

-

集群使用支持

NetworkPolicy对象的网络插件,如 OVN-Kubernetes 网络插件或设置了mode: NetworkPolicy的 OpenShift SDN 网络插件。此模式是 OpenShift SDN 的默认模式。 -

已安装 OpenShift CLI(

oc)。 -

您可以使用具有

admin权限的用户登陆到集群。 - 您在网络策略所在的命名空间中。

流程

可选: 要列出一个命名空间中的网络策略对象,请输入以下命令:

$ oc get networkpolicy

其中:

<namespace>- 可选: 如果对象在与当前命名空间不同的命名空间中定义,使用它来指定命名空间。

编辑网络策略对象。

如果您在文件中保存了网络策略定义,请编辑该文件并进行必要的更改,然后输入以下命令。

$ oc apply -n <namespace> -f <policy_file>.yaml

其中:

<namespace>- 可选: 如果对象在与当前命名空间不同的命名空间中定义,使用它来指定命名空间。

<policy_file>- 指定包含网络策略的文件的名称。

如果您需要直接更新网络策略对象,请输入以下命令:

$ oc edit networkpolicy <policy_name> -n <namespace>

其中:

<policy_name>- 指定网络策略的名称。

<namespace>- 可选: 如果对象在与当前命名空间不同的命名空间中定义,使用它来指定命名空间。

确认网络策略对象已更新。

$ oc describe networkpolicy <policy_name> -n <namespace>

其中:

<policy_name>- 指定网络策略的名称。

<namespace>- 可选: 如果对象在与当前命名空间不同的命名空间中定义,使用它来指定命名空间。

如果您使用 cluster-admin 权限登录到 web 控制台,您可以选择在集群中的任何命名空间中以 YAML 或通过 Actions 菜单从 web 控制台中的策略编辑网络策略。

8.3.4.2. 示例 NetworkPolicy 对象

下文解释了示例 NetworkPolicy 对象:

kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: allow-27107 1 spec: podSelector: 2 matchLabels: app: mongodb ingress: - from: - podSelector: 3 matchLabels: app: app ports: 4 - protocol: TCP port: 27017

8.3.4.3. 其他资源

8.3.5. 删除网络策略

以具有 admin 角色的用户,您可以从命名空间中删除网络策略。

8.3.5.1. 使用 CLI 删除网络策略

您可以删除命名空间中的网络策略。

如果使用具有 cluster-admin 角色的用户登录,您可以删除集群中的任何网络策略。

前提条件

-

集群使用支持

NetworkPolicy对象的网络插件,如 OVN-Kubernetes 网络插件或设置了mode: NetworkPolicy的 OpenShift SDN 网络插件。此模式是 OpenShift SDN 的默认模式。 -

已安装 OpenShift CLI(

oc)。 -

您可以使用具有

admin权限的用户登陆到集群。 - 您在网络策略所在的命名空间中。

流程

要删除网络策略对象,请输入以下命令:

$ oc delete networkpolicy <policy_name> -n <namespace>

其中:

<policy_name>- 指定网络策略的名称。

<namespace>- 可选: 如果对象在与当前命名空间不同的命名空间中定义,使用它来指定命名空间。

输出示例

networkpolicy.networking.k8s.io/default-deny deleted

如果使用 cluster-admin 权限登录到 web 控制台,您可以选择在集群上以 YAML 或通过 Actions 菜单从 web 控制台中的策略删除网络策略。

8.3.5.2. 使用 OpenShift Cluster Manager 删除网络策略

您可以删除命名空间中的网络策略。

前提条件

- 已登陆到 OpenShift Cluster Manager。

- 您在 AWS 集群上创建了 Red Hat OpenShift Service。

- 已为集群配置身份提供程序。

- 将您的用户帐户添加到配置的身份提供程序中。

流程

- 从 OpenShift Cluster Manager Web 控制台的 Administrator 视角,在 Networking 下点 NetworkPolicies。

使用以下方法删除您的网络策略:

从 Network Policies 表中删除策略:

- 在 Network Policies 表中,选择您要删除的网络策略行的堆栈菜单,然后点 Delete NetworkPolicy。

使用独立网络策略详情中的 Actions 下拉菜单删除策略:

- 点网络策略的 Actions 下拉菜单。

- 从菜单中选择 Delete NetworkPolicy。

8.3.6. 为项目定义默认网络策略

作为集群管理员,您可以在创建新项目时修改新项目模板,使其自动包含网络策略。如果您还没有新项目的自定义模板,则需要首先创建一个。

8.3.6.1. 为新项目修改模板

作为集群管理员,您可以修改默认项目模板,以便使用自定义要求创建新项目。

创建自己的自定义项目模板:

前提条件

-

您可以使用具有

dedicated-admin权限的账户访问 Red Hat OpenShift Service on AWS 集群。

流程

-

以具有

cluster-admin特权的用户身份登录。 生成默认项目模板:

$ oc adm create-bootstrap-project-template -o yaml > template.yaml

-

使用文本编辑器,通过添加对象或修改现有对象来修改生成的

template.yaml文件。 项目模板必须创建在

openshift-config命名空间中。加载修改后的模板:$ oc create -f template.yaml -n openshift-config

使用 Web 控制台或 CLI 编辑项目配置资源。

使用 Web 控制台:

-

导航至 Administration

Cluster Settings 页面。 - 单击 Configuration 以查看所有配置资源。

- 找到 Project 的条目,并点击 Edit YAML。

-

导航至 Administration

使用 CLI:

编辑

project.config.openshift.io/cluster资源:$ oc edit project.config.openshift.io/cluster

更新

spec部分,使其包含projectRequestTemplate和name参数,再设置您上传的项目模板的名称。默认名称为project-request。带有自定义项目模板的项目配置资源

apiVersion: config.openshift.io/v1 kind: Project metadata: # ... spec: projectRequestTemplate: name: <template_name> # ...- 保存更改后,创建一个新项目来验证是否成功应用了您的更改。

8.3.6.2. 在新项目模板中添加网络策略

作为集群管理员,您可以在新项目的默认模板中添加网络策略。Red Hat OpenShift Service on AWS 将自动创建项目中模板中指定的所有 NetworkPolicy 对象。

前提条件

-

集群使用支持

NetworkPolicy对象的默认 CNI 网络插件,如设置了mode: NetworkPolicy的 OpenShift SDN 网络插件。此模式是 OpenShift SDN 的默认模式。 -

已安装 OpenShift CLI(

oc)。 -

您需要使用具有

cluster-admin权限的用户登陆到集群。 - 您必须已为新项目创建了自定义的默认项目模板。

流程

运行以下命令来编辑新项目的默认模板:

$ oc edit template <project_template> -n openshift-config

将

<project_template>替换为您为集群配置的缺省模板的名称。默认模板名称为project-request。在模板中,将每个

NetworkPolicy对象作为一个元素添加到objects参数中。objects参数可以是一个或多个对象的集合。在以下示例中,

objects参数集合包括几个NetworkPolicy对象。objects: - apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: allow-from-same-namespace spec: podSelector: {} ingress: - from: - podSelector: {} - apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: allow-from-openshift-ingress spec: ingress: - from: - namespaceSelector: matchLabels: network.openshift.io/policy-group: ingress podSelector: {} policyTypes: - Ingress - apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: allow-from-kube-apiserver-operator spec: ingress: - from: - namespaceSelector: matchLabels: kubernetes.io/metadata.name: openshift-kube-apiserver-operator podSelector: matchLabels: app: kube-apiserver-operator policyTypes: - Ingress ...可选:通过运行以下命令创建一个新项目,来确认您的网络策略对象已被成功创建:

创建一个新项目:

$ oc new-project <project> 1- 1

- 将

<project>替换为您要创建的项目的名称。

确认新项目模板中的网络策略对象存在于新项目中:

$ oc get networkpolicy NAME POD-SELECTOR AGE allow-from-openshift-ingress <none> 7s allow-from-same-namespace <none> 7s

8.3.7. 使用网络策略配置多租户隔离

作为集群管理员,您可以配置网络策略以为多租户网络提供隔离功能。

如果使用 OpenShift SDN 网络插件,请按照本节所述配置网络策略,提供类似于多租户模式的网络隔离,但设置了网络策略模式。

8.3.7.1. 使用网络策略配置多租户隔离

您可以配置项目,使其与其他项目命名空间中的 pod 和服务分离。

前提条件

-

集群使用支持

NetworkPolicy对象的网络插件,如 OVN-Kubernetes 网络插件或设置了mode: NetworkPolicy的 OpenShift SDN 网络插件。此模式是 OpenShift SDN 的默认模式。 -

已安装 OpenShift CLI(

oc)。 -

您可以使用具有

admin权限的用户登陆到集群。

流程

创建以下

NetworkPolicy对象:名为

allow-from-openshift-ingress的策略。$ cat << EOF| oc create -f - apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: allow-from-openshift-ingress spec: ingress: - from: - namespaceSelector: matchLabels: policy-group.network.openshift.io/ingress: "" podSelector: {} policyTypes: - Ingress EOF注意policy-group.network.openshift.io/ingress: ""是 OpenShift SDN 的首选命名空间选择器标签。您可以使用network.openshift.io/policy-group: ingress命名空间选择器标签,但这是一个比较旧的用法。名为

allow-from-openshift-monitoring的策略:$ cat << EOF| oc create -f - apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: allow-from-openshift-monitoring spec: ingress: - from: - namespaceSelector: matchLabels: network.openshift.io/policy-group: monitoring podSelector: {} policyTypes: - Ingress EOF名为

allow-same-namespace的策略:$ cat << EOF| oc create -f - kind: NetworkPolicy apiVersion: networking.k8s.io/v1 metadata: name: allow-same-namespace spec: podSelector: ingress: - from: - podSelector: {} EOF名为

allow-from-kube-apiserver-operator的策略:$ cat << EOF| oc create -f - apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: allow-from-kube-apiserver-operator spec: ingress: - from: - namespaceSelector: matchLabels: kubernetes.io/metadata.name: openshift-kube-apiserver-operator podSelector: matchLabels: app: kube-apiserver-operator policyTypes: - Ingress EOF如需了解更多详细信息,请参阅 新的

kube-apiserver-operatorWebhook 控制器验证 Webhook 的健康状况。

可选: 要确认当前项目中存在网络策略,请输入以下命令:

$ oc describe networkpolicy

输出示例

Name: allow-from-openshift-ingress Namespace: example1 Created on: 2020-06-09 00:28:17 -0400 EDT Labels: <none> Annotations: <none> Spec: PodSelector: <none> (Allowing the specific traffic to all pods in this namespace) Allowing ingress traffic: To Port: <any> (traffic allowed to all ports) From: NamespaceSelector: network.openshift.io/policy-group: ingress Not affecting egress traffic Policy Types: Ingress Name: allow-from-openshift-monitoring Namespace: example1 Created on: 2020-06-09 00:29:57 -0400 EDT Labels: <none> Annotations: <none> Spec: PodSelector: <none> (Allowing the specific traffic to all pods in this namespace) Allowing ingress traffic: To Port: <any> (traffic allowed to all ports) From: NamespaceSelector: network.openshift.io/policy-group: monitoring Not affecting egress traffic Policy Types: Ingress