4.6. VIRTUAL SERVERS

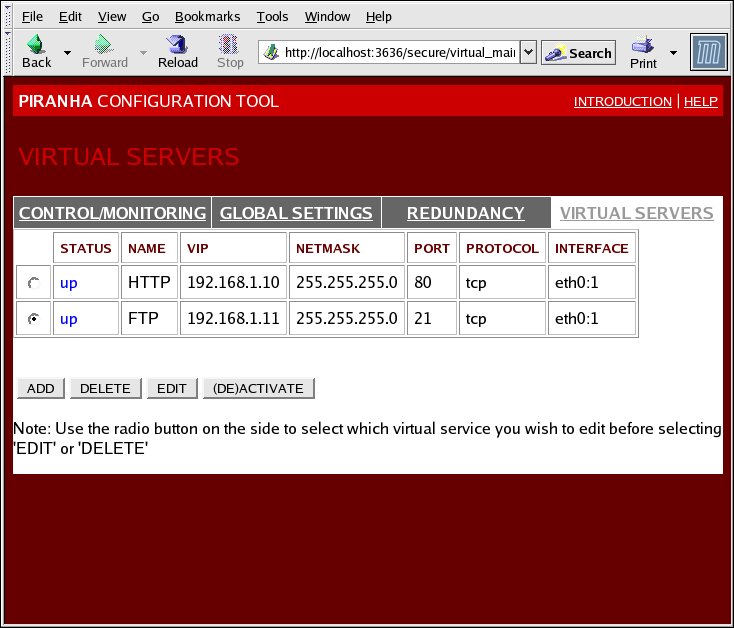

Das Panel VIRTUAL SERVERS zeigt Informationen zu jedem derzeit definierten virtuellen Server an. Jeder Tabelleneintrag zeigt den Status des virtuellen Servers, dessen Namen, die dem Server zugeteilte virtuelle IP, die Netzmaske der virtuellen IP, die Portnummer, auf der der Dienst kommuniziert, das verwendete Protokoll und die Schnittstelle des virtuellen Geräts.

Abbildung 4.5. The VIRTUAL SERVERS Panel

Jeder Server, der im Panel VIRTUAL SERVERS angezeigt wird, kann auf den nachfolgenden Bildschirmen oder Unterabschnitten konfiguriert werden.

Um einen Dienst hinzuzufügen, klicken Sie auf die Schaltfläche . Um einen Dienst zu entfernen, wählen Sie diesen aus, indem Sie auf das Auswahlsymbol neben dem virtuellen Server und dann auf die Schaltfläche klicken.

Um einen virtuellen Server in der Tabelle zu aktivieren oder zu deaktivieren, klicken Sie auf dessen Auswahlsymbol und anschließend auf die Schaltfläche .

Nach Hinzufügen eines virtuellen Servers, können Sie diesen konfigurieren, indem Sie auf das Auswahlsymbol links daneben und anschließend auf die Schaltfläche EDIT klicken, um den Unterabschnitt VIRTUAL SERVER anzuzeigen.

4.6.1. Der Unterabschnitt VIRTUAL SERVER

Link kopierenLink in die Zwischenablage kopiert!

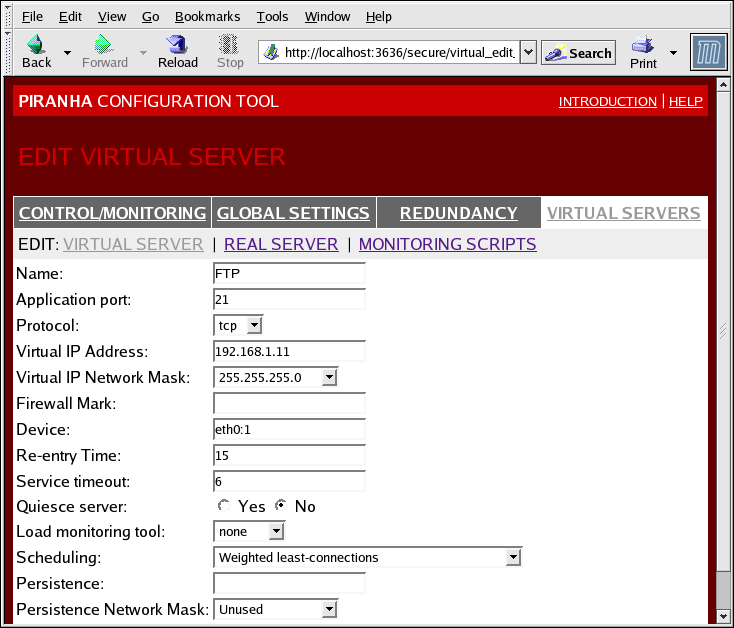

The VIRTUAL SERVER subsection panel shown in Abbildung 4.6, »The VIRTUAL SERVERS Subsection« allows you to configure an individual virtual server. Links to subsections related specifically to this virtual server are located along the top of the page. But before configuring any of the subsections related to this virtual server, complete this page and click on the button.

Abbildung 4.6. The VIRTUAL SERVERS Subsection

- Name

- Geben Sie einen aussagekräftigen Namen zur Identifikation des virtuellen Servers an. Dieser Name ist nicht der Hostname für die Maschine und sollte daher veranschaulichend und einfach identifizierbar sein. Sie können sogar das Protokoll angeben, das vom virtuellen Server verwendet werden soll, wie zum Beispiel HTTP.

- Application port

- Geben Sie die Portnummer ein, auf der die Dienst-Applikation horcht. Nachdem dieses Beispiel für HTTP-Dienste gilt, wird Port 80 verwendet.

- Wählen Sie im Drop-Down-Menü zwischen UDP und TCP. Web-Server kommunizieren typischerweise via TCP-Protokoll, weswegen dies im oben aufgeführten Beispiel ausgewählt ist.

- Virtual IP Address

- Enter the virtual server's floating IP address in this text field.

- Setzen Sie die Netzmaske für diesen virtuellen Server mit Hilfe des Drop-Down-Menüs.

- Firewall Mark

- Geben Sie keinen ganzzahligen Wert für Firewall-Markierungen in diesem Feld an, bevor Sie nicht Multiport-Protokolle zusammenfassen oder einen virtuellen Multiport-Server für getrennte, jedoch zusammenhängende Protokolle erstellen. In diesem Beispiel besitzt der oben aufgeführte virtuelle Server eine Firewall Mark von 80, da wir Verbindungen zu HTTP auf Port 80 und zu HTTPS auf Port 443 mit Hilfe des Firewall-Markierungswert 80 zusammenfassen. Zusammen mit Persistenz stellt diese Technik sicher, dass Benutzer, die sowohl auf unsichere, als auch sichere Webseiten zugreifen an denselben realen Server weitergeleitet werden und gleichzeitig der Status beibehalten wird.

Warnung

Entering a firewall mark in this field allows IPVS to recognize that packets bearing this firewall mark are treated the same, but you must perform further configuration outside of the Piranha Configuration Tool to actually assign the firewall marks. See Abschnitt 3.4, »Multiport-Dienste und LVS« for instructions on creating multi-port services and Abschnitt 3.5, »Konfiguration von FTP« for creating a highly available FTP virtual server. - Device

- Geben Sie den Namen der Netzwerkschnittstelle, mit der Sie die floating IP-Adresse, die im Feld Virtual IP Address definiert ist, verknüpft haben möchten.Sie sollten einen Alias für die öffentliche floating IP-Adresse mit der Ethernet-Schnittstelle, die mit dem privaten Netzwerk verbunden ist, kreieren. In diesem Beispiel befindet sich das private Netzwerk auf der

eth0-Schnittstelle, so dasseth0:1als der Gerätename eingegeben werden sollte.

- Re-entry Time

- Geben Sie einen ganzzahligen Wert ein, der die Länge der Zeitspanne in Sekunden definiert, bevor der aktive LVS-Router versucht, einen realen Server nach Ausfall wieder in den Pool zu integrieren.

- Service Timeout

- Geben Sie einen ganzzahligen Wert ein, der die Länge der Zeitspanne in Sekunden definiert, bevor der reale Server als inaktiv angesehen und aus dem Pool entfernt wird.

- Quiesce server

- Wenn das Auswahlsymbol Quiesce server aktiviert ist, wird - jedes Mal, wenn ein neuer realer Server-Knoten online geht - die Tabelle mit den wenigsten Verbindungen auf Null zurückgesetzt, so dass der aktive LVS-Router Anfragen so routet, als ob alle realen Server frisch zum Pool hinzugefügt wurden. Diese Optionen verhindert, dass sich ein neuer Server beim Eintreten in einen Pool durch eine hohe Anzahl an Verbindungen verzettelt.

- Load monitoring tool

- Der LVS-Router kann die Auslastung auf verschiedenen realen Servern entweder mit Hilfe von

rupoderruptimeüberwachen. Falls Sierupaus dem Drop-Down-Menü auswählen muss auf jedem realen Server derrstatd-Dienst laufen. Falls Sieruptimeauswählen, muss auf jedem realen Server derrwhod-Dienst laufen.Warnung

Die Überwachung der Auslastung ist nicht dasselbe, wie die Lastverteilung und kann in schwer vorhersagbares Scheduling-Verhalten resultieren, wenn sie mit gewichteten Scheduling-Algorithmen verknüpft wird. Weiterhin müssen die realen Server Linux-Maschinen sein, wenn Sie die Überwachung der Auslastung verwenden. - Scheduling

- Select your preferred scheduling algorithm from the drop-down menu. The default is

Weighted least-connection. For more information on scheduling algorithms, see Abschnitt 1.3.1, »Scheduling-Algorithmen«. - Persistence

- Falls ein Administrator persistente Verbindungen während einer Client-Transaktion zum virtuellen Server benötigt, geben Sie die Anzahl der Sekunden von Inaktivität ein, die verstreichen dürfen, bevor eine Verbindung in diesem Textfeld zeitlich abläuft.

Wichtig

If you entered a value in the Firewall Mark field above, you should enter a value for persistence as well. Also, be sure that if you use firewall marks and persistence together, that the amount of persistence is the same for each virtual server with the firewall mark. For more on persistence and firewall marks, refer to Abschnitt 1.5, »Persistenz und Firewall-Markierungen«. - Um die Persistenz für ein bestimmtes Subnetz einzuschränken, wählen Sie die entsprechende Netzwerkmaske aus dem Drop-Down-Menü.

Anmerkung

Vor der Einführung von Firewall-Markierungen, war die durch Subnetze eingeschränkte Persistenz eine umständliche Möglichkeit, Verbindungen zusammenzufassen. Gegenwärtig ist es am besten, Persistenz in Verbindung mit Firewall-Markierungen zu verwenden, um dasselbe Ergebnis zu erzielen.

Warnung

Denken Sie nach dem Ändern dieser Seite daran, auf die Schaltfläche zu klicken, um sicherzustellen, dass Sie keine Änderungen verlieren, wenn Sie ein neues Panel auswählen.