4.6. VIRTUAL SERVERS

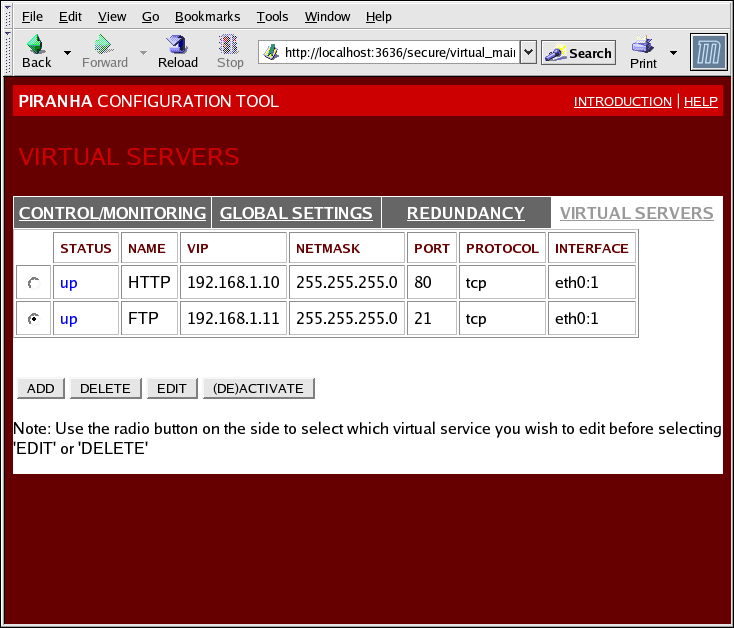

Der Reiter VIRTUAL SERVERS zeigt Informationen zu jedem derzeit definierten virtuellen Server an. Jeder Tabelleneintrag zeigt den Status des virtuellen Servers, dessen Namen, die dem Server zugeteilte virtuelle IP, die Netzmaske der virtuellen IP, die Portnummer, auf der der Dienst kommuniziert, das verwendete Protokoll und die Schnittstelle des virtuellen Geräts.

Abbildung 4.5. Der Reiter VIRTUAL SERVERS

Jeder Server, der im Reiter VIRTUAL SERVERS angezeigt wird, kann auf den nachfolgenden Bildschirmen oder Unterabschnitten konfiguriert werden.

Um einen Dienst hinzuzufügen, klicken Sie auf die Schaltfläche . Um einen Dienst zu entfernen, wählen Sie diesen aus, indem Sie auf die Auswahlfläche neben dem virtuellen Server und dann auf die Schaltfläche klicken.

Um einen virtuellen Server in der Tabelle zu aktivieren oder zu deaktivieren, klicken Sie auf dessen Auswahlfläche und anschließend auf die Schaltfläche .

Nach Hinzufügen eines virtuellen Servers können Sie diesen konfigurieren, indem Sie auf die Auswahlfläche links daneben und anschließend auf die Schaltfläche EDIT klicken, um den Unterabschnitt VIRTUAL SERVER anzuzeigen.

4.6.1. Der Unterabschnitt VIRTUAL SERVER

Link kopierenLink in die Zwischenablage kopiert!

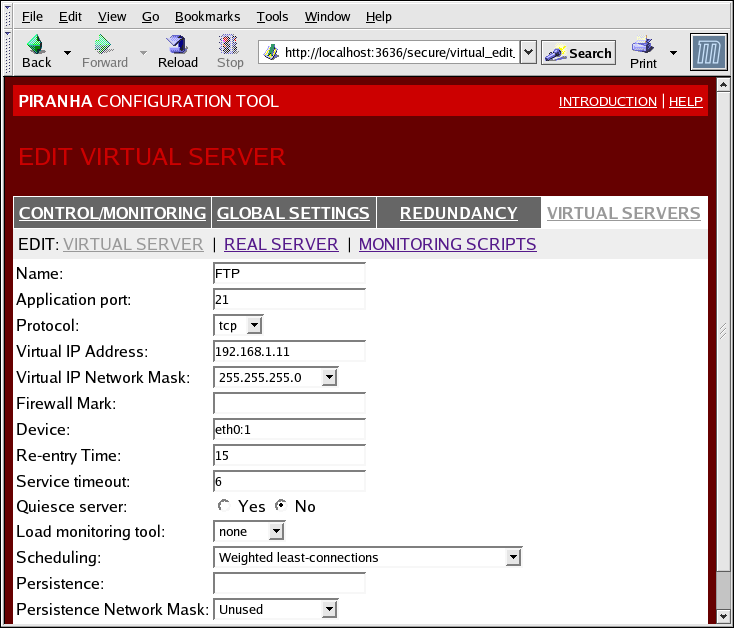

Der Unterabschnitt VIRTUAL SERVER, wie in Abbildung 4.6, »Der Unterabschnitt VIRTUAL SERVERS« gezeigt, ermöglicht Ihnen die Konfiguration eines einzelnen virtuellen Servers. Links zu Unterabschnitten, die sich speziell auf diesen virtuellen Server beziehen, befinden sich entlang des oberen Seitenrands. Bevor Sie jedoch damit beginnen, die Unterabschnitte für diesen virtuellen Server zu konfigurieren, vervollständigen Sie diese Seite und klicken Sie auf .

Abbildung 4.6. Der Unterabschnitt VIRTUAL SERVERS

- Name

- Geben Sie einen aussagekräftigen Namen zur Identifizierung des virtuellen Servers ein. Dieser Name ist nicht der Hostname für den Rechner und sollte daher aussagekräftig und einfach identifizierbar sein. Sie können sogar das Protokoll angeben, das vom virtuellen Server verwendet werden soll, wie zum Beispiel HTTP.

- Application port

- Geben Sie die Portnummer an, auf der die Dienstapplikation lauschen soll. Da dieses Beispiel sich auf HTTP-Dienste bezieht, wird der Port 80 verwendet.

- Wählen Sie aus der Auswahlliste zwischen UDP und TCP. Webserver kommunizieren in der Regel über das TCP-Protokoll, weshalb im obigen Beispiel TCP ausgewählt wird.

- Virtual IP Address

- Geben Sie in diesem Textfeld die Floating-IP-Adresse des virtuellen Servers ein.

- Wählen Sie aus der Auswahlliste die Netzmaske für diesen virtuellen Server.

- Firewall Mark

- Geben Sie in diesem Feld keinen Ganzzahlwert für die Firewall-Markierung ein, es sei denn, Sie bündeln Protokolle mit mehreren Ports oder Sie erstellen einen virtuellen Server mit mehreren Ports für separate, aber verwandte Protokolle. In diesem Beispiel hat der obige virtuelle Server die Firewall Mark 80, um Verbindungen mit HTTP auf Port 80 und mit HTTPS auf Port 443 mithilfe der Firewall-Markierung 80 zu bündeln. In Kombination mit Persistenz gewährleistet dieses Verfahren, dass Benutzer, die sowohl auf sichere als auch auf unsichere Websites zugreifen, an denselben Server geleitet werden, um so den Zustand zu bewahren.

Warnung

Die Eingabe einer Firewall-Markierung in diesem Feld informiert IPVS darüber, dass Pakete mit dieser Firewall-Markierung gleich behandelt werden sollen. Um diese Firewall-Markierung zuzuweisen, sind jedoch zusätzliche Konfigurationsschritte außerhalb des Piranha-Konfigurationstools notwendig. Siehe Abschnitt 3.4, »Multi-Port-Dienste und Load Balancer Add-On« für Anweisungen zur Erstellung von Multi-Port-Diensten und Abschnitt 3.5, »Konfigurieren von FTP« für Anweisungen zur Erstellung eines hochverfügbaren, virtuellen FTP-Servers. - Device

- Geben Sie den Namen des Netzwerkgeräts ein, mit dem die im Feld Virtual IP Address definierte Floating-IP-Adresse verknüpft werden soll.Sie sollten ein Alias anlegen für die öffentliche Floating-IP-Adresse zur Ethernet-Schnittstelle, die mit dem öffentlichen Netzwerk verbunden ist. In diesem Beispiel ist das öffentliche Netzwerk auf der Schnittstelle

eth0, somit sollteeth0:1als Gerätename eingegeben werden.

- Re-entry Time

- Geben Sie einen ganzzahligen Wert ein, der die Zeitspanne in Sekunden definiert, bevor der aktive LVS-Router versucht, einen realen Server im Anschluss an einen Ausfall wieder in den Pool einzubringen.

- Service Timeout

- Geben Sie einen ganzzahligen Wert an, der die Zeitspanne in Sekunden definiert, bevor ein realer Server als ausgefallen gilt und aus dem Pool entfernt wird.

- Quiesce server

- Wenn die Auswahlfläche Quiesce server markiert ist, wird die Gewichtung eines realen Servers auf 0 gesetzt, wenn dieser nicht verfügbar ist. Dadurch wird der Server effektiv deaktiviert. Wenn der reale Server wieder verfügbar ist, wird er wieder aktiviert, indem seine ursprüngliche Gewichtung wiederhergestellt wird. Falls Quiesce server deaktiviert ist, wird ein ausgefallener Server aus der Servertabelle entfernt. Wenn dieser ausgefallene reale Server wieder verfügbar wird, dann wird er wieder zur Tabelle der realen Server hinzugefügt.

- Load monitoring tool

- Der LVS-Router kann die Auslastung auf verschiedenen realen Servern entweder mithilfe von

rupoderruptimeüberwachen. Falls Sierupaus dem Auswahlmenü auswählen, muss auf jedem realen Server derrstatd-Dienst laufen. Falls Sieruptimeauswählen, muss auf jedem realen Server derrwhod-Dienst laufen.Warnung

Die Überwachung der Auslastung ist nicht dasselbe wie die Lastverteilung und kann zu schwer vorhersehbarem Scheduling-Verhalten führen, falls sie mit gewichteten Scheduling-Algorithmen kombiniert wird. Zudem muss es sich zur Überwachung der Auslastung bei den realen Servern um Linux-Rechner handeln. - Scheduling

- Wählen Sie Ihren bevorzugten Scheduling-Algorithmus aus der Auswahlliste. Der Standard ist

Weighted least-connection. Weitere Informationen über Scheduling-Algorithmen finden Sie in Abschnitt 1.3.1, »Scheduling-Algorithmen«. - Persistence

- Falls Sie persistente Verbindungen mit dem virtuellen Server während Client-Transaktionen benötigen, geben Sie in diesem Textfeld die Anzahl der Sekunden für Inaktivität an, bevor eine Zeitüberschreitung der Verbindung erfolgt.

Wichtig

Falls Sie einen Wert in dem Feld Firewall Mark oben eingegeben haben, sollten Sie ebenfalls einen Wert für die Persistenz eingeben. Vergewissern Sie sich zudem, dass Sie bei der Verwendung von Firewall-Markierungen mit Persistenz für jeden virtuellen Server mit der Firewall-Markierung dieselben Werte für die Persistenz angeben. Weitere Informationen über Persistenz und Firewall-Markierungen finden Sie in Abschnitt 1.5, »Persistenz und Firewall-Markierungen«. - Um die Persistenz für ein bestimmtes Subnetz einzuschränken, wählen Sie die entsprechende Netzwerkmaske aus der Auswahlliste.

Anmerkung

Vor dem Aufkommen der Firewall-Markierungen war die auf Subnetze eingeschränkte Persistenz eine grobe Methode zur Bündelung von Verbindungen. Heutzutage ist es am besten, zu diesem Zweck Persistenz zusammen mit Firewall-Markierungen zu verwenden.

Warnung

Vergessen Sie nicht, auf die Schaltfläche zu klicken, um sicherzustellen, dass keine Änderungen verloren gehen, wenn Sie den nächsten Reiter anklicken.