4.6. VIRTUAL SERVERS

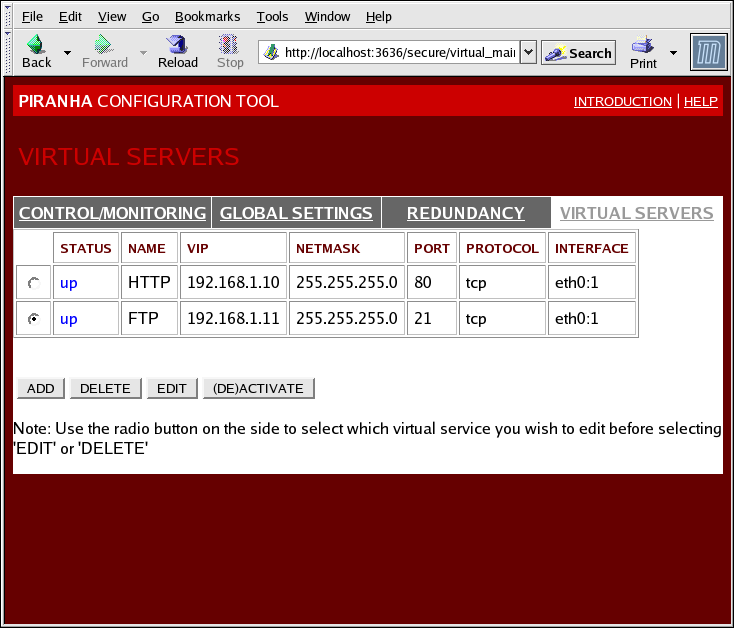

El panel VIRTUAL SERVERS muestra la información para cada servidor virtual definido actualmente. Cada entrada en la tabla muestra el estado del servidor virtual, el nombre del servidor, la IP virtual asignada al servidor, la máscara de red de la IP virtual, el número de puerto en el cual el servicio se comunica, el protocolo usado y la interfaz de dispositivo virtual.

Figura 4.5. The VIRTUAL SERVERS Panel

Cada servidor mostrado en el panel VIRTUAL SERVERS puede ser configurado en las pantallas o subsecciones siguientes.

Para añadir un servicio, haga clic en el botón . Para remover un servicio, seleccione éste haciendo clic en el botón de radio al lado del servidor virtual y luego haga clic en .

Para activar o desactivar un servidor virtual en la tabla, haga clic en el botón de radio apropiado y luego en el botón .

Después de añadir un servidor virtual, éste se puede configurar si se hace clic en el botón de radio a la izquierda y luego en EDIT para ir a la subsección VIRTUAL SERVER.

4.6.1. La subsección VIRTUAL SERVER

Copiar enlaceEnlace copiado en el portapapeles!

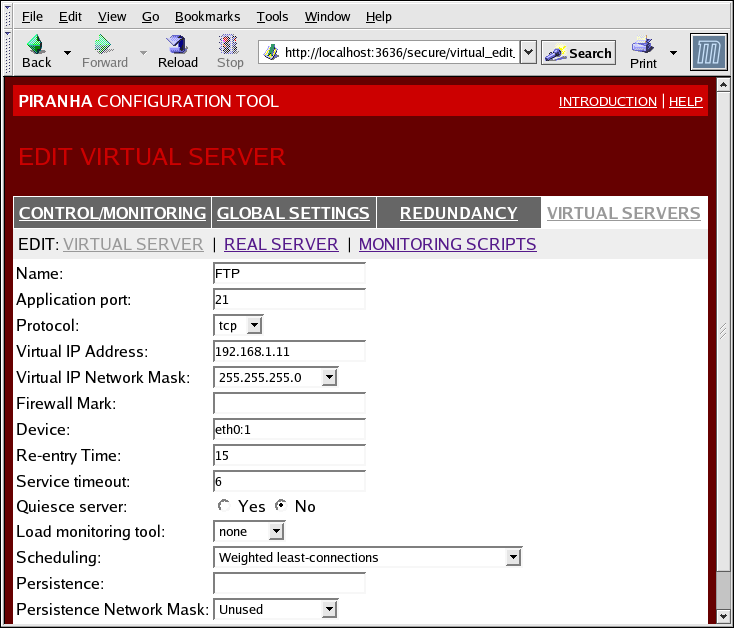

The VIRTUAL SERVER subsection panel shown in Figura 4.6, “The VIRTUAL SERVERS Subsection” allows you to configure an individual virtual server. Links to subsections related specifically to this virtual server are located along the top of the page. But before configuring any of the subsections related to this virtual server, complete this page and click on the button.

Figura 4.6. The VIRTUAL SERVERS Subsection

- Name

- Un nombre descriptivo para identificar el servidor virtual. Este nombre no es el nombre de host de la máquina, debe ser descriptivo y fácilmente identificable. Puede hacer referencia al protocolo usado por el servidor virtual (como por ejemplo HTTP).

- Application port

- Introduzca el número de puerto en el cual el servicio escuchará. En este ejemplo se usa el puerto 80 para el servicio HTTP.

- Escoja entre UDP y TCP en el menú desplegable. Como los servidores de web se comunican a través de TCP, el ejemplo muestra este protocolo.

- Virtual IP Address

- Enter the virtual server's floating IP address in this text field.

- Permite establecer la máscara de red del servidor virtual desde un menú desplegable.

- Firewall Mark

- No introduzca un valor entero de marca de cortafuegos en este campo a menos que esté agrupando protocolos multipuertos o creando un servidor virtual de múltiples protocolos por separado, pero protocolos relacionados. En este ejemplo, el servidor virtual tiene una Firewall Mark de 80 porque se está agrupando la conexión a HTTP en el puerto 80 y HTTPS en el puerto 443 utilizando una marca de cortafuegos de 80. Cuando se utilice la persistencia, esta técnica asegura que tanto los usuarios que utilizan las páginas web seguras como las inseguras son dirigidos al mismo servidor real, preservando así el estado.

Aviso

Entering a firewall mark in this field allows IPVS to recognize that packets bearing this firewall mark are treated the same, but you must perform further configuration outside of the Piranha Configuration Tool to actually assign the firewall marks. See Sección 3.4, “Servicios de puertos múltiples y LVS” for instructions on creating multi-port services and Sección 3.5, “Configuración de FTP” for creating a highly available FTP virtual server. - Device

- Introduzca el nombre del dispositivo de red en el cual desea vincular la dirección flotante definida en el campo Virtual IP Address.Se debe crear un alias en la interfaz Ethernet conectada a la red pública para la dirección IP flotante pública. En este ejemplo, la red pública está en la interfaz

eth0, por lo cualeth0:1debe ser introducido como el nombre del dispositivo.

- Re-entry Time

- Introduzca un valor entero que define la duración en segundos antes de que el enrutador LVS activo intente añadir nuevamente un servidor real previamente fallido en el grupo de servidores.

- Service Timeout

- Introduzca un valor entero que define la duración en segundos antes de que un servidor real es considerado muerto y sea removido del grupo de servidores.

- Quiesce server

- Si se selecciona el botón de radio Quiesce server, cada vez que un nuevo servidor entra en línea, la tabla de conexiones mínima se establece a zero para que el enrutador LVS activo enrute las solicitudes como si todos los servidores reales hubiesen sido recientemente añadidos. Esta opción previene que el nuevo servidor sea invadido por un alto número de conexiones apenas entre en el grupo de servidores.

- Load monitoring tool

- El enrutador LVS puede sondear la carga de los servidores reales utilizando

ruporuptime. Si seleccionarupdesde el menú desplegable, cada servidor real debe ejecutar el serviciorstatd. Si seleccionaruptime, cada servidor real debe ejecutar el serviciorwhod.Aviso

El sondeo de carga no es lo mismo que el balance de carga y puede resultar en comportamientos de programación difíciles de pronosticar cuando se conbinan con algoritmos de programación de peso. Asimismo, si utiliza sondeo de carga, los servidores reales deben ser máquinas Linux. - Scheduling

- Select your preferred scheduling algorithm from the drop-down menu. The default is

Weighted least-connection. For more information on scheduling algorithms, see Sección 1.3.1, “Algoritmos de programación”. - Persistence

- Utilizado si se necesitan conexiones persistentes al servidor virtual durante las transacciones del cliente. En este campo de texto se debe especificar el número de segundos de inactividad antes de que la conexión expire.

Importante

If you entered a value in the Firewall Mark field above, you should enter a value for persistence as well. Also, be sure that if you use firewall marks and persistence together, that the amount of persistence is the same for each virtual server with the firewall mark. For more on persistence and firewall marks, refer to Sección 1.5, “Marcas de cortafuego y persistencia”. - Para limitar la persistencia a una subred particular, seleccione la máscara apropiada de red desde el menú desplegable.

Nota

Antes de la llegada de las marcas de cortafuegos, la persistencia limitada por una subred era la manera de agrupar conexiones. Ahora, es mejor utilizar persistencia en relación con las marcas de cortafuego para obtener el mismo resultado.

Aviso

Recuerde hacer clic en después de realizar cualquier cambio en este panel para asegurar que los cambios no se pierdan cuando seleccione un nuevo panel.