21.2. Masque du mode de création de fichiers utilisateur

Le masque du mode de création de fichiers par l'utilisateur (umask) est une variable qui contrôle la manière dont les autorisations sont définies pour les fichiers et les répertoires nouvellement créés. L'adresse umask supprime automatiquement les autorisations de la valeur de base afin d'accroître la sécurité globale d'un système Linux. L'adresse umask peut être exprimée en valeurs symbolic ou octal.

| Permission | Symbolic value | Octal value |

| Lire, écrire et exécuter | rwx | 0 |

| Lire et écrire | rw- | 1 |

| Lire et exécuter | r-x | 2 |

| Lire | r-- | 3 |

| Rédiger et exécuter | -wx | 4 |

| Écrire | -w- | 5 |

| Exécuter | --x | 6 |

| Aucune autorisation | --- | 7 |

La valeur par défaut de umask pour un utilisateur standard et pour un utilisateur de root est 0022.

Le premier chiffre de umask représente les autorisations spéciales (sticky bit, ). Les trois derniers chiffres de umask représentent les autorisations qui sont retirées au propriétaire de l'utilisateur (u), au propriétaire du groupe (g) et aux autres (o) respectivement.

Exemple 21.3. Application de l'umask lors de la création d'un fichier

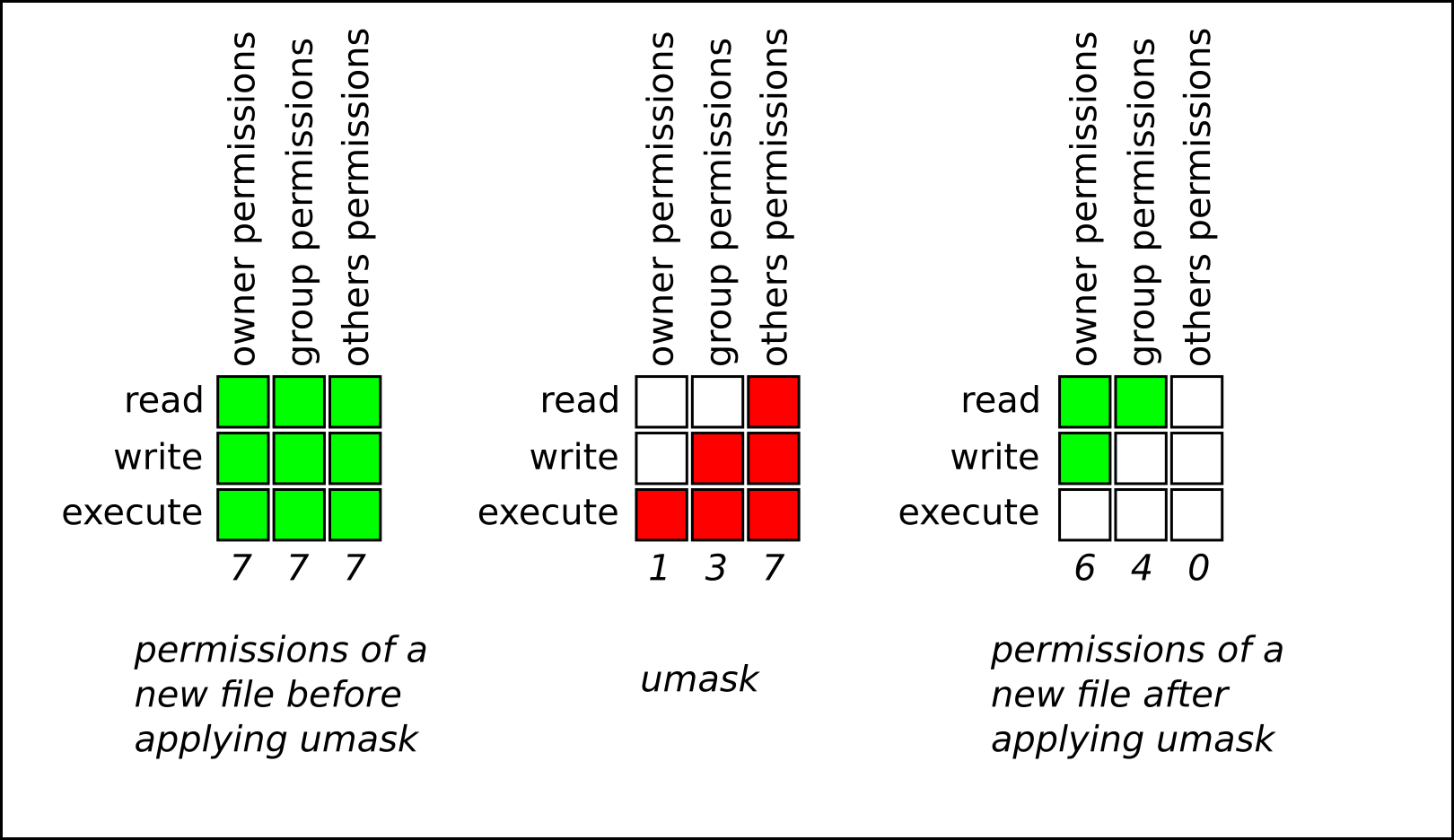

umask L'exemple suivant illustre la manière dont la valeur octale de 0137 est appliquée au fichier dont l'autorisation de base est 777, afin de créer le fichier dont l'autorisation par défaut est 640.