9.10. SELinux ポリシーの使用

SELinux は、承認されていないアクセスと改ざんを制限するためにシステム全体で実施される、必須のアクセス制御ルールのコレクションです。SELinux は、サーバー上のファイル、ディレクトリー、ポート、プロセス、ユーザー、およびその他のオブジェクトを分類します。各オブジェクトは適切なセキュリティーコンテキストに配置され、オブジェクトがそのロール、ユーザー、およびセキュリティーレベルによってサーバー上でどのように動作できるかを定義します。これらのオブジェクトのロールはドメインにグループ化され、SELinux ルールは、あるドメイン内のオブジェクトが別のドメイン内のオブジェクトと対話できる方法を定義します。

Directory Server には次のドメインがあります。

- Directory Server の dirsrv_t

- SNMP の場合は dirsrv_snmp_t

Directory Server は、LDAP ポート用に 1 つの追加のデフォルトドメインも使用します: ldap_port_t

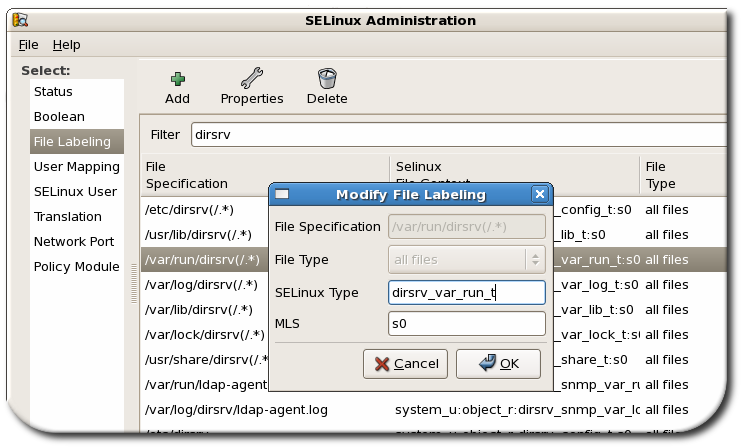

図9.4 Directory Server のファイルラベリングの編集

これらのドメインは、Directory Server のすべてのプロセス、ファイル、ディレクトリー、ポート、ソケット、およびユーザーのセキュリティーコンテキストを提供します。

- 各インスタンスのファイルとディレクトリーは、特定の SELinux コンテキストでラベル付けされています。(Directory Server が使用するメインディレクトリーのほとんどには、ローカルインスタンスの数に関係なく、すべてのローカルインスタンス用のサブディレクトリーがあるため、1 つのポリシーを新しいインスタンスに簡単に適用できます。)

- 各インスタンスのポートは、特定の SELinux コンテキストでラベル付けされています。

- すべての Directory Server プロセスは、適切なドメイン内に制限されます。

- 各ドメインには、ドメインに承認されたアクションを定義する特定のルールがあります。

- SELinux ポリシーで指定されていないアクセスは、インスタンスに対して拒否されます。

SELinux には、無効 (SELinux なし)、許容 (ルールは処理されるが適用されない)、強制 (すべてのルールが厳密に適用される) の 3 つの異なるレベルの適用があります。Red Hat Directory Server は、厳密な SELinux 強制モードで通常どおり実行できるようにする SELinux ポリシーを定義していますが、注意が必要です。Directory Server はさまざまなモードで実行できます。1 つは通常の操作用で、もう 1 つはインポートなどのデータベース操作用 (ldif2db モード) です。Directory Server の SELinux ポリシーは、通常モードにのみ適用されます。

デフォルトでは、Directory Server は SELinux ポリシーによって制限されて実行されます。