7.2. IdM Web UI での DNS 正引きゾーンの設定

IdM Web UI を使用して Identity Management (IdM) サーバーに DNS 転送ゾーンを追加するには、次の手順に従います。

DNS 正引きゾーンを使用すると、特定のゾーンの DNS クエリーを別の DNS サーバーに転送できます。たとえば、Active Directory (AD) ドメインの DNS クエリーを AD DNS サーバーに転送することができます。

前提条件

- 管理者権限のあるユーザーアカウントを使用して IdM Web UI にアクセスする。

- DNS サーバーを正しく設定している。

手順

- 管理者権限で IdM Web UI にログインします。詳細は、Web ブラウザーでの IdM Web UI へのアクセス を参照してください。

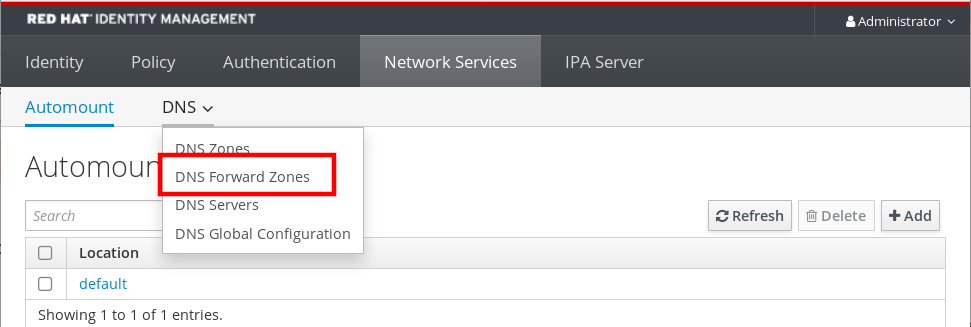

- Network Services タブをクリックします。

- DNS タブをクリックします。

ドロップダウンメニューで、DNS Forward Zones 項目をクリックします。

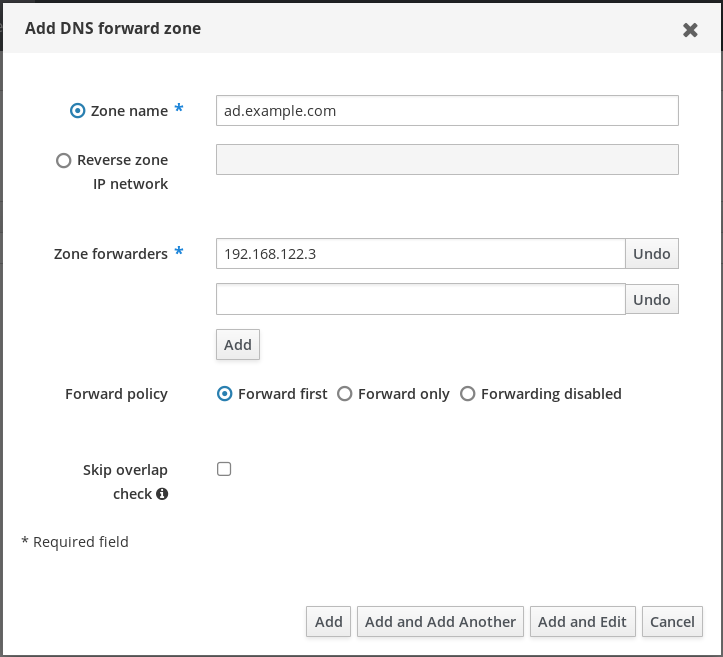

- Add ボタンをクリックします。

- Add DNS forward zone ダイアログボックスにゾーン名を追加します。

- Zone forwarders 項目で、Add ボタンをクリックします。

- Zone forwarders フィールドに正引きゾーンを作成するサーバーの IP アドレスを追加します。

Add ボタンをクリックします。

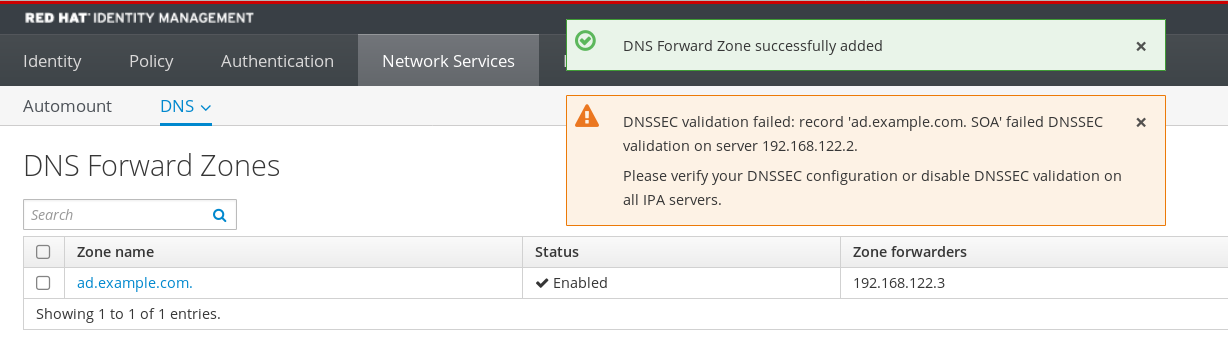

正引きゾーンが DNS 設定に追加されており、DNS 正引きゾーン設定で確認できます。Web UI は、ポップアップメッセージ DNS Forward Zone successfully added. で、成功を通知します。

設定に正引きゾーンを追加した後に、Web UI に DNSSEC 検証の失敗に関する警告が表示される場合があります。

DNSSEC (Domain Name System Security Extensions) は、DNS データをデジタル署名で保護し、攻撃から DNS を保護します。このサービスは、IdM サーバーでデフォルトで有効になっています。リモート DNS サーバーが DNSSEC を使用していないため、警告が表示されます。Red Hat は、リモート DNS サーバーで DNSSEC を有効にすることを推奨します。

リモートサーバーで DNSSEC 検証を有効にできない場合は、IdM サーバーで DNSSEC を無効にすることができます。

編集する適切な設定ファイルを選択します。

-

IdM サーバーが RHEL 8.0 または RHEL 8.1 を使用している場合は、

/etc/named.confファイルを開きます。 -

IdM サーバーが RHEL 8.2 以降を使用している場合は、

/etc/named/ipa-options-ext.confファイルを開きます。

-

IdM サーバーが RHEL 8.0 または RHEL 8.1 を使用している場合は、

以下の DNSSEC パラメーターを追加します。

dnssec-enable no; dnssec-validation no;

- 設定ファイルを保存して閉じます。

DNS サービスを再起動します。

# systemctl restart named-pkcs11

検証手順

nslookupコマンドを、リモート DNS サーバーの名前で使用します。$ nslookup ad.example.com Server: 192.168.122.2 Address: 192.168.122.2#53 No-authoritative answer: Name: ad.example.com Address: 192.168.122.3

ドメイン転送を正しく設定すると、リモート DNS サーバーの IP アドレスが表示されます。