5.6. LDAP と ManagementRealm の使用

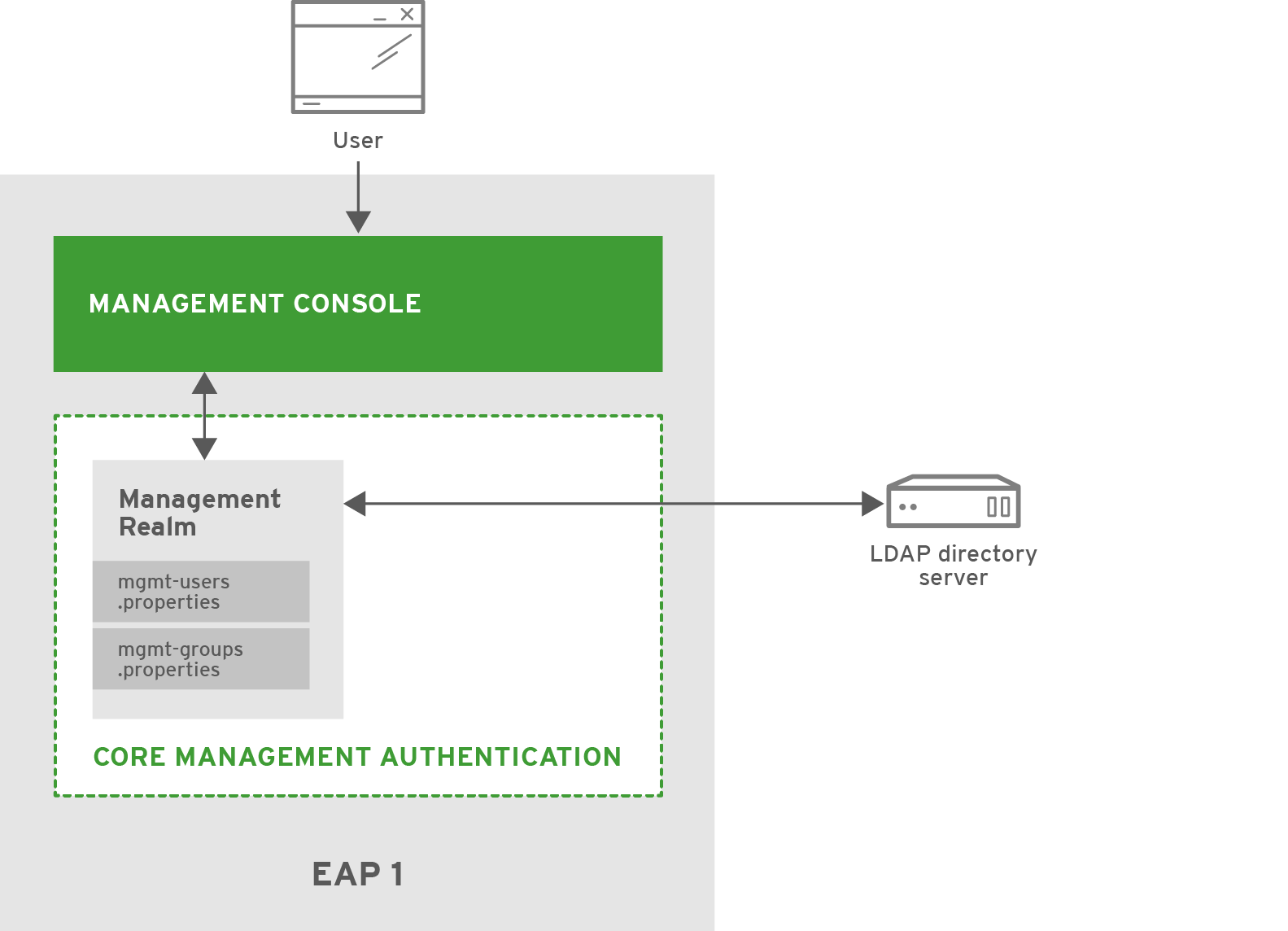

ここでは、LDAP を使用して管理インターフェースをセキュアにする ManagementRealm を取り上げます。JBoss EAP インスタンス EAP1 は作成済みで、スタンドアロンサーバーとして実行されています。また、EAP1 の ManagementRealm は LDAP を認証および承認に使用するよう更新されています。

5.6.1. Security

JBoss EAP は、LDAP および Kerberos を使用したセキュリティーレルムでの認証をサポートします。これには、既存の ManagementRealm が認証タイプとして ldap を使用するよう更新し、LDAP サーバーへのアウトバウンド接続を作成します。これにより、認証方法が digest から BASIC / Plain に変更され、ネットワーク上ではデフォルトでユーザー名とパスワードがクリアテキストで送信されます。

5.6.2. 仕組み

以下のユーザーが LDAP ディレクトリーに追加されています。

| ユーザー名 | パスワード | ロール |

|---|---|---|

| Adam | samplePass | SuperUser |

| Sam | samplePass |

起動時、EAP1 は ManagementRealm と管理インターフェースを含むコアサービスをロードします。ManagementRealm は LDAP ディレクトリーサーバーに接続し、必要に応じて管理インターフェースの認証を提供します。

Adam が管理インターフェースにアクセスしようとすると、認証が強制的に実行されます。Adam のクレデンシャルは、認証に LDAP ディレクトリーサーバーを使用する ManagementRealm セキュリティーレルムに渡されます。EAP1 は認証後にデフォルトの簡単なアクセス制御を使用しているため、Adam のロールはチェックされず、アクセスが許可されます。Sam が管理インターフェースにアクセスしようとしても同様に処理されます。

Adam の認証後に RBAC が有効化されると、承認のために Adam のロールは管理インターフェースに戻されます。Adam は SuperUser ロールを持っているため、管理インターフェースへのアクセスが許可されます。サムが RBAC が有効になっている管理インターフェースにアクセスしようとすると、LDAP によって認証されますが、適切なロールを持っていないためアクセスは拒否されます。