3.3. Red Hat Ansible Lightspeed 온프레미스 배포 설정

Red Hat Ansible Automation Platform 관리자는 온프레미스 배포를 통해 Red Hat Ansible Lightspeed를 설정하고 IBM watsonx Code Assistant 인스턴스에 연결할 수 있습니다. 온프레미스 배포가 성공하면 Ansible Lightspeed 서비스를 Ansible Visual Studio(VS) 코드 확장과 함께 사용할 수 있습니다.

Red Hat Ansible Lightspeed 온프레미스 배포에서는 다음 기능이 아직 지원되지 않습니다.

- 플레이북 생성 및 플레이북 설명 보기

- 관리 대시보드에서 Telemetry 데이터 보기

Red Hat Ansible Lightspeed 온프레미스 배포는 Red Hat Ansible Automation Platform 버전 2.4에서 지원됩니다.

3.3.1. 개요

이 섹션에서는 Red Hat Ansible Lightspeed 온프레미스 배포를 설정하기 위한 시스템 요구 사항, 사전 요구 사항 및 프로세스에 대한 정보를 제공합니다.

3.3.1.1. 시스템 요구 사항

온프레미스 배포를 설치하고 실행하려면 시스템이 다음과 같은 최소 시스템 요구 사항을 충족해야 합니다.

| 요구 사항 | 최소 요구 사항 |

|---|---|

| RAM | 5GB |

| CPU | 1 |

| 로컬 디스크 | 40GB |

나머지 Red Hat Ansible Automation Platform 시스템 요구 사항을 보려면 Red Hat Ansible Automation Platform 계획 가이드의 시스템 요구 사항을 참조하십시오.

또한 Cloud Pak for Data에 IBM watsonx Code Assistant for Red Hat Ansible Lightspeed를 설치해야 합니다. 이 설치에는 Red Hat Ansible Lightspeed 온프레미스 배포를 설정하는 데 사용할 수 있는 기본 모델이 포함되어 있습니다. 설치 정보는 IBM watsonx Code Assistant for Red Hat Ansible Lightspeed on Cloud Pak for Data 문서를 참조하십시오.

3.3.1.2. 사전 요구 사항

- Red Hat Ansible Automation Platform에 대한 관리자 권한이 있습니다.

- Cloud Pak for Data에 IBM watsonx Code Assistant for Red Hat Ansible Lightspeed를 설치했습니다.

- 시스템은 온프레미스 배포를 위해 Red Hat Ansible Lightspeed를 설정하기 위한 최소 시스템 요구 사항을 충족합니다.

IBM watsonx Code Assistant에서 API 키와 모델 ID를 가져왔습니다.

IBM watsonx Code Assistant에서 API 키 및 모델 ID를 얻는 방법에 대한 자세한 내용은 IBM watsonx Code Assistant 설명서를 참조하십시오. Cloud Pak for Red Hat Ansible Lightspeed on Cloud Pak에 IBM watsonx Code Assistant를 설치하는 방법에 대한 자세한 내용은 Cloud Pak for Cloud Pak의 watsonx Code Assistant for Red Hat Ansible Lightspeed를 참조하십시오.

- Red Hat Ansible Automation Platform에 대해 기존 외부 PostgreSQL 데이터베이스를 구성하거나 Red Hat Ansible Lightspeed 온프레미스 배포를 구성할 때 데이터베이스를 만들 수 있습니다.

3.3.1.3. Red Hat Ansible Lightspeed 온프레미스 배포를 구성하는 프로세스

다음 작업을 수행하여 온프레미스 배포를 Red Hat Ansible Lightspeed를 설치하고 구성합니다.

- Red Hat Ansible Automation Platform Operator 설치

- OAuth 애플리케이션 생성

- Red Hat Ansible Automation Platform 및 IBM watsonx Code Assistant에 대한 연결 시크릿을 생성합니다.

- Red Hat Ansible Lightspeed 인스턴스 생성 및 배포

- 온프레미스 배포 시 Red Hat Ansible Lightspeed에 연결하도록 리디렉션 URI를 업데이트

- Red Hat Ansible Lightspeed 온프레미스 배포에 연결하도록 Ansible Visual Studio Code 확장 설치 및 구성

- 선택 사항: 다른 IBM watsonx Code Assistant에 연결하려면 기존 Red Hat Ansible Automation Platform Operator에서 연결 시크릿을 업데이트합니다.

- 선택 사항: Red Hat Ansible Lightspeed 온프레미스 배포 모니터링

3.3.2. Red Hat Ansible Automation Platform Operator 설치

Red Hat OpenShift Container Platform에 Ansible Automation Platform Operator를 설치하려면 다음 절차를 사용하십시오.

사전 요구 사항

- 자동화 컨트롤러를 설치 및 구성했습니다.

프로세스

- Red Hat OpenShift Container Platform에 관리자로 로그인합니다.

네임스페이스를 생성합니다.

-

이동합니다. - 네임스페이스 생성을 클릭합니다.

- 네임스페이스의 고유 이름을 입력합니다.

- 생성을 클릭합니다.

-

Operator를 설치합니다.

-

로 이동합니다. - Red Hat Ansible Automation Platform Operator를 설치할 네임스페이스를 선택합니다.

- Ansible Automation Platform Operator를 검색합니다.

- 검색 결과에서 Ansible Automation Platform (Red Hat에서 제공) 타일을 선택합니다.

- 업데이트 채널을 선택합니다. stable-2.x 또는 stable-2.x-cluster-scoped 를 채널로 선택할 수 있습니다.

- 업데이트 채널로 "stable-2.x"를 선택한 경우 대상 네임스페이스를 선택합니다.

- 설치를 선택합니다. Operator를 설치하는 데 몇 분이 걸립니다.

-

- View Operator 를 클릭하여 새로 설치된 Red Hat Ansible Automation Platform Operator에 대한 세부 정보를 확인합니다.

3.3.3. OAuth 애플리케이션 생성

온프레미스 배포를 위한 Red Hat Ansible Lightspeed를 위한 OAuth 애플리케이션을 생성하려면 다음 절차를 사용하십시오.

사전 요구 사항

- 작동 중인 Ansible 자동화 컨트롤러 인스턴스가 있습니다.

프로세스

- 자동화 컨트롤러에 관리자로 로그인합니다.

-

Administration 에서

를 클릭합니다. 다음 정보를 입력합니다.

- 이름: 애플리케이션의 고유 이름을 지정합니다.

- 조직: 선호하는 조직을 선택합니다.

- 인증 권한 부여 유형: 인증 코드를 선택합니다.

리디렉션 URI: 현재 임시 URL을 입력합니다(예:

https://temp/).정확한 Red Hat Ansible Lightspeed 애플리케이션 URL은 온프레미스 배포가 완료된 후 생성됩니다. 배포가 완료되면 생성된 Red Hat Ansible Lightspeed 애플리케이션 URL을 가리키도록 리디렉션 URI를 변경해야 합니다. 자세한 내용은 리디렉션 URI 업데이트를 참조하십시오.

- 클라이언트 유형 목록에서 기밀성을 선택합니다.

저장을 클릭합니다.

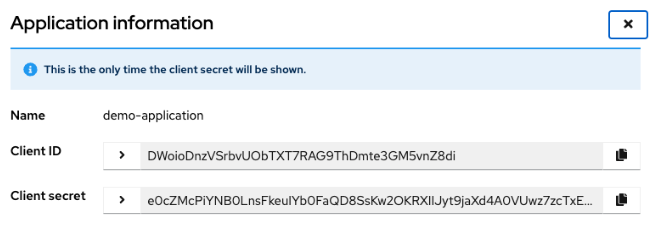

생성된 애플리케이션 클라이언트 ID 및 클라이언트 시크릿과 함께 팝업 창이 표시됩니다.

나중에 사용할 수 있도록 생성된 클라이언트 ID와 클라이언트 시크릿을 모두 복사하여 저장합니다.

중요팝업 창이 표시되는 유일한 시간입니다. 따라서 Red Hat Ansible Automation Platform 및 IBM watsonx Code Assistant에 대한 연결 시크릿을 생성하는 데 이러한 토큰이 필요하므로 클라이언트 ID와 클라이언트 시크릿을 모두 복사해야 합니다.

다음 이미지는 생성된 클라이언트 ID 및 클라이언트 시크릿의 예입니다.

3.3.4. 연결 보안 생성

Red Hat Ansible Automation Platform에 연결하려면 권한 부여 시크릿과 IBM watsonx Code Assistant에 연결하려면 모델 시크릿을 생성해야 합니다. 사용자 정의 인증 기관을 신뢰해야 하는 경우 번들 시크릿을 생성해야 합니다.

사전 요구 사항

- Red Hat OpenShift Container Platform에 Ansible Automation Platform Operator를 설치했습니다.

- 자동화 컨트롤러에서 OAuth 애플리케이션을 생성했습니다.

IBM watsonx Code Assistant에서 API 키와 모델 ID를 가져왔습니다.

IBM watsonx Code Assistant에서 API 키 및 모델 ID를 얻는 방법에 대한 자세한 내용은 IBM watsonx Code Assistant 설명서를 참조하십시오. Cloud Pak for Red Hat Ansible Lightspeed on Cloud Pak에 IBM watsonx Code Assistant를 설치하는 방법에 대한 자세한 내용은 Cloud Pak for Cloud Pak의 watsonx Code Assistant for Red Hat Ansible Lightspeed를 참조하십시오.

3.3.4.1. 권한 부여 및 모델 보안 생성

Red Hat Ansible Automation Platform 및 IBM watsonx Code Assistant 둘 다에 연결할 시크릿을 생성하려면 다음 절차를 사용하십시오.

프로세스

- Red Hat OpenShift Container Platform으로 이동합니다.

-

. - + 을 클릭합니다.

- 프로젝트 목록에서 Red Hat Ansible Automation Platform Operator를 설치할 때 생성한 네임스페이스를 선택합니다.

Red Hat Ansible Automation Platform에 연결할 권한 부여 보안 을 생성합니다.

- + 을 클릭합니다.

-

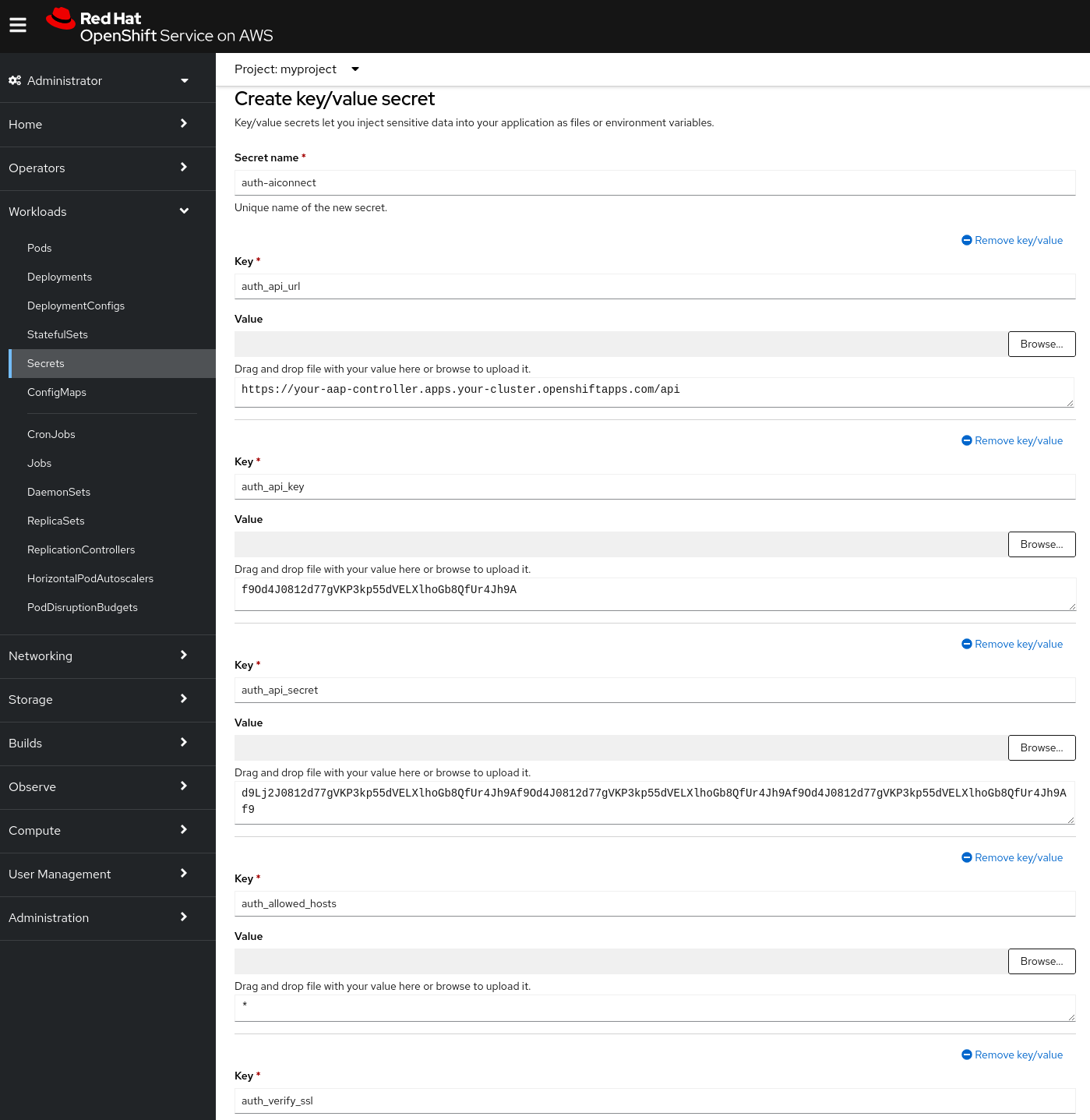

시크릿 이름에 시크릿 의 고유 이름을 입력합니다. 예를 들면

auth-aiconnect입니다. 다음 키와 관련 값을 개별적으로 추가합니다.

키 현재의 auth_api_url자동화 컨트롤러의 API URL을

https://<CONTROLLER_SERVER_NAME>/api형식으로 입력합니다.auth_api_key이전에 기록한 OAuth 애플리케이션의 클라이언트 ID를 입력합니다.

auth_api_secret이전에 기록한 OAuth 애플리케이션의 클라이언트 시크릿을 입력합니다.

auth_allowed_hosts기본 Django 프레임워크에서 사용하는 호스트/도메인 이름을 나타내는 문자열 목록을 입력하여 서비스에 액세스할 수 있는 호스트를 제한합니다. 이는 HTTP Host 헤더 공격을 방지하기 위한 보안 조치입니다. 자세한 내용은 Django 문서에서 허용 호스트를 참조하십시오.

auth_verify_ssl값을

true로 입력합니다.중요실수로 값 필드에 공백 문자(extra line, space 등)를 추가하지 않아야 합니다. 시크릿에 추가 또는 잘못된 문자가 있는 경우 Red Hat Ansible Automation Platform에 대한 연결이 실패합니다.

생성을 클릭합니다.

다음 이미지는 권한 부여 보안의 예입니다.

마찬가지로 IBM watsonx Code Assistant 모델에 연결할 모델 시크릿 을 생성합니다.

- + 을 클릭합니다.

-

시크릿 이름에 시크릿 의 고유 이름을 입력합니다. 예를 들면

model-aiconnect입니다. 다음 키와 관련 값을 개별적으로 추가합니다.

키 현재의 사용자 이름데이터 배포를 위해 IBM Cloud Pak에 연결하는 데 사용하는 사용자 이름을 입력합니다.

model_typewca-onprem을 입력하여 데이터 배포를 위해 IBM Cloud Pak에 연결합니다.model_urlIBM watsonx Code Assistant의 URL을 입력합니다.

model_api_keyIBM Cloud Pak for Data 배포에 IBM watsonx Code Assistant 모델의 API 키를 입력합니다.

model_idIBM Cloud Pak for Data 배포에 IBM watsonx Code Assistant 모델의 모델 ID를 입력합니다.

중요실수로 값 필드에 공백 문자(extra line, space 등)를 추가하지 않아야 합니다. 시크릿에 추가 또는 잘못된 문자가 있는 경우 IBM watsonx Code Assistant에 대한 연결이 실패합니다.

- 생성을 클릭합니다.

권한 부여 및 모델 시크릿을 생성한 후 Red Hat Ansible Lightspeed 인스턴스를 생성하고 배포할 때 시크릿을 선택해야 합니다.

3.3.4.2. 사용자 정의 인증 기관을 신뢰하는 번들 시크릿 생성

사용자 정의 인증 기관을 신뢰해야 하는 경우가 발생하면 Red Hat Ansible Lightspeed 인스턴스에 대해 몇 가지 변수를 사용자 지정할 수 있습니다. 사용자 지정 인증 기관을 신뢰하면 Red Hat Ansible Lightspeed 인스턴스가 HTTPS를 통해 내부 Git 서버에서 프로젝트를 복제하는 등 로컬로 발행된 SSL 인증서로 구성된 네트워크 서비스에 액세스할 수 있습니다.

프로젝트를 동기화할 때 다음 오류가 발생하면 변수를 사용자 지정해야 함을 나타냅니다.

fatal: unable to access 'https://private.repo./mine/ansible-rulebook.git': SSL certificate problem: unable to get local issuer certificate

프로세스

CLI를 사용하여 사용자 정의 번들 시크릿을 생성하려면 다음 방법 중 하나를 사용합니다.

인증 기관 시크릿 사용

다음 명령을 사용하여

bundle_cacert_secret을 생성합니다.# kubectl create secret generic <resourcename>-custom-certs \ --from-file=bundle-ca.crt=<PATH/TO/YOUR/CA/PEM/FILE> 1다음과 같습니다.

<1>: 자체 서명된 인증서의 경로입니다. 자체 서명된 인증서가 저장된 위치를 가리키도록 파일 경로를 수정합니다. Red Hat Ansible Lightspeed 인스턴스는 지정된

bundle_cacert_secret시크릿에서 databundle-ca.crt를 찾습니다.다음은 번들 CA 인증서의 예입니다.

spec: ... bundle_cacert_secret: <resourcename>-custom-certs

kustomization.yaml구성 파일 사용다음 명령을 사용합니다.

secretGenerator: - name: <resourcename>-custom-certs files: - bundle-ca.crt=<path+filename> options: disableNameSuffixHash: true

번들 시크릿을 생성한 후 Red Hat Ansible Lightspeed 인스턴스를 생성하고 배포 할 때 시크릿을 선택해야 합니다.

번들 시크릿을 생성한 후 Red Hat Ansible Lightspeed 인스턴스를 생성하고 배포할 때 시크릿을 선택해야 합니다. >>>>>>> 1422e7a5 (AAP-25298: Resolved a merge conflict)

번들 시크릿을 생성한 후 Red Hat Ansible Lightspeed 인스턴스를 생성하고 배포할 때 시크릿을 선택해야 합니다. >>>>>>> 63f14fee (AAP-25298: 2nd attempt to resolve merge conflict)

3.3.5. Red Hat Ansible Lightspeed 인스턴스 생성 및 배포

Red Hat Ansible Lightspeed 인스턴스를 생성하고 네임스페이스에 배포하려면 다음 절차를 사용하십시오.

사전 요구 사항

- Red Hat Ansible Automation Platform 및 IBM watsonx Code Assistant 모두에 대한 연결 시크릿을 생성했습니다.

프로세스

- Red Hat OpenShift Container Platform으로 이동합니다.

- .

- 프로젝트 목록에서 Red Hat Ansible Lightspeed 인스턴스를 설치할 네임스페이스와 연결 시크릿을 생성한 네임스페이스를 선택합니다.

- 이전에 설치한 Ansible Automation Platform(Red Hat에서 제공) Operator를 찾아 선택합니다.

-

선택합니다. - 새 만들기 목록에서 Ansible Lightspeed 모달을 선택합니다.

- 구성 모드로 선택한 양식 보기 가 있는지 확인합니다.

다음 정보를 제공합니다.

- 이름: Red Hat Ansible Lightspeed 인스턴스의 고유 이름을 입력합니다.

- 인증 정보를 찾을 수 있는 시크릿: Red Hat Ansible Automation Platform에 연결하기 위해 생성한 인증 시크릿을 선택합니다.

- Secret where the model configuration can be found: IBM watsonx Code Assistant에 연결하기 위해 생성한 모델 시크릿을 선택합니다.

생성을 클릭합니다.

Red Hat Ansible Lightspeed 인스턴스는 네임스페이스에 배포하는 데 몇 분이 걸립니다. 설치 상태가 Successful 로 표시되면 Red Hat OpenShift Container Platform의 경로에서 Ansible Lightspeed 포털 URL을 사용할 수 있습니다.

3.3.6. 리디렉션 URI 업데이트

Ansible 사용자가 Ansible Lightspeed 서비스에서 로그인하거나 로그아웃하면 Red Hat Ansible Automation Platform에서 사용자의 브라우저를 지정된 URL로 리디렉션합니다. 사용자가 로그인하여 애플리케이션에서 성공적으로 로그인할 수 있도록 리디렉션 URL을 구성해야 합니다.

사전 요구 사항

- Red Hat Ansible Lightspeed 인스턴스를 생성하고 네임스페이스에 배포했습니다.

프로세스

Ansible Lightspeed 인스턴스의 URL을 가져옵니다.

- Red Hat OpenShift Container Platform으로 이동합니다.

-

를 선택합니다. - 생성한 Red Hat Ansible Lightspeed 인스턴스를 찾습니다.

- Red Hat Ansible Lightspeed 인스턴스의 위치 URL을 복사합니다.

로그인 리디렉션 URI를 업데이트합니다.

-

자동화 컨트롤러에서

. - 생성한 Lightspeed Oauth 애플리케이션을 선택합니다.

Oauth 애플리케이션의 리디렉션 URI 필드에 다음 형식으로 URL을 입력합니다.

https://<lightspeed_route>/complete/aap/URL의 예는

https://lightspeed-on-prem-web-service.com/complete/aap/입니다.중요리디렉션 URL에는 다음 정보가 포함되어야 합니다.

-

접두사

https:// -

이전에 복사한 Red Hat Ansible Lightspeed 인스턴스의 URL인 <

lightspeed_route> URL -

끝에 백슬래시 기호(/)를 포함하는 접미사

/complete/aap/

-

접두사

- 저장을 클릭합니다.

-

자동화 컨트롤러에서

로그 아웃 리디렉션 URI를 업데이트합니다.

- Red Hat Ansible Automation Platform 인스턴스가 실행 중인 클러스터에 로그인합니다.

- AutomationController 사용자 지정 리소스를 식별합니다.

- [YAML 보기]를 선택합니다.

YAML 파일에 다음 항목을 추가합니다.

```yaml spec: ... extra_settings: - setting: LOGOUT_ALLOWED_HOSTS value: "'<lightspeed_route-HostName>'" ```중요value:매개변수를 지정하는 동안 다음을 확인합니다.네트워크 프로토콜이 없는 호스트 이름을 지정합니다(예:

https://).예를 들어 올바른 호스트 이름은

https://my-aiconnect-instance.somewhere.com가 아닌my-aiconnect-instance.somewhere.com입니다.코드 블록에 지정된 대로 작은따옴표와 큰따옴표를 사용합니다.

작은 따옴표를 큰따옴표로 변경하고 그 반대의 경우 로그아웃할 때 오류가 발생합니다.

쉼표를 사용하여 Red Hat Ansible Lightspeed 배포의 여러 인스턴스를 지정합니다.

단일 Red Hat Ansible Automation Platform 배포를 사용하여 Red Hat Ansible Lightspeed 애플리케이션의 여러 인스턴스를 실행 중인 경우 쉼표(,)를 추가한 다음 다른 호스트 이름 값을 추가합니다. 예를 들어

"'my-lightspeed-instance1.somewhere.com','my-lightspeed-instance2.somewhere.com'과 같은 여러 호스트 이름을 추가할 수 있습니다.

- 수정된 YAML을 적용합니다. 이 작업은 자동화 컨트롤러 Pod를 다시 시작합니다.

3.3.7. Red Hat Ansible Lightspeed 온프레미스 배포를 위한 Ansible VS Code 확장 구성

Red Hat Ansible Lightspeed의 온프레미스 배포에 액세스하려면 조직 내의 모든 Ansible 사용자는 VS Code 편집기에 Ansible Visual Studio(VS) 코드 확장을 설치하고 온프레미스 배포에 연결하도록 확장을 구성해야 합니다.

사전 요구 사항

- VS Code 버전 1.70.1 이상을 설치했습니다.

프로세스

- VS Code 애플리케이션을 엽니다.

- 활동 표시줄에서 확장 아이콘을 클릭합니다.

- Installed Extensions 목록에서 Ansible 을 선택합니다.

-

Ansible 확장 페이지에서 설정 아이콘(

)을 클릭하고 확장 설정을 선택합니다.

)을 클릭하고 확장 설정을 선택합니다.

Ansible Lightspeed 설정을 선택하고 다음 정보를 지정합니다.

- Ansible Lightspeed URL 필드에 온프레미스 배포의 경로 URL 을 입력합니다. Ansible 사용자에게는 Ansible Automation Platform 컨트롤러 인증 정보가 있어야 합니다.

선택 사항: 기본 모델 대신 사용자 지정 모델을 사용하려면 모델 ID 덮어쓰기 필드에 사용자 지정 모델 ID를 입력합니다. 설정이 VS Code에 자동으로 저장됩니다.

Red Hat Ansible Lightspeed 온프레미스 배포에 연결하도록 Ansible VS Code 확장을 구성한 후 Ansible VS Code 확장을 통해 Ansible Lightspeed에 로그인 해야 합니다.

참고최근 Red Hat Ansible Automation Platform을 구독한 경우 Red Hat Ansible Lightspeed가 새 서브스크립션을 감지하는 데 몇 시간이 걸릴 수 있습니다. VS Code의 활동 표시줄에서 Ansible 확장에 있는 새로 고침 버튼을 사용하여 다시 확인합니다.

3.3.8. 기존 Red Hat Ansible Automation Platform Operator에서 연결 시크릿 업데이트

Red Hat Ansible Lightspeed 온프레미스 배포를 성공적으로 설정한 후 다른 IBM watsonx Code Assistant 모델에 연결하려는 경우 배포를 수정할 수 있습니다. 예를 들어 기본 IBM watsonx Code Assistant 모델에 연결했지만 대신 사용자 지정 모델에 연결하려고 합니다. 다른 IBM watsonx Code Assistant 모델에 연결하려면 새 연결 시크릿을 생성한 다음 기존 Red Hat Ansible Automation Platform Operator에서 연결 시크릿 및 매개변수를 업데이트해야 합니다.

사전 요구 사항

- Red Hat Ansible Lightspeed 온프레미스 배포를 설정했습니다.

- 연결하려는 IBM watsonx Code Assistant 모델의 API 키와 모델 ID를 가져왔습니다.

- 연결하려는 IBM watsonx Code Assistant 모델에 대한 새로운 권한 부여 및 모델 연결 시크릿을 생성했습니다. 권한 부여 및 모델 연결 보안 생성에 대한 자세한 내용은 연결 보안 생성을 참조하십시오.

프로세스

- Red Hat OpenShift Container Platform으로 이동합니다.

- .

- 프로젝트 목록에서 Red Hat Ansible Lightspeed 인스턴스를 설치한 네임스페이스를 선택합니다.

- 이전에 설치한 Ansible Automation Platform(Red Hat에서 제공) Operator를 찾아 선택합니다.

- Ansible Lightspeed 탭을 선택합니다.

- 업데이트할 인스턴스를 찾아 선택합니다.

-

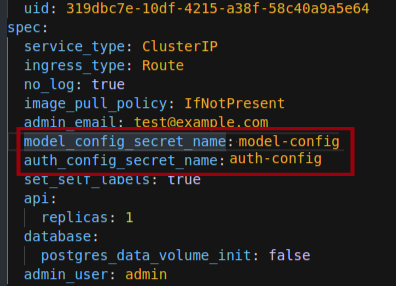

를 클릭합니다. 편집기가 텍스트 또는 YAML 보기로 전환됩니다. 텍스트를 스크롤하여

spec:섹션을 찾습니다. )

)

- 변경되어 새 이름으로 저장한 시크릿 항목을 찾습니다.

- 시크릿 이름을 새 보안으로 변경합니다.

저장을 클릭합니다.

새로운 AnsibleLightspeed Pod가 생성됩니다. 새 Pod가 성공적으로 실행되면 이전 AnsibleLightspeed Pod가 종료됩니다.

3.3.9. 온프레미스 배포 모니터링 Red Hat Ansible Lightspeed

Red Hat Ansible Lightspeed 온프레미스 배포가 성공한 후 다음 절차를 사용하여 API 엔드포인트 /metrics 에서 지표를 모니터링합니다.

프로세스

시스템 감사자 사용자를 생성합니다.

- Red Hat Ansible Automation Platform에서 시스템 감사자 역할을 사용하여 사용자를 생성합니다. 자동화 컨트롤러 사용자 가이드에서 사용자 생성 섹션의 절차를 참조하십시오.

-

온프레미스 배포를 위해 Ansible Lightspeed 포털(

https://<lightspeed_route>/)에 새로 생성된 시스템 감사 사용자로 로그인할 수 있는지 확인한 다음 로그아웃합니다.

시스템 감사자 의 토큰을 생성합니다.

온프레미스 배포를 위한 Ansible Lightspeed 포털(

https://<lightspeed_route>/admin)에 다음 인증 정보를 사용하여 관리자로 로그인합니다.- 사용자 이름: admin

-

암호: Red Hat Ansible Lightspeed가 배포된 Red Hat OpenShift Container Platform 클러스터 네임스페이스에서 <

lightspeed-custom-resource-name>-admin-password로 이름이 지정된 시크릿입니다.

- Django 관리 창의 사용자 영역에서 사용자를 선택합니다. 사용자 목록이 표시됩니다.

- 시스템 감사자 역할이 있는 사용자가 사용자 목록에 나열되어 있는지 확인합니다.

-

Django Oauth 툴킷 영역에서

를 선택합니다. 다음 정보를 제공하고 저장을 클릭합니다.

- 사용자: 돋보기 아이콘을 사용하여 시스템 감사자 역할이 있는 사용자를 검색하고 선택합니다.

- 토큰: 사용자의 토큰을 지정합니다. 나중에 사용할 수 있도록 이 토큰을 복사합니다.

- ID 토큰: 토큰 ID를 선택합니다.

- 애플리케이션: VS Code용 Ansible Lightspeed를 선택합니다.

- expires: 토큰 만료 를 원하는 날짜 및 시간을 선택합니다.

scope: 범위를 읽기 쓰기 로 지정합니다.

시스템 감사자 역할이 있는 사용자에 대한 액세스 토큰이 생성됩니다.

- 온프레미스 배포를 위한 Ansible Lightspeed 포털에서 로그아웃합니다.

-

시스템 감사자 역할과 함께 사용자의 권한 부여 토큰을 사용하여 지표

https://<lightspeed_route>/metrics에 액세스하여 Red Hat Ansible Lightspeed 온-프레미스 배포를 모니터링합니다.