7.11. nmtui를 사용하여 WireGuard 클라이언트 구성

NetworkManager에서 연결 프로필을 생성하여 WireGuard 클라이언트를 구성할 수 있습니다. NetworkManager가 WireGuard 연결을 관리하도록 하려면 이 방법을 사용합니다.

이 절차에서는 다음 설정을 가정합니다.

클라이언트:

-

Private key:

aPUcp5vHz8yMLrzk8SsDyYnV33IhE/k20e52iKJFV0A= -

터널 IPv4 주소:

192.0.2.2/24 -

터널 IPv6 주소:

2001:db8:1::2/32

-

Private key:

서버:

-

Public key:

UtjqCJ57DeAscYKRfp7cFGiQqdONRn69u249Fa4O6BE= -

터널 IPv4 주소:

192.0.2.1/24 -

터널 IPv6 주소:

2001:db8:1::1/32

-

Public key:

사전 요구 사항

- 서버와 클라이언트 모두에 대해 공개 및 개인 키를 생성했습니다.

다음 정보를 알고 있습니다.

- 클라이언트의 개인 키

- 클라이언트의 고정 터널 IP 주소 및 서브넷 마스크

- 서버의 공개 키

- 서버의 고정 터널 IP 주소 및 서브넷 마스크

-

NetworkManager-tui패키지를 설치했습니다.

프로세스

nmtui애플리케이션을 시작합니다.nmtui

# nmtuiCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Edit a connection 을 선택하고 Enter 를 누릅니다.

- 선택하고 Enter 를 누릅니다.

- 목록에서 WireGuard 연결 유형을 선택하고 Enter 키를 누릅니다.

연결 편집 창에서 다음을 수행합니다.

-

NetworkManager가 연결에 할당해야 하는 연결의 이름과

wg0과 같은 가상 인터페이스를 입력합니다. 클라이언트의 개인 키를 입력합니다.

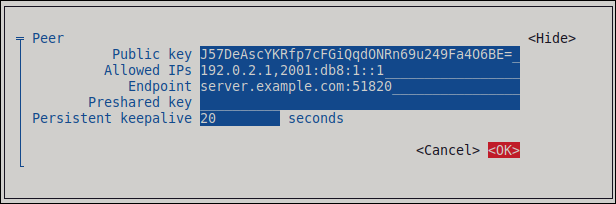

피어 창 옆에 있는 를 클릭합니다.

- 서버의 공개 키를 입력합니다.

허용된 IP 필드를 설정합니다. 예를 들어 다음과 같이 설정합니다.

- 서버가 이 클라이언트와 통신할 수 있도록 허용하도록 서버의 터널 IP 주소입니다.

-

모든 원격 IPv4 및 IPv6 주소가 이 클라이언트와 통신할 수 있는

0.0.0.0/0,::/0입니다. 이 설정을 사용하여 터널을 통해 모든 트래픽을 라우팅하고 WireGuard 서버를 기본 게이트웨이로 사용합니다.

-

WireGuard 서버의 호스트 이름 또는 IP 주소와 포트를 Endpoint 필드에 입력합니다. 다음 형식을 사용하십시오. <

hostname_or_IP > : <port_number> - 선택 사항: NAT(네트워크 주소 변환)가 있는 네트워크에서 클라이언트를 사용하거나 비활성 시간 후에 방화벽이 UDP 연결을 종료하는 경우 영구 keepalive 간격을 초 단위로 설정합니다. 이 간격으로 클라이언트는 keepalive 패킷을 서버로 보냅니다.

를 선택하고 Enter 를 누릅니다.

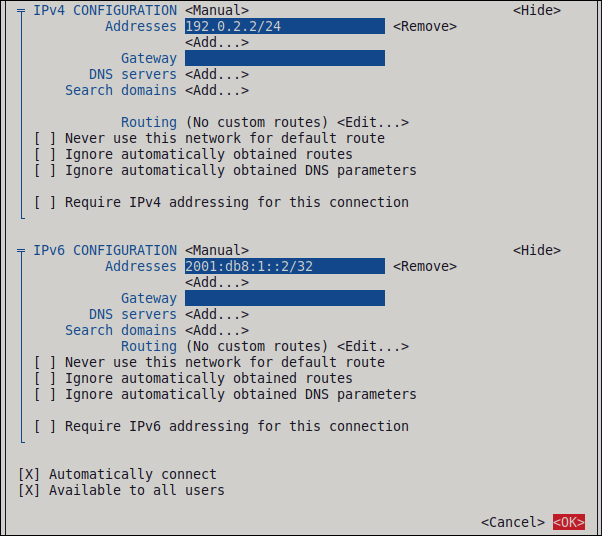

IPv4 구성 옆에 있는 를 선택하고 Enter 를 누릅니다.

- IPv4 구성 방법 수동 을 선택합니다.

- 터널 IPv4 주소와 서브넷 마스크를 입력합니다. Gateway 필드를 비워 둡니다.

IPv6 구성 옆에 있는 를 선택하고 Enter 를 누릅니다.

- IPv6 구성 방법 수동 을 선택합니다.

- 터널 IPv6 주소 및 서브넷 마스크를 입력합니다. Gateway 필드를 비워 둡니다.

- 선택 사항: 자동으로 연결을 선택합니다.

선택하고 Enter를 누릅니다.

-

NetworkManager가 연결에 할당해야 하는 연결의 이름과

- 연결 목록이 있는 창에서 를 선택하고 Enter 를 누릅니다.

- NetworkManager TUI 메인 창에서 를 선택하고 Enter 를 누릅니다.

- DHCP 또는 SLAAC(상태 비저장 주소 자동 구성)가 있는 네트워크에서 이 호스트를 사용하는 경우 연결이 리디렉션될 수 있습니다. 자세한 내용 및 완화 단계는 연결이 터널을 우회하지 못하도록 전용 라우팅 테이블에 VPN 연결 할당을 참조하십시오.

검증

서버의 IP 주소를 ping합니다.

ping 192.0.2.1 ping6 2001:db8:1::1

# ping 192.0.2.1 # ping6 2001:db8:1::1Copy to Clipboard Copied! Toggle word wrap Toggle overflow wg0장치의 인터페이스 구성을 표시합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 출력에 개인 키를 표시하려면

WG_HIDE_KEYS=never show wg0명령을 사용합니다.VPN 터널을 통해 트래픽을 이미 보낸 경우 출력에

최신 핸드셰이크및전송항목만 포함됩니다.wg0장치의 IP 구성을 표시합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow