7.12. RHEL 웹 콘솔을 사용하여 WireGuard 클라이언트 구성

브라우저 기반 RHEL 웹 콘솔을 사용하여 WireGuard 클라이언트를 구성할 수 있습니다. NetworkManager가 WireGuard 연결을 관리하도록 하려면 이 방법을 사용합니다.

사전 요구 사항

- RHEL 웹 콘솔에 로그인되어 있습니다.

다음 정보를 알고 있습니다.

- 서버와 클라이언트의 고정 터널 IP 주소 및 서브넷 마스크

- 서버의 공개 키

프로세스

- 화면 왼쪽의 탐색에서 네트워킹 탭을 선택합니다.

- 인터페이스 섹션에서 VPN 추가 를 클릭합니다.

-

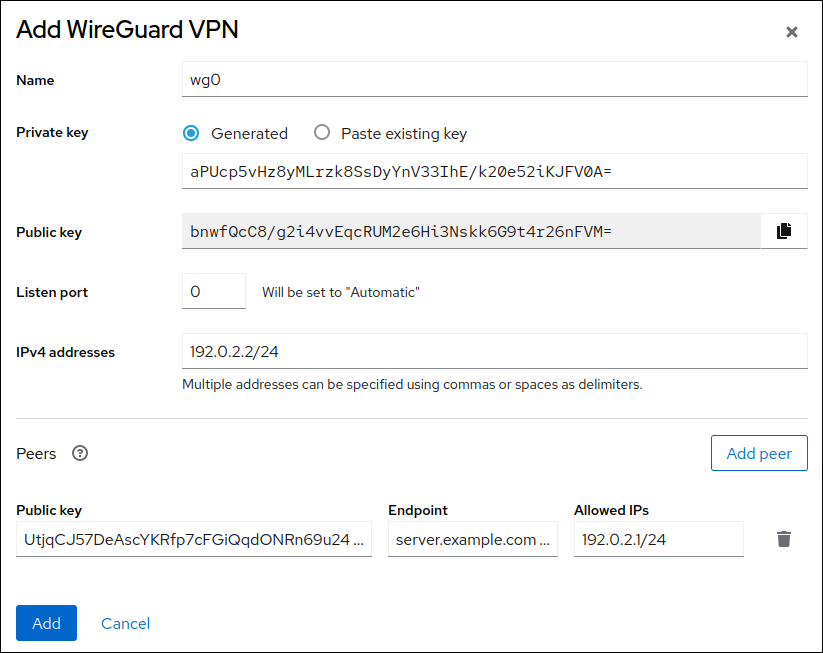

wireguard-tools및systemd-resolved패키지가 아직 설치되지 않은 경우 웹 콘솔에 해당 알림이 표시됩니다. 설치를 클릭하여 이러한 패키지를 설치합니다. - 만들려는 WireGuard 장치의 이름을 입력합니다.

이 호스트의 키 쌍을 구성합니다.

웹 콘솔에서 생성한 키를 사용하려면 다음을 수행합니다.

- 개인 키 영역에서 사전 선택한 Generated 옵션을 유지합니다.

- 공개 키 값을 기록합니다. 클라이언트를 구성할 때 이 정보가 필요합니다.

기존 개인 키를 사용하려는 경우:

- 개인 키 영역에서 기존 키 입력을 선택합니다.

- 개인 키를 텍스트 필드에 붙여넣습니다. 웹 콘솔은 해당 공개 키를 자동으로 계산합니다.

-

Listen port 필드에

0값을 유지합니다. 클라이언트의 터널 IPv4 주소 및 서브넷 마스크를 설정합니다.

IPv6 주소도 설정하려면 연결을 생성한 후 편집해야 합니다.

이 클라이언트와 통신할 수 있도록 허용할 서버의 피어 구성을 추가합니다.

- 피어 추가를 클릭합니다.

- 서버의 공개 키를 입력합니다.

-

Endpoint 필드를 호스트 이름 또는 IP 주소 및 서버의 포트(예:

server.example.com:51820)로 설정합니다. 클라이언트는 이 정보를 사용하여 연결을 설정합니다. Allowed IPs 필드를 이 서버에 데이터를 보낼 수 있는 클라이언트의 터널 IP 주소로 설정합니다. 예를 들어 필드를 다음 중 하나로 설정합니다.

- 서버가 이 클라이언트와 통신할 수 있도록 허용하도록 서버의 터널 IP 주소입니다. 아래 화면 캡처의 값은 이 시나리오를 구성합니다.

-

모든 원격 IPv4 주소가 이 클라이언트와 통신할 수 있도록 하는

0.0.0.0/0입니다. 이 설정을 사용하여 터널을 통해 모든 트래픽을 라우팅하고 WireGuard 서버를 기본 게이트웨이로 사용합니다.

- 추가 를 클릭하여 WireGuard 연결을 만듭니다.

터널 IPv6 주소도 설정하려면 다음을 수행합니다.

- 인터페이스 섹션에서 WireGuard 연결의 이름을 클릭합니다.

- IPv6 옆에 있는 편집을 클릭합니다.

-

Address 필드를

Manual로 설정하고 터널 IPv6 주소 및 클라이언트 접두사를 입력합니다. - 저장을 클릭합니다.

- DHCP 또는 SLAAC(상태 비저장 주소 자동 구성)가 있는 네트워크에서 이 호스트를 사용하는 경우 연결이 리디렉션될 수 있습니다. 자세한 내용 및 완화 단계는 연결이 터널을 우회하지 못하도록 전용 라우팅 테이블에 VPN 연결 할당을 참조하십시오.

검증

서버의 IP 주소를 ping합니다.

ping 192.0.2.1

# ping 192.0.2.1Copy to Clipboard Copied! Toggle word wrap Toggle overflow WireGuard는 터널을 통해 트래픽을 전송하려고 할 때 연결을 설정합니다.

wg0장치의 인터페이스 구성을 표시합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 출력에 개인 키를 표시하려면

WG_HIDE_KEYS=never show wg0명령을 사용합니다.VPN 터널을 통해 트래픽을 이미 보낸 경우 출력에는

최신 핸드셰이크및전송항목만 있습니다.wg0장치의 IP 구성을 표시합니다.Copy to Clipboard Copied! Toggle word wrap Toggle overflow