2.2. authconfig사용

authconfig 툴은 LDAP와 같은 사용자 자격 증명에 사용할 데이터 저장소를 구성하는 데 도움이 될 수 있습니다. Red Hat Enterprise Linux에서

authconfig 에는 사용자 데이터 저장소를 구성하는 GUI 및 명령줄 옵션이 모두 있습니다. authconfig 툴은 다양한 형태의 인증 메커니즘과 함께 사용자 데이터베이스의 경우 SSSD, LDAP, NIS 또는 Winbind와 같은 특정 서비스를 사용하도록 시스템을 구성할 수 있습니다.

중요

Identity Management 시스템을 구성하려면

authconfig 대신 ipa-client-install 유틸리티 또는 realmd 시스템을 사용하는 것이 좋습니다. authconfig 유틸리티는 제한되어 있으며 훨씬 덜 유연합니다. 자세한 내용은 2.1절. “시스템 인증을 위한 ID 관리 도구” 의 내용을 참조하십시오.

인증 설정 구성에 다음 세 가지

authconfig 유틸리티를 사용할 수 있습니다.

authconfig-gtk는 전체 그래픽 인터페이스를 제공합니다.authconfig는 수동 구성을 위한 명령줄 인터페이스를 제공합니다.authconfig-tui는 텍스트 기반 UI를 제공합니다. 이 유틸리티는 더 이상 사용되지 않습니다.

이러한 모든 구성 유틸리티는

root 로 실행해야 합니다.

2.2.1. authconfig CLI를 사용하는 팁

링크 복사링크가 클립보드에 복사되었습니다!

authconfig 명령줄 툴은 스크립트에 전달된 설정에 따라 시스템 인증에 필요한 모든 구성 파일 및 서비스를 업데이트합니다. UI를 통해 설정할 수 있는 것보다 더 많은 ID 및 인증 구성 옵션을 제공하는 것과 함께 authconfig 툴을 사용하여 백업 및 Kickstart 파일을 생성할 수도 있습니다.

authconfig 옵션의 전체 목록은 도움말 출력 및 도움말 페이지를 확인합니다.

authconfig 를 실행할 때 명심해야 할 몇 가지 사항이 있습니다.

- 모든 명령에

--update 또는 --test옵션을 사용합니다. 명령을 성공적으로 실행하려면 해당 옵션 중 하나가 필요합니다. update를 사용하면 구성 변경 사항을씁니다.test 옵션은변경 사항을 표시하지만 변경 사항을 구성에 적용하지 않습니다.update옵션을사용하지 않으면 변경 사항이 시스템 구성 파일에 작성되지 않습니다. - 명령줄을 사용하여 기존 구성을 업데이트하고 새 구성을 설정할 수 있습니다. 이로 인해 명령 행은 지정된 호출과 함께 필요한 속성을 사용하도록 강제 적용하지 않습니다(명령은 완전한 설정 업데이트일 수 있기 때문입니다).인증 구성을 편집할 때는 구성이 완료되고 정확해야 합니다. 인증 설정을 불완전하거나 잘못된 값으로 변경하면 사용자가 시스템에서 잠길 수 있습니다. --test 옵션을 사용하여 --update 옵션을 사용하여 쓰기 전에 설정이 적절한지 확인합니다.

- 각 활성화 옵션에는 해당 비활성화 옵션이 있습니다.

2.2.2. authconfig UI 설치

링크 복사링크가 클립보드에 복사되었습니다!

authconfig UI는 기본적으로 설치되지 않지만 관리자가 인증 구성을 빠르게 변경하는 것이 유용할 수 있습니다.

UI를 설치하려면

authconfig-gtk 패키지를 설치합니다. 여기에는 authconfig 명령줄 툴, Bash 및 Python과 같은 몇 가지 일반적인 시스템 패키지에 대한 종속 항목이 있습니다. 대부분의 항목은 기본적으로 설치됩니다.

2.2.3. authconfig UI 시작

링크 복사링크가 클립보드에 복사되었습니다!

- 터미널을 열고 root로 로그인합니다.

- system-config-authentication 명령을 실행합니다.

중요

authconfig UI가 종료되면 모든 변경 사항이 즉시 적용됩니다.

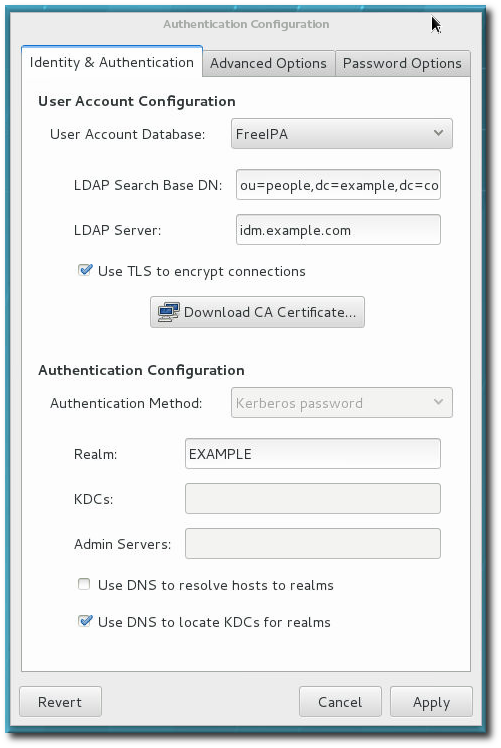

인증 대화 상자에는 세 가지 구성 탭이 있습니다.

- ID 및 인증: ID 저장소로 사용되는 리소스(사용자 ID 및 해당 인증 정보가 저장된 데이터 리포지토리)를 구성합니다.

- 고급 옵션: 스마트 카드 및 지문과 같은 암호 또는 인증서 이외의 인증 방법을 구성합니다.

- 암호 인증 방법을 구성하는 암호 옵션.

그림 2.1. authconfig 창

2.2.4. 인증 설정 테스트

링크 복사링크가 클립보드에 복사되었습니다!

인증이 완전히 올바르게 구성되어 있어야 합니다. 그렇지 않으면 모든 사용자(루트도)가 시스템에서 잠겨 있거나 일부 사용자가 차단될 수 있습니다.

test

옵션은 가능한 모든 ID 및 인증 메커니즘에 대해 시스템의 모든 인증 구성을 출력합니다. 그러면 활성화된 항목과 비활성화된 영역에 대한 설정이 모두 표시됩니다.

test 옵션은 자체적으로 실행하여 전체, 현재 구성을 표시하거나 authconfig 명령과 함께 사용하여 구성이 변경되는 방식을 표시할 수 있습니다(실제 변경 없이). 이 기능은 제안된 인증 설정이 완료되고 올바른지 확인하는 데 매우 유용할 수 있습니다.

2.2.5. authconfig를 사용하여 구성 저장 및 복원

링크 복사링크가 클립보드에 복사되었습니다!

인증 설정 변경에 문제가 있을 수 있습니다. 구성을 잘못 변경하면 액세스 권한이 있어야 하는 사용자를 잘못 제외하거나, ID 저장소에 대한 연결이 실패하거나 시스템에 대한 모든 액세스를 잠글 수 있습니다.

인증 구성을 편집하기 전에 관리자가 모든 구성 파일을 백업하는 것이 좋습니다. 이 작업은

--savebackup 옵션을 사용하여 수행합니다.

authconfig --savebackup=/backups/authconfigbackup20200701

[root@server ~]# authconfig --savebackup=/backups/authconfigbackup20200701

인증 구성은 사용할 백업 이름과 함께

--restorebackup 옵션을 사용하여 이전에 저장된 모든 버전으로 복원할 수 있습니다.

authconfig --restorebackup=/backups/authconfigbackup20200701

[root@server ~]# authconfig --restorebackup=/backups/authconfigbackup20200701

authconfig 명령은 구성이 변경될 때마다 자동 백업을 저장합니다. restore

lastbackup 옵션을 사용하여 마지막 백업을 복원 할 수 있습니다.

authconfig --restorelastbackup

[root@server ~]# authconfig --restorelastbackup