3장. authconfig를 사용한 인증용 ID 저장소 선택

authconfig UI의 ID 및 인증 탭에서는 사용자를 인증해야 하는 방법을 설정합니다. 기본값은 로컬 시스템 인증을 사용하는 것입니다. 즉, 사용자와 해당 암호를 로컬 시스템 계정에 대해 확인합니다. Red Hat Enterprise Linux 시스템은 LDAP, NIS, Winbind를 포함한 사용자와 자격 증명을 포함하는 외부 리소스를 사용할 수도 있습니다.

3.1. IPAv2

링크 복사링크가 클립보드에 복사되었습니다!

ID 관리 서버를 ID 백엔드로 구성하는 두 가지 다른 방법이 있습니다. IdM 버전 2(Red Hat Enterprise Linux 버전 6.3 및 이전 버전), 버전 3(Red Hat Enterprise Linux 6.4 이상) 및 버전 4(Red Hat Enterprise Linux 7.1 이상)의 경우

authconfig 에서 IPAv2 공급자로 구성됩니다. 이전 IdM 버전 및 커뮤니티 FreeIPA 서버의 경우 이러한 서버는 LDAP 프로바이더로 구성됩니다.

3.1.1. UI에서 IdM 구성

링크 복사링크가 클립보드에 복사되었습니다!

- authconfig UI를 엽니다.

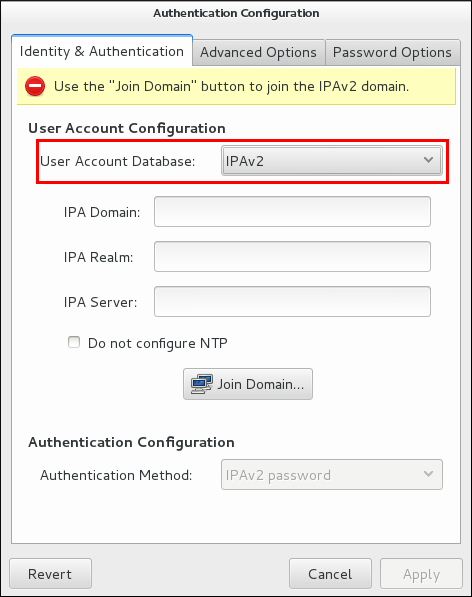

- User Account Database 드롭다운 메뉴에서 를 선택합니다.

그림 3.1. 인증 설정

- IdM 서버에 연결하는 데 필요한 정보를 설정합니다.

- IPA 도메인 은 IdM 도메인의 DNS 도메인을 제공합니다.

- IPA Cryo stat는 IdM 도메인의 Kerberos 도메인을 제공합니다.

- IPA 서버는 IdM 도메인 토폴로지 내의 모든 IdM 서버의 호스트 이름을 제공합니다.

- 클라이언트가 구성된 경우 NTP 서비스를 선택적으로 비활성화 하지 마십시오. IdM 서버와 모든 클라이언트가 Kerberos 인증 및 인증서가 제대로 작동하려면 클록을 동기화해야 하므로 이 방법은 일반적으로 권장되지 않습니다. IdM 서버가 도메인 내에서 호스팅하지 않고 다른 NTP 서버를 사용하는 경우 비활성화할 수 있습니다.

- 클릭합니다.그러면 ipa-client-install 명령을 실행하고 필요한 경우

ipa-client패키지를 설치합니다. 설치 스크립트는 로컬 시스템에 필요한 모든 시스템 파일을 자동으로 구성하고 도메인 서버에 연결하여 도메인 정보를 업데이트합니다.

3.1.2. 명령줄에서 IdM 구성

링크 복사링크가 클립보드에 복사되었습니다!

IdM 도메인은 여러 공통적이고 중요한 여러 서비스를 하나의 계층 구조, 특히 DNS 및 Kerberos로 중앙 집중화합니다.

authconfig ( 8장.

realmd 를 사용하여 ID 도메인에 연결에서 realmd 와 마찬가지로)는 IdM 도메인에 시스템을 등록하는 데 사용할 수 있습니다. 그러면 ipa-client-install 명령을 실행하고 필요한 경우 ipa-client 패키지를 설치합니다. 설치 스크립트는 로컬 시스템에 필요한 모든 시스템 파일을 자동으로 구성하고 도메인 서버에 연결하여 도메인 정보를 업데이트합니다.

도메인 가입에는 DNS 도메인 이름(

--ipav2domain), Kerberos 영역 이름(--ipav2realm), 연결할 IdM 서버(--ipav2server)의 세 가지 정보가 필요합니다. --ipav2join 옵션은 IdM 서버 연결에 사용할 관리자 이름을 제공합니다. 이는 일반적으로 admin 입니다.

authconfig --enableipav2 --ipav2domain=IPAEXAMPLE --ipav2realm=IPAEXAMPLE --ipav2server=ipaexample.com --ipav2join=admin

[root@server ~]# authconfig --enableipav2 --ipav2domain=IPAEXAMPLE --ipav2realm=IPAEXAMPLE --ipav2server=ipaexample.com --ipav2join=admin

IdM 도메인이 자체 NTP 서비스를 실행하지 않는 경우

--disableipav2nontp 옵션을 사용하여 설정 스크립트가 IdM 서버를 NTP 서버로 사용하지 못하게 할 수 있습니다. IdM 서버와 모든 클라이언트가 Kerberos 인증 및 인증서가 제대로 작동하려면 클록을 동기화해야 하므로 일반적으로 이 방법은 권장되지 않습니다.