16장. 가상 머신 보안

VM(가상 시스템)이 있는 RHEL 8 시스템의 관리자로서, 가상 머신(VM)이 악의적인 소프트웨어로 인해 게스트와 호스트 OS의 위험을 최대한 안전하게 유지할 수 있습니다.

다음 섹션에서는 RHEL 8 호스트에서 VM 보안 메커니즘 을 간략하게 설명하고 VM 보안을 강화하는 방법 목록을 제공합니다.

16.1. 가상 머신에서 보안이 작동하는 방식

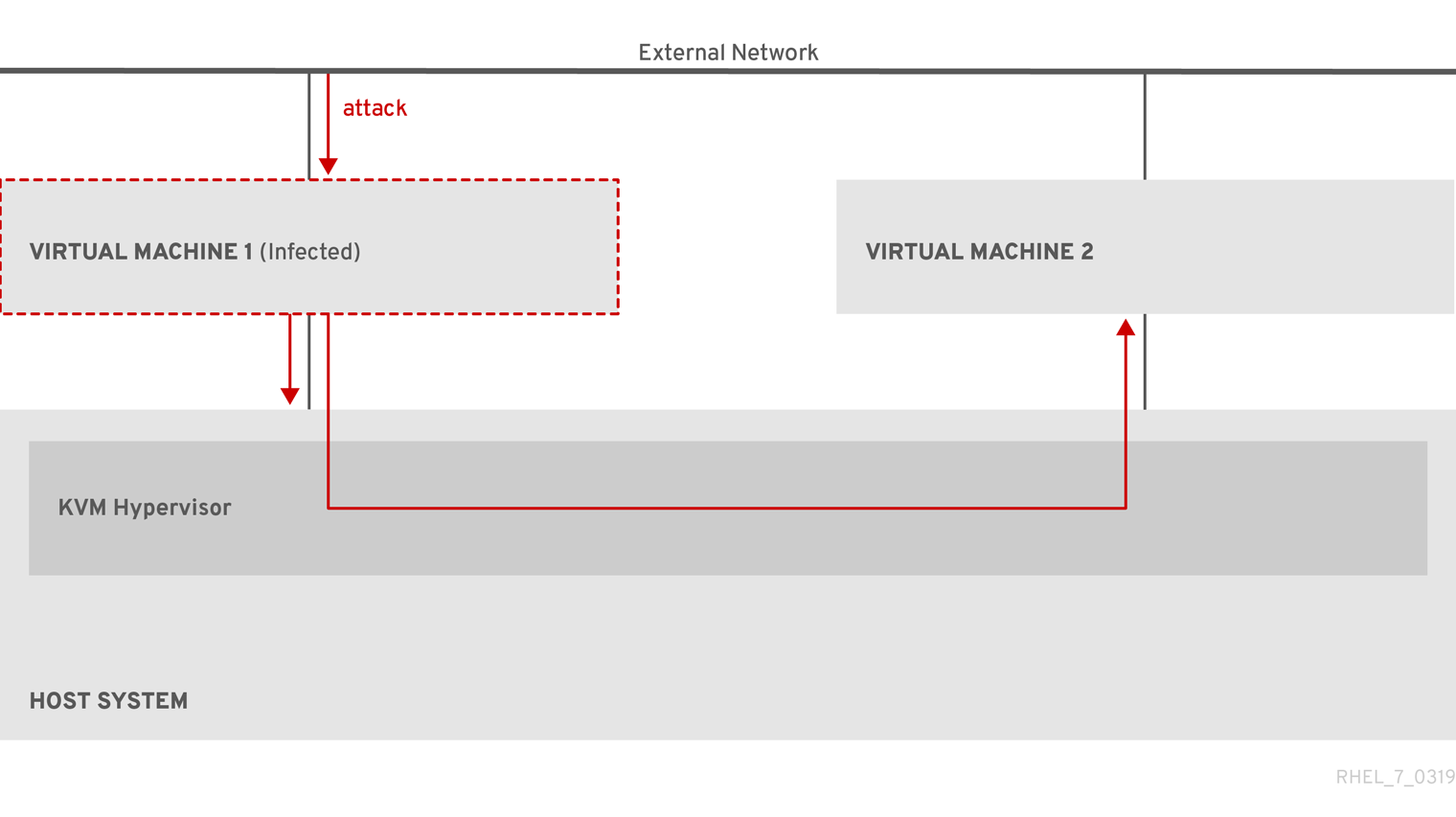

VM(가상 시스템)을 사용하는 경우 여러 운영 체제를 단일 호스트 시스템에 보유할 수 있습니다. 이러한 시스템은 하이퍼바이저를 통해 호스트와 연결되며 일반적으로 가상 네트워크를 통해 연결됩니다. 결과적으로 각 VM은 악의적인 소프트웨어를 사용하여 호스트를 공격하기 위한 벡터로 사용할 수 있으며, 호스트를 VM을 공격하기 위한 벡터로 사용할 수 있습니다.

그림 16.1. 가상화 호스트의 잠재적인 텔웨어 공격 벡터

하이퍼바이저는 호스트 커널을 사용하여 VM을 관리하므로 VM의 운영 체제에서 실행되는 서비스는 악의적인 코드를 호스트 시스템에 삽입하는 데 자주 사용됩니다. 그러나 호스트 및 게스트 시스템의 여러 보안 기능을 사용하여 이러한 보안 위협으로부터 시스템을 보호할 수 있습니다.

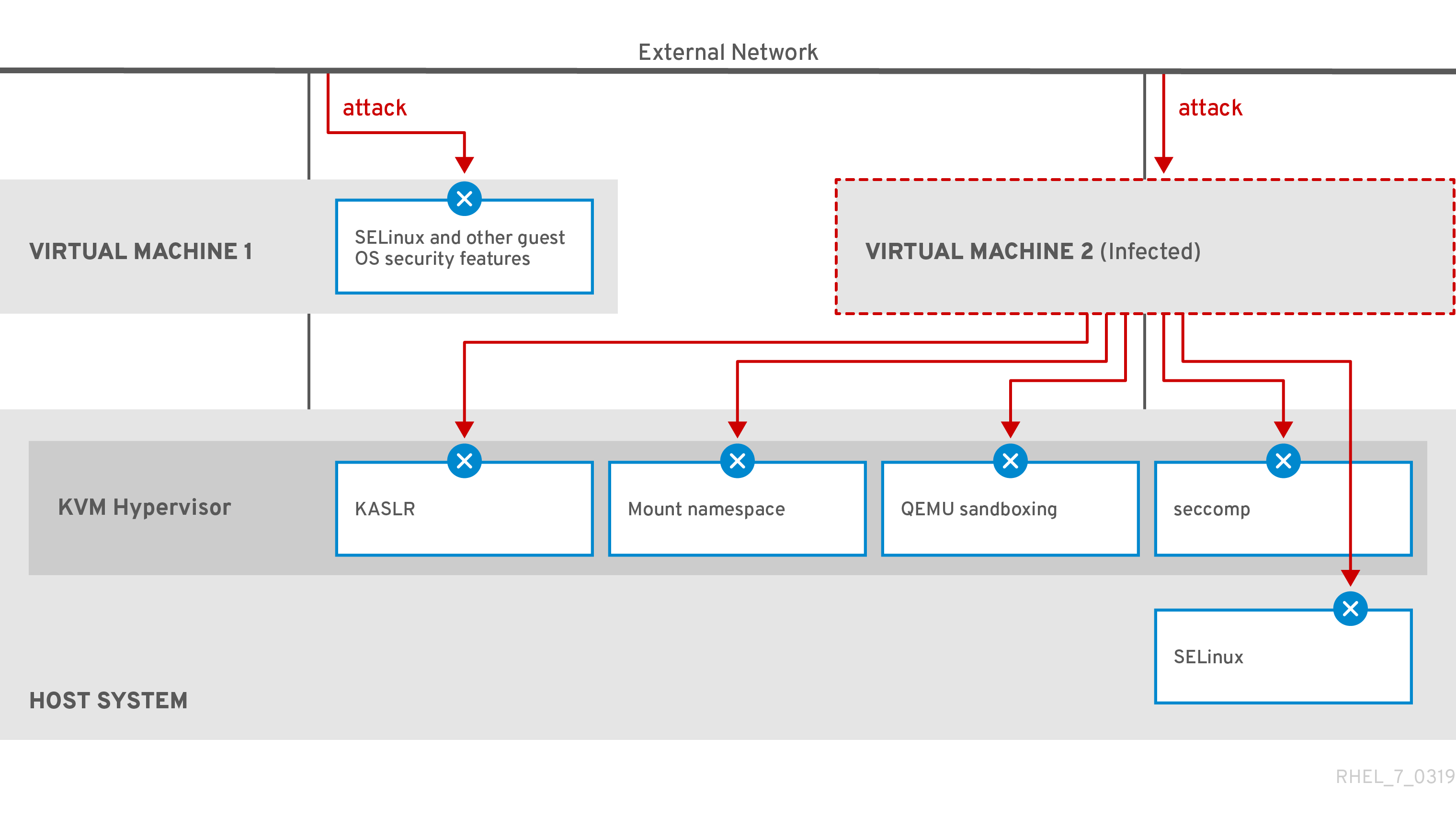

SELinux 또는 QEMU 샌드박스와 같은 이러한 기능은 악의적인 코드가 하이퍼바이저를 공격하고 호스트와 VM 간 전송을 어렵게 만드는 다양한 조치를 제공합니다.

그림 16.2. 가상화 호스트에서 텔웨어 공격 방지

RHEL 8에서 VM 보안을 위해 제공하는 대부분의 기능은 항상 활성화되어 있으며 활성화 또는 구성하지 않아도 됩니다. 자세한 내용은 가상 머신 보안의 자동 기능을 참조하십시오.

또한 다양한 모범 사례를 준수하여 VM과 하이퍼바이저의 취약점을 최소화할 수 있습니다. 자세한 내용은 가상 머신 보안을 위한 모범 사례를 참조하십시오.