25.6.2. Configuração de zonas DNS na interface web do IdM

Esta seção descreve como adicionar uma nova zona de encaminhamento DNS ao servidor de Gerenciamento de Identidade (IdM).

As zonas de encaminhamento DNS permitem o encaminhamento de consultas DNS para uma zona específica para um servidor DNS diferente.

Por exemplo, em seu servidor IdM, você deseja encaminhar as consultas para o domínio Active Directory (AD).

Pré-requisitos

- Acesso à IDM Web UI com uma conta de usuário que tem direitos de administrador.

- Servidor DNS configurado corretamente.

Procedimento

- Entrar na IDM Web UI com privilégios de administrador. Para detalhes, veja Acessando a IDM Web UI em um navegador da web.

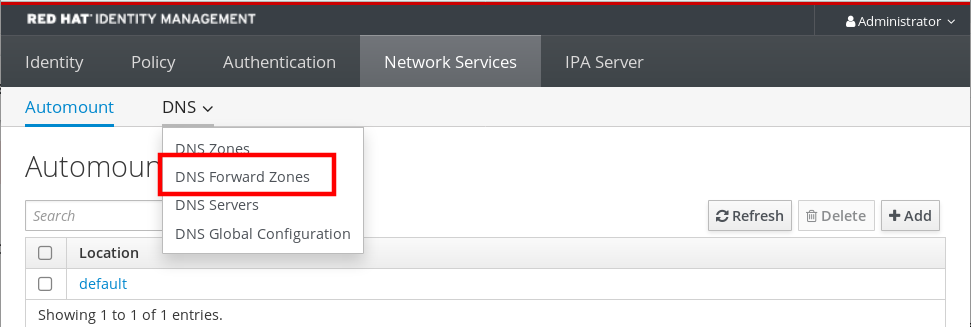

- Clique na guia Network Services.

- Clique na guia DNS.

No menu suspenso, clique no item DNS Forward Zones.

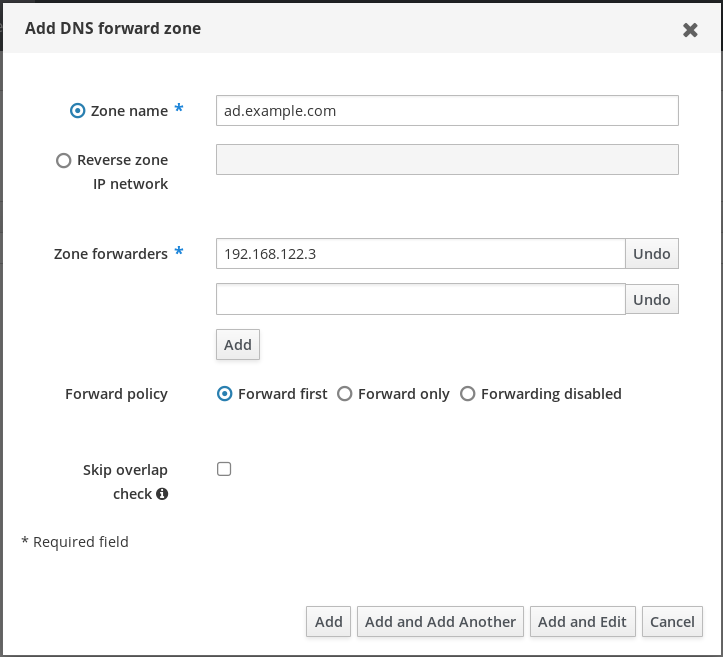

- Clique no botão Add.

- Na caixa de diálogo Add DNS forward zone, adicione um nome de zona.

- No item Zone forwarders, clique no botão Add.

- No campo Zone forwarders, adicione o endereço IP do servidor para o qual você deseja criar a nova zona de encaminhamento.

Clique no botão Add.

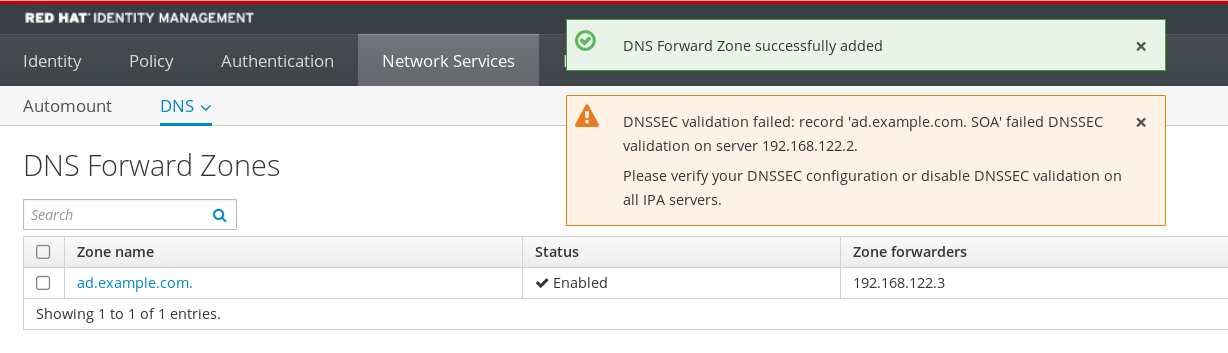

A zona encaminhada foi adicionada às configurações do DNS e você pode verificá-la nas configurações das Zonas de Encaminhamento DNS. A interface Web o informa sobre o sucesso com a seguinte mensagem pop-up DNS Forward Zone successfully added.

Você pode realizar o mesmo procedimento na linha de comando com o seguinte comando:

ipa dnsforwardzone-add $AD_DOMAIN --forwarder=$AD_IP_ADDR --forward-policy=only

# ipa dnsforwardzone-add $AD_DOMAIN --forwarder=$AD_IP_ADDR --forward-policy=onlyA interface Web pode exibir um aviso sobre falha de validação DNSSEC após adicionar uma nova zona de avanço à configuração.

O DNSSEC (Domain Name System Security Extensions) protege os dados DNS com uma assinatura digital para proteger o DNS contra ataques. O serviço DNSSEC é habilitado por padrão no servidor IdM. O aviso apareceu porque o servidor DNS remoto não usava também o DNSSEC. Agora, você pode:

- Habilitar o DNSSEC no servidor DNS remoto.

-

Desativar a validação do DNSSEC no arquivo

/etc/named.confsalvo no servidor do IdM:

dnssec-validação nº;

dnssec-validação nº;Após salvar a mudança de configuração, não se esqueça de reiniciar o serviço ipactl:

reinício do ipactl

# reinício do ipactlO aviso não voltará a aparecer.

Para verificar se a zona dns foi criada com sucesso, use o comando nslookup com o nome do servidor DNS remoto:

Se o encaminhamento de domínio estiver configurado corretamente, nslookup mostrará um endereço IP do servidor DNS remoto.