CLI 工具

如何使用 OpenShift Container Platform 的命令行工具

摘要

第 1 章 OpenShift Container Platform CLI 工具概述

用户在操作 OpenShift Container Platform 时执行一系列操作,例如:

- 管理集群

- 构建、部署和管理应用程序

- 管理部署过程

- 开发 Operator

- 创建和维护 Operator 目录

OpenShift Container Platform 提供了一组命令行界面 (CLI) 工具,通过允许用户从终端执行各种管理和开发操作来简化这些任务。这些工具提供简单的命令来管理应用,并与系统的每个组件交互。

1.1. CLI 工具列表

OpenShift Container Platform 中提供了以下一组 CLI 工具:

- OpenShift CLI (oc):这是 OpenShift Container Platform 用户最常用的 CLI 工具。它帮助集群管理员和开发人员使用终端在 OpenShift Container Platform 间执行端到端操作。与 Web 控制台不同,它允许用户使用命令脚本直接处理项目源代码。

-

Knative CLI(kn) :Knative (

kn) CLI 工具提供简单直观的终端命令,可用于与 OpenShift Serverless 组件(如 Knative Serving 和 Eventing)交互。 -

Pipelines CLI(tkn) :OpenShift Pipelines 是 OpenShift Container Platform 中的持续集成和持续交付 (CI/CD) 解决方案,内部使用 Tekton。

tknCLI 工具提供简单直观的命令,以便使用终端与 OpenShift Pipelines 进行交互。 -

opm CLI :

opmCLI 工具可帮助 Operator 开发人员和集群管理员从终端创建和维护 Operator 目录。 - Operator SDK :Operator SDK 是 Operator Framework 的一个组件,它提供了一个 CLI 工具,可供 Operator 开发人员用于从终端构建、测试和部署 Operator。它简化了 Kubernetes 原生应用程序的构建流程,这些应用程序需要深入掌握特定于应用程序的操作知识。

第 2 章 OpenShift CLI (oc)

2.1. OpenShift CLI 入门

2.1.1. 关于 OpenShift CLI

使用 OpenShift 命令行界面(CLI),oc命令,您可以通过终端创建应用程序并管理 OpenShift Container Platform 项目。OpenShift CLI 在以下情况下是理想的选择:

- 直接使用项目源代码

- 编写 OpenShift Container Platform 操作脚本

- 在管理项目时,受带宽资源的限制,Web 控制台无法使用

2.1.2. 安装 OpenShift CLI

您可以通过下载二进制文件或使用 RPM 来安装 OpenShift CLI(oc)。

2.1.2.1. 通过下载二进制文件安装 OpenShift CLI

您可以安装 OpenShift CLI(oc)来使用命令行界面与 OpenShift Container Platform 进行交互。您可以在 Linux、Windows 或 macOS 上安装 oc。

如果安装了旧版本的 oc,则无法使用 OpenShift Container Platform 4.9 中的所有命令。下载并安装新版本的 oc。

在 Linux 上安装 OpenShift CLI

您可以按照以下流程在 Linux 上安装 OpenShift CLI(oc)二进制文件。

流程

- 导航到红帽客户门户网站上的 OpenShift Container Platform 下载页面。

- 在 Version 下拉菜单中选择相应的版本。

- 单击 OpenShift v4.9 Linux 客户端 条目旁边的 Download Now,再保存文件。

解包存档:

tar xvf <file>

$ tar xvf <file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将

oc二进制文件放到PATH 中的目录中。要查看您的

PATH,请执行以下命令:echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

安装 OpenShift CLI 后,可以使用 oc 命令:

oc <command>

$ oc <command>在 Windows 上安装 OpenShift CLI

您可以按照以下流程在 Windows 上安装 OpenShift CLI(oc)二进制文件。

流程

- 导航到红帽客户门户网站上的 OpenShift Container Platform 下载页面。

- 在 Version 下拉菜单中选择相应的版本。

- 单击 OpenShift v4.9 Windows 客户端 条目旁边的 Download Now,再保存文件。

- 使用 ZIP 程序解压存档。

将

oc二进制文件移到PATH 中的目录中。要查看您的

PATH,请打开命令提示并执行以下命令:path

C:\> pathCopy to Clipboard Copied! Toggle word wrap Toggle overflow

安装 OpenShift CLI 后,可以使用 oc 命令:

oc <command>

C:\> oc <command>在 macOS 上安装 OpenShift CLI

您可以按照以下流程在 macOS 上安装 OpenShift CLI(oc)二进制文件。

流程

- 导航到红帽客户门户网站上的 OpenShift Container Platform 下载页面。

- 在 Version 下拉菜单中选择相应的版本。

- 单击 OpenShift v4.9 MacOSX Client 条目旁边的 Download Now,再保存文件。

- 解包和解压存档。

将

oc二进制文件移到 PATH 的目录中。要查看您的

PATH,请打开终端并执行以下命令:echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

安装 OpenShift CLI 后,可以使用 oc 命令:

oc <command>

$ oc <command>2.1.2.2. 使用 Web 控制台安装 OpenShift CLI

您可以安装 OpenShift CLI(oc)来通过 Web 控制台与 OpenShift Container Platform 进行交互。您可以在 Linux、Windows 或 macOS 上安装 oc。

如果安装了旧版本的 oc,则无法使用 OpenShift Container Platform 4.9 中的所有命令。下载并安装新版本的 oc。

2.1.2.2.1. 使用 Web 控制台在 Linux 上安装 OpenShift CLI

您可以按照以下流程在 Linux 上安装 OpenShift CLI(oc)二进制文件。

流程

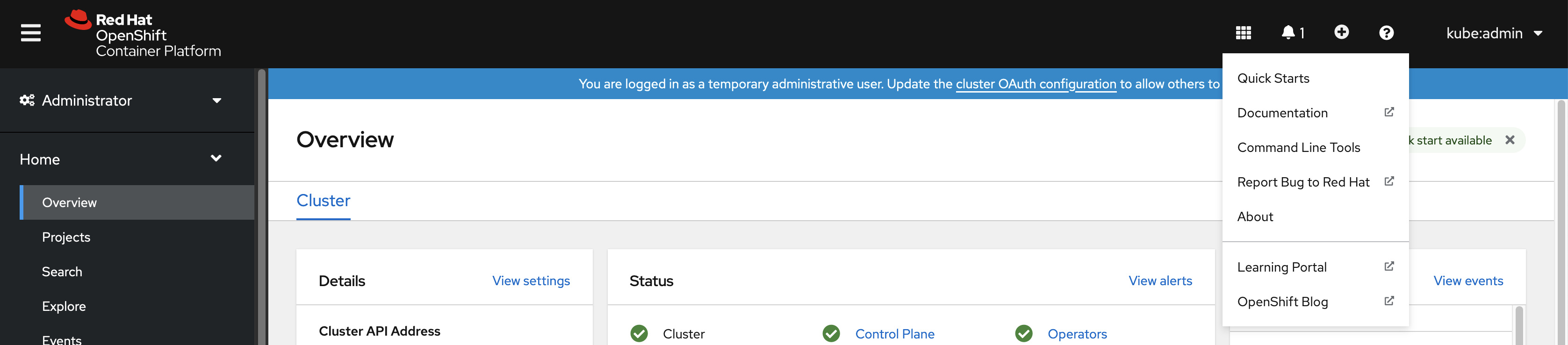

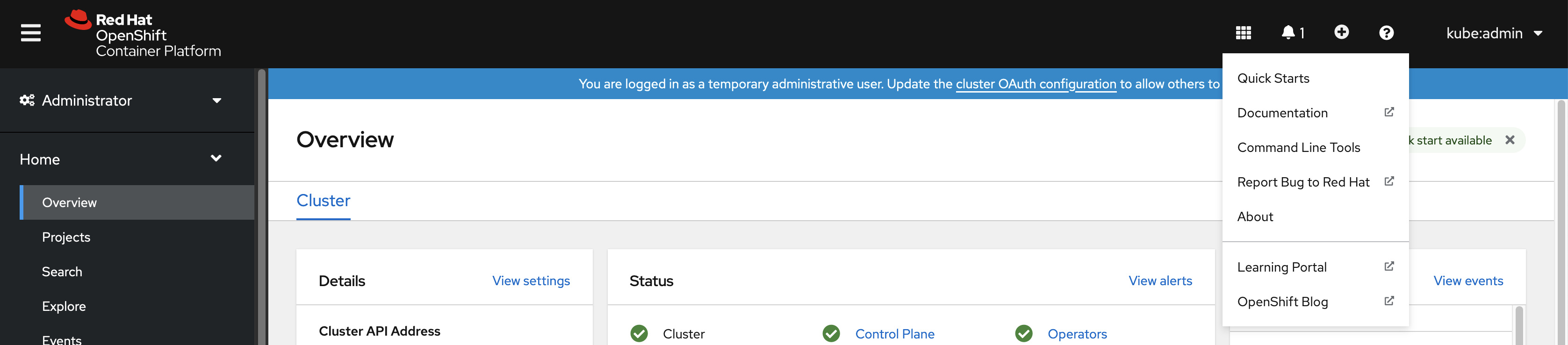

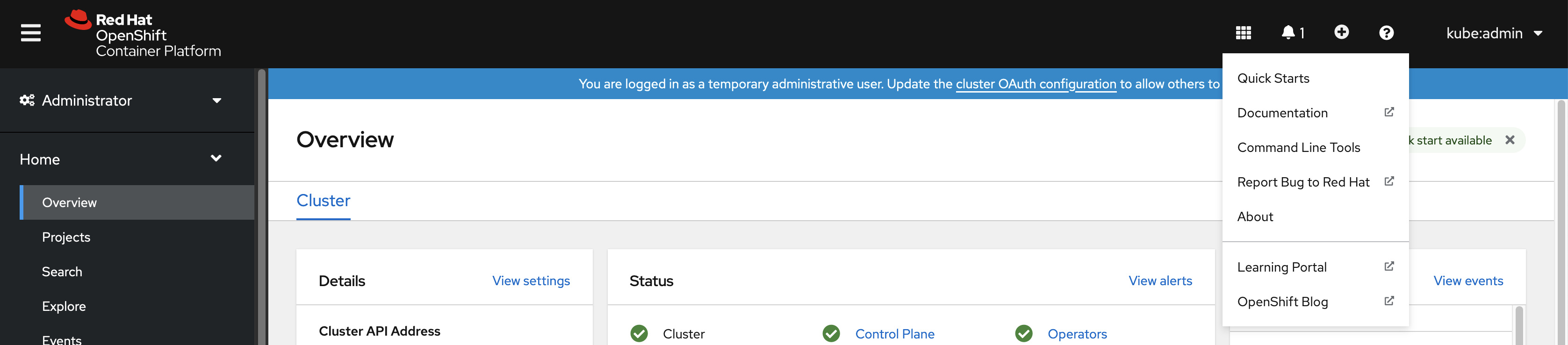

从 Web 控制台,单击 ?。

单击 Command Line Tools。

-

为您的 Linux 平台选择适当的

oc二进制文件,然后点 Download oc for Linux。 - 保存该文件。

解包存档。

tar xvf <file>

$ tar xvf <file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将

oc二进制文件移到PATH 中的目录中。要查看您的

PATH,请执行以下命令:echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

安装 OpenShift CLI 后,可以使用 oc 命令:

oc <command>

$ oc <command>2.1.2.2.2. 使用 Web 控制台在 Windows 上安装 OpenShift CLI

您可以按照以下流程在 Winndows 上安装 OpenShift CLI(oc)二进制文件。

流程

从 Web 控制台,单击 ?。

单击 Command Line Tools。

-

为 Windows 平台选择

oc二进制文件,然后单击 Download oc for Windows for x86_64。 - 保存该文件。

- 使用 ZIP 程序解压存档。

将

oc二进制文件移到PATH 中的目录中。要查看您的

PATH,请打开命令提示并执行以下命令:path

C:\> pathCopy to Clipboard Copied! Toggle word wrap Toggle overflow

安装 OpenShift CLI 后,可以使用 oc 命令:

oc <command>

C:\> oc <command>2.1.2.2.3. 使用 Web 控制台在 macOS 上安装 OpenShift CLI

您可以按照以下流程在 macOS 上安装 OpenShift CLI(oc)二进制文件。

流程

从 Web 控制台,单击 ?。

单击 Command Line Tools。

-

为 macOS 平台选择

oc二进制文件,然后单击 Download oc for Mac for x86_64。 - 保存该文件。

- 解包和解压存档。

将

oc二进制文件移到 PATH 的目录中。要查看您的

PATH,请打开终端并执行以下命令:echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

安装 OpenShift CLI 后,可以使用 oc 命令:

oc <command>

$ oc <command>2.1.2.3. 使用 RPM 安装 OpenShift CLI

对于 Red Hat Enterprise Linux (RHEL),如果您的红帽帐户中包括有效的 OpenShift Container Platform 订阅,则可将通过 RPM 安装 OpenShift CLI (oc)。

先决条件

- 必须具有 root 或 sudo 权限。

流程

使用 Red Hat Subscription Manager 注册:

subscription-manager register

# subscription-manager registerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 获取最新的订阅数据:

subscription-manager refresh

# subscription-manager refreshCopy to Clipboard Copied! Toggle word wrap Toggle overflow 列出可用的订阅:

subscription-manager list --available --matches '*OpenShift*'

# subscription-manager list --available --matches '*OpenShift*'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在上一命令的输出中,找到 OpenShift Container Platform 订阅的池 ID,并把订阅附加到注册的系统:

subscription-manager attach --pool=<pool_id>

# subscription-manager attach --pool=<pool_id>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 启用 OpenShift Container Platform 4.9 所需的存储库。

Red Hat Enterprise Linux 8:

subscription-manager repos --enable="rhocp-4.9-for-rhel-8-x86_64-rpms"

# subscription-manager repos --enable="rhocp-4.9-for-rhel-8-x86_64-rpms"Copy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat Enterprise Linux 7:

subscription-manager repos --enable="rhel-7-server-ose-4.9-rpms"

# subscription-manager repos --enable="rhel-7-server-ose-4.9-rpms"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

安装

openshift-clients软件包:yum install openshift-clients

# yum install openshift-clientsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

安装 CLI 后,就可以使用oc命令:

oc <command>

$ oc <command>2.1.2.4. 使用 Homebrew 安装 OpenShift CLI

对于 macOS,您可以使用 Homebrew 软件包管理器安装 OpenShift CLI(oc)。

先决条件

-

已安装 Homebrew(

brew)。

流程

运行以下命令来安装 openshift-cli 软件包:

brew install openshift-cli

$ brew install openshift-cliCopy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.3. 登录到 OpenShift CLI

您可以登录到 OpenShift CLI(oc)以访问和管理集群。

先决条件

- 有访问 OpenShift Container Platform 集群的权限。

-

已安装 OpenShift CLI(

oc)。

要访问只能通过 HTTP 代理服务器访问的集群,可以设置 HTTP_PROXY、HTTPS_PROXY 和 NO_PROXY 变量。oc CLI 会使用这些环境变量以便所有与集群的通信都通过 HTTP 代理进行。

只有在使用 HTTPS 传输时,才会发送身份验证标头。

流程

输入

oc login命令并传递用户名:oc login -u user1

$ oc login -u user1Copy to Clipboard Copied! Toggle word wrap Toggle overflow 提示时,请输入所需信息:

输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

如果登录到 web 控制台,您可以生成包含令牌和服务器信息的 oc login 命令。您可以使用命令来登录 OpenShift Container Platform CLI,而无需交互式的提示。要生成 命令,请从 web 控制台右上角的用户名下拉菜单中选择 Copy login command。

您现在可以创建项目或执行其他命令来管理集群。

2.1.4. 使用 OpenShift CLI

参阅以下部分以了解如何使用 CLI 完成常见任务。

2.1.4.1. 创建一个项目

使用oc new-project命令创建新项目。

oc new-project my-project

$ oc new-project my-project输出示例

Now using project "my-project" on server "https://openshift.example.com:6443".

Now using project "my-project" on server "https://openshift.example.com:6443".2.1.4.2. 创建一个新的应用程序

使用oc new-app命令创建新应用程序。

oc new-app https://github.com/sclorg/cakephp-ex

$ oc new-app https://github.com/sclorg/cakephp-ex输出示例

--> Found image 40de956 (9 days old) in imagestream "openshift/php" under tag "7.2" for "php"

...

Run 'oc status' to view your app.

--> Found image 40de956 (9 days old) in imagestream "openshift/php" under tag "7.2" for "php"

...

Run 'oc status' to view your app.2.1.4.3. 查看 pod

使用oc get pods命令查看当前项目的 pod。

当您在 pod 中运行 oc 且没有指定命名空间时,默认使用 pod 的命名空间。

oc get pods -o wide

$ oc get pods -o wide输出示例

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE cakephp-ex-1-build 0/1 Completed 0 5m45s 10.131.0.10 ip-10-0-141-74.ec2.internal <none> cakephp-ex-1-deploy 0/1 Completed 0 3m44s 10.129.2.9 ip-10-0-147-65.ec2.internal <none> cakephp-ex-1-ktz97 1/1 Running 0 3m33s 10.128.2.11 ip-10-0-168-105.ec2.internal <none>

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE

cakephp-ex-1-build 0/1 Completed 0 5m45s 10.131.0.10 ip-10-0-141-74.ec2.internal <none>

cakephp-ex-1-deploy 0/1 Completed 0 3m44s 10.129.2.9 ip-10-0-147-65.ec2.internal <none>

cakephp-ex-1-ktz97 1/1 Running 0 3m33s 10.128.2.11 ip-10-0-168-105.ec2.internal <none>2.1.4.4. 查看 pod 日志

使用oc logs命令查看特定 pod 的日志。

oc logs cakephp-ex-1-deploy

$ oc logs cakephp-ex-1-deploy输出示例

--> Scaling cakephp-ex-1 to 1 --> Success

--> Scaling cakephp-ex-1 to 1

--> Success2.1.4.5. 查看当前项目

使用oc project命令查看当前项目。

oc project

$ oc project输出示例

Using project "my-project" on server "https://openshift.example.com:6443".

Using project "my-project" on server "https://openshift.example.com:6443".2.1.4.6. 查看当前项目的状态

使用 oc status 命令查看有关当前项目的信息,如服务、部署和构建配置。

oc status

$ oc status输出示例

2.1.4.7. 列出支持的 API 资源

使用oc api-resources命令查看服务器上支持的 API 资源列表。

oc api-resources

$ oc api-resources输出示例

NAME SHORTNAMES APIGROUP NAMESPACED KIND bindings true Binding componentstatuses cs false ComponentStatus configmaps cm true ConfigMap ...

NAME SHORTNAMES APIGROUP NAMESPACED KIND

bindings true Binding

componentstatuses cs false ComponentStatus

configmaps cm true ConfigMap

...2.1.5. 获得帮助

您可以通过以下方式获得有关 CLI 命令和 OpenShift Container Platform 资源的帮助信息。

使用

oc help获取所有可用 CLI 命令的列表和描述:示例:获取 CLI 的常规帮助信息

oc help

$ oc helpCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

--help标志获取有关特定CLI命令的帮助信息:示例:获取

oc create命令的帮助信息oc create --help

$ oc create --helpCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

oc explain命令查看特定资源的描述信息和项信息:示例:查看

Pod资源的文档oc explain pods

$ oc explain podsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

2.1.6. 注销 OpenShift CLI

您可以注销 OpenShift CLI 以结束当前会话。

使用

oc logout命令。oc logout

$ oc logoutCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Logged "user1" out on "https://openshift.example.com"

Logged "user1" out on "https://openshift.example.com"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

这将从服务器中删除已保存的身份验证令牌,并将其从配置文件中删除。

2.2. 配置 OpenShift CLI

2.2.1. 启用 tab 自动完成功能

您可以为 Bash 或 Zsh shell 启用 tab 自动完成功能。

2.2.1.1. 为 Bash 启用 tab 自动完成

安装 OpenShift CLI (oc)后,您可以启用 tab 自动完成功能,以便在按 Tab 键时自动完成 oc 命令或建议选项。以下流程为 Bash shell 启用 tab 自动完成功能。

先决条件

-

已安装 OpenShift CLI (

oc)。 -

已安装软件包

bash-completion。

流程

将 Bash 完成代码保存到一个文件中:

oc completion bash > oc_bash_completion

$ oc completion bash > oc_bash_completionCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将文件复制到

/etc/bash_completion.d/:sudo cp oc_bash_completion /etc/bash_completion.d/

$ sudo cp oc_bash_completion /etc/bash_completion.d/Copy to Clipboard Copied! Toggle word wrap Toggle overflow 您也可以将文件保存到一个本地目录,并从您的

.bashrc文件中 source 这个文件。

开新终端时 tab 自动完成功能将被启用。

2.2.1.2. 为 Zsh 启用 tab 自动完成功能

安装 OpenShift CLI (oc)后,您可以启用 tab 自动完成功能,以便在按 Tab 键时自动完成 oc 命令或建议选项。以下流程为 Zsh shell 启用 tab 自动完成功能。

先决条件

-

已安装 OpenShift CLI (

oc)。

流程

要在

.zshrc文件中为oc添加 tab 自动完成功能,请运行以下命令:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

开新终端时 tab 自动完成功能将被启用。

2.3. 管理 CLI 配置集

CLI 配置文件允许您配置不同的配置文件或上下文,以用于 CLI 工具概述。上下文由与 nickname 关联的 用户身份验证 和 OpenShift Container Platform 服务器信息组成。

2.3.1. 关于 CLI 配置集间的切换

通过上下文,您可以在多个 OpenShift Container Platform 服务器或使用 CLI 操作时轻松地切换多个用户。nicknames 通过提供对上下文、用户凭证和集群详情的简短参考来更轻松地管理 CLI 配置。第一次使用 CLI 登录后,OpenShift Container Platform 会创建一个 ~/.kube/config 文件(如果不存在)。随着更多身份验证和连接详情被提供给 CLI,可以在 oc login 操作或手动配置 CLI 配置集过程中自动提供,更新的信息会存储在配置文件中:

CLI 配置文件

- 1

clusters部分定义 OpenShift Container Platform 集群的连接详情,包括其 master 服务器的地址。在本例中,一个集群的别名为openshift1.example.com:8443,另一个别名是openshift2.example.com:8443。- 2

- 这个

contexts项定义了两个上下文:一个别名是alice-project/openshift1.example.com:8443/alice,使用alice-project项目,openshift1.example.com:8443集群以及alice用户,另外一个别名是joe-project/openshift1.example.com:8443/alice,使用joe-project项目,openshift1.example.com:8443集群以及alice用户。 - 3

current-context参数显示joe-project/openshift1.example.com:8443/alice上下文当前正在使用中,允许alice用户在openshift1.example.com:8443集群上的joe-project项目中工作。- 4

users部分定义用户凭据。在本例中,用户别名alice/openshift1.example.com:8443使用访问令牌。

CLI 可以支持多个在运行时加载的配置文件,并合并在一起,以及从命令行指定的覆盖选项。登录后,您可以使用 oc status 或 oc project 命令验证您当前的环境:

验证当前工作环境

oc status

$ oc status输出示例

列出当前项目

oc project

$ oc project输出示例

Using project "joe-project" from context named "joe-project/openshift1.example.com:8443/alice" on server "https://openshift1.example.com:8443".

Using project "joe-project" from context named "joe-project/openshift1.example.com:8443/alice" on server "https://openshift1.example.com:8443".

您可以再次运行 oc login 命令,并在互动过程中提供所需的信息,使用用户凭证和集群详情的任何其他组合登录。基于提供的信息构建上下文(如果尚不存在)。如果您已经登录,并希望切换到当前用户已有权访问的另一个项目,请使用 oc project 命令并输入项目名称:

oc project alice-project

$ oc project alice-project输出示例

Now using project "alice-project" on server "https://openshift1.example.com:8443".

Now using project "alice-project" on server "https://openshift1.example.com:8443".

在任何时候,您可以使用 oc config view 命令查看当前的 CLI 配置,如输出中所示。其他 CLI 配置命令也可用于更高级的用法。

如果您可以访问管理员凭证,但不再作为默认系统用户 system:admin 登录,只要仍存在于 CLI 配置文件中,您可以随时以这个用户身份登录。以下命令登录并切换到默认项目:

oc login -u system:admin -n default

$ oc login -u system:admin -n default2.3.2. 手动配置 CLI 配置集

本节介绍 CLI 配置的更多高级用法。在大多数情况下,您可以使用 oc login 和 oc project 命令登录并在上下文和项目间切换。

如果要手动配置 CLI 配置文件,您可以使用 oc config 命令,而不是直接修改这些文件。oc config 命令包括很多有用的子命令来实现这一目的:

| 子命令 | 使用方法 |

|---|---|

|

| 在 CLI 配置文件中设置集群条目。如果引用的 cluster nickname 已存在,则指定的信息将合并到其中。 oc config set-cluster <cluster_nickname> [--server=<master_ip_or_fqdn>] [--certificate-authority=<path/to/certificate/authority>] [--api-version=<apiversion>] [--insecure-skip-tls-verify=true] |

|

| 在 CLI 配置文件中设置上下文条目。如果引用的上下文 nickname 已存在,则指定的信息将合并在. oc config set-context <context_nickname> [--cluster=<cluster_nickname>] [--user=<user_nickname>] [--namespace=<namespace>] |

|

| 使用指定上下文 nickname 设置当前上下文。 oc config use-context <context_nickname> |

|

| 在 CLI 配置文件中设置单个值。 oc config set <property_name> <property_value>

|

|

| 在 CLI 配置文件中取消设置单个值。 oc config unset <property_name>

|

|

| 显示当前正在使用的合并 CLI 配置。 oc config view 显示指定 CLI 配置文件的结果。 oc config view --config=<specific_filename> |

用法示例

-

以使用访问令牌的用户身份登录。

alice用户使用此令牌:

oc login https://openshift1.example.com --token=ns7yVhuRNpDM9cgzfhhxQ7bM5s7N2ZVrkZepSRf4LC0

$ oc login https://openshift1.example.com --token=ns7yVhuRNpDM9cgzfhhxQ7bM5s7N2ZVrkZepSRf4LC0- 查看自动创建的集群条目:

oc config view

$ oc config view输出示例

- 更新当前上下文以便用户登录到所需的命名空间:

oc config set-context `oc config current-context` --namespace=<project_name>

$ oc config set-context `oc config current-context` --namespace=<project_name>- 检查当前上下文,确认是否实施了更改:

oc whoami -c

$ oc whoami -c所有后续 CLI 操作都使用新的上下文,除非通过覆盖 CLI 选项或直至上下文切换为止。

2.3.3. 载入和合并规则

您可以在为 CLI 配置发出加载和合并顺序的 CLI 操作时遵循这些规则:

使用以下层次结构和合并规则从工作站检索 CLI 配置文件:

-

如果设置了

--config选项,则只加载该文件。标志会被设置一次,且不会发生合并。 -

如果设置了

$KUBECONFIG环境变量,则会使用它。变量可以是路径列表,如果将路径合并在一起。修改值后,会在定义该节的文件中对其进行修改。创建值时,会在存在的第一个文件中创建它。如果链中不存在任何文件,则会在列表中创建最后一个文件。 -

否则,将使用

~/.kube/config文件,且不会发生合并。

-

如果设置了

使用的上下文根据以下流程中的第一个匹配项决定:

-

--context选项的值。 -

CLI 配置文件中的

current-context值。 - 此阶段允许一个空值。

-

要使用的用户和集群是决定的。此时,您可能也可能没有上下文;它们基于以下流程中的第一个匹配项构建,该流中为用户运行一次,一次用于集群:

-

用于用户名的

--user的值,以及集群名称的--cluster选项。 -

如果存在

--context选项,则使用上下文的值。 - 此阶段允许一个空值。

-

用于用户名的

要使用的实际集群信息决定。此时,您可能没有集群信息。集群信息的每个信息根据以下流程中的第一个匹配项构建:

以下命令行选项中的任何值:

-

--server, -

--api-version -

--certificate-authority -

--insecure-skip-tls-verify

-

- 如果集群信息和属性的值存在,则使用它。

- 如果您没有服务器位置,则出现错误。

要使用的实际用户信息是确定的。用户使用与集群相同的规则构建,但每个用户只能有一个身份验证技术;冲突的技术会导致操作失败。命令行选项优先于配置文件值。有效命令行选项包括:

-

--auth-path -

--client-certificate -

--client-key -

--token

-

- 对于仍缺失的任何信息,将使用默认值,并提示提供其他信息。

2.4. 使用插件扩展 OpenShift CLI

您可以针对默认的oc命令编写并安装插件,从而可以使用OpenShift Container Platform CLI执行新的及更复杂的任务。

2.4.1. 编写 CLI 插件

您可以使用任何可以编写命令行命令的编程语言或脚本为OpenShift Container Platform CLI编写插件。请注意,您无法使用插件来覆盖现有的 oc 命令。

流程

此过程创建一个简单的Bash插件,它的功能是在执行oc foo命令时将消息输出到终端。

创建一个名为

oc-foo的文件。在命名插件文件时,请记住以下几点:

-

该文件必须以

oc-或kubectl-开头,才能被识别为插件。 -

文件名决定了调用该插件的命令。例如,可以通过

oc foo bar命令调用文件名为oc-foo-bar的插件。如果希望命令中包含破折号,也可以使用下划线。例如,可以通过oc foo-bar命令调用文件名为oc-foo_bar的插件。

-

该文件必须以

将以下内容添加到该文件中。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

为 OpenShift Container Platform CLI 安装此插件后,可以使用 oc foo 命令调用。

2.4.2. 安装和使用 CLI 插件

为 OpenShift Container Platform CLI 编写自定义插件后,您必须安装该插件以使用它提供的功能。

先决条件

-

已安装

ocCLI工具。 -

您必须具有以

oc-或kubectl-开头的 CLI 插件文件。

流程

如有必要,将插件文件更新为可执行。

chmod +x <plugin_file>

$ chmod +x <plugin_file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将文件放在

PATH中的任何位置,例如/usr/local/bin/。sudo mv <plugin_file> /usr/local/bin/.

$ sudo mv <plugin_file> /usr/local/bin/.Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行

oc plugin list以确保列出了插件。oc plugin list

$ oc plugin listCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

The following compatible plugins are available: /usr/local/bin/<plugin_file>

The following compatible plugins are available: /usr/local/bin/<plugin_file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果您的插件没有被列出,请验证文件是否以

oc-或kubectl-开头,是否可执行,且位于PATH中。调用插件引入的新命令或选项。

例如,如果您从 Sample plug-in repository 构建并安装了

kubectl-ns插件,则可以使用以下命令查看当前命名空间。oc ns

$ oc nsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 请注意,调用插件的命令取决于插件文件名。例如,文件名为

oc-foo-bar的插件会被oc foo bar命令调用。

2.5. OpenShift CLI 开发人员命令参考

本参考提供了 OpenShift CLI(oc)开发人员命令的描述和示例命令。如需管理员命令,请参阅 OpenShift CLI 管理员命令参考。

运行 oc help 来列出所有命令或运行 oc <command> --help 获取特定命令的附加详情。

2.5.1. OpenShift CLI(oc)开发人员命令

2.5.1.1. oc annotate

更新资源上的注解

用法示例

2.5.1.2. oc api-resources

在服务器上显示支持的 API 资源

用法示例

2.5.1.3. oc api-versions

以"group/version"的形式输出服务器上支持的 API 版本。

用法示例

# Print the supported API versions oc api-versions

# Print the supported API versions

oc api-versions2.5.1.4. oc apply

通过文件名或 stdin 将配置应用到资源

用法示例

2.5.1.5. oc apply edit-last-applied

编辑资源/对象的最新 last-applied-configuration 注解

用法示例

# Edit the last-applied-configuration annotations by type/name in YAML oc apply edit-last-applied deployment/nginx # Edit the last-applied-configuration annotations by file in JSON oc apply edit-last-applied -f deploy.yaml -o json

# Edit the last-applied-configuration annotations by type/name in YAML

oc apply edit-last-applied deployment/nginx

# Edit the last-applied-configuration annotations by file in JSON

oc apply edit-last-applied -f deploy.yaml -o json2.5.1.6. oc apply set-last-applied

设置 live 对象上的 last-applied-configuration 注释,以匹配文件的内容。

用法示例

2.5.1.7. oc apply view-last-applied

查看资源/对象最新的最后应用配置注解

用法示例

# View the last-applied-configuration annotations by type/name in YAML oc apply view-last-applied deployment/nginx # View the last-applied-configuration annotations by file in JSON oc apply view-last-applied -f deploy.yaml -o json

# View the last-applied-configuration annotations by type/name in YAML

oc apply view-last-applied deployment/nginx

# View the last-applied-configuration annotations by file in JSON

oc apply view-last-applied -f deploy.yaml -o json2.5.1.8. oc attach

附加到正在运行的容器

用法示例

2.5.1.9. oc auth can-i

检查是否允许操作

用法示例

2.5.1.10. oc auth reconcile

协调 RBAC 角色、角色绑定、集群角色和集群角色绑定对象的规则

用法示例

# Reconcile RBAC resources from a file oc auth reconcile -f my-rbac-rules.yaml

# Reconcile RBAC resources from a file

oc auth reconcile -f my-rbac-rules.yaml2.5.1.11. oc autoscale

自动缩放部署配置、部署、副本集、有状态集或复制控制器

用法示例

# Auto scale a deployment "foo", with the number of pods between 2 and 10, no target CPU utilization specified so a default autoscaling policy will be used oc autoscale deployment foo --min=2 --max=10 # Auto scale a replication controller "foo", with the number of pods between 1 and 5, target CPU utilization at 80% oc autoscale rc foo --max=5 --cpu-percent=80

# Auto scale a deployment "foo", with the number of pods between 2 and 10, no target CPU utilization specified so a default autoscaling policy will be used

oc autoscale deployment foo --min=2 --max=10

# Auto scale a replication controller "foo", with the number of pods between 1 and 5, target CPU utilization at 80%

oc autoscale rc foo --max=5 --cpu-percent=802.5.1.12. oc cancel-build

取消正在运行、待处理或新的构建

用法示例

2.5.1.13. oc cluster-info

显示集群信息

用法示例

# Print the address of the control plane and cluster services oc cluster-info

# Print the address of the control plane and cluster services

oc cluster-info2.5.1.14. oc cluster-info dump

转储用于调试和诊断的相关信息

用法示例

2.5.1.15. oc completion

输出指定 shell 的 shell 完成代码(bash 或 zsh)

用法示例

2.5.1.16. oc config current-context

显示 current-context

用法示例

# Display the current-context oc config current-context

# Display the current-context

oc config current-context2.5.1.17. oc config delete-cluster

从 kubeconfig 删除指定的集群

用法示例

# Delete the minikube cluster oc config delete-cluster minikube

# Delete the minikube cluster

oc config delete-cluster minikube2.5.1.18. oc config delete-context

从 kubeconfig 删除指定的上下文

用法示例

# Delete the context for the minikube cluster oc config delete-context minikube

# Delete the context for the minikube cluster

oc config delete-context minikube2.5.1.19. oc config delete-user

从 kubeconfig 删除指定用户

用法示例

# Delete the minikube user oc config delete-user minikube

# Delete the minikube user

oc config delete-user minikube2.5.1.20. oc config get-clusters

显示 kubeconfig 中定义的集群

用法示例

# List the clusters that oc knows about oc config get-clusters

# List the clusters that oc knows about

oc config get-clusters2.5.1.21. oc config get-contexts

描述一个或多个上下文

用法示例

# List all the contexts in your kubeconfig file oc config get-contexts # Describe one context in your kubeconfig file oc config get-contexts my-context

# List all the contexts in your kubeconfig file

oc config get-contexts

# Describe one context in your kubeconfig file

oc config get-contexts my-context2.5.1.22. oc config get-users

显示 kubeconfig 中定义的用户

用法示例

# List the users that oc knows about oc config get-users

# List the users that oc knows about

oc config get-users2.5.1.23. oc config rename-context

从 kubeconfig 文件中重命名上下文

用法示例

# Rename the context 'old-name' to 'new-name' in your kubeconfig file oc config rename-context old-name new-name

# Rename the context 'old-name' to 'new-name' in your kubeconfig file

oc config rename-context old-name new-name2.5.1.24. oc config set

在 kubeconfig 文件中设置单个值

用法示例

2.5.1.25. oc config set-cluster

在 kubeconfig 中设置集群条目

用法示例

2.5.1.26. oc config set-context

在 kubeconfig 中设置上下文条目

用法示例

# Set the user field on the gce context entry without touching other values oc config set-context gce --user=cluster-admin

# Set the user field on the gce context entry without touching other values

oc config set-context gce --user=cluster-admin2.5.1.27. oc config set-credentials

在 kubeconfig 中设置用户条目

用法示例

2.5.1.28. oc config unset

在 kubeconfig 文件中取消设置单个值

用法示例

# Unset the current-context oc config unset current-context # Unset namespace in foo context oc config unset contexts.foo.namespace

# Unset the current-context

oc config unset current-context

# Unset namespace in foo context

oc config unset contexts.foo.namespace2.5.1.29. oc config use-context

在 kubeconfig 文件中设置 current-context

用法示例

# Use the context for the minikube cluster oc config use-context minikube

# Use the context for the minikube cluster

oc config use-context minikube2.5.1.30. oc config view

显示合并的 kubeconfig 设置或指定的 kubeconfig 文件

用法示例

2.5.1.31. oc cp

将文件和目录复制到容器或从容器中复制

用法示例

2.5.1.32. oc create

从文件或 stdin 创建资源

用法示例

2.5.1.33. oc create build

创建一个新构建

用法示例

# Create a new build oc create build myapp

# Create a new build

oc create build myapp2.5.1.34. oc create clusterresourcequota

创建集群资源配额

用法示例

# Create a cluster resource quota limited to 10 pods oc create clusterresourcequota limit-bob --project-annotation-selector=openshift.io/requester=user-bob --hard=pods=10

# Create a cluster resource quota limited to 10 pods

oc create clusterresourcequota limit-bob --project-annotation-selector=openshift.io/requester=user-bob --hard=pods=102.5.1.35. oc create clusterrole

创建集群角色

用法示例

2.5.1.36. oc create clusterrolebinding

为特定集群角色创建集群角色绑定

用法示例

# Create a cluster role binding for user1, user2, and group1 using the cluster-admin cluster role oc create clusterrolebinding cluster-admin --clusterrole=cluster-admin --user=user1 --user=user2 --group=group1

# Create a cluster role binding for user1, user2, and group1 using the cluster-admin cluster role

oc create clusterrolebinding cluster-admin --clusterrole=cluster-admin --user=user1 --user=user2 --group=group12.5.1.37. oc create configmap

从本地文件、目录或字面值创建配置映射

用法示例

2.5.1.38. oc create cronjob

使用指定名称创建 cron 作业

用法示例

# Create a cron job oc create cronjob my-job --image=busybox --schedule="*/1 * * * *" # Create a cron job with a command oc create cronjob my-job --image=busybox --schedule="*/1 * * * *" -- date

# Create a cron job

oc create cronjob my-job --image=busybox --schedule="*/1 * * * *"

# Create a cron job with a command

oc create cronjob my-job --image=busybox --schedule="*/1 * * * *" -- date2.5.1.39. oc create deployment

使用指定名称创建部署

用法示例

2.5.1.40. oc create deploymentconfig

使用给定镜像的默认选项创建部署配置

用法示例

# Create an nginx deployment config named my-nginx oc create deploymentconfig my-nginx --image=nginx

# Create an nginx deployment config named my-nginx

oc create deploymentconfig my-nginx --image=nginx2.5.1.41. oc create identity

手动创建身份(仅在禁用自动创建时才需要)

用法示例

# Create an identity with identity provider "acme_ldap" and the identity provider username "adamjones" oc create identity acme_ldap:adamjones

# Create an identity with identity provider "acme_ldap" and the identity provider username "adamjones"

oc create identity acme_ldap:adamjones2.5.1.42. oc create imagestream

创建新的空镜像流

用法示例

# Create a new image stream oc create imagestream mysql

# Create a new image stream

oc create imagestream mysql2.5.1.43. oc create imagestreamtag

创建新镜像流标签

用法示例

# Create a new image stream tag based on an image in a remote registry oc create imagestreamtag mysql:latest --from-image=myregistry.local/mysql/mysql:5.0

# Create a new image stream tag based on an image in a remote registry

oc create imagestreamtag mysql:latest --from-image=myregistry.local/mysql/mysql:5.02.5.1.44. oc create ingress

使用指定名称创建入口

用法示例

2.5.1.45. oc create job

使用指定名称创建作业

用法示例

2.5.1.46. oc create namespace

使用指定名称创建命名空间

用法示例

# Create a new namespace named my-namespace oc create namespace my-namespace

# Create a new namespace named my-namespace

oc create namespace my-namespace2.5.1.47. oc create poddisruptionBudget

使用指定名称创建 pod 中断预算

用法示例

2.5.1.48. oc create priorityclass

创建具有指定名称的优先级类

用法示例

2.5.1.49. oc create quota

使用指定名称创建配额

用法示例

# Create a new resource quota named my-quota oc create quota my-quota --hard=cpu=1,memory=1G,pods=2,services=3,replicationcontrollers=2,resourcequotas=1,secrets=5,persistentvolumeclaims=10 # Create a new resource quota named best-effort oc create quota best-effort --hard=pods=100 --scopes=BestEffort

# Create a new resource quota named my-quota

oc create quota my-quota --hard=cpu=1,memory=1G,pods=2,services=3,replicationcontrollers=2,resourcequotas=1,secrets=5,persistentvolumeclaims=10

# Create a new resource quota named best-effort

oc create quota best-effort --hard=pods=100 --scopes=BestEffort2.5.1.50. oc create role

创建具有单一规则的角色

用法示例

2.5.1.51. oc create rolebinding

为特定角色或集群角色创建角色绑定

用法示例

# Create a role binding for user1, user2, and group1 using the admin cluster role oc create rolebinding admin --clusterrole=admin --user=user1 --user=user2 --group=group1

# Create a role binding for user1, user2, and group1 using the admin cluster role

oc create rolebinding admin --clusterrole=admin --user=user1 --user=user2 --group=group12.5.1.52. oc create route edge

创建使用边缘 TLS 终止的路由

用法示例

2.5.1.53. oc create route passthrough

创建使用 passthrough TLS 终止的路由

用法示例

2.5.1.54. oc create route reencrypt

创建使用重新加密 TLS 终止的路由

用法示例

2.5.1.55. oc create secret docker-registry

创建用于 Docker registry 的 secret

用法示例

# If you don't already have a .dockercfg file, you can create a dockercfg secret directly by using: oc create secret docker-registry my-secret --docker-server=DOCKER_REGISTRY_SERVER --docker-username=DOCKER_USER --docker-password=DOCKER_PASSWORD --docker-email=DOCKER_EMAIL # Create a new secret named my-secret from ~/.docker/config.json oc create secret docker-registry my-secret --from-file=.dockerconfigjson=path/to/.docker/config.json

# If you don't already have a .dockercfg file, you can create a dockercfg secret directly by using:

oc create secret docker-registry my-secret --docker-server=DOCKER_REGISTRY_SERVER --docker-username=DOCKER_USER --docker-password=DOCKER_PASSWORD --docker-email=DOCKER_EMAIL

# Create a new secret named my-secret from ~/.docker/config.json

oc create secret docker-registry my-secret --from-file=.dockerconfigjson=path/to/.docker/config.json2.5.1.56. oc create secret generic

从本地文件、目录或字面值创建 secret

用法示例

2.5.1.57. oc create secret tls

创建 TLS secret

用法示例

# Create a new TLS secret named tls-secret with the given key pair oc create secret tls tls-secret --cert=path/to/tls.cert --key=path/to/tls.key

# Create a new TLS secret named tls-secret with the given key pair

oc create secret tls tls-secret --cert=path/to/tls.cert --key=path/to/tls.key2.5.1.58. oc create service clusterip

创建 ClusterIP 服务

用法示例

# Create a new ClusterIP service named my-cs oc create service clusterip my-cs --tcp=5678:8080 # Create a new ClusterIP service named my-cs (in headless mode) oc create service clusterip my-cs --clusterip="None"

# Create a new ClusterIP service named my-cs

oc create service clusterip my-cs --tcp=5678:8080

# Create a new ClusterIP service named my-cs (in headless mode)

oc create service clusterip my-cs --clusterip="None"2.5.1.59. oc create service externalname

创建 ExternalName 服务

用法示例

# Create a new ExternalName service named my-ns oc create service externalname my-ns --external-name bar.com

# Create a new ExternalName service named my-ns

oc create service externalname my-ns --external-name bar.com2.5.1.60. oc create service loadbalancer

创建 LoadBalancer 服务

用法示例

# Create a new LoadBalancer service named my-lbs oc create service loadbalancer my-lbs --tcp=5678:8080

# Create a new LoadBalancer service named my-lbs

oc create service loadbalancer my-lbs --tcp=5678:80802.5.1.61. oc create service nodeport

创建 NodePort 服务

用法示例

# Create a new NodePort service named my-ns oc create service nodeport my-ns --tcp=5678:8080

# Create a new NodePort service named my-ns

oc create service nodeport my-ns --tcp=5678:80802.5.1.62. oc create serviceaccount

使用指定名称创建服务帐户

用法示例

# Create a new service account named my-service-account oc create serviceaccount my-service-account

# Create a new service account named my-service-account

oc create serviceaccount my-service-account2.5.1.63. oc create user

手动创建用户(仅在禁用自动创建时才需要)

用法示例

# Create a user with the username "ajones" and the display name "Adam Jones" oc create user ajones --full-name="Adam Jones"

# Create a user with the username "ajones" and the display name "Adam Jones"

oc create user ajones --full-name="Adam Jones"2.5.1.64. oc create useridentitymapping

手动将身份映射到用户

用法示例

# Map the identity "acme_ldap:adamjones" to the user "ajones" oc create useridentitymapping acme_ldap:adamjones ajones

# Map the identity "acme_ldap:adamjones" to the user "ajones"

oc create useridentitymapping acme_ldap:adamjones ajones2.5.1.65. oc debug

启动用于调试的 pod 的新实例

用法示例

2.5.1.66. oc delete

通过文件名、stdin、资源和名称或者资源和标签选择器删除资源

用法示例

2.5.1.67. oc describe

显示特定资源或一组资源的详情

用法示例

2.5.1.68. oc diff

针对 would-be 应用的版本对 live 版本进行 diff 操作

用法示例

# Diff resources included in pod.json oc diff -f pod.json # Diff file read from stdin cat service.yaml | oc diff -f -

# Diff resources included in pod.json

oc diff -f pod.json

# Diff file read from stdin

cat service.yaml | oc diff -f -2.5.1.69. oc edit

编辑服务器上的资源

用法示例

2.5.1.70. oc ex dockergc

执行垃圾回收以释放 docker 存储中的空间

用法示例

# Perform garbage collection with the default settings oc ex dockergc

# Perform garbage collection with the default settings

oc ex dockergc2.5.1.71. oc exec

在容器中执行命令

用法示例

2.5.1.72. oc explain

获取资源的文档

用法示例

# Get the documentation of the resource and its fields oc explain pods # Get the documentation of a specific field of a resource oc explain pods.spec.containers

# Get the documentation of the resource and its fields

oc explain pods

# Get the documentation of a specific field of a resource

oc explain pods.spec.containers2.5.1.73. oc expose

将复制的应用程序作为服务或路由公开

用法示例

2.5.1.74. oc extract

将 secret 或配置映射提取到磁盘

用法示例

2.5.1.75. oc get

显示一个或多个资源

用法示例

2.5.1.76. oc idle

闲置可扩展资源

用法示例

# Idle the scalable controllers associated with the services listed in to-idle.txt $ oc idle --resource-names-file to-idle.txt

# Idle the scalable controllers associated with the services listed in to-idle.txt

$ oc idle --resource-names-file to-idle.txt2.5.1.77. oc image append

向镜像添加层并将其推送到 registry

用法示例

2.5.1.78. oc image extract

将文件从镜像复制到文件系统

用法示例

2.5.1.79. oc image info

显示镜像的信息

用法示例

2.5.1.80. oc image mirror

将镜像从一个存储库镜像到另一个存储库

用法示例

2.5.1.81. oc import-image

从容器镜像 registry 中导入镜像

用法示例

2.5.1.82. oc kustomize

从目录或 URL 构建 kustomization 目标。

用法示例

2.5.1.83. oc label

更新资源上的标签

用法示例

2.5.1.84. oc login

登录到服务器

用法示例

2.5.1.85. oc logout

结束当前服务器会话

用法示例

# Log out oc logout

# Log out

oc logout2.5.1.86. oc logs

显示 pod 中容器的日志

用法示例

2.5.1.87. oc new-app

创建新应用程序

用法示例

2.5.1.88. oc new-build

创建新构建配置

用法示例

2.5.1.89. oc new-project

请求新项目

用法示例

# Create a new project with minimal information oc new-project web-team-dev # Create a new project with a display name and description oc new-project web-team-dev --display-name="Web Team Development" --description="Development project for the web team."

# Create a new project with minimal information

oc new-project web-team-dev

# Create a new project with a display name and description

oc new-project web-team-dev --display-name="Web Team Development" --description="Development project for the web team."2.5.1.90. oc observe

观察资源的变化并对其做出反应(实验性)

用法示例

2.5.1.91. oc patch

更新资源字段

用法示例

2.5.1.92. oc policy add-role-to-user

为当前项目的用户或服务帐户添加角色

用法示例

# Add the 'view' role to user1 for the current project oc policy add-role-to-user view user1 # Add the 'edit' role to serviceaccount1 for the current project oc policy add-role-to-user edit -z serviceaccount1

# Add the 'view' role to user1 for the current project

oc policy add-role-to-user view user1

# Add the 'edit' role to serviceaccount1 for the current project

oc policy add-role-to-user edit -z serviceaccount12.5.1.93. oc policy scc-review

检查哪个服务帐户可以创建 pod

用法示例

2.5.1.94. oc policy scc-subject-review

检查用户或服务帐户是否可以创建 pod

用法示例

2.5.1.95. oc port-forward

将一个或多个本地端口转发到一个 pod

用法示例

2.5.1.96. oc process

将模板处理为资源列表

用法示例

2.5.1.97. oc project

切换到另一个项目

用法示例

# Switch to the 'myapp' project oc project myapp # Display the project currently in use oc project

# Switch to the 'myapp' project

oc project myapp

# Display the project currently in use

oc project2.5.1.98. oc projects

显示现有项目

用法示例

# List all projects oc projects

# List all projects

oc projects2.5.1.99. oc proxy

运行到 Kubernetes API 服务器的代理

用法示例

2.5.1.100. oc registry info

输出有关集成 registry 的信息

用法示例

# Display information about the integrated registry oc registry info

# Display information about the integrated registry

oc registry info2.5.1.101. oc registry login

登录到集成的 registry

用法示例

2.5.1.102. oc replace

使用文件名或 stdin 替换资源

用法示例

2.5.1.103. oc rollback

将应用程序的一部分还原回以前的部署

用法示例

2.5.1.104. oc rollout cancel

取消进行中的部署

用法示例

# Cancel the in-progress deployment based on 'nginx' oc rollout cancel dc/nginx

# Cancel the in-progress deployment based on 'nginx'

oc rollout cancel dc/nginx2.5.1.105. oc rollout history

查看推出(rollout)历史记录

用法示例

# View the rollout history of a deployment oc rollout history dc/nginx # View the details of deployment revision 3 oc rollout history dc/nginx --revision=3

# View the rollout history of a deployment

oc rollout history dc/nginx

# View the details of deployment revision 3

oc rollout history dc/nginx --revision=32.5.1.106. oc rollout latest

使用来自触发器的最新状态为部署配置启动一个新的 rollout 操作

用法示例

# Start a new rollout based on the latest images defined in the image change triggers oc rollout latest dc/nginx # Print the rolled out deployment config oc rollout latest dc/nginx -o json

# Start a new rollout based on the latest images defined in the image change triggers

oc rollout latest dc/nginx

# Print the rolled out deployment config

oc rollout latest dc/nginx -o json2.5.1.107. oc rollout pause

将提供的资源标记为暂停

用法示例

# Mark the nginx deployment as paused. Any current state of # the deployment will continue its function, new updates to the deployment will not # have an effect as long as the deployment is paused oc rollout pause dc/nginx

# Mark the nginx deployment as paused. Any current state of

# the deployment will continue its function, new updates to the deployment will not

# have an effect as long as the deployment is paused

oc rollout pause dc/nginx2.5.1.108. oc rollout restart

重启资源

用法示例

# Restart a deployment oc rollout restart deployment/nginx # Restart a daemon set oc rollout restart daemonset/abc

# Restart a deployment

oc rollout restart deployment/nginx

# Restart a daemon set

oc rollout restart daemonset/abc2.5.1.109. oc rollout resume

恢复暂停的资源

用法示例

# Resume an already paused deployment oc rollout resume dc/nginx

# Resume an already paused deployment

oc rollout resume dc/nginx2.5.1.110. oc rollout retry

重试最新失败的 rollout 操作

用法示例

# Retry the latest failed deployment based on 'frontend' # The deployer pod and any hook pods are deleted for the latest failed deployment oc rollout retry dc/frontend

# Retry the latest failed deployment based on 'frontend'

# The deployer pod and any hook pods are deleted for the latest failed deployment

oc rollout retry dc/frontend2.5.1.111. oc rollout status

显示推出部署的状态

用法示例

# Watch the status of the latest rollout oc rollout status dc/nginx

# Watch the status of the latest rollout

oc rollout status dc/nginx2.5.1.112. oc rollout undo

撤消之前的推出部署

用法示例

# Roll back to the previous deployment oc rollout undo dc/nginx # Roll back to deployment revision 3. The replication controller for that version must exist oc rollout undo dc/nginx --to-revision=3

# Roll back to the previous deployment

oc rollout undo dc/nginx

# Roll back to deployment revision 3. The replication controller for that version must exist

oc rollout undo dc/nginx --to-revision=32.5.1.113. oc rsh

在容器中启动 shell 会话

用法示例

2.5.1.114. oc rsync

在本地文件系统和 pod 间复制文件

用法示例

# Synchronize a local directory with a pod directory oc rsync ./local/dir/ POD:/remote/dir # Synchronize a pod directory with a local directory oc rsync POD:/remote/dir/ ./local/dir

# Synchronize a local directory with a pod directory

oc rsync ./local/dir/ POD:/remote/dir

# Synchronize a pod directory with a local directory

oc rsync POD:/remote/dir/ ./local/dir2.5.1.115. oc run

在集群中运行特定镜像

用法示例

2.5.1.116. oc scale

为部署、副本集或复制控制器设置新大小

用法示例

2.5.1.117. oc secrets link

将 secret 链接到服务帐户

用法示例

2.5.1.118. oc secrets unlink

从服务帐户分离 secret

用法示例

# Unlink a secret currently associated with a service account oc secrets unlink serviceaccount-name secret-name another-secret-name ...

# Unlink a secret currently associated with a service account

oc secrets unlink serviceaccount-name secret-name another-secret-name ...2.5.1.119. oc serviceaccounts create-kubeconfig

为服务帐户生成 kubeconfig 文件

用法示例

# Create a kubeconfig file for service account 'default' oc serviceaccounts create-kubeconfig 'default' > default.kubeconfig

# Create a kubeconfig file for service account 'default'

oc serviceaccounts create-kubeconfig 'default' > default.kubeconfig2.5.1.120. oc serviceaccounts get-token

获取分配给服务帐户的令牌

用法示例

# Get the service account token from service account 'default' oc serviceaccounts get-token 'default'

# Get the service account token from service account 'default'

oc serviceaccounts get-token 'default'2.5.1.121. oc serviceaccounts new-token

为服务帐户生成新令牌

用法示例

2.5.1.122. oc set build-hook

更新构建配置上的构建 hook

用法示例

2.5.1.123. oc set build-secret

更新构建配置上的构建 secret

用法示例

2.5.1.124. oc set data

更新配置映射或 secret 中的数据

用法示例

2.5.1.125. oc set deployment-hook

更新部署配置上的部署 hook

用法示例

2.5.1.126. oc set env

更新 pod 模板上的环境变量

用法示例

2.5.1.127. oc set image

更新 pod 模板的镜像

用法示例

2.5.1.128. oc set image-lookup

更改部署应用程序时镜像的解析方式

用法示例

2.5.1.129. oc set probe

更新 pod 模板上的探测

用法示例

2.5.1.130. oc set resources

使用 pod 模板更新对象上的资源请求/限制

用法示例

2.5.1.131. oc set route-backends

更新路由的后端

用法示例

2.5.1.132. oc set selector

在资源上设置选择器

用法示例

# Set the labels and selector before creating a deployment/service pair. oc create service clusterip my-svc --clusterip="None" -o yaml --dry-run | oc set selector --local -f - 'environment=qa' -o yaml | oc create -f - oc create deployment my-dep -o yaml --dry-run | oc label --local -f - environment=qa -o yaml | oc create -f -

# Set the labels and selector before creating a deployment/service pair.

oc create service clusterip my-svc --clusterip="None" -o yaml --dry-run | oc set selector --local -f - 'environment=qa' -o yaml | oc create -f -

oc create deployment my-dep -o yaml --dry-run | oc label --local -f - environment=qa -o yaml | oc create -f -2.5.1.133. oc set serviceaccount

更新资源的服务帐户

用法示例

# Set deployment nginx-deployment's service account to serviceaccount1 oc set serviceaccount deployment nginx-deployment serviceaccount1 # Print the result (in YAML format) of updated nginx deployment with service account from a local file, without hitting the API server oc set sa -f nginx-deployment.yaml serviceaccount1 --local --dry-run -o yaml

# Set deployment nginx-deployment's service account to serviceaccount1

oc set serviceaccount deployment nginx-deployment serviceaccount1

# Print the result (in YAML format) of updated nginx deployment with service account from a local file, without hitting the API server

oc set sa -f nginx-deployment.yaml serviceaccount1 --local --dry-run -o yaml2.5.1.134. oc set subject

更新角色绑定或集群角色绑定中的用户、组或服务帐户

用法示例

2.5.1.135. oc set triggers

更新一个或多个对象上的触发器

用法示例

2.5.1.136. oc set volumes

更新 pod 模板中的卷

用法示例

2.5.1.137. oc start-build

启动新构建

用法示例

2.5.1.138. oc status

显示当前项目的概述

用法示例

2.5.1.139. oc tag

将现有镜像标记到镜像流中

用法示例

2.5.1.140. oc version

输出客户端和服务器版本信息

用法示例

2.5.1.141. oc wait

实验性:等待一个或多个资源上的特定条件

用法示例

2.5.1.142. oc whoami

返回有关当前会话的信息

用法示例

# Display the currently authenticated user oc whoami

# Display the currently authenticated user

oc whoami2.6. OpenShift CLI 管理员命令参考

本参考提供了 OpenShift CLI(oc)管理员命令的描述和示例命令。您必须具有 cluster-admin 或同等权限才能使用这些命令。

如需开发人员命令,请参阅 OpenShift CLI 开发人员命令参考。

运行 oc adm -h 以列出所有管理员命令或运行 oc <command> --help 获取特定命令的更多详情。

2.6.1. OpenShift CLI(oc)管理员命令

2.6.1.1. oc adm build-chain

输出构建的输入和依赖项

用法示例

2.6.1.2. oc adm catalog mirror

镜像 operator-registry 目录

用法示例

2.6.1.3. oc adm 证书批准

批准证书签名请求

用法示例

# Approve CSR 'csr-sqgzp' oc adm certificate approve csr-sqgzp

# Approve CSR 'csr-sqgzp'

oc adm certificate approve csr-sqgzp2.6.1.4. oc adm 证书拒绝

拒绝证书签名请求

用法示例

# Deny CSR 'csr-sqgzp' oc adm certificate deny csr-sqgzp

# Deny CSR 'csr-sqgzp'

oc adm certificate deny csr-sqgzp2.6.1.5. oc adm completion

输出指定 shell 的 shell 完成代码(bash 或 zsh)

用法示例

2.6.1.6. oc adm config current-context

显示 current-context

用法示例

# Display the current-context oc config current-context

# Display the current-context

oc config current-context2.6.1.7. oc adm config delete-cluster

从 kubeconfig 删除指定的集群

用法示例

# Delete the minikube cluster oc config delete-cluster minikube

# Delete the minikube cluster

oc config delete-cluster minikube2.6.1.8. oc adm config delete-context

从 kubeconfig 删除指定的上下文

用法示例

# Delete the context for the minikube cluster oc config delete-context minikube

# Delete the context for the minikube cluster

oc config delete-context minikube2.6.1.9. oc adm config delete-user

从 kubeconfig 删除指定用户

用法示例

# Delete the minikube user oc config delete-user minikube

# Delete the minikube user

oc config delete-user minikube2.6.1.10. oc adm config get-clusters

显示 kubeconfig 中定义的集群

用法示例

# List the clusters that oc knows about oc config get-clusters

# List the clusters that oc knows about

oc config get-clusters2.6.1.11. oc adm config get-contexts

描述一个或多个上下文

用法示例

# List all the contexts in your kubeconfig file oc config get-contexts # Describe one context in your kubeconfig file oc config get-contexts my-context

# List all the contexts in your kubeconfig file

oc config get-contexts

# Describe one context in your kubeconfig file

oc config get-contexts my-context2.6.1.12. oc adm config get-users

显示 kubeconfig 中定义的用户

用法示例

# List the users that oc knows about oc config get-users

# List the users that oc knows about

oc config get-users2.6.1.13. oc adm config rename-context

从 kubeconfig 文件中重命名上下文

用法示例

# Rename the context 'old-name' to 'new-name' in your kubeconfig file oc config rename-context old-name new-name

# Rename the context 'old-name' to 'new-name' in your kubeconfig file

oc config rename-context old-name new-name2.6.1.14. oc adm config set

在 kubeconfig 文件中设置单个值

用法示例

2.6.1.15. oc adm config set-cluster

在 kubeconfig 中设置集群条目

用法示例

2.6.1.16. oc adm config set-context

在 kubeconfig 中设置上下文条目

用法示例

# Set the user field on the gce context entry without touching other values oc config set-context gce --user=cluster-admin

# Set the user field on the gce context entry without touching other values

oc config set-context gce --user=cluster-admin2.6.1.17. oc adm config set-credentials

在 kubeconfig 中设置用户条目

用法示例

2.6.1.18. oc adm config unset

在 kubeconfig 文件中取消设置单个值

用法示例

# Unset the current-context oc config unset current-context # Unset namespace in foo context oc config unset contexts.foo.namespace

# Unset the current-context

oc config unset current-context

# Unset namespace in foo context

oc config unset contexts.foo.namespace2.6.1.19. oc adm config use-context

在 kubeconfig 文件中设置 current-context

用法示例

# Use the context for the minikube cluster oc config use-context minikube

# Use the context for the minikube cluster

oc config use-context minikube2.6.1.20. oc adm config view

显示合并的 kubeconfig 设置或指定的 kubeconfig 文件

用法示例

2.6.1.21. oc adm cordon

将节点标记为不可调度

用法示例

# Mark node "foo" as unschedulable oc adm cordon foo

# Mark node "foo" as unschedulable

oc adm cordon foo2.6.1.22. oc adm create-bootstrap-project-template

创建 bootstrap 项目模板

用法示例

# Output a bootstrap project template in YAML format to stdout oc adm create-bootstrap-project-template -o yaml

# Output a bootstrap project template in YAML format to stdout

oc adm create-bootstrap-project-template -o yaml2.6.1.23. oc adm create-error-template

创建错误页面模板

用法示例

# Output a template for the error page to stdout oc adm create-error-template

# Output a template for the error page to stdout

oc adm create-error-template2.6.1.24. oc adm create-login-template

创建登录模板

用法示例

# Output a template for the login page to stdout oc adm create-login-template

# Output a template for the login page to stdout

oc adm create-login-template2.6.1.25. oc adm create-provider-selection-template

创建供应商选择模板

用法示例

# Output a template for the provider selection page to stdout oc adm create-provider-selection-template

# Output a template for the provider selection page to stdout

oc adm create-provider-selection-template2.6.1.26. oc adm drain

排空节点以准备进行维护

用法示例

# Drain node "foo", even if there are pods not managed by a replication controller, replica set, job, daemon set or stateful set on it oc adm drain foo --force # As above, but abort if there are pods not managed by a replication controller, replica set, job, daemon set or stateful set, and use a grace period of 15 minutes oc adm drain foo --grace-period=900

# Drain node "foo", even if there are pods not managed by a replication controller, replica set, job, daemon set or stateful set on it

oc adm drain foo --force

# As above, but abort if there are pods not managed by a replication controller, replica set, job, daemon set or stateful set, and use a grace period of 15 minutes

oc adm drain foo --grace-period=9002.6.1.27. oc adm groups add-users

将用户添加到组

用法示例

# Add user1 and user2 to my-group oc adm groups add-users my-group user1 user2

# Add user1 and user2 to my-group

oc adm groups add-users my-group user1 user22.6.1.28. oc adm groups new

创建一个新组

用法示例

2.6.1.29. oc adm groups prune

从外部提供程序中删除引用缺失记录的旧 OpenShift 组

用法示例

2.6.1.30. oc adm groups remove-users

从组中删除用户

用法示例

# Remove user1 and user2 from my-group oc adm groups remove-users my-group user1 user2

# Remove user1 and user2 from my-group

oc adm groups remove-users my-group user1 user22.6.1.31. oc adm groups sync

将 OpenShift 组与来自外部提供程序的记录同步

用法示例

2.6.1.32. oc adm inspect

为给定资源收集调试数据

用法示例

2.6.1.33. oc adm migrate template-instances

更新模板实例以指向最新的 group-version-kinds

用法示例

# Perform a dry-run of updating all objects oc adm migrate template-instances # To actually perform the update, the confirm flag must be appended oc adm migrate template-instances --confirm

# Perform a dry-run of updating all objects

oc adm migrate template-instances

# To actually perform the update, the confirm flag must be appended

oc adm migrate template-instances --confirm2.6.1.34. oc adm must-gather

启动用于收集调试信息的 pod 的新实例

用法示例

2.6.1.35. oc adm new-project

创建新项目

用法示例

# Create a new project using a node selector oc adm new-project myproject --node-selector='type=user-node,region=east'

# Create a new project using a node selector

oc adm new-project myproject --node-selector='type=user-node,region=east'2.6.1.36. oc adm node-logs

显示和过滤节点日志

用法示例

2.6.1.37. oc adm pod-network isolate-projects

隔离项目网络

用法示例

# Provide isolation for project p1 oc adm pod-network isolate-projects <p1> # Allow all projects with label name=top-secret to have their own isolated project network oc adm pod-network isolate-projects --selector='name=top-secret'

# Provide isolation for project p1

oc adm pod-network isolate-projects <p1>

# Allow all projects with label name=top-secret to have their own isolated project network

oc adm pod-network isolate-projects --selector='name=top-secret'2.6.1.38. oc adm pod-network join-projects

加入项目网络

用法示例

# Allow project p2 to use project p1 network oc adm pod-network join-projects --to=<p1> <p2> # Allow all projects with label name=top-secret to use project p1 network oc adm pod-network join-projects --to=<p1> --selector='name=top-secret'

# Allow project p2 to use project p1 network

oc adm pod-network join-projects --to=<p1> <p2>

# Allow all projects with label name=top-secret to use project p1 network

oc adm pod-network join-projects --to=<p1> --selector='name=top-secret'2.6.1.39. oc adm pod-network make-projects-global

使项目网络为全局有效

用法示例

# Allow project p1 to access all pods in the cluster and vice versa oc adm pod-network make-projects-global <p1> # Allow all projects with label name=share to access all pods in the cluster and vice versa oc adm pod-network make-projects-global --selector='name=share'

# Allow project p1 to access all pods in the cluster and vice versa

oc adm pod-network make-projects-global <p1>

# Allow all projects with label name=share to access all pods in the cluster and vice versa

oc adm pod-network make-projects-global --selector='name=share'2.6.1.40. oc adm policy add-role-to-user

为当前项目的用户或服务帐户添加角色

用法示例

# Add the 'view' role to user1 for the current project oc policy add-role-to-user view user1 # Add the 'edit' role to serviceaccount1 for the current project oc policy add-role-to-user edit -z serviceaccount1

# Add the 'view' role to user1 for the current project

oc policy add-role-to-user view user1

# Add the 'edit' role to serviceaccount1 for the current project

oc policy add-role-to-user edit -z serviceaccount12.6.1.41. oc adm policy add-scc-to-group

为组添加安全性上下文约束

用法示例

# Add the 'restricted' security context constraint to group1 and group2 oc adm policy add-scc-to-group restricted group1 group2

# Add the 'restricted' security context constraint to group1 and group2

oc adm policy add-scc-to-group restricted group1 group22.6.1.42. oc adm policy add-scc-to-user

为用户或服务帐户添加安全性上下文约束

用法示例

# Add the 'restricted' security context constraint to user1 and user2 oc adm policy add-scc-to-user restricted user1 user2 # Add the 'privileged' security context constraint to serviceaccount1 in the current namespace oc adm policy add-scc-to-user privileged -z serviceaccount1

# Add the 'restricted' security context constraint to user1 and user2

oc adm policy add-scc-to-user restricted user1 user2

# Add the 'privileged' security context constraint to serviceaccount1 in the current namespace

oc adm policy add-scc-to-user privileged -z serviceaccount12.6.1.43. oc adm policy scc-review

检查哪个服务帐户可以创建 pod

用法示例

2.6.1.44. oc adm policy scc-subject-review

检查用户或服务帐户是否可以创建 pod

用法示例

2.6.1.45. oc adm prune builds

删除旧的完成和失败的构建

用法示例

2.6.1.46. oc adm prune deployments

删除旧的完成和失败的部署配置

用法示例

# Dry run deleting all but the last complete deployment for every deployment config oc adm prune deployments --keep-complete=1 # To actually perform the prune operation, the confirm flag must be appended oc adm prune deployments --keep-complete=1 --confirm

# Dry run deleting all but the last complete deployment for every deployment config

oc adm prune deployments --keep-complete=1

# To actually perform the prune operation, the confirm flag must be appended

oc adm prune deployments --keep-complete=1 --confirm2.6.1.47. oc adm prune groups

从外部提供程序中删除引用缺失记录的旧 OpenShift 组

用法示例

2.6.1.48. oc adm prune images

删除未引用的镜像

用法示例

2.6.1.49. oc adm release extract

将更新有效负载的内容提取到磁盘

用法示例

# Use git to check out the source code for the current cluster release to DIR oc adm release extract --git=DIR # Extract cloud credential requests for AWS oc adm release extract --credentials-requests --cloud=aws

# Use git to check out the source code for the current cluster release to DIR

oc adm release extract --git=DIR

# Extract cloud credential requests for AWS

oc adm release extract --credentials-requests --cloud=aws2.6.1.50. oc adm release info

显示发行版本的信息

用法示例

2.6.1.51. oc adm release mirror

将发行版本 mirror 到不同的镜像 registry 位置

用法示例

2.6.1.52. oc adm release new

创建新的 OpenShift 发行版本

用法示例

2.6.1.53. oc adm taint

更新一个或多个节点上的污点

用法示例

2.6.1.54. oc adm top images

显示镜像的用量统计

用法示例

# Show usage statistics for images oc adm top images

# Show usage statistics for images

oc adm top images2.6.1.55. oc adm top imagestreams

显示镜像流的用量统计

用法示例

# Show usage statistics for image streams oc adm top imagestreams

# Show usage statistics for image streams

oc adm top imagestreams2.6.1.56. oc adm top node

显示节点的资源(CPU/内存)使用情况

用法示例

# Show metrics for all nodes oc adm top node # Show metrics for a given node oc adm top node NODE_NAME

# Show metrics for all nodes

oc adm top node

# Show metrics for a given node

oc adm top node NODE_NAME2.6.1.57. oc adm top pod

显示 pod 的资源(CPU/内存)使用情况

用法示例

2.6.1.58. oc adm uncordon

将节点标记为可调度

用法示例

# Mark node "foo" as schedulable oc adm uncordon foo

# Mark node "foo" as schedulable

oc adm uncordon foo2.6.1.59. oc adm verify-image-signature

验证镜像签名中包含的镜像身份

用法示例

2.7. oc 和 kubectl 命令的使用方法

Kubernetes 命令行界面(CLI)kubectl 可以用来对 Kubernetes 集群运行命令。由于 OpenShift Container Platform 是经过认证的 Kubernetes 发行版本,因此您可以使用 OpenShift Container Platform 附带的受支持的 kubectl 二进制文件,或者使用 oc 二进制文件来获得扩展的功能。

2.7.1. oc 二进制文件

oc 二进制文件提供与 kubectl 二进制文件相同的功能,但它经过扩展,可原生支持额外的 OpenShift Container Platform 功能,包括:

对 OpenShift Container Platform 资源的完整支持

DeploymentConfig、BuildConfig、Route、ImageStream和ImageStreamTag对象等资源特定于 OpenShift Container Platform 发行版本,并基于标准 Kubernetes 原语构建。身份验证

oc二进制文件提供了一个内置login命令,此命令可进行身份验证,并让您处理 OpenShift Container Platform 项目,这会将 Kubernetes 命名空间映射到经过身份验证的用户。如需更多信息,请参阅了解身份验证。附加命令

例如,借助附加命令

oc new-app可以更轻松地使用现有源代码或预构建镜像来启动新的应用程序。同样,附加命令oc new-project让您可以更轻松地启动一个项目并切换到该项目作为您的默认项目。

如果安装了旧版本的 oc 二进制文件,则无法使用 OpenShift Container Platform 4.9 中的所有命令。如果要使用最新的功能,您必须下载并安装与 OpenShift Container Platform 服务器版本对应的 oc 二进制文件的最新版本。

非安全 API 更改至少涉及两个次发行版本(例如,4.1 到 4.2 到 4.3)来更新旧的 oc 二进制文件。使用新功能可能需要较新的 oc 二进制文件。一个 4.3 服务器可能会带有版本 4.2 oc 二进制文件无法使用的功能,而一个 4.3 oc 二进制文件可能会带有 4.2 服务器不支持的功能。

|

X.Y ( |

X.Y+N footnote:versionpolicyn[其中 N 是一个大于或等于 1 的数字] ( | |

| X.Y (Server) |

|

|

| X.Y+N footnote:versionpolicyn[] (Server) |

|

|

完全兼容。

完全兼容。

oc 二进制可能无法访问服务器的功能。

oc 二进制可能会包括与要访问的服务器不兼任的选项和功能。

2.7.2. kubectl 二进制文件

提供 kubectl 二进制文件的目的是为来自标准 Kubernetes 环境的新 OpenShift Container Platform 用户或者希望使用 kubectl CLI 的用户支持现有工作流和脚本。kubectl 的现有用户可以继续使用二进制文件与 Kubernetes 原语交互,而不需要对 OpenShift Container Platform 集群进行任何更改。

您可以按照安装 OpenShift CLI 的步骤安装受支持的 kubectl 二进制文件。如果您下载二进制文件,或者在使用 RPM 安装 CLI 时安装,则 kubectl 二进制文件会包括在存档中。

如需更多信息,请参阅 kubectl 文档。

第 3 章 开发人员 CLI (odo)

3.1. odo 发行注记

3.1.1. odo 版本 2.5.0 中的显著变化和改进

-

使用

adler32哈希来为每个组件创建唯一路由 支持 devfile 中的其他字段来分配资源:

- cpuRequest

- cpuLimit

- memoryRequest

- memoryLimit

在

odo delete命令中添加--deploy标志,删除使用odo deploy命令部署的组件:odo delete --deploy

$ odo delete --deployCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

在

odo link命令中添加映射支持 -

支持临时卷,使用

volume组件中的ephemeral字段。 -

在请求遥测选择时,将默认回答设置为

yes - 通过将额外的遥测数据发送到 devfile registry 来提高指标

-

将 bootstrap 镜像更新至

registry.access.redhat.com/ocp-tools-4/odo-init-container-rhel8:1.1.11 - 上游存储库位于 https://github.com/redhat-developer/odo

3.1.2. 程序错误修复

-

在以前的版本中,如果

.odo/env文件不存在,odo deploy将失败。现在,如果需要,请创建.odo/env文件。 -

在以前的版本中,如果断开与集群的连接,使用

odo create命令创建交互式组件会失败。此问题已在最新的发行版本中解决。

3.1.3. 获取支持

对于产品

如果您发现了错误,遇到问题或者有改进 odo 功能的建议,请在 Bugzilla 中提交问题。选择 OpenShift Developer Tools and Services 作为产品类型,odo 作为组件。

请在问题描述中提供尽可能多的细节。

对于文档

如果您发现了错误或有改进文档的建议,请为相关文档组件提交 JIRA 问题。

3.2. 了解 odo

Red Hat OpenShift Developer CLI(odo)是在 OpenShift Container Platform 和 Kubernetes 上创建应用程序的工具。使用 odo,您可以在 Kubernetes 集群中开发、测试、调试和部署基于微服务的应用,而无需深入了解平台。

odo 遵循 创建和推送 工作流。作为用户,当您创建时,信息(或清单)存储在配置文件中。推送 时,会在 Kubernetes 集群中创建对应的资源。所有这些配置都存储在 Kubernetes API 中,以实现无缝访问和功能。

odo 使用 service 和 link 命令将组件和服务链接在一起。odo 通过使用集群中的 Kubernetes Operator 创建和部署服务来实现这个目标。可使用 Operator Hub 上可用的任何 Operator 创建服务。在链接服务后,odo 会将服务配置注入组件。然后,应用程序就可以使用此配置与 Operator 支持的服务通信。

3.2.1. odo 的主要功能

odo 的设计目的是为 Kubernetes 的开发人员提供一个友好的 Kubernetes 接口,能够:

- 通过创建新清单或使用现有清单,在 Kubernetes 集群上快速部署应用程序

- 使用命令轻松创建和更新清单,而无需理解和维护 Kubernetes 配置文件

- 提供对在 Kubernetes 集群上运行的应用程序的安全访问

- 为 Kubernetes 集群上的应用程序添加和删除额外存储

- 创建 Operator 支持的服务,并将应用程序链接到它们

-

在作为

odo组件部署的多个微服务间创建一个链接 -

在 IDE 中使用

odo进行远程调试应用程序 -

使用

odo轻松测试 Kubernetes 上部署的应用程序

3.2.2. odo 核心概念

odo 将 Kubernetes 概念抽象化为开发人员熟悉的术语:

- Application(应用程序)

使用 云原生方法 开发的典型应用,用于执行特定的任务。

应用程序示例包括在线视频流、在线购物和酒店预订系统。

- 组件

一组可单独运行和部署的 Kubernetes 资源。云原生应用是一系列小、独立、松散耦合的组件。

组件示例包括 API 后端、Web 界面和支付后端。

- 项目

- 包含源代码、测试和库的单一单元。

- Context

-

包含单一组件的源代码、测试、库和

odo配置文件的目录。 - URL

- 公开组件的机制可从集群外部访问。

- 存储

- 集群中的持久性存储。它会在重启和组件重建过程中保留数据。

- Service

为组件提供额外的功能的外部应用程序。

服务 示例包括 PostgreSQL、MySQL、Redis 和 RabbitMQ。

在

odo中,服务从 OpenShift Service Catalog 置备,且必须在集群中启用。- devfile

用于定义容器化开发环境的开放式标准,使开发人员工具可以简化和加速工作流。如需更多信息,请参阅文档 https://devfile.io。

您可以连接到公开可用的 devfile registry,也可以安装安全 registry。

3.2.3. 列出 odo 中的组件

odo 使用可移植 devfile 格式来描述组件及其相关 URL、存储和服务。odo 可以连接到各种 devfile registry,以下载用于不同语言和框架的 devfile。有关如何管理 odo registry 用来检索 devfile 信息的更多信息,请参阅 odo registry 命令的文档。

您可以使用 odo catalog list components 命令列出不同 registry 的所有 devfile。

流程

使用

odo登陆到集群:odo login -u developer -p developer

$ odo login -u developer -p developerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 列出可用的

odo组件:odo catalog list components

$ odo catalog list componentsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

3.2.4. odo 中的 Telemetry

odo 会收集有关如何使用它的信息,包括操作系统、RAM、CPU、内核数量、odo 版本、错误、成功/失败以及 odo 命令完成所需的时间。

您可以使用 odo preference 命令修改遥测同意:

-

odo preference set ConsentTelemetry true代表同意遥测。 -

odo preference unset ConsentTelemetry会禁用 Telemetry。 -

odo preference view显示当前的首选项。

3.3. 安装 odo

您可以通过下载二进制文件,在 Linux、Windows 或 macOS 上安装 odo CLI。您还可以安装 OpenShift VS Code 扩展,它使用 odo 和 oc 二进制文件与 OpenShift Container Platform 集群交互。对于 Red Hat Enterprise Linux(RHEL),您可以使用 RPM 安装 odo CLI。

目前,odo 不支持在限制的网络环境中安装。

3.3.1. 在 Linux 中安装 odo

odo CLI 可作为二进制文件下载,并为多个操作系统和架构提供 tarball,其中包括:

| 操作系统 | 二进制 | Tarball |

|---|---|---|

| Linux | ||

| Linux on IBM Power | ||

| Linux on IBM Z 和 LinuxONE |

流程

进入内容网关,再下载适用于您的操作系统和架构的适当文件。

如果下载二进制文件,请将其重命名为

odo:curl -L https://developers.redhat.com/content-gateway/rest/mirror/pub/openshift-v4/clients/odo/latest/odo-linux-amd64 -o odo

$ curl -L https://developers.redhat.com/content-gateway/rest/mirror/pub/openshift-v4/clients/odo/latest/odo-linux-amd64 -o odoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果下载 tarball,解压二进制文件:

curl -L https://developers.redhat.com/content-gateway/rest/mirror/pub/openshift-v4/clients/odo/latest/odo-linux-amd64.tar.gz -o odo.tar.gz tar xvzf odo.tar.gz

$ curl -L https://developers.redhat.com/content-gateway/rest/mirror/pub/openshift-v4/clients/odo/latest/odo-linux-amd64.tar.gz -o odo.tar.gz $ tar xvzf odo.tar.gzCopy to Clipboard Copied! Toggle word wrap Toggle overflow

更改二进制的权限:

chmod +x <filename>

$ chmod +x <filename>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将

odo二进制文件放到PATH中的目录中。要查看您的

PATH,请执行以下命令:echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证您的系统中现在可用的

odo:odo version

$ odo versionCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.3.2. 在 Windows 中安装 odo

用于 Windows 的 odo CLI 可作为二进制文件下载,并作为一个存档。

| 操作系统 | 二进制 | Tarball |

|---|---|---|

| Windows |

流程

进入 内容网关 并下载相应的文件:

-

如果您下载了二进制文件,请将其重命名为

odo.exe。 -

如果您下载了一个存档包,使用 ZIP 程序解压二进制文件,然后将其重命名为

odo.exe。

-

如果您下载了二进制文件,请将其重命名为

将

odo.exe二进制文件移到PATH中的一个目录中。要查看您的

PATH,请打开命令提示并执行以下命令:path

C:\> pathCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证您的系统中现在可用的

odo:odo version

C:\> odo versionCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.3.3. 在 macOS 中安装 odo

macOS 的 odo CLI 可用于下载作为一个二进制文件,并作为 tarball 进行下载。

| 操作系统 | 二进制 | Tarball |

|---|---|---|

| macOS |

流程

进入 内容网关 并下载相应的文件:

如果下载二进制文件,请将其重命名为

odo:curl -L https://developers.redhat.com/content-gateway/rest/mirror/pub/openshift-v4/clients/odo/latest/odo-darwin-amd64 -o odo

$ curl -L https://developers.redhat.com/content-gateway/rest/mirror/pub/openshift-v4/clients/odo/latest/odo-darwin-amd64 -o odoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果下载 tarball,解压二进制文件:

curl -L https://developers.redhat.com/content-gateway/rest/mirror/pub/openshift-v4/clients/odo/latest/odo-darwin-amd64.tar.gz -o odo.tar.gz tar xvzf odo.tar.gz

$ curl -L https://developers.redhat.com/content-gateway/rest/mirror/pub/openshift-v4/clients/odo/latest/odo-darwin-amd64.tar.gz -o odo.tar.gz $ tar xvzf odo.tar.gzCopy to Clipboard Copied! Toggle word wrap Toggle overflow

更改二进制的权限:

chmod +x odo

# chmod +x odoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将

odo二进制文件放到PATH中的目录中。要查看您的

PATH,请执行以下命令:echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证您的系统中现在可用的

odo:odo version

$ odo versionCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.3.4. 在 VS Code 上安装 odo

OpenShift VS Code 扩展 使用 odo 和 oc 二进制文件来与 OpenShift Container Platform 集群交互。要使用这些功能,在 VS Code 中安装 OpenShift VS Code 扩展。

先决条件

- 您已安装了 VS Code。

流程

- 打开 VS Code.

-

使用

Ctrl+P启动 VS Code Quick Open。 输入以下命令:

ext install redhat.vscode-openshift-connector

$ ext install redhat.vscode-openshift-connectorCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.3.5. 使用 RPM 在 Red Hat Enterprise Linux(RHEL)中安装 odo

对于 Red Hat Enterprise Linux(RHEL),您可以使用 RPM 安装 odo CLI。

流程

使用 Red Hat Subscription Manager 注册:

subscription-manager register

# subscription-manager registerCopy to Clipboard Copied! Toggle word wrap Toggle overflow 获取最新的订阅数据:

subscription-manager refresh

# subscription-manager refreshCopy to Clipboard Copied! Toggle word wrap Toggle overflow 列出可用的订阅:

subscription-manager list --available --matches '*OpenShift Developer Tools and Services*'

# subscription-manager list --available --matches '*OpenShift Developer Tools and Services*'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在上一命令的输出中,找到 OpenShift Container Platform 订阅的

Pool ID字段,并把订阅附加到注册的系统:subscription-manager attach --pool=<pool_id>

# subscription-manager attach --pool=<pool_id>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 启用

odo所需的存储库:subscription-manager repos --enable="ocp-tools-4.9-for-rhel-8-x86_64-rpms"

# subscription-manager repos --enable="ocp-tools-4.9-for-rhel-8-x86_64-rpms"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 安装

odo软件包:yum install odo

# yum install odoCopy to Clipboard Copied! Toggle word wrap Toggle overflow 验证您的系统中现在可用的

odo:odo version

$ odo versionCopy to Clipboard Copied! Toggle word wrap Toggle overflow

3.4. 配置 odo CLI

您可以在 preference.yaml 文件中找到 odo 的全局设置,该文件位于 $HOME/.odo 目录中。

您可以通过导出 GLOBALODOCONFIG 变量来为 preference.yaml 文件设置不同的位置。

3.4.1. 查看当前配置

您可以使用以下命令查看当前的 odo CLI 配置:

odo preference view

$ odo preference view输出示例

3.4.2. 设置值

您可以使用以下命令为首选键设置值:

odo preference set <key> <value>

$ odo preference set <key> <value>首选项键不区分大小写。

示例命令

odo preference set updatenotification false

$ odo preference set updatenotification false输出示例

Global preference was successfully updated

Global preference was successfully updated3.4.3. 取消设置值

您可以使用以下命令为首选键取消设置值:

odo preference unset <key>

$ odo preference unset <key>

您可以使用 -f 标志跳过确认。

示例命令

odo preference unset updatenotification ? Do you want to unset updatenotification in the preference (y/N) y

$ odo preference unset updatenotification

? Do you want to unset updatenotification in the preference (y/N) y输出示例

Global preference was successfully updated

Global preference was successfully updated3.4.4. 首选键盘表

下表显示了为 odo CLI 设置首选项键的可用选项:

| 首选键 | 描述 | 默认值 |

|---|---|---|

|

|

控制是否显示更新 | True |

|

|

为 | 当前目录名称 |

|

| Kubernetes 服务器连接检查的超时。 | 1 秒 |

|

| 等待 git 组件的构建完成超时。 | 300 秒 |

|

| 等待组件启动超时。 | 240 秒 |

|

|

控制 | True |

|

|

控制 | False |

3.4.5. 忽略文件或特征

您可以通过修改应用程序根目录中的 .odoignore 文件来配置要忽略的文件或模式列表。这适用于 odo push 和 odo watch。

如果 .odoignore 文件 不 存在,则会使用 .gitignore 文件来忽略特定的文件和文件夹。

要忽略 .git 文件、任意带有 .js 扩展名的文件,以及 tests 目录,在 .odoignore 或 .gitignore 文件中添加以下内容:

.git *.js tests/

.git

*.js

tests/

.odoignore 文件 允许任何 glob 表达式。

3.5. odo CLI 参考指南

3.5.1. odo build-images

odo 可根据 Dockerfile 构建容器镜像,并将这些镜像推送到 registry。

在运行 odo build-images 命令时,odo 会使用 镜像 类型搜索 devfile.yaml 中的所有组件,例如:

对于每个镜像组件,odo 执行 podman 或 docker (按此顺序找到的第一个),以使用指定的 Dockerfile、构建上下文和参数构建镜像。

如果将 --push 标志传递给命令,则镜像会在构建后推送到其 registry。

3.5.2. odo catalog

odo 使用不同的目录来部署组件和服务。

3.5.2.1. 组件

odo 使用可移植 devfile 格式来描述组件。它可以连接到各种 devfile registry,以便为不同的语言和框架下载 devfile。如需更多信息,请参阅 odo registry。

3.5.2.1.1. 列出组件

要列出不同 registry 中可用的所有 devfile,请运行以下命令:

odo catalog list components

$ odo catalog list components输出示例

3.5.2.1.2. 获取有关组件的信息

要获得有关特定组件的更多信息,请运行以下命令:

odo catalog describe component

$ odo catalog describe component例如,运行以下命令:

odo catalog describe component nodejs

$ odo catalog describe component nodejs输出示例

如需有关从入门项目创建项目的更多信息,请参阅 odo create。

3.5.2.2. 服务

odo 可使用 Operator 帮助部署服务。

odo 仅支持 Operator Lifecycle Manager 帮助部署的 Operator。

3.5.2.2.1. 列出服务

要列出可用的 Operator 及其关联的服务,请运行以下命令:

odo catalog list services

$ odo catalog list services输出示例

Services available through Operators NAME CRDs postgresql-operator.v0.1.1 Backup, Database redis-operator.v0.8.0 RedisCluster, Redis

Services available through Operators

NAME CRDs

postgresql-operator.v0.1.1 Backup, Database

redis-operator.v0.8.0 RedisCluster, Redis

在本例中,集群中安装两个 Operator。postgresql-operator.v0.1.1 Operator 部署与 PostgreSQL 相关的服务: Backup 和 Database。redis-operator.v0.8.0 Operator 将部署与 Redis 相关的服务:RedisCluster 和 Redis。

要获取所有可用 Operator 的列表,odo 会获取当前处于 Succeeded 阶段的当前命名空间的 ClusterServiceVersion(CSV)资源。对于支持集群范围的访问权限的 Operator,当创建新命名空间时,这些资源会自动添加到其中。但是,在 Succeeded 阶段前可能需要一些时间,odo 可能会返回空列表,直到资源就绪为止。

3.5.2.2.2. 搜索服务

要通过关键字搜索特定服务,请运行以下命令:

odo catalog search service

$ odo catalog search service例如,要检索 PostgreSQL 服务,请运行以下命令:

odo catalog search service postgres

$ odo catalog search service postgres输出示例

Services available through Operators NAME CRDs postgresql-operator.v0.1.1 Backup, Database

Services available through Operators

NAME CRDs

postgresql-operator.v0.1.1 Backup, Database您将看到在其名称中包含 search 关键字的 Operator 列表。

3.5.2.2.3. 获取有关服务的信息

要获取有关特定服务的更多信息,请运行以下命令:

odo catalog describe service

$ odo catalog describe service例如:

odo catalog describe service postgresql-operator.v0.1.1/Database

$ odo catalog describe service postgresql-operator.v0.1.1/Database输出示例

服务通过 CustomResourceDefinition(CRD)资源表示在集群中。上一命令显示 CRD 的详细信息,如 kind、version,以及用于定义此自定义资源实例的字段列表。

从 CRD 中包含的 OpenAPI schema 中提取字段列表。此信息在 CRD 中是可选的,如果不存在,它将从代表该服务的 ClusterServiceVersion(CSV)资源中提取。

也可以请求 Operator 支持的服务的描述,而无需提供 CRD 类型信息。要描述没有 CRD 的集群中的 Redis Operator,请运行以下命令:

odo catalog describe service redis-operator.v0.8.0

$ odo catalog describe service redis-operator.v0.8.0输出示例

3.5.3. odo create

odo 使用 devfile 来存储组件的配置,并描述组件的资源,如存储和服务。odo create 命令生成这个文件。

3.5.3.1. 创建组件

要为现有项目创建 devfile,请运行 odo create 命令,使用组件的名称和类型(例如 nodejs 或 go):

odo create nodejs mynodejs

odo create nodejs mynodejs

在示例中,nodejs 是组件的类型,mynodejs 是 odo 为您创建的组件的名称。

如需所有支持的组件类型列表,请运行 odo catalog list components 命令。

如果您的源代码存在于当前目录之外,可以使用 --context 标志来指定路径。例如,如果 nodejs 组件的源位于相对于当前工作目录的名为 node-backend 的文件夹,则运行以下命令:

odo create nodejs mynodejs --context ./node-backend

odo create nodejs mynodejs --context ./node-backend

--context 标志支持相对和绝对路径。

要指定部署组件的项目或应用程序,请使用 --project 和 --app 标志。例如,要在 backend 项目中创建一个部分 myapp 应用程序的组件,请运行以下命令:

odo create nodejs --app myapp --project backend

odo create nodejs --app myapp --project backend如果没有指定这些标志,它们将默认为活跃的应用和项目。

3.5.3.2. Starter (初学者)项目

如果您没有现有的源代码,但希望快速设置并运行,请使用初学者项目来试验 devfile 和组件。要使用初学者项目,在 odo create 命令中添加 --starter 标志。

要获取组件类型的可用启动程序项目列表,请运行 odo catalog describe component 命令。例如,若要获取 nodejs 组件类型的所有可用入门项目,请运行以下命令:

odo catalog describe component nodejs

odo catalog describe component nodejs

然后,在 odo create 命令中使用 --starter 标志指定所需的项目:

odo create nodejs --starter nodejs-starter

odo create nodejs --starter nodejs-starter

这将下载与所选组件类型对应的示例模板,在本例中为 nodejs。模板已下载到您的当前目录中,或附加到 --context 标志指定的位置。如果初学者项目有自己的 devfile,则会保留此 devfile。

3.5.3.3. 使用现有的 devfile

如果要从现有 devfile 创建新组件,您可以使用 --devfile 标志指定 devfile 的路径。例如,要基于 GitHub 中的 devfile 创建名为 mynodejs 的组件,请使用以下命令:

odo create mynodejs --devfile https://raw.githubusercontent.com/odo-devfiles/registry/master/devfiles/nodejs/devfile.yaml