3.2. LDAP 和 IdM

标准 LDAP 目录(如 OpenLDAP 和红帽目录服务器)都可用作 LDAP 身份提供商。另外,旧的 IdM 版本和 FreeIPA 也可以配置为身份提供程序,方法是将其配置为具有相关 Kerberos 服务器的 LDAP 供应商。

openldap-clients 软件包或 sssd 软件包用于为用户数据库配置 LDAP 服务器。默认情况下会安装这两个软件包。

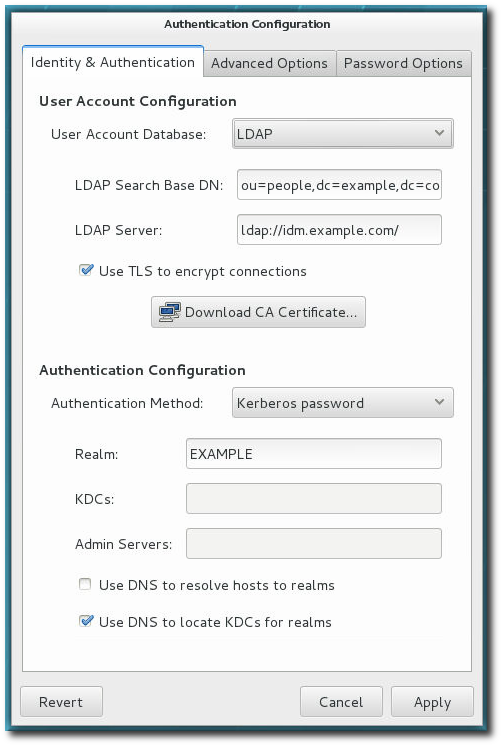

3.2.1. 使用 UI 配置 LDAP 身份验证

复制链接链接已复制到粘贴板!

- 打开

authconfigUI,如 第 2.2.3 节 “启动 authconfig UI” 所述。 - 在 用户帐户数据库 下拉菜单中选择 。

- 设置连接 LDAP 服务器所需的信息。

- LDAP 搜索基础 DN 提供用户目录的 root 后缀或可 区分名称 (DN)。用于身份或身份验证的所有用户条目都位于此父条目的下方。例如,

ou=people,dc=example,dc=com。此字段是可选的。如果没有指定,系统安全服务守护进程(SSSD)会尝试使用 LDAP 服务器配置条目中namingContexts和defaultNamingContext属性检测搜索基础。 - LDAP 服务器提供 LDAP 服务器的 URL。这通常需要 LDAP 服务器的主机名和端口号,如

ldap://ldap.example.com:389。使用以ldaps://开头的 URL 输入安全协议,可启用 按钮,该按钮从发布的任何证书颁发机构中检索 LDAP 服务器的 CA 证书。CA 证书必须采用隐私增强的邮件(PEM)格式。 - 如果您使用不安全的标准端口连接( 以

ldap://开头的URL),您可以使用 Use TLS 加密连接 复选框来使用STARTTLS加密与 LDAP 服务器通信。选择此复选框也会启用 按钮。注意如果服务器 URL 使用 LDAPS (LDAP over SSL)安全协议,则不需要选择 Use TLS 来加密连接 复选框,因为通信已经加密。

- 选择验证方法。LDAP 允许简单密码身份验证或 Kerberos 身份验证.第 4.3.1 节 “使用 UI 配置 Kerberos 身份验证” 中描述了使用 Kerberos。LDAP 密码 选项使用 PAM 应用程序使用 LDAP 身份验证。此选项要求通过使用 LDAPS 或 TLS 连接到 LDAP 服务器来设置安全连接。

3.2.2. 从命令行配置 LDAP 用户存储

复制链接链接已复制到粘贴板!

要使用 LDAP 身份存储,请使用

--enableldap。要将 LDAP 用作身份验证源,请使用 --enableldapauth,然后使用必要的连接信息,如 LDAP 服务器名称、用户后缀的基础 DN,以及(可选)是否使用 TLS。authconfig 命令还具有为用户条目启用或禁用 RFC 2307bis 模式的选项,这无法通过 authconfig UI 实现。

务必使用完整的 LDAP URL,包括协议(ldap 或 ldaps)和端口号。不要将 安全 LDAP URL (ldaps)与

--enableldaptls 选项一起使用。

authconfig --enableldap --enableldapauth --ldapserver=ldap://ldap.example.com:389,ldap://ldap2.example.com:389 --ldapbasedn="ou=people,dc=example,dc=com" --enableldaptls --ldaploadcacert=https://ca.server.example.com/caCert.crt --update

authconfig --enableldap --enableldapauth --ldapserver=ldap://ldap.example.com:389,ldap://ldap2.example.com:389 --ldapbasedn="ou=people,dc=example,dc=com" --enableldaptls --ldaploadcacert=https://ca.server.example.com/caCert.crt --update

除了使用

--ldapauth 进行 LDAP 密码身份验证外,可以将 Kerberos 用于 LDAP 用户存储。这些选项在 第 4.3.2 节 “从命令行配置 Kerberos 身份验证” 中描述。