第 3 章 选择 Identity Store for Authentication with authconfig

authconfig UI 中的 Identity & Authentication 选项卡设置用户应该如何进行身份验证。默认设置是使用本地系统身份验证,即对照本地系统帐户检查用户及其密码。Red Hat Enterprise Linux 计算机还可以使用包含用户和凭证的外部资源,包括 LDAP、NIS 和 Winbind。

3.1. IPAv2

复制链接链接已复制到粘贴板!

可以通过两种不同的方式将身份管理服务器配置为身份后端。对于 IdM 版本 2 (Red Hat Enterprise Linux 6.3 及更早版本)、版本 3 (在 Red Hat Enterprise Linux 6.4 及更高版本中)和版本 4 (在 Red Hat Enterprise Linux 7.1 及更高版本中),它们在

authconfig 中被配置为 IPAv2 供应商。对于以前的 IdM 版本和社区 FreeIPA 服务器,它们被配置为 LDAP 提供程序。

3.1.1. 使用 UI 配置 IdM

复制链接链接已复制到粘贴板!

- 打开 authconfig UI。

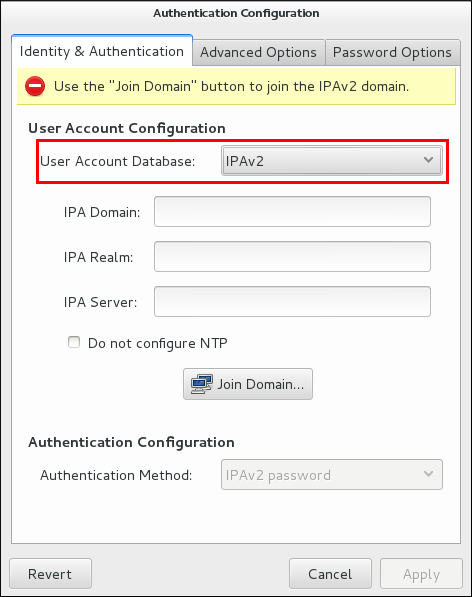

- 在 User Account Database 下拉菜单中选择 。

图 3.1. 身份验证配置

- 设置连接到 IdM 服务器所需的信息。

- IPA 域 提供 IdM 域的 DNS 域。

- IPA Realm 提供 IdM 域的 Kerberos 域。

- IPA 服务器提供 IdM 域拓扑中任何 IdM 服务器的主机名。

- 不要配置 NTP (可选)在客户端配置时禁用 NTP 服务。这通常不建议,因为 IdM 服务器和所有客户端都需要同步时钟以便 Kerberos 身份验证和证书正常工作。如果 IdM 服务器使用不同的 NTP 服务器,而不是在域中托管它,这可以禁用。

- 点 按钮。这运行 ipa-client-install 命令,如果需要,会安装

ipa-client软件包。安装脚本自动配置本地系统所需的所有系统文件,并联系域服务器以更新域信息。

3.1.2. 从命令行配置 IdM

复制链接链接已复制到粘贴板!

IdM 域将多个常见和关键服务集中到一个层次结构中,最重要的是 DNS 和 Kerberos。

authconfig (类似于 第 8 章 使用

realmd 连接到身份域中的 realmd )可用于在 IdM 域中注册系统。运行 ipa-client-install 命令,如果需要,会安装 ipa-client 软件包。安装脚本自动配置本地系统所需的所有系统文件,并联系域服务器以更新域信息。

加入域需要三段信息来标识域:DNS 域名(

--ipav2domain)、Kerberos 域名称(--ipav2realm)和要联系的 IdM 服务器(--ipav2server)。--ipav2join 选项提供用于连接到 IdM 服务器的管理员用户名;这通常是 admin。

authconfig --enableipav2 --ipav2domain=IPAEXAMPLE --ipav2realm=IPAEXAMPLE --ipav2server=ipaexample.com --ipav2join=admin

[root@server ~]# authconfig --enableipav2 --ipav2domain=IPAEXAMPLE --ipav2realm=IPAEXAMPLE --ipav2server=ipaexample.com --ipav2join=admin

如果 IdM 域没有运行自己的 NTP 服务,则可以使用

--disableipav2nontp 选项来防止设置脚本使用 IdM 服务器作为 NTP 服务器。这通常不建议,因为 IdM 服务器和所有客户端都需要同步时钟才能使 Kerberos 身份验证和证书正常工作。