2.2. 安全规则

安全规则的 CVE 带来了额外的可见性,因为风险提高并暴露与其相关联。这些是安全漏洞,可能会收到大量介质,并被红帽产品安全团队提供,使用产品安全 事件响应计划 工作流来帮助您确定您的 RHEL 环境风险。这些安全规则允许您采取适当的操作来保护您的机构。

安全规则在分析系统上运行的 RHEL 版本之外,提供深度威胁智能。手动策展安全规则,通过分析 Insights 客户端收集的系统元数据来确定您是否容易受到安全威胁的影响。如果漏洞服务将系统标识为向安全规则公开的系统,则可能会提高安全风险,问题应该与紧急情况解决。

解决公开系统上的安全规则应该是您的最高优先级。

最后,并非所有公开给 CVE 的系统也公开给与该 CVE 相关的安全规则。虽然您可能正在运行存在安全漏洞的软件版本,但其他环境条件可能会降低威胁;例如,特定端口已关闭,或者您正在运行 SELinux。

2.2.1. 在 Insights for RHEL 仪表板中识别安全规则

使用以下步骤查看您的基础架构暴露的安全规则。

流程

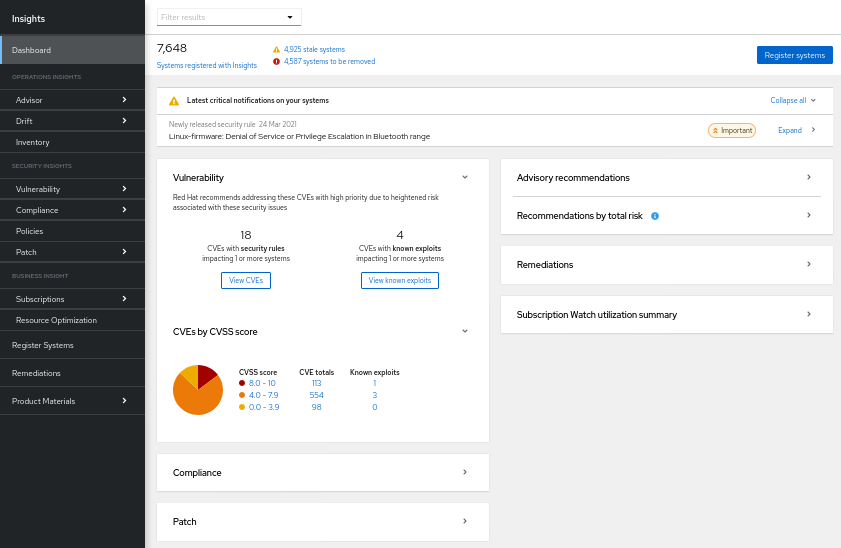

导航到 Red Hat Insights for Red Hat Enterprise Linux 仪表板。

注意为了简单起见,以下屏幕截图中最小化与安全漏洞评估相关的服务面板。

:

查看您的系统面板中的最新的关键通知。这些是安全性规则,其严重性评级为 "Important" 或 "Critical"。这些可能是您最关键的问题,应该优先考虑进行补救。

在每个通知的右侧,点 Expand 按钮查看相关的 CVE 以及基础架构中公开的系统数量。

注意您可能会在关键通知中看到安全规则,但公开了零个系统。在这种情况下,即使您的基础架构中存在 CVE,但安全规则条件可能不存在。

- 在安全规则的名称下,在相关的 CVE 下点 CVE ID 链接。

- 查看您的系统哪些受安全规则 CVE 的影响,并选择性地选择公开的系统来创建 playbook。

接下来,查看 漏洞 卡中的信息。

请注意“CVEs with security rules impacting systems.”的数。这个数字包括影响至少一个系统的严重性的安全规则。

- 点 View CVEs。按照高严重性安全规则,考虑更小的安全规则,您的第二个最高优先级进行补救。