第 3 章 拒绝漏洞服务结果

无论是向利益相关者或系统优先级进行补救报告结果,漏洞服务都允许许多方法来优化数据的视图,帮助您和其他注重关键系统、工作负载或问题。以下小节描述了您的数据组织以及可用于优化和增强结果的排序、过滤和上下文功能。

3.1. CVE-list 和 system-list 过滤器

过滤会缩小 CVE 和相关系统的可见列表,可帮助您专注于特定问题。将过滤器应用到 CVE 列表,以根据严重程度或商业风险专注于 CVE,例如:选择单个 CVE 后,将过滤器应用到生成的受影响的系统列表,以便专注于特定 RHEL 主版本或次版本。

通过从左侧的过滤器下拉列表中选择一个主过滤器来激活过滤器,然后从右侧的过滤器选项下拉列表中选择二级子过滤器。所选过滤器在 Filters 菜单下显示,可通过单击每个过滤器旁边的 X 来停用。

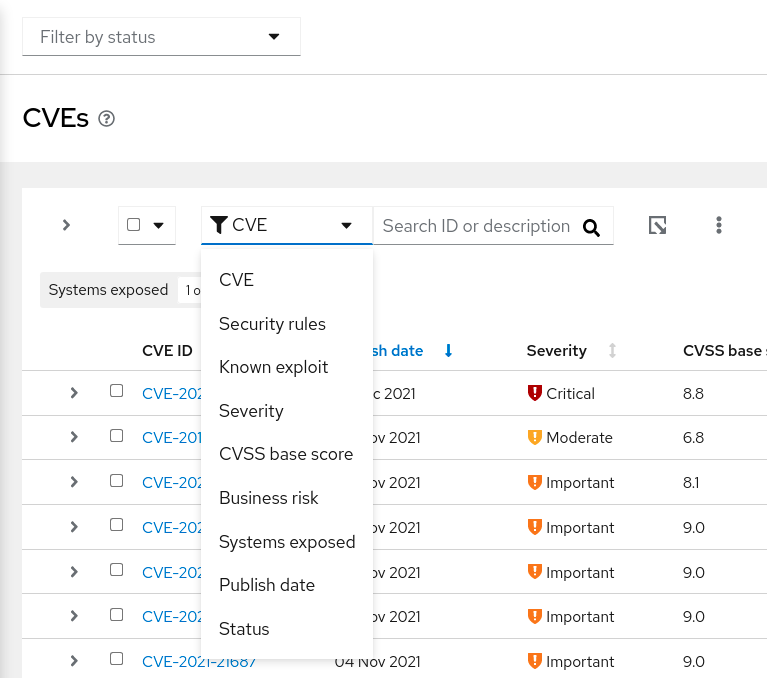

CVEs 列表过滤器

以下主要过滤器可从 CVEs 页面访问。选择主过滤器,然后在 subfilter 中定义参数:

- CVE。搜索 ID 或描述。

- 安全规则。仅显示带有 "Security rule" 标签的 CVE。

- 已知漏洞利用。仅显示带有 "Known exploit" 标签的 CVE。

- 严重性。选择一个或多个值: Critical、Important、Moderate、Low 或 Unknown。

- CVSS 基本分数。选择一个或多个范围:All, 0.0-3.9, 4.0-7.9, 8.0-10.0, N/A (不适用)

- 商业风险.选择一个或多个值: High, Medium, Low, Not defined。

- Systems exposed .选择只显示带有当前受影响系统的 CVE,或者没有影响系统的系统。

- 发布日期.从 All, Last 7 days, Last 30 天, Last 90 days, Last 90 days, Last year, 或 1 年以前选择。

- 状态。选择一个或多个值: Not review, In review, On-hold, Scheduled for patch, Resolved, No action - risk accepted, Resolved via mitigation.

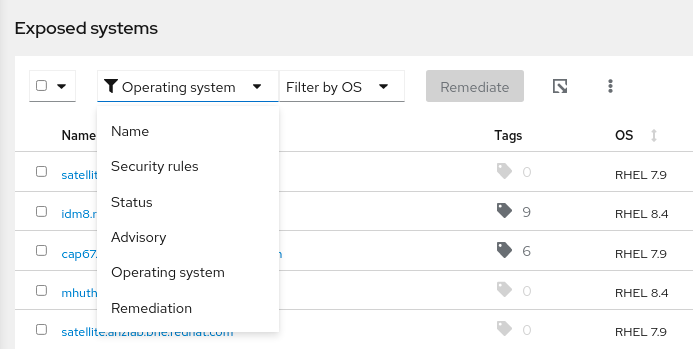

系统列表过滤器

以下主要过滤器可从 CVE 详情页面中的系统列表的顶部访问:

- 名称。输入 CVE ID 来查找特定的 CVE。

- 安全规则。如果 CVE 有一个与它关联的安全规则,则根据其他系统过滤易受同一安全规则的影响,或者显示不受安全规则影响的系统。

- 状态。显示特定状态或工作流类别中的系统。

- 公告.显示红帽公告适用于此 CVE 的系统。

- 操作系统。显示运行特定 RHEL (次)版本的系统。

- 补救。显示 Ansible Playbook 中包含的系统、手动修复或未包含在当前补救计划中的系统。

3.1.1. 过滤 security-rule CVE

安全规则,特别是高严重性安全规则,为您的基础架构带来最大潜在威胁,并应考虑最高优先级进行识别和补救。使用以下步骤只查看 CVE 列表中的高严重性安全规则 CVE 并确定受影响的系统。

并非所有公开给 CVE 的系统也公开给与该 CVE 相关的安全规则。虽然您可能正在运行存在安全漏洞的软件版本,但其他环境条件可能会降低威胁;例如,特定端口已关闭或者启用了 SELinux。

流程

- 进入 Red Hat Insights for Red Hat Enterprise Linux 中的 Security > Vulnerability > CVEs。

单击工具栏中的过滤器下拉列表。

- 应用 Security rules 过滤器。

- 应用 Has 安全规则 子过滤器。

- 向下滚动以查看安全规则 CVE。带有安全规则的 CVE 会显示位于 CVE ID 下的 security-rule 标签。

3.1.2. 使用 RHEL 系统上的安全规则修复漏洞

具有安全规则的 CVE 是红帽优先级的 CVE,因为他们专注于系统有提升风险的问题。修复这些问题有助于支持安全状态,确定您的组织中最重要的问题。通过使用漏洞服务和补救服务,您可以对系统进行优先排序并修复一些最重要的威胁:

- 专注于具有安全规则的 CVE。有关安全规则的更多信息,请参阅 安全规则,以及 过滤公开给安全规则的系统列表。

- 修复 CVE.有关修复 CVE 的更多信息,请参阅 Red Hat Insights 修复指南。

3.1.3. 过滤已知发现的 CVE

带有 "Known exploit" 标签的 CVE 由红帽决定漏洞利用这个漏洞,利用这个漏洞,代码可以被公开利用 CVE,或者已知可被公开利用 CVE。因此,应该优先考虑已知相关 CVE 进行识别和补救。

红帽不决定您的注册的系统是否已被利用。我们只是识别可能构成额外风险的 CVE。

使用以下步骤过滤 CVE 列表中的已知扩展 CVE:

流程

- 进入 Red Hat Insights for Red Hat Enterprise Linux 中的 Security > Vulnerability > CVEs。

点工具栏中的过滤器下拉列表。

- 应用 Known exploit 过滤。

- 应用 Has a known exploit 子过滤。

- 向下滚动以查看已知的可被利用的 CVE 列表。

3.1.4. 过滤没有相关公告的 CVE

有些 CVE 没有相关的公告,也称为 勘误。这可能是因为以下任何原因发生:

- CVE 没有可用的修复

- 产品安全分析决定 CVE 影响您的环境,但没有可用于您的环境的勘误(虽然其他环境中相同的 CVE 可以在其他环境中有勘误)

- 您的系统不再处于支持状态

CVE 信息目前可用于 RHEL 6、7、8 和 9。RHEL 5 系统不提供任何信息。

在没有公告的情况下可以识别 CVE 可让您采取措施来保护您的机构暴露这些漏洞,以便您可以执行必要的步骤来解决这个问题。

如果您的 RHEL 版本没有可用的修复,并被列为" will not fix",请考虑以下条件:

- 漏洞的影响(严重性)

- RHEL 版本的生命周期阶段

如果您决定在没有相关公告的情况下对 CVE 需要修复,可以使用以下选项:

- 接受风险

- 升级至包括此漏洞的修复(如果可用)的受支持产品版本(推荐)

- 应用一个缓解方案(如果存在)

其他资源

有关 CVE 的更多信息,请参阅 常见漏洞和风险

有关漏洞的严重性评级的更多信息,请参阅了解严重性评级。

有关产品生命周期的更多信息,请参阅 生命周期和更新策略。

要在客户门户网站中创建一个支持问题单,请参阅 客户支持。

3.1.4.1. 启用没有公告的 CVE

启用没有公告的 CVE 可让您访问受 CVE 影响的系统,而无需在 Insights 中公告。

这个功能会被默认启用,但没有公告的 CVE 在主视图中会被默认隐藏。这意味着,您必须使用过滤器来显示并查看没有公告的 CVE。

红帽的策略要求 Insights for Red Hat Enterprise Linux 显示所有高优先级、关键和重要的 CVE,无论这些 CVE 是否有相关的公告。

先决条件

- 在 Red Hat Insights 中对您的环境进行漏洞管理员访问

流程

- 在 Red Hat Insights for RHEL 仪表板中,进入到 Security > Vulnerability > CVEs。

- 点击 More options 图标(需要),然后选择 Show CVEs without Advisories。公告列表包括没有公告的 CVE。

3.1.4.2. 禁用没有公告的 CVE

要禁用没有公告功能的 CVE,取消选择 Show CVEs without Advisories 选项。

默认启用了没有公告选项的 CVE,但默认视图会隐藏 CVEs 没有公告。

红帽的策略要求 Insights for Red Hat Enterprise Linux 显示所有高优先级、关键和重要的 CVE,无论这些 CVE 是否有相关的公告。

先决条件

- 在 Red Hat Insights 中对您的环境进行漏洞管理员访问

- 公告列表包括没有公告的 CVE

流程

- 在 Red Hat Insights for RHEL 仪表板中,进入到 Security > Vulnerability > CVEs。

- 点击 More options 图标(需要),然后选择 Hide CVEs without Advisories。

3.1.4.3. 查看没有公告的 CVE

在没有 Advisories 选项的情况下显示 CVE 可启用或禁用 CVE 没有公告。要查看没有公告的 CVE,必须启用 Show CVEs without Advisories 选项。

先决条件

- 机构管理员在没有公告选项的情况下启用了 CVE。

流程

- 在 Red Hat Insights for RHEL 仪表板中,进入到 Security > Vulnerability > CVEs。

- 从过滤器下拉菜单中,选择 Advisory。

- 在 Filter by Advisory 下拉菜单中选择 Not Available。公告列表显示所有没有公告的 CVE。

3.1.4.4. 识别受 CVE 影响的系统没有公告

CVE 详情页面会显示受所选 CVE 影响的所有系统的列表。您可以过滤系统列表,以显示受 CVE 影响的系统(其中没有公告)。

先决条件

- 机构管理员在没有公告选项的情况下启用了 CVE。

流程

- 找到没有公告的 CVE,您可以看到它会影响的系统。有关在没有公告的情况下识别 CVE 的更多信息,请参阅在没有公告的情况下识别带有 CVE 的系统。

选择要导航到 CVE 详情页面的 CVE。显示 CVE 的 CVE 详情页面。该页列出了受该 CVE 影响的所有系统。

- 如果您在选择 CVE 时应用 Filter by Advisory filter and Not Available 选项,则这些过滤器会保留到 CVE 详情页面。

- 否则,当您导航到 CVE 详情页面时,从页面顶部的过滤器中选择 Advisory,然后选择 Select Filter by Advisory,然后单击 Not Available 复选框。系统更新列表,仅显示受该 CVE 影响的系统,而无需公告。Advisory 列显示列表中的每个 系统都不可用。

- 可选: 要查看系统的详情,请选择您要查看的系统名称。系统详情页面会显示。

3.1.4.5. 查看系统详情中没有公告的 CVE

系统详情页面会显示影响所选系统的所有 CVE 列表。您可以过滤 CVE 列表来显示没有公告的 CVE。

先决条件

- 机构管理员在没有公告选项的情况下启用了 CVE。

流程

- 在 Red Hat Insights for RHEL 仪表板中进入 Security > Vulnerability > Systems。此时将显示 Vulnerability systems 页面。

- 从列表中选择系统 ID。显示该系统的系统详情页面。该页列出了影响所选系统的所有 CVE。

- 从页面顶部的过滤器中选择 Advisory。

- 选中 Filter by Advisory,然后选择 Not Available 复选框。CVE 更新列表,仅显示没有公告的 CVE。Advisory 列显示列表中每个 CVE 的 Not Available。

- 可选: 要查看 CVE 的详情,请为您要查看的 CVE 选择 CVE ID。显示 CVE 的详细信息页面。