43.5. Configuración de la asignación de certificados si la entrada de usuario de AD no contiene ningún certificado ni datos de asignación

Esta historia de usuario describe los pasos necesarios para habilitar la asignación de certificados en IdM si la implementación de IdM está en confianza con Active Directory (AD), el usuario está almacenado en AD y la entrada de usuario en AD no contiene ni el certificado completo ni los datos de asignación de certificados.

Requisitos previos

- El usuario no tiene una cuenta en IdM.

-

El usuario tiene una cuenta en AD que no contiene ni el certificado completo ni el atributo

altSecurityIdentities, el equivalente en AD del atributo IdMcertmapdata. -

El administrador de IdM tiene el certificado completo del usuario de AD para añadirlo a la página web del usuario de AD

user ID overrideen IdM.

43.5.1. Adición de una regla de asignación de certificados si la entrada de usuario de AD no contiene ningún certificado ni datos de asignación

43.5.1.1. Añadir una regla de asignación de certificados en la interfaz web de IdM

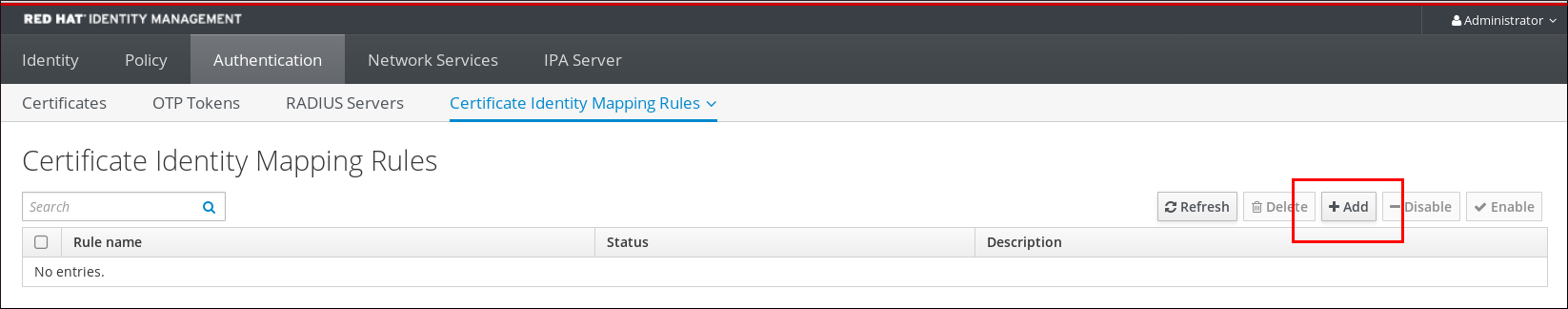

- Inicie sesión en la interfaz web de IdM como administrador.

-

Navegue hasta

AuthenticationCertificate Identity Mapping RulesCertificate Identity Mapping Rules. Haga clic en

Add.Figura 43.9. Añadir una nueva regla de asignación de certificados en la interfaz web de IdM

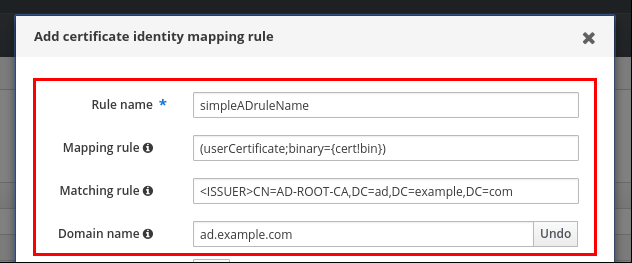

- Introduzca el nombre de la regla.

Introduzca la regla de asignación. Para que el certificado completo que se presenta a IdM para la autenticación se compare con el certificado almacenado en la entrada de anulación del ID de usuario de la entrada de usuario de AD en IdM:

(userCertificate;binary={cert!bin})(userCertificate;binary={cert!bin})Copy to Clipboard Copied! Toggle word wrap Toggle overflow Introduzca la regla de coincidencia. Por ejemplo, para permitir que sólo se autentifiquen los certificados emitidos por el

AD-ROOT-CAdel dominioAD.EXAMPLE.COM:<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=com

<ISSUER>CN=AD-ROOT-CA,DC=ad,DC=example,DC=comCopy to Clipboard Copied! Toggle word wrap Toggle overflow Introduzca el nombre del dominio. Por ejemplo, para buscar usuarios en el dominio

ad.example.com:Figura 43.10. Regla de asignación de certificados para un usuario sin certificado o datos de asignación almacenados en AD

-

Haga clic en

Add. El demonio de servicios de seguridad del sistema (SSSD) relee periódicamente las reglas de asignación de certificados. Para forzar la carga inmediata de la regla recién creada, reinicie SSSD en la CLI:

systemctl restart sssd

# systemctl restart sssdCopy to Clipboard Copied! Toggle word wrap Toggle overflow

43.5.1.2. Adición de una regla de asignación de certificados en la CLI de IdM

Obtenga las credenciales del administrador:

kinit admin

# kinit adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow Introduzca la regla de asignación y la regla de correspondencia en la que se basa la regla de asignación. Para que todo el certificado que se presenta para la autenticación se compare con el certificado almacenado en la entrada de anulación del ID de usuario de la entrada de usuario de AD en IdM, permitiendo únicamente la autenticación de los certificados emitidos por la

AD-ROOT-CAdel dominioAD.EXAMPLE.COM:Copy to Clipboard Copied! Toggle word wrap Toggle overflow El demonio de servicios de seguridad del sistema (SSSD) relee periódicamente las reglas de asignación de certificados. Para forzar que la regla recién creada se cargue inmediatamente, reinicie SSSD:

systemctl restart sssd

# systemctl restart sssdCopy to Clipboard Copied! Toggle word wrap Toggle overflow